Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье вы узнаете, как интегрировать Pulse Secure PCS с идентификатором Microsoft Entra ID. При интеграции Pulse Secure PCS с Microsoft Entra ID вы можете:

- Управляйте доступом к Pulse Secure PCS с использованием идентификатора Microsoft Entra ID.

- Включите автоматический вход пользователей в Pulse Secure PCS с помощью учетных записей Microsoft Entra.

- Управляйте учетными записями в одном месте.

В сценарии, описанном в этой статье, предполагается, что у вас уже есть следующие предварительные требования:

- Учетная запись пользователя Microsoft Entra с активной подпиской. Если у вас еще нет учетной записи, вы можете создать учетную запись бесплатно.

- Одна из следующих ролей:

- Подписка Pulse Secure PCS с поддержкой функции единого входа (SSO).

В этой статье описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

- Pulse Secure PCS поддерживает SSO, инициированный поставщиком SP

Чтобы настроить интеграцию Pulse Secure PCS с идентификатором Microsoft Entra ID, необходимо добавить Pulse Secure PCS из коллекции в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra как минимум как Администратор облачных приложений.

- Перейдите к разделу Entra ID>корпоративные приложения>Новое приложение.

- В разделе Добавление из коллекции в поле поиска введите Pulse Secure PCS.

- Выберите Pulse Secure PCS на панели результатов и добавьте это приложение. Подождите несколько секунд, пока приложение добавляется в ваш тенант.

Кроме того, можно использовать мастер настройки корпоративных приложений . В этом мастере настройки вы можете добавить приложение в домен клиента, добавить пользователей и группы в приложение, назначить роли и также выполнить настройку единой аутентификации (SSO). Дополнительные сведения о мастерах Microsoft 365.

Настройте и проверьте Microsoft Entra SSO в Pulse Secure PCS с помощью тестового пользователя с именем B.Simon. Чтобы SSO работал, необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в Pulse Secure PCS.

Чтобы настроить и протестировать единый вход Microsoft Entra в Pulse Secure PCS, выполните следующие шаги.

-

Настройте Microsoft Entra SSO, чтобы ваши пользователи могли использовать эту функцию.

- Создание тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначить тестового пользователя Microsoft Entra, чтобы B.Simon мог использовать единый вход Microsoft Entra.

-

Конфигурация SSO в Pulse Secure PCS; чтобы настроить параметры единого входа (SSO) на стороне приложения.

- Создать тестового пользователя Pulse Secure PCS - для создания аналогичного пользователя B.Simon в Pulse Secure PCS, связанного с учетной записью пользователя Microsoft Entra.

- Тест SSO - чтобы проверить, работает ли конфигурация.

Выполните следующие действия, чтобы включить единый вход (SSO) Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra как минимум как Администратор облачных приложений.

Перейдите к Entra ID>Корпоративные приложения>Pulse Secure PCS>Единый вход.

На странице Выбор метода единого входа выберите SAML.

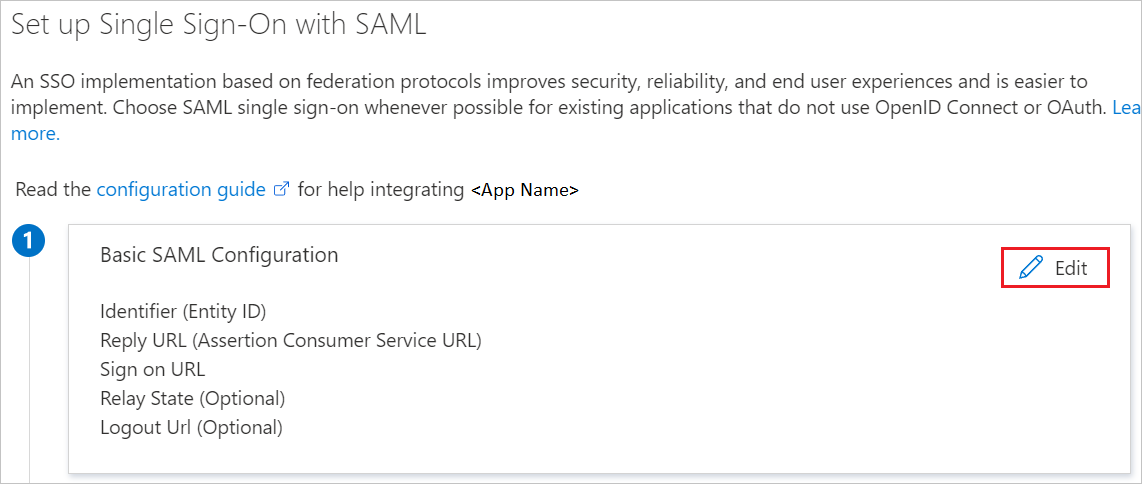

На странице "Настройка единого входа" на странице SAML выберите значок редактирования и пера для базовой конфигурации SAML , чтобы изменить параметры.

В разделе Базовая конфигурация SAML введите значения для следующих полей:

a. В текстовом поле URL-адрес входа введите URL-адрес, используя следующий шаблон:

https://<FQDN of PCS>/dana-na/auth/saml-consumer.cgiб. В текстовом поле Идентификатор (идентификатор сущности) введите URL-адрес, используя следующий шаблон:

https://<FQDN of PCS>/dana-na/auth/saml-endpoint.cgi?p=sp1с. В текстовом поле "URL-адрес ответа" введите URL-адрес, используя следующий шаблон:

https://[FQDN of PCS]/dana-na/auth/saml-consumer.cgiПримечание

Эти значения не являются реальными. Обновите эти значения с помощью фактического URL-адреса входа, URL-адреса ответа и идентификатора. Обратитесь в службу поддержки клиентов Pulse Secure PCS, чтобы получить эти значения. Вы также можете ссылаться на шаблоны, показанные в разделе Базовая конфигурация SAML.

На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML найдите Сертификат (Base64) и выберите Скачать, чтобы скачать сертификат и сохранить его на компьютере.

В разделе Set up Pulse Secure PCS скопируйте соответствующие URL-адреса в зависимости от ваших нужд.

Следуйте инструкциям в руководстве по созданию и назначению учетной записи пользователя быстрого старта, чтобы создать тестовую учетную запись пользователя B.Simon.

В этом разделе рассматриваются конфигурации SAML, необходимые для конфигурирования PCS как SAML SP. Другие основные конфигурации, такие как создание областей и ролей, не рассматриваются.

Конфигурации для Pulse Connect Secure включают:

- Настройка идентификатора Microsoft Entra в качестве поставщика метаданных SAML

- Настройка сервера проверки подлинности SAML

- Назначение соответствующих сфер и ролей

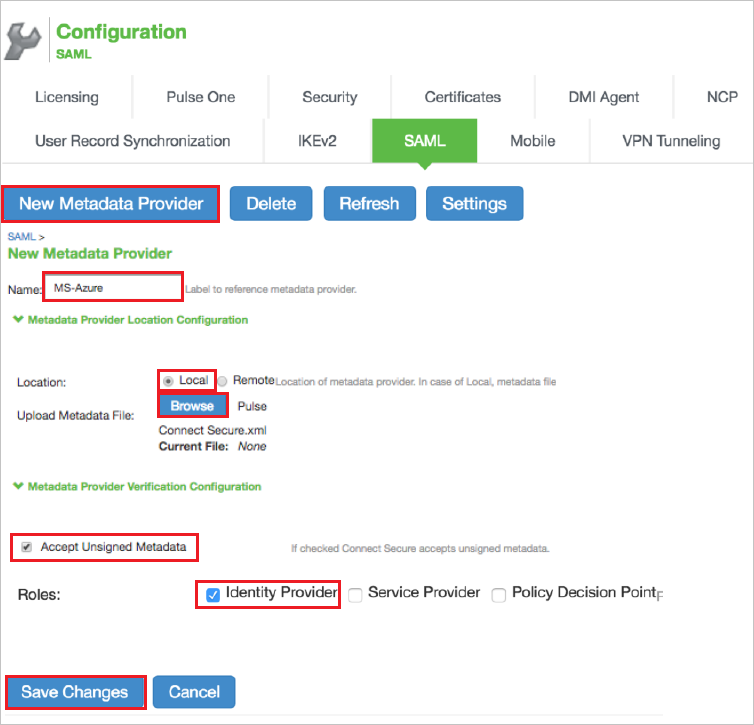

Выполните следующие действия на следующей странице:

- Войдите в консоль администрирования Pulse Connect Secure

- Перейдите в >

- Выбор нового поставщика метаданных

- Укажите допустимое имя в текстовом поле Name

- Отправьте скачанный XML-файл метаданных с портала Azure в файл метаданных Microsoft Entra.

- Выберите Принять неподписанные метаданные

- Выберите роли в качестве поставщика удостоверений

- Нажмите кнопку Сохранить изменения.

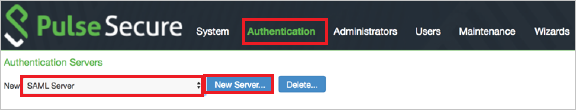

Перейдите к — проверка подлинности,> — серверы проверки

Выберите "Создать": SAML Server и выберите "Новый сервер"

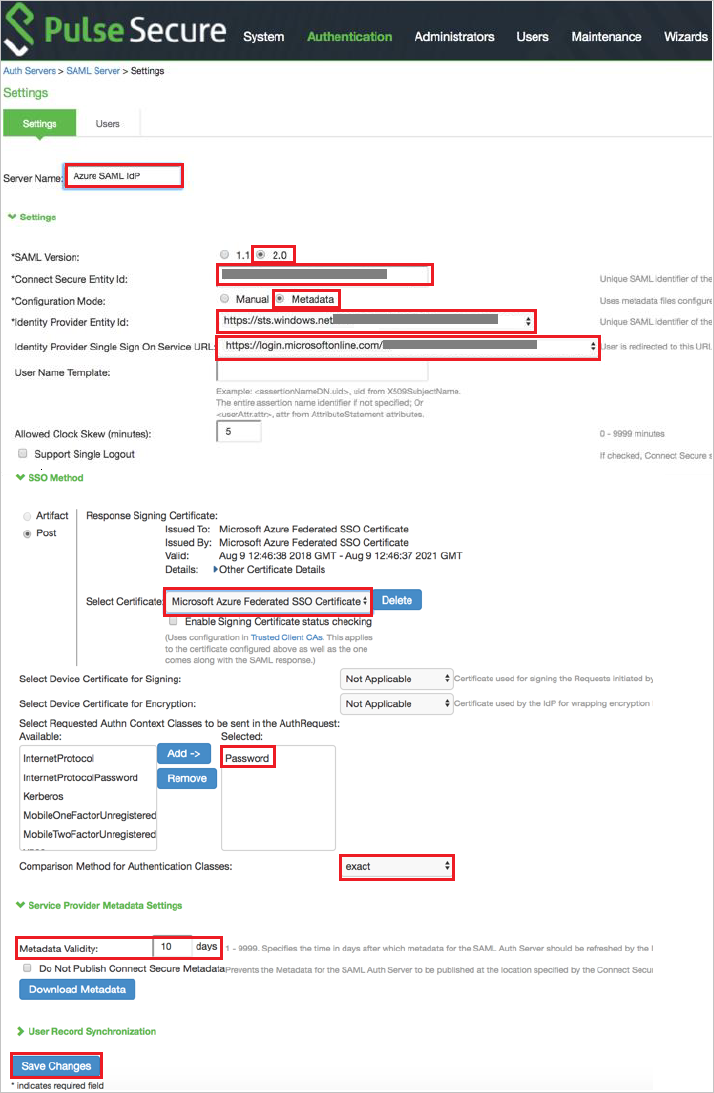

Выполните следующие действия на странице параметров:

a. Укажите имя сервера в текстовом поле.

б. Выберите SAML версии 2.0 и режим настройки в качестве метаданных.

с. Скопируйте значение Connect Secure Entity Id и вставьте его в поле URL-адрес идентификатора в диалоговом окне Базовая конфигурация SAML.

д. Выберите значение идентификатора сущности Microsoft Entra в раскрывающемся списке Идентификатор удостоверяющего поставщика.

е. Выберите значения URL-адреса входа Microsoft Entra из раскрывающегося списка URL единой службы Sign-On поставщика удостоверений.

е) Однократный выход является необязательной настройкой. Если этот параметр выбран, он запрашивает новую проверку подлинности после выхода. Если этот параметр не выбран и вы не закрыли браузер, вы можете повторно подключиться без проверки подлинности.

ж. Выберите запрошенный класс контекста аутентификации Authn как пароль и метод сравнения как точный.

х. Задайте срок действия метаданных с точки зрения количества дней.

и. Выберите Сохранить изменения.

В этом разделе описано, как создать пользователя Britta Simon в Pulse Secure PCS. Обратитесь к группе поддержки Pulse Secure PCS, чтобы добавить пользователей на платформу Pulse Secure PCS. Пользователи должны быть созданы и активированы перед использованием единого входа.

В этом разделе вы тестируете конфигурацию единого входа Microsoft Entra с помощью следующих параметров.

Выберите «Тестировать это приложение», этот вариант перенаправляет по URL-адресу входа в Pulse Secure PCS, где вы можете начать процесс входа.

Перейдите непосредственно по URL-адресу для входа в Pulse Secure PCS и начните процесс входа.

Панель Microsoft Access можно использовать. Когда вы выберете плитку Pulse Secure PCS на панели доступа, система перенаправит вас на URL-адрес входа в Pulse Secure PCS. Дополнительные сведения о панели доступа см. в разделе Общие сведения о панели доступа.

После настройки Pulse Secure PCS вы можете применить функцию управления сеансами, которая защищает конфиденциальные данные вашей организации от кражи и несанкционированного доступа в режиме реального времени. Управление сеансом расширяет функциональность условного доступа. Узнайте, как применить управление сеансами с помощью Microsoft Defender для облачных приложений.