Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Из этой статьи вы узнаете, как интегрировать Parallels Desktop с идентификатором Microsoft Entra ID. Аутентификация с помощью единого входа (SSO) и SAML для сотрудников для использования Parallels Desktop. Включите сотрудникам вход и активацию Parallels Desktop с помощью корпоративной учетной записи. Интеграция Parallels Desktop с идентификатором Microsoft Entra ID позволяет:

- Контроль над тем, кто имеет доступ к Parallels Desktop в Microsoft Entra ID.

- Включите автоматический вход пользователей в Parallels Desktop с помощью учетных записей Microsoft Entra.

- Управляйте своими аккаунтами централизованно.

Вы настроите и проверьте единый вход Microsoft Entra для Parallels Desktop в тестовой среде. Parallels Desktop поддерживает только единый вход, инициированный SP.

Предпосылки

Чтобы интегрировать идентификатор Microsoft Entra с Parallels Desktop, вам потребуется:

- Учетная запись пользователя Microsoft Entra. Если ее нет, можно создать учетную запись бесплатно.

- Одна из следующих ролей:администратора приложений

, администратора облачных приложений иливладельца приложения . - Подписка Microsoft Entra. Если у вас нет подписки, вы можете получить бесплатную учетную запись.

- Подписка Parallels Desktop с включенной функцией единого входа.

Добавление приложения и назначение тестового пользователя

Прежде чем приступить к настройке единого входа, необходимо добавить приложение Parallels Desktop из коллекции Microsoft Entra. Вам нужно настроить тестовую учетную запись пользователя, чтобы использовать её для приложения и проверить конфигурацию единого входа.

Добавьте Parallels Desktop из галереи Microsoft Entra

Добавьте Parallels Desktop из коллекции приложений Microsoft Entra, чтобы настроить единый вход в Parallels Desktop. Дополнительные сведения о том, как добавить приложение из галереи, см. в кратком руководстве «Добавление приложения из галереи».

Создание и назначение тестового пользователя Microsoft Entra

Следуйте инструкциям в статье создания и назначения учетной записи пользователя, чтобы создать тестовую учетную запись пользователя B.Simon.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере настройки вы можете добавить приложение в ваш тенант, добавить пользователей и группы в это приложение и назначить роли. Мастер также предоставляет ссылку на область конфигурации единого входа. Дополнительные сведения о мастерах Microsoft 365..

Настройте SSO в Microsoft Entra

Выполните следующие действия, чтобы включить единый вход Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra с учетной записью не ниже администратора облачных приложений.

Перейдите к Identity>Applications>Корпоративные приложения>Parallels Desktop>Единыйвход.

На странице Выбор метода единого входа выберите SAML.

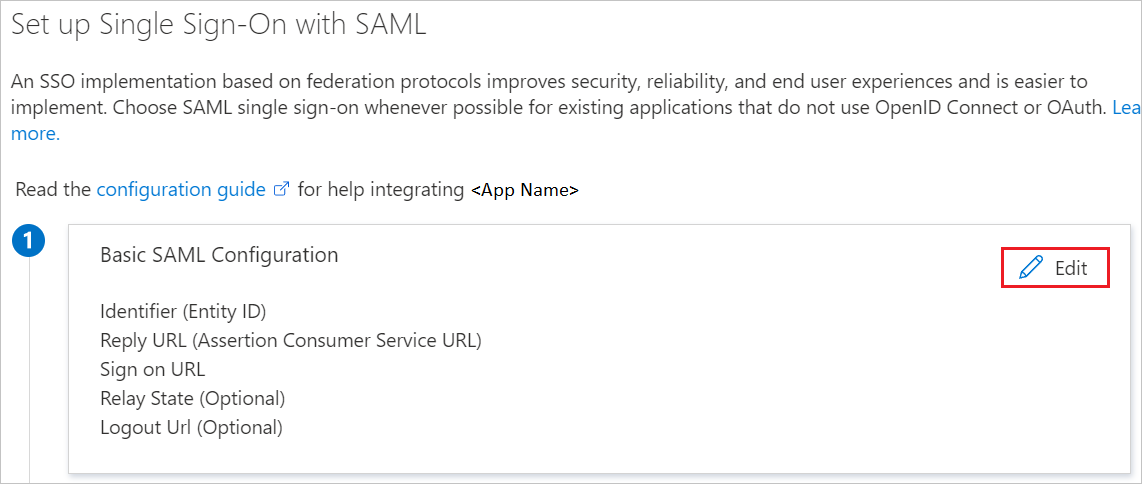

На странице Настройка единого входа с помощью SAML выберите значок карандаша для базовой конфигурации SAML, чтобы изменить параметры.

В разделе Базовая конфигурация SAML выполните приведенные ниже действия.

a. В текстовом поле Идентификатор введите URL-адрес, используя следующий шаблон:

https://account.parallels.com/<ID>б. В текстовом поле URL-адрес ответа введите URL-адрес в следующем формате:

https://account.parallels.com/webapp/sso/acs/<ID>.Примечание.

Эти значения не являются реальными. Обновите эти значения, указав фактический идентификатор и URL-адрес ответа. Обратите внимание, что идентификатор и URL-адрес ответа являются специфичными для клиента и должны уметь указывать их вручную, скопировав из Parallels My Account в поставщик идентификаций Azure. Обратитесь в службу поддержки Parallels Desktop для получения любой справки. Вы также можете ссылаться на шаблоны, показанные в разделе Базовая конфигурация SAML.

с. В текстовом поле URL-адрес входа введите URL-адрес:-

https://my.parallels.com/login?sso=1На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML найдите элемент Сертификат (PEM) и нажмите Скачать, чтобы скачать сертификат. Сохраните этот сертификат на компьютере.

В разделе Настройка Parallels Desktop скопируйте соответствующие URL-адреса в соответствии с вашим требованием.

Настроить единый вход в Parallels Desktop

Чтобы настроить единый вход на стороне Parallels Desktop, следуйте последней версии руководства Parallels по настройке SSO в Azure на этой странице. Если вы столкнулись с трудностями в процессе установки, обратитесь в службу поддержки Parallels Desktop .

Создание тестового пользователя Parallels Desktop

Добавьте существующие учетные записи пользователей в группы Admin или User в Microsoft Entra ID, следуя руководству по настройке SSO Parallels в Azure, которое можно найти на этой странице. Когда учетная запись пользователя деактивируется после их отъезда из организации, это сразу же отражается в количестве пользователей лицензии на продукт Parallels.

Тестирование SSO

В этом разделе вы проверяете свою конфигурацию единого входа Microsoft Entra, используя следующие опции.

Выберите Тестирование этого приложения, эта опция перенаправляет на URL-адрес входа в Parallels Desktop, где вы можете инициировать процесс входа в систему.

Перейдите напрямую по URL-адресу для входа в Parallels Desktop и начните процесс авторизации оттуда.

Вы можете использовать Microsoft My Apps. При выборе плитки Parallels Desktop в разделе "Мои приложения" этот параметр перенаправляется по URL-адресу для входа в Parallels Desktop. Для получения дополнительной информации см. Microsoft Entra My Apps.

Дополнительные ресурсы

- Что такое единый вход с помощью идентификатора Microsoft Entra?

- Запланируйте развертывание единого входа.

Связанный контент

После настройки Parallels Desktop вы можете применить функцию управления сеансами, которая защищает конфиденциальные данные вашей организации от кражи и несанкционированного доступа в режиме реального времени. Управление сеансами выходит за рамки условного доступа. Узнайте, как применять управление сеансами с помощью Microsoft Cloud App Security.