Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье вы узнаете, как интегрировать Per Angusta с идентификатором Microsoft Entra. Интеграция Per Angusta с идентификатором Microsoft Entra позволяет:

- Контроль над тем, кто имеет доступ к Per Angusta в Microsoft Entra ID.

- Включите автоматический вход пользователей в Per Angusta с помощью учетных записей Microsoft Entra.

- Управляйте вашими учетными записями в одном центральном месте.

Необходимые условия

Чтобы приступить к работе, вам потребуется следующее:

- Подписка Microsoft Entra. Если у вас нет подписки, вы можете получить бесплатный аккаунт .

- Подписка Per Angusta с включенной поддержкой единого входа (SSO).

- Наряду с администратором облачных приложений, администратор приложения также может добавлять или управлять приложениями в Microsoft Entra ID. Дополнительные сведения см. в статье о встроенных ролях Azure.

Описание сценария

В этой статье описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

- Per Angusta поддерживает единый вход, инициированный поставщиком услуг.

Добавьте Per Angusta из галереи

Чтобы настроить интеграцию Per Angusta с идентификатором Microsoft Entra ID, необходимо добавить Per Angusta из коллекции в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

- Перейдите к Entra ID>Корпоративные приложения>Новое приложение.

- В разделе "Добавление из коллекции" в поле поиска введите Per Angusta .

- Выберите Per Angusta на панели результатов и добавьте это приложение. Подождите несколько секунд, пока приложение добавляется в клиент.

Кроме того, можно использовать мастер настройки корпоративных приложений . В этом мастере настройки вы можете добавить приложение в домен клиента, добавить пользователей и группы в приложение, назначить роли и также выполнить настройку единой аутентификации (SSO). Дополнительные сведения о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для Per Angusta

Настройте и протестируйте Microsoft Entra SSO в Per Angusta с помощью тестового пользователя B.Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в Per Angusta.

Чтобы настроить и проверить единый вход Microsoft Entra в Per Angusta, выполните следующие действия.

-

Настройте единый вход Microsoft Entra , чтобы пользователи могли использовать эту функцию.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначьте тестового пользователя Microsoft Entra , чтобы разрешить B.Simon использовать единый вход Microsoft Entra.

-

Настройка единого входа Per Angusta — для настройки параметров единого входа на стороне приложения.

- Создать тестового пользователя Per Angusta — чтобы в Per Angusta был аналог B.Simon, связанный с представлением пользователя в Microsoft Entra.

- Тестирование SSO — чтобы убедиться, что конфигурация работает.

Настройка SSO в Microsoft Entra

Выполните следующие действия, чтобы включить Microsoft Entra SSO.

Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

Перейдите к Entra ID>корпоративным приложениям>Per Angusta>единому входу.

На странице "Выбор метода единого входа" выберите SAML.

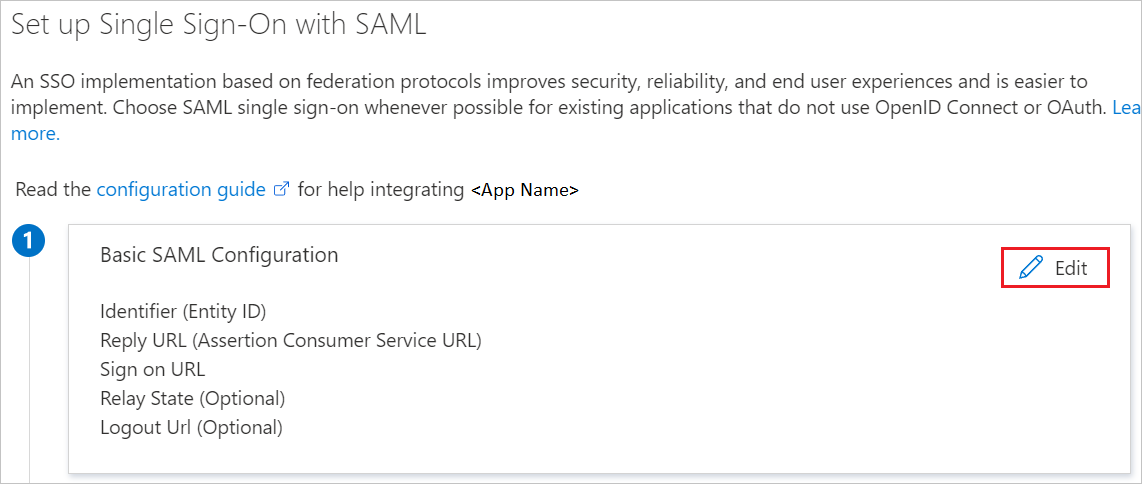

На странице "Настройка единого входа" на странице SAML выберите значок карандаша для базовой конфигурации SAML , чтобы изменить параметры.

В разделе "Базовая конфигурация SAML" выполните следующие действия.

a. В текстовом поле "Идентификатор" введите значение, используя следующий шаблон:

<SUBDOMAIN>.per-angusta.comб. В текстовом поле "URL-адрес ответа" введите URL-адрес, используя следующий шаблон:

https://<SUBDOMAIN>.per-angusta.com/saml/consumeс. В текстовом поле URL-адреса входа введите URL-адрес, используя следующий шаблон:

https://<SUBDOMAIN>.per-angusta.com/saml/initЗаметка

Эти значения не являются реальными. Обновите эти значения фактическим идентификатором, URL-адресом ответа и URL-адресом входа. Обратитесь к группе поддержки клиентов Per Angusta , чтобы получить эти значения. Вы также можете ссылаться на шаблоны, показанные в разделе "Базовая конфигурация SAML ".

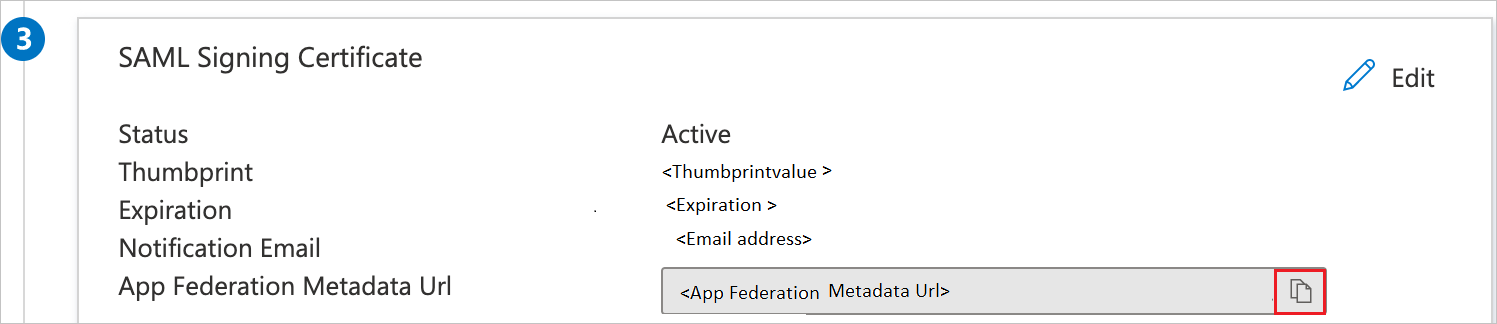

На странице "Настройка единого входа с помощью SAML " в разделе "Сертификат подписи SAML " нажмите кнопку "Копировать", чтобы скопировать URL-адрес метаданных федерации приложений и сохранить его на компьютере.

Создание и назначение тестового пользователя Microsoft Entra

Следуйте указаниям в руководстве «Создание и назначение учетной записи пользователя», чтобы создать тестовую учетную запись под именем B.Simon.

Настройка SSO Per Angusta

Войдите на корпоративный сайт Per Angusta в качестве администратора.

Перейдите на вкладку "Администрирование".

В меню слева в разделе CONFIGURATION выберите SSO SAML.

Выполните следующие действия на странице конфигурации:

Скопируйте значение URL-адреса ответа , вставьте это значение в текстовое поле URL-адреса ответа в разделе "Базовая конфигурация SAML ".

Скопируйте значение идентификатора сущности , вставьте это значение в текстовое поле "Идентификатор " в разделе "Базовая конфигурация SAML ".

Скопируйте значение URL-адреса инициализации SAML , вставьте это значение в текстовое поле URL-адреса входа в разделе Базовая конфигурация SAML .

Установите флажок "Активный единый вход" перед тестированием подключения.

В текстовое поле URL-адреса XML вставьте значение URL-адреса метаданных федерации приложений , скопированное ранее.

В текстовом поле "Утверждение" выберите "Электронная почта" в раскрывающемся списке.

В текстовом поле "Формат NameID" выберите из раскрывающегося списка

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified.Нажмите кнопку "Сохранить".

Создание тестового пользователя Per Angusta

В этом разделе описано, как создать пользователя Britta Simon в Per Angusta. Обратитесь к группе поддержки Per Angusta , чтобы добавить пользователей на платформу Per Angusta. Пользователи должны быть созданы и активированы перед использованием единого входа.

Проверка SSO

В этом разделе вы тестируете конфигурацию единого входа Microsoft Entra, используя следующие параметры.

Выберите «Протестировать это приложение», этот параметр перенаправляет на URL-адрес для входа в Per Angusta, где вы можете начать процесс входа.

Перейдите по URL-адресу для авторизации в Per Angusta и начните процесс входа.

Вы можете использовать Microsoft My Apps. При выборе плитки Per Angusta в разделе "Мои приложения" этот параметр перенаправляется по URL-адресу для входа в Per Angusta. Дополнительные сведения о моих приложениях см. в разделе "Общие сведения о моих приложениях".

Связанное содержимое

После настройки Per Angusta вы можете применить функцию управления сеансами, которая защищает конфиденциальные данные вашей организации от кражи и несанкционированного доступа в режиме реального времени. Управление сеансом включает в себя условный доступ. Узнайте, как применить управление сеансом с помощью Microsoft Defender для облачных приложений.