Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье вы узнаете, как интегрировать Palo Alto Networks — GlobalProtect с идентификатором Microsoft Entra ID. Интеграция Palo Alto Networks — GlobalProtect с идентификатором Microsoft Entra ID позволяет:

- Управление доступом в Microsoft Entra ID для пользователей, имеющих доступ к Palo Alto Networks — GlobalProtect.

- Включите автоматический вход пользователей в Palo Alto Networks — GlobalProtect с помощью учетных записей Microsoft Entra.

- Управляйте учетными записями в одном месте.

Предварительные условия

В сценарии, описанном в этой статье, предполагается, что у вас уже есть следующие предварительные требования:

- Учетная запись пользователя Microsoft Entra с активной подпиской. Если ее нет, можно создать учетную запись бесплатно.

- Одна из следующих ролей:

- Подписка Palo Alto Networks (GlobalProtect) с поддержкой единого входа.

Описание сценария

В этой статье описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

- Palo Alto Networks — GlobalProtect поддерживает SSO, инициированный SP.

- Palo Alto Networks - GlobalProtect поддерживает подготовку пользователей в режиме точно вовремя.

Добавление Palo Alto Networks - GlobalProtect из коллекции

Чтобы настроить интеграцию Palo Alto Networks - GlobalProtect с Microsoft Entra ID, необходимо добавить Palo Alto Networks - GlobalProtect из галереи в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra как минимум в роли администратора облачных приложений.

- Перейдите к разделу Entra ID>корпоративные приложения>Новое приложение.

- В разделе Добавление из коллекции введите Palo Alto Networks (GlobalProtect) в поле поиска.

- Выберите Palo Alto Networks (GlobalProtect) на панели результатов и добавьте это приложение. Подождите несколько секунд, пока приложение не будет добавлено в вашего арендатора.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере настройки вы можете добавить приложение в домен клиента, добавить пользователей и группы в приложение, назначить роли и также выполнить настройку единой аутентификации (SSO). Подробнее о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для Palo Alto Networks — GlobalProtect

Настройте и протестируйте технологию единого входа Microsoft Entra для Palo Alto Networks — GlobalProtect, используя тестового пользователя с именем B.Simon. Для обеспечения работы SSO необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в Palo Alto Networks — GlobalProtect.

Чтобы настроить и протестировать одноэтапную аутентификацию Microsoft Entra с Palo Alto Networks — GlobalProtect, следуйте следующим шагам.

-

Настройте единый вход Microsoft Entra, чтобы пользователи могли использовать эту функцию.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначьте тестового пользователя Microsoft Entra, чтобы Б.Саймон мог использовать функцию единого входа Microsoft Entra.

-

Настройте Palo Alto Networks - GlobalProtect SSO, чтобы настроить параметры единого входа на стороне приложения.

- Создать тестового пользователя Palo Alto Networks — GlobalProtect, чтобы в Palo Alto Networks — GlobalProtect был создан аналог пользователя B. Simon, связанный с представлением идентификатора Microsoft Entra ID пользователя.

- Проверка единого входа позволяет убедиться в правильности конфигурации.

Настройка SSO Microsoft Entra

Выполните следующие действия, чтобы включить систему единого входа Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra как минимум в роли администратора облачных приложений.

Перейдите к Entra ID>корпоративные приложения>Palo Alto Networks — GlobalProtect>Единый вход.

На странице Выбрать метод единого входа выберите SAML.

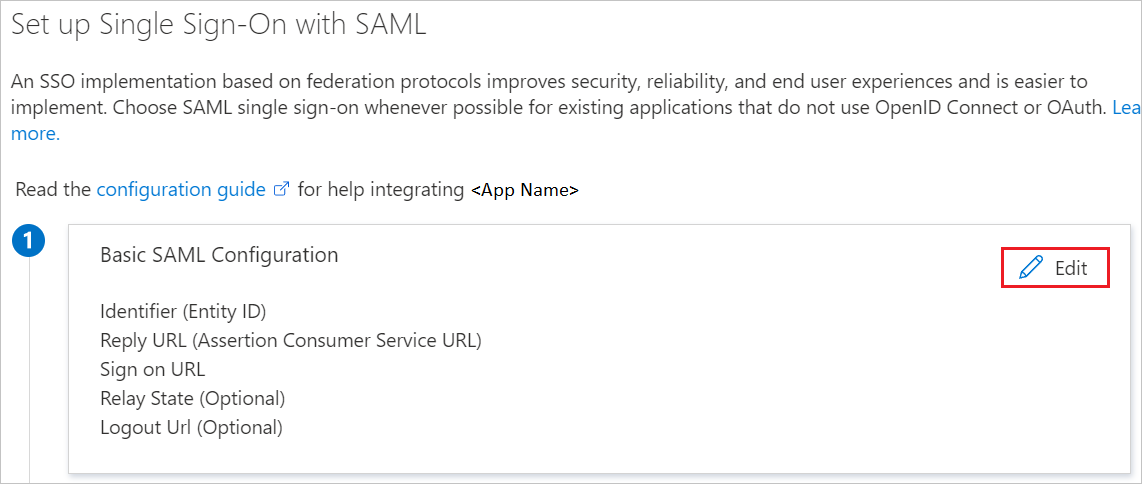

На странице Настройка единого входа с помощью SAML выберите значок карандаша для базовой конфигурации SAML, чтобы изменить параметры.

В разделе Базовая конфигурация SAML выполните приведенные ниже действия.

a. В текстовое поле Идентификатор (идентификатор сущности) введите URL-адрес в следующем формате:

https://<Customer Firewall URL>/SAML20/SP.б. В текстовом поле URL-адреса ответа (URL-адрес службы обработчика утверждений) введите URL-адрес в следующем формате:

https://<Customer Firewall URL>/SAML20/SP/ACS.с. В текстовом поле URL-адрес для входа введите URL-адрес в следующем формате:

https://<Customer Firewall URL>Примечание.

Эти значения не являются реальными. Измените их на фактические значения идентификатора и URL-адресов ответа и входа. Для получения этих значений обратитесь в службу поддержки клиентов Palo Alto Networks (GlobalProtect). Вы также можете ссылаться на шаблоны, показанные в разделе "Базовая конфигурация SAML" в Центре администрирования Microsoft Entra.

На странице Настройка единого входа с SAML в разделе Сертификат подписи SAML найдите Метаданные федерации XML и выберите Скачать, чтобы скачать XML-файл (который также содержит сертификат SAML) и сохранить его на вашем компьютере.

Скопируйте требуемый URL-адрес из раздела Настройка Palo Alto Networks (GlobalProtect).

Создание и назначение тестового пользователя Microsoft Entra

Следуйте инструкциям в разделе «Быстрый старт: создание и назначение учетной записи пользователя», чтобы создать тестовую учетную запись под именем B.Simon.

Настройка единого входа в Palo Alto Networks (GlobalProtect)

В другом окне браузера откройте Palo Alto Networks (GlobalProtect) с правами администратора.

Выберите устройство.

Выберите поставщика удостоверений SAML в левой панели навигации и выберите "Импортировать", чтобы импортировать файл метаданных.

Сделайте следующее в окне Import (Импорт).

a. В текстовом поле "Имя профиля" укажите имя, например Microsoft Entra GlobalProtect.

б. В метаданных поставщика удостоверений выберите Обзор и выберите XML-файл метаданных федерации, скачанный из Центра администрирования Microsoft Entra.

с. Необязательно: Снимите флажок с пункта "Проверка сертификата поставщика удостоверений". Если установлен флажок, сертификат из Microsoft Entra также необходимо загрузить на брандмауэр.

д. Нажмите кнопку "ОК"

Примечание.

Если отправка завершается ошибкой

Failed to parse IDP Metadata, убедитесь, что у вас есть необходимые права администратора в системе, а имя профиля не превышает 31 символов.

Создание тестового пользователя в Palo Alto Networks (GlobalProtect)

В этом разделе создается пользователь B. Simon в приложении Palo Alto Networks (GlobalProtect). Palo Alto Networks GlobalProtect поддерживает пользовательскую подготовку по запросу, которая включена по умолчанию. В этом разделе для вас нет пункта действий. Если пользователь еще не существует в Palo Alto Networks (GlobalProtect), он создается после проверки подлинности.

Проверка единого входа (SSO)

В этом разделе вы тестируете конфигурацию единого входа Microsoft Entra с помощью следующих параметров.

Выберите «Тестировать это приложение», при выборе этого параметра происходит перенаправление на URL-адрес входа Palo Alto Networks — GlobalProtect, где можно инициировать процесс входа.

Перейдите напрямую по URL-адресу входа в Palo Alto Networks - GlobalProtect и запустите процедуру входа оттуда.

Вы можете использовать портал "Мои приложения" корпорации Майкрософт. При выборе плитки Palo Alto Networks — GlobalProtect в моих приложениях вы автоматически войдете в приложение Palo Alto Networks — GlobalProtect, для которого настроили единый вход. Дополнительные сведения о портале "Мои приложения" см. в этой статье.

Связанное содержимое

После настройки Palo Alto Networks (GlobalProtect) вы можете применить функцию управления сеансом, которая в реальном времени защищает конфиденциальные данные вашей организации от кражи и несанкционированного доступа. Управление сеансом является расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью приложений Defender для облака.