Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье вы узнаете, как интегрировать Pulse Secure Virtual Traffic Manager с идентификатором Microsoft Entra ID. Интеграция Pulse Secure Virtual Traffic Manager с идентификатором Microsoft Entra ID позволяет:

- Управляйте идентификатором Microsoft Entra, имеющим доступ к диспетчеру безопасного виртуального трафика Pulse.

- Включите автоматический вход пользователей в Pulse Secure Virtual Traffic Manager с помощью учетных записей Microsoft Entra.

- Управляйте своими аккаунтами централизованно.

В сценарии, описанном в этой статье, предполагается, что у вас уже есть следующие предварительные требования:

- Учетная запись пользователя Microsoft Entra с активной подпиской. Если у вас еще нет учетной записи, вы можете бесплатно создать учетную запись.

- Одна из следующих ролей:

- Подписка Pulse Secure Virtual Traffic Manager с поддержкой единого входа.

В этой статье описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

- Диспетчер виртуального трафика Pulse Secure поддерживает единую аутентификацию, инициированную поставщиком услуг.

Чтобы настроить интеграцию Pulse Secure Virtual Traffic Manager с идентификатором Microsoft Entra ID, необходимо добавить Pulse Secure Virtual Traffic Manager из коллекции в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

- Перейдите к Entra ID>Корпоративные приложения>Новое приложение.

- В разделе "Добавление из коллекции " в поле поиска введите Pulse Secure Virtual Traffic Manager .

- Выберите Pulse Secure Virtual Traffic Manager на панели результатов и добавьте приложение. Подождите несколько секунд, пока приложение будет добавлено в ваш арендный объект.

Кроме того, можно использовать мастер настройки корпоративных приложений. В этом мастере настройки вы можете добавить приложение в домен клиента, добавить пользователей и группы в приложение, назначить роли и также выполнить настройку единой аутентификации (SSO). Дополнительные сведения о мастерах Microsoft 365.

Настройте и проверьте одноразовую аутентификацию Microsoft Entra в Pulse Secure Virtual Traffic Manager, используя тестового пользователя B.Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в Диспетчере безопасного виртуального трафика Pulse.

Чтобы выполнить настройку и тестирование одноэтапной аутентификации Microsoft Entra в Pulse Secure Virtual Traffic Manager, выполните следующие действия.

-

Настройте единый вход Microsoft Entra , чтобы пользователи могли использовать эту функцию.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначьте тестового пользователя Microsoft Entra , чтобы разрешить B.Simon использовать единый вход Microsoft Entra.

-

Настройте единый вход (SSO) в Диспетчере трафика Pulse Secure Virtual Traffic Manager, чтобы задать параметры единого входа на стороне приложения.

- Создайте тестового пользователя в Pulse Secure Virtual Traffic Manager — чтобы создать аналог B.Simon в Pulse Secure Virtual Traffic Manager, связанный с представлением пользователя в Microsoft Entra.

- Тестируйте SSO , чтобы проверить, работает ли конфигурация.

Выполните следующие действия, чтобы активировать Microsoft Entra SSO.

Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

Перейдите к Entra ID>Корпоративные приложения>Pulse Secure Virtual Traffic Manager>Единый вход.

На странице "Выбор метода единого входа" выберите SAML.

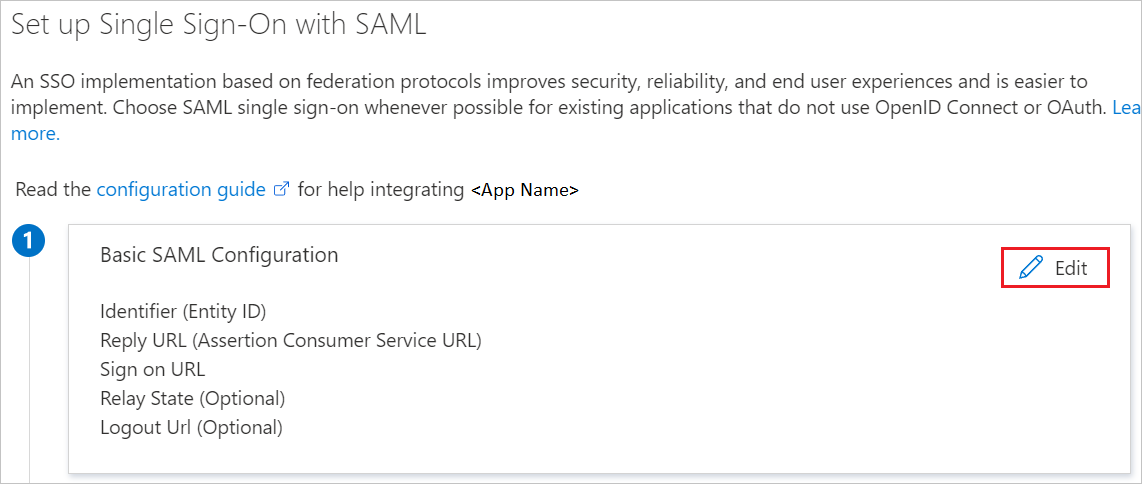

На странице "Настройка единого входа" на странице SAML выберите значок карандаша для базовой конфигурации SAML , чтобы изменить параметры.

В разделе "Базовая конфигурация SAML" выполните следующие действия.

a. В текстовом поле URL-адреса входа введите URL-адрес , используя следующий шаблон:

https://<PUBLISHED VIRTUAL SERVER FQDN>/saml/consumeб. В текстовом поле "Идентификатор сущности" введите URL-адрес, используя следующий шаблон:

https://<PUBLISHED VIRTUAL SERVER FQDN>/saml/metadataс. В текстовом поле "URL-адрес ответа" введите URL-адрес, используя следующий шаблон:

https://<PUBLISHED VIRTUAL SERVER FQDN>/saml/consumeПримечание

Эти значения не являются реальными. Обновите эти значения с помощью фактического URL-адреса входа, URL-адреса ответа и идентификатора. Чтобы получить эти значения, обратитесь в службу поддержки клиентов Pulse Secure Virtual Traffic Manager . Вы также можете ссылаться на шаблоны, показанные в разделе "Базовая конфигурация SAML ".

На странице "Настройка единого входа с помощью SAML " в разделе "Сертификат подписи SAML " найдите сертификат (Base64) и выберите "Скачать ", чтобы скачать сертификат и сохранить его на компьютере.

Скопируйте требуемые URL-адреса в разделе "Настройка диспетчера безопасного виртуального трафика Пульса ".

Следуйте инструкциям в разделе быстрого старта по созданию и назначению учетной записи пользователя, чтобы создать тестовую учетную запись пользователя с именем B.Simon.

В этом разделе описывается конфигурация, необходимая для включения аутентификации Microsoft Entra SAML в Pulse Virtual Traffic Manager. Все изменения конфигурации вносятся в Pulse Virtual Traffic Manager с помощью веб-интерфейса администратора.

a. Перейдите на страницу каталога > Pulse Virtual Traffic Manager Appliance Admin UI > каталога доверенных поставщиков удостоверений SAML > и выберите "Изменить".

б. Добавьте сведения о новом поставщике доверенных удостоверений SAML, скопируйте сведения из приложения Microsoft Entra Enterprise на странице параметров единого входа и выберите "Создать нового доверенного поставщика удостоверений".

В текстовом поле "Имя" введите имя доверенного поставщика удостоверений.

В текстовом поле Entity_id введите значение идентификатора Microsoft Entra, скопированное ранее.

В текстовом поле URL-адреса введите значение URL-адреса входа , скопированное ранее.

Откройте скачанный сертификат в Блокнот и вставьте содержимое в текстовое поле "Сертификат ".

с. Убедитесь, что новый поставщик SAML-удостоверений успешно создан.

a. Перейдите на страницу Pulse Virtual Traffic Manager Appliance Admin UI > Services > Virtual Servers и выберите Изменить рядом с ранее созданным виртуальным сервером.

б. В разделе "Проверка подлинности " выберите "Изменить".

с. Настройте следующие параметры проверки подлинности для виртуального сервера:

Аутентификация-

a. В поле Auth!type выберите поставщика услуг SAML.

б. В поле Auth!verbose установите значение "Да", чтобы устранить любые проблемы с проверкой подлинности, в противном случае оставьте значение по умолчанию "Нет".

Управление сеансами проверки подлинности —

a. Для auth!session!cookie_name оставьте значение по умолчанию "VS_SamlSP_Auth".

б. Для auth!session!timeout оставьте значение по умолчанию "7200".

с. В auth!session!log_external_state установите значение "Да", чтобы устранить неполадки проверки подлинности, в противном случае оставьте значение по умолчанию "Нет".

д. В auth!session!cookie_attributes измените значение HTTPOnly.

Поставщик служб SAML —

a. В текстовом поле auth!saml!sp_entity_id задайте тот же URL-адрес, что и идентификатор конфигурации единого входа Microsoft Entra (идентификатор сущности). Как и

https://pulseweb.labb.info/saml/metadata.б. В auth!saml!sp_acs_url укажите тот же URL-адрес, который используется в качестве URL-адреса воспроизведения для конфигурации единого входа Microsoft Entra (URL-адреса службы потребления утверждений). Как и

https://pulseweb.labb.info/saml/consume.с. В auth!saml!idp выберите доверенного поставщика удостоверений, созданного на предыдущем шаге.

д. В auth!saml!time_tolerance оставьте значение по умолчанию "5" секунд.

д) В auth!saml!nameid_format выберите не указано.

е) Примените изменения, выбрав "Обновить" в нижней части страницы.

В этом разделе описано, как создать пользователя Britta Simon в Диспетчере виртуальных трафика Pulse Secure. Обратитесь к группе поддержки Pulse Secure Virtual Traffic Manager , чтобы добавить пользователей на платформу Pulse Secure Virtual Traffic Manager. Перед использованием единого входа необходимо создать и активировать пользователей.

В этом разделе вы проверяете свою конфигурацию единого входа Microsoft Entra, используя следующие опции.

Выберите "Тестировать это приложение", эта опция перенаправляет вас на URL-адрес входа в Pulse Secure Virtual Traffic Manager, где вы можете начать процесс входа.

Перейдите непосредственно по URL-адресу авторизации Диспетчера виртуального трафика Pulse Secure и начните процесс входа оттуда.

Вы можете использовать Microsoft My Apps. При выборе плитки Pulse Secure Virtual Traffic Manager в разделе "Мои приложения" этот параметр перенаправляется по URL-адресу для входа в Диспетчер безопасного виртуального трафика Pulse. Дополнительные сведения о моих приложениях см. в разделе "Общие сведения о моих приложениях".

После настройки Диспетчера виртуального трафика Pulse Secure вы можете применить функцию управления сеансами, которая защищает конфиденциальные данные вашей организации от кражи и несанкционированного доступа в режиме реального времени. Управление сеансами выходит за рамки условного доступа. Узнайте, как применить управление сеансом с помощью Microsoft Defender для облачных приложений.