Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Microsoft Azure — это платформа общедоступных мультитенантных облачных служб с гипермасштабированием, которая обеспечивает доступ к полнофункциональному окружению, включающему последние облачные инновации, такие как искусственный интеллект, машинное обучение, службы Интернета вещей, аналитика больших данных, интеллектуальный край и многое другое, чтобы повысить эффективность и получить аналитические данные об операциях и производительности.

Мультитенантная облачная платформа подразумевает, что несколько клиентских приложений и данных хранятся на одном физическом оборудовании. Azure использует логическую изоляцию для разделения приложений и данных от других клиентов. Этот подход обеспечивает масштабирование и экономические преимущества мультитенантных облачных служб, не позволяя другим клиентам получать доступ к данным или приложениям.

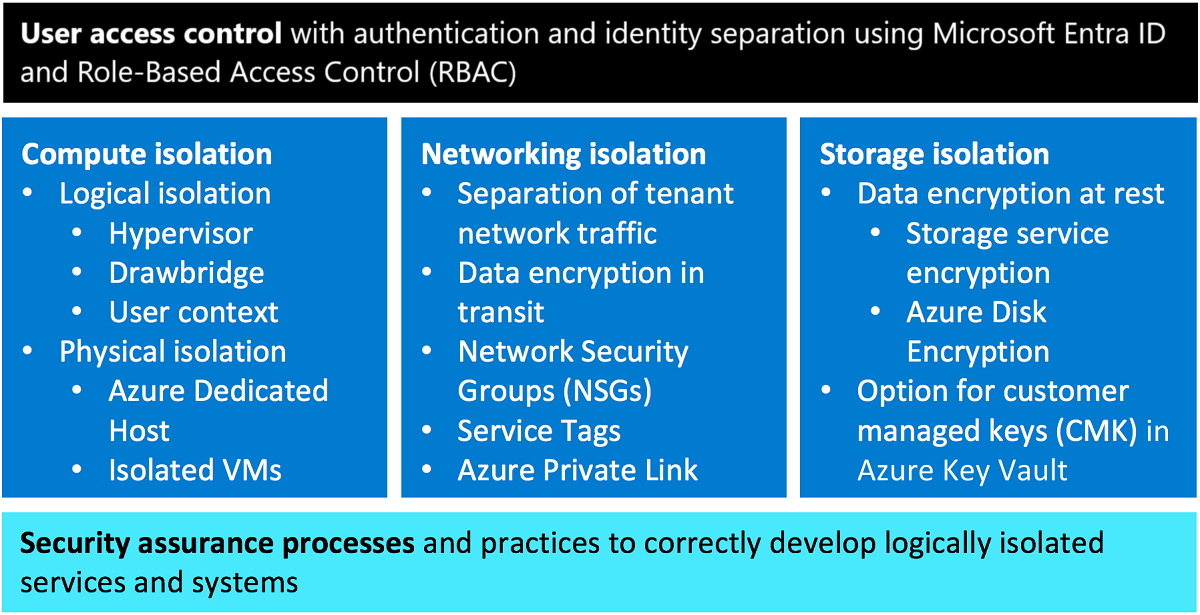

Azure устраняет предполагаемый риск совместного использования ресурсов, предоставляя надежную основу для обеспечения мультитенантной, криптографически определенной, логически изолированной облачной службы с помощью общего набора принципов:

- Элементы управления доступом пользователей с аутентификацией и разделением полномочий.

- Изоляция вычислений для обработки

- Сетевая изоляция, включая шифрование данных при передаче

- Изоляция хранилища с шифрованием данных в состоянии покоя

- Процессы обеспечения безопасности, внедренные в структуру службы, для правильной разработки логически изолированных служб

Многотенантность в общедоступном облаке повышает эффективность путем мультиплексирования ресурсов среди разрозненных клиентов с низкой стоимостью; однако этот подход представляет предполагаемый риск, связанный с общим доступом к ресурсам. Azure устраняет этот риск, предоставляя надежное основание для изолированных облачных служб с помощью многоуровневого подхода, показанного на рис. 1.

На рис. 1. Подходы к изоляции Azure

На рис. 1. Подходы к изоляции Azure

Краткое описание подходов к изоляции приведено ниже.

Управление доступом пользователей с помощью проверки подлинности и разделения удостоверений — все данные в Azure независимо от типа или расположения хранилища связаны с подпиской. Облачный клиент можно просмотреть как выделенный экземпляр идентификатора Microsoft Entra, который ваша организация получает и владеет при регистрации в облачной службе Майкрософт. Стек удостоверений и доступа помогает обеспечить изоляцию между подписками, включая ограничение доступа к ресурсам в подписке только авторизованным пользователям.

Изоляция вычислений — Azure предоставляет как логическую, так и физическую изоляцию вычислений для обработки. Логическая изоляция реализуется с помощью:

- Изоляция гипервизора для служб, которые обеспечивают криптографически определенную изоляцию с помощью отдельных виртуальных машин и использования изоляции Гипервизора Azure.

- Изоляция Drawbridge внутри виртуальной машины для служб, которые обеспечивают изоляцию, гарантированную криптографическим способом, для рабочих нагрузок, выполняющихся на той же виртуальной машине, с использованием изоляции, предоставляемой Drawbridge. Эти службы предоставляют небольшие единицы обработки с помощью клиентского кода.

-

Изоляция на основе контекста пользователей для служб, состоящих исключительно из управляемого корпорацией Майкрософт кода и клиентского кода, не разрешена.

Помимо надежной логической изоляции вычислительных ресурсов, доступной для всех клиентов Azure, если требуется изоляция физических вычислений, можно использовать выделенный узел Azure или изолированные виртуальные машины, развернутые на серверном оборудовании, выделенном для одного клиента.

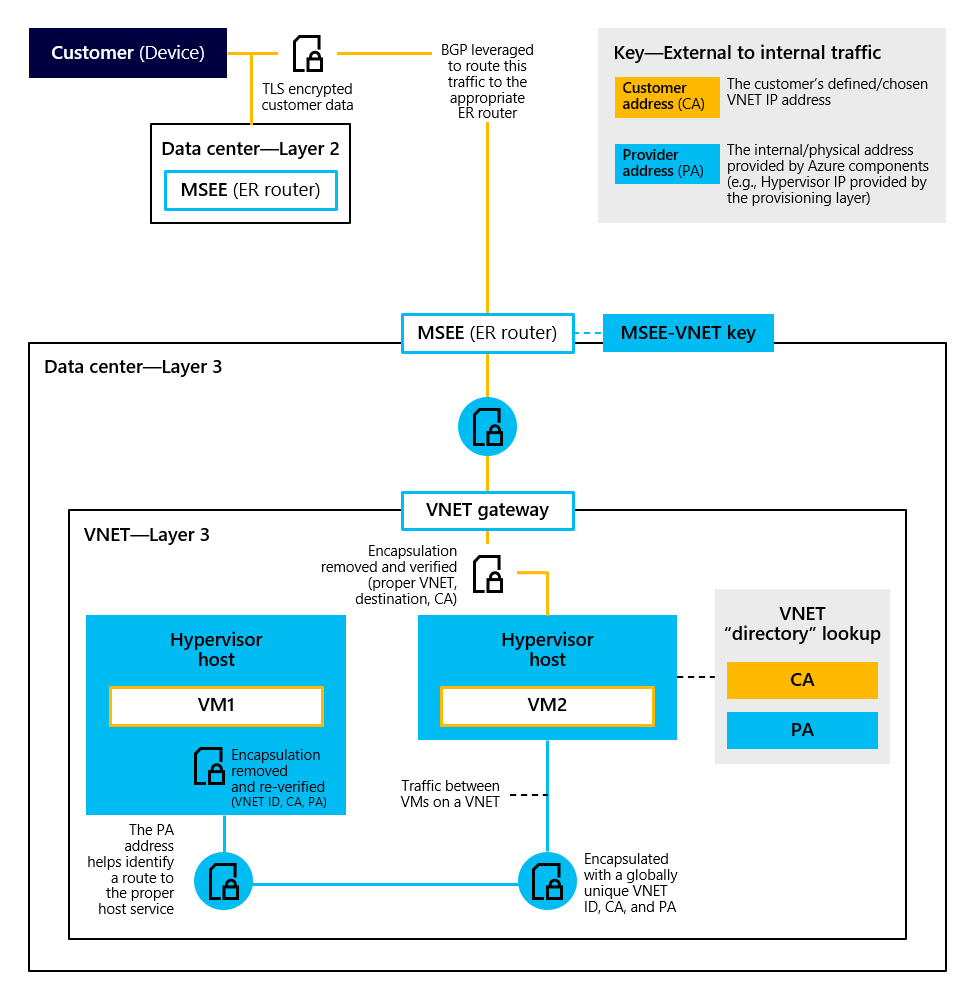

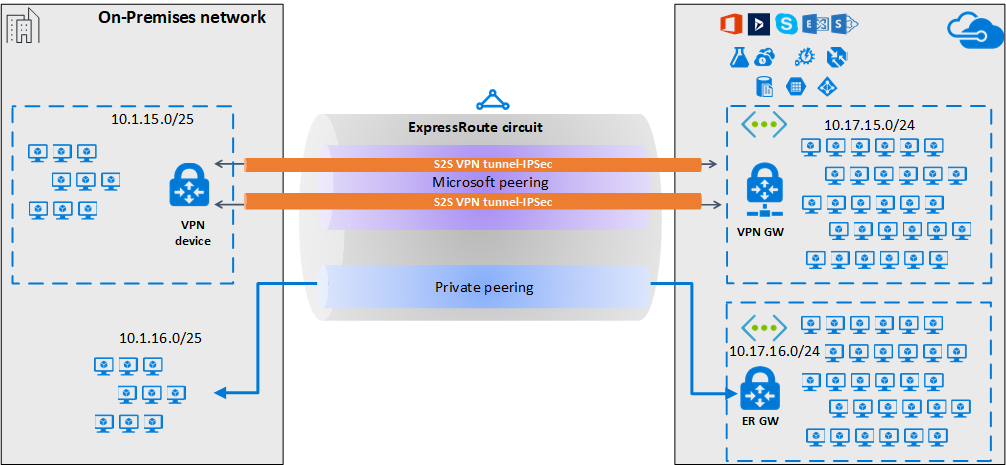

Сетевая изоляция — виртуальная сеть Azure помогает обеспечить логическую изоляцию частного сетевого трафика от трафика, относящегося к другим клиентам. Службы могут обмениваться данными с помощью общедоступных IP-адресов или частных IP-адресов. Обмен данными между виртуальными машинами остается частным в виртуальной сети. Вы можете подключать виртуальные сети через пиринг виртуальных сетей или VPN-шлюзы в зависимости от параметров подключения, включая пропускную способность, задержку и требования к шифрованию. Группы безопасности сети (NSG) можно использовать для обеспечения изоляции сети и защиты ресурсов Azure из Интернета при доступе к службам Azure с общедоступными конечными точками. Теги службы виртуальной сети можно использовать для определения элементов управления доступом к сети в группах безопасности сети или брандмауэре Azure. Тег службы представляет группу префиксов IP-адресов из данной службы Azure. Корпорация Майкрософт управляет префиксами адресов, охватываемым тегом службы, и автоматически обновляет тег службы по мере изменения адресов, тем самым уменьшая сложность частых обновлений правил безопасности сети. Кроме того, вы можете использовать приватный канал для доступа к службам Azure PaaS через частную конечную точку в виртуальной сети, обеспечивая передачу трафика между виртуальной сетью и службой через глобальную магистральную сеть Майкрософт, что устраняет необходимость предоставления службы общедоступному Интернету. Наконец, Azure предоставляет возможности для шифрования данных во время передачи, включая сквозное шифрование сетевого трафика с помощью TLS (Transport Layer Security) с завершением TLS, использующим сертификаты Key Vault, шифрование VPN с использованием IPsec и шифрование Azure ExpressRoute с поддержкой MACsec и управляемыми клиентом ключами (CMK).

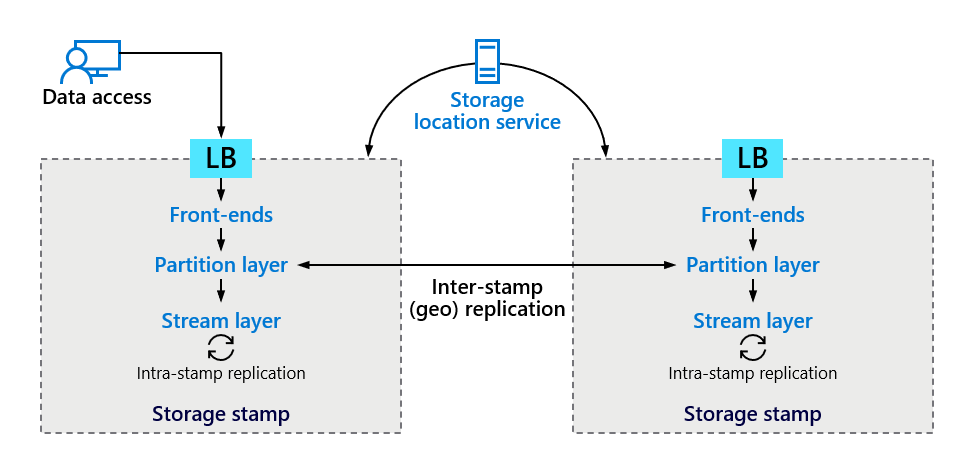

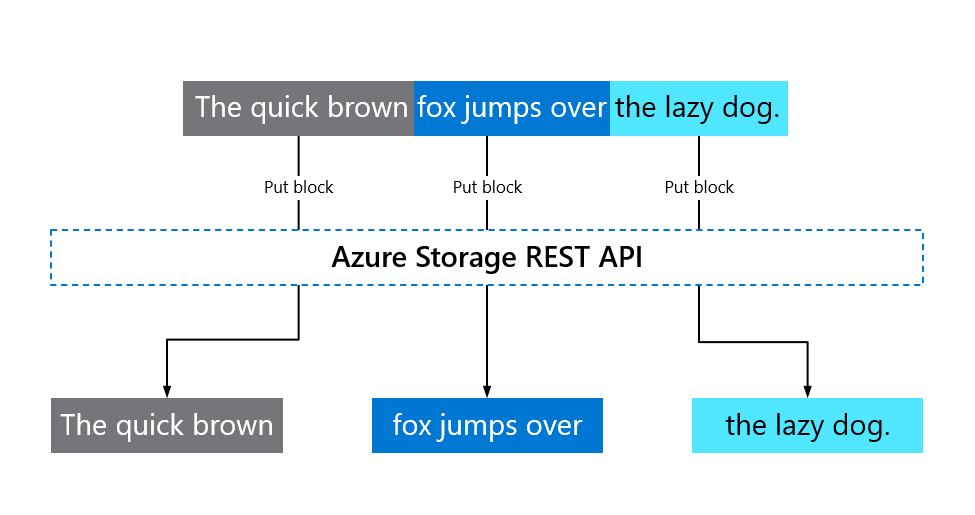

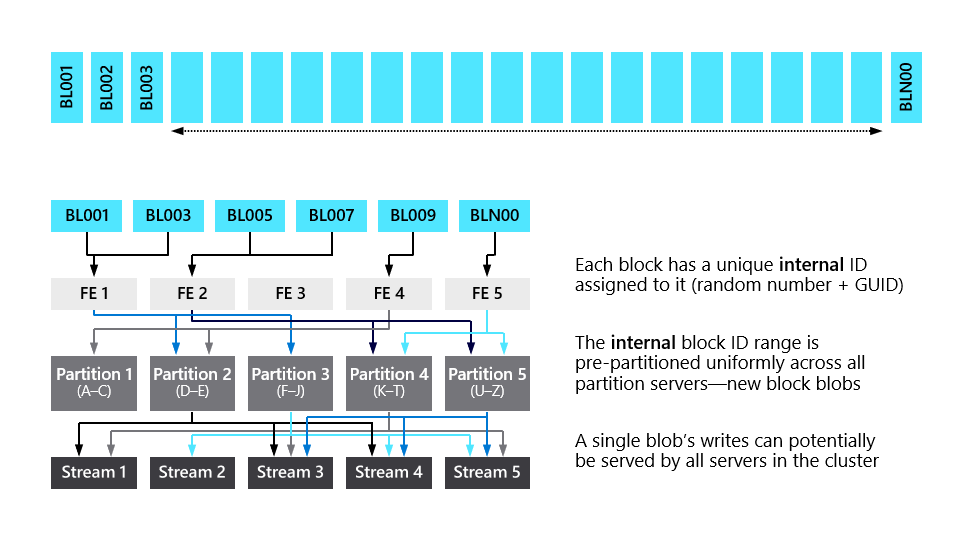

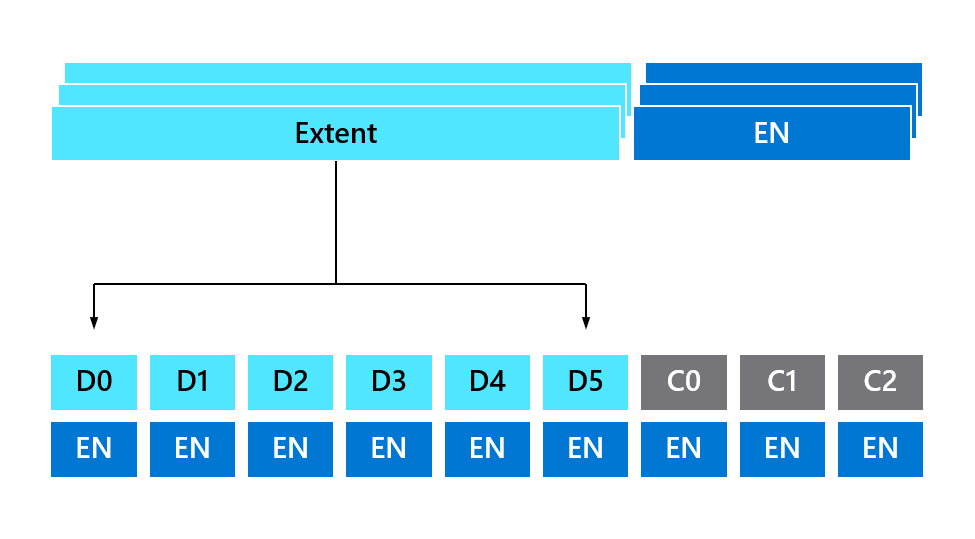

Изоляция хранилища . Чтобы обеспечить криптографическую уверенность в изоляции логических данных, служба хранилища Azure использует шифрование неактивных данных с помощью расширенных алгоритмов с несколькими шифрами. Этот процесс использует несколько ключей шифрования и служб, таких как Azure Key Vault и Идентификатор Microsoft Entra, чтобы обеспечить безопасный доступ к ключам и централизованное управление ключами. Шифрование службы хранилища Azure гарантирует, что данные автоматически шифруются перед сохранением в службе хранилища Azure и расшифровываются перед извлечением. Все данные, записанные в службу хранилища Azure, шифруются с помощью шифрования FIPS 140, проверенного 256-разрядного шифрования AES , и вы можете использовать Key Vault для ключей, управляемых клиентом (CMK). Шифрование в службе хранилища Azure шифрует страничные блобы, которые содержат диски виртуальных машин Azure. Кроме того, шифрование дисков Azure может использоваться при необходимости для шифрования дисков виртуальных машин IaaS под управлением Windows и Linux, чтобы повысить изоляцию хранилища и обеспечить криптографическую целостность данных, хранящихся в Azure. Это шифрование включает управляемые диски.

Процессы и методики обеспечения безопасности — обеспечение изоляции Azure также применяется внутренней службой майкрософт по использованию жизненного цикла разработки безопасности (SDL) и других надежных процессов обеспечения безопасности для защиты поверхностей атак и устранения угроз. Корпорация Майкрософт создала ведущие в отрасли процессы и инструменты, обеспечивающие высокую уверенность в гарантии изоляции Azure.

В соответствии с моделью общей ответственности в облачных вычислениях при переносе рабочих нагрузок из локального центра обработки данных в облако, распределение ответственности между вами и поставщиком облачных служб зависит от модели облачной службы. Например, при использовании модели инфраструктуры как службы (IaaS) ответственность Майкрософт заканчивается на уровне гипервизора, и вы несете ответственность за все слои выше уровня виртуализации, включая обслуживание базовой операционной системы на гостевых виртуальных машинах. Вы можете использовать технологии изоляции Azure для достижения требуемого уровня изоляции для приложений и данных, развернутых в облаке.

В этой статье в выделенных блоках текста описываются важные аспекты или действия, которые считаются частью вашей ответственности. Например, вы можете использовать Azure Key Vault для хранения секретов, включая ключи шифрования, которые остаются под контролем.

Замечание

Использование Azure Key Vault для управляемых клиентом ключей (CMK) является необязательным и представляет вашу ответственность.

Дополнительные ресурсы:

В этой статье содержатся технические рекомендации по устранению распространенных проблем безопасности и изоляции, связанных с внедрением облака. В ней также рассматриваются принципы проектирования и технологии, доступные в Azure, которые помогут вам достичь целей безопасной изоляции.

Подсказка

Рекомендации по повышению безопасности приложений и данных, развернутых в Azure, см. в документации по Azure Security Benchmark .

Изоляция на основе удостоверений

Идентификатор Microsoft Entra — это репозиторий удостоверений и облачная служба, которая обеспечивает проверку подлинности, авторизацию и управление доступом для пользователей, групп и объектов. Идентификатор Microsoft Entra можно использовать в качестве автономного облачного каталога или в качестве интегрированного решения с существующим локальным Active Directory для включения ключевых корпоративных функций, таких как синхронизация каталогов и единый вход.

Каждая подписка Azure связана с клиентом Microsoft Entra. С помощью управления доступом на основе ролей Azure (Azure RBAC), пользователей, групп и приложений из этого каталога можно предоставить доступ к ресурсам в подписке Azure. Например, учетную запись хранения можно поместить в группу ресурсов для управления доступом к определенной учетной записи хранения с помощью идентификатора Microsoft Entra. Служба хранилища Azure определяет набор встроенных ролей Azure, охватывающих общие разрешения, используемые для доступа к данным BLOB-объектов или очередей. Запрос к службе хранилища Azure можно авторизовать с помощью учетной записи Microsoft Entra или ключа учетной записи хранения. Таким образом, доступ к данным в службе хранилища Azure предоставляется только определенным пользователям.

Архитектура нулевого доверия

Все данные в Azure независимо от типа или расположения хранилища связаны с подпиской. Облачный клиент можно просмотреть как выделенный экземпляр идентификатора Microsoft Entra, который ваша организация получает и владеет при регистрации в облачной службе Майкрософт. Проверка подлинности на портале Azure выполняется через Microsoft Entra ID с использованием удостоверения, созданного в Microsoft Entra ID или федеративно связанного с локальным Active Directory. Стек удостоверений и доступа помогает обеспечить изоляцию между подписками, включая ограничение доступа к ресурсам в подписке только авторизованным пользователям. Это ограничение доступа является всеобъемлющей целью модели нулевого доверия, которая предполагает, что сеть скомпрометирована и требует фундаментального перехода от модели безопасности периметра. При оценке запросов доступа все запрашивающие пользователи, устройства и приложения должны считаться ненадежными, пока их целостность не будет проверена в соответствии с принципами проектирования нулевого доверия. Microsoft Entra ID обеспечивает надежную адаптивную проверку подлинности на основе стандартов, необходимую для платформы "Никому не доверяй".

Замечание

Дополнительные ресурсы:

- Сведения о реализации архитектуры нулевого доверия в Azure см. в центре рекомендаций по нулю доверия.

- Определения и общие модели развертывания см. в статье NIST SP 800-207Zero Trust Architecture.

Майкрософт Ентра айди

Разделение учетных записей, используемых для администрирования облачных приложений, крайне важно для достижения логической изоляции. Изоляция учетных записей в Azure достигается с помощью идентификатора Microsoft Entra и ее возможностей для поддержки детального управления доступом на основе ролей Azure (Azure RBAC). Каждая учетная запись Azure связана с одним клиентом Microsoft Entra. Пользователи, группы и приложения из этого каталога могут управлять ресурсами в Azure. Вы можете назначить соответствующие права доступа с помощью портала Azure, средств командной строки Azure и API управления Azure. Каждый тентант Microsoft Entra отличается и отделен от других тенантов Azure AD. Экземпляр Microsoft Entra логически изолирован с помощью границ безопасности, чтобы предотвратить смешивание данных клиента и информации об идентификации, тем самым гарантируя, что пользователи и администраторы одного идентификатора Microsoft Entra не могут ни получить доступ к данным, ни повредить их в другом экземпляре Microsoft Entra, ни злонамеренно, ни случайно. Идентификатор Microsoft Entra выполняется физически изолированно на выделенных серверах, которые логически изолированы от выделенного сетевого сегмента и где фильтрация пакетов на уровне узла и службы брандмауэра Windows обеспечивают дополнительную защиту от ненадежного трафика.

Идентификатор Microsoft Entra реализует обширные функции защиты данных, включая изоляцию клиентов и управление доступом, шифрование данных при передаче, шифрование секретов и управление ими, шифрование на уровне диска, расширенные криптографические алгоритмы, используемые различными компонентами Microsoft Entra, операционными рекомендациями по работе с данными для предварительного доступа и многое другое. Подробные сведения см. в техническом документе о безопасности данных Microsoft Entra.

Изоляция клиента в идентификаторе Microsoft Entra включает два основных элемента:

- Предотвращение утечки данных и доступа между клиентами, что означает, что данные, принадлежащие клиенту A, не могут быть получены пользователями в клиенте B без явной авторизации клиентом A.

- Изоляция доступа к ресурсам между клиентами, что означает, что операции, выполняемые клиентом A, не могут влиять на доступ к ресурсам для клиента B.

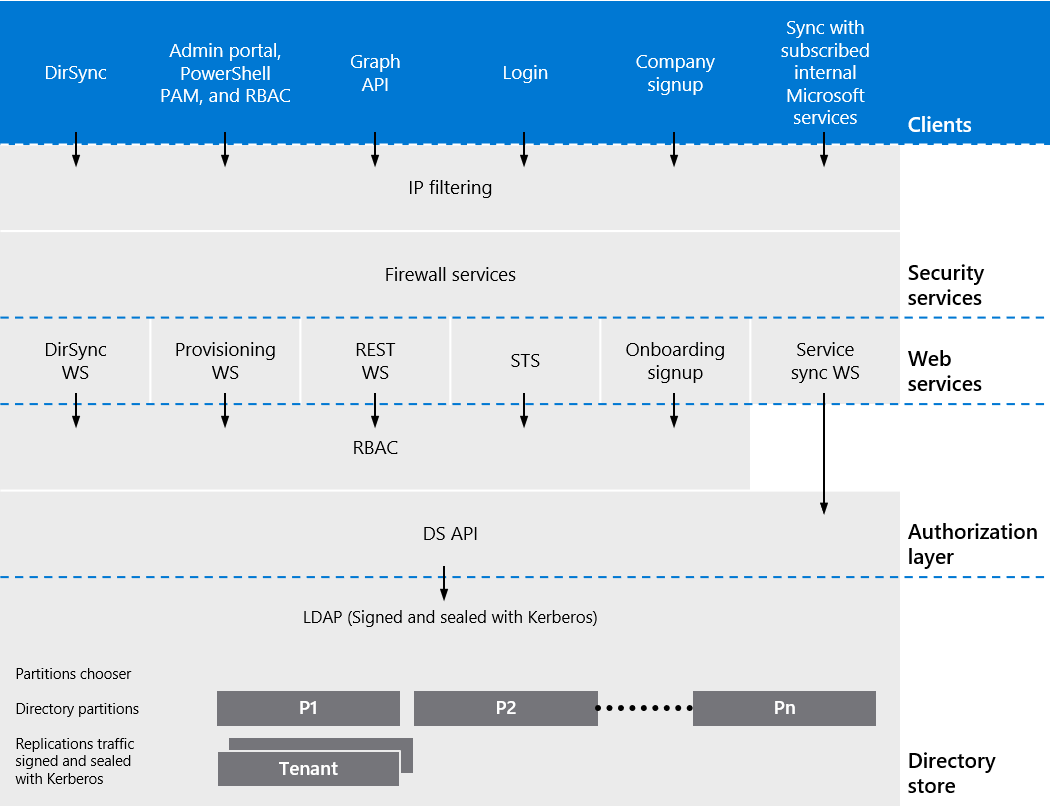

Как показано на рис. 2, доступ через идентификатор Microsoft Entra требует проверки подлинности пользователя через службу маркеров безопасности (STS). Система авторизации использует сведения о существовании и состоянии пользователя через API служб каталогов и Azure RBAC, чтобы определить, разрешен ли запрошенный доступ к целевому экземпляру Microsoft Entra для пользователя в сеансе. Помимо проверки подлинности на основе маркеров, привязанной непосредственно к пользователю, идентификатор Microsoft Entra id дополнительно поддерживает логическую изоляцию в Azure через:

- Экземпляры Microsoft Entra являются дискретными контейнерами, и между ними нет связи.

- Данные Microsoft Entra хранятся в секциях, и каждый раздел имеет предопределенный набор реплик, которые считаются предпочтительными основными репликами. Использование реплик обеспечивает высокий уровень доступности служб Microsoft Entra для поддержки разделения удостоверений и логической изоляции.

- Доступ к экземплярам Microsoft Entra не разрешен, если администратор Microsoft Entra не предоставляет его через федерацию или предоставление учетных записей пользователей из других экземпляров.

- Физический доступ к серверам, составляющим службу Microsoft Entra, и прямой доступ к внутренним системам Microsoft Entra ID ограничен надлежащим образом авторизованными операционными ролями Майкрософт с помощью системы управления привилегированным доступом JIT-In-Time (JIT).

- Пользователи Microsoft Entra не имеют доступа к физическим ресурсам или расположениям, поэтому для них невозможно обойти логические проверки политики RBAC Azure.

2. Изоляция логического клиента Microsoft Entra

2. Изоляция логического клиента Microsoft Entra

В итоге подход Azure к логической изоляции клиента использует удостоверение, управляемое с помощью идентификатора Microsoft Entra ID, в качестве первой границы логического управления для предоставления доступа на уровне клиента к ресурсам и авторизации через Azure RBAC.

Управление ключами шифрования данных

Azure имеет обширную поддержку для защиты данных с помощью шифрования данных, включая различные модели шифрования:

- Шифрование на стороне сервера, использующее управляемые службой ключи, ключи, управляемые клиентом в Azure, или управляемые клиентом ключи на оборудовании, управляемом клиентом.

- Шифрование на стороне клиента, позволяющее управлять ключами в локальной среде или в другом безопасном расположении.

Шифрование данных обеспечивает гарантии изоляции, привязанные непосредственно к доступу к ключу шифрования (криптографический). Так как Azure использует надежные шифры для шифрования данных, доступ к данным может иметь только сущности с доступом к криптографическим ключам. Удаление или отмена криптографических ключей делает соответствующие данные недоступными. Дополнительные сведения о шифровании данных при передаче предоставляются в разделе " Изоляция сети ", а шифрование неактивных данных рассматривается в разделе изоляции хранилища .

Azure позволяет применять двойное шифрование как для неактивных, так и для передаваемых данных. С помощью этой модели два или более уровней шифрования могут защищаться от компрометации любого уровня шифрования.

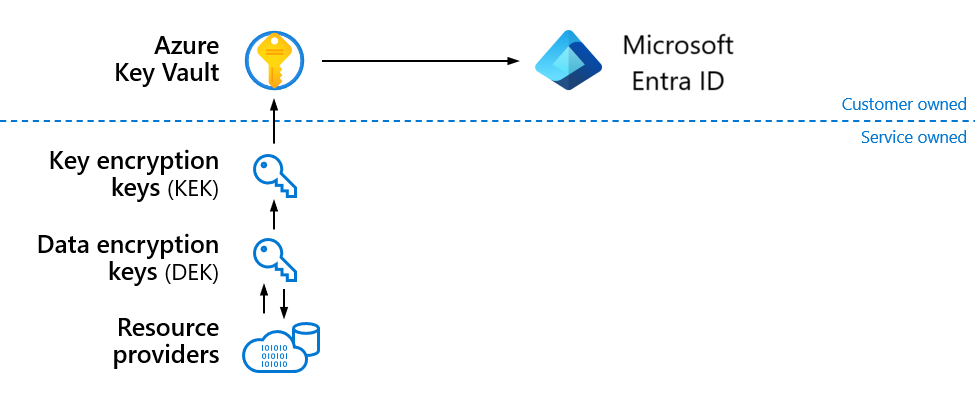

Azure Key Vault

Правильная защита и управление криптографическими ключами имеет важное значение для обеспечения безопасности данных. Azure Key Vault — это облачная служба для безопасного хранения секретов и управления ими. Служба Key Vault поддерживает два типа ресурсов, описанные в остальной части этого раздела:

- Хранилище поддерживает секреты, ключи и сертификаты, защищенные с помощью программного обеспечения и аппаратных модулей безопасности (HSM).

- Управляемый HSM поддерживает только криптографические ключи, защищенные HSM.

Если вам требуется дополнительная безопасность для наиболее конфиденциальных данных клиента, хранящихся в службах Azure, вы можете зашифровать его с помощью собственных ключей шифрования, которые вы управляете в Key Vault.

Служба Key Vault предоставляет абстракцию над базовыми аппаратными модулями защиты (HSM). Он предоставляет REST API для включения использования служб из облачных приложений и проверки подлинности с помощью идентификатора Microsoft Entra, чтобы обеспечить централизацию и настройку проверки подлинности, аварийного восстановления, высокого уровня доступности и эластичности. Key Vault поддерживает криптографические ключи различных типов, размеров и кривых, включая ключи RSA и Elliptic Curve. При использовании управляемых модулей HSM также доступна поддержка симметричных ключей AES.

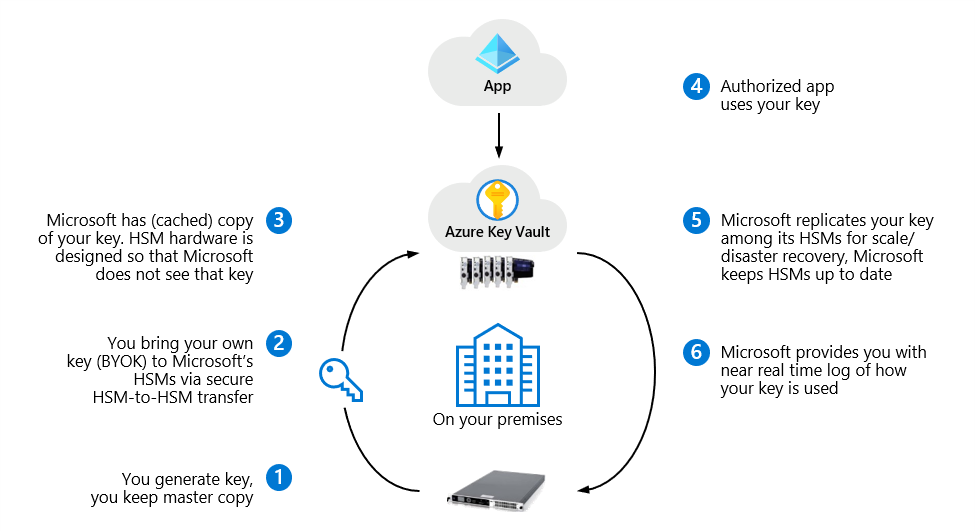

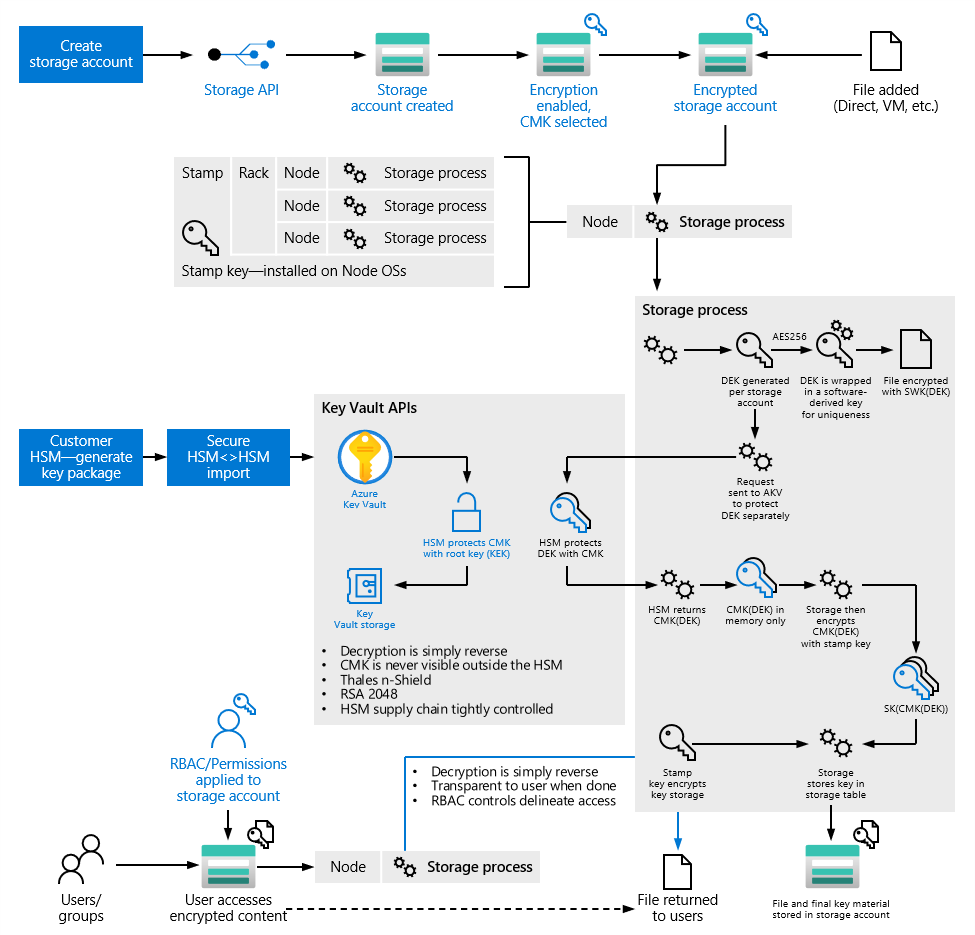

С помощью Key Vault можно импортировать или создать ключи шифрования в HSM, гарантируя, что ключи никогда не покидают границу защиты HSM для поддержки сценариев создания собственного ключа (BYOK), как показано на рис. 3.

рис. 3. Поддержка Azure Key Vault для получения собственного ключа (BYOK)

рис. 3. Поддержка Azure Key Vault для получения собственного ключа (BYOK)

Ключи, созданные внутри HSM Key Vault, не экспортируются. Нет четкой текстовой версии ключа за пределами HSM. Эта привязка применяется базовым HSM. Функциональность BYOK доступна как в хранилищах ключей, так и в управляемых модулях HSM. Методы передачи ключей, защищённых модулями HSM, в "Key Vault" зависят от базового HSM, как описано в онлайн документации.

Замечание

Azure Key Vault разработан, развернут и работает таким образом, что корпорация Майкрософт и ее агенты не могут получать доступ к данным, используя или извлекая все данные, хранящиеся в службе, включая криптографические ключи. Дополнительные сведения см. в разделе Как Azure Key Vault защищает ваши ключи?

Key Vault предоставляет надежное решение для управления жизненным циклом ключей шифрования. После создания каждое хранилище ключей или управляемое устройство HSM автоматически связывается с клиентом Microsoft Entra, которому принадлежит подписка. Любой пользователь, пытающийся управлять или извлекать содержимое из хранилища ключей или управляемого устройства HSM, должен быть правильно проверен и авторизован:

- Аутентификация определяет личность вызывающего абонента (пользователя или приложения).

- Авторизация определяет, какие операции может выполнять вызывающий объект, на основе сочетания управления доступом на основе ролей Azure (Azure RBAC) и политики доступа к хранилищу ключей или управляемого локального RBAC HSM.

Идентификатор Microsoft Entra применяет изоляцию клиента и реализует надежные меры, чтобы предотвратить доступ неавторизованных сторон, как описано ранее в разделе идентификатора Microsoft Entra ID . Доступ к хранилищу ключей или управляемому HSM осуществляется через два интерфейса или плоскости — плоскость управления и плоскость данных — при помощи идентификатора Microsoft Entra для проверки подлинности.

- Плоскость управления позволяет управлять хранилищем ключей или управляемым HSM, например создавать и удалять хранилища ключей или управляемые HSM, извлекать хранилище ключей или управляемые свойства HSM, а также обновлять политики доступа. Для авторизации управляющая плоскость использует Azure RBAC как с хранилищами ключей, так и управляемыми HSM.

- Плоскость данных позволяет вам управлять данными, хранящимися в хранилищах ключей и управляемыми модулями безопасности (HSM), включая добавление, удаление и изменение данных. Для хранилищ сохраненные данные могут включать ключи, секреты и сертификаты. Для управляемых виртуальных машин HSM сохраненные данные ограничены только криптографическими ключами. Для авторизации канал данных использует политику доступа Key Vault и Azure RBAC для операций с хранилищами ключей или локальные RBAC для управляемых HSM.

При создании хранилища ключей или управляемого HSM в подписке Azure он автоматически связывается с клиентом Microsoft Entra подписки. Все вызывающие пользователи в обоих уровнях должны зарегистрироваться в этом арендаторе и пройти аутентификацию для доступа к хранилищу ключей или управляемому HSM.

Вы управляете разрешениями доступа и можете извлекать подробные журналы действий из службы Azure Key Vault. Azure Key Vault регистрирует следующие сведения:

- Все запросы REST API, прошедшие проверку подлинности, включая неудачные запросы

- Операции с хранилищем ключей, такими как создание, удаление, настройка политик доступа и т. д.

- Операции с ключами и секретами в хранилище ключей, включая а) создание, изменение или удаление ключей или секретов, а также подпись, проверка, шифрование ключей и т. д.

- Запросы, не прошедшие проверку подлинности, такие как запросы, у которых нет маркера носителя, имеют неправильный формат или истек срок действия или имеют недопустимый маркер.

Замечание

С помощью Azure Key Vault вы можете отслеживать, как и когда к хранилищам ключей и управляемым HSM обращаются и кем.

Дополнительные ресурсы:

Вы также можете использовать решение Azure Key Vault в Azure Monitor для просмотра журналов Key Vault. Чтобы использовать это решение, необходимо включить ведение журнала диагностики Key Vault и направить диагностику в рабочую область Log Analytics. В этом решении не требуется записывать журналы в хранилище BLOB-объектов Azure.

Замечание

Полный список рекомендаций по безопасности Azure Key Vault см. в базовом плане безопасности Azure для Key Vault.

Хранилище

Хранилища предоставляют мультиарендное, дешёвое, простое в развертывании, устойчивое на уровне зоны (где доступно) и высокодоступное решение для управления ключами, подходящее для наиболее распространенных сценариев облачных приложений. Хранилища могут хранить и защищать секреты, ключи и сертификаты. Они могут быть защищены программно (стандартный уровень) или модулем HSM (уровень "Премиум"). Сравнение ценовой категории "Стандартный" и "Премиум" см. на странице цен Azure Key Vault. Защищенные программным обеспечением секреты, ключи и сертификаты защищены Azure, используя стандартные алгоритмы и длины ключей. Если вам требуется дополнительная гарантия, вы можете защитить свои секреты, ключи и сертификаты в хранилищах, которые защищены аппаратными средствами безопасности с многопользовательской архитектурой. Соответствующие HSM сертифицированы в соответствии со стандартом FIPS 140 и имеют общий рейтинг уровня безопасности 2, который включает требования к физическим доказательствам вскрытия и аутентификации на основе ролей.

Хранилища обеспечивают поддержку ключей, управляемых клиентом (CMK), где можно управлять собственными ключами в HSM и использовать их для шифрования неактивных данных для многих служб Azure. Как упоминалось ранее, вы можете импортировать или создать ключи шифрования в HSM, гарантируя, что ключи никогда не покидают границу HSM для поддержки сценариев использования собственного ключа (BYOK ).

Key Vault может обрабатывать запросы и продление сертификатов в хранилищах, включая сертификаты TLS, что позволяет регистрировать и автоматически обновлять сертификаты из поддерживаемых общедоступных центров сертификации. Поддержка сертификатов Key Vault обеспечивает управление сертификатами X.509, которые основаны на ключах и предоставляют функцию автоматического продления. Владелец сертификата может создать сертификат с помощью Azure Key Vault или импортировать существующий сертификат. Поддерживаются как самозаверяющие сертификаты, так и сертификаты, выданные центром сертификации. Кроме того, владелец сертификата Key Vault может реализовать безопасное хранилище и управление сертификатами X.509 без взаимодействия с закрытыми ключами.

При создании хранилища ключей в группе ресурсов вы можете управлять доступом с помощью идентификатора Microsoft Entra, что позволяет предоставлять доступ на определенном уровне области, назначив соответствующие роли Azure. Например, чтобы предоставить пользователю доступ к управлению хранилищами ключей, можно назначить предопределенную роль участника хранилища ключей пользователю в определенной области, включая подписку, группу ресурсов или определенный ресурс.

Это важно

Необходимо строго контролировать, кто имеет доступ с ролью «Участник» к вашим хранилищам ключей. Если у пользователя есть разрешения участника на плоскость управления хранилищем ключей, пользователь может получить доступ к плоскости данных, задав политику доступа к хранилищу ключей.

Дополнительные ресурсы:

- Защита доступа к хранилищу ключей.

Управляемый модуль HSM

Управляемый HSM предоставляет единый клиент, полностью управляемый, высокодоступный, устойчивый к зонам (где доступен) HSM в качестве службы для хранения криптографических ключей и управления ими. Этот модуль лучше всего подходит для приложений и сценариев использования с особо ценными ключами. Это также помогает соответствовать самым строгим требованиям к безопасности, соответствию и нормативным требованиям. Управляемый модуль HSM использует HSM, сертифицированные на соответствие стандарту FIPS 140 уровня 3 для защиты криптографических ключей. Каждый управляемый пул HSM является изолированным экземпляром с одним клиентом с собственным доменом безопасности , контролируемым вами и изолированным криптографически от экземпляров, принадлежащих другим клиентам. Криптографическая изоляция использует технологию Intel Software Guard Extensions (SGX), которая предоставляет зашифрованный код и данные, чтобы обеспечить контроль над криптографическими ключами.

При создании управляемого устройства HSM запрашивающий также предоставляет список администраторов на уровне данных. Только эти администраторы могут получить доступ к управляемой плоскости данных HSM для выполнения ключевых операций и управления назначениями ролей для плоскости данных (локальная RBAC управляемого HSM). Модель разрешений для уровней управления и данных использует тот же синтаксис, но разрешения обеспечиваются на разных уровнях, а для назначений ролей используются разные области. Управляющая плоскость Azure RBAC применяется через Azure Resource Manager, в то время как локальный RBAC для плоскости данных управляемого HSM применяется непосредственно управляемым HSM.

Это важно

В отличие от хранилищ ключей, предоставление пользователям доступа к управляемому устройству HSM не предоставляет им доступ к плоскости данных для доступа к ключам или назначениям ролей плоскости данных, управляемым HSM local RBAC. Эта изоляция реализуется путем проектирования, чтобы предотвратить непреднамеренное расширение привилегий, влияющих на доступ к ключам, хранящимся в управляемых HSM.

Как упоминалось ранее, управляемый HSM поддерживает импорт ключей, созданных в локальных устройствах HSM, гарантируя, что ключи никогда не покидают границу защиты HSM, также известной как сценарий создания собственного ключа (BYOK). Управляемый HSM поддерживает интеграцию со службами Azure, такими как служба хранилища Azure, База данных SQL Azure, Azure Information Protection и другие. Полный список служб Azure, работающих с управляемым HSM, см. в разделе "Модели шифрования данных".

Управляемый HSM позволяет использовать установленные интерфейсы API Azure Key Vault и интерфейсы управления. Вы можете использовать одинаковые шаблоны разработки и развертывания приложений для всех приложений независимо от решения управления ключами: мультитенантного хранилища или управляемого HSM с одним клиентом.

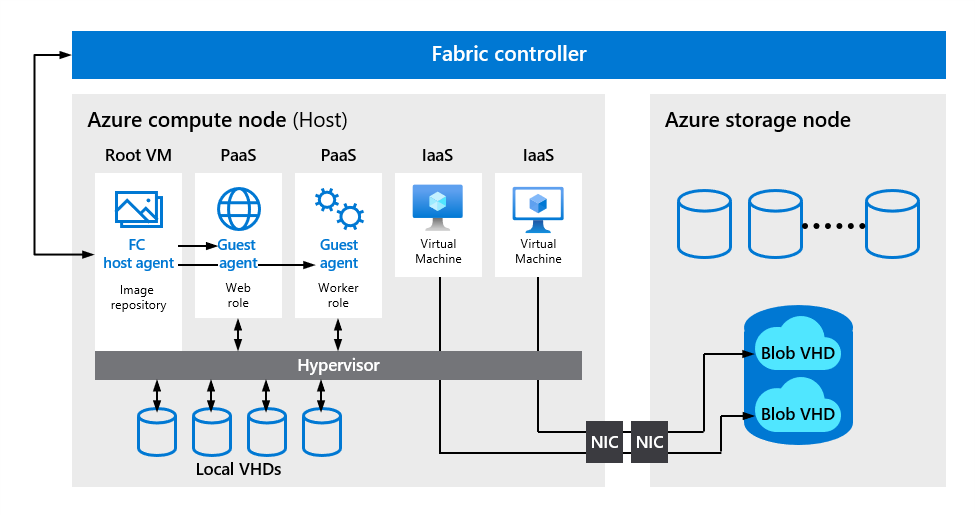

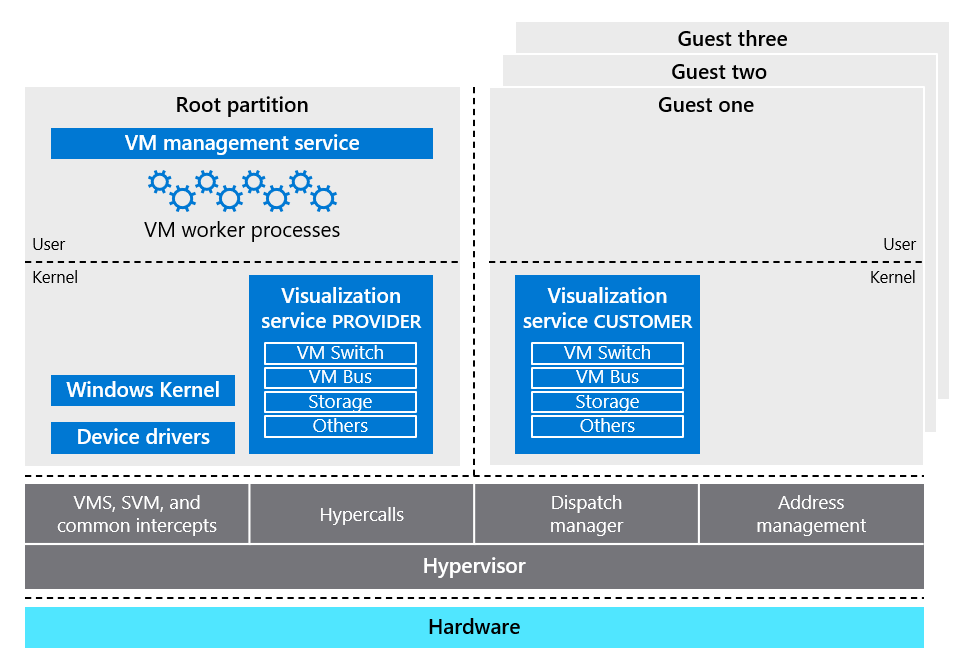

Изоляция вычислительных ресурсов

Платформа вычислений Microsoft Azure основана на виртуализации машин. Этот подход означает, что ваш код, выполняется ли он в роли рабочего процесса PaaS или на виртуальной машине IaaS, исполняется на виртуальной машине, размещенной гипервизором Windows Server Hyper-V. На каждом физическом сервере Azure, также называемом узлом, работает гипервизор типа 1, который выполняется непосредственно на оборудовании и делит узел на переменное количество гостевых виртуальных машин (VM), как показано на рис. 4. Каждый узел имеет одну специальную виртуальную машину Host VM, также известную как корневая виртуальная машина, которая запускает Host OS — настраиваемую и защищённую версию последней Windows Server, которая урезана, чтобы уменьшить поверхность атаки и включать только те компоненты, которые необходимы для управления узлом. Изоляция корневой виртуальной машины от гостевых виртуальных машин и гостевых виртуальных машин друг от друга — это ключевая концепция в архитектуре безопасности Azure, которая формирует основу изоляции вычислений Azure, как описано в документации Майкрософт по Сети.

рис. 4. Изоляция гипервизора, корневой виртуальной машины и гостевых виртуальных машин

рис. 4. Изоляция гипервизора, корневой виртуальной машины и гостевых виртуальных машин

Физические серверы, на которых размещаются виртуальные машины, группируются в кластеры, и они независимо управляются масштабируемым и избыточным программным компонентом платформы с именем контроллера Структуры (FC). Каждый ФК управляет жизненным циклом виртуальных машин, работающих в своем кластере, включая подготовку и мониторинг работоспособности оборудования под его контролем. Например, ФК отвечает за повторное создание экземпляров виртуальных машин на работоспособных серверах при определении сбоя сервера. Он также выделяет ресурсы инфраструктуры для рабочих нагрузок клиента и управляет однонаправленным обменом данными с узла на виртуальные машины. Разделение вычислительной инфраструктуры на кластеры, изолирует ошибки на уровне FC и предотвращает влияние определенных классов ошибок за пределами кластера, в котором они происходят.

ФК является центральным компонентом вычислительной платформы Azure, а агент узла выступает его прокси-сервером, интегрируя серверы в платформу, чтобы ФК мог развертывать, отслеживать и управлять виртуальными машинами, используемыми вами и облачными сервисами Azure. Связывание гипервизора и операционной системы узла использует десятилетия опыта Microsoft в обеспечении безопасности операционной системы, включая инвестиции, ориентированные на безопасность в Microsoft Hyper-V, чтобы обеспечить надежную изоляцию гостевых виртуальных машин. Изоляция гипервизора рассматривается далее в этом разделе, включая обеспечение формально определенных границ безопасности, применяемых гипервизором, меры защиты с глубокой проработкой от атак и надежные процессы гарантирования безопасности.

Изоляция сети управления

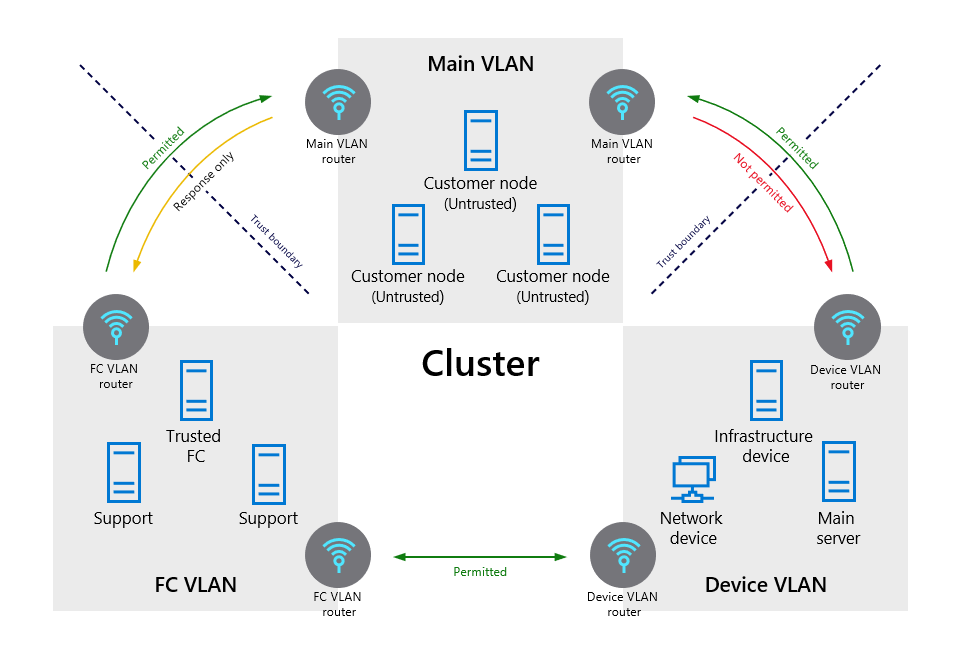

В каждом вычислительном кластере оборудования есть три виртуальных локальных сетевых сети, как показано на рис. 5.

- Основная виртуальная сеть соединяет недоверенные узлы клиентов

- Сетевой сегмент контроллера Fabric (FC), содержащий доверенные FC и вспомогательные системы

- Виртуальная локальная сеть устройств, включающая доверенную сеть и другие инфраструктурные устройства.

Связь разрешена из FC VLAN к главной VLAN, но не может быть инициирована из главной VLAN к FC VLAN. Мост от FC VLAN к основной VLAN используется для снижения общей сложности и повышения надежности и устойчивости сети. Подключение защищено несколькими способами для обеспечения доверенности и успешной маршрутизации команд.

- Связь от FC к агенту Fabric (FA) является однонаправленной и требует взаимной аутентификации с помощью сертификатов. FA осуществляет защищённую TLS службу, которая отвечает только на запросы от FC. Он не может инициировать подключения к ФК или другим привилегированным внутренним узлам.

- ФК обрабатывает ответы от службы агента, как если бы они не были доверенными. Обмен данными с агентом также ограничен набором авторизованных IP-адресов с помощью правил брандмауэра на каждом физическом узле и правил маршрутизации на пограничных шлюзах.

- Ограничение пропускной способности используется для предотвращения того, чтобы клиентские виртуальные машины не могли насытить сеть и нарушить маршрутизацию команд управления.

Кроме того, блокируется передача данных из основной виртуальной локальной сети в виртуальную локальную сеть устройств. Таким образом, даже если узел, на котором выполняется код клиента, скомпрометирован, он не может атаковать узлы в виртуальных сетях FC или на устрйовчных VLAN.

Эти элементы управления гарантируют, что доступ консоли управления к гипервизору всегда действителен и доступен.

Рисунок 5. Изоляция ВЛАН

Рисунок 5. Изоляция ВЛАН

Гипервизор и ОС узла предоставляют фильтры сетевых пакетов, которые помогают гарантировать, что ненадежные виртуальные машины не могут генерировать спуфированный трафик, получать трафик, не адресованный им, направлять трафик к защищенным конечным точкам инфраструктуры или отправлять и получать недопустимый широковещательный трафик. По умолчанию трафик блокируется при создании виртуальной машины, а затем агент FC настраивает фильтр пакетов для добавления правил и исключений для разрешения авторизованного трафика. Дополнительные сведения об изоляции сетевого трафика и разделения трафика клиента приведены в разделе "Изоляция сети ".

Консоль управления и плоскость управления

Консоль управления Azure и плоскость управления соответствуют строгим принципам архитектуры безопасности наименьших привилегий для защиты и изоляции обработки клиентов:

- Консоль управления (MC) — MC в облаке Azure состоит из графического интерфейса портала Azure и уровней API Azure Resource Manager. Они используют учетные данные пользователя для проверки подлинности и авторизации всех операций.

- Плоскость управления (MP) — этот уровень выполняет фактические действия управления и состоит из поставщика вычислительных ресурсов (CRP), контроллера структуры (FC), агента Структуры (FA) и базового гипервизора, который имеет собственный агент гипервизора для обмена данными. Эти слои используют системные контексты, которые предоставляют минимальные разрешения, необходимые для выполнения своих операций.

Azure FC выделяет ресурсы инфраструктуры арендаторам и управляет однонаправленными коммуникациями от Host OS к гостевым виртуальным машинам. Алгоритм размещения виртуальных машин в Azure FC очень сложный и почти невозможно предсказать. FA находится в операционной системе хоста и управляет виртуальными машинами арендаторов. Коллекция гипервизора Azure, ОС узла и FA и клиентских виртуальных машин представляет собой вычислительный узел, как показано на рис. 4. FCs управляют FAs, хотя FCs расположены вне вычислительных узлов — существуют отдельные FCs для управления кластерами вычислений и хранения данных. Если вы обновляете файл конфигурации приложения во время работы в MC, MC взаимодействует через CRP с FC, а ФК взаимодействует с FA.

CRP — это интерфейсная служба для вычислений Azure, предоставляющая согласованные API вычислений с помощью Azure Resource Manager, что позволяет создавать ресурсы и расширения виртуальных машин и управлять ими с помощью простых шаблонов.

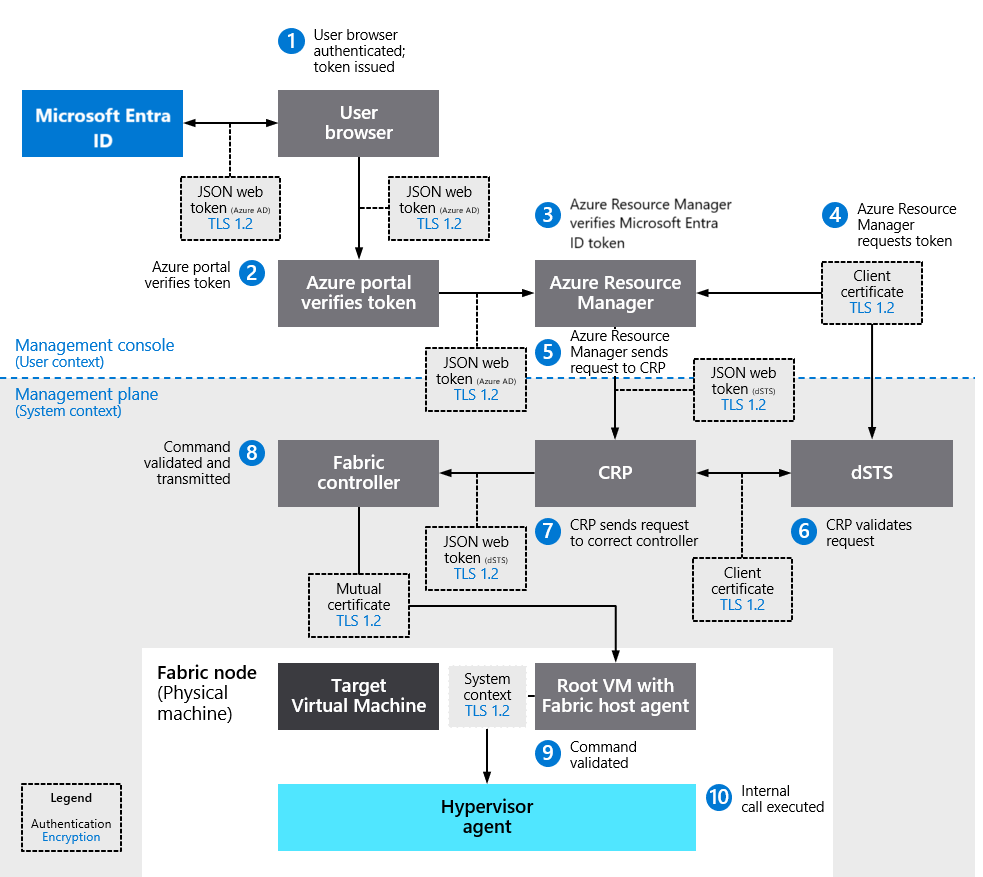

Обмен данными между различными компонентами (например, Azure Resource Manager с и в CRP, CRP с и в FC, FC с и в агентом гипервизора) осуществляется через разные каналы связи с различными идентификаторами и наборами разрешений. Эта архитектура следует общепринятым моделям наименьших привилегий, чтобы в случае компрометации одного слоя предотвратить выполнение дальнейших действий. Отдельные каналы связи гарантируют, что обмен данными не может обойти ни один слой в цепочке. На рисунке 6 показано, как MC и MP безопасно взаимодействуют в облаке Azure для связи с гипервизором, инициированной аутентификацией пользователя по OAuth 2.0 в Microsoft Entra ID.

рис. 6. Взаимодействие консоли управления и плоскости управления для безопасного потока управления

рис. 6. Взаимодействие консоли управления и плоскости управления для безопасного потока управления

Все команды управления проходят проверку подлинности через подписанный сертификат RSA или веб-токен JSON (JWT). Каналы проверки подлинности и команд шифруются через TLS 1.2, как описано в разделе "Шифрование данных" в разделе транзита . Серверные сертификаты используются для обеспечения TLS-подключения к поставщикам аутентификации, где применяется отдельный механизм авторизации, например, Microsoft Entra ID или служба токенов безопасности дата-центра (dSTS). dSTS — это поставщик токенов, такой как Microsoft Entra ID, изолированный в центрах обработки данных Microsoft и используемый для обмена данными на уровне обслуживания.

На рисунке 6 показан поток управления, соответствующий команде пользователя, чтобы остановить виртуальную машину. Шаги, перечисленные в таблице 1, применяются к другим командам управления таким же образом и используют тот же поток шифрования и проверки подлинности.

Таблица 1. Управляющий поток с участием различных компонентов MC и MP

| Этап | Описание | Аутентификация | Шифрование |

|---|---|---|---|

| 1. | Пользователь проходит проверку подлинности с помощью системы Microsoft Entra ID, предоставляя учетные данные, и ему выдается токен. | Учетные данные пользователя | TLS 1.2 |

| 2. | Браузер предоставляет маркер на портале Azure для проверки подлинности пользователя. Портал Azure проверяет токен с помощью подписи токена и действительных ключей подписывания. | Веб-токен JSON (идентификатор Microsoft Entra) | TLS 1.2 |

| 3. | Пользователь создает запрос «остановить виртуальную машину» на портале Azure. Портал Azure отправляет запрос "остановить виртуальную машину" в Azure Resource Manager и представляет маркер пользователя, предоставленный идентификатором Microsoft Entra. Azure Resource Manager проверяет токен, используя подпись токена и допустимые ключи подписи, и удостоверяется, что пользователь авторизован для выполнения запрошенной операции. | Веб-токен JSON (идентификатор Microsoft Entra) | TLS 1.2 |

| 4. | Azure Resource Manager запрашивает токен от сервера dSTS на основе имеющегося у него клиентского сертификата, что позволяет dSTS предоставить JSON веб-токен с правильным удостоверением и ролями. | Сертификат клиента | TLS 1.2 |

| 5. | Azure Resource Manager отправляет запрос в CRP. Вызов проходит проверку подлинности через OAuth с помощью JSON веб-токена, представляющего удостоверение системы Azure Resource Manager от dSTS, таким образом происходит переход от пользовательского к системному контексту. | Веб-токен JSON (dSTS) | TLS 1.2 |

| 6. | CRP проверяет запрос и определяет, какой контроллер структуры может завершить запрос. CRP запрашивает сертификат из dSTS на основе сертификата клиента, чтобы он смог подключиться к конкретному контроллеру Fabric ( FC), который является целевым объектом команды. Маркер предоставит разрешения только для этого конкретного FC, если CRP разрешено обмениваться данными с этим FC. | Сертификат клиента | TLS 1.2 |

| 7. | Затем CRP отправляет запрос в правильный FC с веб-маркером JSON, созданным dSTS. | Веб-токен JSON (dSTS) | TLS 1.2 |

| 8. | Затем FC проверяет, разрешена ли команда и поступает из надежного источника. Затем он устанавливает безопасное подключение TLS к правильному агенту Fabric (FA) в кластере, который может выполнять команду, используя сертификат, уникальный как для целевого FA, так и для FC. После установки безопасного подключения команда передается. | Взаимный сертификат | TLS 1.2 |

| 9. | FA вновь проверяет, разрешена ли команда и поступает ли она из надежного источника. После проверки, FA установит безопасное соединение с помощью взаимной аутентификации по сертификатам и выдаст команду агенту гипервизора, доступному только для FA. | Взаимный сертификат | TLS 1.2 |

| 10. | Агент гипервизора на узле выполняет внутренний вызов, чтобы остановить виртуальную машину. | Системный контекст | Н.А. |

Команды, сформированные на всех этапах процесса, определенного в этом разделе, отправляются в системы FC и FA на каждом узле, записываются в локальный журнал аудита и распределяются по различным аналитическим системам для потоковой обработки, чтобы отслеживать состояние системы и выявлять события и закономерности в области безопасности. Отслеживание включает события, которые были обработаны успешно, и события, которые были недопустимыми. Недопустимые запросы обрабатываются системами обнаружения вторжений для обнаружения аномалий.

Варианты реализации логической изоляции

Azure обеспечивает изоляцию вычислительной обработки с помощью многоуровневого подхода, в том числе:

- Изоляция гипервизора для служб, которые обеспечивают криптографически определенную изоляцию с помощью отдельных виртуальных машин и использования изоляции Гипервизора Azure. Примеры: Служба приложений, экземпляры контейнеров Azure, Azure Databricks, Функции Azure, Служба Azure Kubernetes, Машинное обучение Azure, облачные службы, фабрика данных, Service Fabric, виртуальные машины, масштабируемые наборы виртуальных машин.

- Изоляция Drawbridge внутри виртуальной машины для служб, которые обеспечивают криптографически определенную изоляцию для рабочих нагрузок, работающих на одной виртуальной машине, с помощью изоляции, предоставляемой Drawbridge. Эти службы предоставляют небольшие единицы обработки с помощью клиентского кода. Чтобы обеспечить изоляцию безопасности, Drawbridge запускает пользовательский процесс вместе с облегчённой версией ядра Windows (библиотеки ОС) внутри пико-процесса. Пико-процесс — это защищенный процесс без прямого доступа к службам или ресурсам системы узла. Примеры: автоматизация, База данных Azure для MySQL, База данных Azure для PostgreSQL, База данных SQL Azure, Azure Stream Analytics.

- Изоляция на основе контекста пользователей для служб, состоящих исключительно из управляемого корпорацией Майкрософт кода и клиентского кода, не разрешена. Примеры : управление API, шлюз приложений, идентификатор Microsoft Entra, Azure Backup, Управляемый Redis Azure, Azure DNS, Azure Information Protection, Центр Интернета вещей Azure, Хранилище ключей Azure, портал Azure, Azure Monitor (включая Log Analytics), Microsoft Defender для облака, Azure Site Recovery, реестр контейнеров, сеть доставки содержимого, сеть доставки контента, сетка событий, Центры событий, Подсистема балансировки нагрузки, служебная шина, хранилище, виртуальная сеть, VPN-шлюз, Диспетчер трафика.

Эти параметры логической изоляции рассматриваются в остальной части этого раздела.

Изоляция гипервизора

Изоляция гипервизора в Azure основана на технологии Microsoft Hyper-V, которая позволяет использовать преимущества гипервизора Azure за счет десятилетий опыта Microsoft в области безопасности операционных систем и инвестиций Microsoft в технологию Hyper-V для изоляции виртуальных машин. Вы можете ознакомиться с независимыми отчетами об оценке сторонних организаций о функциях безопасности Hyper-V, включая отчеты Национального партнерства в области обеспечения информации (NIAP) по Схеме оценки и проверки Общих критериев (CCEVS), такие как отчет, опубликованный в феврале 2021 года, который обсуждается здесь.

Цель оценки (TOE) состоит из Microsoft Windows Server, Microsoft Windows 10 версии 1909 (обновление ноября 2019 г.) и Microsoft Windows Server 2019 (версия 1809) Hyper-V («Windows»). TOE применяет следующие политики безопасности, как описано в отчете:

- Аудит безопасности — Windows имеет возможность собирать данные аудита, просматривать журналы аудита, защищать журналы аудита от переполнения и ограничивать доступ к журналам аудита. Сведения аудита, созданные системой, включают дату и время события, удостоверение пользователя, вызвавшее создание события, и другие данные, относящиеся к событиям. Авторизованные администраторы могут просматривать, выполнять поиск и сортировку записей аудита. Авторизованные администраторы также могут настроить систему аудита для включения или исключения потенциально проверяемых событий на основе многих характеристик. В контексте этой оценки требования к профилю защиты охватывают создание событий аудита, авторизованную проверку сохраненных записей аудита и обеспечение безопасного хранилища для записей событий аудита.

- Поддержка шифрования — Windows предоставляет проверенные криптографические функции, поддерживающие шифрование и расшифровку, криптографические подписи, криптографические хэширование и случайное создание чисел. Windows реализует эти функции в поддержке реализации протокола IPsec, TLS и HTTPS. Windows также гарантирует, что гостевые виртуальные машины имеют доступ к данным энтропии, чтобы виртуализированные операционные системы могли обеспечить реализацию строгой криптографии.

- Защита данных пользователей — Windows делает определенные вычислительные службы доступными для гостевых виртуальных машин, но реализует меры, чтобы обеспечить доступ к этим службам соответствующим образом, и что эти интерфейсы не приводят к несанкционированной утечке данных между гостевыми виртуальными машинами и Windows или несколькими гостевыми виртуальными машинами.

- Идентификация и проверка подлинности — Windows предлагает несколько методов проверки подлинности пользователей, включая сертификаты X.509, необходимые для доверенных протоколов. Windows реализует механизмы контроля надежности паролей и гарантирует, что чрезмерные неудачные попытки проверки подлинности, использующие методы, подвержены атакам методом перебора (пароль, ПИН-код), приводят к блокировке.

- Управление безопасностью — Windows включает несколько функций для управления политиками безопасности. Доступ к административным функциям обеспечивается через административные роли. Windows также имеет возможность поддерживать разделение управления и операционных сетей и запретить общий доступ к данным между гостевыми виртуальными машинами.

- Защита функций безопасности TOE (TSF) — Windows реализует различные механизмы самозащиты, чтобы гарантировать, что он не может использоваться в качестве платформы для несанкционированного доступа к данным, хранящимся на гостевой виртуальной машине, что целостность как TSF, так и гостевых виртуальных машин поддерживается, и что гостевые виртуальные машины обращаются исключительно через хорошо документированные интерфейсы.

- TOE Access — в контексте этой оценки Windows позволяет авторизованному администратору настроить систему для отображения баннера входа перед диалогом входа.

- Доверенный путь или каналы — Windows реализует доверенные каналы и пути IPsec, TLS и HTTPS для удаленного администрирования, передачи данных аудита в операционную среду, а также разделение управления и операционных сетей.

Дополнительные сведения см. в отчете о сертификации сторонних производителей.

Критическая изоляция гипервизора обеспечивается через:

- Строго определенные границы безопасности, применяемые гипервизором

- Глубокая защита смягчает эксплойты

- Надежные процессы обеспечения безопасности

Эти технологии описаны в остальной части этого раздела. Они позволяют Гипервизору Azure предоставлять надежные гарантии безопасности для разделения клиентов в мультитенантном облаке.

Строго определенные границы безопасности

Код выполняется на виртуальной машине с гипервизором и использует обеспечиваемые гипервизором границы безопасности, как показано на рисунке 7. Гипервизор Azure основан на технологии Microsoft Hyper-V . Он делит узел Azure на переменное количество гостевых виртуальных машин с отдельными адресными пространствами, где они могут загружать операционную систему (ОС) и приложения, работающие параллельно с ОС узла, которая выполняется в корневой секции узла.

рис. 7. Изоляция вычислений с помощью гипервизора Azure (см. глоссарий терминов в Интернете)

рис. 7. Изоляция вычислений с помощью гипервизора Azure (см. глоссарий терминов в Интернете)

Гипервизор Azure действует как микро-ядро, передавая через интерфейс общей памяти под названием VMBus все запросы на доступ к оборудованию от гостевых виртуальных машин с помощью клиента службы виртуализации (VSC) в ОС узла для обработки. Хостовая ОС обрабатывает аппаратные запросы с помощью поставщика служб виртуализации (VSP), который запрещает пользователям получать прямой доступ к операциям чтения, записи и выполнения в системе, что снижает риск совместного использования системных ресурсов. Привилегированный корневой раздел, также известный как ОС узла, имеет прямой доступ к физическим устройствам и периферийным устройствам в системе, например контроллерам хранилища, gpuUs, сетевым адаптерам и т. д. Хостовая ОС позволяет гостевым разделам совместно использовать эти физические устройства, предоставляя каждой гостевой секции виртуальные устройства. Таким образом, операционная система, выполняемая в гостевой секции, имеет доступ к виртуализированным периферийным устройствам, предоставляемым VSPs, выполняемым в корневой секции. Эти представления виртуальных устройств могут принимать одну из трех форм:

- Эмулированные устройства — ОС узла может предоставлять виртуальное устройство с интерфейсом, идентичным тому, что будет предоставлено соответствующим физическим устройством. В этом случае операционная система в гостевой секции будет использовать те же драйверы устройств, что и при запуске в физической системе. Основная ОС эмулирует поведение физического устройства к гостевому разделу.

- Пара-виртуализированные устройства — ОС узла может предоставлять виртуальные устройства с интерфейсом для виртуализации с помощью интерфейса общей памяти VMBus между ОС узла и гостевым. В этой модели гостевой раздел использует драйверы устройств, специально разработанные для реализации виртуализированного интерфейса. Эти пара-виртуализированные устройства иногда называются искусственными.

- Устройства с аппаратным ускорением. Операционная система хоста может предоставлять физические периферийные устройства непосредственно в гостевой раздел. Эта модель обеспечивает высокую производительность ввода-вывода в гостевой секции, так как гостевая секция может напрямую обращаться к ресурсам аппаратного устройства без прохождения операционной системы узла. Ускоренная сеть Azure — это пример аппаратного ускорения устройства. Изоляция в этой модели достигается с помощью единиц управления памятью ввода-вывода (МММ ввода-вывода) для обеспечения адресного пространства и изоляции прерываний для каждой секции.

Расширения виртуализации в ЦП узла позволяют гипервизору Azure обеспечить изоляцию между секциями. Следующие основные возможности ЦП предоставляют аппаратные блоки для изоляции гипервизора:

-

Преобразование адресов второго уровня — гипервизор управляет ресурсами памяти, к которым разрешен доступ секции с помощью таблиц страниц второго уровня, предоставляемых единицей управления памятью ЦП (MMU). MMU ЦП использует преобразование адресов второго уровня в элементе управления гипервизором для обеспечения защиты доступа к памяти, выполняемого следующими способами:

- ЦП при выполнении в контексте раздела.

- Устройства ввода-вывода, доступ к которым осуществляется непосредственно по гостевым секциям.

- Контекст ЦП — гипервизор использует расширения виртуализации в ЦП для ограничения привилегий и контекста ЦП, к которым можно получить доступ во время выполнения гостевой секции. Гипервизор также использует эти средства для сохранения и восстановления состояния при совместном использовании ЦП между несколькими секциями, чтобы обеспечить изоляцию состояния ЦП между секциями.

Гипервизор Azure использует эти процессорные средства для обеспечения изоляции между секциями. Появление спекулятивных атак через побочные каналы выявило потенциальные недостатки некоторых возможностей изоляции процессора. В многопользовательской архитектуре любая межвиртуальная атака между различными клиентами включает два этапа: помещения управляемой злоумышленником виртуальной машины на тот же хост, что и одна из виртуальных машин жертвы, а затем нарушение границы логической изоляции для выполнения атаки по сторонним каналам. Azure обеспечивает защиту от векторов угроз с помощью расширенного алгоритма размещения виртуальных машин, применяющего разделение памяти и процесса для логической изоляции, и безопасной маршрутизации сетевого трафика с криптографической уверенностью в гипервизоре. Как описано в разделе " Эксплуатация уязвимостей в технологиях виртуализации " далее в статье, гипервизор Azure был разработан для обеспечения надежной изоляции непосредственно в гипервизоре, которая помогает устранить множество сложных атак на стороне канала.

Определяемые гипервизором Azure границы безопасности предоставляют примитивы изоляции базового уровня для строгой сегментации кода, данных и ресурсов между потенциально враждебными мультитенантами на общем оборудовании. Эти примитивы изоляции используются для создания сценариев изоляции мультитенантных ресурсов, в том числе:

- Изоляция сетевого трафика между потенциально враждебными гостями — виртуальная сеть обеспечивает изоляцию сетевого трафика между клиентами в рамках его основной структуры, как описано далее в разделе "Разделение сетевого трафика клиента ". Виртуальная сеть формирует границу изоляции, в которой виртуальные машины в виртуальной сети могут взаимодействовать только друг с другом. Любой трафик, предназначенный для виртуальной машины из виртуальной сети или внешних отправителей без соответствующей политики, будет удален узлом и не доставлен на виртуальную машину.

- Изоляция ключей шифрования и криптографических материалов . Вы можете дополнительно расширить возможности изоляции с помощью аппаратных диспетчеров безопасности или специализированного хранилища ключей, например хранение ключей шифрования в FIPS 140 проверенных аппаратных модулей безопасности (HSM) через Azure Key Vault.

- Планирование системных ресурсов — проектирование Azure включает гарантированную доступность и сегментацию вычислительных ресурсов, памяти, хранилища и прямого и пара-виртуализированного доступа к устройству.

Гипервизор Azure соответствует целям безопасности, показанным в таблице 2.

Таблица 2. Цели безопасности гипервизора Azure

| Цель | Исходный материал |

|---|---|

| Изоляция | Политика безопасности гипервизора Azure не требует передачи информации между виртуальными машинами. Эта политика требует возможностей в Virtual Machine Manager (VMM) и оборудовании для изоляции памяти, устройств, сетевых и управляемых ресурсов, таких как сохраненные данные. |

| Целостность VMM | Целостность — это основная цель безопасности для систем виртуализации. Для обеспечения целостности системы устанавливается и поддерживается целостность каждого компонента гипервизора. Эта цель касается только целостности самого гипервизора, а не целостности физической платформы или программного обеспечения, работающего на виртуальных машинах. |

| Целостность платформы | Целостность гипервизора зависит от целостности оборудования и программного обеспечения, от которого она зависит. Хотя гипервизор не имеет прямого контроля над целостностью платформы, Azure использует аппаратные и микропрограммные механизмы, такие как микроконтроллер безопасности Cerberus, чтобы защитить базовую целостность платформы, тем самым предотвращая работу VMM и гостей при компрометации целостности платформы. |

| Доступ к управлению | Функции управления выполняются только авторизованными администраторами, подключенными через безопасные подключения с принципом наименьших привилегий, применяемых в рамках детального механизма контроля доступа к роли. |

| Аудит | Azure предоставляет возможность аудита для сбора и защиты системных данных, чтобы их можно было проверить позже. |

Смягчение атак по принципу защиты в глубину

Для дальнейшего снижения риска компрометации безопасности корпорация Майкрософт инвестировала в многочисленные средства устранения рисков на глубину защиты в программном обеспечении, оборудовании и встроенном ПО Azure, чтобы обеспечить надежные гарантии изоляции в реальном мире клиентам Azure. Как упоминалось ранее, изоляция гипервизора Azure основана на технологии Microsoft Hyper-V , которая позволяет Гипервизору Azure воспользоваться десятилетиями работы Майкрософт в области безопасности операционной системы и инвестиций в Hyper-V технологии изоляции виртуальных машин.

Ниже приведены некоторые основные принципы проектирования, принятые корпорацией Майкрософт для защиты Hyper-V:

- Запретить проблемам уровня разработки влиять на продукт

- Каждое изменение, вносимое в Hyper-V, подлежит дизайнерскому обзору.

- Устранение распространенных классов уязвимостей с безопасным кодом

- Некоторые компоненты, такие как VMSwitch, используют формально проверенный средство синтаксического анализа протокола.

- Многие компоненты используются

gsl::spanвместо необработанных указателей, что устраняет возможность переполнения буфера и (или) доступа к памяти вне границ. Дополнительные сведения см. в документации по библиотеке поддержки рекомендаций (GSL ). - Многие компоненты используют умные указатели для устранения риска ошибок использование после удаления.

- В большинстве случаев код ядра Hyper-V использует распределитель памяти, который обнуляет выделяемую память для устранения ошибок неинициализированной памяти.

- Устраните распространенные классы уязвимостей с помощью методов защиты компилятора

- Весь код Hyper-V компилируется с помощью InitAll, что устраняет неинициализированные переменные стека. Этот подход был реализован, так как многие исторические уязвимости в Hyper-V были вызваны неинициализированными переменными стека.

- Весь Hyper-V код компилируется с стековыми канарейками, чтобы значительно снизить риск уязвимостей переполнения стека.

- Поиск проблем, которые проникают в продукт

- Весь код Windows охвачен набором правил статического анализа, применяемых к нему.

- Весь код Hyper-V проверяется и проходит фаззинг-тестирование. Дополнительные сведения о нечеткости см. в разделе "Процессы и методики обеспечения безопасности " далее в этой статье.

- Сделать эксплуатацию оставшихся уязвимостей более сложной

- Рабочий процесс виртуальной машины имеет следующие способы устранения рисков:

- Защита от произвольного кода — динамически сгенерированный код нельзя загрузить в процесс рабочей виртуальной машины.

- Code Integrity Guard — в рабочий процесс виртуальной машины можно загрузить только подписанный корпорацией Майкрософт код.

- Control Flow Guard (CFG) — обеспечивает защиту потока управления курсом для непрямых вызовов и переходов.

- NoChildProcess — рабочий процесс не может создавать дочерние процессы (полезно для обхода CFG).

- NoLowImages / NoRemoteImages — рабочий процесс не может загружать библиотеки DLL через сеть или библиотеки DLL, записанные на диск изолированным процессом.

- NoWin32k — рабочий процесс не может взаимодействовать с Win32k, что усложняет обход песочницы.

- Случайность кучи — Windows поставляется с одной из самых безопасных реализаций кучи среди всех операционных систем.

- Выборка макета адресного пространства (ASLR) — случайным образом определяет макет кучи, стеки, двоичные файлы и другие структуры данных в адресном пространстве, чтобы сделать эксплуатацию менее надежным.

- Предотвращение выполнения данных (DEP/NX) — выполняются только страницы памяти, предназначенные для хранения кода.

- Ядро имеет следующие меры по смягчению:

- Случайность кучи — Windows поставляется с одной из самых безопасных реализаций кучи среди всех операционных систем.

- Выборка макета адресного пространства (ASLR) — случайным образом определяет макет кучи, стеки, двоичные файлы и другие структуры данных в адресном пространстве, чтобы сделать эксплуатацию менее надежным.

- Предотвращение выполнения данных (DEP/NX) — выполняются только страницы памяти, предназначенные для хранения кода.

- Рабочий процесс виртуальной машины имеет следующие способы устранения рисков:

Инвестиции Майкрософт в безопасность Hyper-V непосредственно приносят пользу Azure Hypervisor. Цель защитных мер в глубину состоит в том, чтобы сделать эксплуатацию уязвимости для злоумышленника как можно более дорогостоящей, ограничивая влияние уязвимостей и максимизируя время для обнаружения. Все меры по устранению рисков эксплойтов оцениваются для эффективности путем тщательного проверки безопасности области атак Гипервизора Azure с помощью методов, которые могут использовать злоумышленники. В таблице 3 описаны некоторые способы устранения рисков, предназначенных для защиты границ изоляции гипервизора и целостности оборудования.

Таблица 3. Глубокоэшелонированная защита гипервизора Azure

| Смягчение последствий | Влияние на безопасность | Сведения об устранении рисков |

|---|---|---|

| Целостность потока управления | Увеличивает затраты на выполнение атак на целостность управления потоком (например, эксплойтов с использованием возвращаемого программирования) | Control Flow Guard (CFG) обеспечивает инструментирование косвенной передачи потока управления на этапе компиляции и применение принудительных мер ядром (в пользовательском режиме) или безопасным ядром (в режиме ядра), что снижает уязвимость возврата стека. |

| Целостность кода в пользовательском режиме | Защита от вредоносного и нежелательного двоичного выполнения в пользовательском режиме | Принудительная рандомизация расположения адресного пространства (ASLR) применяется ко всем двоичным файлам в разделе узла, весь код, скомпилированный с проверками безопасности SDL (например, strict_gs), действует ограничения на создание произвольного кода в хост-процессах, что препятствует внедрению кода, созданного во время выполнения. |

| Целостность кода в пользовательском и режиме ядра, обеспеченная гипервизором | Код не загружается на кодовых страницах, помеченных для выполнения до проверки подлинности кода. | Безопасность на основе виртуализации (VBS) использует изоляцию памяти для создания безопасного мира для применения политики и хранения конфиденциального кода и секретов. С помощью гипервизора, обеспечивающего целостность кода (HVCI), защищённое окружение используется для предотвращения внедрения неподписанного кода в ядро обычного окружения. |

| Аппаратная корневая доверительная основа с защищённой загрузкой платформы | Гарантирует, что хост загружает только точный образ прошивки и образ операционной системы. | Безопасная загрузка Windows проверяет, что инфраструктура Гипервизора Azure может загружаться только в известной исправной конфигурации, соответствующей встроенному ПО Azure, оборудованию и рабочим версиям ядра. |

| Снижение уровня атак VMM | Защита от эскалации привилегий в пользовательских функциях VMM | Диспетчер виртуальных машин Azure (VMM) содержит компоненты режима пользователя и ядра. Компоненты в пользовательском режиме изолированы, чтобы предотвратить прорыв в функции режима ядра в дополнение к многочисленным многоуровневым устранениям рисков. |

Кроме того, Azure использует стратегию безопасности "предполагаемого нарушения", реализованную с помощью методов Red Teaming. Этот подход основан на выделенной группе исследователей и инженеров по безопасности, которые проводят непрерывное тестирование систем и операций Azure, используя ту же тактику, методы и процедуры, что и настоящие противники в рабочей инфраструктуре, без ведома команд разработки и эксплуатации инфраструктуры и платформы Azure. Этот подход проверяет возможности обнаружения безопасности и реагирования и помогает выявлять уязвимости рабочей среды в гипервизоре Azure и других системах, включая ошибки конфигурации, недопустимые предположения или другие проблемы безопасности в управляемом режиме. Корпорация Майкрософт в значительной степени инвестирует в эти инновационные меры безопасности для непрерывного устранения угроз Azure.

Надежные процессы обеспечения безопасности

Поверхность атаки в Hyper-V хорошо понятна. Это была тема продолжающихся исследований и тщательных проверок безопасности. Корпорация Майкрософт является прозрачной в отношении поверхности атак Hyper-V и базовой архитектуры безопасности, что было продемонстрировано во время публичной презентации на конференции Black Hat в 2018 году. Корпорация Майкрософт гарантирует надежность и качество изоляции Hyper-V с помощью программы вознаграждений с суммой до 250 000 долларов США для критически важных уязвимостей удаленного выполнения кода (RCE), раскрытия информации и уязвимостей типа "отказ в обслуживании" (DOS), сообщаемых в платформе виртуализации Hyper-V. Используя ту же технологию Hyper-V в Windows Server и облачной платформе Azure, общедоступная документация и программа поощрений за нахождение ошибок гарантируют, что улучшения безопасности будут приносить пользу всем пользователям продуктов и служб Майкрософт. В таблице 4 приведены ключевые точки атаки из презентации Black Hat.

Таблица 4. сведения о поверхности атаки Hyper-V

| Область поверхности атаки | Привилегии, предоставленные при компрометации | Высокоуровневые компоненты |

|---|---|---|

| Hyper-V | Гипервизор: полное компрометирование системы с возможностью компрометирования других гостей | — Гипервызовы — обработка перехвата |

| Компоненты режима ядра узла | Система в режиме ядра: полная компрометация системы с возможностью компрометации других гостей | — Обработка перехвата драйвера виртуальной инфраструктуры (VID) — библиотека клиентского режима ядра — сообщения канала виртуальной шины виртуальной машины (VMBus) — поставщик службы виртуализации хранилища (VSP) — сеть VSP — средство синтаксического анализа виртуального жесткого диска (VHD) — платформа виртуальной фильтрации сети Azure (VFP) и виртуальная сеть (VNet) |

| Компоненты пользовательского режима хост-партиции | Рабочий процесс в пользовательском режиме: ограниченный компромисс с возможностью атак на хост и повышения привилегий | — Виртуальные устройства (VDEVs) |

Для защиты этих поверхностей атак корпорация Майкрософт создала ведущие в отрасли процессы и средства, обеспечивающие высокую уверенность в гарантии изоляции Azure. Как описано в разделе "Процессы и методики обеспечения безопасности " далее в этой статье, подход включает в себя специально разработанный фаззинг, тестирование на проникновение, жизненный цикл безопасной разработки, обязательное обучение безопасности, проверки безопасности, обнаружение вторжений на основе индикаторов угроз типа Гость – Хост и автоматическое оповещение о изменениях в области атаки. Этот зрелый многомерный процесс обеспечения безопасности помогает расширить гарантии изоляции, предоставляемые гипервизором Azure, смягчив риск уязвимостей безопасности.

Замечание

Azure принял ведущий подход в отрасли, чтобы обеспечить разделение клиентов на основе гипервизора, которое было усилено и улучшено в течение двух десятилетий инвестиций Майкрософт в Hyper-V технологии изоляции виртуальных машин. Результатом этого подхода является надежный гипервизор, который помогает обеспечить разделение между арендаторами через 1) строго определенные границы безопасности, 2) многоуровневую защиту от уязвимостей и 3) надежные процессы обеспечения безопасности.

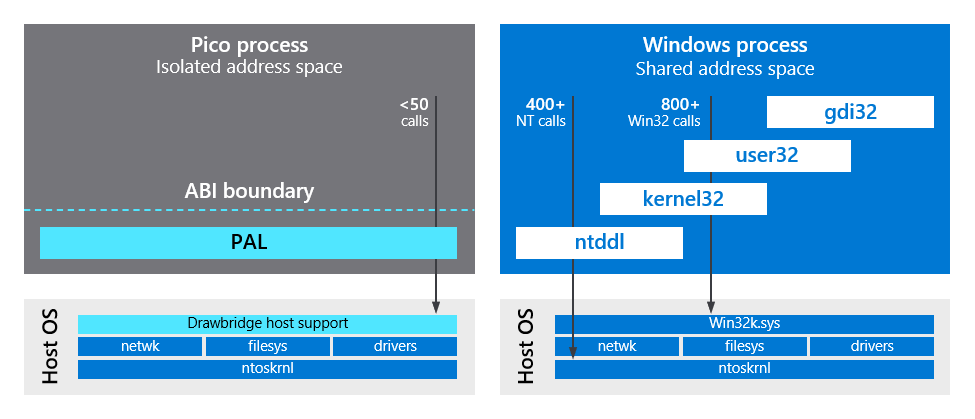

Изоляция мостика

Для служб, предоставляющих небольшие единицы обработки с помощью клиентского кода, запросы от нескольких клиентов выполняются на одной виртуальной машине и изолированы с помощью технологии Microsoft Drawbridge . Чтобы обеспечить изоляцию безопасности, Drawbridge запускает пользовательский процесс вместе с упрощенной версией ядра Windows (ОС библиотеки) внутри пико-процесса. Пико-процесс — это лёгкий, безопасный контейнер изоляции с минимальной поверхностью API ядра и без прямого доступа к службам или ресурсам хост-системы. Единственными внешними вызовами, которые может выполнять пико-процесс, являются вызовы к Монитору безопасности Drawbridge через двоичный интерфейс приложения Drawbridge (ABI), как показано на рис. 8.

Рисунок 8. Изоляция процесса с помощью Drawbridge

Рисунок 8. Изоляция процесса с помощью Drawbridge

Монитор безопасности делится на системный драйвер устройства и компонент пользовательского режима. ABI — это интерфейс между ОС библиотеки и узлом. Весь пользовательский интерфейс состоит из закрытого набора меньше 50 функциональных вызовов без сохранения состояния.

- Вызовы от процесса pico-process к ОС узла поддерживают абстракции, такие как потоки, виртуальные память и потоки ввода-вывода.

- Вызовы в pico-процесс выполняют инициализацию, возвращают информацию об исключениях и запускаются в новом потоке.

Семантика интерфейса исправлена и поддерживает общие абстракции, необходимые приложениям из любой операционной системы. Эта конструкция позволяет операционной системе библиотеки и хосту развиваться независимо.

ABI реализуется в двух компонентах:

- Уровень адаптации платформы (PAL) выполняется как часть пико-процесса.

- Реализация хоста выполняется как часть хоста.

Пико-процессы объединяются в единицы изоляции, называемые песочницами. Sandbox определяет приложения, файловую систему и внешние ресурсы, доступные для пико-процессов. Когда процесс, выполняющийся внутри пико-процесса, создает новый дочерний процесс, он запускается с собственной операционной системой библиотеки в отдельном пико-процессе внутри той же песочницы. Каждая песочница взаимодействует с монитором безопасности и не может взаимодействовать с другими песочницами, за исключением разрешенных каналов ввода-вывода (сокетов, именованных каналов и т. д.), которые должны быть явно разрешены конфигурацией, учитывая подход по умолчанию в зависимости от потребностей службы. Результатом является то, что код, выполняемый внутри пико-процесса, может получить доступ только к собственным ресурсам и не может напрямую атаковать хост-систему или какие-либо совместно размещенные песочницы. Он может влиять только на объекты внутри собственной песочницы.

Когда пико-процесс нуждается в системных ресурсах, он должен обратиться к хосту Drawbridge, чтобы запросить их. Обычный путь для процесса виртуального пользователя — вызвать Библиотечную ОС для запроса ресурсов, а затем Библиотечная ОС вызовет ABI. Если политика выделения ресурсов не настроена в самом драйвере, монитор безопасности будет обрабатывать запрос ABI, проверяя, разрешен ли запрос, а затем обслуживание запроса. Этот механизм используется для всех системных примитивов, поэтому гарантирует, что код, выполняемый в пико-процессе, не может злоупотреблять ресурсами хост-машины.

Помимо изоляции внутри песочниц, пико-процессы также существенно изолированы друг от друга. Каждый процесс pico находится в собственном адресном пространстве виртуальной памяти и запускает собственную копию ОС библиотеки с собственным ядром пользовательского режима. Каждый раз, когда процесс пользователя запускается в песочнице Drawbridge, загружается новый экземпляр библиотечной ОС. Хотя эта задача занимает больше времени по сравнению с запуском неизолированного процесса в Windows, это значительно быстрее, чем загрузка виртуальной машины при выполнении логической изоляции.

Обычный процесс Windows может вызывать более 1200 функций, которые обеспечивают доступ к ядру Windows; однако весь интерфейс для пико-процесса включает менее 50 вызовов к хосту. Большинство запросов приложений к службам операционной системы обрабатываются Library OS в адресном пространстве пико-процесса. Предоставляя значительно меньший интерфейс ядра, Drawbridge создает более безопасную и изолированную операционную среду, в которой приложения гораздо менее уязвимы для изменений в системе узла и несовместимости, представленных новыми выпусками ОС. Более важно, что пико-процесс Drawbridge является строго изолированным контейнером, в котором ненадежный код из даже самых вредоносных источников может выполняться без риска компрометации системы узла. Хост предполагает, что код, выполняемый в пико-процессе, не может считаться доверенным. Хост проверяет все запросы из пико-процесса после проверок безопасности.

Как и виртуальная машина, пико-процесс гораздо проще защитить, чем традиционный интерфейс ОС, так как он значительно меньше, без отслеживания состояния и имеет фиксированную и легко описанную семантику. Дополнительным преимуществом небольшого интерфейса ABI / системного вызова драйвера является возможность аудита и фаззинга кода драйвера. Например, фаззеры для системных вызовов могут искать слабые места в ABI, достигая высокого уровня покрытия за относительно короткое время.

Изоляция на основе контекста пользователя

В случаях, когда служба Azure состоит из управляемого корпорацией Майкрософт кода и клиентского кода не разрешено запускать, изоляция предоставляется контекстом пользователя. Эти службы принимают только входные данные конфигурации пользователя и данные для обработки. Произвольный код не допускается. Для этих служб предоставляется контекст пользователя, чтобы установить данные, к которым можно получить доступ, и какие операции управления доступом на основе ролей Azure (Azure RBAC) разрешены. Этот контекст устанавливается Microsoft Entra ID, как описано ранее в разделе изоляции на основе удостоверений личности. После того как пользователь был идентифицирован и авторизован, служба Azure создает контекст пользователя приложения, присоединенный к запросу по мере его перемещения, обеспечивая уверенность в том, что операции пользователей разделены и должным образом изолированы.

Физическая изоляция

Помимо надежной логической изоляции вычислительных ресурсов, доступной для всех клиентов Azure, если требуется изоляция физических вычислений, можно использовать выделенный узел Azure или изолированные виртуальные машины, предназначенные для одного клиента.

Замечание

Изоляция физического клиента увеличивает затраты на развертывание и может не потребоваться в большинстве сценариев, учитывая надежные гарантии логической изоляции, предоставляемые Azure.

Выделенный узел Azure

Выделенный узел Azure предоставляет физические серверы, где может размещаться одна или несколько виртуальных машин Azure. Эти серверы выделены для одной подписки Azure. Выделенные узлы можно настроить в регионе, зоне доступности и области отказа. Затем вы можете поместить Windows, Linux и SQL Server на виртуальные машины Azure непосредственно в подготовленные узлы с помощью любой конфигурации, подходящей для ваших потребностей. Выделенный узел обеспечивает изоляцию оборудования на физическом уровне сервера, что позволяет размещать виртуальные машины Azure на изолированном и выделенном физическом сервере, который выполняет только рабочие нагрузки вашей организации в соответствии с требованиями корпоративного соответствия.

Замечание

Развертывание выделенного узла можно выполнить с помощью портала Azure, Azure PowerShell и Azure CLI.

Виртуальные машины Windows и Linux можно развернуть на выделенных узлах, выбрав сервер и тип ЦП, количество ядер и дополнительные функции. Выделенный узел позволяет контролировать события техобслуживания платформы, позволяя вам выбрать окно обслуживания, чтобы снизить потенциальное влияние на предоставляемые службы. Большинство событий обслуживания не влияют на виртуальные машины; однако, если вы находитесь в строго регулируемых отраслях или с конфиденциальной рабочей нагрузкой, вы можете иметь контроль над любым потенциальным воздействием на обслуживание.

Корпорация Майкрософт предоставляет подробные рекомендации по подготовке виртуальных машин Windows и Linux Azure с помощью портала Azure, Azure PowerShell и Azure CLI. В таблице 5 приведены доступные рекомендации по безопасности для виртуальных машин, подготовленных в Azure.

Таблица 5. Руководство по безопасности для виртуальных машин Azure

Изолированные виртуальные машины

Служба вычислений Azure предлагает размеры виртуальных машин, изолированные от определенного типа оборудования и выделенные одному клиенту. Эти экземпляры виртуальных машин позволяют развертывать рабочие нагрузки на выделенных физических серверах. Использование изолированных виртуальных машин по сути гарантирует, что виртуальная машина будет единственной, работающей на этом конкретном узле сервера. Вы также можете дополнительно разделить ресурсы на этих изолированных виртуальных машинах с помощью поддержки Azure для вложенных виртуальных машин.

Изоляция сети

Логическая изоляция инфраструктуры клиента в общедоступном мультитенантном облаке имеет важное значение для обеспечения безопасности. Принцип иерархии для виртуализированного решения заключается в том, чтобы разрешить только подключения и связи, необходимые для работы этого виртуализированного решения, блокируя все остальные порты и подключения по умолчанию. Виртуальная сеть Azure помогает гарантировать, что частный сетевой трафик логически изолирован от трафика, принадлежащий другим клиентам. Виртуальные машины в одной виртуальной сети не могут напрямую взаимодействовать с виртуальными машинами в другой виртуальной сети, даже если обе виртуальные сети создаются одним клиентом. Сетевая изоляция гарантирует, что обмен данными между виртуальными машинами остается закрытым в виртуальной сети. Вы можете подключать виртуальные сети через пиринг виртуальных сетей или VPN-шлюзы в зависимости от параметров подключения, включая пропускную способность, задержку и требования к шифрованию.

В этом разделе описывается, как Azure обеспечивает изоляцию сетевого трафика между клиентами и применяет эту изоляцию с криптографической уверенностью.

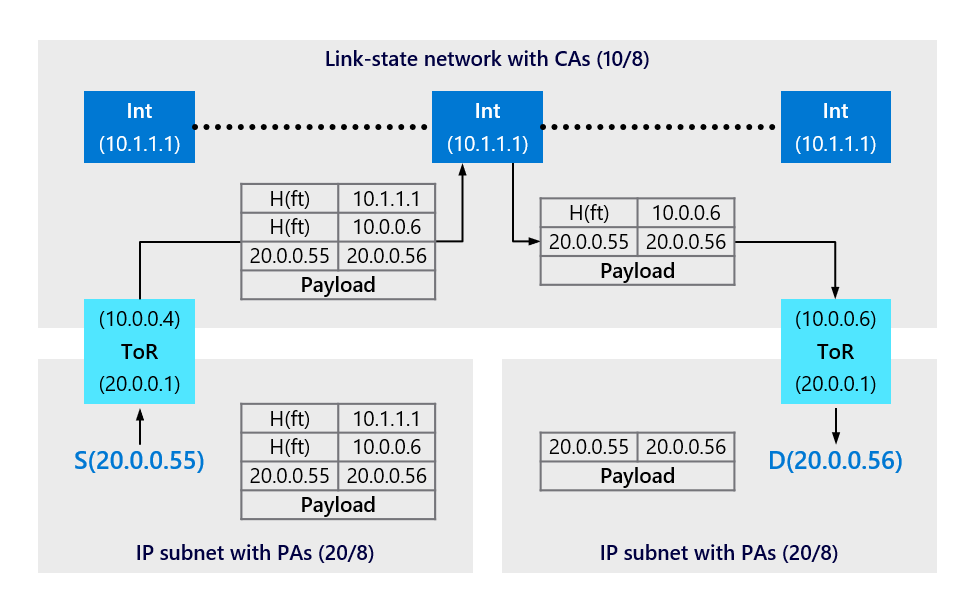

Разделение сетевого трафика клиента

Виртуальные сети (VNet) обеспечивают изоляцию сетевого трафика между арендаторами как часть их основной архитектуры. Подписка Azure может содержать несколько логически изолированных частных сетей и включать брандмауэр, балансировку нагрузки и преобразование сетевых адресов. Каждая виртуальная сеть изолирована от других виртуальных сетей по умолчанию. Несколько развертываний в подписке можно поместить в одну виртуальную сеть, а затем взаимодействовать друг с другом через частные IP-адреса.