Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Azure для государственных организаций предоставляет ряд функций и служб, которые можно использовать для создания облачных решений для удовлетворения потребностей регулируемых и контролируемых данных. Соответствующее клиентское решение может быть сочетанием эффективной реализации встроенных возможностей Azure для государственных организаций в сочетании с твердой практикой безопасности данных.

При размещении решения в Azure для государственных организаций корпорация Майкрософт обрабатывает многие из этих требований на уровне облачной инфраструктуры.

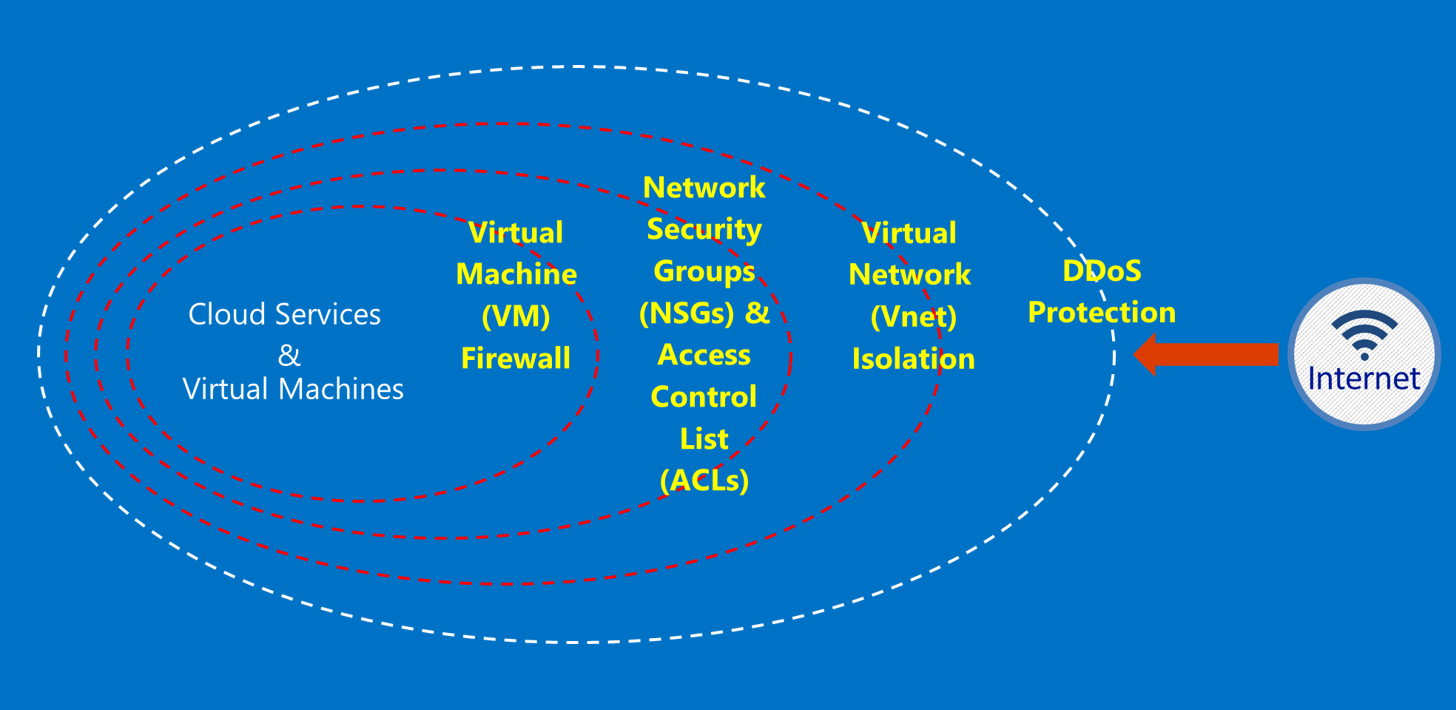

На следующей схеме показана модель глубинной защиты Azure. Например, корпорация Майкрософт предоставляет базовую защиту от распределенной облачной инфраструктуры DDoS, а также возможности клиентов, такие как Защита от атак DDoS Azure или устройства безопасности для потребностей DDoS для конкретного клиента.

В этой статье описаны основные принципы защиты служб и приложений. Он предоставляет рекомендации и лучшие практики по применению этих принципов. Например, как следует использовать Azure Government для удовлетворения требований к решению, которое обрабатывает информацию, подпадающую под Международные правила торговли оружием (ITAR). Дополнительные рекомендации по безопасности и сведения о реализации, которые помогут повысить уровень безопасности в отношении ресурсов Azure, см. в статье Azure Security Benchmark.

Основные принципы защиты данных клиента:

- Защита данных с помощью шифрования

- управление секретами;

- Изоляция для ограничения доступа к данным

Эти принципы применимы как к Azure, так и к Azure для государственных организаций. Как описано в разделе "Понимание изоляции", Azure для государственных организаций обеспечивает дополнительную физическую сетевую изоляцию и соответствует требованиям, требующим соответствия требованиям правительства США.

Шифрование данных

Устранение рисков и выполнение нормативных обязательств ведет к увеличению фокуса и важности шифрования данных. Используйте эффективную реализацию шифрования, чтобы улучшить текущие меры безопасности сети и приложений и снизить общий риск облачной среды. Azure имеет обширную поддержку для защиты данных клиентов с помощью шифрования данных, включая различные модели шифрования:

- Шифрование на стороне сервера, использующее управляемые службой ключи, ключи, управляемые клиентом (CMK) в Azure, или CMK в оборудовании, управляемом клиентом.

- Шифрование на стороне клиента, позволяющее управлять ключами локально или в другом безопасном расположении. Шифрование на стороне клиента встроено в клиентские библиотеки хранилища Java и .NET, которые могут использовать API Azure Key Vault, что упрощает реализацию. Идентификатор Microsoft Entra можно использовать для предоставления определенным лицам доступа к секретам Azure Key Vault.

Шифрование данных обеспечивает гарантии изоляции, которые привязаны непосредственно к доступу к ключу шифрования. Так как Azure использует надежные шифры для шифрования данных, доступ к данным может иметь только сущности с доступом к ключам шифрования. Удаление или отзыв ключей шифрования делает соответствующие данные недоступными.

Шифрование данных в состоянии покоя

Azure предоставляет широкие возможности шифрования неактивных данных , чтобы обеспечить защиту данных и обеспечить соответствие требованиям с помощью ключей шифрования, управляемых корпорацией Майкрософт, и ключей шифрования, управляемых клиентом. Этот процесс использует несколько ключей шифрования и служб, таких как Azure Key Vault и Идентификатор Microsoft Entra, чтобы обеспечить безопасный доступ к ключам и централизованное управление ключами. Дополнительные сведения о шифровании службы хранилища Azure и шифровании дисков Azure см. в разделе "Шифрование неактивных данных".

Шифрование при передаче

Azure предоставляет множество вариантов шифрования данных при передаче. Шифрование данных при передаче изолирует сетевой трафик от другого трафика и помогает защитить данные от перехвата. Дополнительные сведения см. в разделе "Шифрование данных в транзитном режиме".

Базовое шифрование, доступное для подключения к Azure для государственных организаций, поддерживает протокол TLS 1.2 и сертификаты X.509. Для сетевых подключений между центрами обработки данных Azure для государственных организаций также используются криптографические алгоритмы, прошедшие валидацию по Федеральному стандарту обработки информации (FIPS) 140. Общие папки Windows, Windows Server и Azure могут использовать SMB 3.0 для шифрования между виртуальной машиной и общей папкой. Используйте шифрование на стороне клиента для шифрования данных до его передачи в хранилище в клиентском приложении, а также для расшифровки данных после передачи из хранилища.

Рекомендации по шифрованию

- Виртуальные машины IaaS: Используйте шифрование дисков Azure. Включите шифрование службы хранилища для шифрования VHD-файлов, которые используются для резервного копирования этих дисков в службе хранилища Azure. Этот подход шифрует только недавно записанные данные. Если создать виртуальную машину и включить шифрование службы хранилища в учетной записи хранения, содержащей VHD-файл, будут зашифрованы только изменения, а не исходный VHD-файл.

- Шифрование на стороне клиента: Представляет самый безопасный метод шифрования данных, так как он шифрует их до передачи и шифрует данные в состоянии покоя. Однако для этого требуется добавить код в ваши приложения, использующие хранилище, что вам может не захотеться делать. В этих случаях можно использовать ПРОТОКОЛ HTTPS для передаваемых данных и шифрование службы хранилища для шифрования неактивных данных. Шифрование на стороне клиента также включает большую нагрузку на клиент, который необходимо учитывать в планах масштабируемости, особенно если вы шифруете и передаете много данных.

управление секретами;

Правильная защита ключей шифрования и управление ими необходима для обеспечения безопасности данных. Необходимо упростить управление ключами и обеспечить контроль ключей, используемых облачными приложениями и службами для шифрования данных. Azure Key Vault — это облачная служба для безопасного хранения секретов и управления ими. Key Vault позволяет хранить ключи шифрования в аппаратных модулях безопасности (HSM), проверенных FIPS 140 . Дополнительные сведения см. в разделе "Управление ключами шифрования данных".

Рекомендации по управлению секретами

- Используйте Key Vault, чтобы свести к минимуму риски предоставления секретов с помощью жестко закодированных файлов конфигурации, скриптов или исходного кода. Для добавления гарантии можно импортировать или создать ключи в HSM Azure Key Vault.

- Код приложения и шаблоны должны содержать только ссылки URI на секреты, что означает, что фактические секреты не содержатся в коде, конфигурации или репозиториях исходного кода. Этот подход предотвращает фишинговые атаки на внутренние или внешние репозитории, такие как боты для сбора урожая на сайте GitHub.

- Используйте строгую систему управления доступом на основе ролей (RBAC) в Azure Key Vault. Доверенный оператор, который покидает компанию или передает в новую группу в компании, не сможет получить доступ к секретам.

Общие сведения об изоляции

Изоляция в Azure для государственных организаций достигается путем реализации границ доверия, сегментации и контейнеров, чтобы ограничить доступ к данным только авторизованным пользователям, службам и приложениям. Azure Government поддерживает элементы управления изоляцией среды и арендатора, а также связанные возможности.

Изоляция среды

Мультиарендная облачная платформа Azure для государственных организаций — это автономная система, основанная на стандартах Интернета (AS), физически изолированная и администрируемая отдельно от остального общественного облака Azure. Как определено IETF RFC 4271, AS состоит из набора коммутаторов и маршрутизаторов в рамках единого технического администрирования, используя протокол внутреннего шлюза и общие метрики для маршрутизации пакетов в AS. Протокол внешнего шлюза используется для маршрутизации пакетов в другие службы AS через единую и четко определенную политику маршрутизации.

Изоляция среды Azure для государственных организаций достигается с помощью ряда физических и логических элементов управления, которые включают:

- Физически изолированное оборудование

- Физические барьеры для оборудования с помощью биометрических устройств и камер

- Условный доступ (Azure RBAC, рабочий процесс)

- Определенные учетные данные и многофакторная проверка подлинности для логического доступа

- Инфраструктура для государственных организаций Azure находится в США

В сети Azure для государственных организаций внутренние сетевые компоненты изолированы от других системных компонентов путем реализации отдельных подсетей и политик контроля доступа в интерфейсах управления. Azure для государственных организаций не напрямую взаимодействует с общедоступным Интернетом или корпоративной сетью Майкрософт. Azure для государственных организаций напрямую взаимодействует с коммерческой сетью Microsoft Azure, которая имеет возможности маршрутизации и транспорта в Интернет и корпоративную сеть Майкрософт. Azure для государственных организаций ограничивает доступную область поверхности, применяя дополнительные возможности защиты и обмена данными в нашей коммерческой сети Azure. Кроме того, Azure Government ExpressRoute (ER) использует пиринг с сетями наших клиентов через частные каналы, не проходящие через Интернет, для маршрутизации сетей клиента ER типа «DMZ», используя определенный протокол пограничного шлюза (BGP)/AS в качестве границы доверия для маршрутизации приложений и обеспечения соблюдения связанных политик.

Azure для государственных организаций поддерживает следующие авторизации:

- Предварительная авторизация FedRAMP (P-ATO), выданная Совместным советом авторизации FedRAMP (JAB)

- Временные авторизации для IL4 и IL5 в рамках DoD SRG, выданные Агентством оборонных информационных систем (DISA)

Изоляция арендаторов

Разделение между клиентами и арендаторами — это важный механизм безопасности для облачных сред Azure и Azure для государственных организаций. Azure и Azure для государственных организаций предоставляют базовые элементы управления изоляцией для каждого клиента или арендатора, включая изоляцию гипервизора, основной ОС и гостевых виртуальных машин, изоляцию контроллеров Fabric, фильтрацию пакетов и изоляцию VLAN. Дополнительные сведения см. в разделе "Изоляция вычислений".

Вы можете управлять состоянием изоляции для удовлетворения отдельных требований с помощью управления доступом к сети и разделения с помощью виртуальных машин, виртуальных сетей, изоляции VLAN, списков управления доступом, подсистем балансировки нагрузки и IP-фильтров. Кроме того, вы можете дополнительно управлять уровнями изоляции для ресурсов в подписках, группах ресурсов, виртуальных сетях и подсетях. Элементы управления логической изоляцией клиента/арендатора помогают предотвратить вмешательство одного из них в операции другого.

Screening

Все сотрудники Azure и Azure для государственных организаций в США подвергаются проверкам на фоновые данные Майкрософт. Сотрудники с возможностью доступа к данным клиента для устранения неполадок в Azure для государственных организаций дополнительно подвергаются проверке гражданства США и дополнительных требований к скринингу, если это необходимо.

Теперь мы проверяем всех наших операторов в рамках расследования уровня 3 (ранее Национальная проверка агентства по праву и кредитной истории, NACLC), как определено в разделе 5.6.2.2 (страница 77) DoD Cloud Computing SRG:

Замечание

Минимальное фоновое расследование, необходимое для персонала CSP с доступом к информации уровня 4 и 5 на основе "некритически чувствительных" данных (например, ADP-2 Министерства обороны США), является расследованием третьего уровня (для "некритически чувствительных" подрядчиков) или Фоновым расследованием при умеренном риске (MBI) для назначения на должность с "умеренным риском".

| Применение проверки и проверки биографических данных | Окружающая среда | Частота | Описание |

|---|---|---|---|

| Новая проверка найма | Azure Azure Gov |

При трудоустройстве | - История образования (самая высокая степень) - История занятости (история 7 лет) - Поиск по номеру социального страхования - Проверка уголовной истории (история 7 лет) - Список Управления иностранными активами (OFAC) - Список Бюро промышленности и безопасности (BIS) - Список о запрещении торговли Управления оборонного контроля (DDTC) |

| Облачный экран | Azure Azure Gov |

Каждые два года | - Поиск по номеру социального страхования - Проверка уголовной истории (7-летняя история) - Список управления иностранными активами (OFAC) - Список Бюро промышленности и безопасности (BIS) - список запрещенных Управлением контроля за торговлей в области обороны (DDTC) |

| Гражданство США | Azure Gov | При трудоустройстве | - Проверка гражданства США |

| Информационные службы уголовного правосудия (CJIS) | Azure Gov | После подписания соглашения CJIS с государством | — Добавляет проверку отпечатков пальцев по базе данных ФБР; проверку криминальных записей и проверку кредитной истории. |

| Исследование уровня 3 | Azure Gov | После подписания контракта со спонсорским агентством | - Подробное фоновое и уголовное расследование (SF 86) |

Для персонала операций Azure применяются следующие принципы доступа:

- Обязанности четко определены, с отдельными обязанностями по запросу, утверждению и развертыванию изменений.

- Доступ осуществляется через определенные интерфейсы, имеющие определенные функциональные возможности.

- Доступ предоставляется по принципу just-in-time (JIT) на основе каждого инцидента или для определенного события обслуживания, и в течение ограниченной длительности.

- Доступ основан на правилах, с определенными ролями, которым назначены только разрешения, необходимые для устранения неполадок.

Стандарты проверки включают проверку гражданства США для всех сотрудников службы поддержки Майкрософт и операционных сотрудников перед предоставлением доступа к системам, размещенным в государственных учреждениях Azure. Сотрудники службы поддержки, которые должны передавать данные, используют безопасные возможности в Azure для государственных организаций. Для безопасной передачи данных требуется отдельный набор учетных данных проверки подлинности для получения доступа.

Ограничения на инсайдерский доступ

Средства управления ограничением доступа к данным клиентов одинаковы как для Azure, так и для Azure Government. Как описано в предыдущем разделе, Azure для государственных организаций накладывает дополнительные требования к фоновому скринингу персонала, включая проверку гражданства США.

Замечание

Внутренняя угроза характеризуется как потенциал для предоставления скрытых подключений и привилегированного доступа администратора поставщика облачных услуг (CSP) к системам и данным клиента. Корпорация Майкрософт предоставляет строгие обязательства клиентов относительно того, кто может получить доступ к данным клиента и каким условиям. По умолчанию доступ к данным клиентов оперативного и поддерживающего персонала Майкрософт запрещён. Доступ к данным клиента не требуется для работы с Azure. Кроме того, для большинства сценариев поддержки, связанных с устранением неполадок с клиентами, доступ к данным клиента не требуется.

Нет прав доступа по умолчанию и правила доступа "по требованию" сокращают риски, связанные с традиционными правами администратора с повышенными правами доступа на локальных серверах. Эти права обычно сохраняются на протяжении всего периода трудоустройства. Корпорация Майкрософт значительно усложняет злоумышленникам изменения в приложениях и данных. Одни и те же ограничения и процессы контроля доступа применяются ко всем инженерам Майкрософт, включая как сотрудников, так и подпроцессоров или поставщиков. Для ограничения инсайдерского доступа к вашим данным применяются следующие меры контроля:

- Внутренние элементы управления Майкрософт, которые препятствуют доступу к рабочим системам, если они не авторизованы с помощью JIT-системы управления привилегированным доступом, как описано в этом разделе.

- Применение Customer Lockbox, которое предоставляет возможность одобрения внутреннего доступа в сценариях поддержки и устранения неполадок, как описано в этом разделе. Для большинства сценариев поддержки доступ к данным не требуется.

- Шифрование данных с возможностью шифрования ключей, управляемых клиентом, — зашифрованные данные доступны только сущностям, имеющим доступ к ключу, как описано ранее.

- Мониторинг клиентом внешнего доступа к подготовленным ресурсам Azure, включая оповещения, связанные с их безопасностью, как описано в следующем разделе.

Требования к управлению доступом

Корпорация Майкрософт принимает надежные меры для защиты ваших данных от несанкционированного доступа или использования посторонними лицами. Инженеры Майкрософт (включая сотрудников и субпроцессоров и поставщиков) не имеют доступа по умолчанию к вашим данным в облаке. Вместо этого они получают доступ под контролем управления только при необходимости. Используя рабочий процесс ограниченного доступа, доступ к данным тщательно контролируется, регистрируется и отменяется, когда он больше не нужен. Например, для устранения неполадок, инициированных вами, может потребоваться доступ к данным. Требования к управлению доступом устанавливаются следующей политикой:

- отсутствие доступа к клиентским данным по умолчанию;

- на виртуальных машинах клиентов отсутствуют учетные записи пользователей или администраторов;

- Предоставьте наименьшие привилегии, необходимые для выполнения задач, аудита и запросов доступа к журналам.

Инженерам корпорации Майкрософт можно предоставить доступ к данным клиентов, используя временные учетные данные для JIT-доступа. Должен быть зарегистрирован инцидент в системе управления инцидентами Azure, описывающей причину доступа, записи утверждения, доступ к данным и т. д. Этот подход гарантирует наличие соответствующего надзора за доступом ко всем данным клиента и что все действия JIT (согласие и доступ) регистрируются для аудита. Доказательства того, что процедуры были установлены для предоставления временного доступа персоналу Azure к данным клиентов и приложениям при соответствующем утверждении для поддержки клиентов или целей обработки инцидентов, доступны в отчете аттестации Azure SOC 2 типа 2 , созданном независимой сторонней аудиторской фирмой.

JIT-доступ работает с многофакторной проверкой подлинности, которая требует от инженеров Майкрософт использовать смарт-карту для подтверждения их личности. Все доступ к рабочим системам выполняется с помощью защищенных рабочих станций администрирования (SAW), которые соответствуют опубликованным рекомендациям по защите привилегированного доступа. Использование SAW для доступа к рабочим системам требуется политикой Майкрософт и соответствие этой политике внимательно отслеживается. На этих рабочих станциях используется фиксированный образ с полностью управляемым программным обеспечением – разрешены только определенные действия, и пользователи не могут случайно обойти ограничения дизайна SAW, так как у них нет прав администратора на этих компьютерах. Доступ разрешен только с использованием смарт-карты, и доступ к каждому SAW ограничен определенным набором пользователей.

Защитный сейф для клиентов

Блокировка клиента для Azure — это служба, которая предоставляет возможность управлять доступом инженера Майкрософт к данным. В рамках рабочего процесса поддержки инженеру Майкрософт может потребоваться повышенный доступ к данным. Customer Lockbox позволяет вам контролировать это решение, разрешая вам утвердить или отклонить такие запросы на повышенные привилегии. Защищенное хранилище является расширением рабочего процесса JIT и поставляется с включенным полным ведением журнала аудита. Функциональность защищенного хранилища не требуется для обращений в службу поддержки, не связанных с доступом к данным клиентов. Для большинства сценариев поддержки доступ к данным клиента не нужен, и рабочий процесс не должен требовать блокировку клиента. Инженеры Майкрософт в значительной степени используют журналы для обслуживания служб Azure и предоставления поддержки клиентов.

Блокировка клиента доступна всем клиентам, у которых есть план поддержки Azure с минимальным уровнем разработчика. Вы можете включить блокировку клиента из модуля администрирования в колонке "Блокировка клиента". Инженер Microsoft инициирует запрос Customer Lockbox, если это действие необходимо для продвижения запроса в службу поддержки, инициированного клиентом. Защищенное хранилище доступно для клиентов из всех общедоступных регионов Azure.

Аварийные дампы памяти гостевой виртуальной машины

На каждом узле Azure есть гипервизор, который выполняется непосредственно на оборудовании и делит узел на переменное количество гостевых виртуальных машин (ВМ), как описано в Изоляции вычислений. На каждом узле имеется также одна специальная корневая виртуальная машина, на которой выполняется операционная система узла.

При сбое гостевой виртуальной машины (также называемой клиентской виртуальной машиной) данные клиента могут содержаться в файле дампа памяти на гостевой виртуальной машине. По умолчанию инженеры Майкрософт не имеют доступа к гостевым виртуальным машинам и не могут просматривать аварийные дампы на гостевых виртуальных машинах без утверждения клиента. Тот же процесс, связанный с явной авторизацией клиента, используется для управления доступом к аварийным дампам гостевой виртуальной машины, если вы запрашиваете расследование сбоя виртуальной машины. Как описано ранее, доступ регулируется системой JIT управления привилегированным доступом и Сейфом клиентских данных, чтобы все действия протоколировались и проверялись. Основная функция принудительного удаления дампов памяти из гостевых виртуальных машин — это обычный процесс повторного создания виртуальной машины, который обычно происходит по крайней мере каждые два месяца.

Удаление, хранение и уничтожение данных

Как клиент, вы всегда управляете данными клиента в Azure. Вы можете получить доступ, извлечь и удалить данные клиента, хранящиеся в Azure. При завершении подписки Azure корпорация Майкрософт выполняет необходимые действия, чтобы убедиться, что вы продолжаете владеть данными клиента. Распространенной проблемой для клиентов при удалении данных или отключении подписки является возможность доступа другого клиента или администратора Azure к удаленным данным. Для получения дополнительных сведений о том, как реализованы процессы удаления, хранения и уничтожения данных в Azure, смотрите нашу онлайн-документацию.

Мониторинг ресурсов Azure для клиентов

В этом разделе рассматриваются основные службы Azure, которые можно использовать для получения подробного понимания подготовленных ресурсов Azure и получения оповещений о подозрительных действиях, включая внешние атаки, направленные на приложения и данные. Полный список см. в разделах каталога службы Azure для управления и управления, сети и безопасности. Кроме того, Azure Security Benchmark предоставляет рекомендации по безопасности и сведения о реализации, помогающие повысить уровень безопасности в отношении ресурсов Azure.

Microsoft Defender для облака (ранее — Центр безопасности Azure) обеспечивает унифицированное управление безопасностью и расширенную защиту от угроз в гибридных облачных рабочих нагрузках. Это важная служба для ограничения воздействия угроз, защиты облачных ресурсов, реагирования на инциденты и улучшения состояния соответствия нормативным требованиям.

С помощью Microsoft Defender для Облака вы можете:

- Мониторинг безопасности для локальных и облачных рабочих нагрузок.

- Применение расширенной аналитики и аналитики угроз для обнаружения атак.

- Использовать элементы управления доступом и приложениями для блокирования злоумышленных действий.

- Находить и устранять уязвимости до того, как ими смогут воспользоваться злоумышленники.

- Упростить исследование при реагировании на угрозы.

- Примените политику, чтобы обеспечить соответствие стандартам безопасности.

Чтобы помочь вам в использовании Microsoft Defender для облака, корпорация Майкрософт опубликовала обширную онлайн-документацию и многочисленные записи блога, посвященные конкретным темам безопасности:

- Как Microsoft Defender для облака обнаруживает атаку на добычу биткоинов

- Как Microsoft Defender для облака обнаруживает атаки DDoS с помощью аналитики киберугретов

- Как Microsoft Defender для облака помогает обнаруживать хорошие приложения, которые используются злонамеренно

- Как Microsoft Defender для Облака открывает подозрительные атаки PowerShell

- Как Microsoft Defender для Облака помогает выявить кибератаку

- Как Microsoft Defender для облака помогает анализировать атаки с помощью Investigation и Log Search

- Microsoft Defender для Облака добавляет контекстные оповещения для помощи в расследовании угроз

- Как Microsoft Defender для Облака автоматизирует обнаружение кибератак

- Эвристические обнаружения DNS в Microsoft Defender для облака

- Обнаружение последней угрозы программ-шантажистов (Bad Rabbit) с помощью Microsoft Defender для облака

- Предотвращение и обнаружение программ-шантажистов Petya в Microsoft Defender для Облака

- Обнаружение атак в памяти с помощью Sysmon и Microsoft Defender для облака

- Как можно использовать Defender for Cloud и Log Analytics для поиска угроз

- Как Microsoft Defender для Облака помогает обнаруживать атаки на компьютеры Linux

- Использование Microsoft Defender для облака для обнаружения атак на скомпрометированные компьютеры Linux

Azure Monitor помогает максимально повысить доступность и производительность приложений, предоставляя комплексное решение для сбора, анализа и работы с телеметрией из облачных и локальных сред. Это помогает вам понять, как работают ваши приложения, и проактивно выявлять проблемы, влияющие на развернутые приложения и ресурсы, на которые они опираются. Azure Monitor интегрирует возможности Log Analytics и Application Insights , которые ранее были маркированы как автономные службы.

Azure Monitor собирает данные со следующих уровней:

- Данные мониторинга приложений: данные о производительности и функциональности написанного кода независимо от его платформы.

- Данные мониторинга ОС на виртуальной машине. Данные об операционной системе, в которой выполняется ваше приложение. Приложение может выполняться в Azure, другом облаке или локальной среде.

- Данные мониторинга ресурсов Azure. Данные о работе ресурса Azure.

- Данные мониторинга подписки Azure: Данные об операциях и управлении подпиской Azure и данными о работоспособности и работе самой Azure.

- Данные мониторинга клиентов Azure: данные об операциях служб Azure уровня клиента, таких как идентификатор Microsoft Entra.

С помощью Azure Monitor вы можете получить 360-градусное представление приложений, инфраструктуры и сети с помощью расширенной аналитики, панелей мониторинга и карт визуализации. Azure Monitor предоставляет интеллектуальные аналитические сведения и обеспечивает лучшие решения с помощью искусственного интеллекта. Вы можете анализировать, сопоставлять и отслеживать данные из различных источников с помощью мощного языка запросов и встроенных конструкций машинного обучения. Кроме того, Azure Monitor обеспечивает полную интеграцию с популярными средствами DevOps, УПРАВЛЕНИЯ ИТ-службами (ITSM), а также средствами управления безопасностью и событиями (SIEM).

Политика Azure предоставляет эффективную систему управления ресурсами Azure путем создания, назначения политик и управления ими. Эти политики применяют различные правила для подготовленных ресурсов Azure, чтобы обеспечить их соответствие определенным корпоративным стандартам безопасности и конфиденциальности. Например, одну из встроенных политик разрешенных расположений можно использовать для ограничения доступных расположений для новых ресурсов, чтобы применить требования к географическому соответствию. Для дополнительной помощи клиентам Корпорация Майкрософт предоставляет встроенные инициативы по соответствию нормативным требованиям политики Azure, которые соответствуют доменам соответствия требованиям и элементам управления во многих государственных учреждениях США, глобальных, региональных и отраслевых стандартах. Дополнительные сведения см. в примерах политики Azure. Соответствие нормативным требованиям в Azure Policy предоставляет предустановленные определения инициатив для просмотра списка контролей и доменов соответствия в зависимости от ответственности: клиента, Майкрософт или совместной. Для контрольных мер, за которые отвечает Microsoft, мы предоставляем дополнительные сведения о результатах аудита на основе сторонних аттестаций и деталей реализации наших контрольных мер, чтобы обеспечить это соответствие. Каждый элемент управления связан с одним или несколькими определениями политики Azure. Эти политики могут помочь вам оценить соответствие элементу управления, однако соответствие в Политике Azure только частично иллюстрирует ваше общее состояние соответствия. Политика Azure помогает обеспечить соблюдение организационных стандартов и масштабную оценку соответствия. На панели мониторинга соответствия в этой службе доступно агрегированное представление для оценки общего состояния среды с возможностью дальнейшей детализации.

Брандмауэр Azure предоставляет управляемую облачную службу безопасности сети, которая защищает ресурсы виртуальной сети Azure. Это полностью динамический брандмауэр как услуга со встроенной высокой доступностью, который интегрируется с Azure Monitor для журналирования и аналитики.

Наблюдатель за сетями позволяет отслеживать, диагностировать и получать аналитические сведения о производительности и работоспособности виртуальной сети Azure. С помощью журналов потоков группы безопасности сети вы можете получить более глубокое представление о шаблонах сетевого трафика и собирать данные о соответствии, аудите и мониторинге профиля безопасности сети. Запись пакетов позволяет записывать трафик в виртуальные машины и с виртуальных машин для диагностики аномалий сети и сбора статистики сети, включая сведения о вторжении в сеть.

Защита от атак DDoS Azure предоставляет обширные возможности смягчения последствий атак DDoS, чтобы помочь защитить ваши ресурсы Azure от атак. Постоянный мониторинг трафика обеспечивает обнаружение атак DDoS почти в реальном времени. Атака нейтрализуется автоматически, как только она обнаруживается. В сочетании с межсетевым экраном веб-приложений, защита от DDoS-атак защищает от комплексного набора атак сетевого уровня, включая внедрение SQL, атаки с межсайтовым скриптингом и перехваты сеансов. Служба "Защита от атак DDoS Azure" интегрирована с Azure Monitor для выполнения операций аналитики и получения аналитических сведений.

Microsoft Sentinel (прежнее название — Azure Sentinel) — это облачная платформа SIEM, которая использует встроенный ИИ для быстрого анализа больших объемов данных на предприятии. Microsoft Sentinel объединяет данные из различных источников, в том числе пользователей, приложений, серверов и устройств, работающих в локальной среде или в любом облаке, что позволит вам понять миллионы записей в течение нескольких секунд. С помощью Microsoft Sentinel вы можете выполнять следующие задачи:

- Собирайте данные в масштабе облака по всем пользователям, устройствам, приложениям и инфраструктуре в локальной среде и в множестве облаков.

- Выявление ранее неохваченных угроз и уменьшение количества ложных срабатываний с помощью решений для анализа и не имеющих аналогов средств аналитики угроз от корпорации Майкрософт.

- Исследуйте угрозы с помощью искусственного интеллекта и выявляйте подозрительные действия в большом масштабе, используя накопленный за десятки лет опыт Майкрософт в сфере кибербезопасности.

- Оперативное реагирование на инциденты с помощью встроенных средств оркестрации и автоматизации стандартных задач.

Помощник по Azure поможет вам следовать рекомендациям по оптимизации развертываний Azure. Он анализирует конфигурации ресурсов и телеметрию использования, а затем рекомендует решения, которые помогут повысить эффективность затрат, производительность, высокий уровень доступности и безопасность ресурсов Azure.

Дальнейшие шаги

- Обзор Azure для государственных организаций

- Соответствие требованиям Azure для государственных организаций

- Предложения по соответствию требованиям Azure и других службы Майкрософт

- Сравнение Azure для государственных организаций и глобального облака Azure

- Рекомендации Azure по безопасной изоляции

- Рекомендации по изоляции Azure Government для рабочих нагрузок уровня воздействия 5

- Обзор Azure Government DoD

- Документация по основам безопасности Azure

- Встроенные инициативы соответствия нормативным требованиям Политики Azure