Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Группы безопасности сети (NSG) управляют потоком сетевого трафика через правила безопасности, которые фильтруют трафик из подсетей виртуальной сети и сетевых интерфейсов. В этом руководстве показано, как создавать, изменять или удалять группы безопасности сети для повышения безопасности виртуальной сети Azure. Узнайте, как управлять правилами NSG с помощью портала Azure, PowerShell и Azure CLI. Дополнительные сведения о группах безопасности сети см. в обзоре группы безопасности сети. Затем выполните учебник по фильтрации сетевого трафика, чтобы получить практический опыт работы с группами безопасности сети.

Prerequisites

Если у вас нет учетной записи Azure с активной подпиской, создайте учетную запись бесплатно. Выполните одну из следующих задач, прежде чем начать оставшуюся часть этой статьи:

Пользователи портала. Войдите на портал Azure с помощью своей учетной записи Azure.

Пользователи PowerShell: выполните команды в Azure Cloud Shell или запустите PowerShell локально с компьютера. Cloud Shell — это бесплатная интерактивная оболочка, с помощью которой можно выполнять действия, описанные в этой статье. В ней есть стандартные средства Azure, которые предварительно установлены и настроены для использования с вашей учетной записью. На вкладке браузера Cloud Shell найдите раскрывающийся список "Выбрать среду ". Затем выберите PowerShell , если он еще не выбран.

Если вы работаете с PowerShell в локальной среде, используйте модуль Azure PowerShell 1.0.0 или более поздней версии. Выполните командлет

Get-Module -ListAvailable Az.Network, чтобы узнать установленную версию. Если вам необходимо выполнить установку или обновление, см. статью об установке модуля Azure PowerShell. ЗапуститеConnect-AzAccount, чтобы выполнить вход в Azure.Пользователи Azure CLI: выполните команды в Cloud Shell или запустите Azure CLI локально с компьютера. Cloud Shell — это бесплатная интерактивная оболочка, с помощью которой можно выполнять действия, описанные в этой статье. В ней есть стандартные средства Azure, которые предварительно установлены и настроены для использования с вашей учетной записью. На вкладке браузера Cloud Shell найдите раскрывающийся список "Выбрать среду ". Затем выберите Bash , если он еще не выбран.

Если вы используете Azure CLI локально, используйте Azure CLI версии 2.0.28 или более поздней. Выполните командлет

az --version, чтобы узнать установленную версию. Если вам необходимо выполнить установку или обновление, обратитесь к статье Установка Azure CLI. Запуститеaz login, чтобы выполнить вход в Azure.

Назначьте роль участника сети или пользовательскую роль с соответствующими разрешениями.

Работа с группами безопасности сети

Вы можете создавать, просматривать все данные, изменять и удалять группу безопасности сети. Вы также можете связать или отключить группу безопасности сети из сетевого интерфейса или подсети.

Создание группы безопасности сети

Azure ограничивает количество групп безопасности сети, которые можно создать для каждого региона и подписки Azure. Узнайте о лимитах, квотах и ограничениях подписок и служб Azure.

В поле поиска в верхней части портала введите группу безопасности сети. В результатах поиска выберите Группы безопасности сети.

Выберите + Создать.

На странице "Создание группы безопасности сети" на вкладке "Основные сведения" введите или выберите следующие значения:

Setting Action Сведения о проекте Subscription Выберите свою подписку Azure. Группа ресурсов Выберите существующую группу ресурсов или создайте новую, нажав кнопку "Создать". В этом примере используется myResourceGroupгруппа ресурсов.Сведения об инстанции Имя группы безопасности сети Введите имя для новой NSG. В этом примере используется имя myNSG.Region Выберите нужный регион, в котором нужно создать группу безопасности сети. Выберите Review + create (Просмотреть и создать).

При появлении сообщения Проверка пройдена выберите Создать.

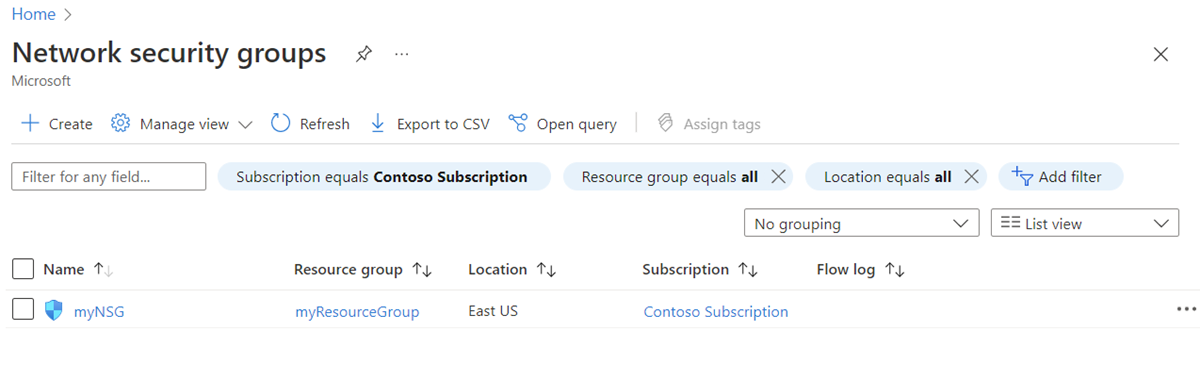

Просмотр всех групп безопасности сети

В поле поиска в верхней части портала введите группу безопасности сети. Выберите группы безопасности сети в результатах поиска, чтобы просмотреть список групп безопасности сети в подписке.

Просмотр сведений о группе безопасности сети

В поле поиска в верхней части портала введите группу безопасности сети и выберите группы безопасности сети в результатах поиска.

Выберите имя группы безопасности сети.

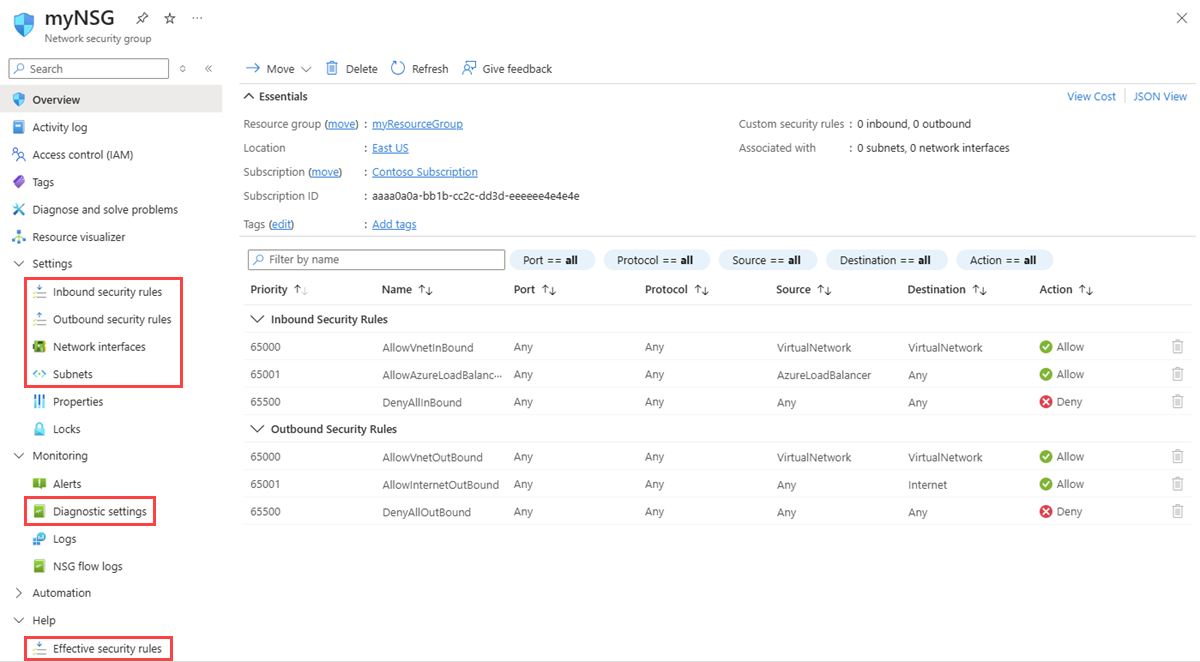

В параметрах просмотрите входящие правила безопасности, исходящие правила безопасности, сетевые интерфейсы и подсети, с которыми ассоциирована группа сетевой безопасности.

В разделе "Мониторинг" включите или отключите параметры диагностики. Дополнительные сведения см. в разделе "Ведение журнала ресурсов" для группы безопасности сети.

В справкепросмотрите действующие правила безопасности. Дополнительные сведения см. в разделе "Диагностика проблемы фильтра сетевого трафика виртуальной машины".

Дополнительные сведения о распространенных параметрах Azure, перечисленных ниже, см. в следующих статьях:

Изменение группы безопасности сети

Наиболее распространенными изменениями группы безопасности сети являются:

Связывание или отключение связи группы безопасности сети с сетевым интерфейсом или из нее

Связывание или отключение связи группы безопасности сети с подсетью или из нее

Связывание или отключение связи группы безопасности сети с сетевым интерфейсом или из нее

Дополнительные сведения об ассоциации и диссоциации группы безопасности сети см. в статье "Связывание или отключение связи группы безопасности сети".

Связывание или отключение связи группы безопасности сети с подсетью или из нее

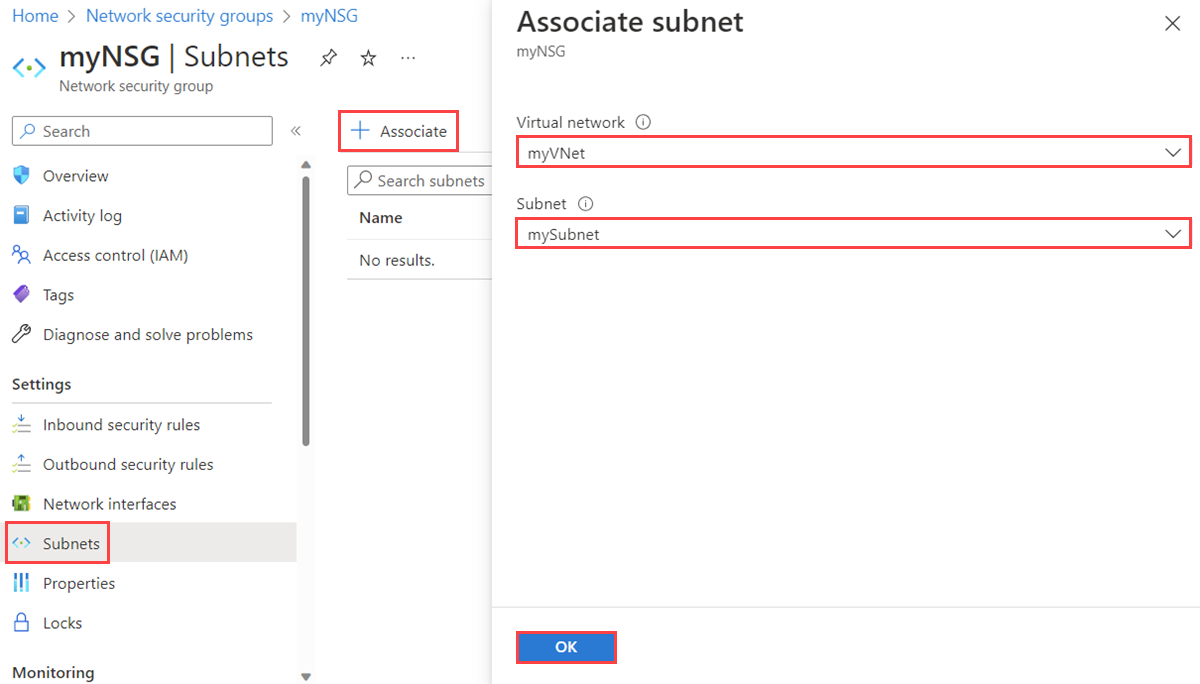

В поле поиска в верхней части портала введите группу безопасности сети. Затем выберите группы безопасности сети в результатах поиска.

Выберите имя группы безопасности сети и выберите подсети.

Чтобы связать группу безопасности сети с подсетью, нажмите кнопку +Связать. Затем выберите виртуальную сеть и подсеть, с которой нужно связать группу безопасности сети. Нажмите ОК.

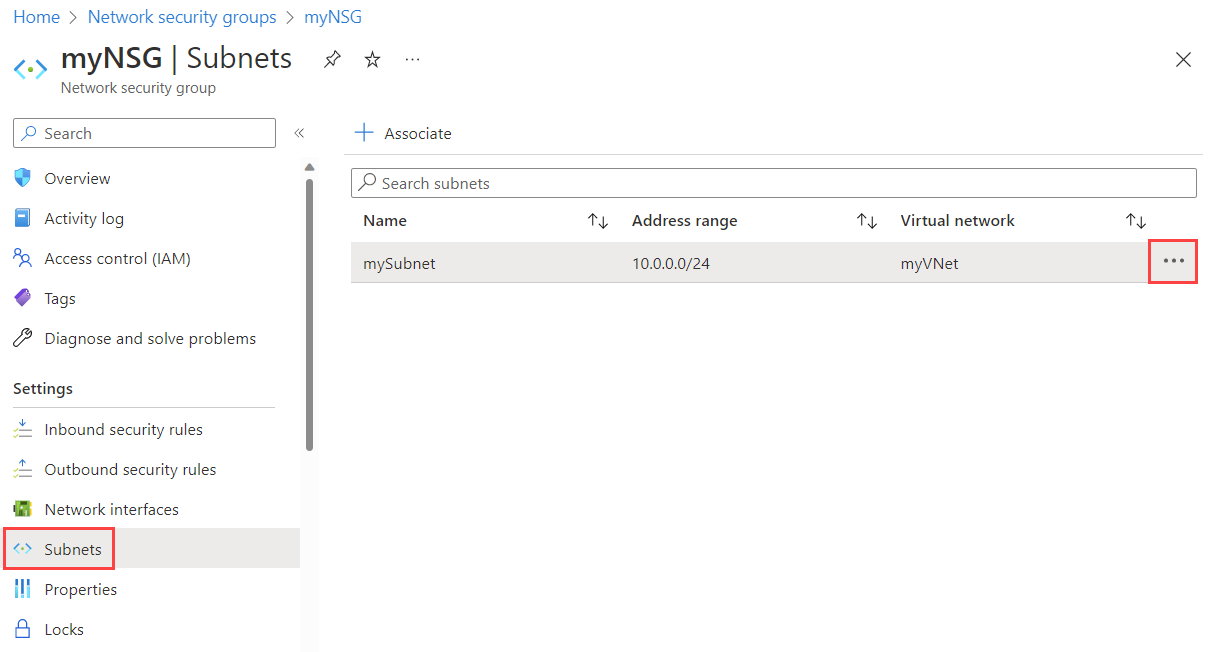

Чтобы разъединить группу безопасности сети из подсети, выберите три точки рядом с подсетью, из которой требуется отсоотвести группу безопасности сети, а затем выберите "Отсоотказать". Выберите Да.

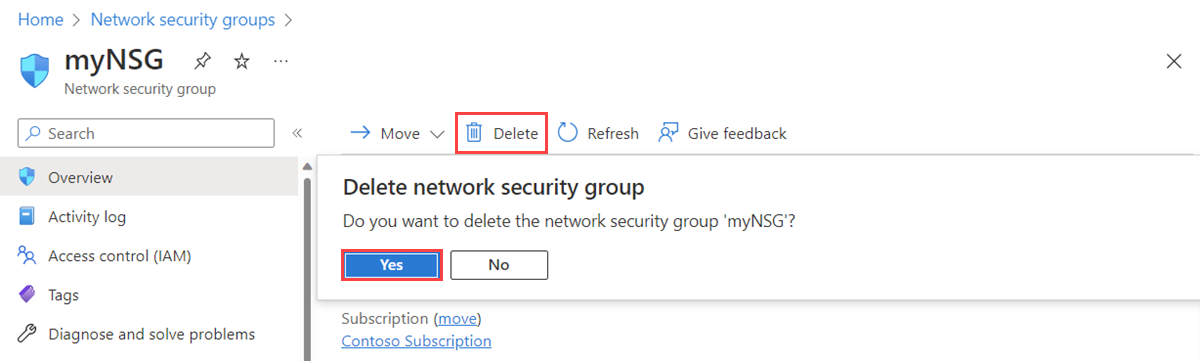

Удаление группы безопасности сети

Если группа безопасности сети связана с любыми подсетями или сетевыми интерфейсами, ее нельзя удалить. Перед попыткой удалить группу безопасности сети от всех подсетей и сетевых интерфейсов отсообщена.

В поле поиска в верхней части портала введите группу безопасности сети. Затем выберите группы безопасности сети в результатах поиска.

Выберите группу безопасности сети, которую требуется удалить.

Выберите Удалить, затем выберите Да в диалоговом окне подтверждения.

Работа с правилами безопасности

Сетевая группа безопасности (NSG) может содержать несколько правил безопасности. Вы можете создавать, просматривать все, просматривать сведения о правилах безопасности, изменять и удалять их.

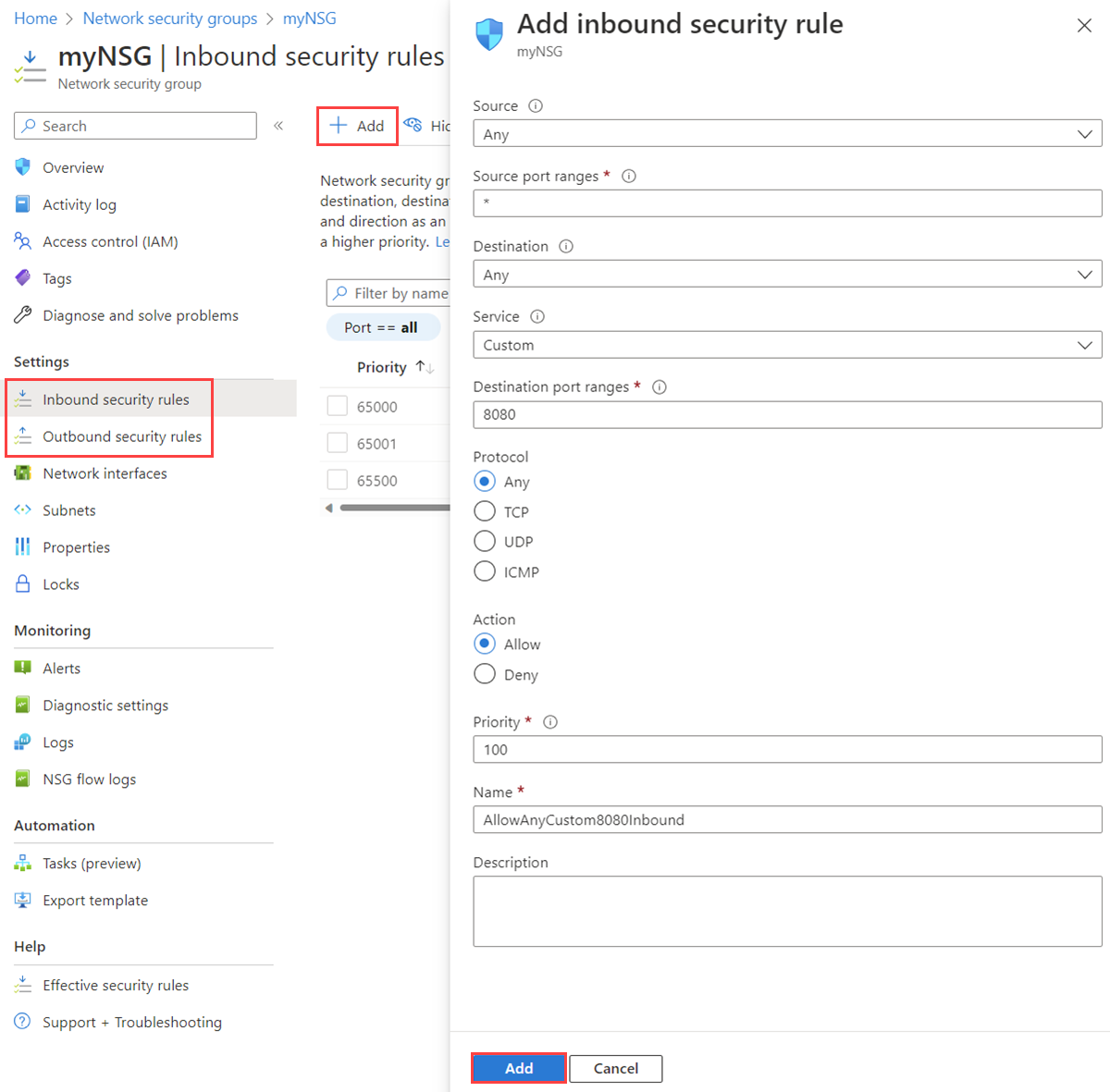

Создание правила безопасности

Azure ограничивает количество правил в каждой группе безопасности сети, которые можно создать для каждого региона и подписки Azure. Узнайте о лимитах, квотах и ограничениях подписок и служб Azure.

В поле поиска в верхней части портала введите группу безопасности сети. Затем выберите группы безопасности сети в результатах поиска.

Выберите имя группы безопасности, в которую требуется добавить правило безопасности.

Выберите правила безопасности для входящего трафика или правила безопасности для исходящего трафика.

При создании NSG, Azure создает в ней несколько стандартных правил безопасности. Дополнительные сведения см. в разделе "Правила безопасности по умолчанию". Правила безопасности по умолчанию невозможно удалить, но их можно переопределить с помощью правил с более высоким приоритетом.

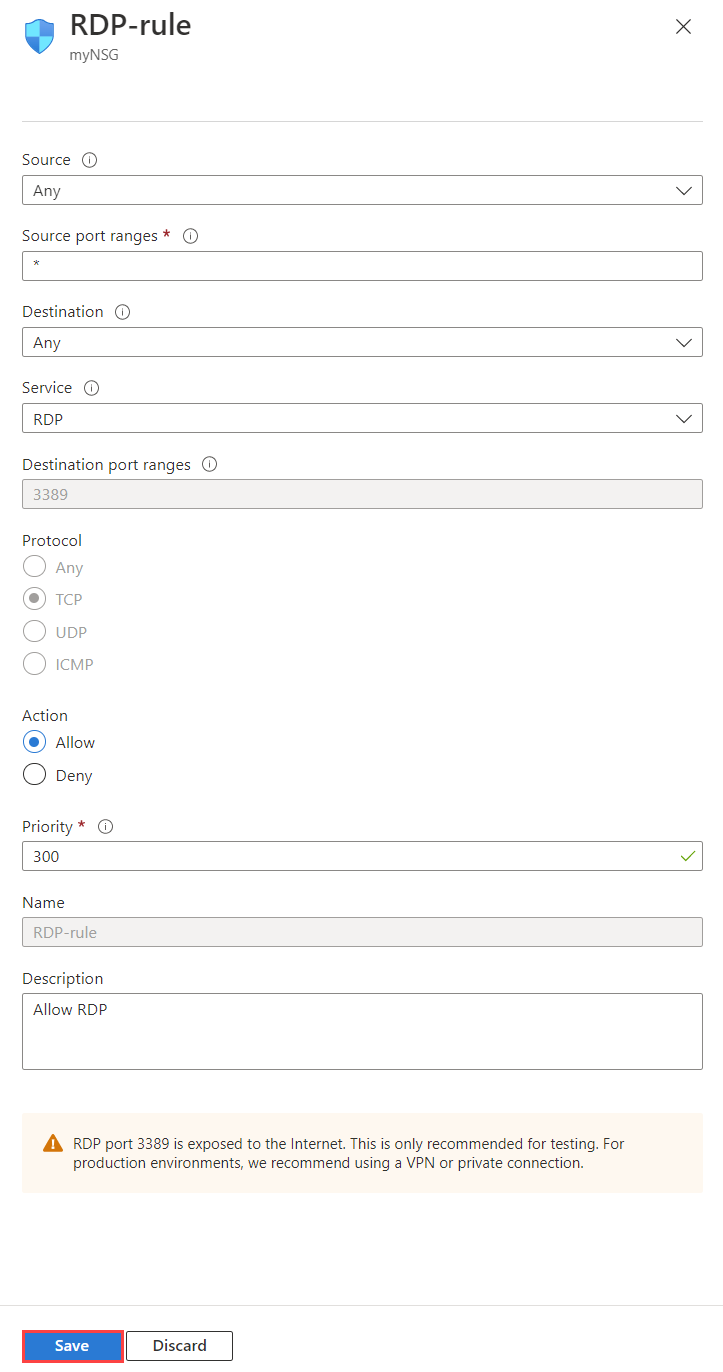

Выберите + Добавить. Выберите или добавьте значения для следующих параметров и нажмите кнопку "Добавить".

Setting Value Details Source Одно из: - Any

- IP-адреса

- Мой IP-адрес

- Тег службы

- Группа безопасности приложений

При выборе IP-адресов необходимо также указать диапазоны ИСХОДНЫх IP-адресов или CIDR.

При выборе тега службы необходимо также выбрать тег службы источника.

При выборе группы безопасности приложений необходимо также выбрать существующую группу безопасности приложений. Если выбрать группу безопасности приложений для источника и назначения, сетевые интерфейсы в обеих группах безопасности приложений должны находиться в одной виртуальной сети. Узнайте, как создать группу безопасности приложений.

Диапазоны исходных IP-адресов или CIDR Разделенный запятыми список IP-адресов и диапазонов CIDR. Этот параметр отображается, если для параметра Source заданы IP-адреса. Можно указать одно значение или список разделенных запятыми значений. Пример нескольких значений:

10.0.0.0/16, 192.188.1.1. Количество указанных значений ограничено. Дополнительные сведения см. в разделе об ограничениях Azure.Если указанный IP-адрес назначен виртуальной машине Azure, убедитесь, что укажите частный IP-адрес, а не общедоступный IP-адрес. Дополнительные сведения о поведении преобразования IP-адресов правил NSG см. в обзоре.

Тег службы источника Тег службы из раскрывающегося списка Этот параметр отображается, если для правила безопасности задано значение Sourceto Service Tag . Тег службы — это предопределенный идентификатор категории IP-адресов. Дополнительные сведения о доступных тегах служб и том, что они представляют, приведены в разделе Теги служб. Исходная группа безопасности приложений Существующая группа безопасности приложений. Этот параметр отображается, если для параметра Источник задано значение Группа безопасности приложений. Выберите группу безопасности приложений, которая размещена в том же регионе, что и сетевой интерфейс. Узнайте, как создать группу безопасности приложений. Диапазоны исходных портов Одно из: - один порт, например

80; - диапазон портов, например

1024-65535; - разделенный запятыми список отдельных портов и (или) диапазонов портов, например

80, 1024-65535; - звездочка (

*), чтобы разрешить передачу трафика через любой порт.

Этот параметр указывает порты, через которые правило разрешает или запрещает передачу трафика. Количество портов, которые можно указать, ограничено. Дополнительные сведения см. в разделе об ограничениях Azure. Destination Одно из: - Any

- IP-адреса

- Тег службы

- Группа безопасности приложений

При выборе IP-адресов необходимо также указать диапазоны IP-адресов назначения или CIDR.

При выборе тега службы необходимо также выбрать тег службы назначения.

При выборе группы безопасности приложений необходимо также выбрать существующую группу безопасности приложений. Если выбрать группу безопасности приложений для источника и назначения, сетевые интерфейсы в обеих группах безопасности приложений должны находиться в одной виртуальной сети. Узнайте, как создать группу безопасности приложений.

Диапазоны IP-адресов назначения или CIDR Разделенный запятыми список IP-адресов и диапазонов CIDR. Этот параметр отображается, если для параметра Назначение задано значение IP-адреса. Можно указать один или несколько адресов или диапазонов, таких как исходные и исходные IP-адреса или диапазоны CIDR. Число, которое можно указать, ограничено. Дополнительные сведения см. в разделе об ограничениях Azure.

Если указанный IP-адрес назначен виртуальной машине Azure, убедитесь, что укажите частный IP-адрес, а не общедоступный IP-адрес. Дополнительные сведения о поведении преобразования IP-адресов правил NSG см. в обзоре.

Назначение: тег службы Тег службы из раскрывающегося списка Этот параметр отображается, если для правила безопасности задано значение "Назначение" для тега службы. Тег службы — это предопределенный идентификатор категории IP-адресов. Дополнительные сведения о доступных тегах служб и том, что они представляют, приведены в разделе Теги служб. Группа безопасности приложений для назначения Существующая группа безопасности приложений. Этот параметр отображается, если для параметра Назначение задано значение Группа безопасности приложений. Выберите группу безопасности приложений, которая размещена в том же регионе, что и сетевой интерфейс. Узнайте, как создать группу безопасности приложений. Service Протокол назначения из раскрывающегося списка Этот параметр задает целевой протокол и диапазон портов для правила безопасности. Вы можете выбрать предопределенную службу, например RDP, или выбрать пользовательскую и указать диапазон портов в диапазонах портов назначения. Диапазоны портов назначения Одно из: - один порт, например

80; - диапазон портов, например

1024-65535; - разделенный запятыми список отдельных портов и (или) диапазонов портов, например

80, 1024-65535; - звездочка (

*), чтобы разрешить передачу трафика через любой порт.

Как и в случае с полем Диапазоны исходных портов, можно указать один или несколько портов и диапазонов. Число, которое можно указать, ограничено. Дополнительные сведения см. в разделе об ограничениях Azure. Protocol Любой, TCP, UDP или ICMP. Правило можно ограничить протоколом управления передачей (TCP), протоколом пользовательской диаграммы данных (UDP) или протоколом сообщений управления Интернетом (ICMPv4 или ICMPv6). По умолчанию правило применяется ко всем протоколам (Any). Action Разрешить или Запретить. Этот параметр указывает, разрешает или запрещает правило доступ к указанной конфигурации источника и назначения. Priority Значение от 100 до 4096, уникальное для всех правил безопасности в NSG. Платформа Azure обрабатывает правила безопасности в порядке приоритета. Чем меньше число, тем выше приоритет. Рекомендуется оставлять промежуток между номерами приоритетов при создании правил, например 100, 200 и 300. Оставляя пробелы, проще добавлять правила в будущем, чтобы дать им более высокий или более низкий приоритет, чем существующие правила. Name Уникальное имя правила в группе безопасности сети Оно может содержать до 80 знаков. Имя должно начинаться с буквы или цифры, и заканчиваться буквой, цифрой или символом подчеркивания. Имя может содержать только буквы, цифры, подчеркивания, периоды или дефисы. Description Текстовое описание. При необходимости можно указать текстовое описание правила безопасности. Описание не может превышать 140 символов.

Повторяющиеся правила безопасности

Чтобы дублировать существующие правила безопасности, можно экспортировать JSON существующего NSG, извлечь securityRulesи включить его в шаблон ARM.

В поле поиска в верхней части портала введите группу безопасности сети. Затем выберите группы безопасности сети в результатах поиска.

Выберите имя группы безопасности сети, для которой требуется дублировать правила.

На странице Обзор группы безопасности сети разверните раздел Основные параметры и выберите ссылку «Представление JSON» справа.

В полуокне "Ресурс JSON" найдите

"properties". В пределах"properties"найдите"securityRules". Скопируйте полный объект правила безопасности или правил, которые необходимо дублировать.В поле поиска в верхней части портала введите Развернуть пользовательский шаблон и выберите его в результатах поиска.

На странице "Пользовательское развертывание " выберите "Создать собственный шаблон" в редакторе.

На странице "Изменить шаблон" укажите существующую группу безопасности сети, куда необходимо дублировать правила, по его имени и местоположению. В пределах

"properties"->"securityRules"группы сетевой безопасности (NSG) вставьте скопированный объект или объекты правил безопасности.Нажмите кнопку "Сохранить". Выберите нужную подписку, группу ресурсов и регион, а затем нажмите кнопку "Проверить и создать".

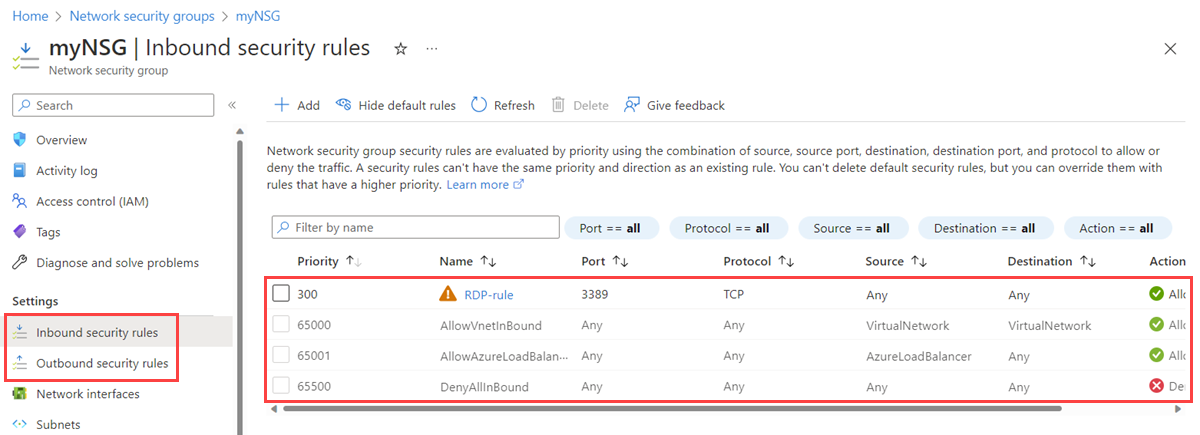

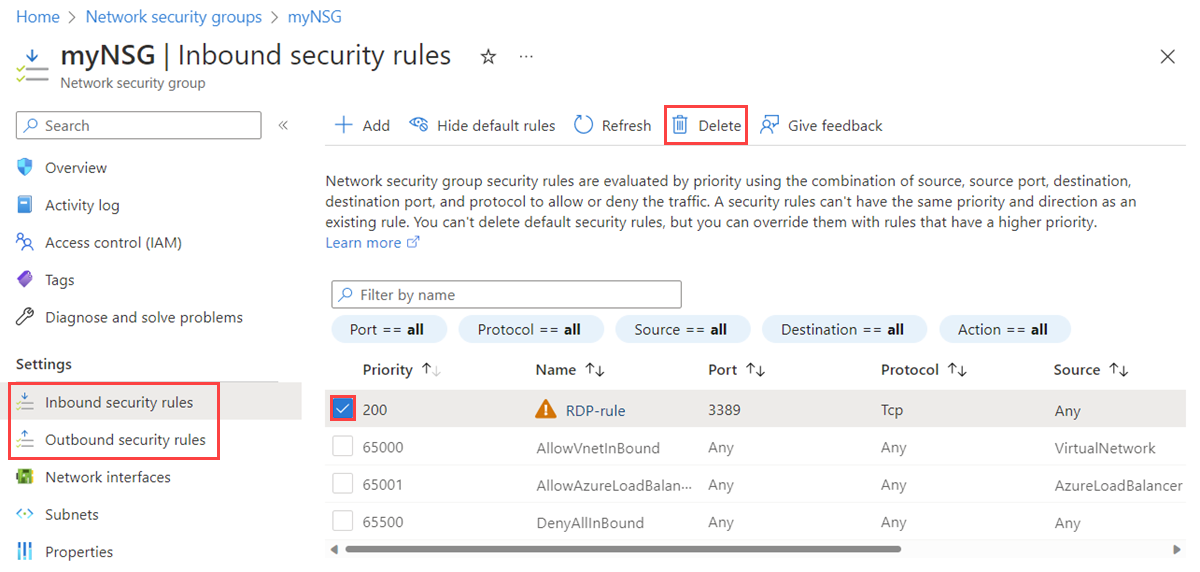

Просмотр всех правил безопасности

Сетевая группа безопасности (NSG) может содержать несколько правил безопасности. Дополнительные сведения о списке сведений при просмотре правил см. в разделе "Правила безопасности".

В поле поиска в верхней части портала введите группу безопасности сети. Затем выберите группы безопасности сети в результатах поиска.

Выберите имя группы безопасности сети, для которой требуется просмотреть правила.

Выберите правила безопасности для входящего трафика или правила безопасности для исходящего трафика.

Список содержит все созданные правила и правила безопасности по умолчанию группы безопасности группы безопасности.

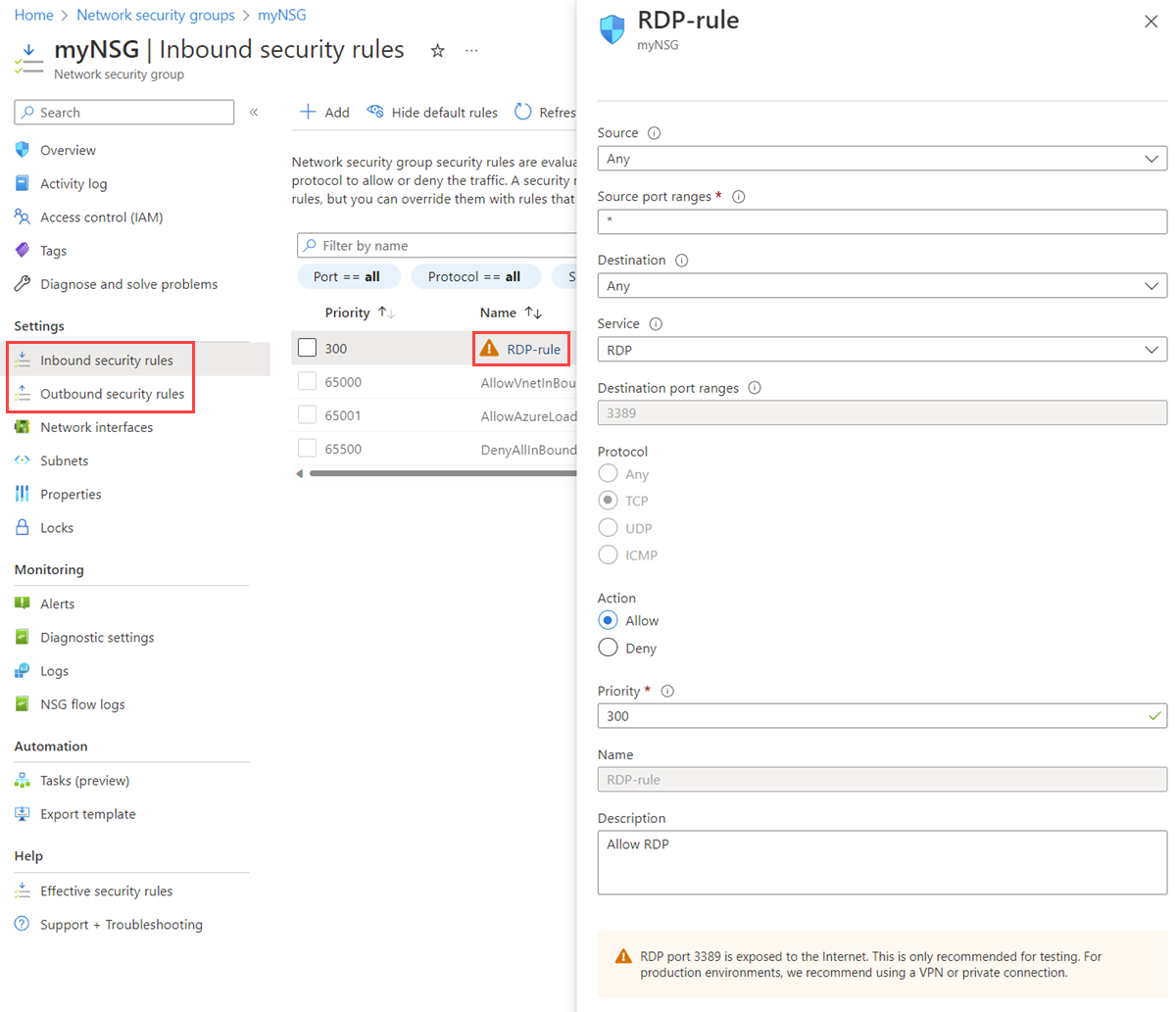

Просмотр сведений о правиле безопасности

В поле поиска в верхней части портала введите группу безопасности сети. Затем выберите группы безопасности сети в результатах поиска.

Выберите имя группы безопасности сети, для которой требуется просмотреть правила.

Выберите правила безопасности для входящего трафика или правила безопасности для исходящего трафика.

Выберите правило, для которого нужно просмотреть сведения. Описание всех параметров приведено в разделе Работа с правилами безопасности.

Note

Эта процедура применяется только к пользовательскому правилу безопасности. Он не подходит для правил безопасности по умолчанию.

Изменение правила безопасности

В поле поиска в верхней части портала введите группу безопасности сети. Затем выберите группы безопасности сети в результатах поиска.

Выберите имя группы безопасности сети, для которой требуется просмотреть правила.

Выберите правила безопасности для входящего трафика или правила безопасности для исходящего трафика.

Выберите правило, которое нужно изменить.

При необходимости измените параметры правила, а затем нажмите кнопку "Сохранить". Описание всех параметров приведено в разделе Работа с правилами безопасности.

Note

Эта процедура применяется только к пользовательскому правилу безопасности. Изменить правило безопасности по умолчанию невозможно.

Удаление правила безопасности

В поле поиска в верхней части портала введите группу безопасности сети. Затем выберите группы безопасности сети в результатах поиска.

Выберите имя группы безопасности сети, для которой требуется просмотреть правила.

Выберите правила безопасности для входящего трафика или правила безопасности для исходящего трафика.

Выберите правило, которое требуется удалить. Вы можете выбрать несколько правил для удаления одновременно.

Нажмите кнопку "Удалить", а затем нажмите кнопку "Да".

Note

Эта процедура применяется только к пользовательскому правилу безопасности. Удаление правила безопасности по умолчанию запрещено.

Работа с группами безопасности приложений

Группа безопасности приложений содержит ноль или более сетевых интерфейсов. Дополнительные сведения см. в разделе Группы безопасности приложений. Все сетевые интерфейсы внутри группы безопасности приложений должны находиться в одной виртуальной сети. Чтобы узнать больше о добавлении сетевого интерфейса в группу безопасности приложений, ознакомьтесь с разделом Создание, изменение или удаление сетевых интерфейсов.

Создание группы безопасности приложений

В поле поиска в верхней части портала введите группу безопасности приложений. Затем выберите группы безопасности приложений в результатах поиска.

Выберите + Создать.

На странице "Создание группы безопасности приложений" на вкладке "Основные сведения" введите или выберите следующие значения:

Setting Action Сведения о проекте Subscription Выберите свою подписку Azure. Группа ресурсов Выберите существующую группу ресурсов или создайте новую, нажав кнопку "Создать". В этом примере используется myResourceGroupгруппа ресурсов.Сведения об инстанции Name Введите имя новой группы безопасности приложений. В этом примере используется имя myASG.Region Выберите нужный регион, в котором нужно создать группу безопасности приложений. Выберите Review + create (Просмотреть и создать).

При появлении сообщения Проверка пройдена выберите Создать.

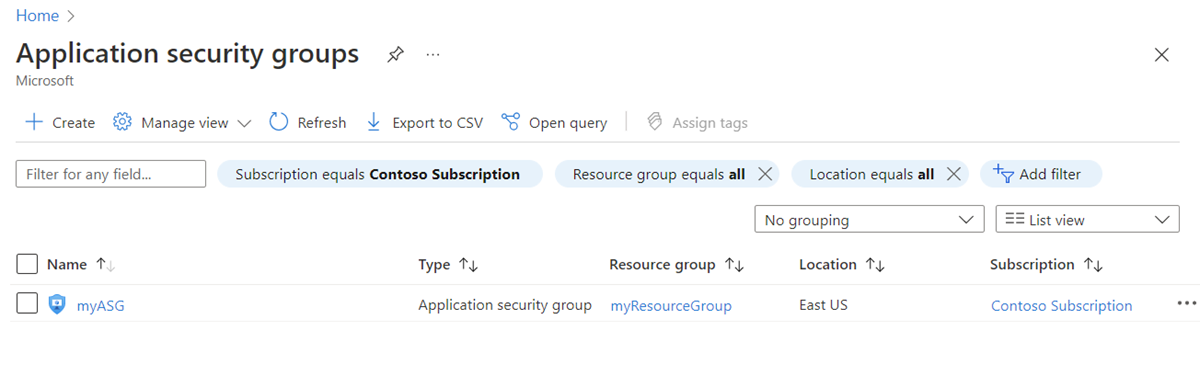

Просмотр всех групп безопасности приложений

В поле поиска в верхней части портала введите группу безопасности приложений. Затем выберите группы безопасности приложений в результатах поиска. Список групп безопасности приложений отображается в портал Azure.

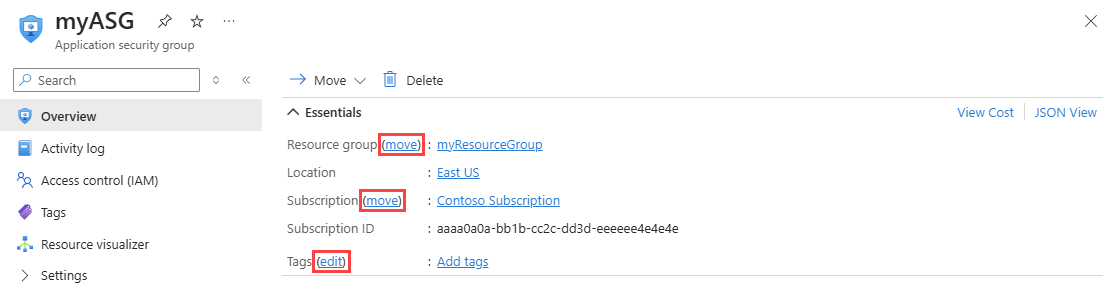

Просмотр сведений о конкретной группе безопасности приложений

В поле поиска в верхней части портала введите группу безопасности приложений. Затем выберите группы безопасности приложений в результатах поиска.

Выберите группу безопасности приложений, для которой требуется просмотреть сведения.

Изменение группы безопасности приложений

В поле поиска в верхней части портала введите группу безопасности приложений. Затем выберите группы безопасности приложений в результатах поиска.

Выберите группу безопасности приложений, которую вы хотите изменить:

Выберите рядом с группой ресурсов или подпиской, чтобы изменить группу ресурсов или подписку соответственно.

Выберите пункт "Изменить рядом с тегами ", чтобы добавить или удалить теги. Дополнительные сведения см. в статье "Использование тегов для организации ресурсов Azure и иерархии управления".

Note

Невозможно изменить расположение группы безопасности приложений.

Перейдите в раздел управления доступом (IAM), чтобы назначить или удалить разрешения для группы безопасности приложений.

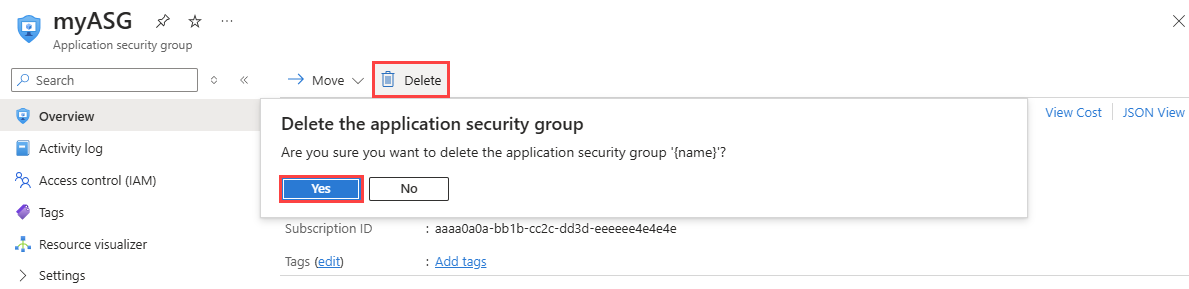

Удаление группы безопасности приложений

Невозможно удалить группу безопасности приложений, если она содержит какие-либо сетевые интерфейсы. Чтобы удалить все сетевые интерфейсы из группы безопасности приложений, измените параметры сетевых интерфейсов или удалите эти сетевые интерфейсы. Дополнительные сведения см. в разделе Добавление в группы безопасности приложений или удаление из них или Удаление сетевого интерфейса.

В поле поиска в верхней части портала введите группу безопасности приложений. Затем выберите группы безопасности приложений в результатах поиска.

Выберите группу безопасности приложений, которую вы хотите удалить.

Выберите Удалить и нажмите Да, чтобы удалить группу безопасности приложений.

Permissions

Чтобы управлять группами безопасности сети, правилами безопасности и группами безопасности приложений, учетная запись должна быть назначена роли участника сети. Вы также можете использовать пользовательскую роль с соответствующими разрешениями, как указано в следующих таблицах.

Note

Возможно, вы не увидите полный список тегов служб, если роль участника сети была назначена на уровне группы ресурсов. Чтобы просмотреть полный список, можно назначить эту роль в области подписки. Если вы можете разрешить только роль участника сети для группы ресурсов, можно также создать пользовательскую роль для разрешений Microsoft.Network/locations/serviceTags/read и Microsoft.Network/locations/serviceTagDetails/read. Назначьте их в области подписки вместе с ролью участника сети в области группы ресурсов.

группу безопасности сети;

| Action | Name |

|---|---|

Microsoft.Network/networkSecurityGroups/read |

Получите группу безопасности сети. |

Microsoft.Network/networkSecurityGroups/write |

Создание или обновление группы безопасности сети. |

Microsoft.Network/networkSecurityGroups/delete |

Удаление группы безопасности сети. |

Microsoft.Network/networkSecurityGroups/join/action |

Свяжите группу безопасности сети с подсетью или сетевым интерфейсом. |

Note

Для выполнения write операций с NSG учетная запись подписки должна иметь по крайней мере read разрешения для группы ресурсов вместе с Microsoft.Network/networkSecurityGroups/write разрешением.

Правило группы безопасности сети

| Action | Name |

|---|---|

Microsoft.Network/networkSecurityGroups/securityRules/read |

Получите правило. |

Microsoft.Network/networkSecurityGroups/securityRules/write |

Создание или обновление правила. |

Microsoft.Network/networkSecurityGroups/securityRules/delete |

Удаление правила. |

Группа безопасности приложений

| Action | Name |

|---|---|

Microsoft.Network/applicationSecurityGroups/joinIpConfiguration/action |

Присоединение IP-конфигурации к группе безопасности приложений. |

Microsoft.Network/applicationSecurityGroups/joinNetworkSecurityRule/action |

Присоединение правила безопасности к группе безопасности приложений. |

Microsoft.Network/applicationSecurityGroups/read |

Получение группы безопасности приложений. |

Microsoft.Network/applicationSecurityGroups/write |

Создайте или обновите группу безопасности приложений. |

Microsoft.Network/applicationSecurityGroups/delete |

Удаление группы безопасности приложений. |

Связанный контент

Добавьте или удалите сетевой интерфейс в группу безопасности приложений или из нее.

Создание и назначение определений Политика Azure для виртуальных сетей.