Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Виртуальный пиринг сетей Azure позволяет бесшовно подключать две или более виртуальных сетей в Azure, интегрируя их в единую сеть для целей подключения. Эта мощная функция позволяет создавать безопасные, высокопроизводительные подключения между виртуальными сетями, сохраняя весь трафик в частной магистральной инфраструктуре Майкрософт, устраняя необходимость общедоступной маршрутизации в Интернет.

Что вы узнаете в этой статье:

Как работает пиринг виртуальных сетей и его ключевые преимущества

Различные типы пиринга (локальный и глобальный)

Внедрение подключения и цепочки сервисов

Устранение распространенных проблем обмена трафиком (пиринга)

Независимо от того, разрабатываете ли вы топологию концентратора и периферийной сети или подключаете сети в разных регионах, это руководство помогает понять возможности и ограничения пиринга между виртуальными сетями.

По умолчанию виртуальная сеть может быть соединена с до 500 другими виртуальными сетями. Используя конфигурацию подключения для Диспетчера виртуальных сетей Azure, можно увеличить это ограничение до 1000 виртуальных сетей к одной виртуальной сети. С помощью этого большего размера можно создать топологию концентратора и периферийной сети с 1000 периферийными виртуальными сетями, например. Вы также можете создать сетку из 1000 спицевых виртуальных сетей, где все спицевые виртуальные сети напрямую связаны.

Azure поддерживает следующие типы совместного использования:

Пиринг между виртуальными сетями. Подключите виртуальные сети в одном регионе Azure.

Пиринг глобальной виртуальной сети: подключение виртуальных сетей между регионами Azure.

Преимущества пиринговой связи между виртуальными сетями (как локальной, так и глобальной):

подключение между ресурсами в разных виртуальных сетях, характеризующееся низкой задержкой и высокой пропускной способностью;

Возможность взаимодействия ресурсов в одной виртуальной сети с ресурсами в другой виртуальной сети.

Возможность передачи данных между виртуальными сетями в рамках подписок Azure, арендаторов Microsoft Entra, моделей развертывания и регионов Azure.

Возможность пирринга виртуальных сетей, созданных с помощью Azure Resource Manager.

Возможность создания одноранговой связи между виртуальной сетью, созданной с помощью Resource Manager, и сетью, созданной с помощью классической модели развертывания. Для получения дополнительной информации о моделях развертывания Azure см. Понимание моделей развертывания Azure.

В отсутствие времени простоя ресурсов ни в одной из виртуальных сетей во время создания пиринга или после его создания.

Сетевой трафик между одноранговыми виртуальными сетями является закрытым. Трафик между виртуальными сетями хранится в магистральной сети Майкрософт. В обмене данными между виртуальными сетями не требуются общедоступные интернет-шлюзы или шифрование.

Недавно мы представили дополнительную гибкость на основе пиринга виртуальной сети — пиринг подсети.

Дополнительная гибкость, построенная поверх соединения виртуальных сетей, где пользователи получают возможность выбирать конкретные подсети, которые необходимо соединить между виртуальными сетями. Пользователи могут указать или ввести список подсетей в виртуальных сетях, которые они хотят объединить. В отличие от этого, в обычном пиринге виртуальных сетей осуществляется пиринг всего адресного пространства и подсетей между виртуальными сетями. Дополнительные сведения см. в разделе "Настройка пиринга подсети".

Подключение

В пиринговых виртуальных сетях ресурсы в любой из виртуальных сетей могут напрямую подключаться к ресурсам в другой пиринговой виртуальной сети.

Задержки в сети между виртуальными машинами в пиринговых виртуальных сетях такие же, как и в пределах одной виртуальной сети. Пропускная способность сети основана на пропускной способности, допустимой для виртуальной машины, пропорционально ее размеру. Дополнительные ограничения пропускной способности при пиринге не применяются.

Трафик между виртуальными машинами в пиринговых виртуальных сетях передается напрямую через магистральную инфраструктуру Майкрософт, а не через шлюз или Интернет.

Чтобы заблокировать доступ к другим виртуальным сетям или подсетям, в любой виртуальной сети можно, при желании, использовать группы безопасности сети. При настройке пиринга виртуальных сетей можно настроить открытие или закрытие правил группы безопасности сети. Если вы откроете полное подключение между одноранговыми виртуальными сетями, можно применить группы безопасности сети, чтобы заблокировать или запретить конкретный доступ. По умолчанию используется полное подключение. Дополнительные сведения о группах безопасности сети см. в разделе Группы безопасности.

Изменение размера диапазона адресов виртуальных сетей Azure с пиринговым подключением

Вы можете изменить размер адресного пространства виртуальных сетей Azure, которые имеют соединения, без прерывания работы текущего адресного пространства соединений. Эта функция полезна, если необходимо изменить размер адресного пространства виртуальной сети после масштабирования рабочих нагрузок. После изменения размера адресного пространства одноранговые узлы должны синхронизироваться с изменениями. Изменение размера работает как для адресных пространств IPv4, так и для IPv6.

Изменить размер адресов можно следующим образом:

Измените префикс диапазона адресов существующего диапазона адресов (например, измените 10.1.0.0/16 на 10.1.0.0/18).

Добавьте диапазоны адресов в виртуальную сеть.

Удаление диапазонов адресов из виртуальной сети.

Поддерживается изменение размера адресного пространства в межарендаторском режиме.

Вы можете синхронизировать одноранговые узлы виртуальной сети с помощью портал Azure или Azure PowerShell. Мы рекомендуем выполнять синхронизацию после каждой операции изменения размера адресного пространства, вместо выполнения нескольких операций изменения размера и последующего выполнения синхронизации. Сведения об обновлении адресного пространства для одноранговой виртуальной сети см. в статье Об обновлении адресного пространства для одноранговой виртуальной сети.

Внимание

Эта функция не поддерживает сценарии, в которых обновляемая виртуальная сеть соединена с классической виртуальной сетью.

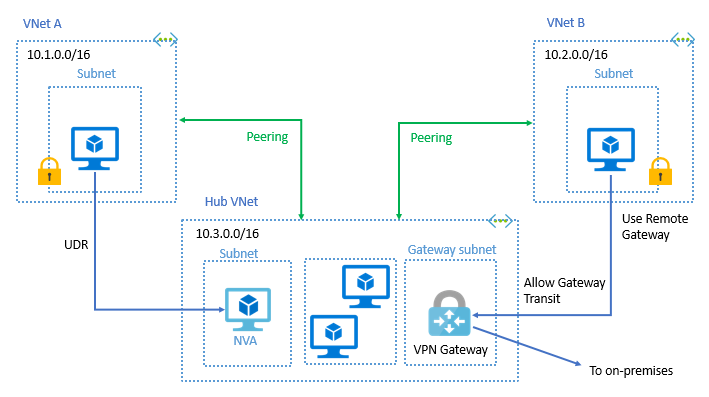

Цепочка сервисов

Цепочка сервисов позволяет направлять трафик из одной виртуальной сети к виртуальному устройству или шлюзу в одноранговой сети через маршруты, определяемые пользователем.

Для активации цепочки служб настройте UDR, указывающие на виртуальные машины в одноранговых виртуальных сетях, как на IP-адрес следующего перехода. Пользовательские маршруты (UDRs) также могут указывать на виртуальные шлюзы сети для обеспечения цепочки сервисов.

Вы можете развернуть сети с топологией «звезда», где центральная виртуальная сеть содержит инфраструктурные компоненты, такие как сетевое виртуальное устройство или VPN-шлюз. Затем все периферийные виртуальные сети могут выполнять пиринг с виртуальной сетью концентратора. Трафик проходит через виртуальные сетевые модули или VPN-шлюзы в центральной виртуальной сети.

Технология виртуального объединения сетей позволяет следующему переходу в UDR быть IP-адресом виртуальной машины в объединенной виртуальной сети или шлюзом VPN. Невозможно маршрутизировать между виртуальными сетями с помощью UDR, указывающего шлюз Azure ExpressRoute в качестве типа следующего прыжка. Дополнительные сведения об определяемых пользователем маршрутах см. в разделе Общие сведения об определяемых пользователем маршрутах. Чтобы узнать, как создать топологию сети концентратора и периферийной сети, см. статью топологии сети концентраторов и периферийных серверов в Azure.

Шлюзы и локальная подключаемость

Каждая виртуальная сеть, включая одноранговую виртуальную сеть, может иметь собственный шлюз. Виртуальная сеть может использовать свой шлюз для подключения к локальной сети. С помощью шлюзов также можно настроить подключение между виртуальными сетями, даже если для них установлена пиринговая связь.

Если для виртуальных сетей настроены оба типа подключения, трафик между виртуальными сетями проходит через пиринговую связь. Трафик использует магистраль Azure.

Можно также использовать шлюз в одной из этих одноранговых сетей в качестве транзитного пункта при подключении к локальной сети. В этом случае виртуальная сеть, используюющая удаленный шлюз, не может иметь собственный шлюз. Виртуальная сеть может иметь только один шлюз. Шлюз должен быть локальным или удаленным шлюзом в одноранговой виртуальной сети, как показано на следующей схеме.

Как пиринг виртуальных сетей, так и глобальный пиринг виртуальных сетей обеспечивают поддержку транзитного шлюза.

Транзит через шлюз между виртуальными сетями, созданными с помощью разных моделей развертывания, поддерживается. Шлюз должен находиться в виртуальной сети в модели Azure Resource Manager. Для получения дополнительных сведений о настройке VPN-шлюза для транзита в пиринге виртуальных сетей ознакомьтесь с документацией.

При соединении виртуальных сетей, которые совместно используют одно подключение ExpressRoute, трафик между ними проходит через отношения пиринга. Этот трафик использует магистральную сеть Azure. Вы по-прежнему можете использовать в каждой виртуальной сети локальные шлюзы для подключения к локальному каналу. В противном случае вы можете использовать общий шлюз и настроить транзит для локального подключения.

Устранение неполадок

Чтобы убедиться в том, что виртуальные сети состыкованы, можно проверить действующие маршруты. Проверьте маршруты сетевого интерфейса любой подсети в виртуальной сети. Если пиринг между виртуальными сетями существует, все подсети в виртуальной сети имеют маршруты со следующим типом Пиринг виртуальной сети для каждого адресного пространства в каждой связанной виртуальной сети. Дополнительные сведения см. в статье Диагностика проблем с маршрутизацией виртуальных машин.

Вы также можете устранить неполадки с подключением к виртуальной машине в одноранговой виртуальной сети с помощью Azure Наблюдатель за сетями. Проверка подключения позволяет увидеть, как трафик направляется из сетевого интерфейса исходящей виртуальной машины к сетевому интерфейсу конечной виртуальной машины. Для получения дополнительной информации см. руководство по поиску и устранению проблем с подключениями с использованием Azure Network Watcher через портал Azure.

Вы также можете ознакомиться с руководством по устранению неполадок с пирингом виртуальной сети.

Ограничения для одноранговых виртуальных сетей

Ограничения, указанные ниже, применяются только когда виртуальные сети соединены глобальным пирингом.

Ресурсы в одной виртуальной сети не могут взаимодействовать с внешним IP-адресом базовой подсистемы балансировки нагрузки (внутренней или общедоступной) в глобально одноранговой виртуальной сети.

Определённые службы, использующие базовый балансировщик нагрузки, не работают через пиринг глобальной виртуальной сети. Дополнительные сведения см. в разделе "Что такое ограничения, связанные с пирингом глобальной виртуальной сети и подсистемами балансировки нагрузки?".

Пиринги виртуальных сетей нельзя выполнять как часть операции в виртуальной PUT сети.

Дополнительные сведения см. в разделе Требования и ограничения. Дополнительные сведения о поддерживаемом числе пирингов см. в разделе Ограничения сети.

Разрешения

Дополнительные сведения о разрешениях, необходимых для создания пирингового подключения между виртуальными сетями, см. в разделе Разрешения.

Цены

За входящий и исходящий трафик, использующий соединение пиринга виртуальной сети, взимается номинальная плата. Дополнительные сведения см. в разделе о ценах на виртуальную сеть.

Транзит через шлюз — это свойство пиринга, позволяющее виртуальной сети использовать виртуальную частную сеть или шлюз ExpressRoute в пиринговой виртуальной сети. Транзит шлюза поддерживает как подключение между разными площадками, так и подключение между сетями. Трафик к шлюзу (входящий или исходящий) в сопряженной виртуальной сети приводит к начислению платы за соединение виртуальных сетей в подключенной виртуальной сети (или виртуальной сети без шлюза VPN). Дополнительные сведения см. в статье о ценообразовании Azure VPN Gateway для VPN-шлюзов и шлюзов ExpressRoute.

Примечание.

Предыдущая версия этого документа утверждала, что плата за пиринг виртуальной сети не будет применяться на спицевую виртуальную сеть (или виртуальную сеть без шлюза) с транзитом шлюза. Теперь она отражает точную цену на странице цен.

Дальнейшие шаги

Готовы реализовать пиринг между виртуальными сетями? Выберите сценарий:

Начните с руководств

- Создание пиринга в одной подписке — идеально подходит для тестирования и разработки сред

- Создание соединения между подписками — идеально для корпоративных сценариев с множеством подписок

Расширенные конфигурации

- Создание топологии концентратора и периферийной сети . Масштабирование сетевой архитектуры

- Управление параметрами пиринга — полный справочник для всех параметров пиринга

Нужна помощь?

- Часто задаваемые вопросы и ответы о пиринге виртуальной сети . Распространенные вопросы и ответы