Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Это важно

Шифрование дисков Azure будет выведено из эксплуатации 15 сентября 2028 г. До этой даты вы можете продолжать использовать шифрование дисков Azure без нарушений. 15 сентября 2028 г. рабочие нагрузки с поддержкой ADE будут выполняться, но зашифрованные диски не смогут разблокироваться после перезагрузки виртуальной машины, что приведет к нарушению работы службы.

Используйте шифрование на узле для новых виртуальных машин. Все виртуальные машины с поддержкой ADE (включая резервные копии) должны перенестися в шифрование на узле до даты выхода на пенсию, чтобы избежать прерывания работы службы. Дополнительные сведения см. в статье "Миграция из шифрования дисков Azure в шифрование на узле ".

Область применения: ✔️ гибкие масштабируемые наборы виртуальных машин ✔️ Windows.

Шифрование дисков Azure помогает защитить данные согласно корпоративным обязательствам по обеспечению безопасности и соответствия. Она использует функцию BitLocker в Windows для обеспечения шифрования томов для дисков ОС и данных виртуальных машин Azure и интегрирована с Azure Key Vault , чтобы управлять ключами и секретами шифрования дисков.

Шифрование дисков Azure является устойчивым к зонам, так же, как и виртуальные машины. Дополнительные сведения см. в службах Azure, поддерживающих зоны доступности.

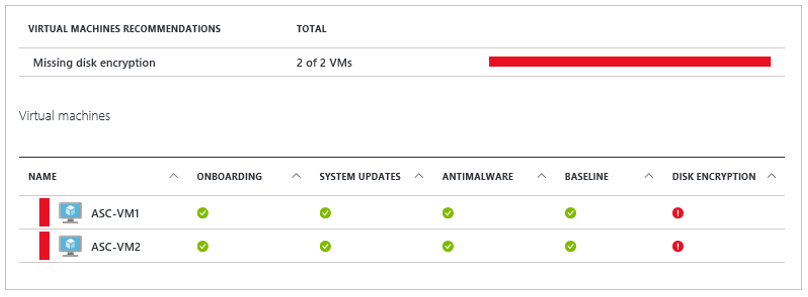

Если вы используете Microsoft Defender для Облака, вы получите оповещение, если у вас есть виртуальные машины, которые не шифруются. Оповещения отображаются как высокий уровень серьезности, и рекомендация заключается в шифровании этих виртуальных машин.

Предупреждение

- Для виртуальных машин, ранее зашифрованных с помощью шифрования дисков Azure с идентификатором Microsoft Entra, необходимо продолжить использование этого же метода. См. детали в разделе Шифрование дисков Azure с использованием приложения Microsoft Entra ID (предыдущий выпуск).

- Реализация этих рекомендаций может увеличить использование данных, сети или вычислительных ресурсов, что может привести к увеличению затрат на лицензию или подписку. Для создания ресурсов в поддерживаемых регионах требуется действительная активная подписка Azure.

- Никогда не используйте BitLocker напрямую для расшифровки виртуальных машин или дисков, зашифрованных с помощью шифрования дисков Azure, так как это может привести к потере данных.

Основные сведения о шифровании дисков Azure для Windows см. в кратком руководстве по созданию и шифрованию виртуальной машины Windows с помощью Azure CLI или кратком руководстве по созданию и шифрованию виртуальной машины Windows с помощью Azure PowerShell.

Поддерживаемые виртуальные машины и операционные системы

Поддерживаемые виртуальные машины

Виртуальные машины Windows доступны в диапазоне размеров. Шифрование дисков Azure поддерживается на виртуальных машинах поколения 1 и поколения 2. Шифрование дисков Azure также доступно для виртуальных машин с хранилищем класса Premium.

Шифрование дисков Azure недоступно на виртуальных машинах серии A, виртуальных машинах серии A, виртуальных машинах серии 6 или на виртуальных машинах с объемом памяти менее 2 ГБ. Дополнительные исключения см. в разделе "Шифрование дисков Azure: ограничения".

Поддерживаемые операционные системы

Все версии Windows, поддерживающие BitLocker и настроенные для удовлетворения требований BitLocker. Дополнительные сведения см. в обзоре BitLocker.

Замечание

Windows Server 2022 и Windows 11 не поддерживают битовый ключ RSA 2048. Дополнительные сведения см. в разделе часто задаваемые вопросы: какой размер следует использовать для ключа шифрования ключей?

Windows Server 2012 R2 Core и Windows Server 2016 Core требуют установки компонента bdehdcfg на виртуальной машине для шифрования.

Windows Server 2008 R2 требует установки .NET Framework 4.5 для шифрования; установите его из Центра обновления Windows с необязательным обновлением Microsoft .NET Framework 4.5.2 для систем на основе Windows Server 2008 R2 x64 (KB2901983).

Требования к сети

Чтобы включить шифрование дисков Azure, виртуальные машины должны соответствовать следующим требованиям к конфигурации конечной точки сети:

- Виртуальная машина Windows должна быть в состоянии подключиться к конечной точке хранилища Azure, в которую размещается репозиторий расширений Azure, и учетную запись хранения Azure, в которую размещаются VHD-файлы.

- Если политика безопасности ограничивает доступ из виртуальных машин Azure к Интернету, можно разрешить предыдущий URI и настроить конкретное правило для разрешения исходящих подключений к IP-адресам. Дополнительные сведения см. в статье Доступ к Azure Key Vault из-за брандмауэра.

Требования к групповой политике

Шифрование дисков Azure использует предохранитель внешнего ключа BitLocker для виртуальных машин Windows. Для виртуальных машин, присоединенных к домену, не навязывайте групповые политики, которые применяют средства защиты TPM. Сведения о групповой политике "Разрешить BitLocker без совместимого доверенного платформенного модуля" см. в справочнике по групповой политике BitLocker.

Политика BitLocker на присоединенных к домену виртуальных машинах с настраиваемой групповой политикой должна включать следующий параметр: Configure user storage of BitLocker recovery information (Настроить сведения о восстановлении BitLocker в пользовательском хранилище данных) > >Allow 256-bit recovery key (Разрешить 256-разрядный ключ восстановления). Шифрование дисков Azure даст сбой, если параметры настраиваемой групповой политики для BitLocker несовместимы. На компьютерах, у которых нет правильной настройки политики, примените новую политику и принудите новую политику обновить (gpupdate.exe /force). Может потребоваться перезагрузка.

Функции групповой политики администрирования и мониторинга Microsoft BitLocker (MBAM) несовместимы с шифрованием дисков Azure.

Предупреждение

Шифрование дисков Azure не хранит ключи восстановления. Если интерактивный вход: включен параметр безопасности блокировки учетной записи компьютера , компьютеры можно восстановить только путем предоставления ключа восстановления через последовательную консоль. Инструкции по обеспечению включения соответствующих политик восстановления можно найти в плане руководства по восстановлению BitLocker.

Шифрование дисков Azure не удастся, если групповая политика домена блокирует алгоритм AES-CBC, который используется BitLocker.

Требования к хранилищу ключей шифрования

Службе шифрования дисков Azure необходимо Azure Key Vault, чтобы управлять секретами и ключами шифрования дисков и контролировать их. Хранилище ключей и виртуальные машины должны находиться в одном регионе и подписке Azure.

Дополнительные сведения см. в статье "Создание и настройка хранилища ключей для шифрования дисков Azure".

Терминология

В следующей таблице определены некоторые распространенные термины, используемые в документации по шифрованию дисков Azure:

| Терминология | Определение |

|---|---|

| Azure Key Vault | Key Vault — это криптографическая служба управления ключами, которая основана на проверенных аппаратных модулях безопасности на основе федеральных стандартов обработки информации (FIPS). Эти стандарты помогают защитить криптографические ключи и конфиденциальные секреты. Дополнительные сведения см. в документации по Azure Key Vault и создании и настройке хранилища ключей для шифрования дисков Azure. |

| Azure CLI (Интерфейс командной строки для Azure) | Azure CLI оптимизирован для управления ресурсами Azure и администрирования из командной строки. |

| BitLocker | BitLocker — это общепризнанная в отрасли технология шифрования томов Windows, которая используется для включения шифрования дисков на виртуальных машинах Windows. |

| Ключ шифрования ключей (KEK) | Асимметричный ключ (RSA 2048), который можно использовать для защиты или упаковки секрета. Вы можете предоставить ключ, защищенный с помощью аппаратного модуля безопасности (HSM), или защищенный программным обеспечением ключ. Дополнительные сведения см. в документации по Azure Key Vault и создании и настройке хранилища ключей для шифрования дисков Azure. |

| Командлеты PowerShell | Дополнительные сведения см. в разделе командлетов Azure PowerShell. |

Дальнейшие шаги

- Краткое руководство. Создание и шифрование виртуальной машины Windows с помощью Azure CLI

- Краткое руководство. Создание и шифрование виртуальной машины Windows с помощью Azure PowerShell

- Сценарии шифрования дисков Azure для виртуальных машин Windows

- Миграция из шифрования дисков Azure в шифрование на стороне сервера

- Скрипт CLI для подготовки необходимых компонентов для службы "Шифрование дисков Azure"

- Скрипт PowerShell для подготовки необходимых компонентов для службы "Шифрование дисков Azure"

- Создание и настройка хранилища ключей для шифрования дисков Azure