Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Многофакторная проверка подлинности Microsoft Entra помогает защитить доступ к данным и приложениям, предоставляя другой уровень безопасности с помощью второй формы проверки подлинности. Организации могут включить многофакторную проверку подлинности с условным доступом, чтобы решение соответствовало их нуждам.

В этом руководстве по развертыванию показано, как спланировать и реализовать развертывание многофакторной проверки подлинности Microsoft Entra.

Предварительные требования для развертывания многофакторной проверки подлинности Microsoft Entra

Прежде чем приступать к развертыванию, убедитесь в том, чтоб соблюдены следующие условия для соответствующих сценариев.

| Сценарий | Предварительные требования |

|---|---|

| Облачная среда удостоверений с современной проверкой подлинности | Предварительные задачи отсутствуют |

| Гибридные сценарии идентификации | Разверните Microsoft Entra Connect и синхронизируйте идентичности пользователей между локальными доменными службами Active Directory (AD DS) и идентификацией Microsoft Entra ID. |

| Локальные устаревшие приложения, опубликованные для облачного доступа | Развертывание прокси приложения Microsoft Entra |

Выбор методов для многофакторной аутентификации

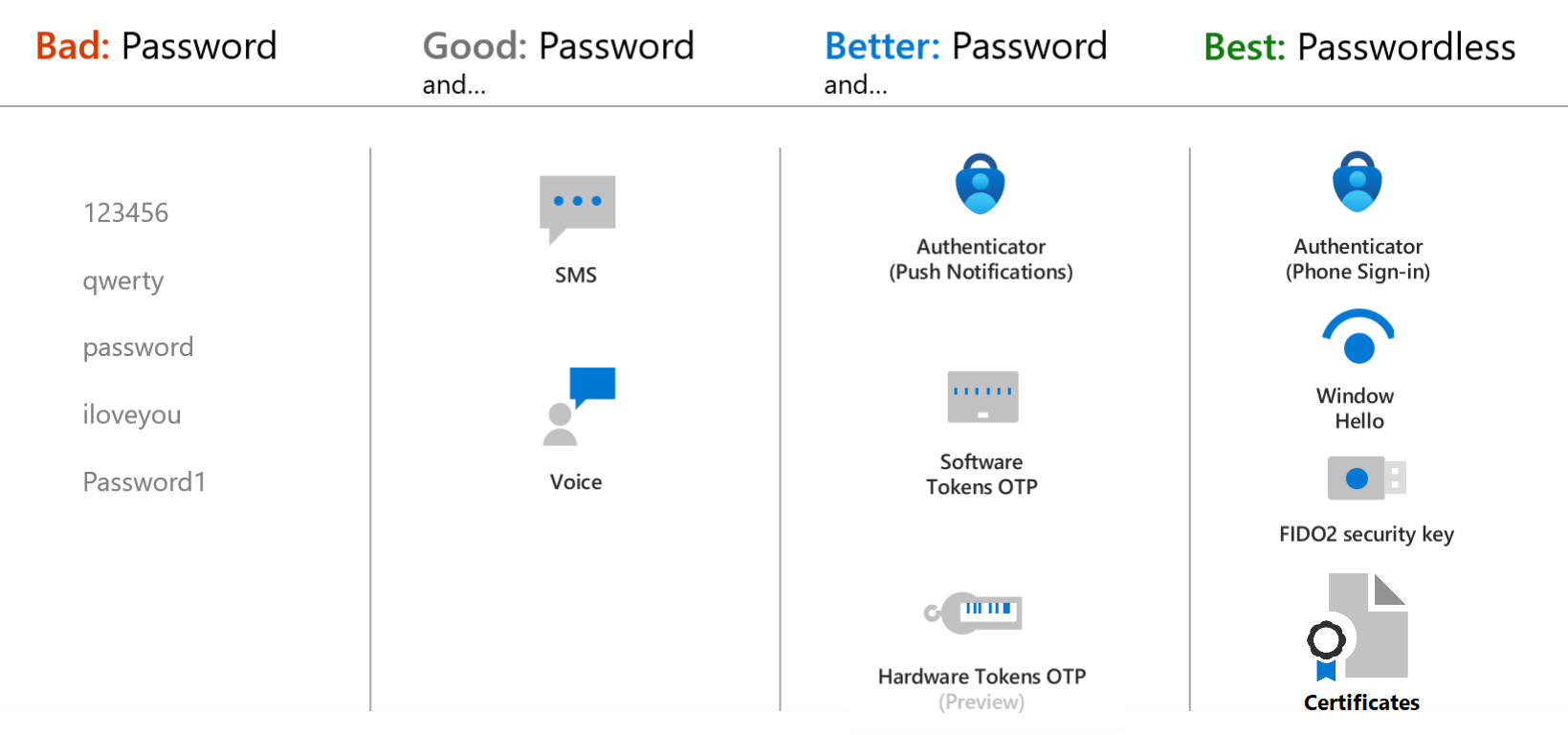

Существует множество методов, которые можно использовать для добавления второго уровня проверки подлинности. Вы можете выбрать любой из доступных методов проверки подлинности, оценивая их с точки зрения безопасности, удобства использования и доступности.

Внимание

Включите несколько методов проверки подлинности, чтобы пользователи имели доступ к резервному методу, если основной метод проверки подлинности окажется недоступен. Ниже перечислены используемые методы.

- Windows Hello для бизнеса

- Приложение Microsoft Authenticator

- Ключ безопасности FIDO2

- Аппаратные токены OATH (предварительная версия)

- Токены OATH программного обеспечения

- Проверка SMS

- Проверка голосового звонка

При выборе методов проверки подлинности, которые будут использоваться в арендаторе, учитывайте безопасность и удобство использования этих методов.

Дополнительные сведения о надежности и безопасности этих методов и принципах их работы см. в следующих ресурсах.

- Какие методы аутентификации и подтверждения доступны в Microsoft Entra ID?

- Видеоролик. Выбор соответствующих методов проверки подлинности для защиты вашей организации

Чтобы обеспечить гибкость и удобство использования, рекомендуется использовать приложение Microsoft Authenticator. Данный метод проверки подлинности обеспечивает лучшее взаимодействие с пользователем и несколько режимов, таких как доступ без пароля, Push-уведомления MFA и OATH-коды. Приложение Microsoft Authenticator также соответствует 2 уровню безопасности проверки подлинности, установленным Национальным институтом стандартов и технологий (NIST).

Вы можете сами управлять методами проверки подлинности, доступными в арендаторе. Например, можно заблокировать некоторые из наименее защищенных методов, таких как проверка подлинности с использованием SMS-сообщений.

| Метод аутентификации | Управление из | Определение области: |

|---|---|---|

| Microsoft Authenticator (Push-уведомления и мобильный вход без пароля) | Параметры многофакторной аутентификации или политику методов аутентификации | Мобильный вход в систему без пароля через Authenticator можно ограничить конкретными пользователями и группами. |

| Ключ безопасности FIDO2 | Политика методов проверки подлинности | Область действия может быть ограничена на пользователей и группы |

| Программные и аппаратные токены OATH | Параметры многофакторной проверки подлинности | |

| Верификация с помощи текстового сообщения | Параметры MFA Управление входом в систему по SMS для первичной проверки подлинности в политике проверки подлинности |

Область действия входа по SMS может быть ограничена конкретными пользователями и группами. |

| голосовые звонки; | Политика методов проверки подлинности |

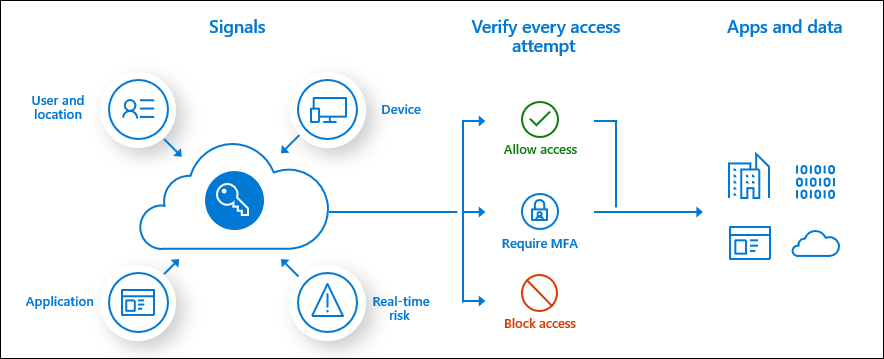

Планирование политики условного доступа

Политики условного доступа обеспечивают применение многофакторной проверки подлинности Microsoft Entra. Эти политики позволяют предлагать пользователям MFA, когда это необходимо для обеспечения безопасности, и не вмешиваться в работу пользователей, когда это не требуется.

В Центре администрирования Microsoft Entra настройте политики условного доступа в разделе Entra ID Conditional Access.

Дополнительные сведения о создании политик условного доступа см. в статье "Политика условного доступа" для запроса многофакторной проверки подлинности Microsoft Entra при входе пользователя. Этот пример поможет вам:

- ознакомиться с пользовательским интерфейсом;

- Получите первое впечатление о том, как работает условный доступ.

Полные рекомендации по развертыванию условного доступа Microsoft Entra см. в плане развертывания условного доступа.

Общие политики для многофакторной проверки подлинности Microsoft Entra

Распространенные варианты использования, требующие многофакторной проверки подлинности Microsoft Entra:

- Для администраторов

- к конкретным приложениям

- Для всех пользователей

- для управления Azure

- Из сетевых расположений, которым вы не доверяете.

Именованные местоположения

Для управления политиками условного доступа условие расположения политики условного доступа позволяет привязать параметры управления доступом к расположениям пользователей в сети. Мы рекомендуем использовать именованные расположения, чтобы создать логические группы диапазонов IP-адресов, стран и регионов. При этом создается политика для всех приложений, которая блокирует вход из этого указанного расположения. Обязательно исключите администраторов из этой политики.

Политики на основе рисков

Если ваша организация использует Microsoft Entra ID Protection для обнаружения сигналов риска, рассмотрите возможность использования политик на основе уровня риска вместо задания именованных мест. Политики могут быть созданы для принудительного изменения пароля при угрозе скомпрометированного удостоверения или необходимости многофакторной аутентификации при входе в систему, если он считается под угрозой, например, в случае утечки учетных данных, входа с анонимных IP-адресов и многого другого.

К политикам на основе рисков относятся:

- Требовать, чтобы все пользователи регистрируются для многофакторной проверки подлинности Microsoft Entra

- Требование изменения пароля для пользователей с высоким риском

- Требование прохождения MFA для пользователей со средним или высоким уровнем риска при входе

Перевод пользователей с MFA на каждого пользователя на MFA на основе условного доступа

Если для ваших пользователей была включена и применена многофакторная аутентификация Microsoft Entra для каждого пользователя, мы рекомендуем включить условный доступ для всех пользователей, а затем вручную отключить многофакторную аутентификацию для каждого пользователя. Дополнительные сведения см. в статье "Создание политики условного доступа".

Планирование времени существования сеанса пользователя

При планировании развертывания многофакторной проверки подлинности важно подумать о том, как часто необходимо вызывать запрос для пользователей. Запрос учетных данных у пользователей часто кажется разумным, но может обернуться негативными последствиями. Если приучить пользователей вводить учетные данные снова и снова, может произойти так, что они непреднамеренно введут свои данные при появлении вредоносного запроса. Идентификатор Microsoft Entra имеет несколько параметров, определяющих частоту повторной проверки подлинности. Необходимо учитывать бизнес-потребности и запросы пользователей и настраивать параметры так, чтобы создать оптимальный баланс для вашей среды.

Мы рекомендуем использовать устройства с основными токенами обновления (PRT), чтобы повысить удобство работы конечных пользователей и сократить время существования сеанса за счет политики частоты входа только для конкретных бизнес-сценариев использования.

Для получения дополнительной информации см. Оптимизация запросов повторной проверки подлинности и понимание времени существования сеанса для многофакторной аутентификации Microsoft Entra.

Планирование регистрации пользователей

Основным шагом в каждом развертывании многофакторной проверки подлинности является получение пользователей, зарегистрированных для использования многофакторной проверки подлинности Microsoft Entra. Такие методы проверки подлинности, как голосовая связь и SMS, разрешают предварительную регистрацию, а другие, например приложение Authenticator, требуют взаимодействия с пользователем. Администраторы должны определить, как пользователи будут регистрировать свои методы.

Объединенная регистрация для многофакторной проверки подлинности SSPR и Microsoft Entra

Объединенный интерфейс регистрации для многофакторной проверки подлинности Microsoft Entra и самостоятельного сброса пароля (SSPR) позволяет пользователям регистрироваться как для MFA, так и для SSPR в едином интерфейсе. SSPR позволяет пользователям безопасно сбрасывать пароль, используя те же методы, которые они используют для многофакторной проверки подлинности Microsoft Entra. Чтобы хорошо разобраться в этих возможностях и взаимодействии с пользователем, изучите статью Общие сведения об объединенной регистрации сведений о безопасности.

Очень важно информировать пользователей о предстоящих изменениях, требованиях к регистрации и обо всех действиях, которые пользователю необходимо будет предпринять. Мы предоставляем шаблоны сообщений и документацию для пользователей, чтобы подготовить пользователей к новым возможностям и обеспечить успешный выпуск. Отправьте пользователей в https://myprofile.microsoft.com для регистрации, выбрав ссылку Сведения о безопасности на этой странице.

Регистрация в Microsoft Entra ID Protection

Защита идентификации Microsoft Entra способствует как политике регистрации, так и автоматическому обнаружению рисков и устранению рисков в истории многофакторной проверки подлинности Microsoft Entra. Политики можно создать для принудительного изменения пароля, если существует угроза скомпрометированного удостоверения или требуется MFA, когда вход считается рискованным. Если вы используете Защиту идентификаций Microsoft Entra, настройте политику регистрации для многофакторной аутентификации Microsoft Entra, чтобы пользователи зарегистрировались при следующем интерактивном входе.

Регистрация без защиты идентификации Microsoft Entra

Если у вас нет лицензий, которые позволяют использовать защиту идентификации Microsoft Entra, пользователям предлагается зарегистрироваться в следующий раз, когда при входе требуется MFA. Чтобы обязать пользователей использовать MFA, можно использовать политики условного доступа и нацелить их на часто используемые приложения, такие как системы отдела кадров. Если пароль пользователя скомпрометирован, его можно использовать для регистрации для многофакторной аутентификации (MFA), чтобы захватить управление их учетной записью. Поэтому рекомендуется защитить процесс регистрации безопасности с помощью политик условного доступа, требующих доверенных устройств и расположений. Кроме того, для дополнительной защиты можно также затребовать временный секретный код. Временный секретный код — это секретный код, действующий ограниченное время, которые выдается администратором, удовлетворяет требованиям строгой проверки подлинности и может использоваться для подключения других методов проверки подлинности, включая беcпарольные.

Дополнительная защита зарегистрированных пользователей

Если у вас есть пользователи, зарегистрированные для MFA посредством SMS или голосовой связи, вам, возможно, потребуется выбрать для них более безопасные методы, такие как приложение Microsoft Authenticator. Теперь корпорация Microsoft предлагает общедоступную предварительную версию функции, которая позволяют предлагать пользователям настроить приложение Microsoft Authenticator во время входа. Вы можете настроить эти запросы по группам, чтобы указать, кто будет получать запрос. Это позволит перемещать пользователей в более безопасный метод с помощью целевых кампаний.

Планирование сценариев восстановления

Как уже говорилось ранее, необходимо убедиться в том, что пользователи зарегистрированы для использования нескольких методов MFA, чтобы обеспечить наличие резервного метода при недоступности основного. Если у пользователя нет метода резервного копирования, можно:

- предоставить временный секретный код, чтобы пользователи могли управлять собственными методами проверки подлинности. Кроме того, можно также предоставить временный секретный код, чтобы разрешить временный доступ к ресурсам;

- обновить их методы, используя права администратора. Для этого выберите пользователя в Центре администрирования Microsoft Entra, затем выберите Entra ID и >, и обновите их методы.

Планирование интеграции с локальными системами

Приложения, которые проходят проверку подлинности непосредственно с помощью идентификатора Microsoft Entra и имеют современную проверку подлинности (WS-Fed, SAML, OAuth, OpenID Connect) могут использовать политики условного доступа. Некоторые устаревшие и локальные приложения не проходят проверку подлинности непосредственно в идентификаторе Microsoft Entra и требуют дополнительных шагов для использования многофакторной проверки подлинности Microsoft Entra. Их можно интегрировать с помощью прокси приложения Microsoft Entra или служб политики сети.

Интеграция с ресурсами AD FS

Мы рекомендуем перенести приложения, защищенные с помощью Служб федерации Active Directory (AD FS), на платформу Microsoft Entra ID. Однако если вы не готовы перенести эти данные в идентификатор Microsoft Entra, можно использовать адаптер многофакторной проверки подлинности Azure с AD FS 2016 или более поздней версии.

Если ваша организация федеративна с идентификатором Microsoft Entra, можно настроить многофакторную проверку подлинности Microsoft Entra в качестве поставщика проверки подлинности с ресурсами AD FS как в локальной среде, так и в облаке.

Клиенты RADIUS и многофакторная проверка подлинности Microsoft Entra

Для приложений, использующих проверку подлинности RADIUS, рекомендуется переместить клиентские приложения в современные протоколы, такие как SAML, OpenID Connect или OAuth в идентификаторе Microsoft Entra ID. Если приложение не удается обновить, можно развернуть расширение сервера политики сети (NPS). Расширение сервера политики сети (NPS) выступает в качестве адаптера между приложениями на основе RADIUS и многофакторной проверкой подлинности Microsoft Entra, чтобы обеспечить второй фактор проверки подлинности.

Общие интеграции

Многие поставщики теперь поддерживают проверку подлинности SAML для своих приложений. По возможности, мы рекомендуем объединять эти приложения с Microsoft Entra ID и включать многофакторную аутентификацию (MFA) через Условный доступ. Если поставщик не поддерживает современные методы проверки подлинности, можно использовать расширение NPS. Обычные интеграции клиентов RADIUS включают такие приложения, как шлюзы удаленного рабочего стола и VPN-серверы.

Другие могут включать:

Шлюз Citrix

Шлюз Citrix поддерживает интеграцию расширений RADIUS и NPS, а также интеграцию SAML.

Cisco VPN

- Cisco VPN поддерживает проверку подлинности RADIUS и SAML для единого входа.

- Переход от проверки подлинности RADIUS к SAML позволяет интегрировать Cisco VPN без развертывания расширения NPS.

Все VPN

Развертывание многофакторной проверки подлинности Microsoft Entra

План развертывания многофакторной аутентификации Microsoft Entra должен включать в себя пилотное развертывание, за которым следуют последовательные волны развертывания в пределах вашей способности к поддержке. Начните развертывание, применив политики условного доступа к небольшой группе пилотных пользователей. После оценки влияния на пилотных пользователей, используемого процесса и вариантов поведения при регистрации можно добавить дополнительные группы в политику или дополнительных пользователей в существующие группы.

Выполните следующие действия:

- Обеспечьте соблюдение необходимых предварительных требований

- Настройте выбранные методы проверки подлинности.

- Настройте политики условного доступа.

- Настройте параметры времени существования сеанса

- Настройка политик регистрации многофакторной проверки подлинности Microsoft Entra

Управление многофакторной проверкой подлинности Microsoft Entra

В этом разделе содержатся сведения о отчетах и устранении неполадок для многофакторной проверки подлинности Microsoft Entra.

Создание отчетов и мониторинг

Microsoft Entra ID содержит отчеты, предоставляющие технические и деловые данные, следите за ходом развертывания и проверьте, успешно ли ваши пользователи входят с многократной аутентификацией. Предложите владельцам технических и бизнес-приложений принять на себя ответственность за эти отчеты и использовать их в соответствии с требованиями вашей организации.

Вы можете отслеживать регистрацию и использование метода проверки подлинности в своей организации с помощью панели мониторинга действий для методов проверки подлинности. Это поможет понять, какие методы зарегистрированы и как они используются.

Использование журналов входа для просмотра событий MFA

Журналы входа Microsoft Entra включают сведения о проверке подлинности для событий, когда пользователю предлагается MFA, и если какие-либо политики условного доступа использовались.

Расширения NPS и журналы AD FS для активности облачной MFA теперь включены в журналы входа и более не публикуются в отчете об активности .

Дополнительные сведения и дополнительные отчеты многофакторной проверки подлинности Microsoft Entra см. в разделе "Просмотр событий многофакторной проверки подлинности Microsoft Entra".

Устранение неполадок многофакторной аутентификации Microsoft Entra

Сведения об устранении распространенных проблем см. в статье "Устранение неполадок с многофакторной проверкой подлинности Microsoft Entra".

Пошаговое руководство

Для пошагового ознакомления со многими из рекомендаций, приведённых в этой статье, см. пошаговое руководство по настройке многофакторной аутентификации Microsoft 365.