Методы проверки подлинности в идентификаторе Microsoft Entra — OATH-токены

Однократный пароль (TOTP) на основе OATH — это открытый стандарт, указывающий, как создаются коды одноразового пароля (OTP). OATH TOTP можно реализовать с помощью программного обеспечения или оборудования для создания кодов. Идентификатор Microsoft Entra не поддерживает HOTP OATH, другой стандарт создания кода.

Токены программного обеспечения OATH

Маркеры OATH программного обеспечения обычно являются приложениями, такими как приложение Microsoft Authenticator и другие приложения проверки подлинности. Идентификатор Microsoft Entra создает секретный ключ или начальное значение, которое входит в приложение и используется для создания каждого OTP.

Приложение Authenticator автоматически создает коды при настройке push-уведомлений, чтобы пользователь создал резервную копию, даже если у устройства нет подключения. Сторонние приложения, использующие OATH TOTP для создания кодов, также могут использоваться.

Некоторые аппаратные маркеры OATH TOTP программируются, что означает, что они не приходят с секретным ключом или предварительно пропрограммированы. Эти программируемые аппаратные маркеры можно настроить с помощью секретного ключа или начального значения, полученного из потока установки маркера программного обеспечения. Клиенты могут приобрести эти токены от поставщика по своему выбору и использовать секретный ключ или начальное значение в процессе настройки поставщика.

Токены оборудования OATH (предварительная версия)

Идентификатор Microsoft Entra поддерживает использование токенов OATH-TOTP SHA-1, обновляющих коды каждые 30 или 60 секунд. Клиенты могут приобрести эти токены у поставщика по своему выбору. Аппаратные токены OATH доступны для пользователей с лицензией Microsoft Entra ID P1 или P2.

Важный

Предварительная версия поддерживается только в глобальных и Azure для государственных организаций облаках Azure.

Токены оборудования OATH TOTP обычно приходят с секретным ключом или начальным значением, предварительно запрограммированный в маркере. Эти ключи должны быть вводимы в идентификатор Microsoft Entra, как описано в следующих шагах. Секретные ключи ограничены 128 символами, которые несовместимы с некоторыми токенами. Секретный ключ может содержать только символы a-z или A-Z и цифры 2-7 и должны быть закодированы в Base32.

Программируемые аппаратные маркеры OATH TOTP, которые можно изменить, также можно настроить с помощью идентификатора Microsoft Entra в потоке установки маркера программного обеспечения.

Аппаратные маркеры OATH поддерживаются в рамках общедоступной предварительной версии. Дополнительные сведения о предварительных версиях см. в дополнительных условиях использования для предварительных версий Microsoft Azure.

После получения маркеров их необходимо передать в формате CSV-файла с разделием запятыми. Файл должен содержать имя участника-участника, серийный номер, секретный ключ, интервал времени, производитель и модель, как показано в следующем примере:

upn,serial number,secret key,time interval,manufacturer,model

[email protected],1234567,2234567abcdef2234567abcdef,60,Contoso,HardwareKey

Заметка

Убедитесь, что в CSV-файл включена строка заголовка.

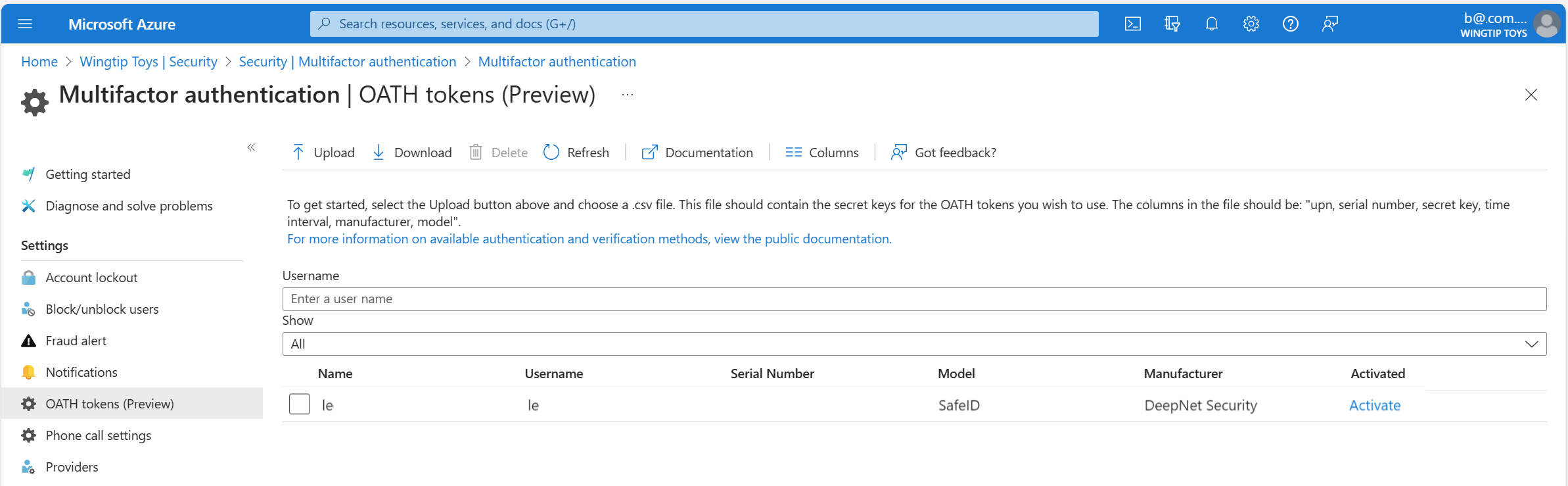

После правильного форматирования в формате CSV-файла администратор может войти в Центр администрирования Microsoft Entra, перейти к маркерам OATH многофакторной проверки подлинности>защиты>и отправить полученный CSV-файл.

В зависимости от размера CSV-файла может потребоваться несколько минут. Нажмите кнопку "Обновить", чтобы получить текущее состояние. Если в файле есть ошибки, вы можете скачать CSV-файл, который содержит все ошибки, которые необходимо устранить. Имена полей в скачанном CSV-файле отличаются от загруженной версии.

После решения любых ошибок администратор может активировать каждый ключ, выбрав "Активировать для маркера" и введя OTP, отображаемый на маркере. Можно активировать не более 200 токенов OATH каждые 5 минут.

Пользователи могут иметь сочетание до пяти аппаратных маркеров OATH или приложений authenticator, таких как приложение Microsoft Authenticator, настроенное для использования в любое время. Аппаратные токены OATH не могут быть назначены гостевым пользователям в клиенте ресурсов.

Важный

Не забудьте назначить каждому токену только одному пользователю. В будущем поддержка назначения одного маркера нескольким пользователям останавливается, чтобы предотвратить риск безопасности.

Устранение неполадок при обработке отправки

Иногда могут возникнуть конфликты или проблемы, возникающие при обработке отправки CSV-файла. Если возникает конфликт или проблема, вы получите уведомление, аналогичное следующему:

Чтобы определить сообщение об ошибке, убедитесь, что выберите "Просмотреть сведения". Откроется колонка состояния токена оборудования и содержит сводку о состоянии отправки. В нем показано, что произошел сбой или несколько сбоев, как показано в следующем примере:

Чтобы определить причину сбоя, установите флажок рядом с состоянием, которое необходимо просмотреть, что активирует параметр скачивания . При этом загружается CSV-файл, содержащий обнаруженную ошибку.

Скачанный файл называется Failures_filename.csv где имя файла — имя отправленного файла. Он сохраняется в каталоге загрузки по умолчанию для браузера.

В этом примере показана ошибка, определяемая как пользователь, который в настоящее время не существует в каталоге клиента:

После решения перечисленных ошибок отправьте CSV-файл еще раз, пока он не будет успешно обрабатываться. Сведения о состоянии каждой попытки остаются в течение 30 дней. CSV-файл можно удалить вручную, щелкнув флажок рядом с состоянием, а затем выбрав состояние "Удалить", если это необходимо.

Определение типа регистрации токена OATH

Пользователи могут управлять регистрацией токенов OATH, используя mysecurityinfo или выбрав сведения о безопасности из моей учетной записи. Специальные значки используются для различения того, является ли регистрация токена OATH аппаратной или программной базой.

| Тип регистрации токена | Икона |

|---|---|

| Токен программного обеспечения OATH | |

| Токен оборудования OATH |

Дальнейшие действия

Дополнительные сведения о настройке методов проверки подлинности с помощью REST API Microsoft Graph. Узнайте о поставщиках ключей безопасности FIDO2, совместимых с проверкой подлинности без пароля.