Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Планирование развертывания условного доступа очень важно для реализации стратегии доступа для приложений и ресурсов в организации. Политики условного доступа обеспечивают значительную гибкость конфигурации. Однако эта гибкость означает, что необходимо тщательно планировать, чтобы избежать нежелательных результатов.

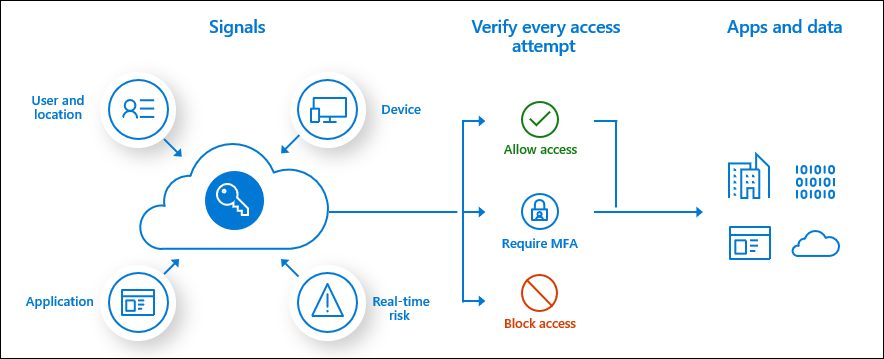

Условный доступ Microsoft Entra объединяет такие сигналы, как пользователь, устройство и расположение, чтобы автоматизировать решения и применять политики доступа организации для ресурсов. Эти политики условного доступа помогают сбалансировать безопасность и производительность, применяя средства управления безопасностью при необходимости и оставаясь вне пути пользователя, когда они не являются.

Условный доступ формирует основу подсистемы политики безопасности нулевого доверия Майкрософт.

Корпорация Майкрософт предоставляет параметры безопасности по умолчанию , обеспечивающие базовый уровень безопасности для клиентов без идентификатора Microsoft Entra ID P1 или P2. С помощью условного доступа можно создавать политики, которые обеспечивают ту же защиту, что и параметры безопасности по умолчанию, но с более детальностью. Параметры условного доступа и безопасности по умолчанию не предназначены для объединения, так как создание политик условного доступа не позволяет включить параметры безопасности по умолчанию.

Необходимые компоненты

- Рабочий клиент Microsoft Entra с microsoft Entra ID P1, P2 или пробной лицензией.

Создайте ее бесплатно, если нужно.

- Идентификатор Microsoft Entra ID P2 требуется для включения Защита идентификации Microsoft Entra риска в политиках условного доступа.

- Администраторы, взаимодействующие с условным доступом, нуждаются в одном из следующих назначений ролей в зависимости от выполняемых задач. Чтобы следовать принципу "Нулевое доверие" минимальных привилегий, используйте управление привилегированными удостоверениями (PIM) для активации назначений привилегированных ролей в нужное время.

- Чтение политик и конфигураций условного доступа.

- Создание, изменение или восстановление политик условного доступа с обратимым удалением.

- Тестовый пользователь (а не администратор), чтобы убедиться, что политики работают должным образом перед развертыванием в реальных пользователях. Если вам нужно создать пользователя, см . краткое руководство. Добавление новых пользователей в идентификатор Microsoft Entra ID.

- Группа, которая включает тестового пользователя. Если вам нужно создать группу, см. статью "Создание группы" и добавление участников в идентификатор Microsoft Entra.

Взаимодействие с изменением

Обмен данными имеет решающее значение для успешного выполнения любых новых функций. Сообщите пользователям, как их интерфейс изменяется, когда он изменяется, и как получить поддержку, если у них возникли проблемы.

Компоненты политики условного доступа

Политики условного доступа определяют, кто может получить доступ к ресурсам, каким ресурсам они могут получить доступ и в каких условиях. Политики могут предоставлять доступ, ограничивать доступ с помощью элементов управления сеансами или блокировать доступ. Вы создадите политику условного доступа, определив такие операторы if-then:

| Если назначение выполнено | Применение элементов управления доступом |

|---|---|

| Если вы являетесь пользователем в Finance с доступом к приложению Payroll | Требовать многофакторную проверку подлинности и соответствующее устройство |

| Если вы не входите в финансы, обращающиеся к приложению Payroll | Заблокировать доступ |

| Если риск пользователя высок | Требовать многофакторную проверку подлинности и безопасное изменение пароля |

Пользовательские исключения

Политики условного доступа — это мощные инструменты. Рекомендуется исключить следующие учетные записи из политик:

-

Аварийный доступ или учетные записи с разрывом, чтобы предотвратить блокировку из-за неправильной настройки политики. В маловероятном сценарии, когда все администраторы заблокированы, ваша учетная запись администрирования аварийного доступа может использоваться для входа и восстановления доступа.

- Дополнительные сведения см. в статье об управлении учетными записями аварийного доступа в идентификаторе Microsoft Entra.

-

Учетные записи служб и субъекты-службы, такие как учетная запись синхронизации Microsoft Entra Connect. Учетные записи служб являются неинтерактивными учетными записями, которые не привязаны к конкретному пользователю. Они обычно используются внутренними службами для предоставления программного доступа к приложениям, но они также используются для входа в системы для административных целей. Вызовы, выполняемые субъектами-службами, не блокируются политиками условного доступа для пользователей. Используйте условный доступ для удостоверений рабочей нагрузки, чтобы определить политики, предназначенные для субъектов-служб.

- Если ваша организация использует эти учетные записи в скриптах или коде, замените их управляемыми удостоверениями.

Задайте правильные вопросы

Ниже приведены распространенные вопросы о назначениях и элементах управления доступом. Запишите ответы для каждой политики перед их созданием.

Удостоверения пользователей или рабочих нагрузок

- Какие пользователи, группы, роли каталогов или удостоверения рабочей нагрузки включены или исключены из политики?

- Какие учетные записи или группы аварийного доступа следует исключить из политики?

Облачные приложения или действия

Применяется ли эта политика к приложению, действию пользователя или контексту проверки подлинности? Если да:

- К каким приложениям или службам применяется политика?

- Какие действия пользователей применяются к этой политике?

- К каким контекстам проверки подлинности применяется эта политика?

Фильтрация приложений

Использование фильтра для приложений для включения или исключения приложений вместо того, чтобы отдельно указывать их , помогает организациям:

- Масштабирование и назначение любого количества приложений легко

- Управление приложениями с аналогичными требованиями к политике

- Уменьшение числа отдельных политик

- Уменьшите ошибки при редактировании политик: не нужно добавлять или удалять приложения вручную из политики. Просто управляйте атрибутами.

- Преодоление ограничений размера политики

Условия

- Какие платформы устройств включены или исключены из политики?

- Что такое известные сетевые расположения организации?

- Какие расположения включены или исключены из политики?

- Какие типы клиентских приложений включены или исключены из политики?

- Нужно ли использовать определенные атрибуты устройства?

- Если вы используете защиту идентификаторов Microsoft Entra, вы хотите включить вход или риск пользователя?

Блокировать или предоставлять элементы управления

Вы хотите предоставлять доступ к ресурсам с использованием одного из следующих способов?

- Многофакторная проверка подлинности

- Устройство, отмеченное как соответствующее требованиям

- Использование гибридного устройства, присоединенного к Microsoft Entra

- Использование утвержденного клиентского приложения

- применена политика защита приложений

- Изменение пароля

- Условия использования приняты

Блокировка доступа — это мощный элемент управления. Примените его только при понимании влияния. Политики с блочными конструкциями могут иметь непреднамеренные побочные эффекты. Проверьте и подтвердите перед активацией элемента управления в большом масштабе. Используйте режим влияния политики или режим только отчета , чтобы понять потенциальное влияние при внесении изменений.

Элементы управления сеансов

Вы хотите применить какой-либо из приведенных ниже элементов управления доступом в облачных приложениях?

- Использовать ограничения на уровне приложений

- Использовать Управление условным доступом к приложениям

- Контроль частоты входа.

- Использование постоянных сеансов браузера.

- Настройка непрерывной оценки доступа

Объединение политик

При создании и назначении политик рассмотрите, как работают маркеры доступа. Маркеры доступа предоставляют или запрещают доступ в зависимости от того, авторизован ли пользователь, выполняющий запрос, и прошел проверку подлинности. Если запрашивающий пользователь подтверждает, что он является тем, кто они утверждают, они могут использовать защищенные ресурсы или функциональные возможности.

Маркеры доступа выдаются по умолчанию, если условие политики условного доступа не активирует управление доступом.

Эта политика не запрещает приложению блокировать доступ самостоятельно.

Например, рассмотрим упрощенный пример политики, где:

Пользователи: FINANCE GROUP

Доступ: ПРИЛОЖЕНИЕ PAYROLL

Управление доступом: многофакторная проверка подлинности

- Пользователь A находится в ГРУППЕ FINANCE, для доступа к ПРИЛОЖЕНИю PAYROLL требуется многофакторная проверка подлинности.

- Пользователь B не входит в FINANCE GROUP, выдает маркер доступа и разрешает доступ к приложению PAYROLL, не выполняя многофакторную проверку подлинности.

Чтобы убедиться, что пользователи за пределами финансовой группы не могут получить доступ к приложению для оплаты заработной платы, создайте отдельную политику, чтобы заблокировать всех остальных пользователей, например эту упрощенную политику:

Пользователи: включить всех пользователей / исключить FINANCE GROUP

Доступ: ПРИЛОЖЕНИЕ PAYROLL

Управление доступом: блокировка доступа

Теперь, когда пользователь B пытается получить доступ к приложению PAYROLL, они заблокированы.

Рекомендации

На основе нашего опыта работы с условным доступом и поддержки других клиентов ниже приведены некоторые рекомендации.

Применение политик условного доступа к каждому приложению

Убедитесь, что к каждому приложению применена хотя бы одна политика условного доступа. С точки зрения безопасности лучше создать политику, содержащую все ресурсы (ранее "Все облачные приложения"). Эта практика гарантирует, что при подключении нового приложения не требуется обновлять политики условного доступа.

Совет

Будьте осторожны при использовании блока и всех ресурсов в одной политике. Это сочетание может заблокировать администраторов, и исключения не могут быть настроены для важных конечных точек, таких как Microsoft Graph.

Сокращение числа политик условного доступа

Создание политики для каждого приложения не является эффективным и затрудняет управление политиками. Условный доступ имеет ограничение в 195 политик для каждого клиента. Это ограничение политики 195 включает политики условного доступа в любом состоянии, включая режим только для отчетов, вкл.

Анализ приложений и их группирование по одинаковым требованиям к ресурсам для одного и того же пользователя. Например, если все приложения Microsoft 365 или все приложения отдела кадров имеют одинаковые требования для одного и того же пользователя, создайте одну политику и включите все приложения, к которых она применяется.

Политики условного доступа содержатся в JSON-файле, и этот файл имеет ограничение размера, которое обычно не превышает одну политику. Если в политике используется длинный список идентификаторов GUID, это ограничение может быть достигнуто. Если вы столкнулись с этими ограничениями, попробуйте использовать следующие варианты:

- Используйте группы или роли для включения или исключения пользователей вместо перечисления каждого пользователя по отдельности.

- Используйте фильтр для приложений, чтобы включить или исключить приложения, а не указывать их по отдельности.

Настройка режима "Только отчет"

Включите политики в режиме только для отчетов. После сохранения политики в режиме только для отчетов вы увидите влияние на вход в режиме реального времени в журналах входа. В журналах входа выберите событие и перейдите на вкладку "Только отчет ", чтобы просмотреть результат каждой политики только для отчета.

Просмотрите статистические эффекты политик условного доступа в книге "Аналитика" и "Отчеты". Чтобы получить доступ к книге, вам нужна подписка Azure Monitor, и вам нужно передавать журналы входа в рабочую область Log Analytics.

Планирование нарушений

Уменьшите риск блокировки во время непредвиденных сбоев путем планирования стратегий устойчивости для вашей организации.

Включение защищенных действий

Включите защищенные действия , чтобы добавить другой уровень безопасности для попыток создания, изменения или удаления политик условного доступа. Организациям может потребоваться новая многофакторная проверка подлинности или другой элемент управления предоставлением перед изменением политики.

Настройка параметров гостевого пользователя

Для внешних организаций, с которыми вы знакомы и имеете деловые отношения, вы можете захотеть доверять многофакторной аутентификации, соответствию устройств или претензиям гибридных устройств, представленным гостями вашим политикам условного доступа. Дополнительные сведения см. в разделе "Управление параметрами доступа между клиентами" для совместной работы B2B. Важные замечания относительно работы пользователей B2B с Microsoft Entra ID Protection можно найти в Microsoft Entra ID Protection для пользователей B2B.

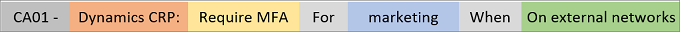

Задание стандартов именования для политик

Стандарт именования помогает находить политики и понимать их назначение, не открывая их. Присвойте политике имя:

- Порядковый номер

- Облачные приложения, к ним относятся

- Ответ

- к кому она применяется;

- когда она применяется.

Пример. Политика, требующая MFA для маркетинговых пользователей, обращаюющихся к приложению Dynamics CRP из внешних сетей, может быть:

Описательное имя помогает сохранить общие сведения о реализации условного доступа. Номер последовательности полезен, если вам нужно ссылаться на политику в беседе. Например, при разговоре с администратором на телефоне вы можете попросить их открыть политику CA01 для решения проблемы.

Стандарты именования для элементов управления аварийным доступом

Помимо активных политик следует определить отключенные политики, которые будут служить дополнительными устойчивыми элементами управления доступом при сбоях или в авариях. Стандарт именования для политик на случай непредвиденных обстоятельств должен включать:

- "ENABLE IN EMERGENCY" в начале, чтобы выделить имя среди других политик;

- Имя прерывания, к который он должен применяться.

- Порядковый номер упорядочения, помогающий администратору знать, в каком порядке должны быть включены политики заказа.

Пример: следующее имя показывает, что эта политика является первой из четырех политик, чтобы включить, если есть нарушение MFA:

- EM01 — ВКЛЮЧЕНИЕ В ЧРЕЗВЫЧАЙНОЙ СИТУАЦИИ: нарушение MFA [1/4] — Exchange SharePoint: требуется гибридное присоединение Microsoft Entra для виртуальных IP-пользователей.

Блокировать страны или регионы, из которых вы никогда не ожидаете вход

Идентификатор Microsoft Entra позволяет создавать именованные расположения. Создайте список разрешенных стран и регионов, а затем создайте политику блокировки сети с этими "разрешенными странами или регионами" в качестве исключения. Этот параметр создает меньше накладных расходов для клиентов, основанных на небольших географических расположениях. Не забудьте исключить учетные записи аварийного доступа из этой политики.

Развертывание политик условного доступа

Когда вы будете готовы, разверните политики условного доступа на этапах. Начните с нескольких основных политик условного доступа, таких как те, которые следуют. Многие политики доступны как шаблоны политик условного доступа. По умолчанию каждая политика, созданная из шаблона, находится в режиме только для отчетов. Протестируйте и отслеживайте использование, чтобы обеспечить предполагаемый результат перед включением каждой политики.

Разверните политики на следующих трех этапах, чтобы сбалансировать улучшения безопасности с минимальным нарушением работы пользователей. Организации могут настраивать временные шкалы на основе их размера, сложности и возможностей управления изменениями.

Это важно

Перед развертыванием любой политики:

- Проверка, что учетные записи аварийного доступа исключены из всех политик

- Тестирование политик с помощью пилотной группы перед развертыванием на уровне организации

- Убедитесь, что пользователи зарегистрировали необходимые методы проверки подлинности

- Информирование пользователей, затронутых изменениями, и предоставление сопроводительной документации

Этап 1. Фонд (неделя 1-2)

Создайте базовые элементы управления безопасностью и подготовьте к применению MFA. Необходимые условия: Убедитесь, что пользователи могут зарегистрироваться в системе Многофакторной аутентификации (MFA) перед включением политики принудительного применения.

| Политика условного доступа | Scenario | Требование лицензии |

|---|---|---|

| Блокировать устаревшую аутентификацию | Все пользователи | Microsoft Entra ID P1 – система идентификации пользователя |

| Защита страницы регистрации MFA (мои сведения о безопасности) | Все пользователи | Microsoft Entra ID P1 – система идентификации пользователя |

| Привилегированные встроенные роли Microsoft Entra применяют методы, устойчивые к фишингу | Привилегированные пользователи | Microsoft Entra ID P1 – система идентификации пользователя |

Этап 2. Базовая проверка подлинности (неделя 2-3)

Обеспечьте применение MFA для всех пользователей и гостей и защитите мобильные устройства, используя политики защиты приложений. Ключевое влияние: Пользователям потребуется использовать MFA для всех входов и использовать утвержденные приложения с защитой приложений на мобильных устройствах. Убедитесь, что план коммуникации выполняется и доступны ресурсы поддержки.

| Политика условного доступа | Scenario | Требование лицензии |

|---|---|---|

| Все действия входа пользователей используют надежные методы проверки подлинности | Все пользователи | Microsoft Entra ID P1 – система идентификации пользователя |

| Гостевой доступ защищен строгими методами проверки подлинности | Гостевой доступ | Microsoft Entra ID P1 – система идентификации пользователя |

| Требовать утвержденные клиентские приложения или политику защиты приложений | Мобильные пользователи | Microsoft Entra ID P1 – система идентификации пользователя |

| Требовать многофакторную проверку подлинности для присоединения к устройству и регистрации устройств с помощью действия пользователя | Все пользователи | Microsoft Entra ID P1 – система идентификации пользователя |

Этап 3. Расширенная защита (неделя 3-4)

Добавьте политики на основе рисков и расширенные элементы управления профилактикой атак. Требование лицензии: Для политик на основе рисков требуются лицензии Microsoft Entra ID P2.

| Политика условного доступа | Scenario | Требование лицензии |

|---|---|---|

| Ограничение входов с высоким уровнем риска | Все пользователи | Microsoft Entra ID P2 |

| Ограничение доступа к пользователям с высоким уровнем риска | Все пользователи | Microsoft Entra ID P2 |

| Действие входа пользователя использует защиту маркеров | Все пользователи | Microsoft Entra ID P1 – система идентификации пользователя |

| Ограничение потока кода устройства | Все пользователи | Microsoft Entra ID P1 – система идентификации пользователя |

| Передача проверки подлинности заблокирована | Все пользователи | Microsoft Entra ID P1 – система идентификации пользователя |

| Политики условного доступа для рабочих станций привилегированного доступа (PAW) настроены | Привилегированные пользователи | Microsoft Entra ID P1 – система идентификации пользователя |

Совет

Включите каждую политику в режиме только для отчетов по крайней мере за одну неделю до принудительного применения. Просмотрите журналы входа и сообщите пользователям об изменениях перед переходом на следующий этап.

Замечание

Для рабочих станций привилегированного доступа (PAW) требуется значительное планирование инфраструктуры. Организации должны реализовать эту политику только после установления стратегии развертывания PAW и подготовки безопасных устройств для привилегированных пользователей.

Оценка применения политики

Используйте доступные средства для проверки влияния политик до и после внесения изменений. Имитированное выполнение дает хорошее представление о том, как политика условного доступа влияет на вход, но не заменяет фактическое тестовое выполнение в правильно настроенной среде разработки.

Администраторы могут подтвердить параметры политики с помощью режима влияния политики или режима только отчета.

Тестирование политик

Обязательно проверьте определенные в политике критерии исключения. Например, можно исключить пользователя или группу из политики, требующей многофакторной проверки подлинности. Проверьте, запрашиваются ли исключенные пользователи MFA, так как сочетание других политик может требовать многофакторную проверку подлинности для этих пользователей.

Запустите каждый тест в плане тестирования с помощью тестовых пользователей. План тестирования помогает сравнить ожидаемые и фактические результаты.

Развертывание в рабочей среде

После подтверждения параметров с использованием режима влияния на политику или режима только для отчета переместите переключатель Включить политику с параметра Только отчет на Вкл.

Откат политик

Если необходимо отменить изменения недавно реализованных политик, используйте один или несколько следующих вариантов.

Отключите политику. Отключение политики гарантирует, что она не применяется при попытке пользователя выполнить вход. Вы всегда можете вернуться и включить политику, когда вы хотите использовать ее.

Исключите пользователя или группу из политики. Если пользователь не может получить доступ к приложению, исключите пользователя из политики.

Внимание

Используйте исключения с разреженным образом, только в ситуациях, когда пользователь доверяет. Как можно скорее добавьте пользователей в политику или группу.

Если политика отключена и больше не нужна, удалите ее.

Восстановление удаленных политик

Если условный доступ или расположение удалены, их можно восстановить в течение 30-дневного восстановительного периода. Дополнительные сведения о восстановлении политик условного доступа и именованных расположений см. в статье "Восстановление после удаления".

Устранение неполадок политик условного доступа

Если у пользователя возникла проблема с политикой условного доступа, соберите эти сведения, чтобы помочь в устранении неполадок.

- Имя субъекта-пользователя

- отображаемое имя пользователя;

- Операционная система

- Метка времени (приблизительное время хорошо)

- Целевое приложение

- Тип клиентского приложения (браузер или клиент)

- Идентификатор корреляции (этот идентификатор является уникальным для входа)

Если пользователь получает сообщение со ссылкой "Дополнительные сведения ", он может собирать большую часть этой информации.

После сбора сведений просмотрите следующие ресурсы:

- Проблемы при входе с условным доступом . Узнайте о непредвиденных результатах входа, связанных с условным доступом с помощью сообщений об ошибках и журнала входа Microsoft Entra.

- Использование средства What-If — узнайте, почему политика применяется или не применяется к пользователю в определенной ситуации или если политика применяется в известном состоянии.