Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Microsoft Authenticator предоставляет другой уровень безопасности для рабочей или учебной учетной записи Microsoft Entra или вашей учетной записи Майкрософт. Она доступна для Android и iOS. С помощью приложения Microsoft Authenticator пользователи могут проходить проверку подлинности без пароля во время входа. Они также могут использовать его в качестве варианта проверки во время самостоятельного сброса пароля (SSPR) или многофакторной проверки подлинности (MFA).

Microsoft Authenticator поддерживает секретный ключ, вход без пароля и MFA с помощью уведомлений и кодов проверки.

- Пользователи могут войти с помощью секретного ключа в приложении Authenticator и завершить фишинговую проверку подлинности с помощью биометрического входа или ПИН-кода устройства.

- Пользователи могут настроить уведомления Authenticator и войти в систему с помощью Authenticator вместо имени пользователя и пароля.

- Пользователи могут получить запрос MFA на мобильном устройстве и утвердить или запретить попытку входа с телефона.

- Они также могут использовать код проверки OATH в приложении Authenticator и ввести его в интерфейс входа.

Дополнительные сведения см. в разделе "Включить вход без пароля" с помощью Microsoft Authenticator.

Примечание.

Пользователи Android с версиями корпоративного портала ниже 2111 (5.0.5333.0) не могут зарегистрировать Authenticator, пока не обновят свое приложение корпоративного портала до более новой версии.

Вход с использованием passkey

Authenticator — это бесплатное решение с ключами доступа, позволяющее пользователям выполнять устойчивую к фишингу аутентификацию без паролей с помощью собственных телефонов. Некоторые ключевые преимущества использования секретных ключей в приложении Authenticator:

- Ключи доступа можно легко развертывать в широком масштабе. Затем секретные ключи доступны на телефоне пользователя для сценариев управления мобильными устройствами (MDM) и сценариев использования личных устройств (BYOD).

- Секретные ключи в Authenticator предоставляются без дополнительных затрат и путешествуют с пользователем везде, куда бы пользователь ни пошел.

- Секретные ключи в Authenticator привязаны к устройству, что гарантирует, что ключ доступа не покидает устройство, на котором он был создан.

- Пользователи остаются в курсе последних инноваций секретного ключа на основе открытых стандартов WebAuthn.

- Предприятия могут добавлять другие возможности поверх потоков проверки подлинности, такие как соответствие федеральным стандартам обработки информации (FIPS) 140.

Секретный ключ, привязанный к устройству

Секретные ключи в приложении Authenticator привязаны к устройству, чтобы гарантировать, что они никогда не покидают устройство, на которое они были созданы. На устройстве iOS Authenticator использует эту защищённую среду для создания ключа доступа. В Android мы создадим секретный ключ в защищенном элементе на устройствах, поддерживающих его, или вернемся к доверенной среде выполнения (TEE).

Как работает аттестация ключей с Authenticator

Если аттестация включена в политике Passkey (FIDO2), идентификатор Microsoft Entra ID пытается проверить легитимность модели ключей безопасности или поставщика ключей доступа, где создается ключ доступа. Когда пользователь регистрирует секретный ключ в Authenticator, аттестация проверяет, что законное приложение Microsoft Authenticator создало секретный ключ с помощью служб Apple и Google. Ниже приведены сведения о том, как работает аттестация для каждой платформы:

iOS: аттестация Authenticator использует службу iOS App Attest для обеспечения легитимности приложения Authenticator перед регистрацией ключа-пароля.

Андроид:

- Для аттестации Play Integrity, аттестация Authenticator использует API Play Integrity, чтобы обеспечить легитимность приложения Authenticator перед регистрацией ключа-пароля.

- Для аттестации ключей аттестация Authenticator с использованием аттестации ключей Android проверяет, что регистрируемый ключ поддерживается аппаратным обеспечением.

Примечание.

Для iOS и Android аттестация Authenticator использует службы Apple и Google для проверки подлинности приложения Authenticator. Интенсивное использование службы может привести к сбою регистрации секретного ключа, и пользователям может потребоваться повторить попытку. Если службы Apple и Google отключены, проверка подлинности блокирует регистрацию, требующую аттестации, пока службы не будут восстановлены. Чтобы отслеживать состояние службы целостности Google Play, см . панель мониторинга состояния Google Play. Сведения о состоянии службы аттестации приложений iOS см. в разделе "Состояние системы".

Дополнительные сведения о настройке аттестации см. в статье "Как включить ключи доступа в Microsoft Authenticator для идентификатора Microsoft Entra ID".

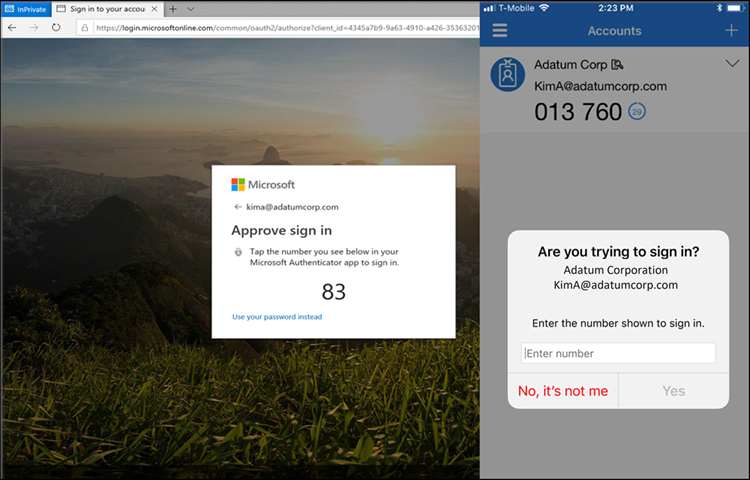

Вход без пароля с помощью уведомлений

Вместо того чтобы видеть запрос на ввод пароля после ввода имени пользователя, пользователи, включившие вход с помощью телефона в приложении Authenticator, увидят сообщение о вводе номера в своем приложении. Если номер выбран правильно, процесс входа завершается.

Этот метод проверки подлинности обеспечивает высокий уровень безопасности и избавляет пользователя от необходимости вводить пароль при входе.

Чтобы активировать вход без пароля, см. статью Включение входа без пароля с помощью Microsoft Authenticator.

MFA через уведомления в мобильном приложении

Приложение Microsoft Authenticator помогает предотвратить несанкционированный доступ к учетным записям и остановить мошеннические транзакции, отправив уведомление на смартфон или планшет. Пользователи могут просмотреть уведомление и, если оно подлинное, щелкнуть Подтвердить. В противном случае можно щелкнуть Отклонить.

Примечание.

Начиная с августа 2023 года аномальные входы не создают уведомления, аналогично тому, как входы из незнакомых расположений не создают уведомления. Чтобы утвердить аномальный вход, пользователи могут открыть Microsoft Authenticator или Authenticator Lite в соответствующем приложении-компаньоне, например Outlook. Затем они могут потянуть вниз, чтобы обновить, или коснуться элемента 'Обновить', и утвердить запрос.

В Китае уведомление через метод мобильного приложения на устройствах Android не работает, так как службы Google Play (включая push-уведомления) блокируются в регионе. Однако уведомления iOS работают. Для устройств Android альтернативные методы проверки подлинности должны быть доступны для этих пользователей.

Код проверки от мобильного приложения

Приложение Microsoft Authenticator можно использовать в качестве программного маркера для создания кода проверки OATH. После ввода имени пользователя и пароля в интерфейсе входа требуется ввести код, предоставленный приложением Microsoft Authenticator. Код проверки выступает вторым методом проверки подлинности.

Примечание.

Коды проверки OATH, созданные Authenticator, не поддерживаются для проверки подлинности на основе сертификатов.

Пользователи могут иметь сочетание до пяти аппаратных маркеров OATH или приложений проверки подлинности, таких как приложение Authenticator, настроенное для использования в любое время.

Соответствие стандартам FIPS 140 для системы проверки подлинности Microsoft Entra

В соответствии с рекомендациями, описанными в Национальном институте стандартов и технологий (NIST) Специальной публикации 800-63B, аутентификаторы, используемые государственными учреждениями США, обязаны использовать криптографию, соответствующую стандарту FIPS 140. Это руководство помогает государственным учреждениям США соответствовать требованиям Исполнительного указа (EO) 14028. Кроме того, это руководство помогает другим регулируемым отраслям, таким как медицинские организации, работающие с электронными рецептами для контролируемых веществ (EPCS), соответствовать их нормативным требованиям.

FIPS 140 — это стандарт правительства США, определяющий минимальные требования к безопасности для криптографических модулей в продуктах и системах информационных технологий. Программа проверки криптографического модуля (CMVP) поддерживает тестирование по стандарту FIPS 140.

Microsoft Authenticator для iOS

Начиная с версии 6.6.8 Microsoft Authenticator для iOS использует собственный модуль Apple CoreCrypto для проверки шифрования FIPS на устройствах, совместимых с Apple iOS FIPS 140. Все проверки подлинности Microsoft Entra с использованием стойких к фишингу ключей доступа, привязанных к устройству, push многофакторных аутентификаций (MFA), входа без пароля через телефон (PSI) и одноразовых паролей на основе времени (TOTP), используют криптографию FIPS.

Дополнительные сведения о проверенных модулях шифрования FIPS 140, используемых в совместимых устройствах iOS, см. в сертификатах безопасности Apple iOS.

Microsoft Authenticator для Android

Начиная с версии 6.2409.6094 в Microsoft Authenticator для Android, все проверки подлинности в идентификаторе Microsoft Entra, включая секретные ключи, считаются совместимыми с FIPS. Authenticator использует модуль шифрования wolfSSL Inc. для достижения соответствия ТРЕБОВАНИЯМ FIPS 140, уровня безопасности 1 на устройствах Android. Дополнительные сведения о сертификации см. в программе проверки криптографических модулей.

Определение типа регистрации Microsoft Authenticator в сведениях о безопасности

Пользователи могут получить доступ к сведениям о безопасности (см. URL-адреса в следующем разделе) или выбрав сведения о безопасности из MyAccount для управления и добавления дополнительных регистраций Microsoft Authenticator. Специальные значки используются для различения того, предназначена ли регистрация Microsoft Authenticator для бесконтактного входа с помощью телефона или для многофакторной аутентификации (MFA).

| Тип регистрации аутентификатора | Иконка |

|---|---|

| Microsoft Authenticator: вход без пароля с помощью телефона |

|

| Microsoft Authenticator: (уведомление или код) |

|

Ссылки SecurityInfo

| Облако | URL-адрес сведений о безопасности |

|---|---|

| Коммерческая служба Azure (включает облако сообщества для государственных организаций (GCC)) | https://aka.ms/MySecurityInfo |

| Azure для государственных организаций США (включая GCC High и DoD) | https://aka.ms/MySecurityInfo-us |

Обновления для Authenticator

Корпорация Майкрософт постоянно обновляет Authenticator для обеспечения высокого уровня безопасности. Чтобы убедиться, что пользователи получают лучший интерфейс, рекомендуется постоянно обновлять приложение Authenticator. В случае критических обновлений системы безопасности версии приложений, которые не являются актуальными, могут не работать, и могут блокировать выполнение проверки подлинности пользователей. Если пользователь использует версию приложения, которое не поддерживается, он будет предложено обновить до последней версии, прежде чем продолжить вход.

Корпорация Майкрософт также периодически удаляет старые версии приложения Authenticator, чтобы поддерживать высокий уровень безопасности для вашей организации. Если устройство пользователя не поддерживает современные версии Microsoft Authenticator, они не могут войти в систему с помощью приложения. Мы рекомендуем выполнить вход с помощью кода проверки OATH в Microsoft Authenticator, чтобы завершить MFA.

Следующие шаги

Сведения о начале работы с ключами доступа см. в статье "Включение ключей доступа" в Microsoft Authenticator для идентификатора Microsoft Entra.

Дополнительные сведения о входе без пароля см. в разделе "Включить вход без пароля" с помощью Microsoft Authenticator.

Узнайте, как настроить способы проверки подлинности с помощью REST API Microsoft Graph.