Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Microsoft Azure — это платформа облачных служб с несколькими клиентами, которую правительственные учреждения могут использовать для развертывания различных решений. Облачная платформа с несколькими клиентами подразумевает, что несколько клиентских приложений и данных хранятся на одном физическом оборудовании. Azure использует логическую изоляцию для разделения приложений и данных разных клиентов. Этот подход обеспечивает масштабирование и экономические преимущества мультитенантных облачных служб, не позволяя клиентам получать доступ к данным или приложениям друг друга. Azure доступна глобально в более чем 60 регионах и может использоваться государственными организациями во всем мире для соблюдения строгих требований к защите данных в широком спектре классификаций данных, включая неклассифицированные и классифицированные данные.

В этой статье рассматриваются распространенные проблемы размещения данных, безопасности и изоляции, относящиеся к клиентам по всему миру в государственном секторе. В нем также рассматриваются технологии, доступные в Azure для защиты неклассифицированных и классифицированных рабочих нагрузок в общедоступном мультитенантном облаке в сочетании с Azure Stack Hub и Azure Stack Edge, развернутыми локально и на пограничном сервере.

Сводка для руководства

Microsoft Azure предоставляет строгие обязательства клиентов в отношении политик расположения и передачи данных. Большинство служб Azure позволяют указать регион развертывания. Для этих служб корпорация Майкрософт не будет хранить данные за пределами указанного географического региона. Вы можете использовать широкие и надежные параметры шифрования данных для защиты данных в Azure и управления доступом к ним.

Ниже приведены некоторые варианты, доступные для защиты данных в Azure:

- Вы можете сохранить наиболее конфиденциальный контент в службах, которые хранят данные в состоянии покоя в определённой географической области.

- Вы можете получить дополнительную защиту, зашифровав данные с помощью собственного ключа с помощью Azure Key Vault.

- Хотя вы не можете контролировать точный сетевой путь для передачи данных, шифрование данных при передаче помогает защитить данные от перехвата.

- Azure — это глобально управляемая служба 24x7; однако для поддержки и устранения неполадок редко требуется доступ к данным.

- Если требуется дополнительный контроль для сценариев поддержки и устранения неполадок, можно использовать блокировку клиента для Azure для утверждения или запрета доступа к данным.

- Корпорация Майкрософт уведомит вас о нарушении ваших данных — клиента или личного — в течение 72 часов после объявления инцидента.

- Вы можете отслеживать потенциальные угрозы и реагировать на инциденты самостоятельно с помощью Microsoft Defender для облака.

Используя технологии защиты данных Azure и интеллектуальные возможности периферийных вычислений из портфеля продуктов Azure Stack, вы можете обрабатывать конфиденциальные и секретные данные в защищенной изолированной инфраструктуре в общедоступной мультитенантной облачной среде или совершенно секретные данные в локальной и периферийной средах под вашим полным операционным контролем.

Введение

Правительства по всему миру находятся в процессе цифровой трансформации, активно изучая решения и выбирая архитектуры, которые помогут им перенести многие из своих рабочих нагрузок в облако. Существует множество драйверов цифровой трансформации, включая необходимость привлечения граждан, расширения возможностей сотрудников, преобразования государственных услуг и оптимизации государственных операций. Правительства по всему миру также стремятся улучшить свою постановку кибербезопасности, чтобы защитить свои активы и противостоять развивающейся угрозе.

Для государственных организаций и отрасли государственного сектора майкрософт предоставляет Azure — общедоступную платформу облачных служб с несколькими клиентами, которую можно использовать для развертывания различных решений. Платформа облачных служб с несколькими клиентами подразумевает, что на одном физическом оборудовании хранятся несколько клиентских приложений и данных. Azure использует логическую изоляцию для разделения приложений и данных каждого клиента. Этот подход обеспечивает масштабирование и экономические преимущества мультитенантных облачных служб, не позволяя другим клиентам получать доступ к данным или приложениям.

Общедоступное облако с гипермасштабированием обеспечивает устойчивость во время стихийных бедствий и военных действий. Облако обеспечивает резервирование для отказоустойчивости и предоставляет суверенным государствам гибкость в глобальном планировании устойчивости. Общедоступное облако с гипермасштабированием также предлагает многофункциональную среду, включающую последние облачные инновации, такие как искусственный интеллект, машинное обучение, службы Интернета вещей, интеллектуальные пограничные решения и многое другое, чтобы помочь клиентам государственных организаций повысить эффективность и разблокировать аналитические сведения о своих операциях и производительности.

Используя возможности общедоступного облака Azure, вы получаете преимущества от быстрого роста функций, устойчивости и экономичной работы облака гипермасштабирования при получении уровней изоляции, безопасности и достоверности, необходимых для обработки рабочих нагрузок в широком спектре классификаций данных, включая неклассифицированные и классифицированные данные. Используя технологии защиты данных Azure и интеллектуальные возможности пограничных вычислений из портфеля продуктов Azure Stack, вы можете обрабатывать конфиденциальные и секретные данные в безопасной изолированной инфраструктуре в многопользовательской облачной среде или особо секретные данные локально и на границе с полным оперативным контролем.

В этой статье рассматриваются распространенные проблемы размещения данных, безопасности и изоляции, относящиеся к клиентам по всему миру в государственном секторе. В нем также рассматриваются технологии, доступные в Azure для защиты неклассифицированных, конфиденциальных и секретных рабочих нагрузок в общедоступном мультитенантном облаке в сочетании с продуктами Azure Stack, развернутыми локально и на границе для полностью отключенных сценариев с использованием данных верхнего секрета. Учитывая, что неклассифицированные рабочие нагрузки составляют большинство сценариев, связанных с цифровым преобразованием во всем государственном секторе, корпорация Майкрософт рекомендует начать свое облачное путешествие с неклассифицированными рабочими нагрузками, а затем выполнить классификацию рабочих нагрузок повышения конфиденциальности данных.

Место расположения данных

Установленные правила конфиденциальности молчат о расположении данных и расположении данных, а также разрешают передачу данных в соответствии с утвержденными механизмами, такими как стандартные договорные положения ЕС (также известные как условия модели ЕС). Корпорация Майкрософт обязуется в договорном порядке в Приложении о защите данных к продуктам и службам Microsoft (DPA), что все потенциальные передачи данных клиентов из ЕС, Европейской экономической зоны (EEA) и Швейцарии должны регулироваться типовыми положениями ЕС. Корпорация Майкрософт будет соблюдать требования ЕАЭ и швейцарских законов о защите данных в отношении сбора, использования, передачи, хранения и других обработки персональных данных из EEA и Швейцарии. Все передачи персональных данных являются объектом соответствующих гарантий и требований к документации. Однако многие клиенты, рассматривающие внедрение облака, ищут гарантии о том, что клиент и персональные данные хранятся в географических границах, соответствующих операциям клиентов или расположению конечных пользователей клиента.

Суверенитет данных подразумевает размещение данных; однако он также вводит правила и требования, определяющие, кто контролирует данные клиента, хранящиеся в облаке. Во многих случаях суверенитет данных требует, чтобы клиентские данные подчинялись законам и юридической юрисдикции страны или региона, в котором находятся данные. Эти законы могут иметь прямые последствия для доступа к данным даже для обслуживания платформы или запросов на поддержку, инициированные клиентом. Общедоступное мультитенантное облако Azure можно использовать в сочетании с продуктами Azure Stack для локальных и пограничных решений, чтобы соответствовать требованиям суверенитета данных, как описано далее в этой статье. Эти другие продукты можно развернуть, чтобы вы могли управлять только вашими данными, включая хранение, обработку, передачу и удаленный доступ.

Среди нескольких категорий данных и определений, установленных корпорацией Майкрософт для облачных служб, рассматриваются следующие четыре категории:

- Данные клиентов — это все данные, предоставляемые корпорацией Майкрософт для управления от вашего имени с помощью веб-служб Майкрософт.

- Содержимое клиента — это подмножество данных клиента и включает, например, содержимое, хранящееся в учетной записи хранения Azure.

- Персональные данные — это любая информация, связанная с конкретным физическим лицом, например имена и контактные данные конечных пользователей. Однако персональные данные также могут включать данные, которые не являются данными клиента, например идентификатор пользователя, который Azure может создать и назначить администратору. Такие персональные данные считаются псевдонимами, так как они не могут самостоятельно идентифицировать человека.

- Данные о поддержке и консультации означают все данные, предоставляемые корпорацией Майкрософт, для получения поддержки или профессиональных услуг.

Дополнительные сведения о вариантах управления размещением данных и выполнении обязательств по защите данных см. в разделе "Включение размещения данных и защиты данных" в регионах Microsoft Azure. В следующих разделах рассматриваются ключевые облачные аспекты в отношении размещения данных и фундаментальные принципы защиты данных компанией Майкрософт, ваших данных в состоянии покоя, при передаче и в рамках запросов на поддержку, которые вы инициируете.

Данные в состоянии покоя

Корпорация Майкрософт предоставляет прозрачное представление о расположении данных для всех веб-служб, доступных вам из расположения данных. Проведите расширение раздела политики размещения данных и передачи облачных служб, чтобы отобразить ссылки для отдельных онлайн-служб.

Если вы хотите убедиться, что данные хранятся только в выбранном географическом регионе, следует выбрать из множества региональных служб, которые делают это обязательство.

Региональные и нерегионарные службы

Microsoft Azure предоставляет строгие обязательства клиентов в отношении политик расположения и передачи данных:

- Хранилище данных для региональных служб: Большинство служб Azure развертываются в регионе и позволяют указать регион, в котором будет развернута служба. Корпорация Майкрософт не будет хранить данные за пределами указанного географического региона, за исключением нескольких региональных служб и служб предварительной версии, как описано на странице расположения данных Azure. Это обязательство помогает гарантировать, что данные, хранящиеся в определенном регионе, останутся в соответствующем географическом регионе и не будут перемещены в другой географический регион для большинства региональных служб. Сведения о доступности служб см. в разделе "Продукты", доступные по регионам.

- Хранилище данных для нерегионарных служб: Некоторые службы Azure не позволяют указать регион, в котором будут развернуты службы, как описано на странице расположения данных. Полный список нерегионарных служб см. в разделе Продукты, доступные по регионам.

Ваши данные в учетной записи хранения Azure всегда реплицируются , чтобы обеспечить устойчивость и высокий уровень доступности. Служба хранилища Azure копирует данные для защиты от временных сбоев оборудования, сетевых сбоев или сбоев питания и даже массовых стихийных бедствий. Обычно можно реплицировать данные в одном центре обработки данных, между зонами доступности в одном регионе или между географически разделенным регионами. В частности, при создании учетной записи хранения можно выбрать один из следующих вариантов избыточности:

- Локально избыточное хранилище (LRS)

- зонально избыточное хранилище (ZRS)

- Геоизбыточное хранилище (GRS)

- Гео-зонально-избыточное хранилище (GZRS)

Данные в учетной записи хранения Azure всегда реплицируются в основном регионе три раза. Служба хранилища Azure предоставляет возможности избыточности LRS и ZRS для репликации данных в основном регионе. Для приложений, требующих высокой доступности, можно выбрать георепликацию в дополнительный регион, который находится в сотнях километров от основного региона. Служба хранилища Azure предлагает параметры GRS и GZRS для копирования данных в дополнительный регион. Дополнительные параметры доступны для настройки доступа на чтение (RA) в дополнительный регион (RA-GRS и RA-GZRS), как описано в разделе "Доступ на чтение к данным в дополнительном регионе".

Параметры избыточности хранения Azure могут повлиять на размещение данных, так как Azure использует парные регионы для обеспечения геоизбыточного хранилища (GRS). Например, если вы обеспокоены георепликацией между регионами, охватывающими границы страны или региона, вы можете выбрать LRS или ZRS, чтобы сохранить данные службы хранилища Azure неактивными в пределах географических границ страны или региона, в котором находится основной регион. Аналогичным образом можно получить георепликацию для Базы данных SQL Azure , настроив асинхронную репликацию транзакций в любой регион мира, хотя рекомендуется использовать парные регионы для этой цели. Если необходимо хранить реляционные данные внутри географических границ страны или региона, не следует настраивать асинхронную репликацию базы данных SQL Azure в регион за пределами этой страны или региона.

Как описано на странице расположения данных, большинство региональных служб Azure учитывают обязательство по хранению данных в состоянии покоя, чтобы гарантировать, что ваши данные остаются в пределах географической границы, в которой развернута соответствующая служба. На странице расположения данных отмечается несколько исключений из этого правила. Эти исключения следует просмотреть, чтобы определить, соответствует ли тип данных, хранящихся за пределами выбранного вами географического развертывания, вашим потребностям.

Нерегиональная Службы Azure не позволяют указать регион, в котором будут развернуты службы. Некоторые нерегионарные службы не хранят данные вообще, а просто предоставляют функции глобальной маршрутизации, такие как диспетчер трафика Azure или Azure DNS. Другие нерегиональные службы предназначены для кэширования данных в пограничных расположениях по всему миру, таких как сеть доставки содержимого, такие службы являются необязательными, и их не следует использовать для конфиденциального содержимого клиента, которое вы хотите сохранить в географическом регионе. Одна нерегиональная служба, которая требует дополнительного обсуждения, — это Microsoft Entra ID, который рассматривается в следующем разделе.

Данные клиента в идентификаторе Microsoft Entra

Идентификатор Microsoft Entra — это служба без привязки к региону, которая может глобально хранить данные удостоверений, за исключением развертываний Microsoft Entra в:

- Соединенные Штаты, где данные удостоверения хранятся исключительно в Соединенных Штатах.

- Европа, где идентификатор Microsoft Entra ID хранит большую часть данных удостоверения в европейских центрах обработки данных, за исключением того, что указано в хранилище данных удостоверений для европейских клиентов в идентификаторе Microsoft Entra ID.

- Австралия и Новая Зеландия, где данные удостоверения хранятся в Австралии, за исключением того, что указано в хранилище данных клиента для австралийских и новозеландских клиентов в идентификаторе Microsoft Entra ID.

Идентификатор Microsoft Entra предоставляет панель мониторинга с прозрачным представлением о расположении данных для каждой службы компонентов Microsoft Entra. Среди других функций Microsoft Entra ID — это служба управления удостоверениями, которая хранит данные каталога для администраторов Azure, включая персональные данные пользователей, классифицируемые как сведения, идентифицирующие конечного пользователя (EUII), например, имена, адреса электронной почты и т. д. В идентификаторе Microsoft Entra можно создать пользователя, группу, устройство, приложение и другие сущности с помощью различных типов атрибутов, таких как Целочисленное число, DateTime, Binary, String (ограничено 256 символами) и т. д. Идентификатор Microsoft Entra не предназначен для хранения содержимого клиента, и невозможно хранить большие двоичные объекты, файлы, записи базы данных и аналогичные структуры в идентификаторе Microsoft Entra. Кроме того, идентификатор Microsoft Entra не предназначен для управления удостоверениями для внешних пользователей — Microsoft Entra External ID должен использоваться для этой цели.

Идентификатор Microsoft Entra реализует обширные функции защиты данных, включая изоляцию клиентов и управление доступом, шифрование данных при передаче, шифрование секретов и управление ими, шифрование на уровне диска, расширенные криптографические алгоритмы, используемые различными компонентами Microsoft Entra, операционными рекомендациями по работе с данными для предварительного доступа и многое другое. Подробные сведения см. в техническом документе по обеспечению безопасности данных Active Directory.

Создание псевдонимных данных для внутренних систем

Персональные данные определяются широко. Он включает не только данные клиента, но и уникальные личные идентификаторы, такие как вероятно уникальный идентификатор (PUID) и глобальный уникальный идентификатор (GUID), последний часто помечен как универсальный уникальный идентификатор (UUID). Эти уникальные личные идентификаторы являются псевдонимными идентификаторами. Этот тип информации создается автоматически для отслеживания пользователей, которые взаимодействуют напрямую со службами Azure, такими как администраторы. Например, PUID — это случайная строка, созданная программным способом с помощью сочетания символов и цифр, чтобы обеспечить высокую вероятность уникальности. Псевдонимные идентификаторы хранятся в централизованных внутренних системах Azure.

В то время как EUII представляет данные, которые могут использоваться самостоятельно для идентификации пользователя (например, имени пользователя, отображаемого имени, имени участника-пользователя или даже IP-адреса конкретного пользователя), псевдонимные идентификаторы считаются псевдонимными, поскольку они не могут самостоятельно идентифицировать человека. Псевдонимные идентификаторы не содержат никаких сведений, которые вы отправили или создали.

Данные в транзитном режиме

Хотя вы не можете контролировать точный сетевой путь для передачи данных, шифрование данных при передаче помогает защитить данные от перехвата.

Данные при передаче применяются к следующим сценариям, включающим перемещение данных между:

- Конечные пользователи и служба Azure

- Локальный центр обработки данных и регион Azure

- Центры обработки данных Майкрософт в рамках ожидаемой операции службы Azure

Хотя данные, передаваемые между двумя точками в выбранном географическом регионе, обычно остаются в этом географическом регионе, невозможно гарантировать этот результат 100% времени из-за того, как сети автоматически перенаправляет трафик, чтобы избежать перегрузки или обхода других прерываний. Тем не менее, данные при передаче можно защитить с помощью шифрования, как описано ниже и в разделе транзитного шифрования данных .

Подключение конечных пользователей к службе Azure

Большинство клиентов будут подключаться к Azure через Интернет, и точный маршрутизация сетевого трафика будет зависеть от многих сетевых поставщиков, которые вносят свой вклад в инфраструктуру Интернета. Как указано в Дополнении о защите данных к продуктам и услугам Microsoft (DPA), корпорация Microsoft не контролирует и не ограничивает регионы, из которых вы или ваши конечные пользователи можете получить доступ к данным клиента или перемещать их. Вы можете повысить безопасность, включив шифрование в транзитном режиме. Например, шлюз приложений Azure можно использовать для настройки сквозного шифрования трафика. Как описано в разделе шифрования данных в разделе транзита , Azure использует протокол TLS для защиты данных при перемещении между вами и службами Azure. Однако корпорация Майкрософт не может управлять сетевыми путями трафика, соответствующими взаимодействию пользователей с Azure.

Подключение центра обработки данных к региону Azure

Виртуальная сеть (VNet) предоставляет возможность для виртуальных машин Azure действовать как часть внутренней (локальной - on-premises) сети. У вас есть варианты безопасного подключения к виртуальной сети из локальной инфраструктуры— выберите защищенный ПРОТОКОЛ IPsec (например, VPN типа "точка — сеть" или VPN типа "сеть — сеть") или частное подключение с помощью Azure ExpressRoute с несколькими параметрами шифрования данных.

- Защищенный IPsec VPN использует зашифрованный туннель, установленный через общедоступный Интернет, что означает, что необходимо полагаться на локальных поставщиков услуг Интернета для любых гарантий, связанных с сетью.

- ExpressRoute позволяет создавать частные подключения между центрами обработки данных Майкрософт и локальной инфраструктурой или объектом совместного размещения. Подключения ExpressRoute не проходят через общедоступный Интернет и обеспечивают более низкую задержку и более высокую надежность, чем защищенные VPN-подключения IPsec. Расположения ExpressRoute — это точки входа в глобальную сеть Майкрософт, и они могут или не совпадать с расположением регионов Azure. Например, вы можете подключиться к Microsoft в Амстердаме через ExpressRoute и получить доступ ко всем облачным службам Azure, размещенным в Северной и Западной Европе. Однако также можно получить доступ к тем же регионам Azure из подключений ExpressRoute, расположенных в другом месте мира. Когда сетевой трафик входит в магистраль Майкрософт, он гарантированно проходит по этой инфраструктуре частной сети вместо общедоступного Интернета.

Трафик по глобальной сети Майкрософт

Как описано в разделе "Неактивных данных ", службы Azure, такие как хранилище и база данных SQL, можно настроить для георепликации, чтобы обеспечить устойчивость и высокий уровень доступности, особенно для сценариев аварийного восстановления. Azure использует парные регионы для обеспечения геоизбыточного хранилища (GRS), и парные регионы также рекомендуются при настройке активной георепликации для Azure SQL Database. Парные регионы находятся в одном географическом регионе.

Трафик между регионами шифруется с помощью системы безопасности управления доступом мультимедиа (MACsec), которая защищает сетевой трафик на уровне канала данных (уровень 2 сетевого стека) и использует шифр блоков AES-128 для шифрования. Этот трафик полностью находится в глобальной сети Майкрософт и никогда не входит в общедоступный Интернет. Основная сеть является одной из крупнейших в мире, с более чем 200 000 км оптоволоконных и подводных кабельных систем. Однако трафик не всегда гарантированно проходит по одному и тому же пути из одного региона Azure в другой. Для обеспечения надежности, необходимой для облака Azure, корпорация Майкрософт имеет множество физических сетевых путей с автоматической маршрутизацией вокруг перегрузки или сбоев для оптимальной надежности. Поэтому корпорация Майкрософт не может гарантировать, что сетевой трафик, проходящий между регионами Azure, всегда будет ограничен соответствующим географическим регионом. При сбоях в сетевой инфраструктуре корпорация Майкрософт может перенаправить зашифрованный сетевой трафик через свою частную магистраль, чтобы обеспечить доступность службы и оптимальную производительность.

Данные для поддержки клиентов и устранения неполадок

Azure — это глобально управляемая служба 24x7; однако для поддержки и устранения неполадок редко требуется доступ к данным. Если требуется дополнительный контроль над сценариями поддержки и устранения неполадок, можно использовать блокировку клиента для Azure, чтобы утвердить или запретить доступ к данным.

Поддержка Microsoft Azure доступна на рынках, на которых предоставляется служба Azure. Он имеет глобальную команду, обеспечивающую круглосуточный доступ к инженерам поддержки по электронной почте и телефону для технической помощи. Вы можете создавать запросы на поддержку и управлять ими на портале Azure. По мере необходимости специалисты службы поддержки передней линии могут передавать запросы персоналу Azure DevOps, ответственному за разработку и операции службы Azure. Эти инженеры Azure DevOps также работают по всему миру. Одни и те же производственные средства управления доступом и процессы применяются ко всем инженерам Майкрософт, которые включают сотрудники службы поддержки, состоящие как сотрудники Корпорации Майкрософт, так и подпроцессоры или поставщики.

Как описано в разделе шифрования неактивных данных , данные шифруются по умолчанию при хранении в Azure и могут управлять собственными ключами шифрования в Azure Key Vault. Кроме того, доступ к данным не требуется для разрешения большинства запросов на поддержку клиентов. Чтобы обеспечить поддержку клиентов, инженеры корпорации Майкрософт активно используют журналы. Как описано в разделе внутреннего доступа к данным, Azure имеет элементы управления, чтобы ограничить доступ к вашим данным для поддержки и устранения неполадок, если это необходимо. Например, положения о Just-in-Time (JIT) доступе ограничивают доступ к производственным системам только для инженеров Microsoft, которые уполномочены на эту роль и получили временные данные для доступа. В рамках рабочего процесса поддержки Customer Lockbox дает вам возможность утверждать или отклонять запросы доступа к вашим данным инженерами Microsoft. В сочетании эти технологии и процессы Azure (шифрование данных, JIT и блокировка клиента) обеспечивают соответствующее устранение рисков для защиты конфиденциальности и целостности данных.

Государственные клиенты по всему миру должны полностью контролировать защиту своих данных в облаке. Как описано в следующем разделе, Azure предоставляет широкие возможности шифрования данных в течение всего жизненного цикла (неактивных данных, передачи и использования), включая управление ключами шифрования.

Шифрование данных

Azure имеет обширную поддержку для защиты данных с помощью шифрования данных. Если вам требуется дополнительная безопасность для наиболее конфиденциального содержимого клиента, хранящегося в службах Azure, его можно зашифровать с помощью собственных ключей шифрования, которые вы управляете в Azure Key Vault. Хотя вы не можете контролировать точный сетевой путь для передачи данных, шифрование данных при передаче помогает защитить данные от перехвата. Azure поддерживает следующие модели шифрования данных:

- Шифрование на стороне сервера, использующее управляемые службой ключи, ключи, управляемые клиентом (CMK) в Azure, или CMK в оборудовании, управляемом клиентом.

- Шифрование на стороне клиента, позволяющее управлять ключами локально или в другом безопасном расположении.

Шифрование данных обеспечивает гарантии изоляции, которые привязаны непосредственно к доступу к ключу шифрования. Так как Azure использует надежные шифры для шифрования данных, доступ к данным может иметь только сущности с доступом к ключам шифрования. Отмена или удаление ключей шифрования делает соответствующие данные недоступными.

Управление ключом шифрования

Правильная защита ключей шифрования и управление ими необходима для обеспечения безопасности данных. Azure Key Vault — это облачная служба для безопасного хранения секретов и управления ими. Служба Key Vault поддерживает два типа ресурсов:

- Хранилище поддерживает программно-защищенные и защищенные с помощью аппаратного модуля безопасности секреты, ключи и сертификаты. Хранилища предоставляют мультитенантное, низкозатратное, простое в развертывании, устойчивое к зонам (где доступно) и обладающее высокой доступностью решение для управления ключами, подходящее для большинства распространенных сценариев облачных приложений. Соответствующие устройства HSM имеют сертификацию FIPS 140.

- Управляемый модуль HSM поддерживает только криптографические ключи, защищенные модулем HSM. Он предоставляет полностью управляемое, высокодоступное и отказоустойчивое в пределах зоны (если доступно) устройство HSM с одним клиентом как службу для хранения криптографических ключей и управления ими. Этот модуль лучше всего подходит для приложений и сценариев использования с особо ценными ключами. Это также помогает соответствовать самым строгим требованиям к безопасности, соответствию и нормативным требованиям. Управляемый модуль HSM использует сертифицированные HSM, соответствующие FIPS 140 уровня 3, для защиты криптографических ключей.

Key Vault позволяет хранить ключи шифрования в аппаратных модулях безопасности (HSM), проверенных FIPS 140. С помощью Azure Key Vault можно импортировать или создать ключи шифрования в HSM, гарантируя, что ключи никогда не покидают границу защиты HSM для поддержки сценариев использования собственного ключа (BYOK ). Ключи, созданные внутри HSM Azure Key Vault, не экспортируются. Нет четкой текстовой версии ключа за пределами HSM. Эта привязка применяется базовым HSM.

Замечание

Azure Key Vault разработан, развернут и работает таким образом, чтобы корпорация Майкрософт и ее агенты не видели или не извлекали криптографические ключи. См. статью Как Azure Key Vault защищает ваши ключи для получения дополнительных гарантий.

Дополнительные сведения см. в Azure Key Vault.

Шифрование данных при передаче

Azure предоставляет множество вариантов шифрования данных при передаче. Шифрование данных при передаче изолирует сетевой трафик от другого трафика и помогает защитить данные от перехвата. Дополнительные сведения см. в разделе "Шифрование данных в транзитном режиме".

Шифрование данных в состоянии покоя

Azure предоставляет широкие возможности шифрования неактивных данных , чтобы обеспечить защиту данных и обеспечить соответствие требованиям с помощью ключей шифрования, управляемых корпорацией Майкрософт, и ключей шифрования, управляемых клиентом. Этот процесс использует несколько ключей шифрования и служб, таких как Azure Key Vault и Идентификатор Microsoft Entra, чтобы обеспечить безопасный доступ к ключам и централизованное управление ключами. Дополнительные сведения о шифровании службы хранилища Azure и шифровании дисков Azure см. в разделе "Шифрование неактивных данных".

База данных SQL Azure предоставляет прозрачное шифрование данных (TDE) по умолчанию. TDE в режиме реального времени выполняет шифрование и расшифровку операций с файлами данных и журналами. Ключ шифрования базы данных (DEK) — это симметричный ключ, хранящийся в загрузочной записи базы данных для обеспечения доступности во время восстановления. Он защищен с помощью сертификата, хранящегося в базе данных master сервера, или асимметричного ключа TDE Protector, хранящегося под вашим контролем в Azure Key Vault. Key Vault поддерживает использование собственного ключа (BYOK), что позволяет хранить средство защиты TDE в Key Vault и управлять задачами управления ключами, включая разрешения ключей, смену, удаление, включение аудита и отчетности по всем предохранителям TDE и т. д. Ключ можно создать с помощью Хранилища ключей, импортировать или передать в Хранилище ключей с локального устройства HSM. Вы также можете использовать функцию Always Encrypted базы данных SQL Azure, которая предназначена специально для защиты конфиденциальных данных, позволяя шифровать данные внутри приложений и никогда не раскрывать ключи шифрования ядра СУБД. Таким образом, Always Encrypted обеспечивает разделение между теми пользователями, которые имеют данные (и могут просматривать их) и тех пользователей, которые управляют данными (но не должны иметь доступа).

Шифрование данных, используемое

Microsoft предоставляет возможность защитить ваши данные на всех этапах жизненного цикла: в состоянии покоя, при передаче и при использовании. Конфиденциальные вычисления Azure и одноморфное шифрование — это два метода, которые защищают данные во время обработки в облаке.

Конфиденциальные вычисления Azure

Конфиденциальные вычисления Azure — это набор возможностей безопасности данных, которые обеспечивают шифрование данных во время использования. Этот подход означает, что данные можно обрабатывать в облаке с уверенностью, что они всегда контролируются, даже если данные используются в памяти во время вычислений. Конфиденциальные вычисления Azure поддерживают разные виртуальные машины для рабочих нагрузок IaaS:

Доверенные виртуальные машины запуска:доверенный запуск доступен на виртуальных машинах поколения 2, что обеспечивает защищенные функции безопасности — безопасную загрузку, модуль виртуальной доверенной платформы и мониторинг целостности загрузки, которая защищает от загрузочных комплектов, коркитов и вредоносных программ на уровне ядра.

Конфиденциальные виртуальные машины с технологией AMD SEV-SNP: Вы можете выбрать виртуальные машины Azure на основе процессоров серии AMD EPYC 7003 для подъема и смены приложений без каких-либо изменений кода. Эти ЦП AMD EPYC используют технологию SECURE Encrypted Virtualization — Secure Nested Paging (SEV-SNP) для шифрования всей виртуальной машины во время выполнения. Ключи шифрования, используемые для шифрования виртуальных машин, создаются и защищаются выделенным безопасным процессором на ЦП EPYC и не могут быть извлечены внешними средствами. Эти виртуальные машины Azure в настоящее время находятся в предварительной версии и доступны для выбора клиентов. Дополнительные сведения см. в статье Azure и AMD о знаменательном событии в эволюции конфиденциальных вычислений.

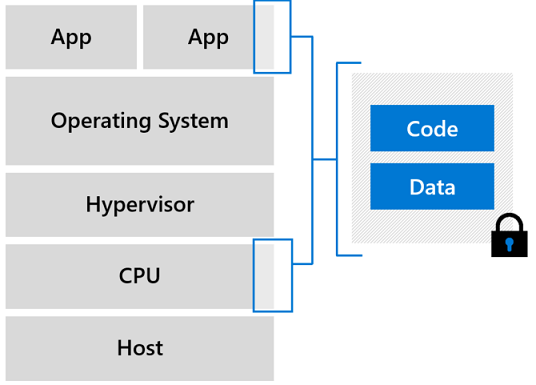

Конфиденциальные виртуальные машины с анклавами приложений Intel SGX: Вы можете выбрать виртуальные машины Azure на основе технологии Intel Software Guard Extensions (Intel SGX), которая поддерживает конфиденциальность на уровне приложения. При таком подходе, когда данные в открытом виде, необходимые для эффективной обработки данных в памяти, данные защищаются внутри аппаратной доверенной среды выполнения (TEE, также известной как анклава), как показано на рисунке 1. Intel SGX изолирует часть физической памяти для создания анклава, где код выбора и данные защищаются от просмотра или изменения. TEE помогает убедиться, что только конструктор приложений имеет доступ к данным TEE. Доступ запрещен всем остальным, включая администраторов Azure. Кроме того, TEE помогает гарантировать, что доступ к данным разрешен только авторизованным кодом. Если код был каким-либо образом изменен, все операции отклоняются и среда отключается.

Рис. 1. Защита доверенной среды выполнения

Виртуальные машины серии DCsv2, DCsv3 и DCdsv3 имеют последнее поколение процессоров Intel Xeon с технологией Intel SGX. Дополнительные сведения см. в статье Build with SGX enclaves. Защита Intel SGX, используемая разработчиками приложений, может предотвратить компрометацию из-за атак привилегированного программного обеспечения и многих аппаратных атак. Приложение, использующее Intel SGX, необходимо разделить на доверенные и недоверенные компоненты. Недоверенная часть приложения настраивает анклав, который затем позволяет доверенной части работать внутри анклава. Никакой другой код, независимо от уровня привилегий, не имеет доступа к коду, выполняющемуся в анклаве, или данным, связанным с кодом анклава. Рекомендации по проектированию вызова для доверенных секций, которые содержат только минимальный объем содержимого, необходимого для защиты секретов клиента. Дополнительные сведения см. в разделе "Разработка приложений" в Intel SGX.

Технологии, такие как Intel Software Guard Extensions (Intel SGX) или AMD Secure Encrypted Virtualization — Secure Nested Paging (SEV-SNP), являются недавними улучшениями центрального процессора, поддерживающими реализации конфиденциальных вычислений. Эти технологии предназначены в качестве расширений виртуализации и предоставляют наборы функций, включая шифрование памяти и целостность памяти, конфиденциальность состояния ЦП и целостность, а также аттестацию. Azure предоставляет дополнительные предложения конфиденциальных вычислений , доступные в общедоступной версии или доступные в предварительной версии:

- Аттестация Microsoft Azure — удаленная служба аттестации для проверки надежности нескольких доверенных сред выполнения (TEEs) и проверки целостности двоичных файлов, работающих в TEEs.

- Azure Confidential Ledger — неподделываемый реестр для хранения конфиденциальных данных, ведения записей и аудита или обеспечения прозрачности данных в многопользовательских сценариях. Он допускает однократную запись и многократное чтение (Write-Once-Read-Many), что делает данные неизменяемыми и нестираемыми. Эта служба основана на конфиденциальной платформе консорциума Microsoft Research.

- Контейнеры, рассчитанные на анклав работают в службе Azure Kubernetes (AKS) — узлы конфиденциальных вычислений в AKS используют Intel SGX для создания изолированных сред анклава в узлах для каждого контейнерного приложения.

- Always Encrypted с безопасными анклавами в Azure SQL – Конфиденциальность данных защищается от вредоносных программ и несанкционированных пользователей с высоким уровнем привилегий, когда SQL-запросы выполняются непосредственно внутри TEE, если запрос содержит любые операции с зашифрованными данными, требующие использования безопасного анклава, в котором работает база данных.

- Конфиденциальные вычисления на периферии — Azure IoT Edge поддерживает конфиденциальные приложения, которые выполняются в безопасных анклавах на устройстве Интернета вещей (IoT). Устройства Интернета вещей часто подвергаются взлому и подделке, потому что они физически доступны злоумышленникам. Конфиденциальные устройства IoT Edge повышают доверие и целостность на границе, защищая доступ к данным, которые собираются и хранятся внутри самого устройства, перед потоковой передачей их в облако.

Проанализировав отзывы клиентов, корпорация Майкрософт приступила к вложению средств в сценарии высокого уровня для конфиденциальных вычислений Azure. Рекомендации по сценариям можно просмотреть в качестве отправной точки для разработки собственных приложений с помощью служб конфиденциальных вычислений и платформ.

Одноморфное шифрование

Одноморфное шифрование относится к специальному типу технологии шифрования, которая позволяет выполнять вычисления на зашифрованных данных, не требуя доступа к ключу, необходимому для расшифровки данных. Результаты вычисления шифруются и могут быть выявлены только владельцем ключа шифрования. Таким образом, только зашифрованные данные обрабатываются в облаке, и только вы можете выявить результаты вычислений.

Для внедрения гомоморфного шифрования Microsoft SEAL предоставляет набор библиотек шифрования, которые позволяют выполнять вычисления непосредственно на зашифрованных данных. Этот подход позволяет создавать сквозное зашифрованное хранилище данных и вычислительные службы, где вам никогда не нужно совместно использовать ключи шифрования с облачной службой. Microsoft SEAL стремится сделать гомоморфное шифрование простым для использования и доступным для всех. Он предоставляет простой и удобный API и содержит несколько подробных примеров, демонстрирующих, как библиотека может использоваться правильно и безопасно.

Мы также объявили о многолетнем сотрудничестве с Intel и Агентством по расширенным исследованиям обороны (DARPA), чтобы привести к коммерциализации полностью гомоморфного шифрования (FHE). Эта технология позволяет выполнять вычисления на всегда зашифрованных данных или криптограммах. С помощью FHE данные никогда не нужно расшифровывать, уменьшая потенциал для кибер-угроз.

Шифрование данных в облаке является важным требованием к устранению рисков, ожидаемым клиентами государственных организаций по всему миру. Как описано в этом разделе, Azure помогает защитить ваши данные на протяжении всего жизненного цикла, будь то во время хранения, передачи или использования. Кроме того, Azure предлагает комплексное управление ключами шифрования для управления ключами в облаке, включая разрешения ключей, смену, удаление и т. д. Сквозное шифрование данных с помощью расширенных шифров является фундаментальным для обеспечения конфиденциальности и целостности данных в облаке. Однако многие клиенты также ожидают гарантии в отношении любого потенциального доступа к данным клиентов инженерами Майкрософт для обслуживания обслуживания, поддержки клиентов или других сценариев. Эти элементы управления описаны в следующем разделе.

Доступ к внутренним данным

Внутренняя угроза характеризуется как возможность предоставления скрытых подключений и доступа привилегированного администратора поставщика облачных услуг (CSP) к вашим системам и данным. Корпорация Майкрософт предоставляет строгие обязательства клиентов относительно того, кто может получить доступ к вашим данным и каким условиям. Доступ к вашим данным сотрудниками служб эксплуатации и поддержки компании Майкрософт по умолчанию запрещен. Доступ к данным не требуется для работы с Azure. Кроме того, для большинства сценариев поддержки, инициированных клиентами для устранения неполадок, доступ к вашим данным не требуется.

Нет прав доступа по умолчанию и правила доступа "по требованию" сокращают риски, связанные с традиционными правами администратора с повышенными правами доступа на локальных серверах. Эти права обычно сохраняются на протяжении всего периода трудоустройства. Корпорация Майкрософт значительно усложняет злоумышленникам изменения в приложениях и данных. Одни и те же ограничения и процессы контроля доступа применяются ко всем инженерам Майкрософт, включая как сотрудников, так и подпроцессоров или поставщиков.

Дополнительные сведения о том, как корпорация Майкрософт ограничивает внутренний доступ к вашим данным, см. в разделе Ограничения на внутренний доступ.

Запросы государственных органов о ваших данных

Правительственные запросы к данным соответствуют строгой процедуре в соответствии с рекомендациями Майкрософт по реагированию на запросы правительства. Корпорация Майкрософт принимает строгие меры по защите данных от неправильного доступа или использования неавторизованных лиц. Эти меры включают ограничение доступа персонала и субподрядчиков Майкрософт и тщательное определение требований для реагирования на запросы государственных организаций к данным. Корпорация Майкрософт гарантирует, что нет внутренних каналов и нет прямого или небезопасного доступа государственных организаций к вашим данным. Компания Microsoft устанавливает специальные требования к запросам государственных и правоохранительных органов касательно ваших данных.

Как указано в Дополнении по защите данных для продуктов и услуг Microsoft (DPA), корпорация Майкрософт не будет раскрывать ваши данные правоохранительным органам, если это не требуется законом. Если правоохранительные органы обращаются к корпорации Майкрософт с запросом на ваши данные, корпорация Майкрософт попытается перенаправить правоохранительное агентство, чтобы запросить эти данные непосредственно от вас. Если вы вынуждены раскрыть свои данные правоохранительным органам, корпорация Майкрософт немедленно уведомит вас и предоставьте копию требования, если это не запрещено законом.

Правительственные запросы к данным должны соответствовать применимым законам.

- Для запроса данных, не относящихся к содержимому, требуется повестка или ее местный аналог.

- Для данных содержимого требуется ордер, судебный приказ или его локальный эквивалент.

Каждый год корпорация Майкрософт отклоняет множество запросов правоохранительных органов для ваших данных. Причины проблем, связанных с правительственными запросами, могут быть разные. Во многих случаях корпорация Майкрософт просто информирует запрашивающий правительственный орган о том, что не удается получить запрошенную информацию, и объясняет причину отклонения запроса. При необходимости Майкрософт оспаривает запросы в суде.

Наш отчет о запросах правоохранительных органов и отчет о приказах национальной безопасности США обновляются каждые шесть месяцев и показывают, что большинство наших клиентов никогда не подвергаются влиянию запросов правительства о данных.

Положения CLOUD Act

CLOUD Act — это акт США, принятый в марте 2018 года. Дополнительные сведения см. в записи блога Майкрософт и последующей записи блога , описывающей призыв Корпорации Майкрософт к международным соглашениям, определяющим доступ правоохранительных органов к данным. Ниже приведены ключевые моменты интереса для государственных клиентов, приобретающих службы Azure.

- Закон CLOUD позволяет правительствам вести переговоры о новых межправительственных соглашениях, что приведет к большей прозрачности и уверенности в том, как информация раскрывается правоохранительным органам за международными границами.

- Закон о облаке не является механизмом для более широкого надзора за правительством; это механизм обеспечения того, чтобы ваши данные в конечном счете защищены законами вашей страны или региона, продолжая способствовать законному доступу к доказательствам для законных уголовных расследований. Правоохранительные органы США по-прежнему должны получить ордер, демонстрирующий возможную причину преступления от независимого суда, прежде чем искать содержание сообщений. Закон о облаке требует аналогичной защиты для других стран или регионов, стремящихся к двусторонним соглашениям.

- В то время как Закон о облаке создает новые права в соответствии с новыми международными соглашениями, он также сохраняет общее право поставщиков облачных служб на судебное разбирательство, чтобы оспорить ордера на поиск, когда есть конфликт законов , даже без этих новых договоров.

- Корпорация Майкрософт сохраняет право возражать в отношении приказа правоохранительных органов в США, если указанный приказ явно противоречит законам страны или региона, где размещаются ваши данные. Корпорация Майкрософт продолжит тщательно оценивать все запросы правоохранительных органов и осуществлять свои права на защиту клиентов, если это необходимо.

- Для законных корпоративных клиентов правоохранительные органы США, в большинстве случаев, теперь переходят непосредственно к клиентам, а не корпорации Майкрософт для получения информационных запросов.

Корпорация Майкрософт не раскрывает дополнительные данные в результате закона о облаке. Этот закон практически не изменяет какие-либо юридические и конфиденциальные защиты, которые ранее применялись к правоохранительным запросам на данные, и эти защиты продолжают применяться. Корпорация Майкрософт придерживается одинаковых принципов и обязательств клиентов, связанных с требованиями государственных организаций к данным пользователей.

Большинство государственных клиентов имеют требования к обработке инцидентов безопасности, включая уведомления о нарушении данных. Корпорация Майкрософт имеет зрелый процесс управления инцидентами безопасности и конфиденциальности, описанный в следующем разделе.

Уведомления о нарушении

Корпорация Майкрософт уведомит вас о нарушении данных (клиента или личного) в течение 72 часов объявления об инциденте. Вы можете отслеживать потенциальные угрозы и реагировать на инциденты самостоятельно с помощью Microsoft Defender для облака.

Корпорация Майкрософт отвечает за мониторинг и устранение инцидентов безопасности и доступности, влияющих на платформу Azure, и уведомляет вас о любых нарушениях безопасности, связанных с данными. Azure имеет зрелый процесс управления инцидентами безопасности и конфиденциальности, используемый для этой цели. Вы несете ответственность за мониторинг собственных ресурсов, подготовленных в Azure, как описано в следующем разделе.

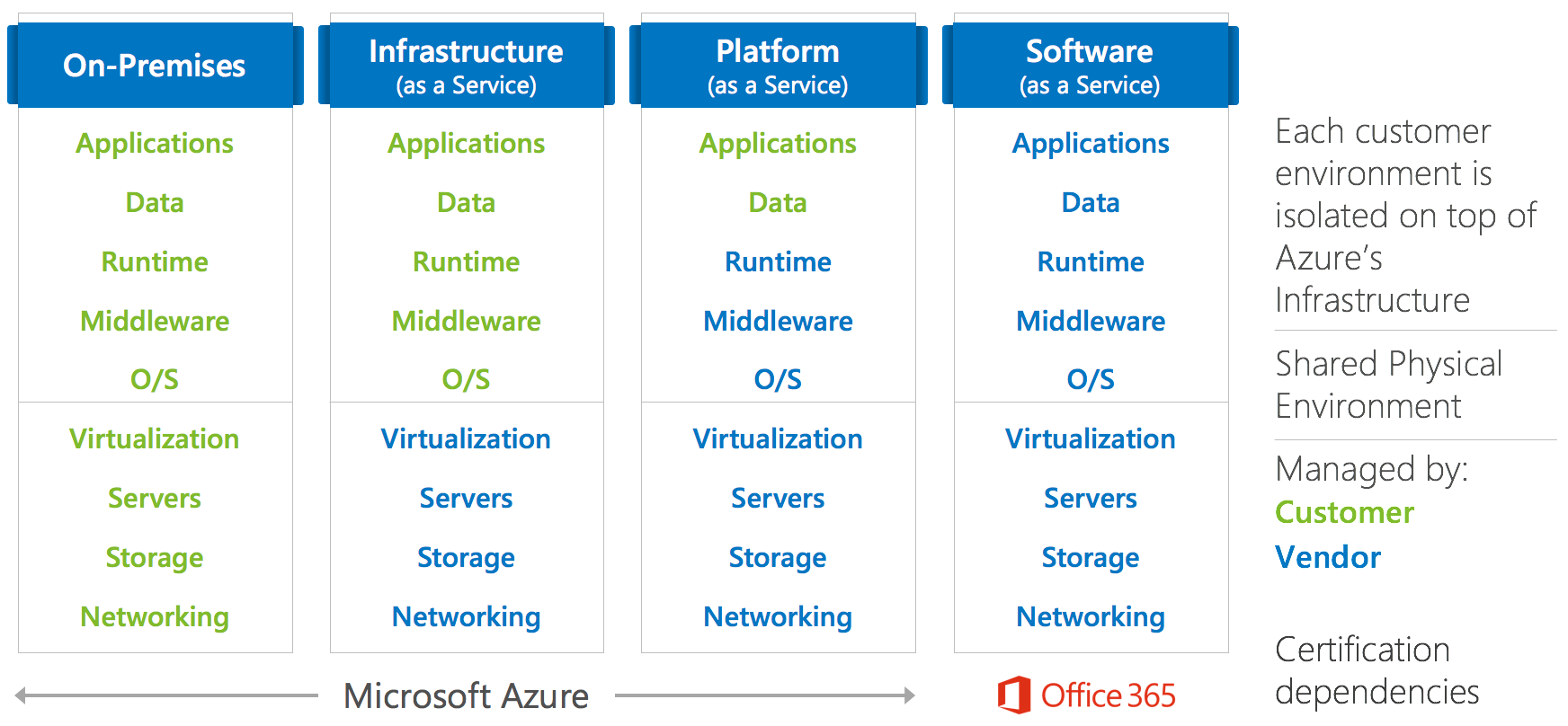

Общая ответственность

Стандарт NIST SP 800-145 определяет следующие модели облачных служб: инфраструктуру как услугу (IaaS), платформу как услугу (PaaS) и программное обеспечение как услугу (SaaS). Модель общей ответственности для облачных вычислений показана на рис. 2. При локальном развертывании в собственном центре обработки данных вы несете ответственность за все слои в стеке. По мере миграции рабочих нагрузок в облако корпорация Майкрософт берет на себя постепенно большую ответственность в зависимости от модели облачной службы. Например, при использовании модели IaaS ответственность Майкрософт заканчивается на уровне гипервизора, и вы несете ответственность за все слои выше уровня виртуализации, включая обслуживание базовой операционной системы на гостевых виртуальных машинах.

рис. 2. Модель общей ответственности в облачных вычислениях

рис. 2. Модель общей ответственности в облачных вычислениях

В соответствии с моделью общей ответственности корпорация Майкрософт не проверяет, утверждает или отслеживает отдельные приложения, развернутые в Azure. Например, корпорация Майкрософт не знает, какие порты брандмауэра должны быть открыты для правильной работы приложения, как выглядит схема внутренней базы данных, что представляет собой обычный сетевой трафик для приложения и т. д. Корпорация Майкрософт имеет обширную инфраструктуру мониторинга для облачной платформы; Однако вы несете ответственность за подготовку и мониторинг собственных ресурсов в Azure. Вы можете развернуть ряд служб Azure для мониторинга и защиты приложений и данных, как описано в следующем разделе.

Основные службы Azure для дополнительной защиты

Azure предоставляет основные службы, которые можно использовать для получения подробных сведений о подготовленных ресурсах Azure и получения оповещений о подозрительных действиях, включая внешние атаки, направленные на приложения и данные. Azure Security Benchmark предоставляет рекомендации по безопасности и сведения о реализации, помогающие повысить уровень безопасности подготовленных ресурсов Azure.

Дополнительные сведения о основных службах Azure для дополнительной защиты см. в статье "Мониторинг клиентов ресурсов Azure".

Процесс уведомления о нарушении

Реагирование на инциденты безопасности, включая уведомление о нарушении безопасности, является подмножеством общего плана управления инцидентами Майкрософт для Azure. Все сотрудники корпорации Майкрософт прошли обучение по выявлению и эскалации потенциальных инцидентов безопасности. Специальная команда инженеров по безопасности в Центре реагирования майкрософт (MSRC) отвечает за всегдае управление реагированием на инциденты безопасности для Azure. Корпорация Майкрософт следует пятишаговой процедуре реагирования на инциденты инцидента при управлении инцидентами безопасности и доступности для служб Azure. Этот процесс состоит из указанных ниже этапов.

- Обнаруживать

- Оценивать

- Диагностировать

- Стабилизация и восстановление

- Закрывать

Цель этого процесса — как можно быстрее восстановить нормальную защиту и работу службы после обнаружения проблемы и расследование инцидента. Кроме того, корпорация Майкрософт позволяет изучать, управлять инцидентами безопасности и реагировать на них в подписках Azure. Дополнительные сведения см. в руководстве по реализации управления инцидентами для Azure и Office 365.

Если во время расследования инцидента безопасности или конфиденциальности Майкрософт узнаёт, что клиентские или персональные данные были раскрыты или к ним получен несанкционированный доступ, менеджер по инцидентам безопасности обязан активировать субпроцесс уведомления об инциденте после консультации с отделом юридических дел Майкрософт. Этот подпроцесс предназначен для выполнения требований к уведомлениям об инцидентах, указанных в контрактах клиентов Azure (см. уведомление о безопасности инцидента в Дополнении о защите данных Microsoft Products and Services). Уведомление клиентов и внешние обязательства по отчетности (если таковые имеются) активируются объявленным инцидентом безопасности. Субпроцесс уведомления клиента начинается параллельно с этапами исследования инцидентов безопасности и устранения рисков, чтобы свести к минимуму любые последствия, связанные с инцидентом безопасности.

Корпорация Майкрософт уведомляет вас, органы защиты данных и субъекты данных (каждый из которых применимо) о любых нарушениях данных клиента или персональных данных в течение 72 часов после объявления инцидента. Процесс уведомления о объявленном инциденте безопасности или конфиденциальности будет происходить как можно быстрее, учитывая риски безопасности. На практике этот подход означает, что большинство уведомлений будут проходить задолго до 72-часового срока, который Microsoft гарантирует контрактом. Уведомление о инциденте безопасности или конфиденциальности будет доставлено одному или нескольким администраторам любым способом, выбранным корпорацией Майкрософт, включая электронную почту. Вы должны указать контактные данные для связи по вопросам безопасности для вашей подписки Azure. Эта информация будет использоваться компанией Майкрософт, чтобы связаться с вами, если MSRC обнаружит, что ваши данные были обнародованы или к ним был получен доступ незаконной или несанкционированной стороной. Чтобы обеспечить успешное доставку уведомлений, вы несете ответственность за сохранение правильных административных контактных данных для каждой применимой подписки.

Большинство исследований безопасности и нарушения конфиденциальности Azure не приводят к объявлениям инцидентов безопасности. Большинство внешних угроз не приводят к нарушениям данных из-за обширных мер безопасности платформы, которые корпорация Майкрософт имеет. Корпорация Майкрософт развернула обширную инфраструктуру мониторинга и диагностики в Azure, которая использует аналитику больших данных и машинное обучение для получения сведений о работоспособности платформы, включая аналитику угроз в режиме реального времени. Хотя корпорация Майкрософт серьезно принимает все атаки платформы, это будет непрактично уведомлять вас о потенциальных атаках на уровне платформы.

Помимо элементов управления, реализованных корпорацией Майкрософт для защиты данных клиентов, клиенты государственных организаций, развернутые в Azure, получают значительные преимущества от исследований безопасности, которые корпорация Майкрософт проводит для защиты облачной платформы. Глобальная аналитика угроз Майкрософт является одной из крупнейших в отрасли, и она является одним из самых разнообразных наборов источников телеметрии угроз. Это как объем, так и разнообразие телеметрии угроз делает алгоритмы машинного обучения компании Майкрософт, применяемые к этой телеметрии, такими мощными. Все клиенты Azure получают выгоду непосредственно от этих инвестиций, как описано в следующем разделе.

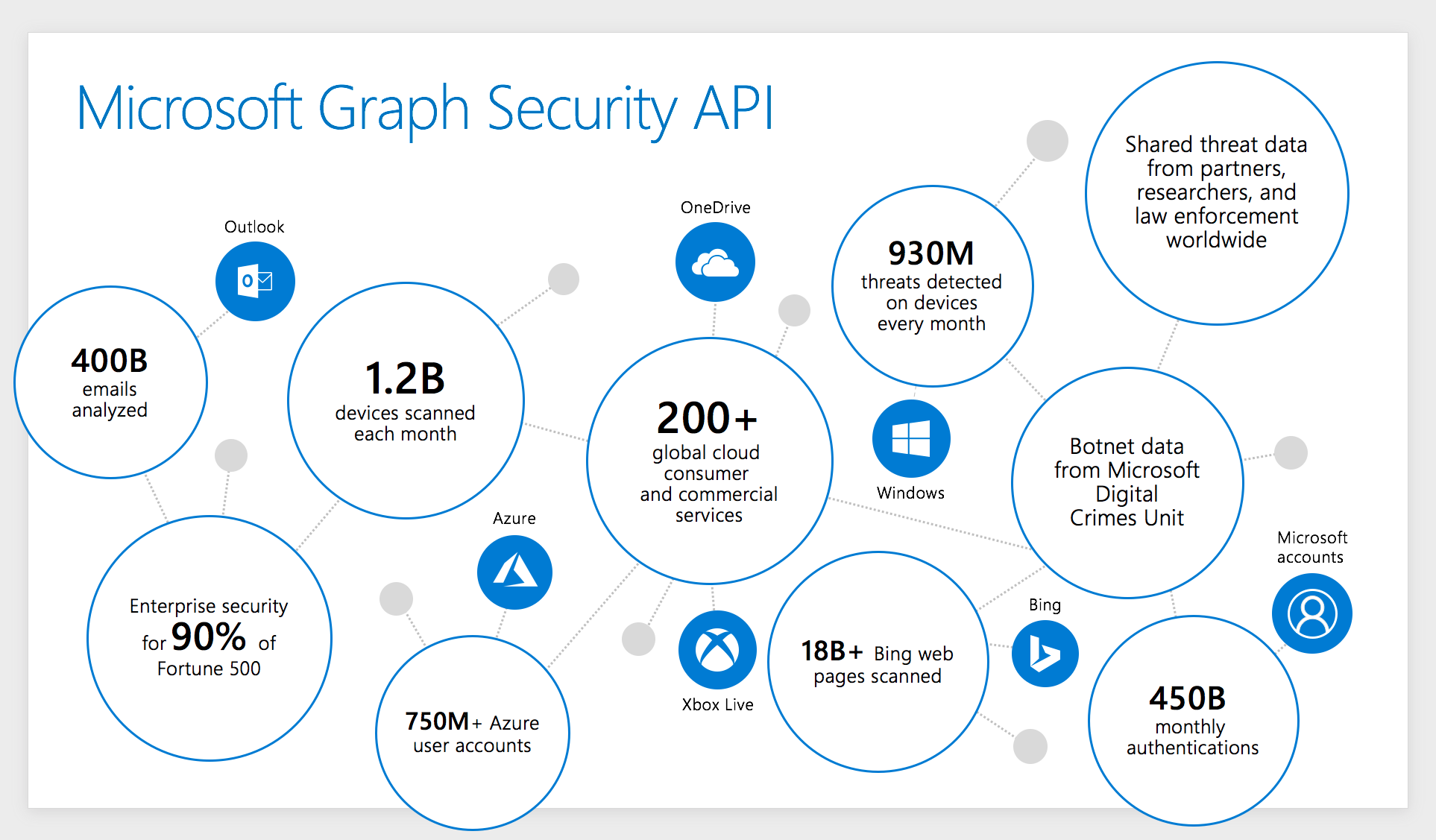

Обнаружение угроз и предотвращение

API безопасности Microsoft Graph использует расширенную аналитику для синтеза огромных объемов сигналов аналитики угроз и безопасности, полученных в продуктах, службах и партнерах для борьбы с киберугрозами. Миллионы уникальных индикаторов угроз в самых разнообразных источниках создаются корпорацией Майкрософт и ее партнерами и совместно используются в продуктах и службах Майкрософт (рис. 3). В своем портфеле глобальных служб каждый месяц корпорация Майкрософт сканирует более 400 миллиардов сообщений электронной почты на предмет фишинга и вредоносных программ, обрабатывает 450 миллиардов проверок подлинности, выполняет более 18 миллиардов проверок страниц и более 1,2 миллиарда проверок устройств на предмет угроз. Важно отметить, что эти данные всегда проходят строгие проверки конфиденциальности и соответствия требованиям перед использованием для анализа безопасности.

рис. 3. Глобальная разведка угроз Майкрософт является одной из крупнейших в отрасли

рис. 3. Глобальная разведка угроз Майкрософт является одной из крупнейших в отрасли

Microsoft Graph Security API предоставляет оптимальный обзор растущего ландшафта угроз и позволяет быстро внедрять инновации для обнаружения угроз и реагирования на них. Модели машинного обучения и искусственный интеллект анализируют большое количество сигналов безопасности для выявления уязвимостей и угроз. Microsoft Graph Security API предоставляет общий шлюз для обмена аналитическими сведениями о безопасности и выполнения необходимых действий на платформе Майкрософт и в партнерских решениях. Вы можете воспользоваться непосредственно API безопасности Microsoft Graph, так как корпорация Майкрософт делает обширную телеметрию угроз и расширенную аналитику доступной в веб-службах Майкрософт, включая Microsoft Defender для облака. Эти службы помогут вам решить собственные требования к безопасности в облаке.

Корпорация Майкрософт реализовала обширную защиту для облачной платформы Azure и предоставила широкий спектр служб Azure для мониторинга и защиты подготовленных облачных ресурсов от атак. Тем не менее, для определенных типов рабочих нагрузок и классификаций данных клиенты государственных организаций ожидают полного оперативного контроля над своей средой и даже работают в полностью отключенном режиме. Портфель продуктов Azure Stack позволяет подготавливать модели частного и гибридного облачного развертывания, которые могут размещать конфиденциальные данные, как описано в следующем разделе.

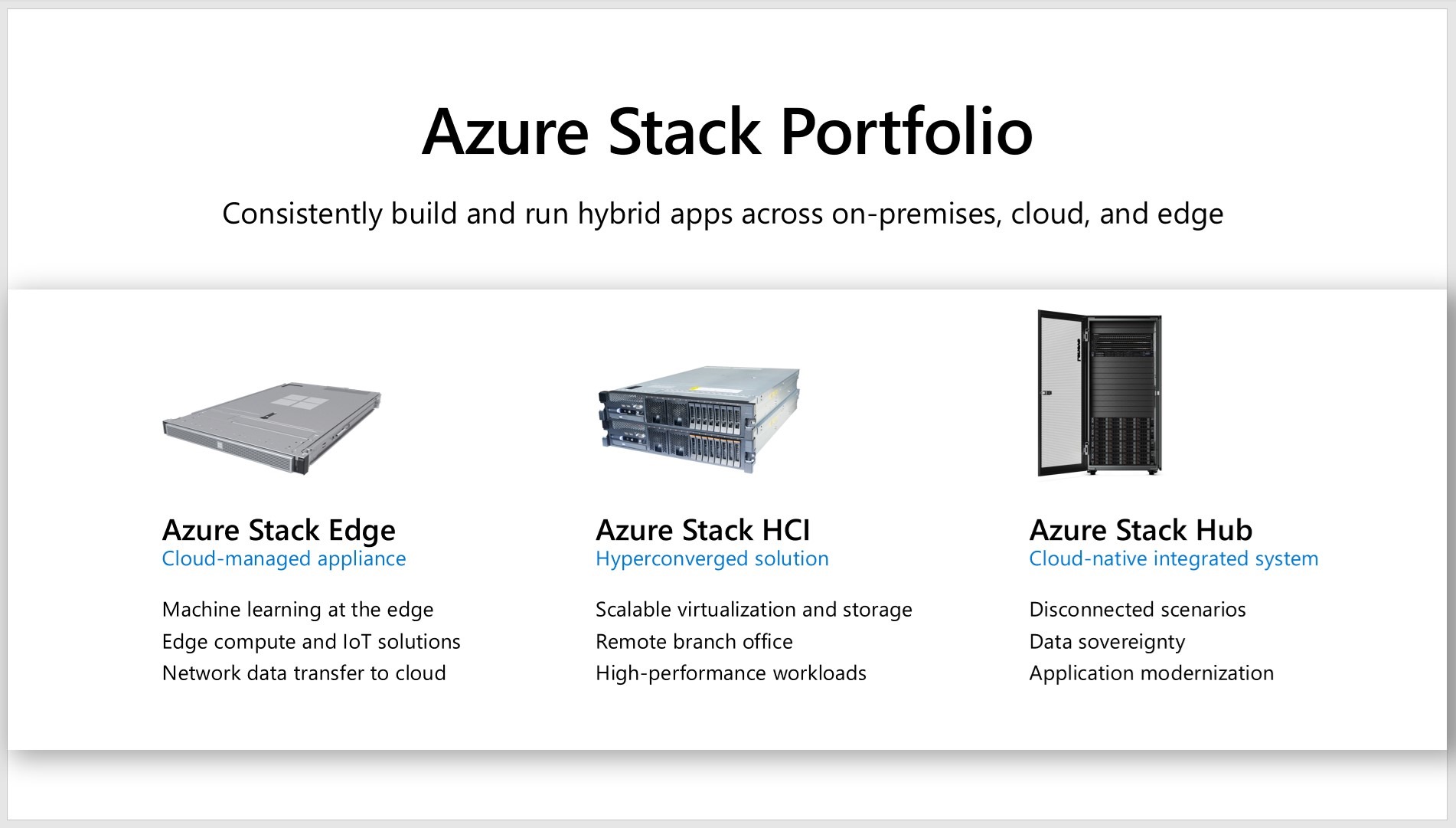

Частное и гибридное облако с помощью Azure Stack

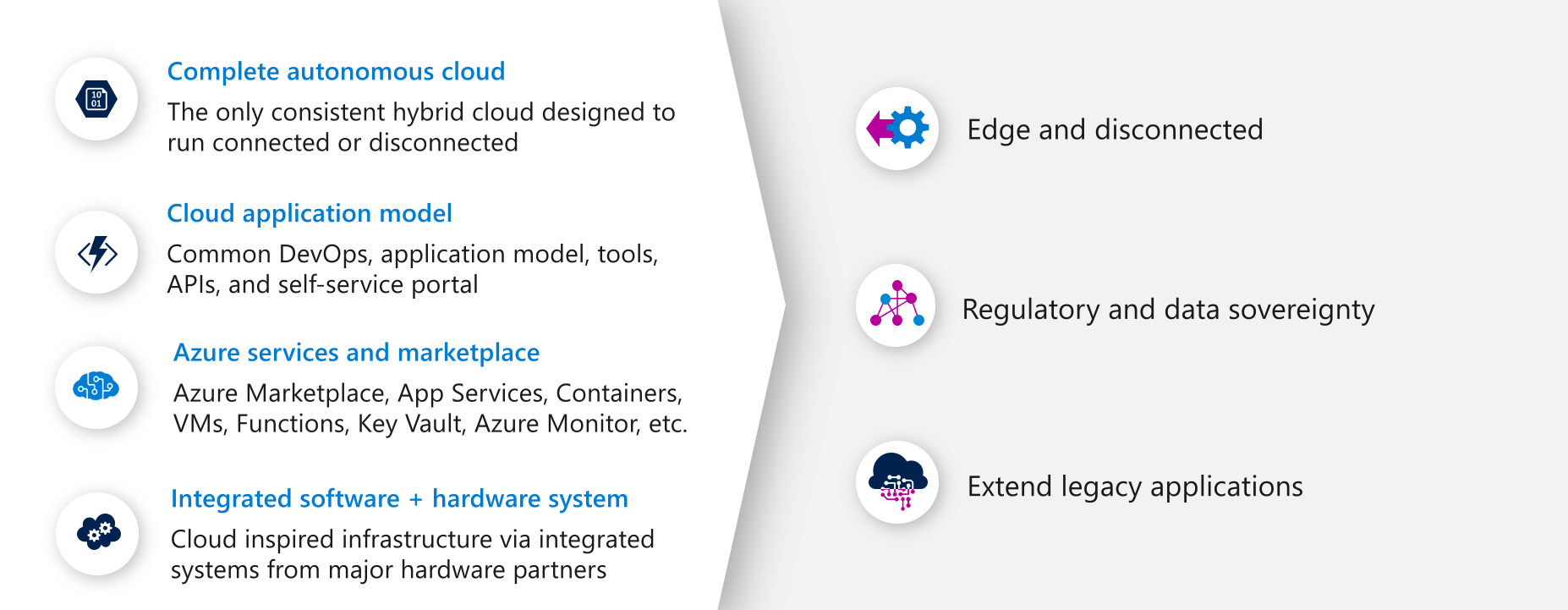

Портфель Azure Stack — это расширение Azure, которое позволяет создавать и запускать гибридные приложения в локальных, пограничных расположениях и облаке. Как показано на рис. 4, Azure Stack включает Azure Stack Hub (прежнее название — Azure Stack) и Azure Stack Edge (прежнее название — Azure Data Box Edge). Дополнительные сведения см. в разделе "Различия между глобальной службой Azure и Azure Stack Hub".

Azure Stack portfolioРисунок 4. Портфолио Azure Stack

Azure Stack portfolioРисунок 4. Портфолио Azure Stack

Azure Stack Hub и Azure Stack Edge представляют ключевые технологии, позволяющие обрабатывать конфиденциальные данные с помощью частного или гибридного облака и осуществлять цифровое преобразование с помощью интеллектуального облачного и интеллектуального пограничного подхода Майкрософт. Для многих государственных клиентов, обеспечение суверенитета данных, решение пользовательских требований к соответствию требованиям и применение максимальной доступной защиты к высокочувствительным данным являются основными факторами, лежащими в основе этих усилий.

Azure Stack Hub

Azure Stack Hub (прежнее название — Azure Stack) — это интегрированная система программного обеспечения и проверенное оборудование, которое можно приобрести у партнеров по оборудованию Майкрософт, развернуть в собственном центре обработки данных, а затем полностью работать самостоятельно или с помощью управляемого поставщика услуг. С помощью Azure Stack Hub вы всегда полностью управляете доступом к данным. Azure Stack Hub может размещать до 16 физических серверов на единицу масштабирования Azure Stack Hub. Это расширение Azure, позволяющее подготавливать различные службы IaaS и PaaS, эффективно внедряя многопользовательскую облачную технологию в локальные и пограничные среды. Вы можете запускать множество типов экземпляров виртуальных машин, служб приложений, контейнеров (включая контейнеры ИИ Azure), функций, Azure Monitor, Key Vault, Центров событий и других служб при использовании тех же средств разработки, API и процессов управления, которые вы используете в Azure. Azure Stack Hub не зависит от подключения к Azure для запуска развернутых приложений и включения операций через локальное подключение.

В дополнение к Azure Stack Hub, которая предназначена для локального развертывания (например, в центре обработки данных), усиленная и пригодная для развертывания в полевых условиях версия под названием Тактический Azure Stack Hub также доступна для решения тактических развертываний на краю для случаев с ограниченной или отсутствующей связью, полностью мобильных условий и суровых условий, требующих решений по военным спецификациям.

Azure Stack Hub можно управлять отключенным от Azure или Интернета. Вы можете запустить следующее поколение гибридных приложений с поддержкой ИИ, где находятся данные. Например, вы можете полагаться на Azure Stack Hub, чтобы перенести обученную модель ИИ на край сети и интегрировать ее с вашими приложениями для обеспечения аналитики с низкой задержкой, без необходимости изменения средств или процессов для локальных приложений.

Azure и Azure Stack Hub помогут вам разблокировать новые варианты гибридного использования для внешних или внутренних развернутых бизнес-приложений, включая пограничные и отключенные сценарии, облачные приложения, предназначенные для удовлетворения требований к независимости данных и соответствия требованиям, а также облачные приложения, развернутые в локальном центре обработки данных. Эти варианты использования могут включать мобильные сценарии или фиксированные развертывания в средствах центра обработки данных с высокой безопасностью. На рисунке 5 показаны возможности Azure Stack Hub и ключевые сценарии использования.

рис. 5. Возможности Azure Stack Hub

рис. 5. Возможности Azure Stack Hub

Azure Stack Hub обеспечивает следующее предложение для ключевых сценариев, показанных на рис. 5.

- Граничные и отключенные решения: Удовлетворение требований к задержке и подключению путем обработки данных на уровне Azure Stack Hub с последующим агрегированием в Azure для дальнейшей аналитики, с общей логикой приложения для обоих сценариев (подключенных и отключенных). Azure Stack Hub, доставляемый с помощью самолетов, кораблей или грузовиков, отвечает жестким требованиям разведки, строительства, сельского хозяйства, нефтегазовой отрасли, производства, ликвидации последствий катастроф, а также правительственных и военных операций в самых экстремальных условиях и удаленных местах. Например, с архитектурой Azure Stack Hub для пограничных и отключенных решений вы можете перенести следующее поколение гибридных приложений с поддержкой ИИ на край, где данные находятся и интегрировать их с существующими приложениями для аналитики с низкой задержкой.

- Облачные приложения для обеспечения независимости данных: разверните одно приложение по-разному в зависимости от страны или региона. Вы можете разрабатывать и развертывать приложения в Azure с полной гибкостью для развертывания локальной среды с помощью Azure Stack Hub на основе необходимости соответствовать требованиям к суверенитету данных или пользовательским требованиям соответствия. Например, с архитектурой Azure Stack Hub для суверенитета данных можно передавать данные из виртуальной сети Azure в виртуальную сеть Azure Stack Hub через частное подключение и в конечном итоге хранить данные в базе данных SQL Server, работающей на виртуальной машине в Azure Stack Hub. Вы можете использовать Azure Stack Hub для удовлетворения еще более строгих требований, таких как необходимость развертывания решений в отключенной среде, управляемой персоналом с допуском по безопасности, в пределах страны или региона. Эти отключенные среды могут не быть разрешены для подключения к Интернету в любом случае из-за классификации безопасности, в которой они работают.

- Локальная модель облачных приложений: Используйте Azure Stack Hub для обновления и расширения устаревших приложений и подготовки их к облаку. С помощью службы приложений в Azure Stack Hub можно создать интерфейс веб-интерфейса для использования современных API с современными клиентами, используя согласованные модели программирования и навыки. Например, с архитектурой Azure Stack Hub для модернизации устаревшей системы можно применить согласованный процесс DevOps, веб-приложения Azure, контейнеры, бессерверные вычисления и архитектуры микрослужб для модернизации устаревших приложений при интеграции и сохранении устаревших данных в мейнфреймах и основных бизнес-системах.

Azure Stack Hub требует Microsoft Entra ID или Active Directory Federation Services (ADFS), которые поддерживаются Active Directory в качестве службы управления идентификацией. Управление доступом на основе ролей (RBAC) можно использовать для предоставления системного доступа авторизованным пользователям, группам и службам, назначив им роли на уровне подписки, группы ресурсов или отдельного ресурса. Каждая роль определяет уровень доступа пользователя, группы или службы к ресурсам Azure Stack Hub.

Azure Stack Hub защищает данные на уровне подсистемы хранения с помощью шифрования неактивных данных. По умолчанию подсистема хранения Azure Stack Hub шифруется с помощью BitLocker с 128-разрядным шифрованием AES. Ключи BitLocker сохраняются во внутреннем хранилище секретов. Во время развертывания также можно настроить BitLocker для использования 256-разрядного шифрования AES. Вы можете хранить секреты и управлять ими, включая криптографические ключи, с помощью Key Vault в Azure Stack Hub.

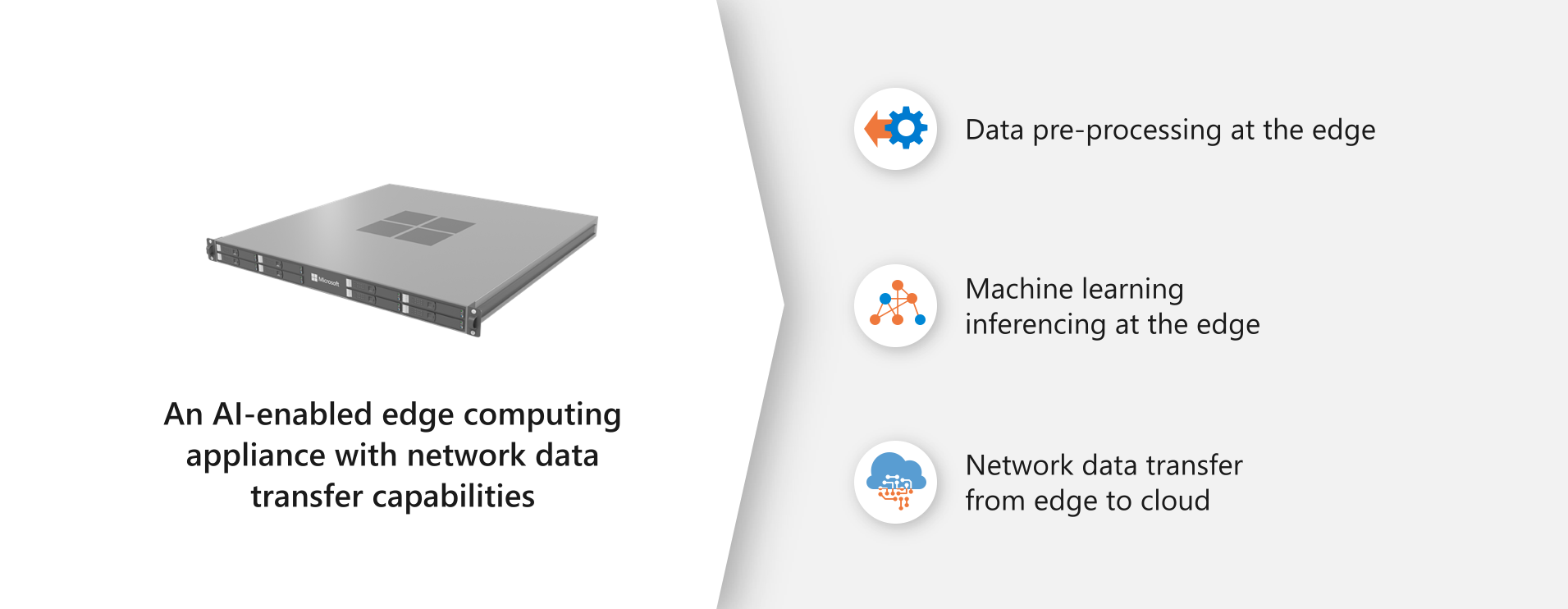

Azure Stack Edge

Azure Stack Edge (прежнее название — Azure Data Box Edge) — это пограничное вычислительное устройство с поддержкой ИИ с возможностями передачи сетевых данных. Последнее поколение этих устройств использует встроенный графический модуль обработки (GPU) для ускорения вывода ИИ. Azure Stack Edge использует интегрированное в устройство оборудование GPU для эффективного запуска алгоритмов машинного обучения на периферии. Размер и переносимость позволяют запускать Azure Stack Edge как можно ближе к пользователям, приложениям и данным по мере необходимости. На рисунке 6 показаны возможности Azure Stack Edge и ключевые варианты использования.

рис. 6. Возможности Azure Stack Edge

рис. 6. Возможности Azure Stack Edge

Azure Stack Edge предлагает следующее ценностное предложение для ключевых вариантов использования, показанных на рис. 6.

- Вывод с помощью Машинного обучения Azure: Вывод является частью глубокого обучения, которое происходит после обучения модели, например этапа прогнозирования, полученного от применения обучаемых возможностей к новым данным. Например, это часть, которая распознает автомобиль в целевом изображении после обучения модели путем обработки многих помеченных изображений транспортных средств, часто дополненных компьютерными синтезированными изображениями (также известными как синтетические). С помощью Azure Stack Edge можно запускать модели машинного обучения, чтобы быстро получать результаты и действовать над ними до отправки данных в облако. Необходимый подмножество данных (если есть ограничения пропускной способности) или полный набор данных передается в облако для продолжения переобучения и улучшения моделей машинного обучения клиента.

- Предварительная обработка данных. Анализ данных, поступающих из локальной среды или устройств Интернета вещей. Для быстрого получения результатов устройство размещают вблизи источника данных. Azure Stack Edge передает полный набор данных (или только необходимое подмножество данных при ограниченной пропускной способности) в облако для выполнения более сложной обработки или более глубокого анализа. Предварительная обработка может использоваться для агрегирования данных, изменения данных (например, удаления личных и других конфиденциальных данных), передачи данных, необходимых для более глубокой аналитики в облаке, а также анализа и реагирования на события Интернета вещей.

- Передача данных по сети в Azure. С помощью Azure Stack Edge вы можете передавать данные в Azure для последующих вычислений и анализа либо для их архивации.

Возможность собирать, различать и распространять данные миссии важно для принятия критически важных решений. Средства, помогающие обрабатывать и передавать данные непосредственно на границе, делают эту возможность возможной. Например, Azure Stack Edge с малым весом и встроенным аппаратным ускорением для вывода машинного обучения (ML) полезен для повышения интеллектуальных возможностей подразделений, действующих на передовой, или аналогичных задач с помощью решений ИИ, предназначенных для тактического уровня. Передача данных с мест, которая традиционно является сложной и медленной задачей, значительно улучшается при использовании семейства продуктов Azure Data Box.

Эти продукты объединяют лучшие технологии пограничных и облачных вычислений, чтобы открыть возможности, которые ранее считались невозможными, такие как синтетическое картирование и выводы моделей машинного обучения. От подводных лодок и самолетов до удаленных баз, Azure Stack Hub и Azure Stack Edge позволяют использовать возможности облака на периферии.

Используя Azure в сочетании с Azure Stack Hub и Azure Stack Edge, вы можете обрабатывать конфиденциальные и критически важные данные в защищенной изолированной инфраструктуре в общедоступном мультитенантном облаке Azure или данные с высокой степенью конфиденциальности на периферии под полным контролем. В следующем разделе описывается концептуальная архитектура для классифицированных рабочих нагрузок.

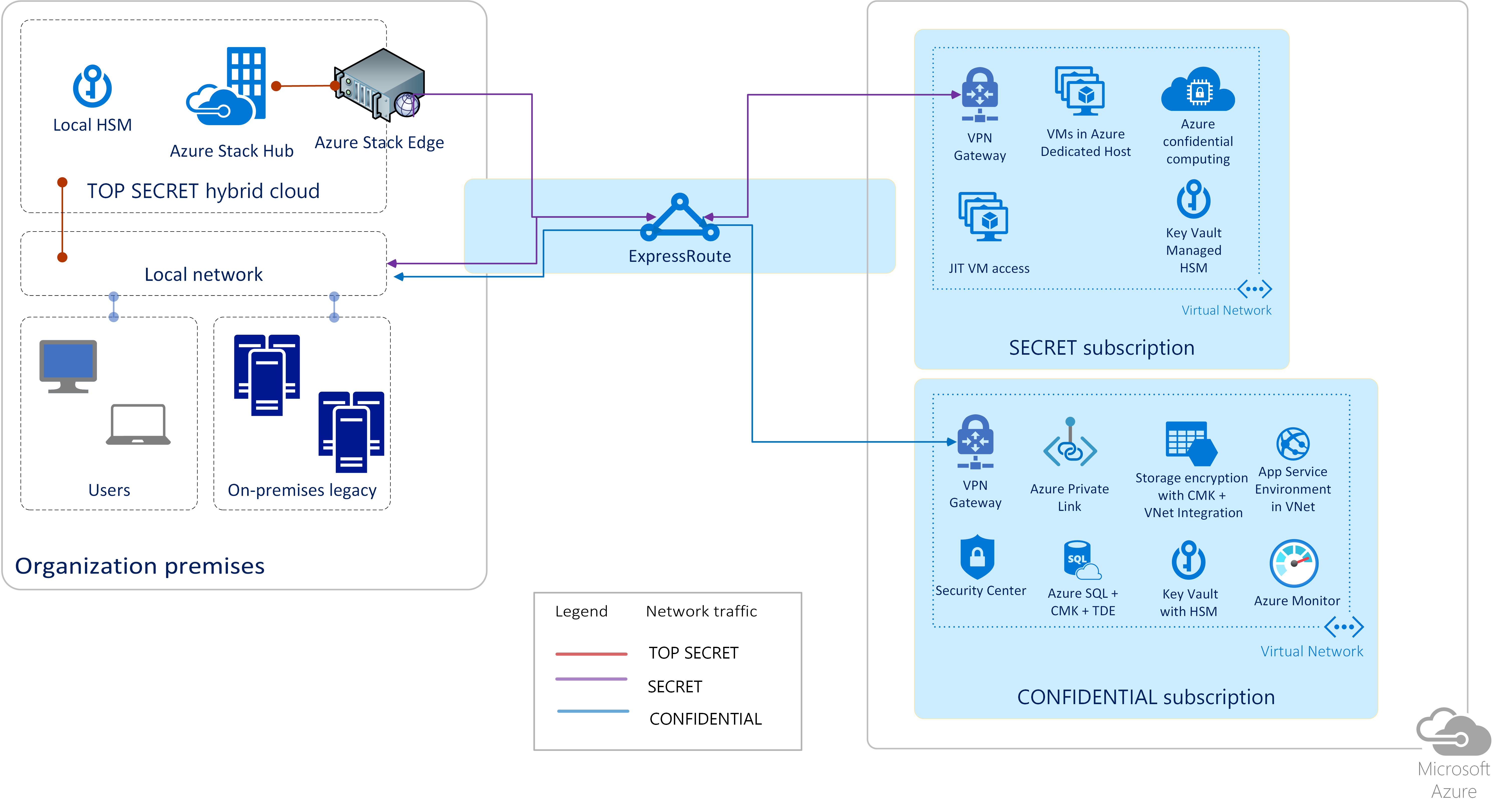

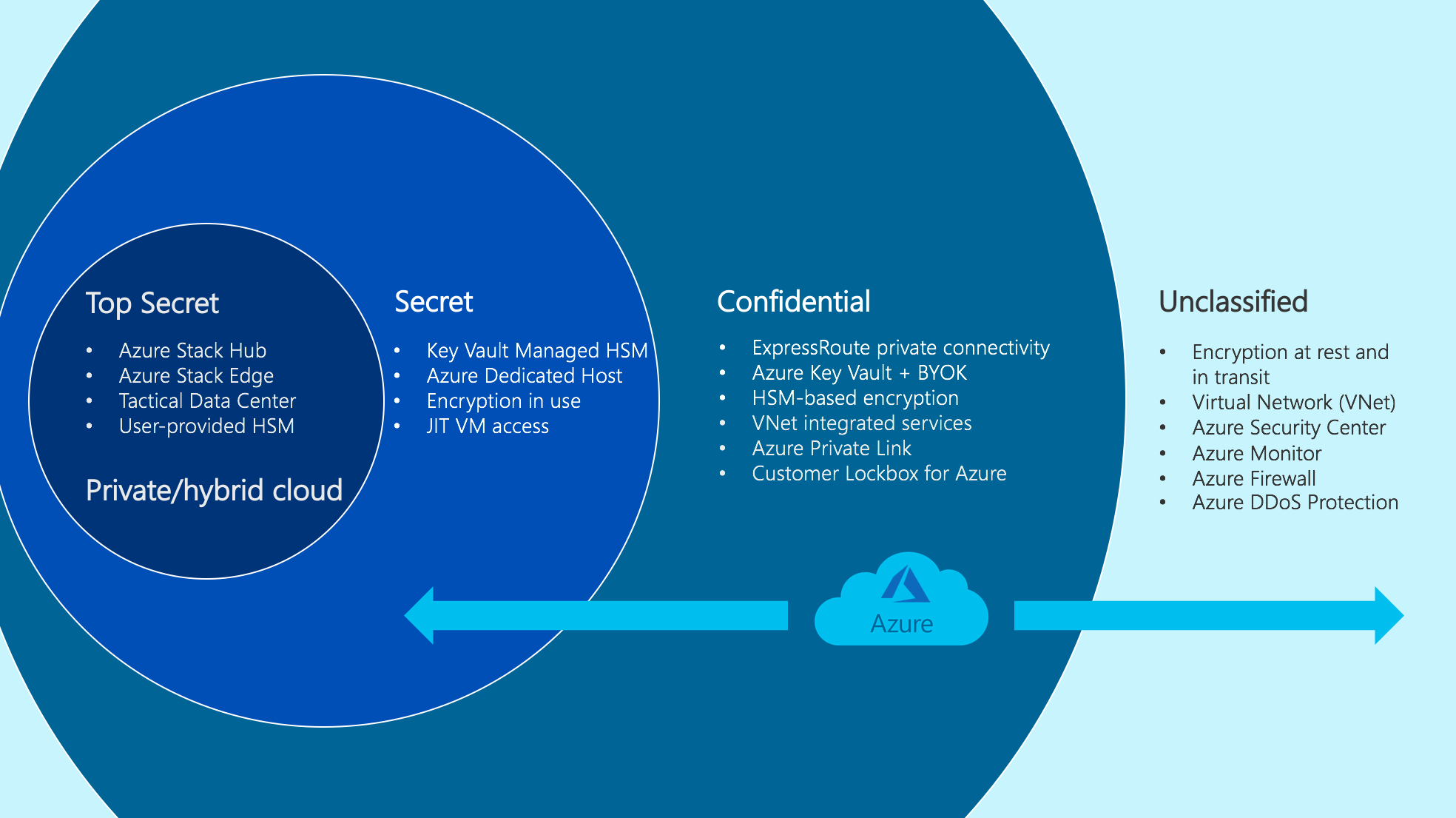

Концептуальная архитектура

На рисунке 7 показана концептуальная архитектура с помощью продуктов и служб, поддерживающих различные классификации данных. Общедоступное мультитенантное облако Azure — это базовая облачная платформа, которая делает эту архитектуру возможной. Вы можете расширить Azure с помощью локальных и пограничных продуктов, таких как Azure Stack Hub и Azure Stack Edge, чтобы вместить критически важные рабочие нагрузки, по которым требуется увеличить или эксклюзивный операционный контроль. Например, Azure Stack Hub предназначен для локального развертывания в центре обработки данных, где у вас есть полный контроль над подключением к службе. Кроме того, Azure Stack Hub можно развернуть для обслуживания тактических пограничных развертываний с ограниченными возможностями подключения или без них, включая полностью мобильные сценарии.

рис. 7. Концептуальная архитектура для классифицированных рабочих нагрузок

рис. 7. Концептуальная архитектура для классифицированных рабочих нагрузок

Для классифицированных рабочих нагрузок можно подготовить ключ, позволяющий службам Azure защитить целевые рабочие нагрузки при устранении выявленных рисков. Azure в сочетании с Azure Stack Hub и Azure Stack Edge могут размещать модели частного и гибридного облачного развертывания, что делает их подходящими для многих рабочих нагрузок государственных организаций, включая неклассифицированные и классифицированные данные. В этой статье используется следующая таксономия классификации данных:

- Конфиденциальный

- Секрет

- Верхний секрет

Аналогичные схемы классификации данных существуют во многих странах или регионах.

Для совершенно секретных данных можно использовать Azure Stack Hub, который может работать вне связи с Azure и Интернетом. Тактический Azure Stack Hub также доступен для решения тактических пограничных развертываний с ограниченной или отсутствующей связью, при полностью мобильных требованиях и суровых условиях, требующих решений, соответствующих военным стандартам. На рисунке 8 показаны ключевые поддерживающие службы, которые можно настроить для размещения различных рабочих процессов в Azure.

рис. 8. Поддержка Azure для различных классификаций данных

рис. 8. Поддержка Azure для различных классификаций данных

Конфиденциальные данные

Ниже приведены основные возможности включения технологий и служб, которые могут оказаться полезными при развертывании конфиденциальных данных и рабочих нагрузок в Azure:

- Все рекомендуемые технологии, используемые для неклассифицированных данных, особенно службы, такие как виртуальная сеть( виртуальная сеть ), Microsoft Defender для облака и Azure Monitor.

- Общедоступные IP-адреса отключены, разрешая только трафик через частные подключения, включая ExpressRoute и VPN-шлюз .

- Для шифрования данных рекомендуется использовать ключи, управляемые клиентом (CMK), в Azure Key Vault , поддерживаемые модулями безопасности оборудования с несколькими клиентами (HSM), которые имеют проверку FIPS 140.

- Включены только службы, поддерживающие параметры интеграции виртуальной сети . Виртуальная сеть Azure позволяет размещать ресурсы Azure в сети, отличной от Интернета, которая затем может быть подключена к локальной сети с помощью VPN-технологий. Интеграция с виртуальной сетью предоставляет веб-приложениям доступ к ресурсам в виртуальной сети.

- Вы можете использовать приватный канал Azure для доступа к службам Azure PaaS через частную конечную точку в виртуальной сети, гарантируя, что трафик между виртуальной сетью и службой перемещается по глобальной магистральной сети Майкрософт, что устраняет необходимость предоставления службы общедоступному Интернету.

- Блокировка клиента для Azure позволяет утвердить или запретить запросы на доступ с повышенными привилегиями для данных в сценариях поддержки. Это расширение рабочего процесса JIT, поставляемого с включенным полным ведением журнала аудита.

С помощью возможностей общедоступного мультитенантного облака Azure можно достичь уровня изоляции и безопасности , необходимых для хранения конфиденциальных данных. Вы должны использовать Microsoft Defender для облака и Azure Monitor, чтобы получить представление о средах Azure, включая безопасность подписок.

Секретные данные

Ниже приведены основные возможности включения технологий и служб, которые могут оказаться полезными при развертывании секретных данных и рабочих нагрузок в Azure:

- Все рекомендуемые технологии, используемые для конфиденциальных данных.

- Используйте Azure Key Vault с управляемым HSM, который предоставляет полностью управляемый, высоко доступный, однотенантный HSM в качестве сервиса, использующее проверенные HSM уровня 3 FIPS 140. Каждый управляемый экземпляр HSM привязан к отдельному домену безопасности, управляемому вами и изолированным криптографически от экземпляров, принадлежащих другим клиентам.

- Выделенный узел Azure предоставляет физические серверы, где может размещаться одна или несколько виртуальных машин Azure. Эти серверы выделены для одной подписки Azure. Выделенные узлы можно настроить в регионе, зоне доступности и области отказа. Затем виртуальные машины можно поместить непосредственно в подготовленные узлы с помощью любой конфигурации, подходящей для ваших потребностей. Выделенный узел обеспечивает изоляцию оборудования на физическом уровне сервера, что позволяет размещать виртуальные машины Azure на изолированном и выделенном физическом сервере, который выполняет только рабочие нагрузки вашей организации в соответствии с требованиями корпоративного соответствия.

- Ускоренные сетевые функции FPGA на основе Azure SmartNICs позволяют перенести сетевые функции хоста на выделенное оборудование, обеспечивая туннелирование для виртуальных сетей, а также функции безопасности и балансировки нагрузки. Разгрузка сетевого трафика на выделенную микросхему защищает от атак по сторонним каналам на основном ЦП.

- Конфиденциальные вычисления Azure обеспечивают шифрование данных во время использования, гарантируя, что данные всегда контролируются. Данные защищены внутри аппаратной доверенной среды выполнения (TEE, также известной как анклав), и не существует способа просмотреть данные или операции извне анклава.

- JIT-доступ к виртуальной машине можно использовать для блокировки входящего трафика на виртуальные машины Azure путем создания правил группы безопасности сети (NSG). Вы выбираете порты на виртуальной машине, к которой входящий трафик будет заблокирован, и когда пользователь запрашивает доступ к виртуальной машине, Microsoft Defender для Облака проверяет, что у пользователя есть соответствующие разрешения управления доступом на основе ролей (RBAC).

Чтобы разместить секретные данные в общедоступном мультитенантном облаке Azure, можно развернуть дополнительные технологии и службы на основе этих технологий, используемых для конфиденциальных данных и ограничить подготовленные службы тем службам, которые обеспечивают достаточную изоляцию. Эти службы предоставляют различные варианты изоляции во время выполнения. Они также поддерживают шифрование неактивных данных с помощью ключей, управляемых клиентом, в одноарендных HSM, которые контролируются вами и криптографически изолированы от экземпляров HSM, принадлежащих другим клиентам.

Совершенно секретные данные

Ниже указаны основные продукты, способствующие развертыванию секретных данных и рабочих нагрузок в Azure:

- Все рекомендуемые технологии, используемые для секретных данных.

- Azure Stack Hub (прежнее название — Azure Stack) позволяет выполнять рабочие нагрузки с использованием той же архитектуры и API, что и в Azure, при наличии физической изолированной сети для данных высокой классификации.

- Azure Stack Edge (прежнее название — Azure Data Box Edge) позволяет хранить и обрабатывать данные высокой классификации, но также позволяет отправлять полученные сведения или модели непосредственно в Azure. Такой подход создает путь для обмена данными между доменами, что делает этот процесс более простым и надежным.

- В дополнение к Azure Stack Hub, которая предназначена для локального развертывания (например, в центре обработки данных), усиленная и пригодная для развертывания в полевых условиях версия под названием Тактический Azure Stack Hub также доступна для решения тактических развертываний на краю для случаев с ограниченной или отсутствующей связью, полностью мобильных условий и суровых условий, требующих решений по военным спецификациям.

- Предоставляемые пользователем аппаратные модули безопасности (HSM) позволяют хранить ключи шифрования в виртуальных машинах HSM, развернутых локально и управляемых исключительно вами.

Для размещения совершенно секретных данных, вероятно, потребуется изолированная среда, которую предоставляет Azure Stack Hub. Azure Stack Hub можно управлять отключенным от Azure или Интернета. Несмотря на то, что изолированные сети не обязательно повышают безопасность, многие правительства могут неохотно хранить данные с этой классификацией в подключенной к интернету среде.

Azure предлагает непревзойденный выбор моделей общедоступного, частного и гибридного развертывания облака для решения ваших проблем, связанных с защитой данных. В следующем разделе рассматриваются избранные варианты применения, которые могут представлять интерес для государственных клиентов во всем мире.

Выбор рабочих нагрузок и вариантов использования

В этом разделе представлен обзор выбранных вариантов использования, демонстрирующих возможности Azure для рабочих нагрузок, которые могут представлять интерес для правительств по всему миру. С точки зрения возможностей, Azure представляется с помощью сочетания общественных мультитенантных облачных, а также локальных и пограничных возможностей, предоставляемых Azure Stack Hub и Azure Stack Edge.

Обработка конфиденциальных или регулируемых данных в Azure Stack Hub