Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Область применения:SQL Database Azure

Управляемый экземпляр SQL Azure

Azure Synapse Analytics

Прозрачное шифрование данных (TDE) помогает защищать Базу данных SQL Azure, Управляемый экземпляр SQL Azure и Azure Synapse Analytics от автономных вредоносных действий за счет шифрования неактивных данных. Выполняется шифрование и расшифровка базы данных, связанных резервных копий и неактивных файлов журналов транзакций в реальном времени без необходимости изменения приложения. По умолчанию TDE включен для всех вновь развернутых баз данных SQL Azure и должен быть включен вручную для старых баз данных SQL Azure. Для Управляемого экземпляра SQL Azure TDE включается на уровне экземпляра и для вновь созданных баз данных. Для Azure Synapse Analytics необходимо вручную включить TDE.

Примечание.

Информация в статье применима к Базе данных SQL Azure, Управляемому экземпляру SQL Azure и Azure Synapse Analytics (выделенные пулы SQL, ранее — хранилище данных SQL). Сведения о прозрачном шифровании данных для выделенных пулов SQL в рабочих областях Azure Synapse см. в статье Шифрование в Azure Synapse Analytics.

Некоторые элементы, которые рассматриваются как содержимое клиента, такие как имена таблиц, имена объектов и имена индексов, могут передаваться в файлах журналов для поддержки и устранения неполадок корпорации Майкрософт.

Функция TDE выполняет шифрование и расшифровку ввода-вывода данных в реальном времени на уровне страницы. Каждая страница расшифровывается при считывании в память, а затем снова шифруется перед записью на диск. TDE шифрует пространство хранения всей базы данных, используя симметричный ключ, который называется ключом шифрования базы данных. При запуске базы данных зашифрованный ключ DEK расшифровывается, а затем используется для расшифровки и повторного шифрования файлов базы данных в процессе SQL Server. DEK защищён защитником TDE. Защита TDE — это управляемый службой сертификат (прозрачное шифрование данных, управляемый службой), или асимметричный ключ, хранящийся в Azure Key Vault или управляемом HSM Azure Key Vault (прозрачное шифрование данных, управляемое клиентом).

Для базы данных SQL Azure и Azure Synapse предохранитель TDE настраивается на уровне сервера и наследуется всеми базами данных, связанными с этим сервером. Для Управляемый экземпляр SQL Azure защита TDE устанавливается на уровне экземпляра и наследуется всеми зашифрованными базами данных в этом экземпляре. В этом документе термин сервер обозначает как сервер, так и экземпляр, если не указано иное.

Внимание

По умолчанию все создаваемые базы данных SQL шифруются с помощью управляемого службой прозрачного шифрования данных. При шифровании источника базы данных целевые базы данных, созданные с помощью восстановления, георепликации и копирования базы данных, шифруются по умолчанию. Однако, если источник базы данных не зашифрован, целевые базы данных, созданные с помощью восстановления, георепликации и копирования базы данных по умолчанию не шифруются. Существующие базы данных SQL, созданные до мая 2017 г. и существующие базы данных Управляемый экземпляр SQL, созданные до февраля 2019 г., по умолчанию не шифруются. Базы данных в управляемом экземпляре SQL, созданные с помощью операции RESTORE, наследуют статус шифрования от исходного источника. Чтобы восстановить существующую базу данных, зашифрованную с помощью TDE, необходимо сначала импортировать требуемый сертификат TDE в Управляемый экземпляр SQL. Чтобы узнать состояние шифрования базы данных, выполните запрос SELECT из динамического административного представления sys.dm_database_encryption_keys и проверьте состояние столбца encryption_state_desc.

Примечание.

TDE нельзя использовать для шифрования системных баз данных, таких как база данных master, в базе данных SQL и в управляемом экземпляре SQL. База master данных содержит объекты, необходимые для выполнения операций TDE с пользовательскими базами данных. Рекомендуется не хранить конфиденциальные данные в системных базах данных. Исключением является tempdbто, что всегда шифруется с помощью TDE для защиты данных, хранящихся там.

Управляемое службой прозрачное шифрование данных

В Azure параметр по умолчанию для TDE означает, что для защиты DEK используется встроенный сертификат сервера. Встроенный сертификат сервера является уникальным для каждого сервера, а используемый алгоритм шифрования — AES 256 в режиме цепочки блоков шифров (CBC). Если база данных находится в отношении георепликации, как основная, так и гео-вторичная базы данных защищены ключом сервера, управляющего основной базой данных. Если две базы данных подключены к одному и тому же серверу, то они также совместно используют один встроенный сертификат. Корпорация Майкрософт автоматически сменяет эти сертификаты один раз в год в соответствии с внутренней политикой безопасности, а корневой ключ защищен внутренним хранилищем секретов Майкрософт. Клиенты могут проверять соответствие базы данных SQL и Управляемый экземпляр SQL с внутренними политиками безопасности в независимых сторонних отчетах аудита, представленных в центре управления безопасностью Майкрософт.

Корпорация Майкрософт гарантирует простое перемещение ключей и управление ими для георепликации и восстановления.

Управляемое клиентом прозрачное шифрование данных - Принести свой собственный ключ

Управляемое клиентом TDE также называется поддержкой "Принеси свой ключ" (BYOK) для TDE. В этом сценарии средство защиты TDE, шифрующее DEK, является асимметричным ключом, управляемым клиентом, который хранится в принадлежащем клиенту и управляемом хранилище Azure Key Vault (облачной системе управления внешними ключами Azure) и никогда не покидает хранилище ключей. Защитник TDE может быть создан хранилищем ключей или передан в хранилище ключей с локального устройства HSM. Кроме того, клиенты могут использовать управляемый HSM Azure для хранения и управления защитой TDE. Для расшифровки и шифрования DEK базы данных SQL Управляемому экземпляру SQL и Azure Synapse должны быть предоставлены разрешения в хранилище ключей, принадлежащее заказчику. В случае отзыва разрешений сервера на доступ к хранилищу ключей база данных будет недоступна и все данные будут зашифрованы.

С интеграцией TDE с Azure Key Vault и Azure Managed HSM, пользователи могут управлять задачами управления ключами, включая ротацию ключей, разрешения в хранилище ключей, резервное копирование ключей, а также включать аудит и отчеты для всех TDE-защитников, используя функциональность Azure Key Vault или Azure Managed HSM. Azure Key Vault и Управляемый Сервис УПУ Azure обеспечивают централизованное управление ключами, используют тщательно контролируемые УПУ и позволяют разделять обязанности между управлением ключами и управлением данными, чтобы обеспечить соответствие политикам безопасности. Дополнительные сведения о BYOK для базы данных SQL Azure и Azure Synapse см. в статье Прозрачное шифрование данных с помощью интеграции с Azure Key Vault.

Чтобы начать использование TDE с интеграцией Azure Key Vault, ознакомьтесь с руководством по включению прозрачного шифрования данных с помощью собственного ключа из Azure Key Vault.

Перемещение базы данных, защищенной прозрачным шифрованием данных

Для операций в пределах Azure базу данных не нужно расшифровывать. Настройки TDE на базе данных-источнике или главной базе данных прозрачно наследуются целевой базой данных. Это относится ко всем следующим операциям:

- Географическое восстановление

- восстановление на определенный момент времени через интерфейс самообслуживания;

- восстановление удаленной базы данных;

- Активная георепликация

- создание копии базы данных.

- Восстановление файла резервной копии в Управляемом экземпляре Базы данных SQL Azure

Внимание

Создание вручную резервной копии базы данных, зашифрованной с помощью TDE, управляемой службой, не поддерживается в Управляемый экземпляр Azure SQL, так как сертификат, используемый для шифрования, недоступен. Чтобы переместить такую базу данных в другой управляемый экземпляр SQL, используйте функцию восстановления до точки во времени или переключиться на управляемый клиентом ключ.

При экспорте защищенной TDE базы данных в BACPAC-файл экспортируемое содержимое базы данных не шифруется. При импорте в пустую базу данных шифрование зависит от того, включен ли TDE в этой базе данных. Если во время импорта создается новая база данных, она использует параметры TDE по умолчанию для логического сервера для базы данных SQL Azure или Управляемого экземпляра SQL Azure.

Управление прозрачным шифрованием данных

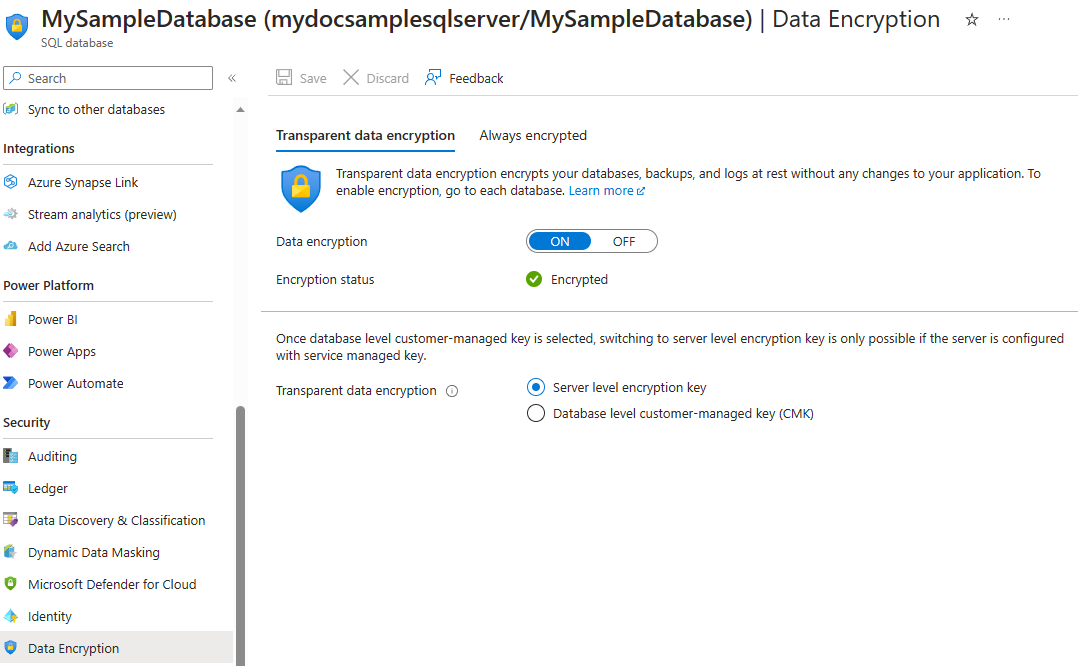

Управление TDE на портале Azure.

Чтобы настроить TDE через портал Azure, нужно подключиться в качестве владельца Azure, участника или диспетчера безопасности SQL.

Включение и отключение TDE на уровне базы данных. Для управляемого экземпляра базы данных SQL Azure используйте Transact-SQL (T-SQL), чтобы включать и отключать TDE (прозрачное шифрование данных) в базе данных. Для базы данных SQL Azure и Azure Synapse можно управлять TDE для базы данных в портале Azure после входа с помощью учетной записи администратора или участника Azure. Найдите параметры TDE для своей пользовательской базы данных. По умолчанию используется ключ шифрования уровня сервера. Для сервера, который содержит базу данных, автоматически создается сертификат TDE.

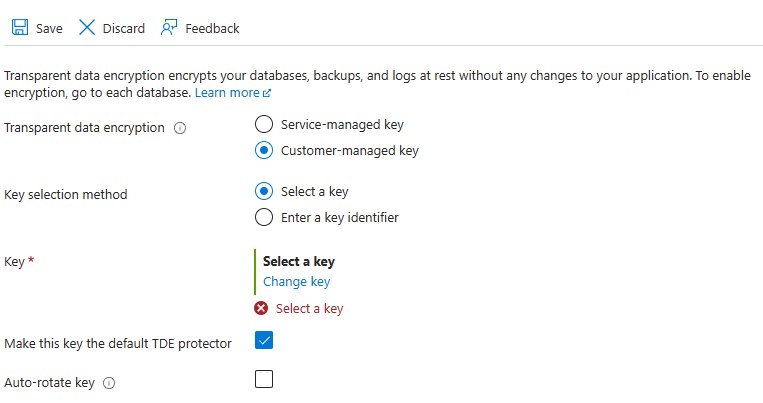

Вы устанавливаете главный ключ TDE, известный как предохранитель TDE, на уровне сервера или экземпляра. Чтобы использовать TDE с поддержкой BYOK и защитить базы данных с помощью ключа из Azure Key Vault или Управляемого HSM Azure, откройте параметры TDE на сервере или управляемом экземпляре.

Вы также можете использовать управляемый клиентом ключ для TDE на уровне базы данных для База данных SQL Azure. Дополнительные сведения см. в разделе Прозрачное шифрование данных (TDE) с ключами, управляемыми клиентом, на уровне базы данных.