Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

![]()

Прежде чем большинство организаций начинают путешествие нулевого доверия, их подход к идентификации может быть фрагментирован различными поставщиками удостоверений, отсутствие единого входа между облачными и локальными приложениями и ограниченной видимостью риска идентификации.

Облачные приложения и мобильные работники требуют нового способа мышления, когда речь идет о безопасности. Многие сотрудники приносят свои собственные устройства и работают в гибридном режиме. Доступ к данным регулярно осуществляется за пределами традиционного периметра корпоративной сети и передается внешним контрагентам, таким как партнеры и поставщики. Традиционные корпоративные приложения и данные перемещаются из локальной среды в гибридные и облачные среды.

Традиционные сетевые элементы управления для обеспечения безопасности больше не достаточно.

Идентичности представляют людей, службы или устройства в сетях, конечных точках и

Перед попыткой получить доступ к ресурсу с помощью удостоверения организации должны:

- Подтвердите личность с помощью сильной аутентификации.

- Убедитесь, что доступ соответствует и является типичным для этой личности.

- Придерживайтесь принципа минимально необходимого уровня доступа.

После проверки удостоверения мы можем управлять доступом к ресурсам на основе политик организации, текущего анализа рисков и других средств.

Цели развертывания системы идентификации на основе модели "Никому не доверяй"

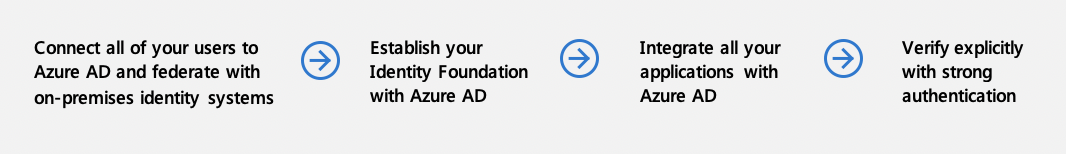

При внедрении комплексной инфраструктуры "Никому не доверяй" для идентификации мы рекомендуем в первую очередь сосредоточиться на следующих начальных целях развертывания:

- Облачная идентификация интегрируется с локальными системами идентификации.

- Политики условного доступа ограничивают доступ и предоставляют возможность исправления.

- Расширение возможностей наблюдения с помощью аналитики.

После решения предыдущих областей сосредоточьтесь на следующих задачах развертывания:

- Управление удостоверениями и привилегиями доступа с помощью системы управления идентификацией.

- Пользователь, устройство, расположение и поведение анализируются в режиме реального времени.

- Интеграция сигналов угроз из других решений безопасности.

I. Облачные идентификаторы интегрируются с локальными системами идентификации

Идентификатор Microsoft Entra обеспечивает надежную проверку подлинности, точку интеграции для безопасности конечных точек и ядро политик, ориентированных на пользователей, чтобы гарантировать наименее привилегированный доступ. Условный доступ Microsoft Entra — это механизм политики, используемый для принятия решений о доступе к ресурсам на основе удостоверения пользователя, среды, работоспособности устройств и риска, проверенного явным образом во время доступа. Вы можете реализовать стратегию идентификации нулевого доверия с помощью идентификатора Microsoft Entra.

Подключите всех ваших пользователей к Microsoft Entra ID и создайте федерацию с локальными системами удостоверений.

Поддержание работоспособного конвейера удостоверений сотрудников и необходимых артефактов безопасности, включая группы для авторизации и конечных точек для элементов управления политикой доступа, помещает вас в лучшее место для использования согласованных удостоверений и элементов управления в облаке.

Выполните следующие действия:

- Выберите способ проверки подлинности. Идентификатор Microsoft Entra предоставляет вам лучшую защиту от атак грубой силы, DDoS и атак на распыление паролей, но вам следует принять решение, подходящее для вашей организации и ваших потребностей в соответствии с требованиями.

- Берите с собой только те сведения о личности, которые абсолютно необходимы. Используйте облако в качестве возможности покинуть учетные записи службы, которые используются только в локальной среде. Оставьте локальные привилегированные роли локальными.

- Убедитесь, что требования к оборудованию для синхронизации Microsoft Entra Connect соответствуют размеру вашей организации.

Создайте вашу основу идентификации с Microsoft Entra ID

Стратегия "Никому не доверяй" требует явного выполнения проверки, применения принципов доступа с минимальными привилегиями и предположения о нарушении. Идентификатор Microsoft Entra может выступать в качестве точки принятия решений политики, чтобы применить политики доступа на основе аналитических сведений о пользователе, конечной точке, целевом ресурсе и среде.

Поместите идентификатор Microsoft Entra в путь к каждому запросу на доступ. Этот процесс подключает каждого пользователя, приложения и ресурсы через общую плоскость управления удостоверениями и предоставляет Microsoft Entra ID сигналы, чтобы принять наилучшие решения относительно рисков аутентификации и авторизации. Кроме того, единый вход (SSO) и согласованные политики обеспечивают более удобный интерфейс пользователя и способствуют повышению производительности.

Интеграция всех приложений с идентификатором Microsoft Entra

Единая точка входа предотвращает оставление пользователями копий своих учетных данных в различных приложениях и помогает избежать фишинговых атак или усталости от многофакторной аутентификации из-за чрезмерных запросов.

Убедитесь, что в вашей среде нет нескольких решений управления удостоверениями и доступом (IAM). Это дублирование уменьшает количество сигналов, которые получает Microsoft Entra ID, позволяет злоумышленникам оставаться в тени между двумя системами IAM и приводит к плохому взаимодействию с пользователем. Эта сложность может привести к тому, что ваши бизнес-партнеры становятся сомневаться в вашей стратегии нулевого доверия.

Выполните следующие действия:

- Интегрируйте современные корпоративные приложения, которые поддерживают OAuth 2.0 или SAML.

- Для приложений с проверкой подлинности Kerberos и на основе форм интегрируйте их с помощью прокси приложения Microsoft Entra.

- Если вы публикуете устаревшие приложения с помощью сетей доставки приложений или контроллеров, используйте идентификатор Microsoft Entra для интеграции с большинством основных (например, Citrix, Akamai и F5).

- Чтобы упростить процесс обнаружения и переноса ваших приложений с ADFS и существующих/старых систем IAM, ознакомьтесь с ресурсами по миграции приложений на платформу Microsoft Entra ID.

- Автоматизация подготовки пользователей.

Проверьте явным образом с помощью сильной аутентификации

Выполните следующие действия:

- Разверните многофакторную проверку подлинности в Microsoft Entra. Это фундаментальная часть снижения рисков для сеансов пользователей. Когда пользователи появляются на новых устройствах и из новых местоположений, возможность ответить на вызов MFA является одним из самых прямых способов, с помощью которых пользователи могут подтвердить, что это знакомые устройства и локации по мере их перемещений по миру (без необходимости анализа отдельных сигналов администраторами).

- Блокируйте устаревшие методы проверки подлинности. Одним из наиболее распространенных векторов атак для злоумышленников является использование украденных и повторно используемых учетных данных при работе с устаревшими протоколами, такими как SMTP, которые не поддерживают современные меры безопасности.

II. Политики условного доступа контролируют доступ и предоставляют действия по исправлению.

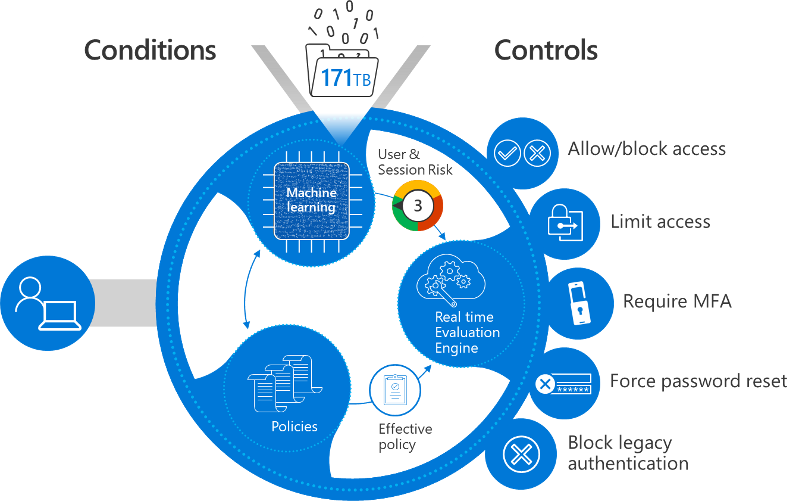

Условный доступ Microsoft Entra анализирует такие сигналы, как пользователь, устройство и расположение, чтобы автоматизировать решения и применять политики доступа организации для ресурса. Политики условного доступа можно использовать для применения таких элементов управления доступом, как многофакторная проверка подлинности (MFA). Политики условного доступа позволяют запрашивать у пользователей прохождение многофакторной аутентификации при необходимости для обеспечения безопасности и не мешать пользователям, если это не требуется.

Корпорация Майкрософт предоставляет стандартные условные политики, называемые параметрами безопасности по умолчанию, которые обеспечивают базовый уровень безопасности. Однако вашей организации может потребоваться больше гибкости, чем предлагают базовые настройки безопасности. Условный доступ можно использовать, чтобы настроить параметры безопасности по умолчанию с большей степенью детализации и установить новые политики, соответствующих вашим требованиям.

Заблаговременное планирование политик условного доступа и применение набора активных и резервных политик — вот базовый принцип применения политик доступа в развертывании на основе модели "Никому не доверяй". Уделите время на настройку известных сетевых расположений в вашей среде. Даже если эти сетевые расположения не используются для политики условного доступа, настройка этих IP-адресов уведомляет о риске в Защите Microsoft Entra ID.

Сделайте этот шаг

- Ознакомьтесь с нашим руководством по развертыванию и рекомендациями по созданию устойчивых политик условного доступа.

Регистрация устройств с помощью идентификатора Microsoft Entra для ограничения доступа от уязвимых и скомпрометированных устройств

Выполните следующие действия:

- Включите гибридное присоединение Microsoft Entra или присоединение Microsoft Entra. Если вы управляете ноутбуком или компьютером пользователя, доведите эти сведения в идентификатор Microsoft Entra и используйте его для принятия лучших решений. Например, позволяя богатым клиентам, которые имеют автономные копии на компьютере, доступ к данным, если вы знаете, что пользователь поступает с компьютера, который управляет вашей организацией и управляет ими.

- Включите службу Intune в Microsoft Endpoint Manager (EMS) для управления мобильными устройствами пользователей и регистрации устройств. То же самое можно сказать о мобильных устройствах пользователей, что и о ноутбуках: чем больше вы знаете о них (уровень обновлений, взломанные, с правами суперпользователя и т. д.), тем лучше вы можете обосновать, почему блокируете или разрешаете доступ.

III. Расширение возможностей наблюдения с помощью аналитики

При построении вашей ИТ-инфраструктуры в Microsoft Entra ID с аутентификацией, авторизацией и управлением доступом важно иметь надежные оперативные данные о том, что происходит в системном каталоге.

Настройка ведения журнала и отчетов для улучшения видимости

Выполните этот шаг:

- Запланируйте развертывание отчетов и мониторинга Microsoft Entra, чтобы иметь возможность сохранять и анализировать журналы из идентификатора Microsoft Entra, в Azure или с помощью выбранной системы SIEM.

IV. Управление удостоверениями и привилегиями доступа осуществляется посредством управления идентификацией

После достижения первоначальных целей сосредоточьтесь на других задачах, таких как более надежное управление удостоверениями.

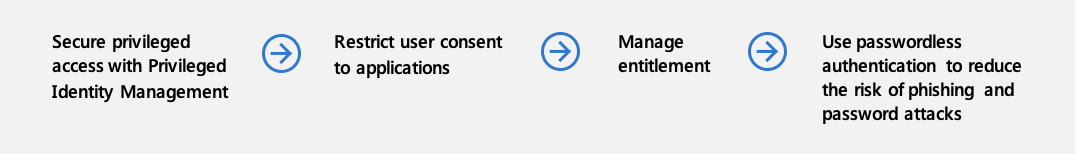

Защита привилегированного доступа с помощью управления привилегированными пользователями

Управляйте конечными точками, условиями и учетными данными, используемыми пользователями для доступа к привилегированным операциям и ролям.

Выполните следующие действия:

- Возьмите под контроль свои привилегированные удостоверения. Привилегированный доступ — это не только административный доступ, но и доступ к приложению или разработчику, который может изменить способ запуска и обработки данных критически важных приложений.

- Используйте управление привилегированными пользователями для защиты привилегированных удостоверений.

Ограничение применения согласия пользователя для приложений

Согласие пользователей на приложения — это распространенный способ для современных приложений для получения доступа к ресурсам организации, но существуют некоторые рекомендации, которые следует учитывать.

Выполните следующие действия:

- Ограничьте применение согласия пользователя и управляйте запросами на согласие, чтобы предотвратить ненужную передачу данных вашей организации в приложения.

- Изучите данные о предоставленных ранее или на текущий момент согласиях в организации, чтобы выявить случаи чрезмерных или вредоносных запросов на согласие.

Дополнительные сведения о средствах защиты от тактики доступа к конфиденциальной информации см. в разделе "Strengthen protection against cyber threats and rogue apps" (Усиление защиты от кибератак и мошеннических приложений) в нашем руководстве по реализации стратегии "Никому не доверяй" для системы идентификации.

Управление правами

Благодаря централизованной проверке подлинности и управлению приложениями с помощью идентификатора Microsoft Entra можно упростить процесс запроса на доступ, утверждения и повторной сертификации, чтобы убедиться, что у правильных пользователей есть нужный доступ, и у вас есть запись о том, почему пользователи в вашей организации имеют доступ.

Выполните следующие действия:

- Используйте управление правами для создания пакетов доступа, которые пользователи смогут запрашивать при присоединении к различным командам или проектам, чтобы получить доступ к связанным ресурсам (таким как приложения, сайты SharePoint, членство в группах).

- Если развертывание управления правами в вашей организации в настоящее время невозможно, по крайней мере реализуйте парадигмы самообслуживания, развернув самостоятельное управление группами и самостоятельный доступ к приложениям.

Использование проверки подлинности без пароля для снижения риска фишинговых атак и взлома паролей

С помощью Microsoft Entra ID, который поддерживает вход FIDO 2.0 и вход в систему без пароля, вы можете усилить контроль над учетными данными, которые ваши пользователи (особенно пользователи с конфиденциальными и привилегированными доступами) используют ежедневно. Эти учетные данные являются факторами строгой проверки подлинности, которые могут дополнительно снизить риски.

Выполните этот шаг

- Начните развертывание учетных данных без пароля в организации.

V. Анализ в реальном времени пользователей, устройств, расположений и поведения для определения риска и обеспечения постоянной защиты

Анализ в реальном времени является критически важным для определения рисков и защиты от них.

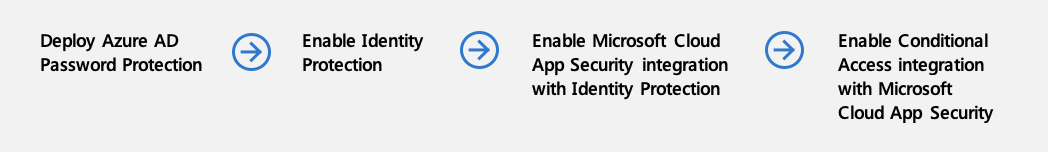

Развертывание защиты паролей Microsoft Entra

Реализовав прочие явные методы проверки пользователей, не следует пренебрегать угрозами взлома ненадежных паролей, распыления паролей и атаками методом воспроизведения бреши. И классические сложные политики паролей не предотвращают наиболее распространенные атаки паролей.

Следуй этому шагу

- Включите защиту паролей Microsoft Entra для пользователей в облаке и локальной среде.

Включите защиту идентификации Microsoft Entra

Получите более детализированные сигналы о риске сеанса или пользователя с помощью Microsoft Entra ID Protection (Защита идентификации). Вы можете включить варианты исследования рисков и исправления на основе изменяющихся потребностей вашей организации в области безопасности.

Сделайте этот шаг.

Включение интеграции Microsoft Defender for Cloud Apps с Microsoft Entra ID Protection

Microsoft Defender для облачных приложений отслеживает поведение пользователей в приложениях SaaS и современных приложениях. Этот сигнал информирует Microsoft Entra ID о том, что произошло с пользователем после того, как он прошел аутентификацию и получил токен. Если шаблон пользователя начинает выглядеть подозрительно, сигнал может быть отправлен в Microsoft Entra ID Protection и систему условного доступа, уведомляя о том, что пользователь, кажется, скомпрометирован или представляет собой высокий риск. При следующем запросе доступа от этого пользователя идентификатор Microsoft Entra может правильно выполнить действия, чтобы проверить пользователя или заблокировать их.

Примите этот шаг.

- Включите мониторинг Microsoft Defender for Cloud Apps, чтобы обогатить сигнал Microsoft Entra ID Protection.

Включение интеграции условного доступа с приложениями Microsoft Defender для облака

Используя сигналы, испускаемые после проверки подлинности, и проксирование запросов к приложениям посредством Defender для облака, вы сможете отслеживать сеансы, поступающие в приложения SaaS, и применять ограничения.

Выполните следующие действия:

Применение ограниченного сеанса в решениях о предоставлении доступа

Когда риск пользователя невысок, но он входит в систему с неизвестного устройства, может быть целесообразно разрешить доступ к ресурсам, но ограничить выполнение действий, которые могут подвергнуть вашу организацию риску. Вы можете настроить Exchange Online и SharePoint Online, чтобы предложить пользователю ограниченный сеанс, позволяющий им читать сообщения электронной почты или просматривать файлы, но не скачивать их и сохранять их на ненадежном устройстве.

Выполните этот шаг

- Включите ограниченный доступ к SharePoint Online и Exchange Online.

VI. Объединение сигналов об угрозе из других решений по обеспечению безопасности для улучшения обнаружения, защиты и реагирования

Наконец, можно интегрировать другие решения по обеспечению безопасности для повышения эффективности.

Интегрируйте Microsoft Defender for Identity с Microsoft Defender для облачных приложений

Интеграция с Microsoft Defender для удостоверений позволяет Microsoft Entra ID знать, что пользователь участвует в рискованном поведении при доступе к локальным несовременным ресурсам (например, к сетевым папкам). Этот сигнал может быть учтен в общем риске, возможно, блокирует дальнейший доступ в облаке.

Выполните следующие действия:

- Включите Microsoft Defender для удостоверений с помощью Microsoft Defender для облачных приложений для интеграции локальных сигналов в общую систему сигналов риска, известных о пользователе.

- Проверьте объединенную оценку приоритета анализа для каждого рискового пользователя, чтобы получить целостное представление о том, на ком из них должно сосредоточиться ваше приложение SOC.

Включение Microsoft Defender для защиты конечных точек

Microsoft Defender для защиты конечных устройств позволяет проверить состояние компьютеров Windows и определить, подвергаются ли они компрометации. Затем эти сведения можно использовать для снижения рисков во время выполнения. Присоединение к домену дает вам ощущение контроля, а Defender для конечной точки позволяет реагировать на атаки вредоносных программ практически в реальном времени, выявляя закономерности, в которых несколько пользовательских устройств попадают на ненадежные сайты, и реагируя на них повышением уровня риска устройств или пользователей во время выполнения.

Сделайте этот шаг:

Защита удостоверения в соответствии с исполнительным указом 14028 по кибербезопасности и меморандуму OMB 22-09

Исполнительный указ 14028 по улучшению кибербезопасности Наций & меморандума OMB 22-09 включают конкретные действия по нулю доверия. Действия с удостоверениями включают использование централизованных систем управления удостоверениями, устойчивой к фишингу многофакторной аутентификации и включение по крайней мере одного сигнала на уровне устройства в решениях по авторизации. Подробные инструкции по реализации этих действий с идентификатором Microsoft Entra см. статью "Соответствие требованиям к идентификации меморандума 22-09 с идентификатором Microsoft Entra"

Продукты, описанные в данном руководстве

- Microsoft Entra ID

- Microsoft Defender для идентичности

- Microsoft Endpoint Manager (включает в себя Microsoft Intune);

- Microsoft Defender для конечных устройств

- SharePoint Online

- Exchange Online

Заключение

Идентификация является ключевой составляющей успешной реализации стратегии "Никому не доверяй". Для получения дополнительных сведений или справки по реализации обратитесь к вашей группе успеха клиентов или продолжайте читать другие разделы этого руководства, охватывающие все основные принципы нулевого доверия.

Серия руководств по развертыванию с использованием модели "Никому не доверяй"