Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В рамках руководства по внедрению нулевого доверия в этой статье описывается бизнес-сценарий соответствия нормативным требованиям и требованиям соответствия, которые могут применяться к вашей организации.

Независимо от сложности ИТ-среды вашей организации или размера вашей организации, новые нормативные требования, которые могут повлиять на ваш бизнес, постоянно добавляются. Эти правила включают в себя Общее регулирование защиты данных Европейского союза (GDPR), Закон о конфиденциальности потребителей Калифорнии (CCPA), множество правил здравоохранения и финансовой информации и требований к месту проживания данных.

Процесс удовлетворения нормативных требований и требований соответствия может быть длительным, сложным и мученным, если он не управляется должным образом. Эта проблема значительно увеличила рабочую нагрузку групп по обеспечению безопасности, соответствию требованиям и нормативным требованиям для достижения и подтверждения соответствия требованиям, подготовки к аудиту и применения текущих рекомендаций.

Подход "Нулевое доверие" часто превышает некоторые типы требований, введенных правилами соответствия, например те, кто управляет доступом к персональным данным. Организации, которые реализовали подход нулевого доверия, могут найти, что они уже соответствуют некоторым новым условиям или могут легко опираться на архитектуру нулевого доверия для соответствия.

| Традиционные подходы к соответствию нормативным требованиям и соответствию требованиям | Современный подход к соответствию нормативным требованиям и соответствию требованиям нулевого доверия |

|---|---|

| Многие организации используют различные устаревшие решения, сложенные вместе. Эти решения часто не работают совместно, предоставляя пробелы в инфраструктуре и увеличивая операционные затраты. Некоторые независимые "лучшие решения породы" могут даже предотвратить соответствие определенным правилам, пока они используются для удовлетворения другого. Одним из распространенных примеров является использование шифрования для обеспечения безопасной обработки данных авторизованными лицами. Но большинство решений шифрования делают данные непрозрачными для таких служб, как защита от потери данных (DLP), обнаружение электронных данных или архивация. Шифрование предотвращает выполнение организацией должного анализа действий, выполняемых пользователями, используюющими зашифрованные данные. Этот результат заставляет организации принимать трудные и рискованные решения, например запретить все использование шифрования на уровне файлов для передачи конфиденциальных данных или разрешить зашифрованным данным выйти за пределы организации, не указанной в ней. |

Объединение стратегии безопасности и политики с подходом "Нулевое доверие" разбивает оси между ИТ-командами и системами, что обеспечивает более высокую видимость и защиту в стеке ИТ. Встроенные решения по соответствию требованиям, такие как Microsoft Purview, не только совместно поддерживают требования соответствия требованиям и подход нулевого доверия, но и делают это с полной прозрачностью, позволяя каждому решению использовать преимущества других пользователей, например соответствие данным, использующие метки конфиденциальности в содержимом. Интегрированные решения по соответствию могут обеспечить требуемое покрытие минимальными компромиссами, такими как прозрачное обработку зашифрованного содержимого с помощью решений обнаружения электронных данных или защиты от потери данных. Видимость в режиме реального времени позволяет автоматически обнаруживать ресурсы, включая критически важные ресурсы и рабочие нагрузки, в то время как требования соответствия могут применяться к этим ресурсам с помощью классификации и метки конфиденциальности. Реализация архитектуры нулевого доверия помогает соответствовать нормативным требованиям и требованиям соответствия с комплексной стратегией. Использование решений Microsoft Purview в архитектуре нулевого доверия помогает обнаруживать, управлять, защищать и управлять всем имуществом данных вашей организации в соответствии с правилами, влияющими на вашу организацию. Стратегии нулевого доверия часто включают реализацию элементов управления, которые соответствуют определенным нормативным требованиям, что снижает нагрузку на выполнение системных изменений в соответствии с новыми нормативными требованиями. |

В этой статье описывается, как приступить к работе с нулевым доверием в качестве платформы для удовлетворения нормативных требований и требований соответствия с акцентом на то, как взаимодействовать и работать с бизнес-лидерами и командами в организации.

В этой статье используются те же этапы жизненного цикла, что и платформа Cloud Adoption Framework для Azure— определение стратегии, плана, готовности, внедрения и управления и управления ими, но адаптированная для нулевого доверия.

В следующей таблице представлена доступна версия иллюстрации.

| Определение стратегии | Планирование | Ready | Внедрение | Контроль и управление |

|---|---|---|---|---|

| Выравнивание организации Стратегические цели Результаты |

Команда заинтересованных лиц Технические планы отсутствие достаточных навыков; |

Оценить Тест Пилотная программа |

Постепенно реализуйте цифровые активы | Отслеживание и измерение Мониторинг и обнаружение Итерацию для зрелости |

Определение этапа стратегии

Этап определения стратегии имеет решающее значение для определения и оформления усилий по устранению проблемы "Почему?" этого сценария. На этом этапе вы понимаете сценарий с помощью нормативных, бизнес-процессов, ИТ-специалистов, операционных и стратегических перспектив.

Затем вы определяете результаты, с помощью которых можно оценить успех в этом сценарии, понять, что соответствие является добавочным и итеративным путешествием.

В этой статье приводятся мотивации и результаты, относящиеся ко многим организациям. Используйте эти предложения, чтобы отобразить стратегию для вашей организации на основе уникальных потребностей.

Понимание мотиваций ваших бизнес-лидеров

Хотя нулевое доверие может помочь упростить процесс удовлетворения нормативных требований, возможно, самая большая проблема получает поддержку и вклад лидеров в вашей организации. Это руководство по внедрению поможет вам взаимодействовать с ними, чтобы вы могли получить выравнивание организации, определить стратегические цели и определить результаты.

Начало выравнивания начинается с понимания того, что мотивирует ваших лидеров и почему они должны заботиться о соответствии нормативным требованиям. В следующей таблице приведены примеры перспектив, но важно встретиться с каждым из этих лидеров и команд и прийти к общему пониманию мотивов друг друга.

| Роль | Почему важно соответствовать нормативным требованиям |

|---|---|

| Главный исполнительный директор (генеральный директор) | Ответственность за защиту стратегии организации, проверенной внешними органами аудита. Генеральный директор в основном сообщает совету директоров, которые также могут оценить уровень соответствия законодательным требованиям в организации и ежегодные результаты аудита. |

| Главный директор по маркетингу (CMO) | Ответственность за обеспечение того, что конфиденциальная информация компании не предоставляется внешним образом исключительно для маркетинговых целей. |

| Главный информационный директор (CIO) | Обычно является сотрудником по информационной информации в организации и несет ответственность за информационные регуляторы. |

| Главный технический директор (CTO) | Ответственность за поддержание соответствия нормативным требованиям в цифровом активе. |

| Главный директор по информационной безопасности (CISO) | Ответственность за внедрение и соответствие отраслевым стандартам, которые предоставляют средства контроля, непосредственно связанные с соответствием информационной безопасности. |

| Главный операционный директор (COO) | Гарантирует, что политики и процедуры компании, связанные с информационной безопасностью, конфиденциальностью данных и другими нормативными методиками, поддерживаются на рабочем уровне. |

| Главный финансовый директор (CFO) | Оценивает финансовые недостатки и преимущества соответствия, такие как киберстрахование и соответствие налогам. |

| Главный директор по рискам (CRO) | Владеет компонентом риска платформы управления риска и соответствия требованиям (GRC) в организации. Устраняет угрозы несоответствия и соответствия требованиям. |

В разных частях вашей организации могут быть разные мотивации и стимулы для выполнения работы нормативных и нормативных требований. В следующей таблице приведены некоторые из этих мотивов. Обязательно подключитесь к заинтересованным лицам, чтобы понять свои мотивы.

| Площадь | Цели |

|---|---|

| Бизнес-потребности | Для соблюдения нормативных и законодательных требований, которые применяются. |

| Ит-потребности | Для реализации технологий, которые автоматизируют соответствие нормативным требованиям и требованиям соответствия, как указано вашей организацией в область удостоверений, данных, устройств (конечных точек), приложений и инфраструктуры. |

| Операционные потребности | Реализуйте политики, процедуры и рабочие инструкции, на которые ссылаются и соответствуют соответствующим отраслевым стандартам и соответствующим требованиям соответствия. |

| Стратегические потребности | Уменьшите риск нарушения национальных, региональных и местных законов, а также потенциальных финансовых и общественных репутационных убытков, которые могут привести к нарушениям. |

Использование пирамиды управления для информирования стратегии

Самое главное, что следует помнить с этим бизнес-сценарием, заключается в том, что платформа нулевого доверия служит частью более крупной модели управления, которая устанавливает иерархию различных законодательных, законодательных, нормативных, нормативных, политических и процедурных требований в организации. В области соответствия требованиям и нормативным требованиям может быть много способов достижения одного и того же требования или контроля. Важно указать, что эта статья проводит соответствие нормативным требованиям с помощью подхода "Нулевое доверие".

Модель стратегии, которая часто используется в соответствии с нормативными требованиями, является пирамидой управления, показанной здесь.

Эта пирамида иллюстрирует различные уровни управления информационными технологиями (ИТ) большинство организаций. С верхней части пирамиды до нижней части эти уровни являются законодательством, стандартами, политиками и процедурами, а также рабочими инструкциями.

Вершина пирамиды представляет самый важный уровень — законодательство. На этом уровне различия между организациями меньше, поскольку законы широко применяются ко многим организациям, хотя национальные и деловые нормы могут применяться только к некоторым компаниям, а не к другим. Основа пирамиды, инструкции по работе представляют собой область с наибольшим разнообразием и поверхностью реализации в организациях. Это уровень, позволяющий организации использовать технологии для выполнения более важных требований для более высоких уровней.

В правой части пирамиды приведены примеры сценариев, в которых соответствие организации может привести к положительным бизнес-результатам и преимуществам. Бизнес-релевантность создает больше стимулов для организаций, имеющих стратегию управления.

В следующей таблице описывается, как различные уровни управления слева от пирамиды могут обеспечить стратегические преимущества бизнеса справа.

| Уровень управления | Стратегический бизнес-релевантность и результаты |

|---|---|

| Законодательство и законы, рассмотренные коллективно | Прохождение юридических аудитов может избежать штрафов и штрафов и строит доверие потребителей и лояльность бренда. |

| Стандарты предоставляют надежную основу для людей, которые могут делиться теми же ожиданиями о продукте или обслуживании. | Стандарты обеспечивают обеспечение качества с помощью различных отраслевых средств контроля качества. Некоторые сертификаты также имеют преимущества киберстрахования. |

| Политики и процедуры документировать повседневные функции и операции организации | Многие процессы вручную, связанные с управлением, могут быть упрощены и автоматизированы. |

| Инструкции по работе описывают, как выполнять процесс на основе определенных политик и процедур в подробных шагах | Сложные сведения о руководствах и документах инструкций могут быть упрощены технологией. Это может значительно сократить количество человеческих ошибок и сэкономить время. Примером является использование политик условного доступа Microsoft Entra в рамках процесса подключения сотрудника. |

Модель пирамид управления помогает сосредоточить приоритеты:

Законодательные и юридические требования

Организации могут столкнуться с серьезными последствиями, если они не следуют.

Отраслевые стандарты и стандарты безопасности

Организации могут иметь требование к отрасли соответствовать или сертифицировано с одним или несколькими этими стандартами. Платформа нулевого доверия может быть сопоставлена с различными стандартами безопасности, информационной безопасности и управления инфраструктурой.

Политики и процедуры

Конкретные организации и управление более встроенными процессами в бизнесе.

Инструкции по работе

Подробные элементы управления, которые являются высоко техническими и настроенными для организаций для выполнения политик и процедур.

Существует несколько стандартов, которые добавляют наибольшее значение в области архитектуры Нулевого доверия. Акцентируя внимание на следующих стандартах, которые применяются к вам, будут оказывать больше влияния:

Центры показателей безопасности Интернета (CIS) предоставляют ценные рекомендации по управлению устройствами и политикам управления конечными точками. Тесты CIS включают руководства по реализации Для Microsoft 365 и Microsoft Azure. Организации во всех отраслях и вертикали используют тесты CIS для достижения целей безопасности и соответствия требованиям. особенно те, которые работают в сильно регулируемых средах.

Национальный институт стандартов и технологий (NIST) предоставляет рекомендации по цифровой идентификации NIST Special Publication (NIST SP 800-63-4 ipd). Эти рекомендации предоставляют технические требования для федеральных учреждений, реализующих службы цифровых удостоверений, и не предназначены для ограничения разработки или использования стандартов за пределами этой цели. Важно отметить, что эти требования применяются для улучшения существующих протоколов, которые являются частью стратегии нулевого доверия. Как государственные, так и государственные организации, особенно в США подписаться на NIST, однако публично перечисленные компании также могут использовать руководящие принципы в рамках этой платформы. NIST также предоставляет помощь в реализации архитектуры нулевого доверия в публикациях, включенных в NIST SP 1800-35.

Недавно измененный стандарт ISO 27002:2022 рекомендуется для общего управления данными и информационной безопасности. Однако элементы управления Appure A обеспечивают хорошую основу для создания проверка списка элементов управления безопасностью, которые впоследствии могут быть преобразованы в рабочие цели.

ISO 27001:2022 также предоставляет комплексные рекомендации по реализации управления рисками в контексте информационной безопасности. Это может быть особенно полезно с количеством метрик, доступных пользователям на большинстве порталов и панелей мониторинга.

Такие стандарты могут быть приоритетными для предоставления организации базовых показателей политик и элементов управления в соответствии с общими требованиями.

Корпорация Майкрософт предоставляет Диспетчер соответствия требованиям Microsoft Purview, который поможет вам спланировать и отслеживать ход выполнения стандартов, применяемых к вашей организации. Диспетчер соответствия требованиям может помочь вам во всем пути соответствия требованиям, от инвентаризации рисков защиты данных до управления сложностями реализации элементов управления, поддержания актуальности нормативных требований и сертификации, а также отчетности аудиторам.

Определение стратегии

С точки зрения соответствия ваша организация должна определить свою стратегию в соответствии с ее встроенной методологией GRC. Если организация не подписывается на определенный стандарт, политику или платформу, шаблон оценки должен быть получен из диспетчера соответствия требованиям. Каждая активная подписка Microsoft 365 назначается базовой конфигурации защиты данных, которая может быть сопоставлена с рекомендациями по развертыванию нулевого доверия. Этот базовый план дает вашим реализутелям отличную отправную точку в том, что практическая реализация нулевого доверия должна выглядеть с точки зрения соответствия требованиям. Эти документированные элементы управления позже можно преобразовать в измеримые цели. Эти цели должны быть конкретными, измеримыми, достижимыми, реалистичными и привязанными к времени (SMART).

Шаблон базовых показателей защиты данных в Диспетчере соответствия требованиям интегрирует 36 действий для нулевого доверия, выровненных по следующим семействам элементов управления:

- Приложение нулевого доверия

- Руководство по разработке приложений нулевого доверия

- Конечная точка нулевого доверия

- Данные нулевого доверия

- Удостоверение нулевого доверия

- Инфраструктура нулевого доверия

- Сеть нулевого доверия

- Видимость нулевого доверия, автоматизация и оркестрация

Они строго соответствуют эталонной архитектуре нулевого доверия, показанной здесь.

Этап плана

Многие организации могут использовать четырехэтапный подход к этим техническим мероприятиям, приведенный в следующей таблице.

| Этап 1 | Этап 2 | Этап 3 | Этап 4 |

|---|---|---|---|

| Определите нормативные требования, применимые к вашей организации. Используйте диспетчер соответствия требованиям, чтобы определить правила, которые могут повлиять на ваш бизнес, оценить соответствие высоким требованиям, введенным этими правилами, и запланировать исправление выявленных пробелов. Ознакомьтесь с текущими рекомендациями по нормативным требованиям, применяемым к вашей организации. |

Используйте обозреватель содержимого в Microsoft Purview для идентификации данных, которые подвергаются нормативным требованиям и оценивают его риск и воздействие. Определите пользовательские классификаторы для адаптации этой возможности к потребностям бизнеса. Оцените требования к защите информации, например политики хранения данных и управления записями, а затем реализуйте основные политики защиты информации и управления данными с помощью меток хранения и конфиденциальности. Реализуйте основные политики защиты от потери данных для управления потоком регулируемых сведений. Реализуйте политики соответствия данным, если это необходимо в соответствии с правилами. |

Расширьте политики управления жизненным циклом данных с помощью автоматизации. Настройте элементы управления секционированием и изоляцией с помощью меток конфиденциальности, защиты от потери данных или информационных барьеров при необходимости в соответствии с правилами. Разверните политики защиты информации, реализуя метки контейнеров, автоматическую и обязательную маркировку и более строгие политики защиты от потери данных. Затем разверните эти политики на локальные данные, устройства (конечные точки) и сторонние облачные службы с помощью других возможностей в Microsoft Purview. Повторно проверяет соответствие с помощью диспетчера соответствия требованиям и выявляет и исправляет оставшиеся пробелы. |

Используйте Microsoft Sentinel для создания отчетов на основе единого журнала аудита для непрерывной оценки и инвентаризации состояния соответствия вашей информации. Продолжайте использовать диспетчер соответствия требованиям на постоянной основе для выявления и устранения оставшихся пробелов и удовлетворения требований новых или обновленных правил. |

Если этот поэтапный подход подходит для вашей организации, можно использовать следующее:

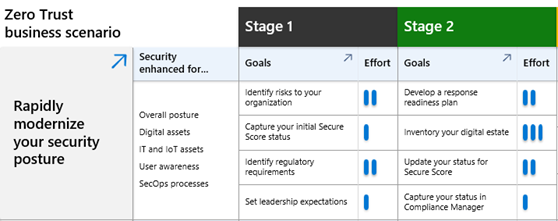

Эта скачиваемая презентация слайдов PowerPoint и отслеживание хода выполнения этих этапов и целей для руководителей бизнеса и других заинтересованных лиц. Ниже приведен слайд для этого бизнес-сценария.

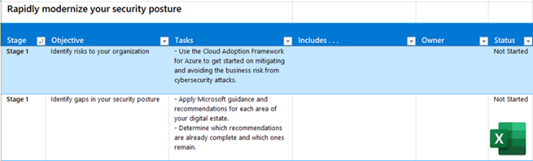

Эта книга Excel позволяет назначать владельцев и отслеживать ход выполнения этих этапов, целей и их задач. Ниже приведен лист для этого бизнес-сценария.

Команда заинтересованных лиц

Ваша группа заинтересованных лиц для этого бизнес-сценария включает лидеров в вашей организации, которые инвестируют в вашу систему безопасности и, вероятно, будут включать следующие роли:

| Руководители программ и технические владельцы | Отчетность |

|---|---|

| Спонсор | Стратегия, управление, эскалация, подход, выравнивание бизнеса и управление координацией. |

| Руководитель проекта | Общее управление взаимодействием, ресурсами, временная шкала и расписанием, взаимодействием и другими пользователями. |

| CISO | Защита и управление ресурсами и системами данных, например определение рисков и политики, отслеживание и отчетность. |

| Диспетчер соответствия ТРЕБОВАНИЯМ ИТ | Определение необходимых элементов управления для решения требований к соответствию и защите. |

| Руководство по обеспечению безопасности пользователей и удобство использования (EUC) | Представление сотрудников. |

| Роли исследования и аудита | Расследование и отчетность в сотрудничестве с клиентами по соответствию требованиям и защите. |

| Диспетчер защиты информации | Классификация данных и идентификация конфиденциальных данных, элементы управления и исправление. |

| Ведущий по архитектуре | Технические требования, архитектура, отзывы, решения и приоритеты. |

| Администраторы Microsoft 365 | Клиент и среда, подготовка, настройка, тестирование. |

Ползунок PowerPoint для этого содержимого внедрения включает следующий слайд с представлением заинтересованных лиц, которые можно настроить для вашей организации.

Технические планы и готовность к работе с навыками

Корпорация Майкрософт предоставляет ресурсы, которые помогут вам соответствовать нормативным требованиям и требованиям к соответствию требованиям. В следующих разделах выделены ресурсы для конкретных целей на четырех этапах, определенных ранее.

Этап 1

На этапе 1 вы определите правила, применимые к вашей организации, и начнете использовать диспетчер соответствия требованиям. Вы также просматриваете правила, применимые к вашей организации.

| Цели этапа 1 | Ресурсы |

|---|---|

| Определите требования соответствия с помощью пирамиды управления. | Оценки диспетчера соответствия требованиям |

| Используйте диспетчер соответствия требованиям для оценки соответствия требованиям и планирования исправления обнаруженных пробелов. | Посетите Портал соответствия требованиям Microsoft Purview и просмотрите все действия по улучшению, управляемые клиентом, относящиеся к вашей организации. |

| Ознакомьтесь с текущими рекомендациями по нормативным требованиям, применяемым к вашей организации. | См. следующую таблицу. |

В этой таблице перечислены распространенные правила или стандарты.

| Регулирование или стандарт | Ресурсы |

|---|---|

| Национальный институт стандартов и технологий (NIST) | Настройка идентификатора Microsoft Entra для соответствия уровням проверки подлинности NIST |

| Федеральная программа аккредитации облачных служб (FedRAMP) | Настройка идентификатора Записи Майкрософт для соответствия уровню высокого влияния FedRAMP |

| Cybersecurity Maturity Model Certification (CMMC) | Настройка идентификатора Microsoft Entra для соответствия CMMC |

| Исполнительный указ по улучшению кибербезопасности страны (EO 14028) | Соответствие требованиям к удостоверениям меморандума 22-09 с идентификатором Microsoft Entra |

| Акт о передаче и защите данных учреждений здравоохранения (HIPAA) от 1996 г. | Настройка идентификатора Microsoft Entra для соответствия HIPAA |

| Совет по стандартам безопасности банковской карты (PCI SSC) | Руководство microsoft Entra PCI-DSS |

| Правила финансовых услуг | Ключевые аспекты соответствия и безопасности для банковских и капитальных рынков США

|

| Северная Америка Корпорация по надежности электрических технологий (NERC) | Основные рекомендации по соответствию и безопасности энергетической отрасли |

Этап 2

На этапе 2 вы начинаете реализовывать элементы управления для данных, которые еще не существуют. Дополнительные рекомендации по планированию и развертыванию средств защиты информации см. в руководстве по определению и защите конфиденциальных бизнес-данных Нулевого доверия.

| Цели этапа 2 | Ресурсы |

|---|---|

| Используйте обозреватель контента для идентификации регулируемых данных. | Начало работы с обозревателем содержимого Обозреватель содержимого может помочь вам в просмотре текущего воздействия регулируемых данных и оценить его соответствие нормативным требованиям, определяющим, где он должен храниться и как он должен быть защищен. Создание пользовательских типов конфиденциальной информации |

| Реализуйте основные политики управления данными и защиты информации с помощью меток хранения и конфиденциальности. | Сведения о политиках хранения и метках для хранения или удаления Сведения о метках конфиденциальности |

| Проверьте политики защиты от потери данных и шифрования. | Предотвращение потери данных Purview Шифрование с помощью меток конфиденциальности Шифрование для Office 365 |

| Реализуйте политики связи (если применимо). | Создание политик соответствия данным и управление ими |

Этап 3

На этапе 3 вы начинаете автоматизировать политики управления данными для хранения и удаления, включая использование адаптивных область.

Этот этап включает в себя реализацию элементов управления для разделения и изоляции. Например, NIST назначает размещение проектов в изолированной среде, если эти проекты относятся к определенным типам классифицированной работы и с США правительством. В некоторых сценариях нормативные акты финансовых услуг требуют секционирования сред, чтобы запретить сотрудникам различных частей бизнеса взаимодействовать друг с другом.

| Цели этапа 3 | Ресурсы |

|---|---|

| Расширьте политики управления жизненным циклом данных с помощью автоматизации. | Управление жизненным циклом данных |

| Настройте элементы управления секционированием и изоляцией (если применимо). | Информационные барьеры Защита от потери данных Доступ между клиентами |

| Разверните политики защиты информации для других рабочих нагрузок. | Сведения о сканере защиты информации Использование политик защиты от потери данных для облачных приложений сторонних производителей Защита от потери данных и Microsoft Teams Использование защиты от потери данных конечной точки Использование меток конфиденциальности для защиты содержимого в Microsoft Teams, группах Microsoft 365 и на сайтах SharePoint |

| Повторно проверяет соответствие требованиям с помощью диспетчера соответствия требованиям. | Диспетчер соответствия |

Этап 4

Цели этапа 4 предназначены для реализации этого сценария путем перехода к непрерывному перемещению оценки соответствия ваших активов применимым нормативным требованиям и стандартам.

| Цели этапа 4 | Ресурсы |

|---|---|

| Непрерывно оценивать и инвентаризацию состояния соответствия ресурсов. | Эта статья определила все необходимые средства и для этой цели, вы формируете повторяющийся итеративный процесс, который позволяет непрерывно отслеживать ресурсы и активы в цифровом активе. Поиск журнала аудита на портале соответствия требованиям |

| Используйте Microsoft Sentinel для создания отчетов для измерения соответствия требованиям. | Используйте Microsoft Sentinel для создания отчетов на основе единого журнала аудита для оценки и оценки соответствия требованиям и демонстрации эффективности элементов управления. Log Analytics в Azure |

| Используйте диспетчер соответствия требованиям для выявления и устранения новых пробелов. | Диспетчер соответствия |

Этап готовности

Большая часть работы по соответствию выполняется с помощью применения политик. Вы определяете, какие условия должны соответствовать требованиям, а затем создать политику или набор политик для автоматизации набора элементов управления. Применение политик с нулевой доверием создает повторяемую проверку для конкретных элементов управления соответствием. Создавая элементы управления в операционных технологиях, которые организация взаимодействует с каждым днем, она становится более простой задачей для достижения готовности к аудиту.

На этапе готовности вы оцениваете, тестируете и пилотируете целевые политики, чтобы убедиться, что эти действия достигают предполагаемых результатов. Убедитесь, что они не вводят новые риски. В этом бизнес-сценарии нулевого доверия важно работать с заинтересованными лицами, которые реализуют средства управления доступом, защиту данных и другие средства защиты инфраструктуры. Например, рекомендации по оценке, тестированию и пилотированию политик для обеспечения удаленной и гибридной работы отличаются от рекомендаций по выявлению и защите конфиденциальных данных в цифровом активе.

Примеры элементов управления

Каждый элемент нулевого доверия можно сопоставить с конкретными элементами управления в рамках нормативных или стандартных платформ.

Пример 1

Нулевое доверие для удостоверений сопоставляется с контроль доступа управления в Центре интернет-безопасности (CIS)) и с приложением A.9.2.2.2. Подготовка доступа пользователей в ISO 27001:2022.

На этой схеме контроль доступа management определена в Приложении 9.2.2 стандарта ISO 27001, подготовке доступа пользователей. Требования для этого раздела удовлетворяются требованием многофакторной проверки подлинности.

Выполнение каждого элемента управления, например применение политик условного доступа, уникально для каждой организации. Профиль риска вашей организации вместе с инвентаризацией активов должен создать точную область поверхности и область реализации.

Пример 2

Одна из более очевидных корреляций между архитектурой нулевого доверия и отраслевыми стандартами включает классификацию информации. Приложение 8.2.1 из ISO 27001 определяет, что:

- Информация должна быть классифицирована с точки зрения юридических требований, ценности, критическости и конфиденциальности любых несанкционированных раскрытий или изменений, идеально классифицируемых в соответствии с бизнес-деятельностью, а не препятствовать или усложнять ее.

На этой схеме служба классификации данных Microsoft Purview используется для определения и применения меток конфиденциальности к электронной почте, документам и структурированным данным.

Пример 3

Приложение 8.1.1 В ISO 27001:2022 (инвентаризация активов) требует, чтобы "все активы, связанные с информацией и информационными средствами обработки данных, должны быть идентифицированы и управляемые в течение жизненного цикла и всегда актуальны".

Выполнение этого требования к элементу управления можно достичь путем реализации управления устройствами Intune. Это требование обеспечивает четкую учетную запись инвентаризации и сообщает о состоянии соответствия для каждого устройства в отношении определенных компаний или отраслевых политик.

Для этого требования к управлению устройствами используется Microsoft Intune, включая настройку политик соответствия требованиям для отчета о соответствии устройств заданным политикам. Политики условного доступа также можно использовать для обеспечения соответствия устройств во время проверки подлинности и авторизации.

Пример 4

Самый полный пример основы нулевого доверия, сопоставленного с отраслевыми стандартами, будет аналитика угроз и реагирование на инциденты. Все продукты Microsoft Defender и Microsoft Sentinel становятся применимыми в этом сценарии для обеспечения подробного анализа и выполнения аналитики угроз и реагирования на инциденты в режиме реального времени.

На этой схеме Microsoft Sentinel вместе с инструментами Microsoft Defender предоставляют аналитику угроз.

Этап внедрения

На этапе внедрения вы постепенно реализуете технические планы в цифровом пространстве. Чтобы выполнить этот этап, необходимо классифицировать технические планы по областям и работать с соответствующими командами.

Для доступа к удостоверениям и устройствам следует использовать поэтапный подход, в котором вы начинаете с небольшого количества пользователей и устройств, а затем постепенно увеличиваете развертывание, чтобы включить всю среду. Это описано в сценарии внедрения безопасной удаленной и гибридной работы . Рассмотрим пример.

Внедрение для защиты данных включает каскадную работу и итерацию по мере того, как вы идете, чтобы убедиться, что создаваемые политики соответствующим образом отточаются для вашей среды. Это описано в сценарии определения и защиты конфиденциальных бизнес-данных . Рассмотрим пример.

Контроль и управление

Выполнение нормативных требований и требований к соответствию — это текущий процесс. При переходе к этому этапу переход к отслеживанию и мониторингу. Корпорация Майкрософт предоставляет несколько инструментов, которые помогут вам.

Обозреватель содержимого можно использовать для мониторинга состояния соответствия организации. Для классификации данных обозреватель содержимого предоставляет представление о ландшафте и распространении конфиденциальной информации в организации. От обучаемых классификаторов до разных типов конфиденциальных данных — либо с помощью адаптивных область, либо вручную созданных меток конфиденциальности, администраторы могут определить, применяется ли указанная схема конфиденциальности в организации правильно. Это также возможность определить определенные области риска, в которых конфиденциальная информация постоянно предоставляется в Exchange, SharePoint и OneDrive. Рассмотрим пример.

Используя более высокую функциональность отчетов в Портал соответствия требованиям Microsoft Purview, можно создать и квалифицировать представление макросов о соответствии. Рассмотрим пример.

К Azure можно применить то же мышление и процесс. Используйте Defender для облака соответствия нормативным требованиям, чтобы определить оценку соответствия, аналогичную той же оценке, предоставленной в диспетчере соответствия требованиям Purview. Оценка соответствует нескольким нормативным стандартам и платформам в различных отраслевых вертикали. Это касается вашей организации, чтобы понять, какие из этих нормативных стандартов и платформ применяются к оценке. Состояние, предоставленное этой панелью мониторинга, отображает постоянную оценку в реальном времени передачи и неудачных оценок с каждым стандартом. Рассмотрим пример.

Панели мониторинга Purview предоставляют широкую оценку, которая может помочь сообщить вашим бизнес-лидерам и использовать в отчетах отделов, таких как квартальный обзор. В более оперативном заметке можно использовать Microsoft Sentinel, создав рабочую область Log Analytics для данных единого журнала аудита. Эта рабочая область может быть подключена к данным Microsoft 365 и предоставлять аналитические сведения о действиях пользователей. Рассмотрим пример.

Эти данные настраиваются и могут использоваться в сочетании с другими панелями мониторинга для контекстуализации нормативных требований, специально согласованных с стратегией вашей организации, профилем риска, целями и целями.

Next Steps

- Обзор платформы внедрения нулевого доверия

- Быстрая модернизация состояния безопасности

- Безопасная удаленная и гибридная работа

- Определение и защита конфиденциальных бизнес-данных

- Предотвращение или уменьшение ущерба для бизнеса из-за нарушения

Ресурсы отслеживания хода выполнения

Для любого из бизнес-сценариев нулевого доверия можно использовать следующие ресурсы отслеживания хода выполнения.

| Ресурс отслеживания хода выполнения | Это помогает вам... | Целевая аудитория |

|---|---|---|

Скачиваемый файл Visio или PDF-файл планов внедрения плана внедрения

|

Легко понять улучшения безопасности для каждого бизнес-сценария и уровня усилий для этапов и целей этапа плана. | Руководитель проекта бизнес-сценария, руководители бизнеса и другие заинтересованные лица. |

| Средство отслеживания внедрения нулевого доверия, скачиваемое с помощью слайд-палубы PowerPoint |

Отслеживайте ход выполнения этапов и целей этапа плана. | Руководитель проекта бизнес-сценария, руководители бизнеса и другие заинтересованные лица. |

Задачи и задачи , которые можно скачать в Книге Excel

|

Назначьте владение и отслеживайте ход выполнения этапов, целей и задач этапа плана. | Руководители проектов бизнес-сценариев, ИТ-руководители и ИТ-реализация. |

Дополнительные ресурсы см. в разделе "Оценка нулевого доверия" и ресурсы отслеживания хода выполнения.