Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В рамках руководства по внедрению нулевого доверия в этой статье описывается бизнес-сценарий быстрого модернизации состояния безопасности. Вместо того, чтобы сосредоточиться на технической работе, необходимой для реализации архитектуры нулевого доверия, этот сценарий фокусируется на разработке стратегии и приоритетов, а затем о том, как систематически реализовывать приоритеты, по частям, измеряя и сообщая о ходе выполнения.

Ваша безопасность определяется как общая возможность защиты кибербезопасности вашей организации, а также уровень подготовки и оперативного состояния для решения текущих угроз кибербезопасности. Эта возможность должна быть количественной и измеримой, аналогично любой другой основной метрике, относящейся к рабочему состоянию или благополучию вашей организации.

Быстрая модернизация системы безопасности включает в себя работу в организации, особенно лидеров в организации, для разработки стратегии и набора приоритетов и целей. Затем вы определите техническую работу, необходимую для достижения целей, и возглавите различные команды для их достижения. Другие бизнес-сценарии в этом руководстве по внедрению предназначены для ускорения этой технической работы. Наконец, ключевой частью сильного положения безопасности является способность обмениваться данными о состоянии, прогрессе и ценности бизнес-лидеров.

Быстрая модернизация состояния безопасности зависит от вашей способности систематически привести каждый компонент архитектуры Нулевого доверия через жизненный цикл внедрения. Каждая статья по бизнес-сценарию "Нулевое доверие" рекомендует цели на четырех этапах. Вы можете рассматривать каждую цель как технический проект, который можно привести через процесс внедрения. Здесь показано более детальное представление процесса внедрения для одной цели или набора целей.

В следующей таблице представлена доступна версия иллюстрации.

| Определение стратегии | Планирование | Готово | Внедрение | Контроль и управление |

|---|---|---|---|---|

| Выравнивание организации Стратегические цели Результаты |

Команда заинтересованных лиц Технические планы отсутствие достаточных навыков; |

Оценивать Тест Пилотная версия |

Постепенно реализуйте цифровые активы | Отслеживание и измерение Мониторинг и обнаружение Итерацию для зрелости |

Быстрая модернизация означает возможность ускорения возможностей вашей организации для развертывания конфигураций безопасности и возможностей защиты от угроз в цифровом активе в быстром темпе, что помогает вам избежать угроз и снизить основные риски. Подумайте об этом как флиховик, в котором вы создали повторяемый процесс, с помощью которого можно передать множество технических проектов.

При создании емкости организации для развертывания конфигураций безопасности можно начать ошеломляющую реализацию. Например, после определения стратегии и целей для бизнес-сценария можно ошеломить реализацию технических целей. Ниже приведен пример.

Некоторые бизнес-сценарии являются широкими, и вам может потребоваться определить приоритеты конкретных элементов сценария для работы в первую очередь. Вы также можете определить приоритеты определенных зон цифрового пространства для развертывания конфигурации.

Определение этапа стратегии

Одной из самых больших проблем внедрения нулевого доверия является получение поддержки и вклада лидеров в вашей организации. Это руководство по внедрению поможет вам взаимодействовать с ними, чтобы вы могли получить выравнивание организации, определить стратегические цели и определить результаты.

Определение безопасности как императивного уровня бизнеса является первым шагом к современному и масштабируемому подходу к безопасности.

| Традиционная роль безопасности в качестве расширения ИТ-ответственности | Современная защита с нулевым доверием |

|---|---|

| Традиционная защита зависит от специалистов по безопасности, которые являются частью ИТ-команды. Безопасность — это ИТ-функция. | Безопасность — это ответственность, общая для всех уровней бизнеса. Ответственность за безопасность сохраняется с исполнительным директором, хотя ответственность разделяется с помощью трех принципов нарушения нулевого доверия, проверки явно и использования минимального доступа к привилегиям. Модель нулевого доверия перемещает безопасность от реактивного (который сделал и когда на основе ведения журнала) до наименьших привилегий (на основе JIT-доступа к системам по мере необходимости). Он также реализует элементы архитектуры и возможности операций безопасности, чтобы ограничить ущерб от нарушения. |

Общие сведения о внедрении "Нулевое доверие" приводятся в статье о том, как нулевое доверие применяется к ролям руководства во многих организациях. В этой статье содержатся бизнес-описания принципов нулевого доверия и бизнес-перевод технических областей, включенных в архитектуру "Нулевое доверие", включая удостоверения, устройства и приложения. Эти темы являются хорошими местами, чтобы начать разговоры с вашей командой лидеров. Обязательно проверите и получите аналитические сведения о том, что мотивирует лидеров в вашей организации, чтобы вы могли проще договориться о приоритетах и получить выравнивание и участие.

Для этого бизнес-сценария быстро модернизируйте состояние безопасности, вы выполняете работу по получению соответствия рискам вашей организации, стратегии безопасности и вашим техническим приоритетам. В идеале это помогает набирать финансирование и ресурсы для выполнения этой работы.

Понимание мотиваций ваших бизнес-лидеров

Получение выравнивания начинается с понимания того, что мотивирует ваших лидеров и почему они должны заботиться о вашей позе безопасности. В следующей таблице приведены примеры перспектив, но важно встретиться с каждым из этих лидеров и команд и прийти к общему пониманию мотивов друг друга.

| Роль | Почему быстро модернизировать состояние безопасности важно |

|---|---|

| Главный исполнительный директор (генеральный директор) | По сути, генеральный директор, как ожидается, максимально возвращает акционеров в рамках закона. Для этого бизнес должен быть уполномочен достичь своих стратегических целей и целей, включая стратегию безопасности, в количественном порядке, который позволяет оценивать риски и затраты. Гибкость бизнеса и бизнес-выполнение должны быть обеспечены возможностями безопасности. |

| Главный директор по маркетингу (CMO) | Как бизнес воспринимается как внутренне, так и внешне относится к сотрудникам и доверию клиентов. Стратегия взаимодействия с инцидентами безопасности и готовности к нарушениям жизненно важна для управления восприятием и мнением. |

| Главный информационный директор (CIO) | Приложения, используемые мобильными и гибридными сотрудниками, должны быть доступны при защите данных компании. Безопасность должна быть измеримым результатом и согласована с ИТ-стратегией. |

| Главный директор по информационной безопасности (CISO) | Большинство лучших стандартов безопасности и протоколов требуют, чтобы организации постоянно улучшили пригодность, адекватность и эффективность системы управления информационной безопасностью. Модернизация положения безопасности позволяет эволюции политик и процедур бизнес-безопасности, которые, в свою очередь, продвинули общую стратегию безопасности в бизнесе. |

| Главный технический директор (CTO) | Технология, используемая для защиты бизнеса, не может быть перегружена тем, что достижимо, используя только предыдущее мышление центра обработки данных. Должны быть приняты бесплатные технологии, которые защищают и обеспечивают бизнес-результаты в безопасном режиме. |

| Главный операционный директор (COO) | Бизнес должен иметь возможность работать прибыльно до, во время и после атаки. Безопасность должна включать отказоустойчивость и возможность восстановления, чтобы предотвратить сбой бизнеса. |

| Главный финансовый директор (CFO) | Безопасность должна быть прогнозируемой стоимостью с измеримым результатом, как и другие бизнес-приоритеты. |

Кроме того, различные части вашей организации будут иметь различные мотивации и стимулы для выполнения этой работы. В следующей таблице приведены некоторые из этих мотивов. Обязательно подключитесь к заинтересованным лицам, чтобы понять свои мотивы.

| Площадь | Цели |

|---|---|

| Бизнес-потребности | Для работы бизнеса с состоянием безопасности, интегрированным в бизнес-потребности и императивы. Это состояние безопасности соответствует бизнес-результатам и позволяет бизнесу пытаться реализовать безопасность без неустранимая операционного трения. |

| Ит-потребности | Стандартизованная система безопасности, которая обеспечивает требования к безопасности ит-специалистов и операционных технологий (OT), определяет и инструментирует средства обеспечения безопасности и методологию, а также обеспечивает прогнозируемые расходы, согласованные с результатами. |

| Операционные потребности | Реализуйте существующие решения для обеспечения безопасности стандартизированным образом. Уменьшите усилия по управлению, необходимые для реализации и поддержания состояния безопасности. Управление безопасностью ведет к модели операций безопасности (SecOps) с определенными ролями и обязанностями. |

| Стратегические потребности | Чтобы постепенно увеличить трение, созданное решениями безопасности для атак, и разрушить прибыль злоумышленника от инвестиций. Предположим, что нарушение требует планирования для минимизации радиуса взрыва и поверхностей атак и уменьшения времени восстановления от нарушения. |

Обеспечение выравнивания бизнес-процессов

Чтобы добиться успеха при реализации принципов нулевого доверия вместе со своими командами партнеров, важно добиться выравнивания бизнеса. Когда вы согласны с рисками и пробелами в текущем состоянии безопасности, шаги по устранению этих рисков, а также метод, используемый для отслеживания и обмена данными о прогрессе, вы создаете уверенность в развивающемся состоянии безопасности.

Согласование бизнес-процессов можно достичь с помощью одного или обоих из следующих подходов.

Воспользуйтесь подходом на основе рисков, в котором вы определяете основные риски для вашей организации и наиболее подходящие способы устранения рисков.

Создайте оборонительную стратегию на основе понимания того, где находятся ваши цифровые активы, их состав и относительный профиль риска на основе кражи или потери доступа к цифровым ресурсам.

Этот подход можно выполнить с помощью любого подхода. Технические цели и работы, описанные в других бизнес-сценариях, поддерживают оба подхода.

Вы даже можете принять подход на основе рисков, чтобы начать (смягчить ваши основные риски), а затем перейти к оборонительной стратегии для заполнения пробелов. В этом разделе описывается использование обоих подходов для быстрого модернизации состояния безопасности.

Подход на основе рисков

Некоторые организации предпочитают определять приоритеты работы и измерять ход выполнения по риску. Два распространенных инструмента для выявления рисков включают в себя упражнения на столе и стандарты ISO.

Оценка упражнений на столе

Простой способ приступить к работе заключается в использовании шести табличных упражнений для подготовки команды кибербезопасности, предоставленной Центром интернет-безопасности (CIS).

Эти настольные упражнения предназначены для того, чтобы организации проходили различные сценарии риска с целью оценки состояния подготовки организации. Они предназначены для того, чтобы быть завершены вместе с вашей командой заинтересованных лиц "не более 15 минут".

Эти упражнения помогут участникам процесса имитированного инцидента и требуют от отделов и команд реагирования. Упражнения помогают оценить готовность в кросс-дисциплине.

Эти упражнения являются представительными и инклюзивными бизнес-подразделениями, а не только ИТ-отделами или безопасностью. При необходимости рассмотрите возможность работы и изменения упражнений, чтобы убедиться, что они актуальны для вашей организации и включают представление из разных частей организации, включая маркетинг, исполнительное руководство и роли, с которыми сталкиваются клиенты, которые могут повлиять на сценарий.

Выходные данные этих упражнений выводятся в общую стратегию и приоритеты. Выходные данные помогают выявлять пробелы и определять приоритеты исправлений. Эти приоритеты затем сообщают о работе на этапе плана. Эти упражнения также могут помочь создать срочность и инвестиции в команде руководства, чтобы снизить риски, которые вы определяете вместе.

Использование ресурсов и средств стандартов ISO

Многие организации используют ресурсы и средства международных стандартов стандартизации (ISO) для оценки риска организации. Они предоставляют структурированный и комплексный способ проверки и оценки рисков, которые применяются к вашей организации, и устранения рисков. Дополнительные сведения см. в разделе "Ход выполнения отслеживания" статьи обзора.

Как и в упражнениях с таблицами, выходные данные из этого более формального обзора рисков вашей организации вводятся в общую стратегию и приоритеты. Выходные данные также должны помочь создать срочность и инвестиции в вашей команде, чтобы участвовать в модернизации вашей системы безопасности.

Оборонительная стратегия

С помощью оборонительной стратегии вы просматриваете цифровые активы, чтобы определить, где находятся ваши цифровые активы, то, что они состоят, и относительный профиль риска на основе кражи или потери доступа к вашим цифровым активам.

Вы назначаете приоритет оборонительным областям, чтобы сосредоточиться на принятии каждой области и оценке потенциального ущерба вашему бизнесу для этих распространенных типов инцидентов:

- Потеря данных

- Утечка данных

- Нарушение безопасности данных.

- Потеря доступа к данным

- Потеря соответствия требованиям из-за кибер-инцидентов

После определения приоритетных областей для защиты вы можете систематически работать над применением принципов нулевого доверия к этим областям. Вы также можете сделать оправданный случай для финансирования и ресурсов, необходимых для выполнения этой работы.

Разработка стратегии быстрого модернизации системы безопасности

После принятия акций ваших рисков и оборонительных областей вашего цифрового имущества, где вы хотите инвестировать в оборону, несколько других ресурсов могут помочь сообщить вашей стратегии.

Это руководство по внедрению

Независимо от того, принимаете ли вы подход к риску или оборонительный подход (или оба), используйте рекомендации по внедрению нулевого доверия в этой статье в качестве отправной точки и приоритеты работы на основе приоритетов вашей организации. Руководство этой статьи предоставляет систематический подход к применению принципов нулевого доверия. Он основан на укреплении наиболее распространенных целевых объектов, используемых злоумышленниками для получения доступа к среде (удостоверениям и устройствам) и применению защиты к внутренней среде (например, наименее привилегированный доступ и сегментация сети), чтобы предотвратить или ограничить ущерб нарушения.

Текущая организация и сильные стороны ресурсов

Кроме того, учитывайте, где у вас есть зрелость персонала и ресурсы и может ускориться для быстрой победы. Например, если у вас есть высоко мотивированная и хорошо обеспеченная сетевая команда, вы можете ускорить рекомендации, требующие этого набора навыков.

Модель общей ответственности для облака

Другой ресурс, который часто используется для информирования стратегии и приоритетов, является моделью общей ответственности. Ваш уровень ответственности за безопасность основан на типе облачной службы. На следующей схеме приведены общие сведения о балансе обязанностей как для вас, так и для Майкрософт.

Дополнительные сведения см. в статье "Общая ответственность в облаке " в библиотеке "Основы безопасности Azure".

Общая ответственность — это модель планирования, часто используемая командами безопасности для преобразования мышления и стратегии с "контроля над всем" на "совместное использование ответственности с поставщиком облачных услуг". Эта модель подчеркивает стратегию перемещения приложений и ресурсов доверенным поставщикам облачных служб, чтобы снизить уровень безопасности, остающийся для вашей организации.

Это может стать частью вашей долгосрочной стратегии, начиная с приобретения новых облачных приложений в качестве мотивации для выхода устаревших приложений и серверов, которые ваша организация лично поддерживает.

Вертикали отрасли

Природа или отрасль вертикали вашего бизнеса является большим драйвером вашей стратегии. Это значительно влияет на содержимое вашего цифрового имущества, ваши риски и ваши юридические обязательства по соответствию требованиям.

Возврат инвестиций злоумышленником

Наконец, повышение стоимости атаки для злоумышленников делает вашу организацию более устойчивой к риску кибербезопасности. Помимо конкретных нормативных требований, расходы на бюджет должны сделать его более дорогим и трудным для злоумышленника, чтобы получить доступ к вашей среде и выполнить такие действия, как утечка данных или уничтожение данных. Другими словами, вы снижаете рентабельность инвестиций (ROI) злоумышленников, что приводит к тому, что они могут перейти к другой организации.

Злоумышленники часто классифицируются по уровню сложности и ресурсов (например, существующих средств и опытных сотрудников), от самых низких до самых низких: любительских, организованных преступлений и государств страны.

Принципы нулевого доверия помогают вашей организации определить и определить приоритеты того, как лучше потратить бюджет защиты безопасности для повышения стоимости атаки, чтобы вы могли защититься от всех уровней злоумышленников.

На следующем рисунке показана качественная связь между вашим бюджетом обороны безопасности с принципами нулевого доверия и вашей оборонительной силой.

Оборонительные силы могут быстро увеличиваться при реализации и практике базовой гигиены безопасности на основе принципов нулевого доверия. Помимо ранних достижений, вы получаете дополнительную оборонную силу, реализуя более сложные меры безопасности. Более высокая оборонительная сила обеспечивает защиту от более высокого уровня злоумышленников.

На следующем рисунке показана качественная связь между вашей оборонительной силой и воздействием стоимости и roI злоумышленника.

По мере увеличения оборонительной силы затраты на злоумышленника увеличиваются и снижаются затраты на атаку.

Модель roI злоумышленника помогает лидерам понять, что существует несколько абсолютных значений. Состояние безопасности никогда не считается идеальным или неизменяемым. Однако есть много возможностей для вашей организации быть стратегическими и приоритетами бюджета и ресурсов. Это дополнительный стимул для вашей команды бизнес-лидеров для совместной работы по защите вашей организации.

Определение результатов состояния безопасности

После совместной работы, чтобы обеспечить выравнивание бизнеса и определить стратегические приоритеты, обязательно определите конкретные результаты. Они могут руководствоваться дальнейшим приоритетом и планированием.

В следующей таблице перечислены распространенные конечные результаты для быстрого модернизации состояния безопасности.

| Цель | Результат |

|---|---|

| Результаты безопасности | Организации хотят повысить уровень безопасности достаточно, чтобы помешать злоумышленникам, не ограничивая бизнес-результаты и технологические результаты. |

| Система управления | При использовании шаблонов архитектуры и повышения соответствия требованиям необходимо обеспечить безопасность ресурсов компании, данных и приложений. |

| Предотвращение | Управление доступом и защита активов согласованы с интегрированной цепочкой инструментов безопасности, которая включает все физические и цифровые ресурсы. |

| Видимость | Состояние риска и безопасности организации должно быть измеримым и видимым для нескольких типов аудиторий. Прогнозируемые результаты безопасности должны привести к предсказуемым результатам расходов. |

| Ответ | Роли и обязанности SecOps определяются и реализуются в организации, руководстве и операционных бизнес-функциях. Средства и процессы сопоставляют операции безопасности и результаты безопасности. Автоматизация позволяет быстро обнаруживать инциденты и повышает способность реализации реагировать без вмешательства вручную. |

Документ и отчет о состоянии безопасности

Наконец, важно постоянно сообщать о состоянии безопасности, используя один или несколько механизмов, включая механизмы оценки Майкрософт и другие панели мониторинга. Существует множество методов и инструментов, которые можно использовать. В этом сценарии вы определите отчеты и инструменты, которые наиболее полезны для вашей организации. Вы также разработаете метод документирования состояния безопасности, который работает для вашей организации.

Этап плана

Планы внедрения преобразуют желательные цели стратегии нулевого доверия в практический план. Ваши коллективные команды могут использовать план внедрения, чтобы руководствоваться своими техническими усилиями и выравнивать их с бизнес-стратегией вашей организации.

Быстро модернизируя состояние безопасности, включает в себя подход к построению зрелости, в том числе принятие методов для измерения и отчета о вашем прогрессе и состоянии.

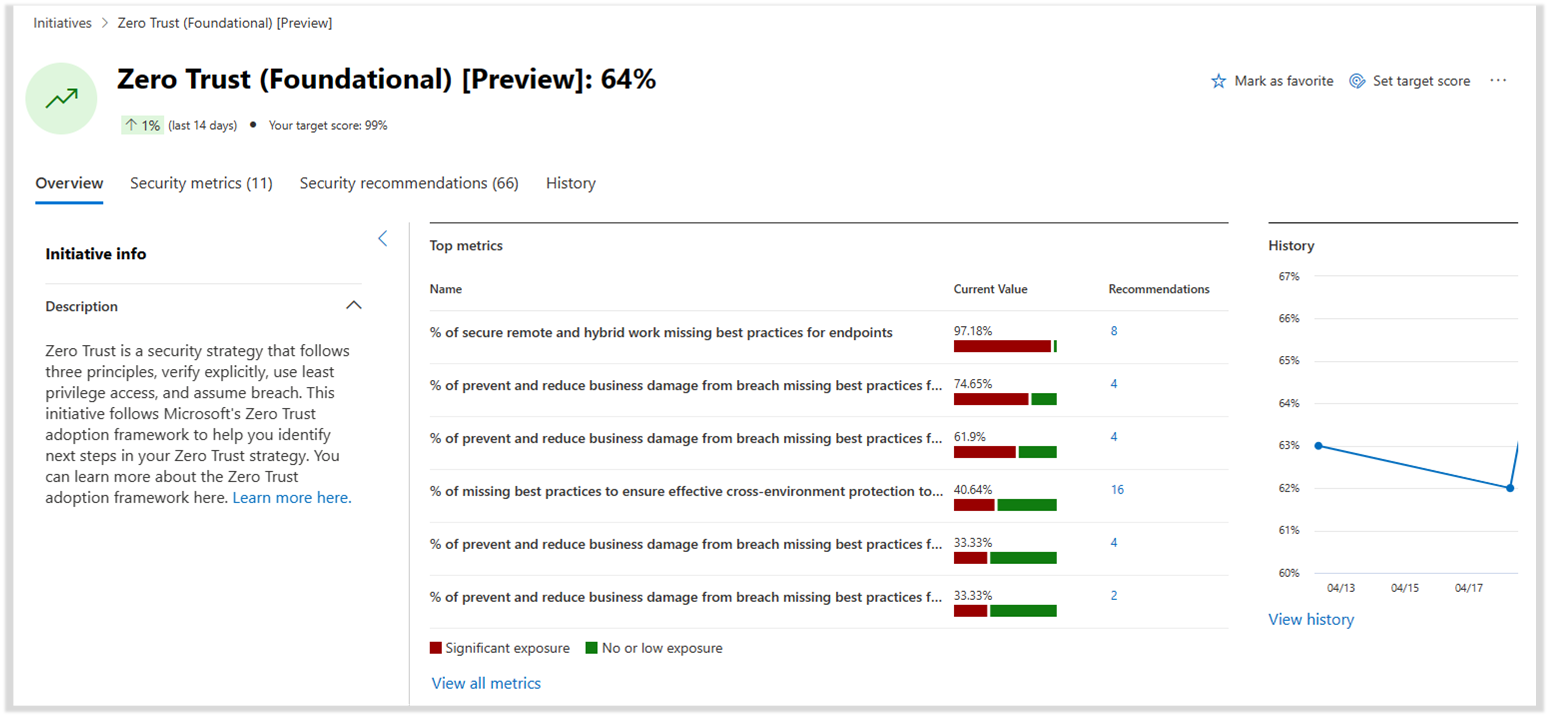

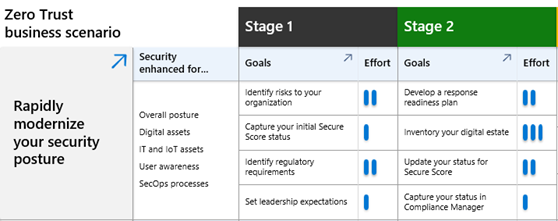

Многие организации могут использовать четырехэтапный подход к этим техническим мероприятиям, сводные на следующей диаграмме.

| Этап 1 | Этап 2 | Этап 3 | Этап 4 |

|---|---|---|---|

| Определение рисков для вашей организации Определение пробелов в вашей системе безопасности Захват начальных показателей в службе "Управление безопасностью Майкрософт" Определение нормативных требований Настройка ожиданий руководства |

Разработка плана готовности ответа Инвентаризация цифрового имущества Реализация основных методик гигиены Обновление показателей в управлении экспозицией Запись состояния в диспетчере соответствия требованиям |

Визуализация состояния безопасности с помощью панелей мониторинга, подходящих для аудитории Документирование и управление теневым ИТ с помощью приложений Microsoft Defender для облака Разработка методологии исправления и обновления систем |

Непрерывное обучение пользователей Развитие возможностей SecOps организации Продолжить управление рисками |

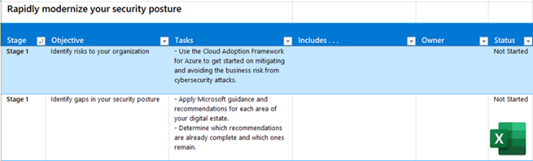

Если этот поэтапный подход подходит для вашей организации, можно использовать следующее:

Эта скачиваемая презентация слайдов PowerPoint и отслеживание хода выполнения этих этапов и целей для руководителей бизнеса и других заинтересованных лиц. Ниже приведен слайд для этого бизнес-сценария.

Эта книга Excel позволяет назначать владельцев и отслеживать ход выполнения этих этапов, целей и их задач. Ниже приведен лист для этого бизнес-сценария.

Команда заинтересованных лиц

Ваша группа заинтересованных лиц для этого бизнес-сценария включает лидеров в вашей организации, которые инвестируют в вашу систему безопасности и, вероятно, включают следующие роли и обязанности:

| Заинтересованное лицо | Роли и обязанности |

|---|---|

| Спонсор | Стратегия, управление, эскалация, подход, выравнивание бизнеса и управление координацией. |

| Руководитель проекта | Общее взаимодействие, ресурсы, временная шкала и расписание, обмен данными и другие элементы. |

| CISO | Безопасность и управление удостоверениями, устройствами и приложениями. Владеет рисками и политиками определения, отслеживания и отчетности. |

| Ведущий по архитектуре | Технические требования, архитектура, отзывы, решения и приоритеты. |

| Руководство по обеспечению безопасности пользователей и удобство использования (EUC) | Потребности и отзывы пользователей. |

| Архитектор управления устройствами | Стратегия защиты данных организации на устройствах, включая управление устройствами. |

| Руководство по управлению приложениями | Требования к приоритетам и технологиям для инвестиций приложений, включая внедрение приложений в стандарты с современной проверкой подлинности и политиками условного доступа Microsoft Entra. |

| Администраторы служб | Среда клиента (подготовка, тестирование, конфигурация). |

| Представители подразделения | Требуется и обратная связь с подразделениями. |

Ползунок PowerPoint для этого содержимого внедрения включает следующий слайд с представлением заинтересованных лиц, которые можно настроить для вашей организации.

Технические планы и готовность к работе с навыками

Корпорация Майкрософт предоставляет ресурсы для быстрого модернизации системы безопасности. В следующих разделах выделены ресурсы для конкретных задач на четырех этапах, определенных ранее.

Этап 1

На этапе 1 вы начинаете понимать текущее состояние безопасности. Вы начинаете беседы в вашей команде руководства и организации, чтобы узнать, что такое нулевое доверие, и как он соответствует бизнес-стратегии и целям.

| Цели этапа 1 | Ресурсы |

|---|---|

| Определение рисков для вашей организации |

Применение мер безопасности в среде предприятия В этом руководстве по началу работы описаны ключевые шаги, которые могут снизить или избежать бизнес-рисков от атак кибербезопасности. Руководство поможет быстро установить нужные методы обеспечения безопасности в облаке и интегрировать средства безопасности в процесс внедрения в облако. Также см. ресурсы, приведенные ранее в этой статье:

|

| Определение пробелов в вашей системе безопасности |

Основные понятия и цели развертывания нулевого доверия Эта серия статей содержит рекомендации по областям (например, идентификации и конечным точкам). Эти статьи можно использовать для оценки того, сколько рекомендаций уже завершено, и какие из них остаются. Кроме того, ресурсы планирования в других бизнес-сценариях включают рекомендуемые ресурсы для выполнения этой работы. |

| Захват начальных показателей в службе "Управление безопасностью Майкрософт" |

Начало работы с управлением безопасностью Майкрософт Понимание начальных показателей для активов и инициатив помогает задавать квалифициальные цели безопасности и измерять ход выполнения с течением времени. Она также позволяет распознавать тенденции снижения состояния, упрощая обоснование для более современных развертываний функций. |

| Определение нормативных требований | Обратитесь к группе соответствия требованиям, чтобы узнать о правилах вашей организации. Перечислите платформы регулирования и управления, а также любые результаты аудита или определенные элементы управления, которые должны быть выполнены для обеспечения безопасного состояния соответствия требованиям. Ознакомьтесь с диспетчером соответствия требованиям Microsoft Purview, чтобы узнать, начали ли ваша организация отслеживать ход выполнения в соответствии с конкретными требованиями. Некоторые из наиболее распространенных обязательных стандартов и настройка идентификатора Microsoft Entra для соответствия можно найти в нашей библиотеке документации по стандартам. |

| Настройка ожиданий руководства | Используйте статью обзора в качестве ресурса, чтобы упростить беседы с вашей командой руководства по нулю доверия. Он определяет безопасность в качестве бизнес-императива и определяет нулевое доверие, относящиеся к ролям руководства. Используйте слайды хода выполнения в разделе "Бизнес-сценарии", чтобы представить работу и отслеживать ход выполнения на высоком уровне для руководителей бизнеса и других заинтересованных лиц. |

Этап 2

На этапе 2 вы продолжаете деталисировать текущее состояние безопасности, в том числе:

- Разработка плана готовности реагирования

- Запуск инвентаризации цифровых активов

- Реализация базовой гигиены

Разработка плана готовности ответа

Zero Trust предполагает нарушение, учитывает влияние длительной атаки на вашу среду и позволяет быстро восстановиться после инцидента. Ваше ожидание атаки должно привести к оперативной готовности к обнаружению, реагированию и восстановлению.

На этом этапе вы разрабатываете план готовности реагирования для распространенных типов атак. Этот план включает в себя реагирование на ваших пользователей, ваших клиентов и взаимодействие с общественностью при необходимости.

Для каждого из следующих сценариев рассмотрим табличное упражнение, которое документирует текущий ответ на потерю доступа:

- Проверка подлинности: идентификатор Microsoft Entra или доменные службы локальная служба Active Directory (AD DS)

- Производительность: блокировка клиента

- Потеря данных: вредоносное удаление или шифрование данных, случайные сценарии

- Утечка данных: эксфильтрация данных для промышленного или национального шпионажа государства, WikiLeaks

- Отказ в обслуживании: бизнес -бизнес или данные (например, структурированные данные или озеро данных)

Обязательно включите представителей всех ролей, которые будут затронуты, включая hr, маркетинг и соответствующие бизнес-группы.

Для каждого сценария:

- Рассмотрим стратегию коммуникации как для общедоступных, так и для внутренних коммуникаций. Ваш план должен позволить вам ответственно взаимодействовать в соответствии с правилами вашего правительства и отрасли. Ваш ответ также должен уменьшить объем информации, которую вы можете случайно предоставить злоумышленникам.

- Оцените внутреннее состояние готовности реагировать на ИТ-отделы и бизнес-команды, а также когда внешняя группа реагирования, например группа обнаружения и реагирования Майкрософт (DART) или другой партнер по нарушению безопасности, требуется либо повысить готовность к работе или кибербезопасность, либо реагировать на инцидент, если внутренние команды становятся перегруженными.

Помимо разработки планов готовности к общим атакам, это упражнение может помочь получить поддержку и инвестиции в организации для реализации мер по устранению рисков.

Инвентаризация цифрового имущества

При планировании готовности к нарушению необходимо понимать состояние физических и цифровых активов. Первая цель на этом этапе заключается в том, чтобы принять инвентаризацию. Обратите внимание, что другие бизнес-сценарии включают инвентаризацию активов, затронутых сценарием. Эти запасы и состояние элементов становятся частью вашей системы безопасности.

Для этого бизнес-сценария рекомендуется создать список всех физических и цифровых активов и служб и бизнес-приложений. Физические ресурсы включают конечные точки (мобильные телефоны, компьютеры и ноутбуки) и серверы (физические или виртуальные). Примерами цифровых ресурсов являются такие службы, как сообщения электронной почты и данные хранения в Exchange Online, файлы и записи в SharePoint Online, службы PaaS SQL, озера данных, файлы в локальных файловых серверах или общих папках Azure. Рассмотрите возможность использования службы Брокера безопасности cloud Access Security (CASB), например Microsoft Defender для облака для предоставления служб, используемых пользователями, включая теневые РАСПОЛОЖЕНИЯ ИТ-данных.

Ниже приведены цифровые активы для включения в инвентаризацию:

- Удостоверения

- .

- Данные

- Приложения

- Инфраструктура

- Сеть

Возможно, на этом этапе невозможно разработать подробный список активов и их состояние. В некоторых случаях эта инвентаризация зависит от установленных средств, таких как Microsoft Intune и приложения Defender для облака. Просто начните процесс. При работе с другими бизнес-сценариями эти запасы становятся более полными.

В идеале можно выполнить следующее:

- Оцените цифровые ресурсы по конфиденциальности содержимого и критическости. Если вы не знаете о расположениях этих ресурсов, рассмотрите возможность использования Microsoft Purview для обнаружения критически важных данных.

- Сохраните обновленный список уязвимостей, которые существуют в вашем цифровом активе для всех ресурсов.

На следующей схеме архитектуры нулевого доверия показана связь этих ресурсов друг с другом.

Реализация базовой гигиены

На этом этапе также реализованы основные методики гигиены. Согласно Отчет о цифровой защите Microsoft (2022), "Хотя государственные субъекты страны могут быть технически сложными и использовать широкий спектр тактик, их атаки часто могут быть смягчены хорошей кибер-гигиеной". По оценкам доклада, "Девяносто восемь процентов нападений можно остановить с помощью основных мер гигиены на месте".

| Цели этапа 2 | Ресурсы |

|---|---|

| Разработка плана готовности ответа | Кибератаки неизбежны. Подготовлена ли ваша компания? (Гарвардский бизнес-обзор) |

| Инвентаризация цифрового имущества | Как управлять инвентаризацией и документацией ит-активов? (Статья LinkedIn). Модель оценки ИТ-активов, оценки рисков и контроля в рамках модели аудита и контроля информационных систем (ISACA) содержит примеры того, как измерять и классифицировать активы. |

| Реализация основных методик гигиены | Задокументируйте основные методики гигиены для вашей организации, в том числе о том, как измерять успех. Методы гигиены — это практика кибербезопасности, которую вы практикуете как обычную для устранения нарушений в Сети. Многие из этих методик включены в этап 1 других бизнес-сценариев. Некоторые из них включены на более поздних этапах. Как иметь лучшую кибер-гигиену |

| Обновление показателей от управления безопасностью Майкрософт | При работе с рекомендациями в бизнес-сценариях обновите состояние связанных активов и инициатив в управлении экспозицией. Оценки — это мера прогресса и успеха, которую можно обмениваться данными по всей организации. Начало работы с управлением безопасностью Майкрософт |

| Запись состояния в диспетчере соответствия требованиям | Если вы начали использовать Microsoft Purview Compliance Manager для отслеживания работы по соответствию нормативным требованиям, периодически проверяйте, чтобы обновить состояние. Как и управление экспозицией, это мера прогресса и успеха, которая может быть включена в состав вашей системы безопасности. |

Этап 3

Для создания видимости требуется инструментирование. Вы хотите объединить средства и методы в виде нескольких представлений или панелей мониторинга, чтобы упростить их. Первая цель на этом этапе — визуализировать состояние безопасности с помощью панелей мониторинга, подходящих для аудитории.

Предполагая, что нарушение требует, чтобы мы искали и инструментировать готовность к нарушению, реализуя и инструментируя непрерывный мониторинг. На этом шаге задокументируйте и просмотрите количество порталов или представлений, которые обеспечивают эту функцию. Эта внутренняя документация может быть отчеты, которые компилируются вручную или отчеты из средств безопасности, таких как управление экспозицией, диспетчер соответствия требованиям, XDR в Microsoft Defender, Microsoft Defender для облака, Microsoft Sentinel и другие средства.

Например:

- Сводное представление о рисках, подготовке нарушений и текущих инцидентах.

- Сводное представление CISO для ИТ-ресурсов и ресурсов безопасности OT.

- Аналитические представления по безопасности для реагирования на инциденты.

- Историческое представление о безопасности и управлении событиями (SIEM) и оркестрации безопасности, автоматизации и реагирования (SOAR) для соблюдения нормативных требований и длительной охоты на угрозы.

Создание и поддержание представлений для конкретных ролей создает прозрачность с состоянием безопасности с заинтересованными лицами, которые совместно используют бремя управления безопасностью, от руководителей руководителей до реагирования на инциденты.

Этап 3 также включает в себя созревание теневых ИТ и исправление областей гигиены.

| Цели этапа 3 | Ресурсы |

|---|---|

| Визуализация состояния безопасности с помощью панелей мониторинга, подходящих для аудитории |

В разделе о ходе отслеживания в статье обзора представлено несколько примеров. При развертывании и настройке дополнительных возможностей безопасности найдите дополнительные представления, которые являются ценными для вашей организации. Например, см. сведения об архитектуре безопасности TIC 3.0 с помощью Microsoft Sentinel. |

| Документирование и управление теневым ИТ с помощью приложений Defender для облака | Это область гигиены, которую вы можете созреть на этом этапе, если вы развернули Defender для облака Приложения. См. статью "Интеграция приложений SaaS для нулевого доверия" с Microsoft 365. |

| Разработка методологии для регулярного обновления и обновления систем с чувствительностью к времени | Эта задача в этом бизнес-сценарии не о том, как исправлять и обновлять системы. Скорее, речь идет о разработке методологии, чтобы обеспечить исправление и обновление различных компонентов цифрового имущества происходит регулярно с подотчетностью, видимостью и хорошим взаимодействием со всеми пострадавшими лицами. Ищите возможности для автоматизации этого, где это возможно. Каковы рекомендации по исправлению и обновлению ИТ-систем? (Статья LinkedIn) Делает ли исправление идеальным? (Журнал Infosecurity) |

Этап 4

Цели этапа 4 — это способность вашей организации предотвращать и реагировать на них.

| Цели этапа 4 | Ресурсы |

|---|---|

| Непрерывное обучение пользователей | Чтобы помочь клиентам Майкрософт быстро и эффективно развертывать обучение пользователей, используйте microsoft Cybersecurity Awareness Kit, разработанный в партнерстве с Terranova Security. Вы можете использовать обучение имитации атак на портале Microsoft Defender для выполнения реалистичных сценариев атак в организации. Эти имитированные атаки помогают выявлять и находить уязвимых пользователей. См. статью "Начало работы с Обучение эмуляции атак". См. также инфографические советы по безопасности Microsoft 365 и шаблоны и материалы развертывания Microsoft Entra для конечных пользователей. |

| Развитие возможностей операций безопасности организации |

Интеграция XDR в Microsoft Defender в операции безопасности предоставляет рекомендации по созданию и обучению команды Центра безопасности (SOC), включая разработку и формализацию процесса реагирования на инциденты. Ознакомьтесь с библиотекой операций безопасности Майкрософт, чтобы узнать, как реагировать на инциденты и сборники схем для реагирования на определенные типы атак. |

| Продолжить управление рисками | Разработайте систематический способ оценки риска и управления ими на постоянной основе. Вернитесь к упражнениям на столе или стандартам ISO, чтобы переначислить, где вы находитесь и что вы сделали. |

Этап готовности

Этап готовности для этого бизнес-сценария немного отличается от других бизнес-сценариев. Вместо того чтобы оценивать, тестировать и пилотировать определенные возможности безопасности или конфигурации, этап "Готово" для этого сценария включает создание вашей группы заинтересованных лиц, а затем работу с каждым этапом и целью с гибким подходом.

Например, для каждой цели:

- Оцените, что необходимо для достижения цели, которая включает в себя необходимых пользователей.

- Начните с разумного подхода и проверьте его. Настройте по мере необходимости.

- Пилотируйте подход и настройте их на основе того, что вы узнаете.

В следующей таблице приведен пример того, как это может работать для определения рисков для вашей организации на этапе 1 этапа плана.

| Готовое задание | Действия |

|---|---|

| Вычислить | Определите, какие ресурсы будут использоваться для оценки рисков и которые должны быть включены в действия. Эта оценка может включать использование упражнений табличного стола или стандартов ISO. Определите, кто в вашей организации должен участвовать. |

| Тест | Используя целевые ресурсы, ознакомьтесь с рекомендуемыми упражнениями с небольшим набором заинтересованных лиц, чтобы оценить готовность к участию в более полной команде заинтересованных лиц. |

| Пилотная версия | Если вы используете настольные упражнения, попробуйте один из сценариев с выбранными участниками. Просмотрите результаты и определите, готовы ли вы перейти к другим упражнениям. Если вы используете стандарты ISO, нацелите часть стандарта для пилотной оценки. |

Благодаря такому гибкому подходу вы можете настроить и оптимизировать методологию и процесс. Вы также создаете уверенность, когда вы идете.

Этап внедрения

На этапе внедрения вы постепенно реализуете стратегии и планы развертывания в функциональных областях. Для этого сценария это включает в себя достижение целей, заданных на четырех этапах, или целей и этапов, которые вы настроили для вашей организации.

Однако модернизация системы безопасности включает в себя достижение технических целей, рекомендуемых в других бизнес-сценариях (или приоритетных для вашей организации). Все это начисляется на состояние безопасности.

При переходе на этап внедрения этого сценария и других пользователей обязательно общаться с состоянием, прогрессом и значением.

Контроль и управление

Управление безопасностью — это постоянный процесс. При переходе на этот этап перейдите к отслеживанию и измерению результатов каждой части реализованной архитектуры нулевого доверия. Вместе с мониторингом и обнаружением вы определите возможности для итерации для зрелости.

Отслеживание и измерение

В этой статье описаны различные отчеты и панели мониторинга, которые можно использовать для оценки состояния и оценки хода выполнения. В конечном счете вы хотите разработать набор метрик, которые можно использовать для отображения хода выполнения и определения того, где может возникнуть новая уязвимость. Вы можете использовать различные отчеты и панели мониторинга для сбора метрик, наиболее важных для вашей организации.

Метрики группы и организации

В следующей таблице перечислены некоторые примеры метрик, которые можно использовать для отслеживания состояния безопасности команды и организации.

| Включение бизнеса | Состояние безопасности | Ответ безопасности | Улучшение безопасности |

|---|---|---|---|

| Среднее время проверки безопасности | # новых приложений, рассмотренных | Среднее время восстановления (MTTR) | Число открытых проектов по модернизации |

| Среднее время загрузки и входа для управляемых устройств | % совместимых приложений | Время восстановления критически важных систем | Число повторяющихся и выполняемых вручную действий, удаленных из рабочих процессов |

| Количество запросов и уведомлений о безопасности в рабочем процессе пользователя | Число привилегированных учетных записей, удовлетворяющих всем требованиям | # инцидентов высокой серьезности | # уроков, извлеченных из внутренних и внешних инцидентов |

| % времени технической поддержки, затраченного на действия с низкой стоимостью безопасности | # учетных записей, 100 % требований | Темпы роста инцидентов (в целом) |

Панели мониторинга и отчеты в продукте

Помимо средств отслеживания на основе PowerPoint и Excel, предназначенных для работы с этим руководством по внедрению, корпорация Майкрософт предоставляет встроенные возможности для отслеживания прогресса в области технической реализации.

Microsoft Security Exposure Management — это решение для обеспечения безопасности, которое обеспечивает унифицированное представление о безопасности в ресурсах и рабочих нагрузках компании. В рамках этого инструмента инициативы безопасности помогают оценить готовность и зрелость в конкретных областях риска безопасности. Инициативы безопасности принимают упреждающий подход к управлению программами безопасности в отношении конкретных целей риска или домена.

Используйте инициативу "Нулевое доверие" для отслеживания прогресса вашей организации в реализации безопасности нулевого доверия. Эта инициатива согласована с этой платформой внедрения Microsoft Zero Trust, что позволяет отслеживать ход выполнения с метриками, согласованными с бизнес-сценариями. Эти метрики фиксируют охват ресурсов в приоритетных практических рекомендациях, помогающих группам безопасности защитить свою организацию. Эта инициатива также предоставляет данные в режиме реального времени о прогрессе нулевого доверия, которые можно предоставить заинтересованным лицам.

Каждая метрика включает в себя аналитические сведения, помогающие командам понять текущее состояние— предоставить командам подробные сведения о рекомендациях, определить, какие ресурсы затронуты, и оценить влияние на общую зрелость нулевого доверия.

Внедрение "Нулевое доверие" — это команда, которая включает как команды по обеспечению безопасности, так и ит-операциям, которые должны быть согласованы и совместно работать над приоритетами изменений, которые повышают общую зрелость нулевого доверия. На уровне метрик и задач вы можете поделиться рекомендацией с соответствующей командой и владельцем. Затем владелец может связаться непосредственно с администратором соответствующего элемента управления безопасностью, чтобы настроить и развернуть рекомендацию.

Эта платформа внедрения нулевого доверия призывает вас принять подход на основе рисков и /или оборонительную стратегию. С помощью любого из этих подходов вы можете нацелиться на другие инициативы безопасности в средстве управления экспозицией, таких как защита от программ-шантажистов или конкретная инициатива по угрозе, и увидеть, что ваша работа начисляется на зрелость нулевого доверия в рамках инициативы "Нулевое доверие".

Вы можете использовать инициативу "Нулевое доверие" вместе с этой платформой внедрения "Нулевое доверие". Метрики и задачи в рамках инициативы организованы бизнес-сценарием нулевого доверия.

Мониторинг и обнаружение

При работе с каждым бизнес-сценарием определите, как отслеживать и обнаруживать изменения в среде и нарушениях. Многие возможности мониторинга и обнаружения предоставляются с помощью средств расширенного обнаружения и ответа (XDR), включая набор продуктов XDR в Microsoft Defender и Microsoft Sentinel. Они реализованы в области предотвращения или уменьшения бизнес-ущерба от сценария нарушения .

Итерацию для зрелости

Реализация нулевого доверия — это путешествие. В организациях корпоративного масштаба может потребоваться много лет для полной реализации. В настоящее время злоумышленники также продолжают развивать свои методы. Важно использовать метрики вместе с возможностями мониторинга и обнаружения, чтобы определить, где необходимо итерировать и зрелый аспект среды "Нулевое доверие". Кроме того, продолжайте оценивать и развивать способ измерения успешности и взаимодействия с прогрессом, состоянием и значением.

Дальнейшие шаги

- Обзор платформы внедрения нулевого доверия

- Безопасная удаленная и гибридная работа

- Определение и защита конфиденциальных бизнес-данных

- Предотвращение или уменьшение ущерба для бизнеса из-за нарушения

- Соответствие нормативным требованиям и требованиям к соответствию

Ресурсы отслеживания хода выполнения

Для любого из бизнес-сценариев нулевого доверия можно использовать следующие ресурсы отслеживания хода выполнения.

| Ресурс отслеживания хода выполнения | Это помогает вам... | Целевая аудитория |

|---|---|---|

Скачиваемый файл Visio или PDF-файл планов внедрения плана внедрения

|

Легко понять улучшения безопасности для каждого бизнес-сценария и уровня усилий для этапов и целей этапа плана. | Руководитель проекта бизнес-сценария, руководители бизнеса и другие заинтересованные лица. |

| Средство отслеживания внедрения нулевого доверия, скачиваемое с помощью слайд-палубы PowerPoint |

Отслеживайте ход выполнения этапов и целей этапа плана. | Руководитель проекта бизнес-сценария, руководители бизнеса и другие заинтересованные лица. |

Задачи и задачи , которые можно скачать в Книге Excel

|

Назначьте владение и отслеживайте ход выполнения этапов, целей и задач этапа плана. | Руководители проектов бизнес-сценариев, ИТ-руководители и ИТ-реализация. |

Дополнительные ресурсы см. в разделе "Оценка нулевого доверия" и ресурсы отслеживания хода выполнения.