Подключение доверенных поставщиков для совместной работы в Microsoft 365

Если в вашей организации есть процесс утверждения для внешних поставщиков или других организаций, вы можете использовать функции в Microsoft Entra ID и Teams, чтобы заблокировать доступ пользователей из неутвержденных организаций и добавить новые организации по мере их утверждения.

С помощью списков разрешенных доменов можно заблокировать домены организаций, которые не были утверждены через внутренние процессы. Это поможет гарантировать, что пользователи в вашей организации будут работать только с утвержденными поставщиками.

В этой статье описаны функции, которые можно использовать в процессе утверждения для подключения новых поставщиков.

Если вы не настроили общий доступ к гостям для своей организации, см. статью Совместная работа с гостями на сайте или Совместная работа с гостями в команде (ИТ-администраторы).

Интеграция SharePoint и OneDrive с Microsoft Entra B2B

В процедурах, описанных в этой статье, предполагается, что вы включили интеграцию SharePoint и OneDrive с Microsoft Entra B2B. Если вы не включили интеграцию Microsoft Entra B2B для SharePoint и OneDrive, списки разрешенных и заблокированных доменов Microsoft Entra B2B не влияют на общий доступ к файлам и папкам. В этом случае используйте параметр Ограничить общий доступ к содержимому SharePoint и OneDrive по доменам.

Разрешение домена поставщика в параметрах внешней совместной работы Microsoft Entra

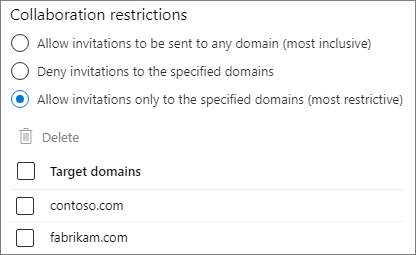

С помощью параметров внешней совместной работы Microsoft Entra можно разрешать или блокировать приглашения в определенные домены. Создавая список разрешений, вы разрешаете гостевые приглашения только для этих доменов, а все остальные будут заблокированы. Вы можете использовать его, чтобы разрешить гостевые приглашения поставщикам, которые вы утвердили, а блокировать их для поставщиков, которых вы не сделали.

Чтобы разрешить совместное использование приглашений только из указанных доменов, выполните указанные действия.

Войдите в Центр администрирования Microsoft Entra в качестве администратора внешнего поставщика удостоверений.

Разверните узел Удостоверение, а затем — Внешние удостоверения.

Выберите Параметры внешнего взаимодействия.

В разделе Ограничения совместной работы выберите Разрешить приглашения только для указанных доменов, а затем введите домены, которые нужно разрешить.

Выберите Сохранить.

Дополнительные сведения об использовании списков разрешенных или блокировочных списков в Идентификаторе Microsoft Entra см. в статье Разрешение или блокировка приглашений для пользователей B2B из определенных организаций.

Разрешить домены для других организаций Microsoft 365

Если утвержденный поставщик также использует Microsoft 365, в Microsoft Entra ID и Teams есть дополнительные параметры, которые можно настроить для управления этими доменами и создания более интегрированного интерфейса для пользователей.

Добавив организацию поставщика в параметры межтенантного доступа Microsoft Entra, можно указать:

- Какие пользователи в организации поставщика могут быть приглашены в вашу организацию

- Какие пользователи в организации поставщика могут участвовать в общих каналах в Microsoft Teams

- К каким приложениям у пользователей есть доступ в вашей организации

- Будут ли политики условного доступа принимать утверждения от других организаций Microsoft Entra, когда пользователи из другой организации обращаются к вашим ресурсам.

Добавив организацию поставщика в список разрешений для внешнего доступа Teams, выполните следующие действия.

- Пользователи в вашей организации и организации поставщика могут общаться и встречаться без необходимости входа в систему в качестве гостя.

Разрешение домена поставщика в параметрах межтенантного доступа Microsoft Entra

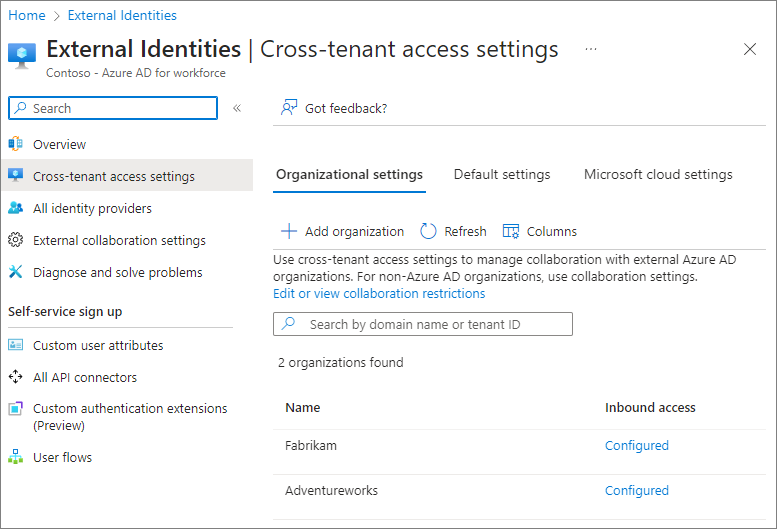

Чтобы указать такие параметры, как кто может быть приглашен из организации поставщика и какие приложения они могут использовать, сначала добавьте организацию в параметры межтенантного доступа Microsoft Entra.

Чтобы добавить организацию, выполните приведенные далее действия.

Войдите в Центр администрирования Microsoft Entra в качестве администратора внешнего поставщика удостоверений.

Разверните узел Удостоверение, а затем — Внешние удостоверения.

Выберите Параметры доступа между клиентами.

Выберите Параметры организации.

Выберите Добавить организацию.

В области Добавить организацию введите полное доменное имя (или ИД клиента) для организации.

Выберите организацию в результатах поиска и нажмите Добавить.

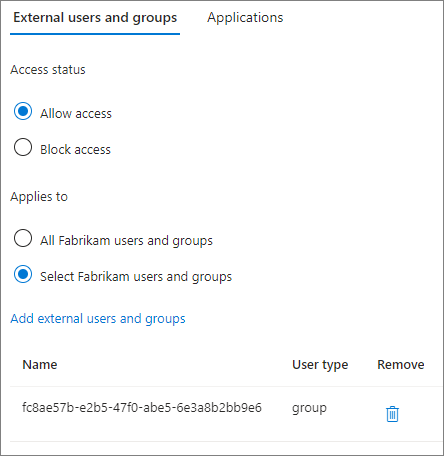

Чтобы указать, кого пользователи могут приглашать в качестве гостей из организации поставщика, выполните указанные ниже действия.

На вкладке Параметры организации выберите ссылку Входящий доступ для организации, которую вы хотите настроить.

На вкладке Совместная работа B2B выберите Настроить параметры.

На вкладке Внешние пользователи и группы выберите Выбрать <пользователей и группы организации>, а затем — Добавить внешних пользователей и группы.

Добавьте идентификаторы пользователей и групп, которые нужно включить, а затем нажмите кнопку Отправить.

Выберите Сохранить.

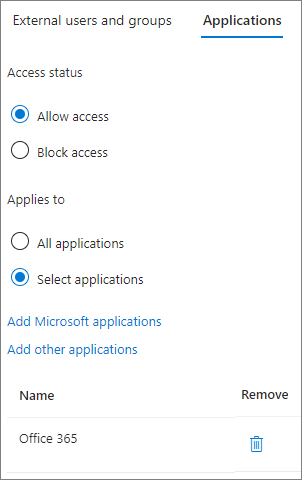

Чтобы указать, какие приложения могут использовать гости из организации поставщика, выполните указанные ниже действия.

На вкладке Параметры организации выберите ссылку Входящий доступ для организации, которую вы хотите настроить.

На вкладке Совместная работа B2B выберите Настроить параметры.

На вкладке Приложения выберите Выбрать приложения, а затем выберите Добавить приложения Майкрософт или Добавить другие приложения.

Выберите приложения, которые нужно разрешить, а затем нажмите кнопку Выбрать.

Выберите Сохранить.

Дополнительные сведения о параметрах доступа между клиентами, включая принятие утверждений условного доступа от других организаций, см. в статье Настройка параметров доступа между клиентами для совместной работы B2B.

Если вы планируете использовать общие каналы Teams с организацией поставщика, обе организации должны настроить параметры доступа между клиентами для прямого подключения Microsoft Entra B2B. Дополнительные сведения см . в статье Совместная работа с внешними участниками в общем канале.

Разрешить домену поставщика во внешнем доступе Teams

Чтобы пользователи в вашей организации и организации поставщика могли общаться и встречаться без необходимости входа в систему в качестве гостя, разрешите домену в Teams внешний доступ.

Чтобы разрешить организации в Teams внешний доступ, выполните приведенные далее действия.

В Центре администрирования Teams разверните узел Пользователи, а затем выберите Внешний доступ.

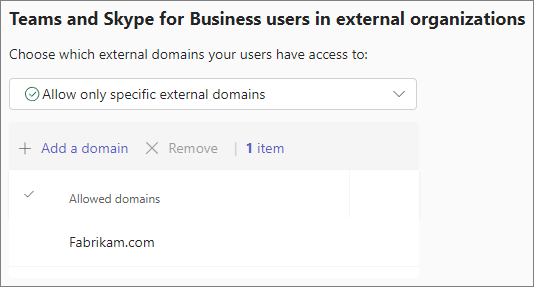

В разделе Выберите, к каким доменам у пользователей есть доступ, выберите Разрешить только определенные внешние домены.

Нажмите Разрешить домены.

В поле Домен введите домен, который вы хотите разрешить, и выберите Готово.

Если вы хотите разрешить еще один домен, выберите Добавить домен.

Выберите Сохранить.

Страница параметров внешнего доступа в Центре администрирования Teams содержит параметры учетных записей Teams, не управляемых организацией и пользователями Skype. Их можно отключить, если эти учетные записи не соответствуют требованиям вашей организации для утвержденных поставщиков.

Дополнительные сведения о параметрах внешнего доступа Teams см. в статье Управление внешними собраниями и чат с людьми и организациями с помощью удостоверений Майкрософт.

Ограничение круга пользователей, которые могут приглашать гостей

Вы можете ограничить, какие пользователи в организации могут приглашать гостей от доверенных поставщиков. Это может быть полезно, если приглашения гостей требуют утверждения или если вы хотите, чтобы пользователи прошли учебный курс, прежде чем им будет разрешено приглашать гостей. Сведения о том, как это сделать, см. в разделе Ограничение числа гостей.

Предотвращение доступа без проверки подлинности

Существует две функции, которые позволяют пользователям за пределами вашей организации получать доступ к ресурсам в организации без входа:

- Анонимное присоединение к собранию

- Общий доступ к файлам и папкам без проверки подлинности

Если ваши требования к доверенным поставщикам требуют, чтобы все пользователи могли войти в систему перед доступом к ресурсам вашей организации, эти параметры можно отключить.

Чтобы запретить пользователям присоединяться к собраниям в качестве анонимных участников, можно отключить параметр Анонимные пользователи могут присоединяться к собранию в политиках собраний Teams. Дополнительные сведения см. в статье Управление анонимным доступом участников к собраниям Teams (ИТ-администраторы).

Чтобы запретить общий доступ к файлам и папкам без проверки подлинности, необходимо запретить использование ссылок общего доступа для всех пользователей. Это можно сделать для всей организации или для определенных сайтов SharePoint. Дополнительные сведения см. в разделах Управление параметрами общего доступа для SharePoint и OneDrive в Microsoft 365 и Изменение параметров общего доступа для сайта.

Статьи по теме

Документация по внешнему идентификатору Microsoft Entra

Использование гостевого и внешнего доступа для совместной работы с людьми из-за пределов организации