Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Важно!

Некоторые сведения относятся к предварительно выпущенной продукции, которая может быть существенно изменена до его коммерческого выпуска. Корпорация Майкрософт не дает никаких гарантий, явных или подразумеваемых, относительно предоставленных здесь сведений.

Обзор

Корпорация Майкрософт предоставляет функции защиты сети в Linux.

Защита сети помогает уменьшить количество атак на ваших устройствах, связанные с событиями в Интернете. Это не позволяет сотрудникам использовать любое приложение для доступа к опасным доменам, в которых могут размещаться:

- фишинговые аферы

- Подвиги

- другое вредоносное содержимое в Интернете

Защита сети расширяет область Microsoft Defender SmartScreen, чтобы заблокировать весь исходящий ТРАФИК HTTP, который пытается подключиться к источникам с низкой репутацией. Блоки исходящего трафика HTTP(s) основаны на домене или имени узла.

Фильтрация веб-содержимого для Linux

Вы можете использовать фильтрацию веб-содержимого для тестирования с защитой сети для Linux. См. статью Фильтрация веб-содержимого.

Известные проблемы

- Защита сети реализуется в виде туннеля виртуальной частной сети (VPN). Доступны дополнительные параметры маршрутизации пакетов с помощью пользовательских скриптов nftables/iptables.

- В настоящее время интерфейс блокировки или предупреждения для конечных пользователей недоступен.

Примечание.

Большинство серверных установок Linux не имеют графического пользовательского интерфейса и веб-браузера. Чтобы оценить эффективность защиты от веб-угроз с помощью Linux, рекомендуется выполнить тестирование на непроизводственных серверах с графическим пользовательским интерфейсом и веб-браузером.

Предварительные условия

- Лицензирование. У вас должна быть платная или пробная подписка клиента Defender для конечной точки.

- Предварительные требования: предварительные требования для Defender для конечной точки в Linux

- Microsoft Defender для конечной точки версии клиента Linux: 101.78.13 или более поздней на канале Insiders-Slow или insiders-Fast.

Важно!

Чтобы оценить защиту сети для Linux, отправьте сообщение электронной почты [email protected] с идентификатором организации. Мы включим эту функцию для вашего клиента на основе каждого запроса. Функция защиты сети доступна в предварительной версии только для серверов Linux на базе AMD64.

Инструкции

Развертывание Linux вручную см. в статье Развертывание Microsoft Defender для конечной точки в Linux вручную.

В следующем примере показана последовательность команд, необходимых для пакета mdatp в ubuntu 20.04 для канала insiders-Fast.

curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/20.04/insiders-fast.list

sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-insiders-fast.list

sudo apt-get install gpg

curl https://packages.microsoft.com/keys/microsoft.asc | sudo apt-key add -

sudo apt-get install apt-transport-https

sudo apt-get update

sudo apt install -y mdatp

Подключение устройства

Чтобы подключить устройство, необходимо скачать пакет подключения Python для сервера Linux с портала Microsoft Defender. Перейдите в раздел Параметры>Управление устройствами>Onboarding и выполните следующую команду:

sudo python3 MicrosoftDefenderATPOnboardingLinuxServer.py

Проверка

Убедитесь, что защита сети действует на всегда заблокированных сайтах:

Проверка журналов диагностики

sudo mdatp log level set --level debug sudo tail -f /var/log/microsoft/mdatp/microsoft_defender_np_ext.log

Выход из режима проверки

Отключите защиту сети и перезапустите сетевое подключение:

sudo mdatp config network-protection enforcement-level --value disabled

Расширенная конфигурация

По умолчанию защита сети Linux активна на шлюзе по умолчанию; маршрутизация и туннелирование настраиваются внутренне. Чтобы настроить сетевые интерфейсы, измените параметр networkSetupMode из файла конфигурации /opt/microsoft/mdatp/conf/ и перезапустите службу:

sudo systemctl restart mdatp

Файл конфигурации также позволяет пользователю настроить:

- Параметр прокси-сервера

- Хранилища SSL-сертификатов

- имя устройства туннелирования

- IP

- и другое

Значения по умолчанию были протестированы для всех дистрибутивов, как описано в разделе Microsoft Defender для конечной точки в Linux.

Портал Microsoft Defender

Кроме того, убедитесь, что в Microsoft Defender>Конечная> точка Настройкивключено переключатель "Настраиваемые сетевые индикаторы".>

Важно!

Приведенный выше переключатель "Настраиваемые сетевые индикаторы" управляет включением пользовательских индикаторовдля всех платформ с поддержкой защиты сети, включая Windows. Напоминание о том, что в Windows для принудительного применения индикаторов также должна быть явно включена защита сети.

Как изучить функции

Узнайте, как защитить организацию от веб-угроз с помощью защиты от веб-угроз.

- Защита от веб-угроз является частью веб-защиты в Microsoft Defender для конечной точки. Он использует защиту сети для защиты устройств от веб-угроз.

Запустите поток Настраиваемые индикаторы компрометации , чтобы получить блоки для типа Пользовательского индикатора.

Изучите фильтрацию веб-содержимого.

Примечание.

Если вы одновременно удаляете политику или изменяете группы устройств, это может привести к задержке развертывания политики. Совет pro. Вы можете развернуть политику, не выбирая какую-либо категорию в группе устройств. Это действие создаст политику только аудита, чтобы помочь вам понять поведение пользователей перед созданием политики блоков.

Создание группы устройств поддерживается в Defender для конечной точки плана 1 и плана 2.

Интеграция Microsoft Defender для конечной точки с Defender for Cloud Apps, и устройства macOS с поддержкой защиты сети будут иметь возможности принудительного применения политики конечных точек.

Примечание.

Обнаружение и другие функции в настоящее время не поддерживаются на этих платформах.

Сценарии

Во время общедоступной предварительной версии поддерживаются следующие сценарии:

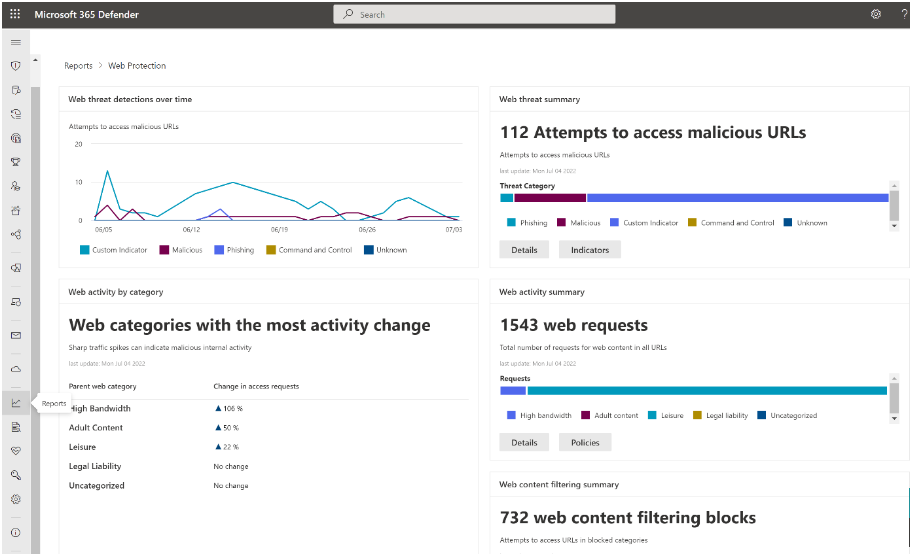

Защита от веб-угроз

Защита от веб-угроз является частью веб-защиты в Microsoft Defender для конечной точки. Он использует защиту сети для защиты устройств от веб-угроз. Интеграция с Microsoft Edge и популярными сторонними браузерами, такими как Chrome и Firefox, обеспечивает защиту от веб-угроз без использования веб-прокси. Защита от веб-угроз может защитить устройства, находясь в локальной среде или вдали от них. Защита от веб-угроз останавливает доступ к следующим типам сайтов:

- фишинговые сайты

- векторы вредоносных программ

- эксплойт-сайты

- ненадежные сайты или сайты с низкой репутацией

- сайты, заблокированные в списке настраиваемых индикаторов

Дополнительные сведения см. в статье Защита организации от веб-угроз.

Пользовательские индикаторы компрометации

Индикатор компрометации ( IoCs) сопоставления является важной функцией в каждом решении для защиты конечных точек. Эта возможность позволяет SecOps задавать список индикаторов для обнаружения и блокировки (предотвращение и реагирование).

Создание индикаторов, определяющих обнаружение, предотвращение и исключение сущностей. Вы можете определить действие, которое будет выполняться, а также длительность применения действия и область группы устройств, к которые оно будет применено.

В настоящее время поддерживаются подсистема облачного обнаружения Defender для конечной точки, подсистема автоматического исследования и исправления, а также подсистема защиты конечных точек (Microsoft Defender антивирусная программа).

Дополнительные сведения см. в статье Создание индикаторов для IP-адресов и URL-адресов и доменов.

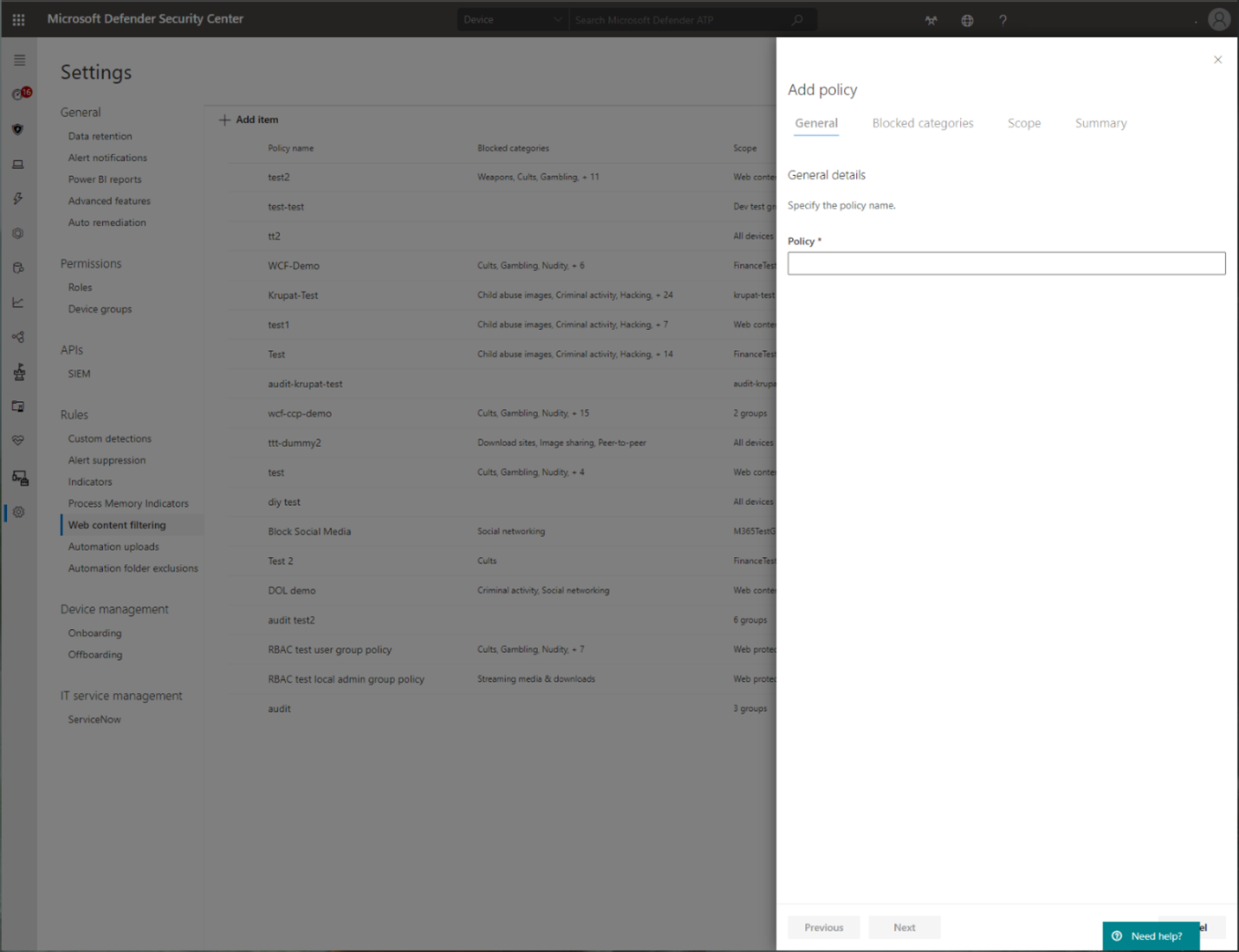

Фильтрация веб-содержимого

Фильтрация веб-содержимого является частью возможностей веб-защиты в Microsoft Defender для конечной точки и Microsoft Defender для бизнеса. Фильтрация веб-содержимого позволяет вашей организации отслеживать и регулировать доступ к веб-сайтам на основе их категорий контента. Многие из этих веб-сайтов (даже если они не являются вредоносными) могут быть проблематичными из-за нормативных требований, использования пропускной способности или других проблем.

Настройте политики в группах устройств, чтобы заблокировать определенные категории. Блокировка категории запрещает пользователям в указанных группах устройств доступ к URL-адресам, связанным с этой категорией. Для любой категории, которая не заблокирована, URL-адреса проверяются автоматически. Пользователи могут получить доступ к URL-адресам без перерыва, и вы соберете статистику доступа, чтобы помочь создать более настраиваемое решение политики. Пользователи увидят уведомление о блокировке, если элемент на просматриваемой странице вызывает заблокированный ресурс.

Фильтрация веб-содержимого доступна в основных веб-браузерах, блоки выполняются SmartScreen Защитника Windows (Microsoft Edge) и защитой сети (Chrome, Firefox, Brave и Opera). Дополнительные сведения о поддержке браузера см. в разделе Предварительные требования.

Дополнительные сведения о отчетах см. в разделе Фильтрация веб-содержимого.

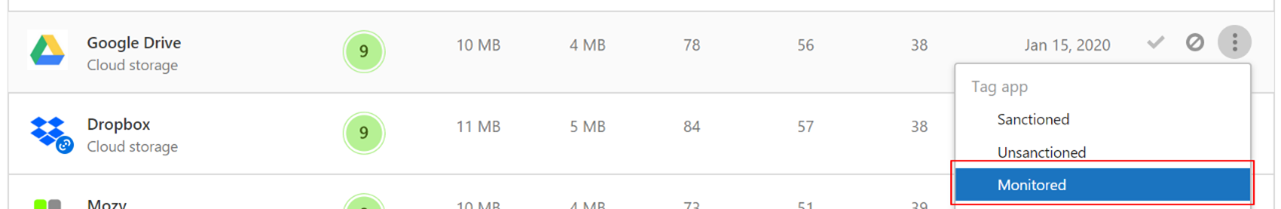

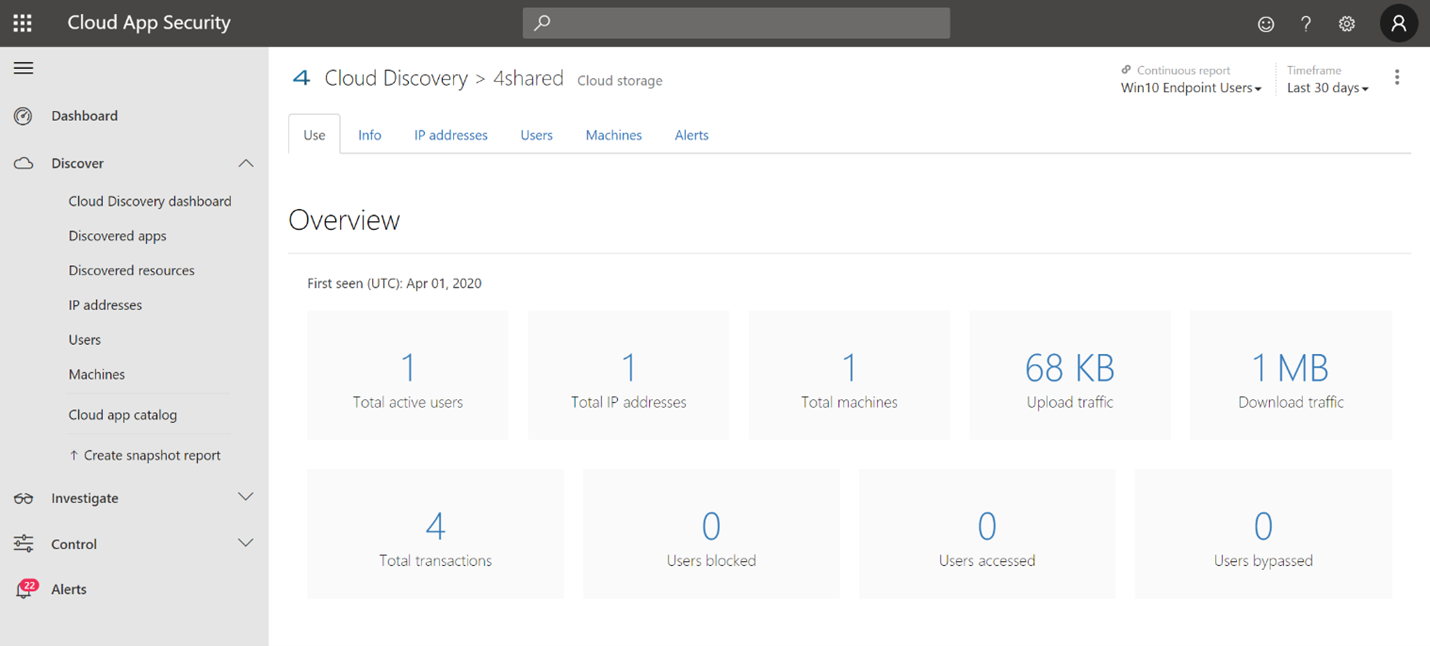

Microsoft Defender for Cloud Apps

Каталог приложений Microsoft Defender for Cloud Apps или Cloud определяет приложения, которые конечные пользователи должны получать предупреждения при доступе с помощью Microsoft Defender XDR для конечной точки, и помечают их как отслеживаемые. Домены, перечисленные в разделе отслеживаемых приложений, будут позже синхронизированы с Microsoft Defender XDR для конечной точки:

В течение 10–15 минут эти домены будут перечислены в Microsoft Defender XDR в разделе URL-адреса индикаторов > или домены с Action=Warn. Соглашение об уровне обслуживания для принудительного применения (см. подробные сведения в конце этой статьи).