Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Обзор

Создавая индикаторы для IP-адресов и URL-адресов или доменов, вы можете разрешать или блокировать IP-адреса, URL-адреса или домены на основе собственной аналитики угроз. Вы также можете предупредить пользователей, если они открывают опасное приложение. Запрос не останавливает их от использования приложения; пользователи могут обходить предупреждение и при необходимости продолжать использовать приложение.

Чтобы заблокировать вредоносные IP-адреса и URL-адреса, Defender для конечной точки может использовать:

- SmartScreen Защитника Windows для браузеров Майкрософт

- Защита сети для браузеров, отличных от Майкрософт, и процессов, не относящихся к браузеру

Набор данных аналитики угроз по умолчанию для блокировки вредоносных IP-адресов и URL-адресов управляется корпорацией Майкрософт.

Вы можете заблокировать дополнительные вредоносные IP-адреса и URL-адреса, настроив настраиваемые сетевые индикаторы.

Предварительные условия

Перед созданием индикаторов для IP-адресов, URL-адресов или доменов важно понимать следующие предварительные требования.

Интеграция с браузерами Майкрософт управляется параметром SmartScreen браузера. Для других браузеров и приложений ваша организация должна иметь:

Microsoft Defender антивирусная программа, настроенная в активном режиме.

Версия клиента защиты от вредоносных программ должна быть

4.18.1906.xили более поздней. См . статью Версии ежемесячной платформы и подсистемы.

Поддерживаемые операционные системы

- Windows 11

- Windows 10 версии 1709 или более поздней

- Windows Server 2025 г.

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016 с современным унифицированным решением Defender для конечной точки (требуется установка с помощью MSI)

- Windows Server 2012 R2 с современным унифицированным решением Defender для конечной точки (требуется установка с помощью MSI)

- ос Azure Stack HCI версии 23H2 и более поздних версий

- macOS

- Linux

- iOS

- Android

Требования к защите сети

Для разрешения и блокировки URL-адресов или IP-адресов необходимо, чтобы компонент сетевой защиты Microsoft Defender для конечной точки был включен в блочном режиме. Дополнительные сведения о защите сети и инструкциях по настройке см. в разделе Включение защиты сети.

Требования к пользовательским сетевым индикаторам

Чтобы начать блокировку IP-адресов и (или) URL-адресов, включите функцию "Пользовательские сетевые индикаторы" на портале Microsoft Defender. Эта функция находится в разделе Параметры Конечные>>точкиОбщие>дополнительные функции. Дополнительные сведения см. в разделе Дополнительные функции.

Сведения о поддержке индикаторов в iOS см. в разделе Microsoft Defender для конечной точки в iOS.

Сведения о поддержке индикаторов в Android см. в разделе Microsoft Defender для конечной точки для Android.

Ограничения списка индикаторов

В список индикаторов можно добавить только внешние IP-адреса; невозможно создать индикаторы для внутренних IP-адресов.

Процессы, не относящиеся к Microsoft Edge и Интернету Обозреватель

Для процессов, отличных от Microsoft Edge и Интернет-Обозреватель, сценарии веб-защиты используют защиту сети для проверки и принудительного применения:

- IP-адреса поддерживаются для всех трех протоколов (TCP, HTTP и HTTPS (TLS))

- В пользовательских индикаторах поддерживаются только отдельные IP-адреса (без блоков CIDR или диапазонов IP-адресов).

- URL-адреса HTTP (включая полный URL-путь) можно заблокировать для любого браузера или процесса.

- Полные доменные имена HTTPS (FQDN) могут блокироваться в браузерах, отличных от Майкрософт (индикаторы, указывающие полный URL-путь, могут быть заблокированы только в Microsoft Edge).

- Блокировка полных доменных имен в браузерах, отличных от Майкрософт, требует отключения QUIC и Encrypted Client Hello в этих браузерах.

- Полные доменные имена, загруженные через объединение подключений HTTP2, могут быть заблокированы только в Microsoft Edge

- Если существуют конфликтующие политики индикаторов URL-адресов, применяется более длинный путь. Например, политика

https://support.microsoft.com/officeиндикаторов URL-адресов имеет приоритет над политикойhttps://support.microsoft.comиндикаторов URL-адресов .

Реализация защиты сети

В процессах, отличных от Microsoft Edge, защита сети определяет полное доменное имя для каждого подключения HTTPS, проверяя содержимое подтверждения TLS, которое происходит после подтверждения TCP/IP. Для этого требуется, чтобы httpS-подключение использовало TCP/IP (не UDP/QUIC), а сообщение ClientHello не было зашифровано. Чтобы отключить QUIC и Encrypted Client Hello в Google Chrome, см. статьи QuicAllowed и EncryptedClientHelloEnabled. Сведения о Mozilla Firefox см . в разделах Отключение EncryptedClientHello и network.http.http3.enable.

Определение того, следует ли разрешать или блокировать доступ к сайту, производится после завершения трехстороннего подтверждения через TCP/IP и любого подтверждения TLS. Таким образом, если сайт заблокирован защитой сети, на портале Microsoft Defender может отображаться тип ConnectionSuccessNetworkConnectionEvents действия в разделе, даже если сайт был заблокирован.

NetworkConnectionEvents отображаются на уровне TCP, а не из защиты сети. После завершения трехстороннего подтверждения доступ к сайту будет разрешен или заблокирован защитой сети.

Ниже приведен пример того, как это работает.

Предположим, что пользователь пытается получить доступ к веб-сайту на своем устройстве. Сайт размещается в опасном домене, и он должен быть заблокирован сетевой защитой.

Начинается подтверждение TCP/IP. Перед его завершением

NetworkConnectionEventsдействие регистрируется и отображаетсяActionTypeкакConnectionSuccess. Однако после завершения процесса подтверждения TCP/IP защита сети блокирует доступ к сайту. Все это происходит быстро. Аналогичный процесс происходит с Microsoft Defender SmartScreen. После завершения подтверждения будет сделано определение, а доступ к сайту либо заблокирован, либо разрешен.На портале Microsoft Defender в очереди оповещений отображается оповещение. Сведения об этом оповещении включают и

NetworkConnectionEventsAlertEvents. Вы видите, что сайт был заблокирован, даже если у вас также естьNetworkConnectionEventsэлемент с ActionType .ConnectionSuccess

Элементы управления режимом предупреждения

При использовании режима предупреждения можно настроить следующие элементы управления:

Возможность обхода

- Кнопка "Разрешить" в Microsoft Edge

- Кнопка "Разрешить" в всплывающем меню (браузеры сторонних пользователей)

- Обход параметра duration для индикатора

- Обход принудительного применения в браузерах Майкрософт и сторонних браузеров

URL-адрес перенаправления

- Параметр URL-адреса перенаправления для индикатора

- URL-адрес перенаправления в Microsoft Edge

- URL-адрес перенаправления в всплывающем окне (браузеры сторонних корпораций)

Дополнительные сведения см. в разделе Управление приложениями, обнаруженными Microsoft Defender для конечной точки.

Порядок обработки URL-адреса IP-адреса индикатора и порядка обработки конфликтов в политике домена

Обработка конфликтов политик для доменов, URL-адресов и IP-адресов отличается от обработки конфликтов политик для сертификатов.

В случае, если для одного индикатора задано несколько разных типов действий (например, три индикатора для Microsoft.com с блоком, предупреждением и разрешением типов действий), порядок, в котором эти типы действий будут действовать, будет следующим:

Разрешить

Предупредить

Блокировка

"Разрешить" переопределяет "warn", который переопределяет "block", как показано ниже: AllowBlock>Warn>. Таким образом, в предыдущем примере Microsoft.com будет разрешено.

Индикаторы Defender for Cloud Apps

Если в вашей организации включена интеграция между Defender для конечной точки и Defender for Cloud Apps, в Defender для конечной точки создаются блочные индикаторы для всех несанкционированных облачных приложений. Если приложение переводится в режим мониторинга, для URL-адресов, связанных с приложением, создаются индикаторы предупреждения (обходимый блок). Индикаторы разрешений не создаются автоматически для санкционированных приложений. Индикаторы, созданные Defender for Cloud Apps, соответствуют обработке конфликтов политик, описанной в предыдущем разделе.

Приоритет политик

политика Microsoft Defender для конечной точки имеет приоритет над политикой антивирусной программы Microsoft Defender. В ситуациях, когда defender для конечной точки имеет значение Allow, но Microsoft Defender Антивирусная программа имеет значение Block, результатом будет Allow.

Приоритет для нескольких активных политик

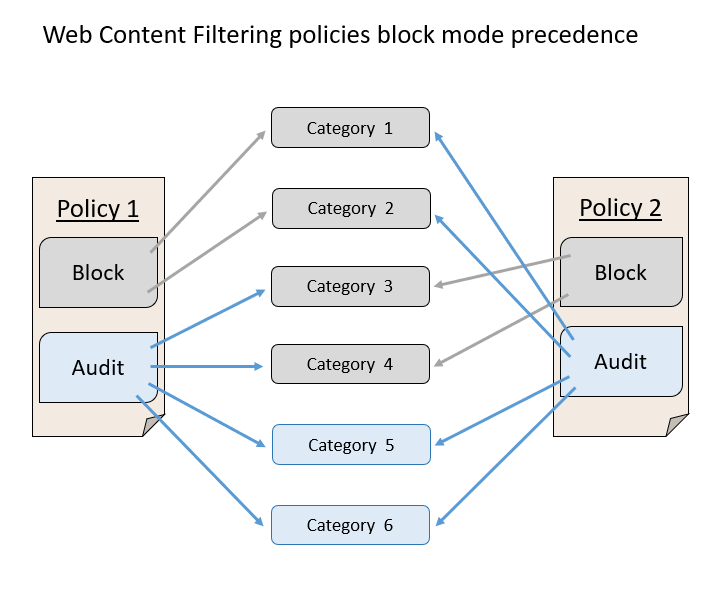

Применение нескольких разных политик фильтрации веб-содержимого к одному и тому же устройству приводит к применению более ограничительной политики для каждой категории. Рассмотрим следующий сценарий.

- Политика 1 блокирует категории 1 и 2 и выполняет аудит остальных

- Политика 2 блокирует категории 3 и 4 и выполняет аудит остальных

В результате все категории 1–4 блокируются. Этот сценарий показан на следующем рисунке.

Создание индикатора для IP-адресов, URL-адресов или доменов на странице параметров

В области навигации выберите Параметры Индикаторы>конечных> точек(в разделе Правила).

Выберите вкладку IP-адреса или URL-адреса/Домены .

Выберите Добавить элемент.

Укажите следующие сведения:

- Индикатор. Укажите сведения о сущности и определите срок действия индикатора.

- Действие. Укажите выполняемое действие и укажите описание.

- Область. Укажите группы компьютеров, которые должны применять индикатор.

Просмотрите сведения на вкладке Сводка , а затем нажмите кнопку Сохранить.

Важно!

После создания политики для блокировки URL-адреса или IP-адреса на устройстве может потребоваться до 48 часов. В большинстве случаев блоки вступают в силу не более чем через два часа.