Развертывание Microsoft Defender для конечной точки в Linux вручную

Хотите попробовать Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Совет

Ищете дополнительные рекомендации по развертыванию Microsoft Defender для конечной точки на Linux? См . руководство по расширенному развертыванию в Defender для конечной точки в Linux.

В этой статье описывается развертывание Microsoft Defender для конечной точки в Linux вручную. Для успешного развертывания требуется выполнить все следующие задачи:

- Предварительные требования и требования к системе

- Настройка репозитория программного обеспечения Linux

- Установка приложения

- Скачивание пакета подключения

- Конфигурация клиента

Предварительные требования и требования к системе

Прежде чем приступить к работе, ознакомьтесь с Microsoft Defender для конечной точки в Linux, чтобы узнать о предварительных требованиях и требованиях к системе для текущей версии программного обеспечения.

Предупреждение

Для обновления операционной системы до новой основной версии после установки продукта требуется переустановка продукта. Необходимо удалить существующий Defender для конечной точки в Linux, обновить операционную систему, а затем перенастроить Defender для конечной точки в Linux, выполнив следующие действия.

Настройка репозитория программного обеспечения Linux

Defender для конечной точки в Linux можно развернуть из одного из следующих каналов (обозначаемых как [канал]): участники программы предварительной оценки — fast, insiders-slow или prod. Каждый из этих каналов соответствует репозиторию программного обеспечения Linux. Инструкции в этой статье описывают настройку устройства для использования одного из этих репозиториев.

Выбор канала определяет тип и частоту обновлений, предлагаемых вашему устройству. Устройства в программе предварительной оценки являются первыми, кто получает обновления и новые функции, а затем инсайдеры медленно и, наконец, prod.

Для предварительного просмотра новых функций и предоставления ранних отзывов рекомендуется настроить некоторые устройства в организации для использования программы предварительной оценки быстрой или медленной для участников программы предварительной оценки.

Предупреждение

Переключение канала после начальной установки требует переустановки продукта. Чтобы переключить канал продукта, удалите существующий пакет, повторно настройте устройство для использования нового канала и выполните действия, описанные в этом документе, чтобы установить пакет из нового расположения.

Скрипт установщика

Хотя мы обсудим установку вручную, вы также можете использовать скрипт bash автоматического установщика , предоставленный в нашем общедоступном репозитории GitHub. Скрипт определяет дистрибутив и версию, упрощает выбор подходящего репозитория, настраивает устройство для извлечения последнего пакета и объединяет шаги по установке и подключению продукта.

> ./mde_installer.sh --help

usage: basename ./mde_installer.sh [OPTIONS]

Options:

-c|--channel specify the channel from which you want to install. Default: insiders-fast

-i|--install install the product

-r|--remove remove the product

-u|--upgrade upgrade the existing product

-o|--onboard onboard/offboard the product with <onboarding_script>

-p|--passive-mode set EPP to passive mode

-t|--tag set a tag by declaring <name> and <value>. ex: -t GROUP Coders

-m|--min_req enforce minimum requirements

-w|--clean remove repo from package manager for a specific channel

-v|--version print out script version

-h|--help display help

Дополнительные сведения см. здесь.

RHEL и варианты (CentOS, Fedora, Oracle Linux, Amazon Linux 2, Rocky и Alma)

Установите

yum-utils, если он еще не установлен:sudo yum install yum-utilsПримечание.

Ваш дистрибутив и версия, а также определите ближайшие записи (по основным, а затем дополнительным) для него в разделе

https://packages.microsoft.com/config/rhel/.Используйте следующую таблицу, чтобы помочь вам найти пакет:

Версия дистрибутива & Пакет Для Alma 8.4 и выше https://packages.microsoft.com/config/alma/8/prod.repo Для Alma 9.2 и выше https://packages.microsoft.com/config/alma/9/prod.repo Для RHEL/Centos/Oracle 9.0–9.8 https://packages.microsoft.com/config/rhel/9/prod.repo Для RHEL/Centos/Oracle 8.0–8.10 https://packages.microsoft.com/config/rhel/8/prod.repo Для RHEL/Centos/Oracle 7.2-7.9 & Amazon Linux 2 https://packages.microsoft.com/config/rhel/7.2/prod.repo Для Amazon Linux 2023 https://packages.microsoft.com/config/amazonlinux/2023/prod.repo Для Fedora 33 https://packages.microsoft.com/config/fedora/33/prod.repo Для Fedora 34 https://packages.microsoft.com/config/fedora/34/prod.repo Для Rocky 8.7 и более поздних версий https://packages.microsoft.com/config/rocky/8/prod.repo Для Rocky 9.2 и более поздних версий https://packages.microsoft.com/config/rocky/9/prod.repo В следующих командах замените [версию] и [канал] сведениями, которые вы определили:

sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/rhel/[version]/[channel].repoСовет

Используйте команду hostnamectl для определения сведений о системе, включая выпуск [версия].

Например, если вы используете CentOS 7 и хотите развернуть Defender для конечной точки в Linux из

prodканала:sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/rhel/7/prod.repoИли, если вы хотите изучить новые функции на выбранных устройствах, вы можете развернуть Microsoft Defender для конечной точки в Linux на канале с высокой скоростью предварительной оценки:

sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/rhel/7/insiders-fast.repoУстановите открытый ключ Microsoft GPG:

sudo rpm --import https://packages.microsoft.com/keys/microsoft.asc

SLES и варианты

Примечание.

Ваш дистрибутив и версия, а также определите ближайшие записи (по основным, а затем дополнительным) для него в разделе https://packages.microsoft.com/config/sles/.

В следующих командах замените [дистрибутив] и [версию] сведениями, которые вы определили:

sudo zypper addrepo -c -f -n microsoft-[channel] https://packages.microsoft.com/config/[distro]/[version]/[channel].repo

Совет

Используйте команду SPident, чтобы определить системные сведения, включая выпуск [версия].

Например, если вы используете SLES 12 и хотите развернуть Microsoft Defender для конечной точки в Linux из prod канала:

sudo zypper addrepo -c -f -n microsoft-prod https://packages.microsoft.com/config/sles/12/prod.repo

Установите открытый ключ Microsoft GPG:

sudo rpm --import https://packages.microsoft.com/keys/microsoft.asc

Системы Ubuntu и Debian

Установите

curl, если он еще не установлен:sudo apt-get install curlУстановите

libplist-utils, если он еще не установлен:sudo apt-get install libplist-utilsПримечание.

Ваш дистрибутив и версия, а также определите ближайшие записи (по основным, а затем дополнительным) для него в разделе

https://packages.microsoft.com/config/[distro]/.В следующей команде замените [дистрибутив] и [версию] указанными сведениями:

curl -o microsoft.list https://packages.microsoft.com/config/[distro]/[version]/[channel].listСовет

Используйте команду hostnamectl для определения сведений о системе, включая выпуск [версия].

Например, если вы используете Ubuntu 18.04 и хотите развернуть Microsoft Defender для конечной точки в Linux из

prodканала:curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/18.04/prod.listУстановите конфигурацию репозитория:

sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-[channel].listНапример, если вы выбрали

prodканал:sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-prod.listУстановите пакет,

gpgесли он еще не установлен:sudo apt-get install gpgЕсли

gpgон недоступен, установитеgnupg.sudo apt-get install gnupgУстановите открытый ключ Microsoft GPG:

- Для Debian 11 и более ранних версий выполните следующую команду.

curl -sSL https://packages.microsoft.com/keys/microsoft.asc | gpg --dearmor | sudo tee /etc/apt/trusted.gpg.d/microsoft.gpg > /dev/null

Для Debian 12 и более поздних версий выполните следующую команду.

curl -sSL https://packages.microsoft.com/keys/microsoft.asc | gpg --dearmor | sudo tee /usr/share/keyrings/microsoft-prod.gpg > /dev/null

Установите драйвер HTTPS, если он еще не установлен:

sudo apt-get install apt-transport-httpsОбновите метаданные репозитория:

sudo apt-get update

Моряк

Установите

dnf-plugins-core, если он еще не установлен:sudo dnf install dnf-plugins-coreНастройка и включение необходимых репозиториев

Примечание.

В Mariner канал Insider Fast недоступен.

Если вы хотите развернуть Defender для конечной

prodточки в Linux из канала. Используйте следующие командыsudo dnf install mariner-repos-extras sudo dnf config-manager --enable mariner-official-extrasИли, если вы хотите изучить новые функции на выбранных устройствах, вы можете развернуть Microsoft Defender для конечной точки в Linux в канале с медленным доступом для участников программы предварительной оценки. Используйте следующие команды:

sudo dnf install mariner-repos-extras-preview sudo dnf config-manager --enable mariner-official-extras-preview

Установка приложения

RHEL и варианты (CentOS, Fedora, Oracle Linux, Amazon Linux 2, Rocky и Alma)

sudo yum install mdatp

Примечание.

Если на устройстве настроено несколько репозиториев Майкрософт, вы можете указать, из какого репозитория установить пакет. В следующем примере показано, как установить пакет из канала, production если на этом устройстве также insiders-fast настроен канал репозитория. Такая ситуация может произойти, если вы используете несколько продуктов Майкрософт на своем устройстве. В зависимости от дистрибутива и версии сервера псевдоним репозитория может отличаться от псевдонима в следующем примере.

# list all repositories

yum repolist

...

packages-microsoft-com-prod packages-microsoft-com-prod 316

packages-microsoft-com-prod-insiders-fast packages-microsoft-com-prod-ins 2

...

# install the package from the production repository

sudo yum --enablerepo=packages-microsoft-com-prod install mdatp

SLES и варианты

sudo zypper install mdatp

Примечание.

Если на устройстве настроено несколько репозиториев Майкрософт, вы можете указать, из какого репозитория установить пакет. В следующем примере показано, как установить пакет из канала, production если на этом устройстве также insiders-fast настроен канал репозитория. Такая ситуация может произойти, если вы используете несколько продуктов Майкрософт на своем устройстве.

zypper repos

...

# | Alias | Name | ...

XX | packages-microsoft-com-insiders-fast | microsoft-insiders-fast | ...

XX | packages-microsoft-com-prod | microsoft-prod | ...

...

sudo zypper install packages-microsoft-com-prod:mdatp

Системы Ubuntu и Debian

sudo apt-get install mdatp

Примечание.

Если на устройстве настроено несколько репозиториев Майкрософт, вы можете указать, из какого репозитория установить пакет. В следующем примере показано, как установить пакет из канала, production если на этом устройстве также insiders-fast настроен канал репозитория. Такая ситуация может произойти, если вы используете несколько продуктов Майкрософт на своем устройстве.

cat /etc/apt/sources.list.d/*

deb [arch=arm64,armhf,amd64] https://packages.microsoft.com/config/ubuntu/18.04/prod insiders-fast main

deb [arch=amd64] https://packages.microsoft.com/config/ubuntu/18.04/prod bionic main

sudo apt -t bionic install mdatp

Примечание.

Перезагрузки не требуются после установки или обновления Microsoft Defender для конечной точки в Linux, за исключением случаев, когда выполняется auditD в неизменяемом режиме.

Моряк

sudo dnf install mdatp

Примечание.

Если на устройстве настроено несколько репозиториев Майкрософт, вы можете указать, из какого репозитория установить пакет. В следующем примере показано, как установить пакет из канала, production если на этом устройстве также insiders-slow настроен канал репозитория. Такая ситуация может произойти, если вы используете несколько продуктов Майкрософт на своем устройстве.

sudo dnf config-manager --disable mariner-official-extras-preview

sudo dnf config-manager --enable mariner-official-extras

Скачивание пакета подключения

Скачайте пакет подключения с Microsoft Defender портала.

Предупреждение

Переупаковка пакета установки Defender для конечной точки не поддерживается. Это может негативно повлиять на целостность продукта и привести к неблагоприятным результатам, включая, помимо прочего, активацию оповещений и обновлений о незаконном изменении.

Важно!

Если вы пропустите этот шаг, в любой выполненной команде отобразится предупреждающее сообщение о том, что продукт нелицензирован. Кроме того, mdatp health команда возвращает значение false.

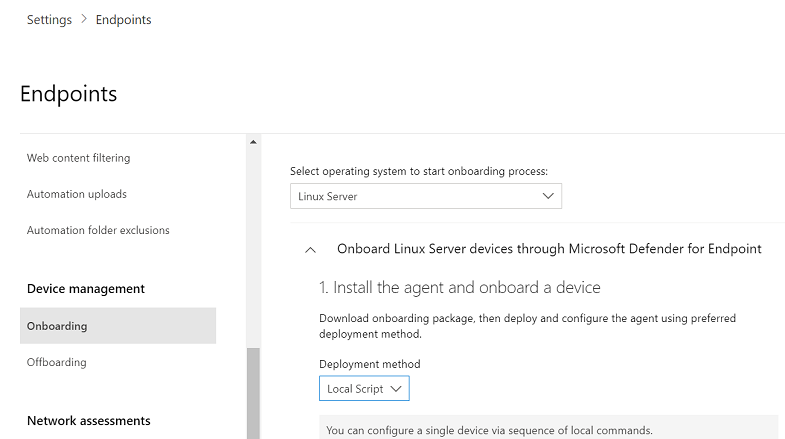

На портале Microsoft Defender перейдите в раздел Параметры Конечные >> точки Подключение управления устройствами>.

В первом раскрывающемся меню выберите Сервер Linux в качестве операционной системы. Во втором раскрывающемся меню выберите Локальный скрипт в качестве метода развертывания.

Выберите Скачать пакет подключения. Сохраните файл как WindowsDefenderATPOnboardingPackage.zip.

В командной строке убедитесь, что у вас есть файл, и извлеките содержимое архива:

ls -ltotal 8 -rw-r--r-- 1 test staff 5752 Feb 18 11:22 WindowsDefenderATPOnboardingPackage.zipunzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: MicrosoftDefenderATPOnboardingLinuxServer.py

Конфигурация клиента

Скопируйте MicrosoftDefenderATPOnboardingLinuxServer.py на целевое устройство.

Примечание.

Изначально клиентское устройство не связано с организацией, а атрибут orgId пуст.

mdatp health --field org_idВыполните MicrosoftDefenderATPOnboardingLinuxServer.py.

Примечание.

Чтобы выполнить эту команду, необходимо иметь

pythonилиpython3установить на устройстве в зависимости от дистрибутива и версии. При необходимости см. пошаговые инструкции по установке Python в Linux.Примечание.

Чтобы подключить устройство, которое ранее было отключено, необходимо удалить файл mdatp_offboard.json, расположенный по адресу /etc/opt/microsoft/mdatp.

Если вы используете RHEL 8.x или Ubuntu 20.04 или более поздней версии, необходимо использовать

python3.sudo python3 MicrosoftDefenderATPOnboardingLinuxServer.pyДля остальных дистрибутивов и версий необходимо использовать

python.sudo python MicrosoftDefenderATPOnboardingLinuxServer.pyУбедитесь, что устройство теперь связано с вашей организацией, и сообщите о допустимом идентификаторе организации:

mdatp health --field org_idПроверьте состояние работоспособности продукта, выполнив следующую команду. Возвращаемое значение

trueозначает, что продукт работает должным образом:mdatp health --field healthyВажно!

Когда продукт запускается в первый раз, он загружает последние определения антивредоносных программ. Это может занять до нескольких минут в зависимости от сетевого подключения. В течение этого времени приведенная выше команда возвращает значение

false. Состояние обновления определения можно проверка с помощью следующей команды:mdatp health --field definitions_statusОбратите внимание, что после завершения начальной установки также может потребоваться настроить прокси-сервер. См . раздел Настройка Defender для конечной точки в Linux для обнаружения статических прокси-серверов: конфигурация после установки.

Выполните тест обнаружения AV, чтобы убедиться, что устройство правильно подключено и сообщает службе. На недавно подключенном устройстве выполните следующие действия.

Убедитесь, что включена защита в режиме реального

trueвремени (обозначается результатом выполнения следующей команды):mdatp health --field real_time_protection_enabledЕсли он не включен, выполните следующую команду:

mdatp config real-time-protection --value enabledОткройте окно терминала и выполните следующую команду, чтобы запустить тест обнаружения:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtВы можете выполнить дополнительные тесты обнаружения в ZIP-файлах с помощью любой из следующих команд:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipФайлы должны быть помещены в карантин Defender для конечной точки в Linux. Используйте следующую команду, чтобы получить список всех обнаруженных угроз:

mdatp threat list

Запустите тест обнаружения EDR и имитируйте обнаружение, чтобы убедиться, что устройство правильно подключено и сообщает службе. На недавно подключенном устройстве выполните следующие действия.

Убедитесь, что подключенный сервер Linux отображается в Microsoft Defender XDR. Если это первое подключение к компьютеру, это может занять до 20 минут, пока он появится.

Скачайте и извлеките файл скрипта на подключенный сервер Linux и выполните следующую команду:

./mde_linux_edr_diy.shЧерез несколько минут обнаружение должно быть поднято в Microsoft Defender XDR.

Просмотрите сведения об оповещении, временная шкала компьютера и выполните типичные действия по расследованию.

Microsoft Defender для конечной точки зависимости внешнего пакета

Для пакета mdatp существуют следующие внешние зависимости пакета:

- Пакет mdatp RPM требует

glibc >= 2.17,audit,policycoreutils,semanageselinux-policy-targeted, , .mde-netfilter - Для DEBIAN пакет mdatp требует

libc6 >= 2.23,uuid-runtime,auditd,mde-netfilter - Для mariner пакет mdatp требует

attr, ,audit,diffutils,libacl,libattr,libselinux-utils,selinux-policy, ,policycoreutils.mde-netfilter

Пакет mde-netfilter также имеет следующие зависимости пакета:

- Для DEBIAN пакет mde-netfilter требует

libnetfilter-queue1,libglib2.0-0 - Для RPM пакет mde-netfilter требует

libmnl,libnfnetlink,libnetfilter_queue, .glib2 - Для Mariner пакет mde-netfilter требует

libnfnetlink,libnetfilter_queue

Если установка Microsoft Defender для конечной точки завершается сбоем из-за отсутствующих зависимостей, можно вручную скачать необходимые зависимости.

Журнал проблем с установкой

Дополнительные сведения о том, как найти автоматически созданный журнал, который создается установщиком при возникновении ошибки, см. в разделе Проблемы с установкой журнала .

Переход с Insiders-Fast на производственный канал

Удалите версию

Insiders-Fast channelDefender для конечной точки в Linux.sudo yum remove mdatpОтключение репозитория Defender для конечной точки в Linux Insiders-Fast

sudo yum repolistПримечание.

В выходных данных должно отображаться значение

packages-microsoft-com-fast-prod.sudo yum-config-manager --disable packages-microsoft-com-fast-prodПовторное развертывание Microsoft Defender для конечной точки в Linux с помощью производственного канала.

Удаление

Дополнительные сведения о том, как удалить Defender для конечной точки в Linux с клиентских устройств, см. в разделе Удаление .

См. также

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.