Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Хотите попробовать Microsoft Defender для конечной точки? Зарегистрируйтесь для получения бесплатной пробной версии.

Общие сведения о защите сети

Защита сети помогает защитить устройства, предотвращая подключения к вредоносным или подозрительным сайтам. Примерами опасных доменов являются домены, в которых размещаются фишинговые аферы, вредоносные загрузки, технические аферы или другое вредоносное содержимое. Защита сети расширяет область Microsoft Defender SmartScreen, чтобы заблокировать весь исходящий ТРАФИК HTTP(S), который пытается подключиться к источникам с плохой репутацией (на основе домена или имени узла).

Защита сети расширяет защиту в веб-защите до уровня операционной системы и является основным компонентом для фильтрации веб-содержимого (WCF). Он предоставляет функции веб-защиты, доступные в Microsoft Edge, для других поддерживаемых браузеров и приложений, не являющихся браузерами. Защита сети также обеспечивает видимость и блокировку индикаторов компрометации (IOC) при использовании с обнаружением и реагированием конечных точек. Например, защита сети работает с пользовательскими индикаторами для блокировки определенных доменов или имен узлов.

Просмотрите это видео, чтобы узнать, как защита сети помогает уменьшить количество атак на устройствах от фишинга, эксплойтов и другого вредоносного содержимого:

Совет

Сведения о включении защиты сети см. в статье Включение защиты сети.

Предварительные условия

Поддерживаемые операционные системы

- Windows

- macOS

- Linux

Покрытие защиты сети

В следующей таблице перечислены области охвата защиты сети:

| Функция | Microsoft Edge | Браузеры сторонних корпораций | Процессы, не относящиеся к строю (например, PowerShell) |

|---|---|---|---|

| Защита от веб-угроз | Должен быть включен SmartScreen | Защита сети должна находиться в режиме блокировки | Защита сети должна находиться в режиме блокировки |

| Пользовательские индикаторы | Должен быть включен SmartScreen | Защита сети должна находиться в режиме блокировки | Защита сети должна находиться в режиме блокировки |

| Фильтрация веб-содержимого | Должен быть включен SmartScreen | Защита сети должна находиться в режиме блокировки | Не поддерживается |

Чтобы убедиться, что SmartScreen включен для Microsoft Edge, используйте политику Edge: SmartScreen Enabled.

Примечание.

В Windows защита сети не отслеживает Microsoft Edge. Для процессов, отличных от Microsoft Edge и Интернет-Обозреватель, сценарии веб-защиты используют защиту сети для проверки и принудительного применения. В Mac и Linux браузер Microsoft Edge интегрирует только защиту от веб-угроз. Защита сети должна быть включена в режиме блокировки для поддержки пользовательских индикаторов и фильтрации веб-содержимого в Edge и других браузерах.

Известные проблемы & ограничения

- IP-адреса поддерживаются для всех трех протоколов (TCP, HTTP и HTTPS (TLS))

- В пользовательских индикаторах поддерживаются только отдельные IP-адреса (без блоков CIDR или диапазонов IP-адресов).

- URL-адреса HTTP (включая полный URL-путь) можно заблокировать для любого браузера или процесса.

- Полные доменные имена HTTPS (FQDN) можно заблокировать в браузерах, отличных от Майкрософт (индикаторы, указывающие полный URL-путь, можно заблокировать только в Microsoft Edge).

- Блокировка полных доменных имен в браузерах, отличных от Майкрософт, требует отключения QUIC и Encrypted Client Hello в этих браузерах.

- Полные доменные имена, загруженные через объединение подключений HTTP2, могут быть заблокированы только в Microsoft Edge

- Защита сети блокирует подключения на всех портах (не только 80 и 443).

Задержка может быть до двух часов (обычно меньше) между добавлением индикатора или политики и блокировкой соответствующего URL-адреса или IP-адреса.

Требования к защите сети

Для защиты сети требуются устройства под управлением одной из следующих операционных систем:

- Windows 10 или 11 (pro или enterprise) (см. раздел Поддерживаемые версии Windows)

- Windows Server 2012 R2, Windows Server 2016 или Windows Server версии 1803 или более поздней (см. раздел Поддерживаемые версии Windows)

- macOS версии 12 (Монтерей) или более поздней (см. Microsoft Defender для конечной точки на Mac)

- Поддерживаемая версия Linux (см. Microsoft Defender для конечной точки в Linux)

Для защиты сети также требуется Microsoft Defender антивирусная программа с включенной защитой в режиме реального времени.

| Версия Windows | Антивирусная программа в Microsoft Defender |

|---|---|

| Windows 10 версии 1709 или более поздней, Windows 11, Windows Server 1803 или более поздней | Убедитесь, что защита Microsoft Defender антивирусная программа в режиме реального времени, мониторинг поведения и облачная защита включены (активно). |

| Windows Server 2012 R2 и Windows Server 2016 с помощью современного унифицированного решения | Обновление платформы или более новая версия 4.18.2001.x.x |

Почему важна защита сети

Защита сети входит в группу сокращения направлений атак в решениях в Microsoft Defender для конечной точки. Защита сети позволяет сетевому уровню блокировать подключения к доменам и IP-адресам. По умолчанию защита сети защищает компьютеры от известных вредоносных доменов с помощью веб-канала SmartScreen, который блокирует вредоносные URL-адреса таким образом, как SmartScreen в браузере Microsoft Edge. Функциональность защиты сети может быть расширена до следующих возможностей:

- Блокировка IP-адресов и URL-адресов из собственной аналитики угроз (индикаторов)

- Блокировка несанкционированных служб из Microsoft Defender for Cloud Apps

- Блокировка доступа браузера к веб-сайтам на основе категории (фильтрация веб-содержимого)

Совет

Дополнительные сведения о защите сети для Windows Server, Linux, macOS и Mobile Threat Defense (MTD) см. в статье Упреждающая охота на угрозы с помощью расширенной охоты.

Блокировать атаки команд и управления

Серверы команд и управления (C2) используются для отправки команд в системы, ранее скомпрометированные вредоносными программами.

Серверы C2 можно использовать для запуска команд, которые могут:

- Кража данных

- Управление скомпрометированных компьютеров в ботнете

- Нарушение работы допустимых приложений

- Распространение вредоносных программ, например программ-шантажистов

Компонент защиты сети Defender для конечной точки идентифицирует и блокирует подключения к серверам C2, используемым для атак программ-шантажистов, с помощью таких методов, как машинное обучение и интеллектуальная идентификация индикаторов компрометации (IoC).

Защита сети: обнаружение и исправление C2

Программа-шантажист превратилась в сложную угрозу, которая зависит от человека, адаптивна и ориентирована на крупномасштабные результаты, например хранение активов или данных всей организации для выкупа.

Поддержка серверов команд и управления (C2) является важной частью этой эволюции программ-шантажистов, и это то, что позволяет этим атакам адаптироваться к среде, на которую они нацелены. Разрыв связи с инфраструктурой команд и управления останавливает переход атаки к следующему этапу. Дополнительные сведения об обнаружении и исправлении C2 см. в блоге Tech Community: Обнаружение и устранение атак команд и управления на сетевом уровне.

Защита сети: новые всплывающие уведомления

| Новое сопоставление | Категория ответа | Sources |

|---|---|---|

phishing |

Phishing |

SmartScreen |

malicious |

Malicious |

SmartScreen |

command and control |

C2 |

SmartScreen |

command and control |

COCO |

SmartScreen |

malicious |

Untrusted |

SmartScreen |

by your IT admin |

CustomBlockList |

|

by your IT admin |

CustomPolicy |

Примечание.

customAllowList не создает уведомления на конечных точках.

Новые уведомления для определения защиты сети

Когда пользователь пытается посетить веб-сайт в среде, в которой включена защита сети, возможны три сценария, как описано в следующей таблице:

| Сценарий | Что происходит |

|---|---|

| URL-адрес имеет известную хорошую репутацию | Пользователю разрешен доступ без препятствий, и в конечной точке не отображается всплывающее уведомление. Фактически для домена или URL-адреса задано значение Разрешено. |

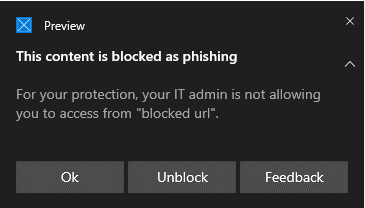

| URL-адрес имеет неизвестную или неопределенную репутацию | Доступ пользователя блокируется, но с возможностью обхода (разблокировки) блокировки. Фактически домен или URL-адрес имеет значение Аудит. |

| URL-адрес имеет заведомую плохую (вредоносную) репутацию | Пользователю запрещен доступ. Фактически для домена или URL-адреса задано значение Блокировать. |

Взаимодействие с предупреждением

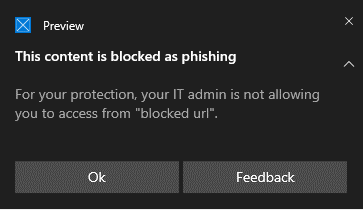

Пользователь посещает веб-сайт. Если URL-адрес имеет неизвестную или неопределенную репутацию, всплывающее уведомление предоставляет пользователю следующие параметры:

- Ок. Всплывающее уведомление освобождается (удаляется), а попытка доступа к сайту завершается.

- Разблокировка: пользователь имеет доступ к сайту в течение 24 часов; после чего блок снова включен. Пользователь может продолжать использовать разблокировку для доступа к сайту до тех пор, пока администратор не запретит (заблокирует) сайт, тем самым удаляя параметр Разблокировать.

- Отзыв. Всплывающее уведомление предоставляет пользователю ссылку для отправки билета, который пользователь может использовать для отправки отзывов администратору в попытке оправдать доступ к сайту.

Примечание.

На изображениях, показанных в этой статье как для интерфейса, так

warnиblockдля интерфейса, в качестве примера заполнителя используется "заблокированный URL-адрес". В работающей среде указан фактический URL-адрес или домен.Чтобы получить это всплывающее уведомление, убедитесь, что параметр Файлы или действия заблокированы в разделе Уведомления защиты от вирусов & угроз , задав соответствующий раздел реестра:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows Defender Security Center\Virus and threat protection\FilesBlockedNotificationDisabled = 0Дополнительные сведения см. в разделе параметры Безопасность Windows приложения.

Использование CSP для включения Convert warn verdict to block

По умолчанию решения SmartScreen для вредоносных сайтов приводят к предупреждению, которое может быть переопределено пользователем. Можно настроить политику для преобразования предупреждения в блоки, предотвращая такие переопределения.

Сведения о браузерах, отличных от Edge, см. в разделе Defender CSP: Configuration/EnableConvertWarnToBlock.

Сведения о браузерах Edge см. в статье Политика Edge: предотвращение переопределения запросов SmartScreen.

Использование групповая политика для включения преобразования предупреждения о вердикте для блокировки

Включив этот параметр, защита сети блокирует сетевой трафик вместо отображения предупреждения.

На компьютере управления групповыми политиками откройте консоль управления групповыми политиками.

Щелкните правой кнопкой мыши объект групповая политика, который требуется настроить, и выберите команду Изменить.

В редакторе управления групповая политикаперейдите в раздел Конфигурация компьютера и выберите Административные шаблоны.

Разверните дерево до компонентов> Windows Microsoft Defenderсистемы проверкиантивирусной> сети.

Дважды щелкните Преобразовать предупреждающий вердикт, чтобы заблокировать и установите для параметра значение Включено.

Нажмите OK.

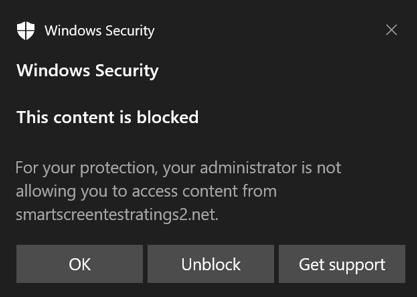

Блокировка интерфейса

Когда пользователь посещает веб-сайт, URL-адрес которого имеет плохую репутацию, всплывающее уведомление предоставляет пользователю следующие варианты:

- Ок. Всплывающее уведомление освобождается (удаляется), а попытка доступа к сайту завершается.

- Отзыв. Всплывающее уведомление предоставляет пользователю ссылку для отправки билета, который пользователь может использовать для отправки отзывов администратору в попытке оправдать доступ к сайту.

Ваша команда по операциям с безопасностью может настроить уведомление , отображаемое для заблокированного подключения, с помощью сведений о вашей организации и контактных данных.

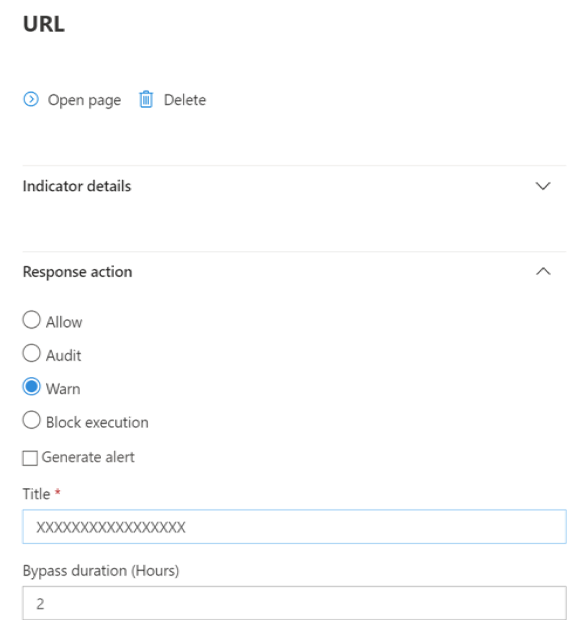

Разблокировка SmartScreen

С помощью индикаторов в Defender для конечной точки администраторы могут разрешить конечным пользователям обходить предупреждения, созданные для некоторых URL-адресов и IP-адресов. В зависимости от того, почему URL-адрес заблокирован, при обнаружении блокировки SmartScreen он может предложить пользователю возможность разблокировать сайт в течение 24 часов. В таких случаях отображается всплывающее уведомление Безопасность Windows, позволяющее пользователю выбрать Разблокировать. В таких случаях URL-адрес или IP-адрес разблокируется в течение указанного периода времени.

администраторы Microsoft Defender для конечной точки могут разблокировать любой URL-адрес на портале Microsoft Defender с помощью индикатора разрешений для IP-адресов, URL-адресов и доменов.

См . статью Создание индикаторов для IP-адресов и URL-адресов и доменов.

Использование защиты сети

Защита сети включена для каждого устройства, что обычно выполняется с помощью инфраструктуры управления. Поддерживаемые методы см . в разделе Включение защиты сети.

Примечание.

Microsoft Defender антивирусная программа должна быть в активном режиме, чтобы включить защиту сети.

Вы можете включить защиту сети в audit режиме или block режиме. Если вы хотите оценить влияние включения защиты сети перед фактической блокировкой IP-адресов или URL-адресов, можно включить защиту сети в режиме аудита. Режим аудита регистрирует в журнале каждый раз, когда конечные пользователи подключаются к адресу или сайту, которые в противном случае были бы заблокированы защитой сети. Чтобы обеспечить блокировку пользовательских индикаторов или категорий фильтрации веб-содержимого, защита сети должна находиться в block режиме .

Сведения о защите сети для Linux и macOS см. в следующих статьях:

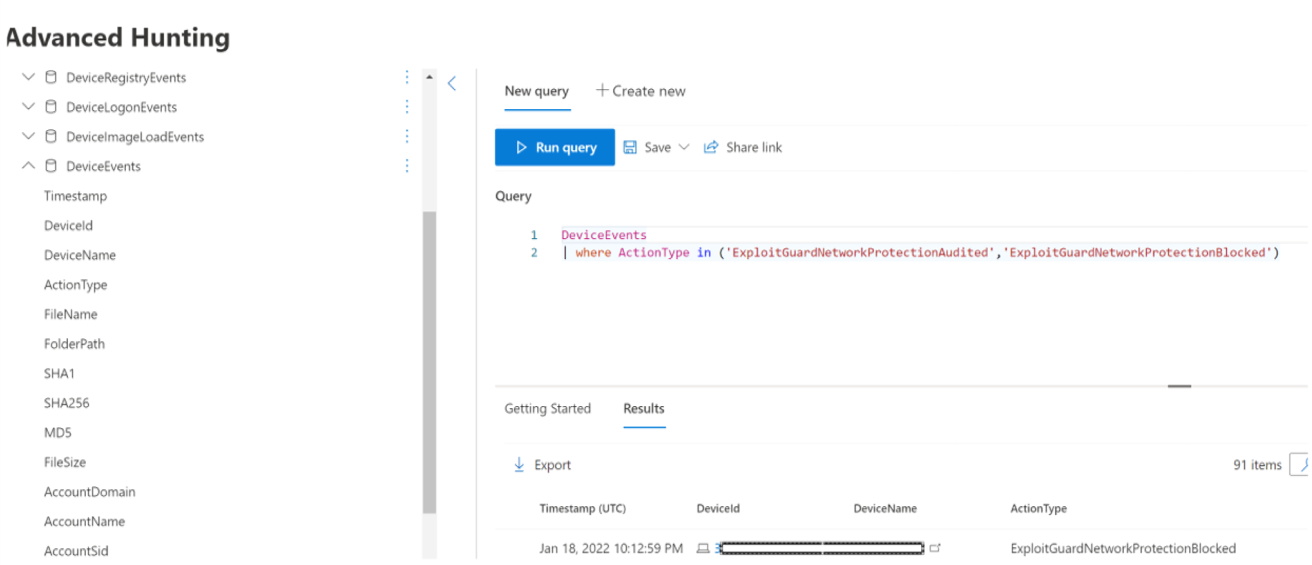

Расширенная охота

Если вы используете расширенную охоту для выявления событий аудита, у вас есть журнал до 30 дней, доступный в консоли. См . раздел Расширенная охота.

События аудита можно найти в разделе Расширенный поиск на портале Defender для конечной точки (https://security.microsoft.com).

События аудита находятся в DeviceEvents с actionType .ExploitGuardNetworkProtectionAudited Блоки отображаются с типом ActionType .ExploitGuardNetworkProtectionBlocked

Ниже приведен пример запроса для просмотра событий защиты сети для браузеров сторонних поставщиков:

DeviceEvents

|where ActionType in ('ExploitGuardNetworkProtectionAudited','ExploitGuardNetworkProtectionBlocked')

Совет

Эти записи содержат данные в столбце AdditionalFields , который предоставляет дополнительные сведения о действии, включая поля IsAudit, ResponseCategory и DisplayName.

Вот еще один пример:

DeviceEvents

|where ActionType contains "ExploitGuardNetworkProtection"

|extend ParsedFields=parse_json(AdditionalFields)

|project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, IsAudit=tostring(ParsedFields.IsAudit), ResponseCategory=tostring(ParsedFields.ResponseCategory), DisplayName=tostring(ParsedFields.DisplayName)

|sort by Timestamp desc

Категория "Ответ" указывает, что вызвало событие, как показано в следующем примере:

| ResponseCategory | Компонент, отвечающий за событие |

|---|---|

CustomPolicy |

WCF |

CustomBlockList |

Пользовательские индикаторы |

CasbPolicy |

Defender for Cloud Apps |

Malicious |

Веб-угрозы |

Phishing |

Веб-угрозы |

Дополнительные сведения см. в статье Устранение неполадок с блоками конечных точек.

Если вы используете браузер Microsoft Edge, используйте следующий запрос для Microsoft Defender событий SmartScreen:

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName

Вы можете использовать результирующий список URL-адресов и IP-адресов, чтобы определить, что будет заблокировано, если на устройстве настроен режим блокировки защиты сети. Вы также можете увидеть, какие функции будут блокировать URL-адреса и IP-адреса. Просмотрите список, чтобы определить ВСЕ URL-адреса или IP-адреса, необходимые для вашей среды. Затем можно создать индикатор разрешений для этих URL-адресов или IP-адресов. Разрешить индикаторы имеют приоритет над любыми блоками. См. раздел Порядок приоритета для блоков защиты сети.

После создания индикатора разрешения для разблокировки сайта можно попытаться разрешить исходный блок следующим образом:

- SmartScreen: сообщить о ложном срабатывании, если это необходимо

- Индикатор: изменение существующего индикатора

- MCA: проверка несанкционированного приложения

- WCF: перекатегоризация запроса

Сведения о том, как сообщать о ложных срабатываниях в данных SmartScreen, см. в разделе Отчет о ложных срабатываниях.

Дополнительные сведения о создании собственных отчетов Power BI см. в статье Создание пользовательских отчетов с помощью Power BI.

Настройка защиты сети

Дополнительные сведения о включении защиты сети см. в разделе Включение защиты сети. Используйте групповая политика, PowerShell или поставщики СЛУЖБ MDM для включения защиты сети и управления ими.

После включения защиты сети может потребоваться настроить сеть или брандмауэр, чтобы разрешить подключения между устройствами конечных точек и веб-службами:

.smartscreen.microsoft.com.smartscreen-prod.microsoft.com

Необходимая конфигурация браузера

В процессах, отличных от Microsoft Edge, защита сети определяет полное доменное имя для каждого подключения HTTPS, проверяя содержимое подтверждения TLS, которое происходит после подтверждения TCP/IP. Для этого требуется, чтобы httpS-подключение использовало TCP/IP (не UDP/QUIC), а сообщение ClientHello не было зашифровано. Чтобы отключить QUIC и Encrypted Client Hello в Google Chrome, см. статьи QuicAllowed и EncryptedClientHelloEnabled. Сведения о Mozilla Firefox см . в разделах Отключение EncryptedClientHello и network.http.http3.enable.

Просмотр событий защиты сети

Защита сети лучше всего работает с Microsoft Defender для конечной точки, которая предоставляет подробные отчеты в рамках сценариев исследования оповещений.

Просмотр событий защиты сети на портале Microsoft Defender

Defender для конечной точки предоставляет подробные отчеты о событиях и блоках в рамках сценариев исследования оповещений. Эти сведения можно просмотреть на портале Microsoft Defender (https://security.microsoft.com) в очереди оповещений или с помощью расширенной охоты. Если вы используете режим аудита, вы можете использовать расширенную охоту, чтобы узнать, как параметры защиты сети повлияют на вашу среду, если они были включены.

Просмотр событий защиты сети в Windows Просмотр событий

Вы можете просмотреть журнал событий Windows, чтобы просмотреть события, которые создаются, когда защита сети блокирует (или выполняет аудит) доступ к вредоносному IP-адресу или домену:

Нажмите OK.

Эта процедура создает пользовательское представление, которое фильтрует только следующие события, связанные с защитой сети:

Идентификатор события Описание 5007Событие при изменении параметров 1125Событие при срабатывании защиты сети в режиме аудита 1126Событие при срабатывании сетевой защиты в режиме блокировки

Защита сети и трехстороннее подтверждение TCP

В случае защиты сети определение того, следует ли разрешать или блокировать доступ к сайту, производится после завершения трехстороннего подтверждения через TCP/IP. Таким образом, когда защита сети блокирует сайт, на портале Microsoft Defender может отображаться тип ConnectionSuccessDeviceNetworkEvents действия в разделе, даже если сайт был заблокирован.

DeviceNetworkEvents отображаются на уровне TCP, а не из защиты сети. После завершения подтверждения TCP/IP и подтверждения TLS доступ к сайту разрешается или блокируется защитой сети.

Ниже приведен пример того, как это работает.

Предположим, что пользователь пытается получить доступ к веб-сайту. Сайт размещается в опасном домене, и он должен быть заблокирован сетевой защитой.

Начинается трехстороннее подтверждение через TCP/IP. Перед его завершением

DeviceNetworkEventsдействие регистрируется и отображаетсяActionTypeкакConnectionSuccess. Однако как только процесс трехстороннего подтверждения завершится, защита сети блокирует доступ к сайту. Все это происходит быстро.На портале Microsoft Defender в очереди оповещений отображается оповещение. Сведения об этом оповещении включают и

DeviceNetworkEventsAlertEvidence. Вы видите, что сайт был заблокирован, даже если у вас также естьDeviceNetworkEventsэлемент с ActionType .ConnectionSuccess

Рекомендации по работе с виртуальным рабочим столом Windows, работающим Windows 10 Корпоративная несколькими сеансами

Учитывая многопользовательскую природу Windows 10 Корпоративная, учитывайте следующие моменты:

- Защита сети — это функция на уровне всего устройства, которая не может быть ориентирована на определенные сеансы пользователя.

- Если необходимо различать группы пользователей, рассмотрите возможность создания отдельных пулов узлов и назначений Виртуального рабочего стола Windows.

- Протестируйте защиту сети в режиме аудита, чтобы оценить ее поведение перед развертыванием.

- Рассмотрите возможность изменения размера развертывания, если у вас есть большое количество пользователей или большое количество многопользовательских сеансов.

Альтернативный вариант защиты сети

Для Windows Server 2012 R2 и Windows Server 2016 с использованием современного унифицированного решения Windows Server версии 1803 или более поздней, а также Windows 10 Корпоративная многосеансовой версии 1909 и более поздних версий, используемых в Виртуальном рабочем столе Windows на Azure, защиту сети можно включить с помощью следующего метода:

Включите защиту сети и следуйте инструкциям, чтобы применить политику.

Выполните следующие команды PowerShell:

Set-MpPreference -EnableNetworkProtection Enabled Set-MpPreference -AllowNetworkProtectionOnWinServer 1 Set-MpPreference -AllowNetworkProtectionDownLevel 1 Set-MpPreference -AllowDatagramProcessingOnWinServer 1Примечание.

В зависимости от инфраструктуры, объем трафика и другие условия

Set-MpPreference -AllowDatagramProcessingOnWinServer 1могут влиять на производительность сети.

Защита сети для серверов Windows

Следующие сведения относятся к Серверам Windows.

Убедитесь, что защита сети включена

Проверьте, включена ли защита сети на локальном устройстве с помощью редактора реестра.

Нажмите кнопку Пуск на панели задач и введите ,

regeditчтобы открыть редактор реестра.Выберите HKEY_LOCAL_MACHINE в боковом меню.

Перейдите через вложенные меню в раздел Software>Policies>Microsoft>Windows Defender>Windows Exploit Guard>Network Protection.

Если ключа нет, перейдите в раздел SOFTWARE>Microsoft>Windows Defender>Windows Exploit Guard>Network Protection.

Выберите EnableNetworkProtection , чтобы просмотреть текущее состояние защиты сети на устройстве:

-

0= Выкл. -

1= Включено (включено) -

2= режим аудита

-

Дополнительные сведения см . в разделе Включение защиты сети.

Разделы реестра защиты сети

Для Windows Server 2012 R2 и Windows Server 2016 с использованием современного унифицированного решения Windows Server версии 1803 или более поздней, а также Windows 10 Корпоративная многосеансовой версии 1909 и более поздних версий (используется в Виртуальном рабочем столе Windows на Azure), включите другие разделы реестра, как показано ниже.

Перейдите в раздел HKEY_LOCAL_MACHINE>SOFTWARE>>Microsoft Windows Defender>Windows Exploit Guard>Network Protection.

Настройте следующие ключи:

-

AllowNetworkProtectionOnWinServer(DWORD) имеет значение1(шестнадцатеричный) -

EnableNetworkProtection(DWORD) имеет значение1(шестнадцатеричный) - (Только на Windows Server 2012 R2 и Windows Server 2016)

AllowNetworkProtectionDownLevel(DWORD) имеет значение1(шестнадцатеричный)

Примечание.

В зависимости от инфраструктуры, объема трафика и других условий HKEY_LOCAL_MACHINE>политики>>ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ> MicrosoftWindows>NiS>Потребители>IPS - AllowDatagramProcessingOnWinServer (dword) 1 (шестнадцатеричный) могут влиять на производительность сети.

Дополнительные сведения см . в разделе Включение защиты сети.

-

Для windows Server и конфигурации windows multi-session требуется PowerShell

Для Windows Server и Windows Multi-session существуют другие элементы, которые необходимо включить с помощью командлетов PowerShell. Для Windows Server 2012 R2 и Windows Server 2016 с использованием современного унифицированного решения Windows Server версии 1803 или более поздней, а также Windows 10 Корпоративная многосеансовой версии 1909 и более поздних версий, используемых в Виртуальном рабочем столе Windows на AzureВыполните следующие команды PowerShell:

Set-MpPreference -EnableNetworkProtection Enabled

Set-MpPreference -AllowNetworkProtectionOnWinServer 1

Set-MpPreference -AllowNetworkProtectionDownLevel 1

Set-MpPreference -AllowDatagramProcessingOnWinServer 1

Примечание.

В зависимости от инфраструктуры, объема трафика и других условий Set-MpPreference -AllowDatagramProcessingOnWinServer 1 может повлиять на производительность сети.

Устранение неполадок с защитой сети

Из-за среды, в которой выполняется защита сети, компонент может не обнаружить параметры прокси-сервера операционной системы. В некоторых случаях клиентам защиты сети не удается связаться с облачной службой. Чтобы устранить проблему с подключением, настройте статический прокси-сервер для Microsoft Defender антивирусной программы.

Примечание.

Зашифрованный клиент Hello и протокол QUIC не поддерживаются с функциями защиты сети. Убедитесь, что эти протоколы отключены в браузерах, как описано в разделе Требуемая конфигурация браузера выше.

Чтобы отключить QUIC во всех клиентах, можно заблокировать трафик QUIC через брандмауэр Windows.

Отключение QUIC в брандмауэре Windows

Этот метод влияет на все приложения, включая браузеры и клиентские приложения (например, Microsoft Office). В PowerShell выполните New-NetFirewallRule командлет , чтобы добавить новое правило брандмауэра, которое отключает QUIC, блокируя весь исходящий трафик UDP на порт 443:

Copy

$ruleParams = @{

DisplayName = "Block QUIC"

Direction = "Outbound"

Action = "Block"

RemoteAddress = "0.0.0.0/0"

Protocol = "UDP"

RemotePort = 443

}

New-NetFirewallRule @ruleParams

Оптимизация производительности защиты сети

Защита сети включает оптимизацию производительности, которая позволяет block режиму асинхронно проверять долгоживущие подключения, что может обеспечить повышение производительности. Эта оптимизация также может помочь в устранении проблем совместимости приложений. Эта возможность включена по умолчанию.

Использование CSP для включения AllowSwitchToAsyncInspection

Поставщик служб CSP Defender: Configuration/AllowSwitchToAsyncInspection

Использование групповая политика для включения включения асинхронной проверки

Эта процедура позволяет повысить производительность сети, переключившись с проверки в режиме реального времени на асинхронную проверку.

На компьютере управления групповыми политиками откройте консоль управления групповыми политиками.

Щелкните правой кнопкой мыши объект групповая политика, который требуется настроить, и выберите команду Изменить.

В редакторе управления групповая политика перейдите в раздел Конфигурация компьютера и выберите Административные шаблоны.

Разверните дерево до компонентов> Windows Microsoft Defenderсистемы проверкиантивирусной> сети.

Дважды щелкните Включить асинхронную проверку и задайте для параметра значение Включено.

Нажмите OK.

Включение асинхронной проверки с помощью PowerShell для антивирусной программы Microsoft Defender

Эту возможность можно включить с помощью следующей команды PowerShell:

Set-MpPreference -AllowSwitchToAsyncInspection $true

См. также

- Оценка защиты сети | Выполните быстрый сценарий, демонстрирующий, как работает функция и какие события обычно создаются.

- Включение защиты сети | Используйте групповая политика, PowerShell или поставщики СЛУЖБ MDM для включения защиты сети и управления ими.

- Настройка возможностей сокращения направлений атак в Microsoft Intune

- Защита сети для Linux | Сведения об использовании защиты сети Майкрософт для устройств Linux.

- Защита сети для macOS | Дополнительные сведения о защите сети Майкрософт для macOS