Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Используйте сведения и процедуры, описанные в этой статье, чтобы подключить Microsoft Defender для конечной точки к Intune, а затем подключить и настроить устройства для Defender для конечной точки. Сведения в этой статье включают следующие общие действия.

- Подключение между службами Intune и Microsoft Defender для конечной точки. Это подключение позволяет Intune взаимодействовать с Microsoft Defender на устройствах, включая установку (подключение) и настройку клиента Defender для конечной точки, а также интеграцию оценок риска компьютера с поддерживаемых устройств, которыми вы управляете с помощью Intune. Ознакомьтесь с предварительными условиями для использования Microsoft Defender для конечной точки с Intune.

- Подключение устройств к Defender для конечной точки. Вам нужно настроить устройства для обмена данными с Microsoft Defender для конечной точки, чтобы получать данные, которые помогают оценить уровень риска. Каждая платформа имеет отдельные требования к подключению к Defender.

- Используйте политики соответствия устройств Intune, чтобы задать уровень риска, который вы хотите разрешить. Microsoft Defender для конечной точки отчеты об уровне риска устройств. Устройства с недопустимым уровнем риска определяются как не соответствующие требованиям.

- Используйте политику условного доступа , чтобы запретить пользователям доступ к корпоративным ресурсам при использовании устройства, которое определено как несоответствующее.

- Используйтеполитики защиты приложений для Android и iOS/iPadOS, чтобы задать уровни риска устройства. политики защита приложений работают как с зарегистрированными, так и с незарегистрированных устройств.

Помимо управления параметрами для Microsoft Defender для конечной точки на устройствах, которые регистрируются с помощью Intune, вы можете управлять конфигурациями безопасности Defender для конечной точки на устройствах, которые не зарегистрированы с помощью Intune. Этот сценарий называется Управлением безопасностью в Microsoft Defender для конечной точки и требует установить переключатель Разрешить Microsoft Defender для конечной точки принудительно включать конфигурации безопасности конечных точек в положение Вкл.. Дополнительные сведения см. в разделе Управление конфигурацией безопасности Microsoft Defender для конечной точки.

Важно!

Управление администраторами устройств Android устарело и больше не доступно для устройств с доступом к Google Mobile Services (GMS). Если в настоящее время вы используете управление администраторами устройств, рекомендуется перейти на другой вариант управления Android. Документация по поддержке и справке по-прежнему доступна для некоторых устройств без GMS под управлением Android 15 и более ранних версий. Дополнительные сведения см. в разделе Прекращение поддержки администратора устройств Android на устройствах GMS.

Подключение Microsoft Defender для конечной точки к Intune

Прежде чем Intune и Defender для конечной точки смогут работать вместе, необходимо настроить подключение между Intune и Microsoft Defender для конечной точки. Это однократное действие для каждого клиента. Для установки требуется административный доступ как к Центр безопасности в Microsoft Defender, так и к Центру администрирования Microsoft Intune.

Включение интеграции Intune и Microsoft Defender для конечной точки

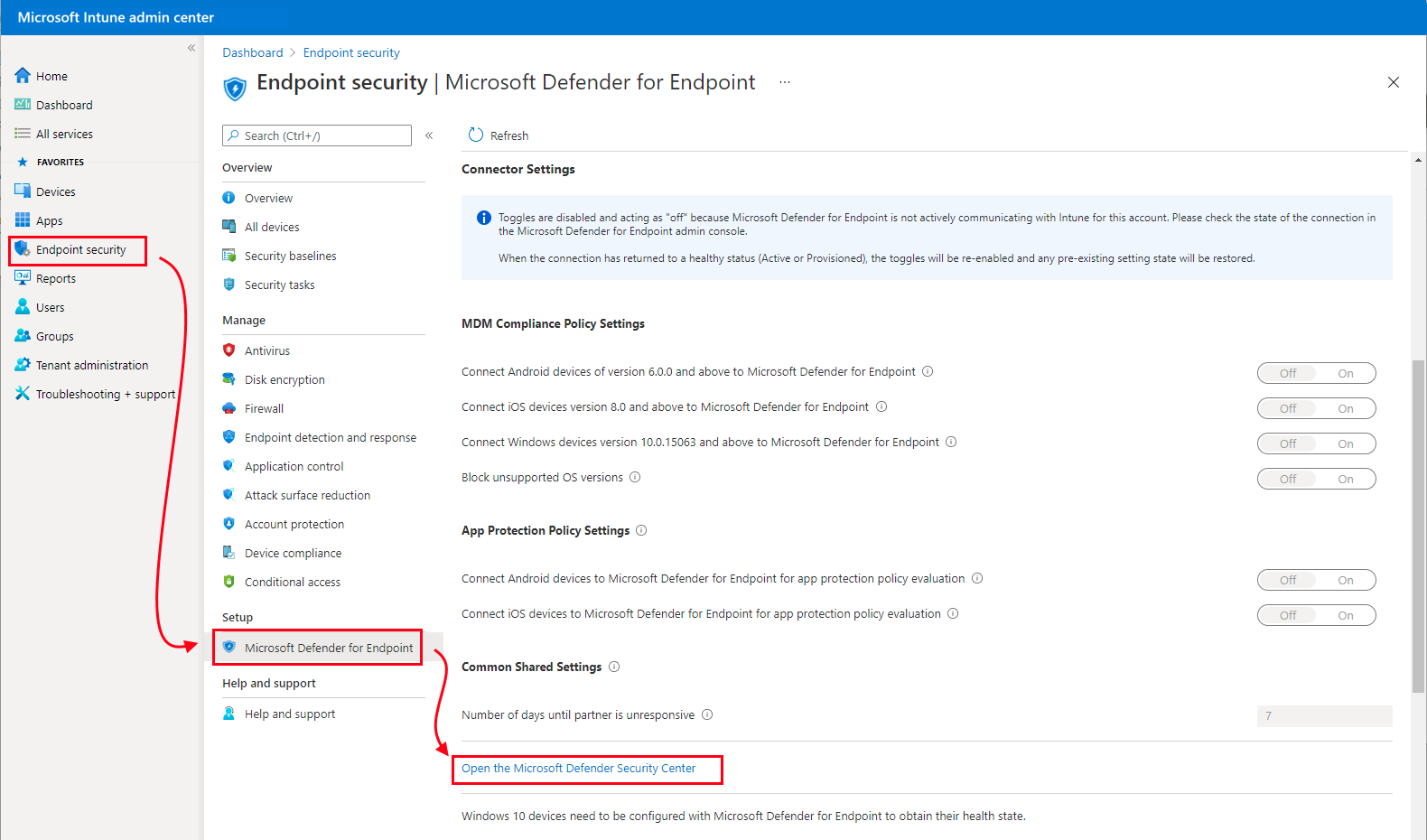

Откройте портал Microsoft Defender для конечной точки на security.microsoft.com. Центр администрирования Intune также содержит ссылку на портал Defender для конечной точки:

Войдите в Центр администрирования Microsoft Intune.

Выберите Безопасность>конечной точки Microsoft Defender для конечной точки и проверьте состояние подключения в верхней части страницы. Если он включен, Defender и Intune уже подключены, и вы можете перейти к шагу 2.

Если состояние недоступно, перейдите по этой ссылке.

Прокрутите вниз до нижней части страницы Microsoft Defender для конечной точки и щелкните ссылку Открыть Центр безопасности в Microsoft Defender, чтобы открыть Microsoft Defender для портала и перейти к следующему нумерованному шагу.

Совет

Если подключение уже активно, ссылка на открытие портала Defender: Откройте консоль администрирования Microsoft Defender для конечной точки.

На портале Microsoft Defender:

На панели слева прокрутите вниз и выберите Параметры Конечные>точки. Затем в области Конечные точки выберите Дополнительные функции.

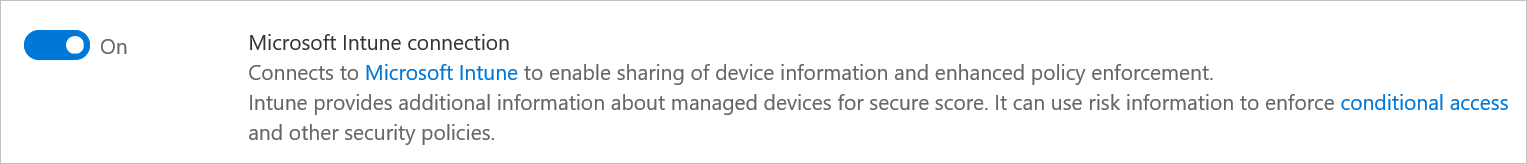

В области расширенных возможностей прокрутите вниз, чтобы найти запись для Microsoft Intune подключения, и установите переключатель в значение Вкл.

Выберите Сохранить параметры, чтобы завершить подключение между Intune и Defender для конечной точки.

Примечание.

После установки подключения службы должны синхронизироваться друг с другом по крайней мере каждые 24 часа. Количество дней без синхронизации, пока подключение не будет считаться неотвеченным, можно настроить в Центре администрирования Microsoft Intune. Выберите Безопасность конечной точки>Microsoft Defender для конечных точек, >Число дней, через которое партнер считается неотвечающим

Вернитесь на страницу Microsoft Defender для конечной точки в Центре администрирования Microsoft Intune, где вы настраиваете аспекты интеграции Defender для конечной точки. Теперь в поле Состояние подключения должно появиться значение Включено.

На этой странице просмотрите каждую категорию и доступные конфигурации для поддержки платформ и конкретные параметры платформ, которые вы планируете использовать, и установите для этих переключателей значение Вкл. Вы можете вернуться позже, чтобы включить или отключить любой из этих параметров.

Чтобы настроить следующие интеграции Microsoft Defender для конечной точки, вашей учетной записи должна быть назначена роль Intune управления доступом на основе ролей (RBAC), которая включает в себя чтение и изменение для разрешения Mobile Threat Defense в Intune. Эти разрешения включены в встроенную роль администратора Endpoint Security Manager для Intune.

Оценка политики соответствия требованиям . Чтобы использовать Defender для конечной точки с политиками соответствия требованиям, настройте следующие параметры в разделе Оценка политики соответствия для поддерживаемых вами платформ:

- Задайте для параметра Подключение устройств Android к Microsoft Defender для конечной точки значение Вкл.

- Установите для параметра Connect iOS/iPadOS devices to Microsoft Defender для конечной точки значение Включено.

- Задайте для параметра Подключение устройств Windows к Microsoft Defender для конечной точки значение Вкл..

Если эти конфигурации включены, применимые устройства, которые управляются с помощью Intune, и устройства, которые вы зарегистрируете в будущем, будут подключены к Microsoft Defender для конечной точки для обеспечения соответствия.

Для устройств iOS Defender для конечной точки также поддерживает следующие параметры, которые помогают обеспечить оценку уязвимостей приложений в Microsoft Defender для конечной точки для iOS. Дополнительные сведения об использовании следующих двух параметров см. в разделе Настройка оценки уязвимостей приложений.

Включить синхронизацию приложений для устройств iOS. Установите значение Включено, чтобы разрешить Defender для конечной точки запрашивать метаданные приложений iOS из Intune для анализа угроз. Устройство iOS должно быть зарегистрировано в MDM и предоставлять обновленные данные приложения во время проверка устройства.

Отправка полных данных инвентаризации приложений на личные устройства iOS/iPadOS. Этот параметр управляет данными инвентаризации приложений, которые Intune совместно с Defender для конечной точки, когда Defender для конечной точки синхронизирует данные приложения и запрашивает список инвентаризации приложений.

Если задано значение Включено, Defender для конечной точки может запрашивать список приложений из Intune для личных устройств iOS/iPadOS. В этом списке содержатся неуправляемые приложения и приложения, развернутые с помощью Intune.

Если задано значение Выкл., данные о неуправляемых приложениях не предоставляются. Intune не предоставляет данные о приложениях, развернутых через Intune.

Подробнее см. в разделе Параметры переключения защиты от угроз для мобильных устройств.

оценка политики защита приложений. Настройте следующие переключатели для использования Defender для конечной точки с Intune политиками защиты приложений для Android и iOS/iPadOS, настройте следующие параметры в разделе защита приложений оценки политики для используемых платформ:

- Установите для параметра Подключить устройства Android значение Microsoft Defender для конечной точки значение Включено.

- Установите для параметра Подключить устройства iOS/iPadOS значение Microsoft Defender для конечной точкивключено.

Подробнее см. в разделе Параметры переключения защиты от угроз для мобильных устройств.

Выберите Сохранить.

Совет

С выпуска службы Intune за август 2023 г. (2308) классические политики условного доступа (ЦС) больше не создаются для соединителя Microsoft Defender для конечной точки. Если у клиента есть классическая политика ЦС, созданная ранее для интеграции с Microsoft Defender для конечной точки, ее можно удалить. Чтобы просмотреть классические политики условного доступа, в Azure перейдите к Microsoft Entra ID>Кондиционныеклассические политики доступа>.

Подключение устройств

Установив подключение между Intune и Microsoft Defender для конечной точки, используйте Intune для подключения управляемых устройств к Microsoft Defender для конечной точки. Подключение включает регистрацию устройств в службе Defender для конечной точки, чтобы обеспечить их защиту и мониторинг на наличие угроз безопасности, а также позволяет собирать данные об уровнях риска устройств.

При подключении устройств обязательно используйте последнюю версию Microsoft Defender для конечной точки для каждой платформы.

Процесс подключения устройств к Defender для конечной точки зависит от платформы.

Подключение устройств Windows

После установления соединения между Intune и Defender Intune автоматически получает пакет конфигурации подключения от Defender, который может использоваться Intune для подключения устройств Windows. Этот пакет используется политикой Intune EDR для настройки устройств для взаимодействия со службами Microsoft Defender для конечной точки, а также для сканирования файлов и обнаружения угроз. Подключенные устройства также сообщают об уровне риска Microsoft Defender для конечной точки на основе ваших политик соответствия.

Подключение устройства с помощью пакета конфигурации является одноразовым действием.

Чтобы развернуть пакет подключения для устройств Windows, можно использовать предварительно настроенный параметр политики EDR, который развертывает в группе Все устройства для подключения всех соответствующих устройств Windows, или вручную создать политику EDR для более детализированного развертывания, что требует выполнения нескольких дополнительных действий.

Использование предварительно настроенной политики

С помощью этого пути вы указываете имя политики подключения и выбираете платформу и профиль. Другие параметры предварительно выбраны и включают использование пакета подключения без дополнительных параметров, использование тега область по умолчанию и назначение группе Все устройства. Эти параметры нельзя изменить во время создания политики, но можно вернуться позже, чтобы изменить сведения о политике.

Откройте Центр администрирования Microsoft Intune, перейдите в разделОбнаружение и ответ> конечной точки безопасности> конечной точки и выберите вкладку Состояние подключения EDR.

На этой вкладке выберите Развернуть предварительно настроенную политику.

В поле Платформа выберите Windows для устройств, управляемых непосредственно Intune, или Windows (ConfigMgr) для устройств, управляемых с помощью сценария подключения клиента. В поле Профиль выберите Обнаружение конечных точек и ответ.

Укажите имя политики.

На странице Проверка и создание можно просмотреть эту конфигурацию политик. Когда все будет готово, выберите Сохранить , чтобы сохранить эту политику, которая сразу же начнет развертываться в группе Все устройства .

Создайте собственную политику EDR:

С помощью этого пути можно определить все аспекты первоначальной политики подключения, прежде чем она начнет развертываться на устройствах.

Войдите в Центр администрирования Microsoft Intune.

Выберите Обнаружениеи ответ> конечной точки безопасности> конечных точек, а затем на вкладке Сводка выберите Создать политику.

Для параметра Платформа выберите Windows, в поле Профиль выберите Обнаружение конечных точек и ответ, а затем щелкните Создать.

На странице Основные сведения введите имя и описание (необязательно) для профиля, а затем нажмите кнопку Далее.

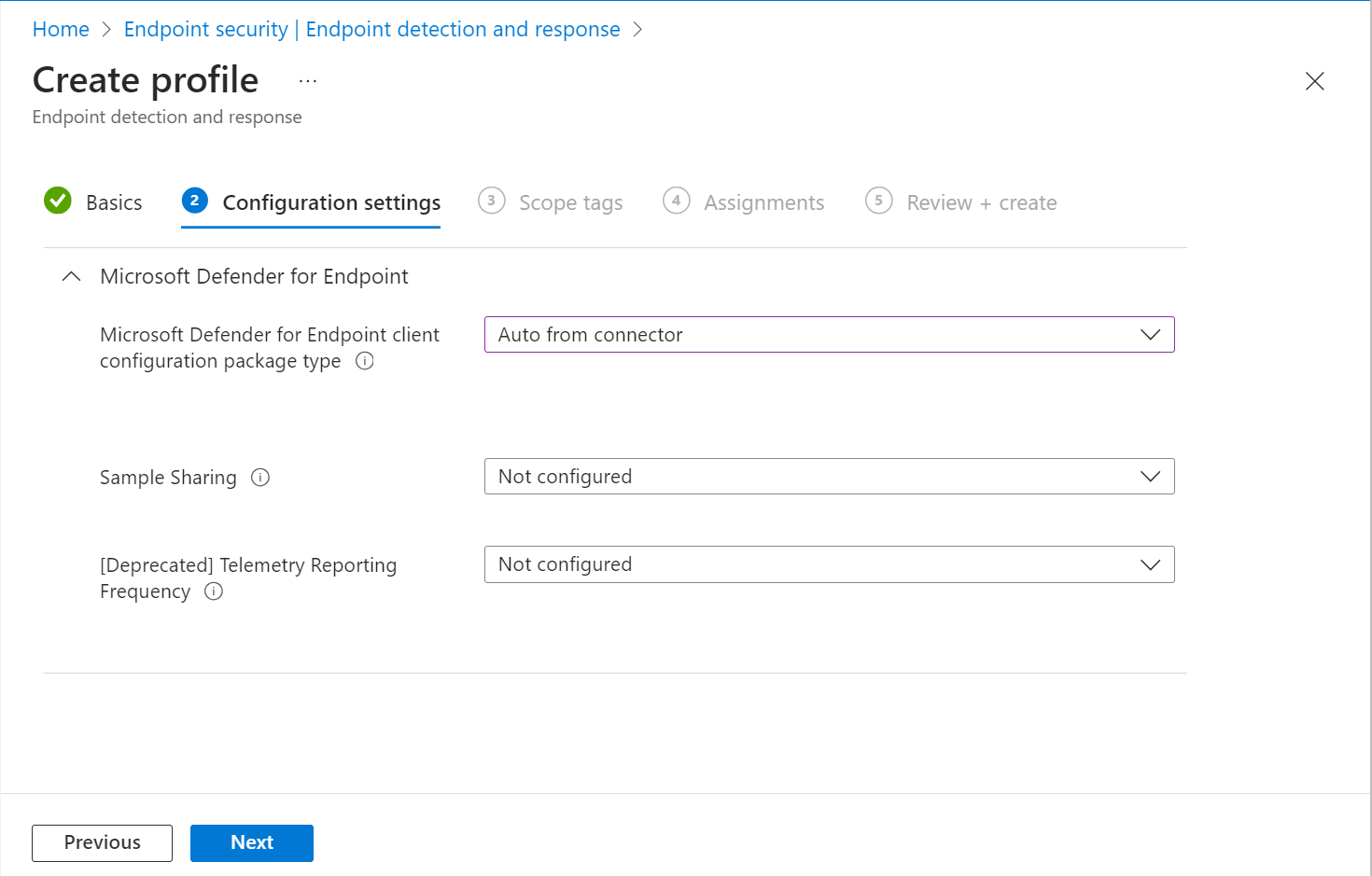

На странице Параметры конфигурации настройте следующие параметры в зависимости от ваших потребностей:

Microsoft Defender для конечной точки тип пакета конфигурации клиента: выберите Автоматически из соединителя. При использовании этого параметра политика подключения автоматически использует большой двоичный объект для подключения, который Intune получен от Microsoft Defender. При подключении к другому или отключенному развертыванию Defender для конечной точки выберите Подключиться и вставьте текст из файла большого двоичного объекта WindowsDefenderATP.onboarding в поле Подключение (устройство).

Общий доступ к примерам. Возвращает или задает параметр конфигурации Microsoft Defender для конечной точки демонстрационный общий доступ.

[Не рекомендуется] Частота создания отчетов телеметрии. Этот параметр не рекомендуется использовать и больше не применяется к новым устройствам. Параметр остается видимым в пользовательском интерфейсе политики для видимости старых политик, для которых настроен этот параметр.

Примечание.

На предыдущем снимке экрана показаны параметры конфигурации после настройки подключения между Intune и Microsoft Defender для конечной точки. При подключении сведения о подключении и отключении BLOB-объектов автоматически создаются и передаются в Intune.

Если это подключение не настроено успешно, параметр Microsoft Defender для конечной точки тип пакета конфигурации клиента включает только параметры для указания подключенных и отключенных BLOB-объектов.

Нажмите Далее, чтобы открыть страницу Теги области. Теги области являются необязательными. Нажмите кнопку Далее, чтобы продолжить.

На странице Назначения выберите группы, которые получат этот профиль. Дополнительные сведения о назначении профилей см. в статье Назначение профилей пользователей и устройств.

При развертывании в группах пользователей пользователь должен войти на устройство, прежде чем будет применена политика, и устройство сможет подключиться к Defender для конечной точки.

Нажмите кнопку Далее, чтобы продолжить.

На странице Просмотр и создание после завершения нажмите Создать. Выбрав тип политики для созданного профиля, вы увидите новый профиль в списке.

Совет

При использовании нескольких политик или типов политик, таких как политика конфигурации устройства , политика обнаружения и реагирования конечных точек для управления одинаковыми параметрами устройства, можно создавать конфликты политик для устройств. Дополнительные сведения о конфликтах см. в разделе Управление конфликтами статьи Управление политиками безопасности.

Подключение устройств macOS

Установив подключение между службами Intune и Microsoft Defender для конечной точки, вы можете подключать устройства macOS к Microsoft Defender для конечной точки. Подключение определяет способ обмена данными между устройствами и службой Microsoft Defender Endpoint, которая затем собирает данные об уровне риска устройств.

Intune не поддерживает пакет автоматического подключения для macOS, как и для устройств Windows. Рекомендации по конфигурации для Intune см. в разделе Microsoft Defender для конечной точки в macOS.

Дополнительные сведения о Microsoft Defender для конечной точки для Mac, включая новые возможности последнего выпуска, см. в разделе Microsoft Defender для конечной точки для Mac документации по безопасности Microsoft 365.

Подключение устройств Android

Установив подключение между службами Intune и Microsoft Defender для конечной точки, вы можете подключать устройства Android к Microsoft Defender для конечной точки.

Intune не поддерживает пакет автоматического подключения для Android, как и для устройств с Windows. Инструкции по настройке для Intune см. в статье Общие сведения о Microsoft Defender для конечной точки для Android в документации по Microsoft Defender для конечной точки, чтобы ознакомиться с предварительными условиями и инструкциями по подключению для Android.

Для устройств под управлением Android можно также использовать политику Intune для изменения Microsoft Defender для конечной точки в Android. Подробные сведения см. в статье Защита от веб-угроз Microsoft Defender для конечной точки.

Подключение устройств iOS/iPadOS

Установив подключение между службами Intune и Microsoft Defender для конечной точки, вы можете подключать устройства iOS/iPadOS к Microsoft Defender для конечной точки.

Intune не поддерживает пакет автоматического подключения для iOS/iPadOS, как и для устройств Windows. Инструкции по настройке для Intune см. в статье Общие сведения о Microsoft Defender для конечной точки для iOS в документации по Microsoft Defender для конечной точки для предварительных требований и инструкций по подключению для iOS/iPadOS.

Для устройств под управлением iOS/iPadOS (в защищенном режиме) предусмотрены специальные возможности, учитывая расширенные возможности управления, предоставляемые платформой на этих типах устройств. Чтобы воспользоваться этими возможностями, приложение Defender должно знать, находится ли устройство в защищенном режиме. Дополнительные сведения см. в разделе Завершение развертывания для защищенных устройств.

Войдите в Центр администрирования Microsoft Intune.

ВыберитеСоздать конфигурацию>приложений>, а затем в раскрывающемся списке выберитеУправляемые устройства.

На странице Основные сведения введите имя в поле Имя и описание в поле Описание (необязательно) для профиля, а затем для параметра Платформа выберите значение iOS/iPadOS и нажмите кнопку Далее.

Для параметра Целевое приложение выберите Microsoft Defender для iOS.

На странице Параметры для параметра Ключ конфигурации задайте значение issupervised, а затем для параметра Тип значения выберите string; в качестве значения конфигурации выберите {{issupervised}}.

Нажмите Далее, чтобы открыть страницу Теги области. Теги области являются необязательными. Нажмите кнопку Далее, чтобы продолжить.

На странице Назначения выберите группы, которые получат этот профиль. В этом сценарии рекомендуется выбрать вариант Все устройства. Дополнительные сведения о назначении профилей см. в статье Назначение профилей пользователей и устройств.

При развертывании политики в группах пользователей пользователь должен выполнить вход на устройстве перед применением политики.

Нажмите кнопку Далее.

На странице Проверка и создание после завершения нажмите Создать. Новый профиль отобразится в списке профилей конфигурации.

Просмотр количества устройств, подключенных к Microsoft Defender для конечной точки

Отчет о состоянии подключения устройства можно просмотреть в центре администрирования Intune, выбравобнаружение и ответ> конечной точки безопасности> конечных точек и выбрав вкладку Состояние подключения EDR.

Чтобы просмотреть эти сведения, вашей учетной записи должна быть назначена роль Intune, которая включает чтение для разрешения Microsoft Defender Advanced Threat Protection.

Создание и назначение политики соответствия требованиям в целях установки уровня риска для устройства

Для устройств Android, iOS/iPadOS и Windows политика соответствия требованиям определяет допустимый уровень риска на устройстве.

Если вы не знакомы с созданием политики соответствия, ознакомьтесь с процедурой Создание политики в статье Создание политики соответствия требованиям в Microsoft Intune. Следующие сведения касаются настройки Microsoft Defender для конечной точки в рамках политики соответствия требованиям.

Войдите в Центр администрирования Microsoft Intune.

Выберите Соответствие устройств>. На вкладке Политики выберите + Создать политику.

В раскрывающемся списке Платформа выберите один из следующих вариантов.

- Администратор устройств Android

- Android Enterprise

- iOS/iPadOS

- Windows 10 и более поздние версии

Затем выберите Создать.

На вкладке Основные сведения укажите имя , которое поможет определить эту политику позже. При необходимости также можно заполнить поле Описание.

На вкладке Параметры соответствия разверните категорию Microsoft Defender для конечной точки и задайте для параметра Требовать, чтобы устройство было на уровне или под оценкой риска компьютера.

Категории уровней угроз определяет Microsoft Defender для конечной точки.

- Чистое. Этот уровень обеспечивает максимальную защиту. Устройство не может осуществлять доступ к ресурсам организации при наличии каких-либо угроз. При обнаружении любых угроз устройство переходит в состояние несоответствия. (Для пользователей Microsoft Defender для конечной точки задано значение Безопасно.)

- Низкий. Если обнаруженные на устройстве угрозы имеют низкий уровень, считается, что устройство соответствует требованиям. Устройства со средним или высоким уровнем угроз считаются несоответствующими требованиям.

- Средний. Если обнаруженные на устройстве угрозы имеют низкий или средний уровень, считается, что устройство соответствует требованиям. Если на устройстве найдены угрозы высокого уровня, устройство переходит в состояние несоответствия.

- Высокий. Этот уровень является наименее безопасным и разрешает все уровни угроз. Устройства с высоким, средним или низким уровнем угроз считаются соответствующими требованиям.

Завершите настройку политики, включая назначение политики применимым группам.

Создание и назначение политики защиты приложений в целях установки уровня риска для устройства

Используйте эту процедуру для создания политики защиты приложений для iOS/iPadOS или Android и используйте следующую информацию на страницах Приложения, Условный запуск и Назначения:

Приложения. Выберите приложения, для которых следует назначить политики защиты приложений. Для этого набора функций эти приложения будут заблокированы или выборочно очищены на основе оценки рисков устройств, предоставленной выбранным поставщиком защиты от угроз на мобильных устройствах.

Условный запуск. В разделе Условия устройства используйте раскрывающийся список, чтобы выбрать Максимальный допустимый уровень угрозы устройства.

Варианты уровня угрозы Значение:

- Защищено. Этот уровень обеспечивает максимальную защиту. Устройство не может осуществлять доступ к ресурсам компании при наличии каких-либо угроз. При обнаружении любых угроз устройство переходит в состояние несоответствия.

- Низкий. Если обнаруженные на устройстве угрозы имеют низкий уровень, считается, что устройство соответствует требованиям. Любая угроза с уровнем выше низкого переводит устройство в состояние несоответствия.

- Средний. Если обнаруженные на устройстве угрозы имеют низкий или средний уровень, считается, что устройство соответствует требованиям. Если на устройстве найдены угрозы высокого уровня, устройство переходит в состояние несоответствия.

- Высокий. Это наименее безопасный уровень, допускающий все уровни угроз, а защита от угроз на мобильных устройствах используется только для отчетов. На устройствах приложение MTD должно быть активировано с этим параметром.

Параметры для действия:

- Заблокировать доступ

- Очистка данных

Назначения. Назначьте политику группам пользователей. Устройства, используемые участниками группы, оцениваются с точки зрения доступа к корпоративным данным в целевых приложениях с помощью защиты приложений Intune.

Важно!

При создании политики защиты приложений для любого защищенного приложения оценивается уровень угроз на устройстве. В зависимости от конфигурации устройства, которые не соответствуют допустимому уровню, либо блокируются, либо выборочно очищаются с помощью условного запуска. В случае блокировки доступ к корпоративным ресурсам будет запрещен до тех пор, пока угроза на устройстве не будет устранена и информация о ней не будет передана в Intune выбранным поставщиком MTD.

Создание политики условного доступа

Политики условного доступа могут использовать данные из Microsoft Defender для конечной точки для блокировки доступа к ресурсам для устройств, которые превышают заданный уровень угрозы. Вы можете заблокировать для устройства доступ к корпоративным ресурсам, таким как SharePoint или Exchange Online.

Совет

Условный доступ — это технология Microsoft Entra. Узел условного доступа, найденный в Центре администрирования Microsoft Intune, является узлом из Microsoft Entra.

Войдите в Центр администрирования Microsoft Intune.

ВыберитеУсловный доступ к> безопасности >конечной точкиСоздать политику. Так как Intune представляет пользовательский интерфейс создания политики для условного доступа из портал Azure, интерфейс отличается от рабочего процесса создания политики, с которым вы знакомы.

Введите имя политики.

Для пользователей используйте вкладки Включить и Исключить , чтобы настроить группы, которые будут получать эту политику.

В поле Целевые ресурсы установите флажок Выберите, к чему эта политика применяется к облачным приложениям, а затем выберите приложения для защиты. Например, выберите Выбрать приложения, а затем в поле Выбрать найдите и выберите Office 365 SharePoint Online и Office 365 Exchange Online.

В поле Условия выберите Клиентские приложения , а затем задайте для параметра Настройка значение Да. Затем установите флажки для браузеров , мобильных приложений и классических клиентов. Затем нажмите кнопку Готово , чтобы сохранить конфигурацию клиентского приложения.

Для параметра Grant настройте эту политику для применения на основе правил соответствия устройств. Например:

- Выберите Предоставить доступ.

- Установите флажок Требовать, чтобы устройство было отмечено как соответствующее.

- Выберите Требовать все выбранные элементы управления. Выберите Выбрать , чтобы сохранить конфигурацию предоставления.

Для параметра Включить политику выберите Включено , а затем — Создать , чтобы сохранить изменения.

Связанные материалы

- Настройка параметров Microsoft Defender для конечной точки в Android

- Мониторинг параметров соответствия для уровней риска

Дополнительные сведения см. в документации Intune:

- Использование задач по обеспечению безопасности с управлением уязвимостью Defender для конечной точки для исправления проблем на устройствах

- Начало работы с политиками соответствия устройств

- Обзор политик защиты приложений

Дополнительные сведения см. в документации по Microsoft Defender для конечной точки: