Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье описывается развертывание Defender для конечной точки в iOS (с помощью приложения Microsoft Defender) с Microsoft Intune Корпоративный портал зарегистрированных устройств. Дополнительные сведения о регистрации устройств Microsoft Intune см. в разделе Регистрация устройств iOS/iPadOS в Intune.

Подготовка к работе

Убедитесь, что у вас есть доступ к Центру администрирования Microsoft Intune и порталу Microsoft Defender.

Убедитесь, что регистрация iOS выполнена для пользователей. Чтобы использовать приложение Microsoft Defender, пользователям должна быть назначена лицензия Defender для конечной точки. Инструкции по назначению лицензий см. в статье Назначение лицензий пользователям .

Убедитесь, что конечные пользователи установили приложение Корпоративный портал, выполнили вход и завершили регистрацию.

Примечание.

Приложение Microsoft Defender доступно в App Store Apple.

Содержание раздела:

Шаги развертывания (применимы как для защищенных, так и для неконтролируемых устройств). Администраторы могут развернуть Defender для конечной точки в iOS с помощью Microsoft Intune Корпоративный портал. Этот шаг не требуется для приложений VPP (volume purchase).

Полное развертывание (только для защищенных устройств) — администраторы могут выбрать развертывание любого из заданных профилей.

- Фильтр управления zero touch (Silent) — обеспечивает веб-защиту без локального vpn-подключения на себя и включает автоматическое подключение для пользователей. Приложение автоматически устанавливается и активируется без необходимости открывать приложение пользователями.

- Фильтр управления — обеспечивает защиту веб-сайта без локального VPN-подключения на себя.

Автоматическая настройка подключения (только для неконтролируемых устройств). Администраторы могут автоматизировать подключение Defender для конечной точки для пользователей двумя разными способами:

- Подключение без касания (автоматическое) — приложение Microsoft Defender устанавливается и активируется автоматически без необходимости открывать приложение.

- Автоматическое подключение VPN — профиль VPN Defender для конечной точки настраивается автоматически без необходимости делать это во время подключения. Этот шаг не рекомендуется использовать в конфигурациях с нулевым касанием.

Настройка регистрации пользователей (только для устройств, зарегистрированных пользователем Intune). Администраторы могут развертывать и настраивать приложение Defender для конечной точки на Intune устройствах, зарегистрированных пользователем.

Полное подключение и состояние проверка. Этот шаг применим ко всем типам регистрации, чтобы убедиться, что приложение установлено на устройстве, подключение завершено и устройство отображается на портале Microsoft Defender. Его можно пропустить для подключения нулевого касания (автоматическое).

Этапы развертывания (применимы для защищенных и неконтролируемых устройств)

Разверните Defender для конечной точки в iOS с помощью Microsoft Intune Корпоративный портал.

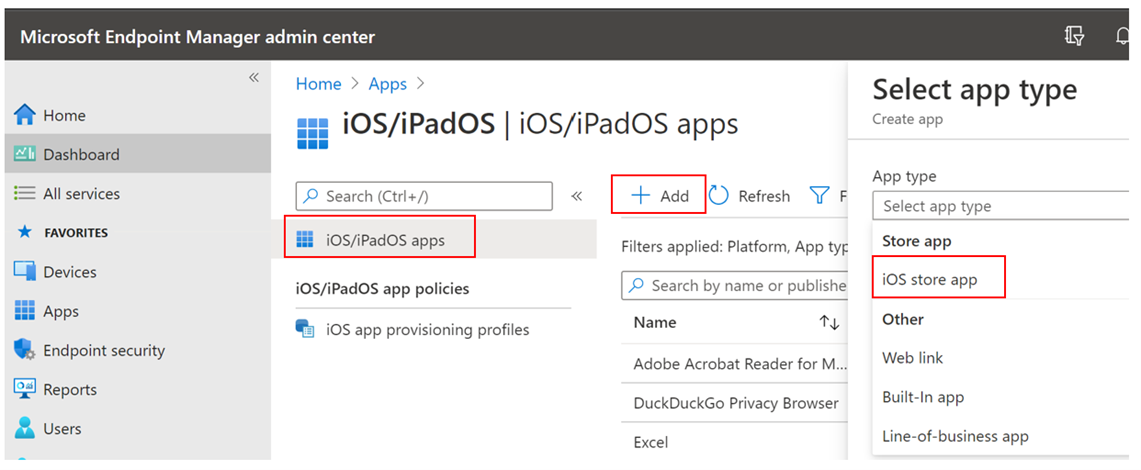

Добавление приложения магазина iOS

В Центре администрирования Microsoft Intune перейдите в раздел Приложения>iOS/iPadOS>Добавить>приложение магазина iOS и выберите Выбрать.

На странице Добавление приложения выберите Поиск App Store и введите Microsoft Defender в строке поиска. В разделе результатов поиска выберите Microsoft Defender и выберите Выбрать.

Выберите iOS 15.0 в качестве минимальной операционной системы. Просмотрите остальные сведения о приложении и нажмите кнопку Далее.

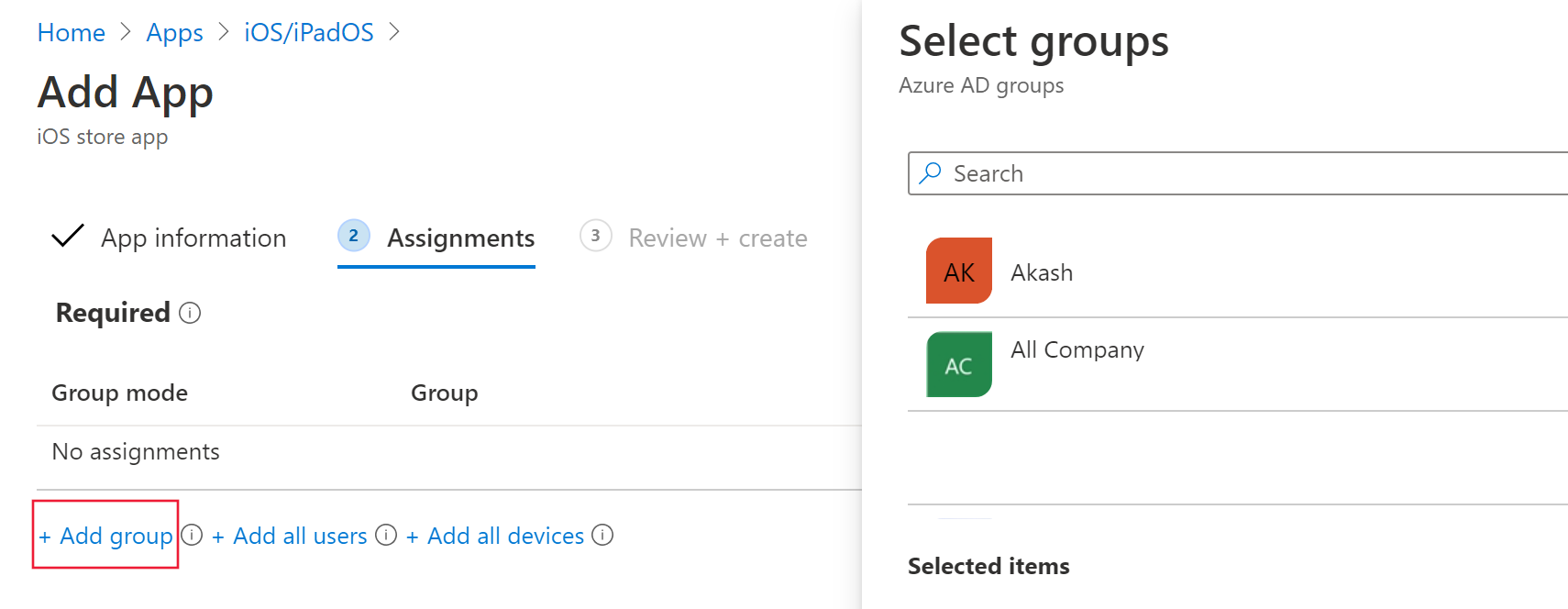

В разделе Назначения перейдите в раздел Обязательный и выберите Добавить группу. Затем можно выбрать группы пользователей, которые вы хотите выбрать для приложения Defender для конечной точки в приложении iOS. Нажмите кнопку Выбрать, а затем нажмите кнопку Далее.

Примечание.

Выбранная группа пользователей должна состоять из Microsoft Intune зарегистрированных пользователей.

В разделе Просмотр и создание убедитесь, что все введенные сведения указаны правильно, а затем нажмите кнопку Создать. Через несколько секунд приложение Defender для конечной точки должно быть успешно создано, а в правом верхнем углу страницы должно появиться уведомление.

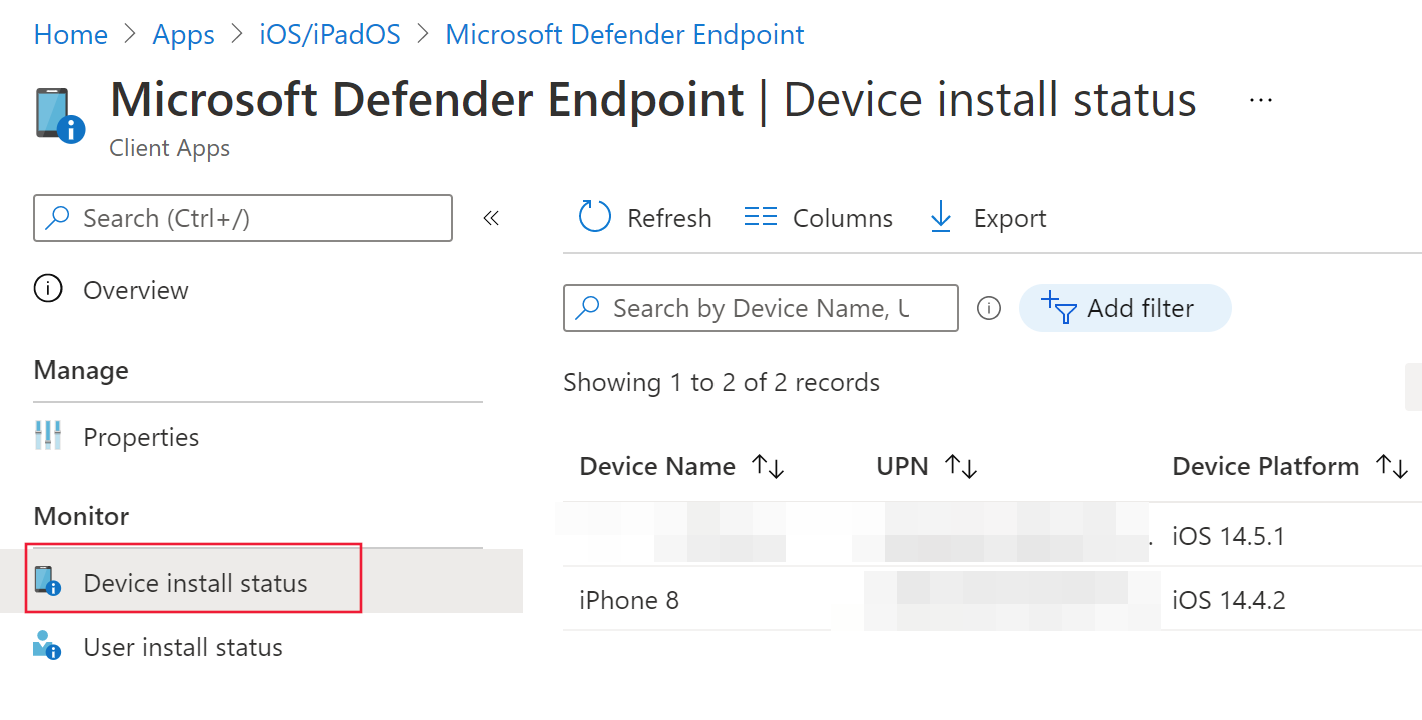

На отображаемой странице сведений о приложении в разделе Монитор выберите Состояние установки устройства , чтобы убедиться, что установка устройства успешно завершена.

Полное развертывание для защищенных устройств

Приложение Microsoft Defender предлагает расширенные возможности на защищенных устройствах iOS/iPadOS, используя расширенные функции управления платформы. Он также обеспечивает веб-защиту без необходимости локальной настройки VPN на устройстве. Это обеспечивает беспроблемное взаимодействие с пользователем при защите от фишинга и других веб-угроз.

Администраторы могут выполнить следующие действия для настройки защищенных устройств.

Настройка защищенного режима с помощью Microsoft Intune

Настройте защищенный режим для приложения Microsoft Defender с помощью политики конфигурации приложения и профиля конфигурации устройства.

Политика конфигурации приложений

Примечание.

Эта политика конфигурации приложений для защищенных устройств применима только к управляемым устройствам и рекомендуется использовать для всех управляемых устройств iOS.

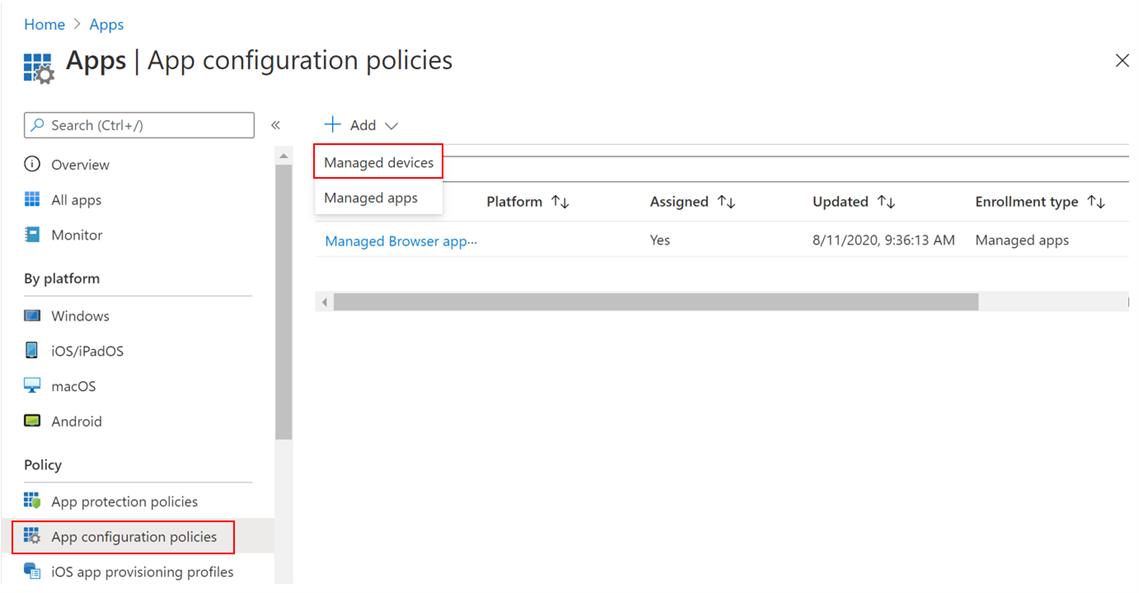

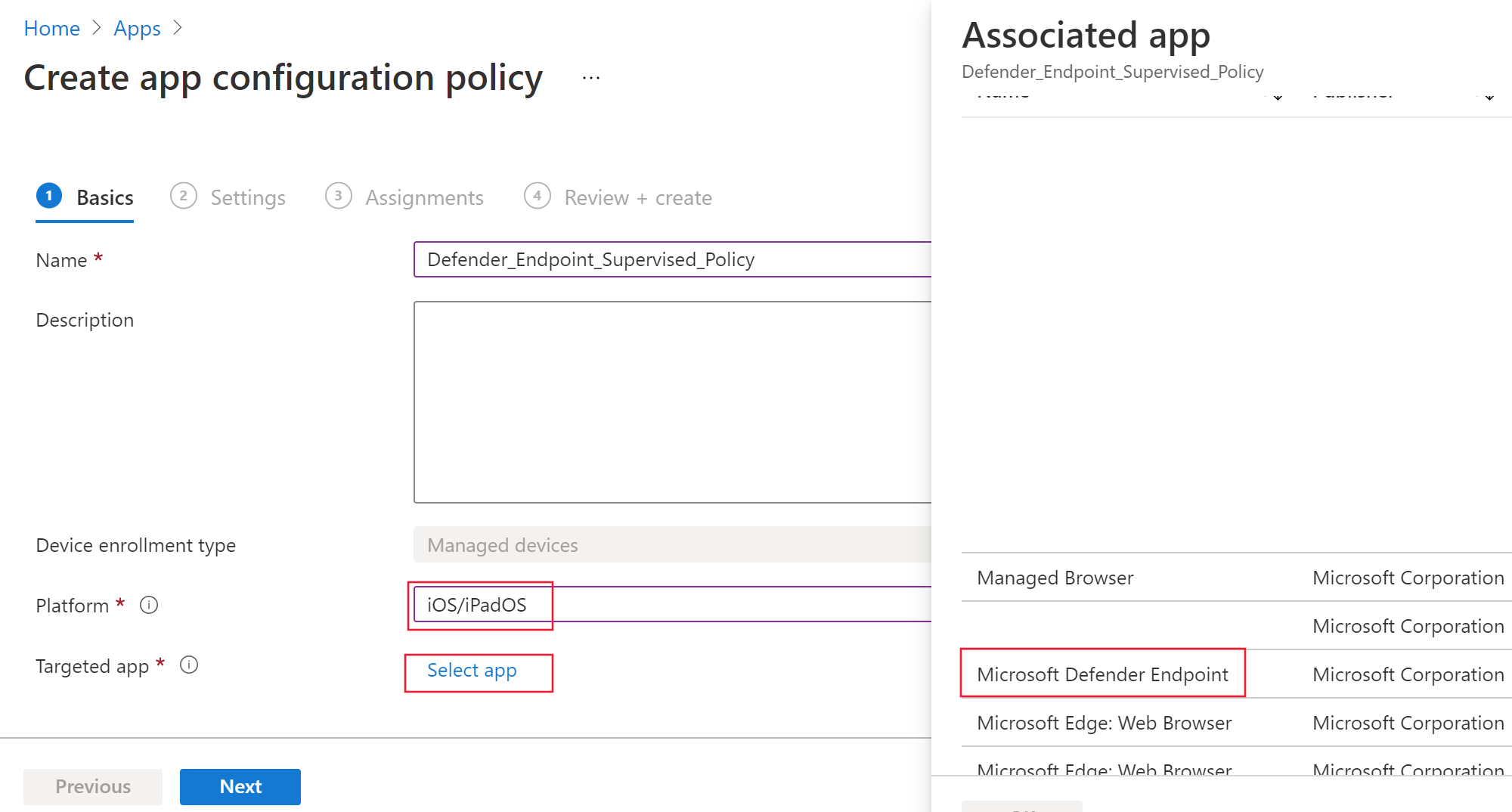

Войдите в Центр администрирования Microsoft Intune и перейдите в раздел Приложения> Политикиконфигурации приложений>Добавить. Выберите Управляемые устройства.

На странице Создание политики конфигурации приложения укажите следующие сведения:

- Имя политики

- Платформа: выберите iOS/iPadOS

- Целевое приложение: выберите Microsoft Defender для конечной точки в списке

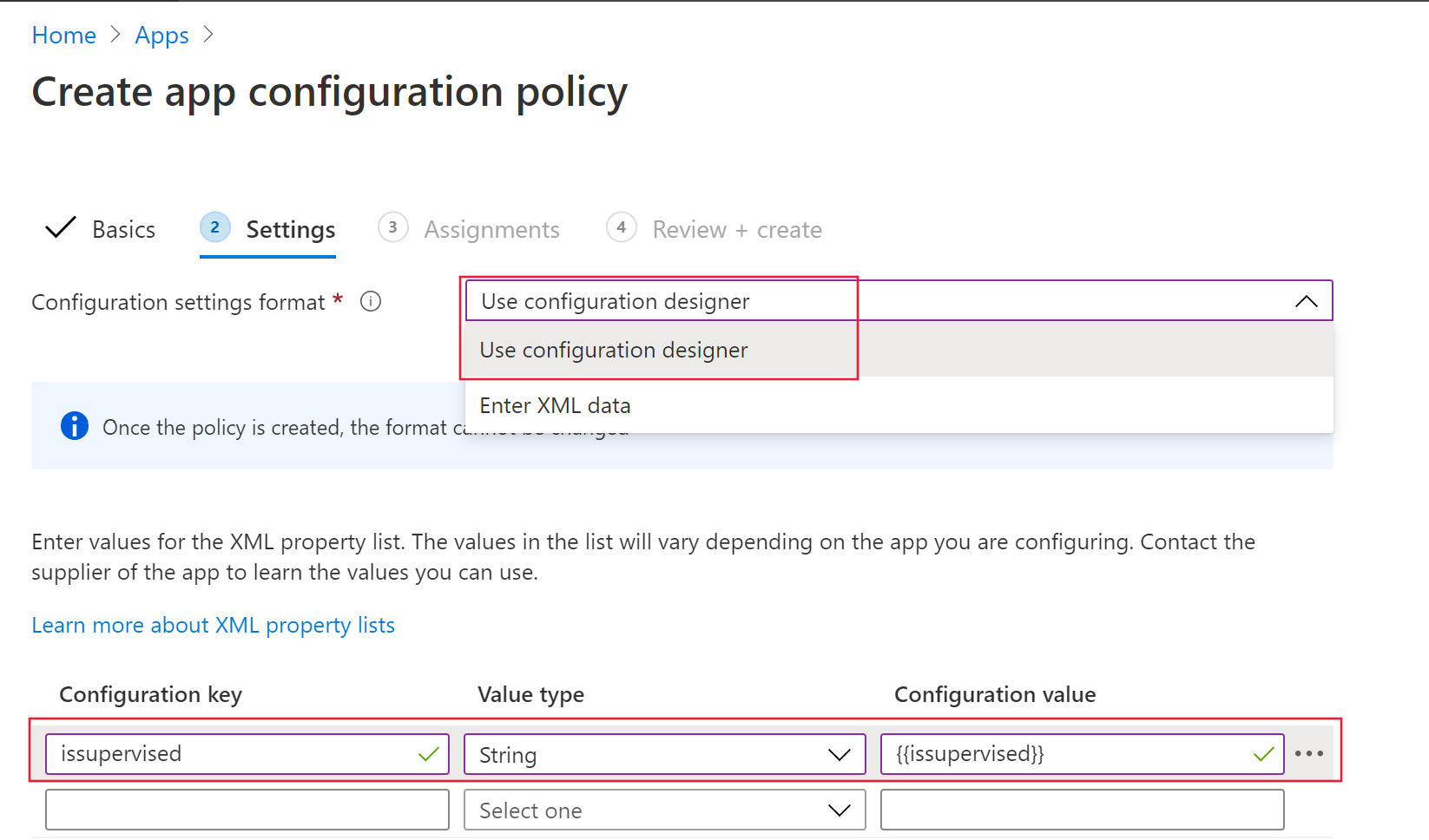

На следующем экране выберите Использовать конструктор конфигураций в качестве формата. Укажите следующие свойства:

- Ключ конфигурации:

issupervised - Тип значения: String

- Значение конфигурации:

{{issupervised}}

- Ключ конфигурации:

Нажмите Далее, чтобы открыть страницу Теги области. Теги области являются необязательными. Нажмите кнопку Далее, чтобы продолжить.

На странице Назначения выберите группы, которые получают этот профиль. В этом сценарии рекомендуется ориентироваться на все устройства. Дополнительные сведения о назначении профилей см. в статье Назначение профилей пользователей и устройств.

При развертывании в группах пользователей перед применением политики пользователи должны войти на свои устройства.

Нажмите кнопку Далее.

На странице Проверка и создание после завершения нажмите Создать. Новый профиль отобразится в списке профилей конфигурации.

Профиль конфигурации устройства (фильтр управления)

Примечание.

Для устройств под управлением iOS/iPadOS (в защищенном режиме) доступен пользовательский .mobileconfig профиль, называемый профилем ControlFilter . Этот профиль включает веб-защиту без настройки локального VPN-подключения на себя на устройстве. Это обеспечивает пользователям удобную работу, обеспечивая при этом защиту от фишинга и других веб-атак.

Однако профиль ControlFilter не работает с Always-On VPN (AOVPN) из-за ограничений платформы.

Администраторы развертывают любой из заданных профилей.

Фильтр управления zero touch (Silent) — этот профиль обеспечивает автоматическое подключение для пользователей. Скачайте профиль конфигурации из controlFilterZeroTouch.

Фильтр элемента управления — скачайте профиль конфигурации из ControlFilter.

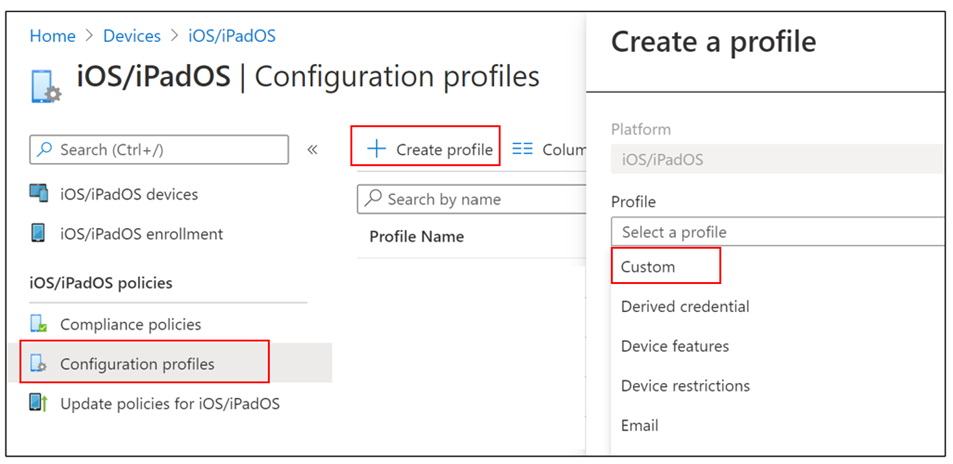

После скачивания профиля разверните пользовательский профиль. Выполните следующие действия:

Перейдите в раздел Устройства>iOS/iPadOS>Профили> конфигурацииСоздать профиль.

ВыберитеШаблонытипа> профиля и Имя> шаблонаНастраиваемое.

Укажите имя профиля. При появлении запроса на импорт файла профиля конфигурации выберите тот, который был скачан на предыдущем шаге.

В разделе Назначение выберите группу устройств, к которой вы хотите применить этот профиль. Рекомендуется применять его ко всем управляемым устройствам iOS. Нажмите кнопку Далее.

Примечание.

Создание группы устройств поддерживается как в Defender для конечной точки плана 1, так и в плане 2.

На странице Проверка и создание после завершения нажмите Создать. Новый профиль отобразится в списке профилей конфигурации.

Автоматическая настройка подключения (только для неконтролируемых устройств)

Администраторы могут автоматизировать подключение к Defender для конечной точки для пользователей двумя разными способами с помощью автоматического подключения или автоматического подключения VPN.

Автоматическое подключение к Defender для конечной точки

Примечание.

Нулевое касание не может быть настроено на устройствах iOS, зарегистрированных без сопоставления пользователей (устройства без пользователей или общие устройства).

Администраторы могут настроить Microsoft Defender для конечной точки для автоматического развертывания и активации. В этом процессе администратор создает профиль развертывания, и пользователь получает уведомление об установке. Затем Defender для конечной точки устанавливается автоматически, не требуя от пользователя открытия приложения. Выполните действия, описанные в этой статье, чтобы настроить автоматическое развертывание Defender для конечной точки на зарегистрированных устройствах iOS.

В Центре администрирования Microsoft Intune перейдите в разделПрофили> конфигурации устройств>Создать профиль.

Выберите Платформа для iOS/iPadOS, Тип профиля — Шаблоны , а Имя шаблона — VPN. Нажмите Создать.

Введите имя профиля и нажмите кнопку Далее.

Выберите Настраиваемый VPN для типа подключения и в разделе Базовая VPN введите следующее:

- Имя подключения: Microsoft Defender для конечной точки

- Адрес VPN-сервера:

127.0.0.1 - Метод проверки подлинности: "Имя пользователя и пароль"

- Разделение туннелирования:

Disable - Идентификатор VPN:

com.microsoft.scmx - В парах "ключ—значение" введите ключ

SilentOnboardи задайте для параметра значениеTrue. - Тип автоматического VPN:

On-demand VPN - Выберите Добавить для правил по запросу, а затем выберите Я хочу сделать следующее: Установить VPN, а затем задайте для ограничения значение Все домены.

- Чтобы запретить отключение VPN на устройстве пользователей, администраторы могут выбрать Да в разделе Блокировать автоматическое отключение VPN пользователями. По умолчанию он не настроен, и пользователи могут отключить VPN только в разделе Параметры.

- Чтобы разрешить пользователям изменять переключатель VPN из приложения, добавьте

EnableVPNToggleInApp = TRUEв пары "ключ-значение". По умолчанию пользователи не могут изменить переключатель в приложении.

Нажмите кнопку Далее и назначьте профиль целевым пользователям.

В разделе Проверка и создание убедитесь, что все введенные сведения указаны правильно, и нажмите кнопку Создать.

После завершения этой настройки и синхронизации с устройством на целевых устройствах iOS выполняются следующие действия:

- Defender для конечной точки развертывается и автоматически подключен. После подключения устройство отображается на портале Microsoft Defender.

- Предварительное уведомление отправляется на устройство пользователя.

- Веб-защита и другие функции активируются.

В некоторых случаях из соображений безопасности, таких как изменение пароля, многофакторная проверка подлинности и т. д., при подключении с нуля может потребоваться, чтобы пользователь вручную войдет в приложение Microsoft Defender.

О. При первом подключении конечные пользователи получают автоматическое уведомление.

Конечные пользователи должны выполнить следующие действия.

Откройте приложение Microsoft Defender или коснитесь уведомления.

Выберите зарегистрированную корпоративную учетную запись на экране выбора учетной записи.

Войти.

Устройство подключено и начинает отчеты на портале Microsoft Defender.

Б. Для уже подключенных устройств конечные пользователи видят автоматическое уведомление.

Откройте приложение Microsoft Defender или коснитесь уведомления.

При появлении запроса в приложении Microsoft Defender войдите в систему.

После этого устройство снова начинает отчеты на портале Microsoft Defender.

Примечание.

- Настройка сенсорного ввода в фоновом режиме может занять до 5 минут.

- Для защищенных устройств администраторы могут настроить нулевое подключение касания с помощью профиля фильтра элемента управления ZeroTouch. В этом случае профиль VPN Defender для конечной точки не установлен на устройстве, а веб-защита обеспечивается профилем фильтра управления.

Автоматическое подключение профиля VPN (упрощенное подключение)

Примечание.

Этот шаг упрощает процесс подключения за счет настройки профиля VPN. Если вы используете zero touch, вам не нужно выполнять этот шаг.

Для неконтролируемых устройств VPN используется для предоставления функции веб-защиты. Это не обычный VPN и локальный или самозацикливный VPN, который не принимает трафик за пределы устройства.

Администраторы могут настроить автоматическую настройку профиля VPN. Это автоматически настраивает профиль VPN Defender для конечной точки без необходимости делать это при подключении пользователя.

В Центре администрирования Microsoft Intune перейдите в разделПрофили> конфигурации устройств>Создать профиль.

Выберите Платформа для iOS/iPadOS , а тип профиля — VPN. Нажмите Создать.

Введите имя профиля и нажмите кнопку Далее.

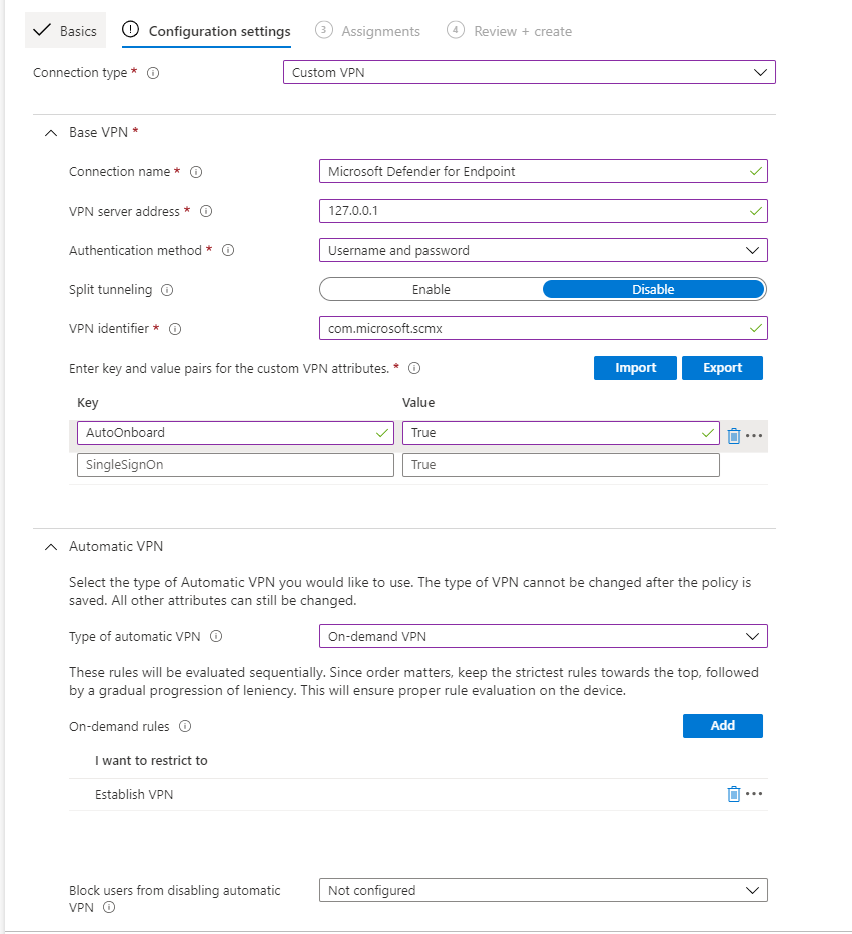

Выберите Настраиваемый VPN для типа подключения и в разделе Базовая VPN введите следующее:

- Имя подключения: Microsoft Defender для конечной точки

- Адрес VPN-сервера:

127.0.0.1 - Метод проверки подлинности: "Имя пользователя и пароль"

- Разделение туннелирования:

Disable - Идентификатор VPN:

com.microsoft.scmx - В парах "ключ—значение" введите ключ

AutoOnboardи задайте для параметра значениеTrue. - Тип автоматического VPN: VPN по запросу

- Выберите Добавить для правил по запросу и выберите Я хочу сделать следующее: Установить VPN, я хочу ограничиться: Все домены.

- Чтобы убедиться, что VPN-подключение не может быть отключено на устройстве пользователей, администраторы могут выбрать Да в разделе Запретить пользователям отключить автоматический VPN. По умолчанию этот параметр не настроен, и пользователи могут отключить VPN только в разделе Параметры.

- Чтобы разрешить пользователям изменять переключатель VPN из приложения, добавьте

EnableVPNToggleInApp = TRUEв пары "ключ-значение". По умолчанию пользователи не могут изменить переключатель в приложении.

Нажмите кнопку Далее и назначьте профиль целевым пользователям.

В разделе Проверка и создание убедитесь, что все введенные сведения указаны правильно, и нажмите кнопку Создать.

Настройка регистрации пользователей (только для устройств, зарегистрированных пользователем Intune)

Microsoft Defender приложение можно развернуть на устройствах iOS с Intune зарегистрированных пользователем устройств, выполнив следующие действия.

Администратор

Настройка профиля регистрации пользователей в Intune. Intune поддерживает регистрацию пользователей Apple на основе учетных записей и регистрацию пользователей Apple с Корпоративный портал. Ознакомьтесь с дополнительными сведениями о сравнении двух методов и выберите один.

Настройка подключаемого модуля единого входа. Приложение Authenticator с расширением единого входа является необходимым условием для регистрации пользователей на устройстве iOS.

- Создайте профиль конфигурации устройства в Intune. См . раздел Подключаемый модуль единого входа Microsoft Enterprise для устройств Apple.

- Обязательно добавьте эти два ключа в профиль конфигурации устройства:

- Идентификатор пакета приложений: включите идентификатор пакета приложения Defender в этот список.

com.microsoft.scmx - Другая конфигурация: Key:

device_registration; Тип:String; Значение:{{DEVICEREGISTRATION}}

- Идентификатор пакета приложений: включите идентификатор пакета приложения Defender в этот список.

Настройте ключ MDM для регистрации пользователей.

В центре администрирования Intune перейдите к разделу Приложения>Политики конфигурации приложений>Добавление>управляемых устройств.

Присвойте политике имя и выберите Платформа>iOS/iPadOS.

Выберите Microsoft Defender для конечной точки в качестве целевого приложения.

На странице Параметры выберите Использовать конструктор конфигураций и добавьте

UserEnrollmentEnabledв качестве ключа с типомStringзначения , а значение —Trueзначением .

Администраторы могут отправить приложение Microsoft Defender в качестве обязательного приложения VPP из Intune.

Конечный пользователь

Приложение Microsoft Defender устанавливается на устройства пользователей. Каждый пользователь входит в систему и завершает процесс подключения. После успешного подключения устройство отображается на портале Microsoft Defender в разделе Инвентаризация устройств.

Поддерживаемые функции и ограничения

- Поддерживает все текущие возможности Defender для конечной точки в iOS. К этим возможностям относятся веб-защита, защита сети, обнаружение взлома, уязвимости в ОС и приложениях и оповещения на портале Microsoft Defender.

- Нулевое (автоматическое) развертывание и автоматическое подключение VPN не поддерживаются при регистрации пользователей, так как администраторы не могут отправить профиль VPN на уровне устройства с регистрацией пользователей.

- Для управления уязвимостями приложений отображаются только приложения в рабочем профиле.

- Чтобы новые подключенные устройства стали совместимыми с политиками соответствия требованиям, может потребоваться до 10 минут.

- Дополнительные сведения см. в разделе Ограничения и возможности регистрации пользователей.

Состояние полного подключения и проверка

После установки Defender для конечной точки в iOS на устройстве появится значок приложения.

Коснитесь значка приложения Defender для конечной точки (Defender) и следуйте инструкциям на экране, чтобы выполнить шаги по подключению. Сведения включают в себя принятие конечными пользователями разрешений iOS, необходимых приложению Microsoft Defender.

Примечание.

Пропустите этот шаг, если вы настроите подключение без касания (автоматическое). Запуск приложения вручную не требуется, если настроено подключение без касания (автоматическое).

После успешного подключения устройство начинает отображаться в списке Устройства на портале Microsoft Defender.