Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Политики защиты приложений Intune гарантируют, что данные организации остаются в безопасности или содержатся в управляемом приложении. Эти политики позволяют управлять доступом к данным и предоставлением общего доступа приложениями на мобильных устройствах. Политика может применять правила, когда пользователь пытается получить доступ к "корпоративным" данным или переместить их. Он также может запретить или отслеживать действия, когда пользователь находится в приложении. Управляемое приложение в Intune — это защищенное приложение , в котором Intune применяет политики защиты приложений и управляет приложением.

Политики защиты приложений Intune предоставляют несколько преимуществ. Эти преимущества включают защиту корпоративных данных на мобильных устройствах без необходимости регистрации устройств и контроль доступа к данным и совместного использования приложениями на мобильных устройствах.

Примеры использования политик защиты приложений в Microsoft Intune:

- Требование пин-кода или отпечатка пальца для доступа к корпоративной электронной почте на мобильном устройстве

- Запрет пользователям копировать и вставка корпоративных данных в личные приложения

- Ограничение доступа к корпоративным данным только утвержденным приложениям

Intune MAM управляет многими приложениями для повышения производительности, такими как приложения Microsoft 365 (Office). См. официальный список общедоступных защищенных приложений Microsoft Intune.

Способы защиты данных приложения

Ваши сотрудники используют мобильные устройства как в личных целях, так и для выполнения рабочих задач. Убедитесь, что ваши сотрудники могут быть продуктивными, предотвратите потерю данных. Сюда входит преднамеренная и непреднамеренная потеря данных. Также защитите корпоративные данные, доступ к которым осуществляется с устройств, которые не управляются вами.

Политики защиты приложений Intune можно использовать независимо от любых решений по управлению мобильными устройствами (MDM). Это позволит защитить данные компании как с регистрацией устройств, так и без нее в решении по управлению устройствами. Реализуя политики на уровне приложений, вы можете ограничить доступ к ресурсам компании и хранить данные в пределах компетенции ИТ-отдела.

Примечание.

Чтобы обеспечить принудительное применение политик, используйте условный доступ вместе с политиками защиты приложений Intune.

Политики защиты приложений на устройствах

Настройка политик защиты приложений для приложений, работающих на следующих устройствах:

Устройства, зарегистрированные в Microsoft Intune. Обычно это устройства, принадлежащие компании.

Зарегистрировано в решении для управления мобильными устройствами (MDM) сторонних разработчиков: Эти устройства обычно принадлежат компании.

Примечание.

Политики управления мобильными приложениями не следует использовать с управлением мобильными приложениями сторонних разработчиков или безопасными контейнерными решениями.

Устройства, не зарегистрированные в каком-либо решении по управлению мобильными устройствами. К этой категории обычно относятся устройства, которые принадлежат сотрудникам и не управляются и не регистрируются в Intune или других решениях MDM.

Важно!

Создание политик управления мобильными приложениями для мобильных приложений Office, которые подключаются к службам Microsoft 365. Кроме того, защитите доступ к локальным почтовым ящикам Exchange, создав политики защиты приложений Intune для Outlook для iOS/iPadOS и Android с поддержкой гибридной современной проверки подлинности. Перед использованием этой функции выполните требования к Outlook для iOS/iPadOS и Android. Другие приложения, подключающиеся к локальным службам Exchange или SharePoint, не поддерживают политики защиты приложений.

Преимущества использования политик защиты приложений

Ниже перечислены важные преимущества использования политик защиты приложений.

Защита данных вашей компании на уровне приложений. Так как для управления мобильными приложениями не требуется управление устройствами, защитите данные компании как на управляемых, так и на неуправляемых устройствах. Управление основано на удостоверении пользователя, что устраняет необходимость в управлении устройствами.

Производительность пользователей не влияет, и политики не применяются при использовании приложения в личном контексте. Intune применяет политики только в рабочем контексте, что дает возможность защищать корпоративные данные, не касаясь персональных данных.

политики защита приложений обеспечивают наличие защиты уровня приложений. Например:

- требовать ввод ПИН-кода для открытия приложения в рабочем контексте;

- контролировать обмен данными между приложениями;

- предотвращать сохранение данных из корпоративных приложений в личное хранилище.

MDM с MAM обеспечивает защиту устройства. Например, требовать ПИН-код для доступа к устройству или развертывать управляемые приложения на устройстве. Также развертывайте приложения на устройствах с помощью решения MDM, чтобы обеспечить больший контроль над управлением приложениями.

Использование MDM с политиками защиты приложений имеет больше преимуществ, и компании могут одновременно использовать политики защиты приложений с MDM и без них. Например, рассмотрим сотрудника, который использует как телефон, выданный компанией, так и личный планшет. Телефон компании зарегистрирован в MDM и защищен политиками защиты приложений. Личное устройство защищено только политиками защиты приложений.

Если вы применяете политику MAM к пользователю, не задавая состояние устройства, пользователь получает политику MAM как для BYOD (принесите собственное устройство), так и на устройстве, управляемом Intune. Также примените политики MAM на основе состояния управления устройствами. Дополнительные сведения см. в разделе Целевые политики защиты приложений на основе состояния управления устройствами. При создании политики защиты приложений выберите Нет рядом с полем Назначение для всех типов приложений. Затем выполните одно из следующих действий:

- Примените менее строгую политику MAM к устройствам под управлением Intune и более строгую политику MAM к устройствам, не зарегистрированным в MDM.

- Примените политику MAM только к незарегистрированным устройствам.

Поддерживаемые платформы для политик защиты приложений

В Intune есть ряд возможностей, которые помогут получить нужные приложения на устройствах, на которых вы хотите их запустить. Дополнительные сведения см. в разделе о возможностях управления приложениями в зависимости от платформы.

Поддержка платформы политик защиты приложений Intune согласуется с поддержкой платформы мобильных приложений Office для устройств Android и iOS/iPadOS. Дополнительные сведения см. в разделе о мобильных приложениях на странице системных требований Office.

Кроме того, создайте политики защиты приложений для устройств Windows. Дополнительные сведения см. в разделе защита приложений интерфейс для устройств Windows.

Важно!

Для получения политики защиты приложений в Android на устройстве необходим Корпоративный портал Intune.

Политики защиты приложений на платформе защиты данных

Доступные в политиках защиты приложений варианты позволяют организациям адаптировать защиту в соответствии с конкретными потребностями. Для некоторых может быть не очевидно, какие параметры политики необходимы для реализации полного сценария. Чтобы помочь организациям определить приоритеты защиты конечных точек мобильных клиентов, корпорация Майкрософт вводит таксономию для своей платформы защиты данных политик защиты приложений для управления мобильными приложениями iOS и Android.

Платформа защиты данных политик защиты приложений состоит из трех отдельных уровней конфигурации, каждый из которых создается на основе предыдущего уровня:

- Базовая защита корпоративных данных (уровень 1) обеспечивает защиту приложений с помощью ПИН-кода и шифрования и выполняет операции выборочной очистки. На устройствах Android этот уровень используется для проверки аттестации устройств. Конфигурация уровня 1 — это конфигурация начального уровня, которая обеспечивает аналогичное управление защитой данных в политиках почтовых ящиков Exchange Online и предоставляет доступ к ИТ и пользователям в APP.

- Расширенная защита корпоративных данных (уровень 2) вводит политики защиты приложений, механизмы предотвращения утечки данных и минимальные требования к ОС. Конфигурация уровня 2 применима к большинству мобильных пользователей, обращаюющихся к рабочим или учебным данным.

- Корпоративная защита данных с высоким уровнем ( уровень 3) предоставляет расширенные механизмы защиты данных, расширенную конфигурацию ПИН-кода и политики защиты приложений Mobile Threat Defense. Конфигурация уровня 3 является желательной для пользователей, обращаюющихся к данным с высоким риском.

Конкретные рекомендации для каждого уровня конфигурации и минимальный список приложений, защиту которых необходимо обеспечить, см. в статье Использование политик защиты приложений на платформе защиты данных.

Защита данных приложений с помощью политик защиты приложений

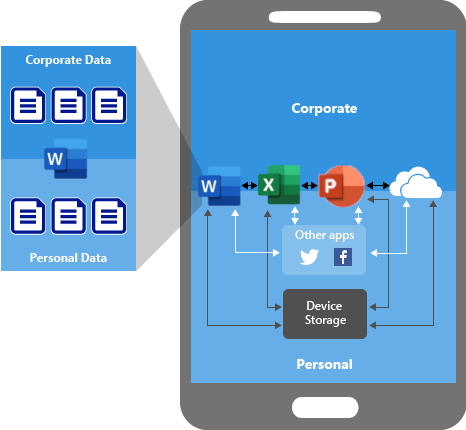

Приложения без политик защиты приложений

При использовании приложений без ограничений корпоративные и личные данные могут смешаться. Данные компании могут помещаться в такие расположения, как личное хранилище, или передаваться в приложения вне вашего контроля, что приводит к потере данных. Стрелки на приведенной выше схеме показывают неограниченное перемещение данных между приложениями (корпоративными и личными) и из приложений в хранилища.

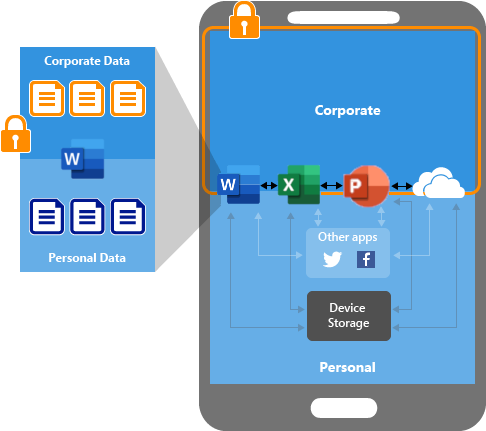

Защита данных с помощью политик защиты приложений

Используйте политики защита приложений, чтобы предотвратить сохранение данных компании в локальное хранилище устройства (см. следующий рисунок). Кроме того, ограничьте перемещение данных другими приложениями, которые не защищены политиками защита приложений. К параметрам политик защиты приложений можно отнести следующие:

- Политики перемещения данных, такие как Сохранение копий данных организации и Ограничение вырезания, копирования и вставки.

- Параметры политик доступа, такие как Требовать простой ПИН-код для доступа и Блокировать запуск управляемых приложений на устройствах со снятой защитой или с root-доступом.

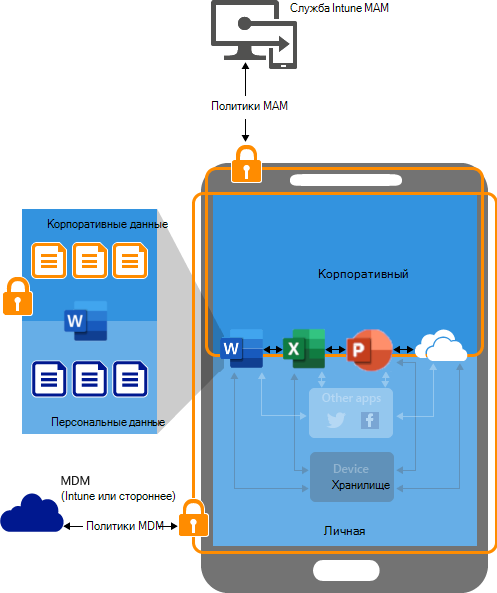

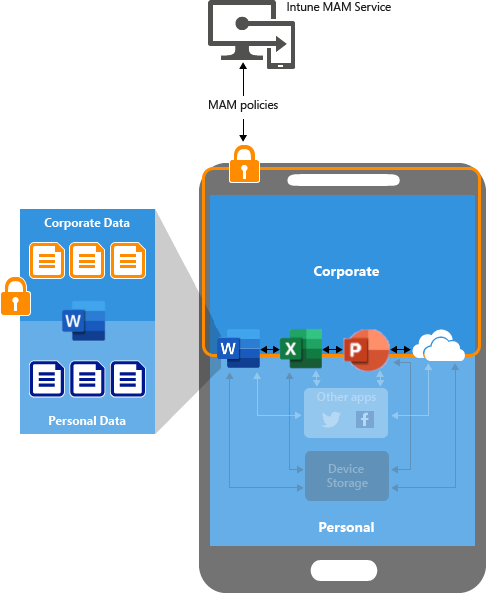

Защита данных с помощью политик защиты приложений на устройствах под управлением решения MDM

На следующем рисунке показаны уровни защиты, которые mdm и защита приложений политики предлагают вместе.

Решение MDM полезно следующим:

- регистрирует устройство;

- развертывает приложения на устройстве;

- на постоянной основе обеспечивает управление устройством и его соответствие требованиям.

Политики защиты полезны следующим:

- помогают защитить данные организации от утечки в потребительские приложения и службы;

- применяют ограничения (сохранить как, буфер обмена, ПИН-код и т. д.) к клиентским приложениям;

- удаляют данные компании из приложений без удаления самих приложений с устройства.

Защита данных с помощью политик защиты данных для устройств без регистрации

На схеме ниже показано, как работают политики защиты данных на уровне приложения без MDM.

Для устройств BYOD, которые не регистрируются ни в каких решениях MDM, политики защиты приложений помогают защитить корпоративные данные на уровне приложения. Но существуют некоторые ограничения, которые следует учитывать:

- Приложения не развертываются на устройстве. Пользователь получает приложения из магазина.

- Профили сертификатов не подготавливаются на этих устройствах.

- Параметры Wi-Fi и VPN компании не подготавливаются на этих устройствах.

Приложения, которыми можно управлять с помощью политик защиты приложений

Любым приложением, которое интегрируется с пакетом SDK для Intune или оболочкой с помощью App Wrapping Tool Intune, можно управлять с помощью политик защиты приложений Intune. См. официальный список защищенных приложений Microsoft Intune , которые используют эти средства и доступны для общедоступного использования.

Команда разработчиков пакета SDK intune активно тестирует и поддерживает поддержку приложений, созданных на собственных платформах Android и iOS/iPadOS (Obj-C, Swift). Хотя некоторые клиенты успешно интегрируют пакет SDK Intune с другими платформами, такими как React Native и NativeScript, явное руководство или подключаемые модули не предоставляются разработчикам приложений, использующим только поддерживаемые платформы.

Требования пользователей к использованию политик защиты приложений

В следующем списке приведены требования пользователей к использованию политик защиты приложений в приложении, управляемом Intune.

У пользователя должна быть учетная запись Microsoft Entra. Сведения о создании пользователей Intune в Microsoft Entra идентификаторе см. в статье Добавление пользователей и предоставление административных разрешений в Intune.

Пользователь должен иметь лицензию на Microsoft Intune, назначенную его учетной записи Microsoft Entra. Сведения о назначении лицензий Intune пользователям см. в статье Управление лицензиями Intune .

Пользователь должен принадлежать к группе безопасности, на которую нацелена политика защиты приложений. Та же политика защиты приложений применяется к определенному приложению, которое используется. защита приложений политики можно создавать и развертывать в Центре администрирования Microsoft Intune. Сейчас группы безопасности можно создавать в Центре администрирования Microsoft 365.

Пользователь должен войти в приложение с помощью своей учетной записи Microsoft Entra.

политики защита приложений для приложений Microsoft 365 (Office)

Существует еще несколько требований, которые необходимо учитывать при использовании политик защита приложений с приложениями Microsoft 365 (Office).

Важно!

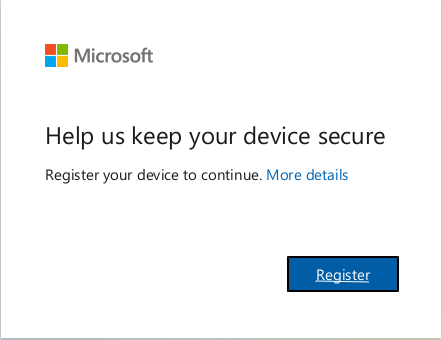

Для управления мобильными приложениями Intune (MAM) в Android требуется регистрация устройства с идентификатором Microsoft Entra для приложений Microsoft 365. Чтобы повысить безопасность, устройства Android должны быть зарегистрированы с идентификатором Microsoft Entra, чтобы продолжать получать политику MAM для приложений Microsoft 365.

При доступе к приложениям Microsoft 365, предназначенным с помощью политики MAM, пользователям может быть предложено пройти проверку подлинности, если устройство еще не зарегистрировано с Microsoft Entra идентификатором. Чтобы получить доступ к приложениям с поддержкой Microsoft 365 MAM, пользователям необходимо выполнить проверку подлинности и регистрацию.

Если у вас включены политики условного доступа или многофакторная проверка подлинности, устройства уже должны быть зарегистрированы, и пользователи не заметят никаких изменений.

Чтобы просмотреть зарегистрированные устройства, перейдите к отчету центра администрирования> Microsoft EntraУстройства>Все устройства, отфильтруйте по ОС и отсортируйте по зарегистрированным устройствам. Дополнительные сведения см. в разделе Управление удостоверениями устройств с помощью Центра администрирования Microsoft Entra.

Мобильное приложение Outlook

К использованию мобильного приложения Outlook относятся следующие требования.

На устройстве пользователя должно быть установлено мобильное приложение Outlook.

Пользователь должен иметь почтовый ящик microsoft 365 Exchange Online и лицензию, связанные с его Microsoft Entra учетной записью.

Примечание.

В настоящее время мобильное приложение Outlook поддерживает защиту приложений Intune только для Microsoft Exchange Online и Exchange Server с гибридной современной проверкой подлинности и не поддерживает Exchange в Office 365 Dedicated.

Word, Excel и PowerPoint

Ниже приведены требования к использованию приложений Word, Excel и PowerPoint.

Пользователь должен иметь лицензию на Приложения Microsoft 365 для бизнеса или предприятие, связанное с его учетной записью Microsoft Entra. Подписка должна включать приложения Microsoft 365 на мобильных устройствах и может включать облачную учетную запись хранения с Microsoft OneDrive. Лицензии Microsoft 365 можно назначить в центре администрирования Microsoft 365, следуя этим инструкциям.

Пользователь должен иметь управляемое расположение, настроенное с помощью функции детализированного сохранения как в параметре политики защиты приложений "Сохранение копий данных организации". Например, если управляемое расположение — OneDrive, приложение OneDrive должно быть настроено в приложении Word пользователя, Excel или PowerPoint.

Если управляемое расположение — OneDrive, приложение должно быть целевым с помощью политики защиты приложений, развернутой для пользователя.

Примечание.

Мобильные приложения Office сейчас поддерживают только SharePoint Online, но не локальное приложение SharePoint.

Управляемое расположение, необходимое для Office

Для Office требуется управляемое расположение (то есть OneDrive). Intune помечает все данные в приложении как корпоративные или личные. Данные считаются корпоративными, если они по исходят из расположения компании. Для приложений Microsoft 365 Intune рассматривает следующие бизнес-расположения: электронную почту (Exchange) или облачное хранилище (приложение OneDrive с рабочей или учебной учетной записью OneDrive).

Skype для бизнеса

Существуют дополнительные требования к использованию Skype для бизнеса. См. требования к лицензии Skype для бизнеса. Сведения о гибридных и локальных конфигурациях Skype для бизнеса (SfB) см. в статье Гибридная современная проверка подлинности для SfB и Exchange предоставляет общедоступную и современную проверку подлинности для локального SfB с идентификатором Microsoft Entra соответственно.

Глобальная политика защиты приложений

Администратор OneDrive может настроить средства управления мобильными приложениями для клиентских приложений OneDrive и SharePoint. Для этого администратору нужно перейти на сайт admin.onedrive.com и выбрать тип доступа Устройство.

Параметры, доступные в консоли OneDrive Администратор, настраивают специальную политику защиты приложений Intune, называемую глобальной политикой. Эта политика применяется ко всем пользователям в клиенте. Настроить объекты, для которых она действует, невозможно.

После включения глобальной политики приложения OneDrive и SharePoint для iOS/iPadOS и Android по умолчанию защищаются с использованием выбранных параметров. ИТ-специалист может изменить эту политику в Центре администрирования Microsoft Intune , чтобы добавить дополнительные целевые приложения и изменить любой параметр политики.

По умолчанию в каждом клиенте может быть только одна глобальная политика. Вы можете применить интерфейсы API Intune Graph, чтобы создать дополнительные глобальные политики для каждого клиента, но мы не рекомендуем этого делать. Причина заключается в том, что устранение неполадок, возникших в результате реализации дополнительных политик, может представлять сложность.

Хотя глобальная политика применяется ко всем пользователям в клиенте, любая стандартная политика защиты приложений Intune переопределяет эти параметры.

Примечание.

Параметры политики в Центре администрирования OneDrive больше не обновляются. Вместо этого можно использовать Microsoft Intune. Дополнительные сведения см. в статье Управление доступом к функциям в мобильных приложениях OneDrive и SharePoint.

Функции защиты приложений

Множественная идентификация

Поддержка нескольких удостоверений позволяет приложению работать у разных аудиторий пользователей. Эти аудитории формируют как "корпоративные", так и "частные" пользователи. "Корпоративная" аудитория использует рабочие и учебные учетные записи, тогда как потребители, такие как пользователи Microsoft 365 (Office), будут использовать личные учетные записи. Приложение, поддерживающее несколько удостоверений, может быть выпущено в общедоступной версии, где политики защиты приложений применяются только в контексте рабочего и учебного ("корпоративного") использования приложения. Поддержка нескольких удостоверений позволяет пакету SDK для Intune применять политики защиты приложений только к рабочей или учебной учетной записи, используемой для входа в приложение. Если вход в приложение выполнен с помощью личной учетной записи, данные останутся без изменений. Политики защиты приложений можно использовать для предотвращения перемещения данных рабочей или учебной учетной записи в личные учетные записи в приложении с несколькими удостоверениями, личные учетные записи в других приложениях или в личные приложения.

Важно!

Независимо от того, поддерживает ли приложение несколько удостоверений, только одно "корпоративное" удостоверение может иметь политику защиты приложений Intune.

В качестве примера "личного" контекста рассмотрим пользователя, который запускает новый документ в Word. Это считается личным контекстом, поэтому политики Защиты приложений Intune не применяются. После сохранения документа в "корпоративной" учетной записи OneDrive он считается "корпоративным" контекстом и применяются политики защиты приложений Intune.

Рассмотрим следующие примеры рабочего (корпоративного) контекста:

- Пользователь запускает приложение OneDrive с рабочей учетной записью. В рабочем контексте он не может перемещать файлы в личное хранилище. Позднее, когда этот пользователь откроет OneDrive с личной учетной записью, он может копировать и перемещать данные из своего личного хранилища OneDrive без ограничений.

- Пользователь создает черновик сообщения электронной почты в приложении Outlook. После ввода темы или текста сообщения пользователь не может сменить рабочий контекст на личный для адреса отправителя, так как тема и текст сообщения защищены политикой Защиты приложений.

Примечание.

Outlook предоставляет объединенное представление электронной почты для личных и корпоративных сообщений. В этом случае приложение Outlook запрашивает ПИН-код для Intune при запуске.

Важно!

Хотя Edge используется в корпоративном контексте, пользователи могут намеренно перемещать файлы OneDrive в рамках этого контекста в неизвестное личное облачное хранилище. Чтобы избежать этого, см. статью Управление веб-сайтами для разрешения отправки файлов и настройка списка разрешенных или заблокированных сайтов для Edge.

ПИН-код для приложения Intune

Персональный идентификационный номер (ПИН-код) — это секретный код, который используется для проверки прав пользователя на доступ к корпоративным данным в приложении.

Приглашение на ввод ПИН-кода

Intune запрашивает ПИН-код для приложения, когда пользователь пытается получить доступ к корпоративным данным. В приложениях с поддержкой нескольких удостоверений, таких как Word, Excel или PowerPoint, пользователю будет предложено ввести ПИН-код при попытке открыть корпоративный документ или файл. В приложениях с одним удостоверением, таких как бизнес-приложения, управляемые с помощью App Wrapping Tool Intune, при запуске запрашивается ПИН-код, так как пакет SDK для Intune знает, что интерфейс пользователя в приложении всегда является корпоративным.

Частота запроса ПИН-кода или корпоративных учетных данных

ИТ-администратор может определить параметр политики защиты приложений Intune Повторно проверьте требования к доступу через (минуты) в Центре администрирования Microsoft Intune. Этот параметр определяет период времени, через который выполняется проверка требования к доступу на устройстве, после чего снова появляется экран приложения с ПИН-кодом или полями для ввода корпоративных учетных данных. Однако важные сведения о ПИН-коде, влияющие на частоту запроса пользователя:

-

Для удобства ПИН-код является общим для приложений одного издателя.

В iOS/iPadOS один ПИН-код приложения используется для всех приложений одного издателя. Например, все приложения Майкрософт используют один и тот же ПИН-код. В Android один ПИН-код приложения является общим для всех приложений. -

Поведение параметра Повторная проверка соблюдения требований к доступу через (в минутах) после перезагрузки устройства.

Таймер отслеживает количество минут бездействия, определяющее время для следующего запроса ПИН-кода или корпоративных учетных данных приложения Intune. В iOS/iPadOS перезагрузка устройства не затрагивает таймер. Таким образом, перезагрузка устройства не влияет на количество минут, в течение которых пользователь остается неактивным в приложении iOS/iPadOS с целевой политикой ПИН-кода Intune (или корпоративных учетных данных). В Android таймер сбрасывается при перезагрузке устройства. Таким образом, приложения Android с политикой ПИН-кода Intune (или корпоративных учетных данных), скорее всего, запрашивают ПИН-код приложения или запрос корпоративных учетных данных независимо от значения параметра "Повторная проверка требований к доступу после (в минутах)" после перезагрузки устройства. -

Последовательный характер таймера, связанного с ПИН-кодом.

Когда введен ПИН-код для доступа к приложению (приложение A) и приложение перешло в активный режим (основной фокус ввода) на устройстве, таймер ПИН сбрасывается. Любое приложение (приложение B), которое использует этот ПИН-код, не запрашивает у пользователя ввод ПИН-кода, так как таймер сброшен. Запрос снова появится после того, как снова будет выполнено значение "Повторная проверка требований к доступу после (минут)".

Для устройств iOS/iPadOS, даже если ПИН-код совместно используется приложениями от разных издателей, запрос снова отображается при повторном выполнении проверки требований к доступу через (минуты) для приложения, которое не является основным фокусом ввода. Например, у пользователя есть приложение A издателя X и приложение B издателя Y, и эти два приложения совместно используют один и тот же ПИН-код. Пользователь работает с приложением A (на переднем плане); приложение B находится в свернутом состоянии. После того как будет выполнено значение Перепроверять требования к доступу после (в минутах) и пользователь переключится на приложение B, требуется ПИН-код.

Примечание.

Чтобы чаще проверять требования пользователя к доступу (т. е. запрос НА ПИН-код), особенно для часто используемого приложения, уменьшите значение параметра "Повторная проверка требований к доступу через (минуты)".

Встроенные ПИН-коды приложений для Outlook и OneDrive

ПИН-код Intune работает на основе таймера на основе бездействия (значение повторной проверки требований к доступу через (минуты)). Таким образом, запросы ПИН-кода Intune отображаются независимо от встроенных запросов ПИН-кода приложения для Outlook и OneDrive, которые часто связаны с запуском приложения по умолчанию. Если пользователь получает оба запроса ПИН-кода одновременно, ожидаемое поведение заключается в том, что ПИН-код Intune имеет приоритет.

Безопасность ПИН-кода Intune

ПИН-код предоставляет доступ к корпоративным данным только пользователям с соответствующими полномочиями. Таким образом, пользователь должен войти с помощью рабочей или учебной учетной записи, прежде чем устанавливать или сбрасывать ПИН-код приложения Intune. Microsoft Entra идентификатор обрабатывает эту проверку подлинности с помощью безопасного обмена маркерами, а пакет SDK для Intune не видит его. Из соображений безопасности рекомендуется шифровать корпоративные или учебные данные. Шифрование не связано с ПИН-кодом приложения, но является собственной политикой защиты приложений.

Защита от атак методом подбора и ПИН-код Intune

В рамках политики использования ПИН-кода для приложения ИТ-администратор может настроить максимальное число попыток пользователя выполнить проверку подлинности с использованием ПИН-кода, прежде чем приложение будет заблокировано. После выполнения количества попыток пакет SDK для Intune может очистить "корпоративные" данные в приложении.

ПИН-код Intune и выборочная очистка

В iOS/iPadOS сведения о ПИН-коде уровня приложения хранятся в цепочке ключей, которая является общей для приложений с одним издателем, например всех собственных приложений Майкрософт. Эти сведения о ПИН-коде также привязаны к учетной записи пользователя. Выборочная очистка одного приложения не влияет на другое приложение.

Например, ПИН-код, заданный в Outlook для вошедшего в систему пользователя, хранится в общей цепочке ключей. Когда пользователь входит в OneDrive (также опубликован корпорацией Майкрософт), он видит тот же ПИН-код, что и Outlook, так как он использует ту же общую цепочку ключей. При выходе из Outlook или очистке пользовательских данных в Outlook пакет SDK для Intune не очищает цепочку ключей, так как OneDrive может по-прежнему использовать этот ПИН-код. Из-за этого выборочные очистки не очищают общую цепочку ключей, включая ПИН-код. Это поведение остается прежним, даже если на устройстве существует только одно приложение от издателя.

Так как ПИН-код предоставляется приложениям одного издателя, если очистка выполняется в одном приложении, пакет SDK для Intune не знает, есть ли на устройстве другие приложения с тем же издателем. Таким образом, пакет SDK для Intune не очищает ПИН-код, так как он по-прежнему может использоваться для других приложений. Ожидается, что ПИН-код приложения будет стирается при удалении последнего приложения из этого издателя в конечном итоге в рамках очистки ос.

Если вы наблюдаете очистку ПИН-кода на некоторых устройствах, скорее всего, происходит следующее поведение: так как ПИН-код привязан к удостоверению, если пользователь входит в систему с другой учетной записью после очистки, ей будет предложено ввести новый ПИН-код. Однако при входе с помощью ранее существующей учетной записи для входа можно использовать ПИН-код, хранящийся в цепочке ключей.

Повторная настройка PIN-кода для приложений одного издателя

MAM (в iOS/iPadOS) в настоящее время позволяет использовать ПИН-код на уровне приложения с буквенно-цифровыми и специальными символами (называемые секретным кодом), что требует участия приложений (то есть WXP, Outlook, Managed Browser Viva Engage) для интеграции пакета SDK Intune для iOS. Без этого параметры секретного кода не применяются должным образом для целевых приложений. Эта функция была выпущена в пакете SDK для Intune для iOS версии 7.1.12.

Для поддержки этой функции и обеспечения обратной совместимости с предыдущими версиями пакета SDK intune для iOS/iPadOS все ПИН-коды (числовой или секретный код) в версии 7.1.12+ обрабатываются отдельно от числового ПИН-кода в предыдущих версиях пакета SDK. Еще одно изменение было введено в пакет SDK Intune для iOS версии 14.6.0, из-за этого все ПИН-коды в 14.6.0+ обрабатываются отдельно от ПИН-кодов в предыдущих версиях пакета SDK.

Таким образом, если на устройстве есть приложения с пакетом SDK для Intune для iOS версий до 7.1.12 AND после 7.1.12 от одного издателя (или версий до 14.6.0 и после 14.6.0), они должны настроить два ПИН-кодов. Два ПИН-кода (для каждого приложения) никак не связаны (то есть должны соответствовать политике защиты приложений, применяемой к приложению). Таким образом, если в приложениях A и B применяются одинаковые политики (в отношении ПИН-кода), пользователь может настроить один и тот же ПИН-код дважды.

Это поведение относится только к PIN-кодам в приложениях iOS/iPadOS с поддержкой управления мобильными приложениями Intune. Со временем, по мере внедрения в приложения более поздних версий пакета SDK Intune для iOS/iPadOS, двукратная установка PIN-кодов станет менее проблематичной.

Примечание.

Например, если приложение A создано с версией до 7.1.12 (или 14.6.0), а приложение B создано с версией, большей или равной 7.1.12 (или 14.6.0) от одного издателя, пользователь должен отдельно настроить ПИН-коды для A и B, если они установлены на устройстве iOS/iPadOS.

Если на устройстве установлено приложение C с пакетом SDK версии 7.1.9 (или 14.5.0), оно использует тот же ПИН-код, что и приложение A.

Приложение D, созданное с 7.1.14 (или 14.6.2), использует тот же ПИН-код, что и приложение B.

Если приложения A и C установлены на устройстве, необходимо задать один ПИН-код. То же самое относится и к приложениям B и D, установленным на устройстве.

Шифрование данных приложения

ИТ-администраторы могут развернуть политику защиты приложений, в соответствии с которой данные приложения должны шифроваться. В рамках политики ИТ-администратор также может определить, когда содержимое должно быть зашифровано.

Как выглядит процесс шифрования данных в Intune

Дополнительные сведения о параметрах шифрования в политике защиты приложений см. в статьях Параметры политики защиты мобильных приложений для Android и Параметры политики защиты мобильных приложений для iOS/iPadOS.

Шифруемые данные

В соответствии с политикой защиты приложений, определенной ИТ-администратором, шифруются только те данные, которые отмечены как корпоративные. Данные считаются корпоративными, если они созданы в корпоративном расположении. Для приложений Microsoft 365 Intune рассматривает следующие бизнес-расположения:

- электронная почта (Exchange);

- Облачное хранилище (приложение OneDrive с рабочей или учебной учетной записью OneDrive)

Для бизнес-приложений, управляемых App Wrapping Tool Intune, все данные приложений считаются корпоративными.

Выборочная очистка

Удаленная очистка данных

В Intune данные приложения можно очистить двумя способами:

- полная очистка устройства;

- выборочная очистка для управления мобильными устройствами;

- выборочная очистка MAM.

Дополнительные сведения об удаленной очистке для MDM см. в статье Удаление устройств путем очистки или прекращения использования. Дополнительные сведения о выборочной очистке с использованием MAM см. в разделе Действие "Прекратить использование" и статье Очистка только корпоративных данных в приложениях, управляемых с помощью Intune.

При полной очистке устройства с него удаляются все данные и параметры пользователя и восстанавливаются заводские настройки. Устройство удаляется из Intune.

Примечание.

Полная очистка устройства и выборочная очистка для MDM может выполняться только на устройствах, зарегистрированных с помощью управления мобильными устройствами Intune (MDM).

Выборочная очистка для управления мобильными устройствами

Сведения об удалении данных организации см. в статье Удаление устройств — прекращение поддержки.

Выборочная очистка для управления мобильными приложениями

Выборочная очистка для MAM удаляет данные корпоративного приложения из приложения. Запрос инициируется с помощью Intune. Сведения об инициации запроса на очистку см. в статье Очистка только корпоративных данных в приложениях, управляемых с помощью Intune.

Если пользователь использует приложение при запуске выборочной очистки, пакет SDK для Intune будет каждые 30 минут проверять наличие запроса на выборочную очистку от службы Intune MAM. Проверка запросов на выборочную очистку также выполняется, когда пользователь впервые запускает приложение и входит с помощью своей рабочей или учебной учетной записи.

Почему локальные службы не поддерживают приложения, защищенные с помощью Intune?

Защита приложений в Intune зависит от соответствия удостоверений пользователя в приложении и в пакете SDK для Intune. Единственный способ обеспечить это — использовать современные средства проверки подлинности. Существуют сценарии, в которых приложения могут работать с локальной конфигурацией, но они не согласованы или не гарантированы.

Существует ли безопасный способ открывать веб-ссылки из управляемых приложений?

ИТ-администратор может развернуть и настроить политику защиты приложений для Microsoft Edge (веб-браузера, которым можно легко управлять с помощью Intune). ИТ-администратор может настроить открытие всех веб-ссылок в управляемых приложениях Intune с помощью приложения Managed Browser.

Возможности защиты приложений для устройств iOS

Идентификаторы c отпечатками пальцев или лица для устройства

Политики защиты приложений Intune позволяют контролировать доступ к приложениям только лицензированным пользователям Intune. Одним из способов управления доступом к приложениям является запрос Apple Touch ID или Face ID на поддерживаемых устройствах. Intune реализует поведение, в котором при наличии каких-либо изменений в биометрической базе данных устройства Intune запрашивает у пользователя ПИН-код при достижении следующего значения времени ожидания бездействия. К изменениям биометрических данных относится добавление или удаление отпечатка пальца или изображения лица. Если у пользователя Intune нет ПИН-кода, он должен настроить ПИН-код Intune.

Этот процесс нужен для того, чтобы обеспечить безопасность и защиту данных вашей организации на уровне приложения. Эта функция доступна только для устройств iOS/iPadOS, и для ее работы требуются приложения, интегрированные с пакетом Intune SDK для iOS/iPadOS 9.0.1 или более поздней версии. Интеграция пакета SDK нужна для того, чтобы принудительно применить это поведение для целевых приложений. Такая интеграция происходит регулярно и зависит от сотрудничества команд конкретных приложений. Некоторые приложения, которые участвуют, включают WXP, Outlook, Managed Browser и Viva Engage.

Расширение общего доступа для iOS

Используйте расширение общего ресурса iOS/iPadOS для открытия рабочих или учебных данных в неуправляемых приложениях, даже если политика передачи данных настроена только для управляемых приложений или без приложений. Политика защиты приложений Intune не может управлять расширением общего ресурса iOS/iPadOS без управления устройством. Следовательно, Intune зашифровывает корпоративные данные, прежде чем они будут использоваться за пределами приложения. Проверьте это поведение шифрования, попытаясь открыть "корпоративный" файл за пределами управляемого приложения. Такой файл должен быть зашифрован, и его не удастся открыть за пределами управляемого приложения.

Поддержка универсальных ссылок

По умолчанию политики защиты приложений Intune запрещают доступ к неавторизованному содержимому приложения. В iOS/iPadOS есть функции для открытия определенного содержимого или приложений с помощью универсальных ссылок.

Пользователи могут отключить универсальные ссылки приложения, перейдя по ним в Safari и выбрав Открыть в новой вкладке или Открыть. Чтобы использовать универсальные ссылки с политиками защиты приложений Intune, важно повторно включить универсальные ссылки. Пользователю потребуется открытьимя> приложения в< Safari после длительного нажатия соответствующей ссылки. Это должно предложить любому защищенному приложению маршрутизировать все универсальные ссылки в защищенное приложение на устройстве.

Несколько параметров доступа для защиты приложений в Intune для одного набора приложений или пользователей

Политики защиты приложений Intune для доступа применяются в определенном порядке на пользовательских устройствах, когда они пытаются получить доступ к целевому приложению из своей корпоративной учетной записи. Как правило, очистка имеет приоритет, далее следует блокировка, а затем нестрогое предупреждение. Например, если применимо к конкретному пользователю или приложению, минимальный параметр операционной системы iOS/iPadOS, предупреждающий пользователя об обновлении версии iOS/iPadOS, применяется после параметра минимальной операционной системы iOS/iPadOS, который блокирует доступ пользователя. Таким образом, в сценарии, когда ИТ-администратор настраивает минимальную операционную систему iOS на 11.0.0.0, а минимальную операционную систему iOS (только предупреждение) на 11.1.0.0. В то время как устройство, пытающееся получить доступ к приложению, было в iOS 10, пользователь будет заблокирован на основе более ограничительного параметра для минимальной версии операционной системы iOS, что приводит к блокировке доступа.

При обработке параметров различных типов требование к версии пакета SDK для Intune имеет приоритет, далее следует требование к версии приложения, а затем к версии операционной системы iOS/iPadOS. Далее проверяются предупреждения для всех типов параметров в том же порядке. Настройте требование к версии пакета SDK для Intune, только если команда разработчиков Intune поможет вам выполнить основные сценарии блокировки.

Возможности защиты приложений для устройств Android

Примечание.

защита приложений политики не поддерживаются на выделенных устройствах Android Enterprise под управлением Intune без режима общего устройства. На этих устройствах Корпоративный портал установка требуется для того, чтобы политика блокировки политик защиты приложений влалась в силу, не влияя на пользователя. защита приложений политики поддерживаются на выделенных устройствах Android Enterprise под управлением Intune в режиме общего устройства, а также на устройствах без пользователей AOSP, использующих режим общего устройства. Хотя политики защита приложений поддерживаются в режиме общего устройства, существует исключение, если в политике android защита приложений применяются следующие параметры:

- ПИН-код для доступа

- Данные рабочей или учебной учетной записи для доступа

В этом сценарии, если пользователь заблокирован во время потока сброса ПИН-кода, он должен использовать кнопку Удалить учетную запись, чтобы разблокировать себя.

Устройства Android с Microsoft Teams

Приложение Teams на устройствах Microsoft Teams с Android не поддерживает политики защиты приложений (не получает политику через приложение Корпоративный портал). Это означает, что параметры политики защиты приложений не будут применяться к Teams на устройствах Microsoft Teams Android. Если для этих устройств настроены политики защиты приложений, рассмотрите возможность создания группы пользователей Teams устройств и исключите эту группу из родственных политик защиты приложений. Кроме того, рассмотрите возможность изменения политики регистрации Intune, политик условного доступа и политик соответствия Intune, чтобы они включали поддерживаемые параметры. Если вы не можете изменить существующие политики, необходимо настроить фильтры устройств (исключение). Проверьте каждый параметр в соответствии с существующей конфигурацией условного доступа и политикой соответствия Intune, чтобы узнать, включены ли неподдерживаемые параметры. Дополнительные сведения см. в статье Поддерживаемый условный доступ и политики соответствия устройств Intune для устройств Android Комнаты Microsoft Teams и Teams. Сведения о Комнатах Microsoft Teams, см. в разделе Условный доступ и соответствие требованиям Intune для Комнат Microsoft Teams.

Биометрическая проверка подлинности устройства

Для устройств Android, поддерживающих биометрическую проверку подлинности, разрешите пользователям использовать отпечатки пальцев или разблокировку лиц в зависимости от того, что поддерживает их устройство Android. Настройте, можно ли использовать для проверки подлинности все биометрические типы, кроме отпечатков пальцев. Отпечатки пальцев и разблокировка лиц доступны только для устройств, которые поддерживают эти биометрические типы и работают под управлением правильной версии Android. Для разблокировки отпечатком пальца требуется Android 6 или более поздней версии, а для распознавания лиц требуется Android 10 или более поздней версии.

Приложение "Корпоративный портал" и защита приложений Intune

Большинство функций защиты приложений встроены в приложение корпоративного портала. Регистрация устройства не требуется*, хотя приложение Корпоративный портал всегда требуется. Для управления мобильными приложениями (MAM) пользователь должен установить приложение Корпоративный портал на устройстве.

Несколько параметров доступа для защиты приложений в Intune для одного набора приложений или пользователей

Политики защиты приложений Intune для доступа применяются в определенном порядке на пользовательских устройствах, когда они пытаются получить доступ к целевому приложению из своей корпоративной учетной записи. Как правило, блок имеет приоритет, а затем предупреждение о пренебрежимом. Например, если применимо к конкретному пользователю или приложению, параметр минимальной версии исправлений Android, предупреждающий пользователя о необходимости обновления, применяется после параметра минимальной версии исправления Android, который блокирует доступ пользователя. Таким образом, в сценарии, когда ИТ-администратор настраивает минимальную версию исправлений Android для 2018-03-01 , а минимальную версию исправления Android (только предупреждение) — 2018-02-01, пока устройство, пытающееся получить доступ к приложению, было в версии 2018-01-01исправления, пользователь будет заблокирован в соответствии с более строгим параметром для минимальной версии исправлений Android, что приводит к блокировке доступа.

При работе с различными типами параметров приоритет будет иметь требование к версии приложения, за которым следует требование к версии операционной системы Android и требование к версии исправлений Android. Затем все предупреждения проверяются для всех типов параметров в одном порядке.

Политики защиты приложений Intune и проверка целостности устройств Google Play для устройств Android

Политики защиты приложений Intune предоставляют администраторам возможность требовать, чтобы устройства пользователей передавали проверка целостности устройств Google Play для устройств Android. О новом определении службы Google Play ИТ-администратору сообщается через интервал, определенный службой Intune. Частота выполнения вызова службы регулируется из-за нагрузки, поэтому это значение сохраняется внутри и не настраивается. Любое действие, настроенное ИТ-администратором для параметра целостности устройства Google, выполняется на основе последнего результата, сообщаемого службе Intune во время условного запуска. Если данных нет, доступ разрешен в зависимости от отсутствия других проверок условного запуска, и служба Google Play "обход" для определения результатов аттестации начинается во внутренней части и асинхронно запрашивает пользователя в случае сбоя устройства. Если есть устаревшие данные, доступ блокируется или разрешен в зависимости от последнего сообщаемого результата. Аналогичным образом начинается цикл службы Google Play для определения результатов аттестации и асинхронно запрашивает пользователя в случае сбоя устройства.

Политики защиты приложений Intune и API проверки приложений Google для устройств Android

Политики защиты приложений Intune предоставляют администраторам возможность требовать, чтобы устройства пользователей отправляли сигналы через API проверки приложений Google для устройств Android. Инструкции по выполнению этой задачи могут слегка различаться в зависимости от используемого устройства. Общий процесс включает в себя переход в Google Play Store, затем выбор моих приложений & игры, выбор результата последнего сканирования приложения, который приведет вас к меню Play Protect. Переключатель Проверять устройство на наличие угроз безопасности должен быть переведен в положение "Вкл".

API целостности Google Play

Intune использует API-интерфейсы google Play Integrity для добавления в существующие проверки обнаружения корней для незарегистрированных устройств. Google разрабатывает и поддерживает этот набор API для приложений Android, если они не хотят, чтобы их приложения запускались на устройствах с привилегированным доступом. Это, например, включается в приложение Android Pay. Хотя Google не делится всей информацией о проверках обнаружения корней, которые происходят, эти API обнаруживают пользователей, которые укореняют свои устройства. Таким пользователям можно будет запрещать доступ либо можно будет удалять их корпоративные учетные записи из приложений с действующими политиками. Проверка базовой целостности дает представление об общей целостности устройства. Проверку базовой целостности не проходят устройства с root-доступом, эмуляторы, виртуальные устройства и устройства с признаками несанкционированного доступа. Проверка базовой целостности и сертифицированных устройств дает представление о совместимости устройства со службами Google. Это проверка могут проходить только неизмененные устройства, сертифицированные Google. Устройства, которые завершаются сбоем, включают следующие:

- устройства, которые не прошли проверку базовой целостности;

- устройства с разблокированным загрузчиком;

- устройства с пользовательским образом системы или диском;

- Устройства, на которые производитель не обращался или не прошел сертификацию Google

- устройства с образом системы, созданным непосредственно из исходных файлов программы Android с открытым исходным кодом;

- устройства с образом системы для предварительной бета-версии или версии для разработчиков.

Технические сведения см. в документации Google по API целостности Google Play .

Настройка вердикта о целостности воспроизведения и параметр "устройства со снятой защитой или корневым доступом"

Вердикт о целостности воспроизведения требует, чтобы пользователь был в сети, по крайней мере, в то время, когда выполняется цикл для определения результатов аттестации. Если пользователь находится в автономном режиме, ИТ-администратор по-прежнему может ожидать принудительного применения результата из параметра устройств со снятой защитой или корневым доступом . Однако если пользователь слишком долго находится в автономном режиме, вступает в игру значение автономного льготного периода , а доступ к рабочим или учебным данным блокируется после достижения этого значения таймера до тех пор, пока не будет доступен сетевой доступ. Включение обоих параметров обеспечивает многоуровневый подход к поддержанию работоспособности устройств пользователей, что важно при доступе пользователей к рабочим или учебным данным на мобильных устройствах.

API защиты Google Play и Сервисы Google Play

Для параметров политики защиты приложений, использующих API защиты Google Play, требуется, чтобы службы Google Play функционировали. Как вердикт о целостности воспроизведения, так и проверка угроз в приложениях требуют правильной работы определенной Google версией Служб Google Play. Так как эти параметры попадают в область безопасности, пользователь блокируется, если он предназначен для этих параметров и не соответствует соответствующей версии Служб Google Play или не имеет доступа к Службам Google Play.

защита приложений интерфейс для устройств с Windows

Существует две категории параметров политики: защита данных и проверка работоспособности. Термин приложение, управляемое политикой , относится к приложениям, настроенным с помощью политик защиты приложений.

Защита данных

Параметры защиты данных влияют на данные и контекст организации. Как администратор, вы можете управлять перемещением данных в контекст защиты организации и из него. Контекст организации определяется документами, службами и сайтами, к которым обращается указанная учетная запись организации. Следующие параметры политики помогают управлять внешними данными, полученными в контексте организации, и данными организации, отправляемыми из контекста организации.

Проверки работоспособности

Проверки работоспособности позволяют настроить возможности условного запуска. Для этого необходимо задать условия проверка работоспособности для политики защиты приложений. Выберите параметр и введите значение , которое должно соответствовать пользователям для доступа к данным организации. Затем выберите действие , которое нужно выполнить, если пользователи не соответствуют вашим условным требованиям. В некоторых случаях для одного параметра можно настроить несколько действий.

Дальнейшие действия

Как создавать и назначать политики защиты приложений с помощью Microsoft Intune

Параметры политики защиты приложений Android в Microsoft Intune