Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Хотите попробовать Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Примечание.

Defender для конечной точки в iOS будет использовать VPN для предоставления функции веб-защиты. Это не обычный VPN и локальный или самозацикливный VPN, который не принимает трафик за пределы устройства.

Условный доступ с помощью Defender для конечной точки в iOS

Microsoft Defender для конечной точки в iOS, а также Microsoft Intune и Microsoft Entra ID позволяет применять политики соответствия устройств и условного доступа на основе оценки риска устройства. Defender для конечной точки — это решение mobile Threat Defense (MTD), которое можно развернуть для использования этой возможности с помощью Intune.

Дополнительные сведения о настройке условного доступа с помощью Defender для конечной точки в iOS см. в разделе Defender для конечной точки и Intune.

Веб-защита и VPN

По умолчанию Defender для конечной точки в iOS включает и включает веб-защиту, которая помогает защитить устройства от веб-угроз и защитить пользователей от фишинговых атак. Защита от фишинга и пользовательские индикаторы (URL-адрес и домен) поддерживаются в рамках веб-защиты. Пользовательские индикаторы на основе IP-адресов в настоящее время не поддерживаются в iOS. Фильтрация веб-содержимого в настоящее время не поддерживается на мобильных платформах (Android и iOS).

Defender для конечной точки в iOS использует VPN для предоставления этой возможности. VPN является локальным, и в отличие от традиционных VPN, сетевой трафик не отправляется за пределы устройства.

Хотя он включен по умолчанию, в некоторых случаях может потребоваться отключить VPN. Например, вы хотите запустить некоторые приложения, которые не работают при настройке VPN. В таких случаях можно отключить VPN из приложения на устройстве, выполнив следующие действия.

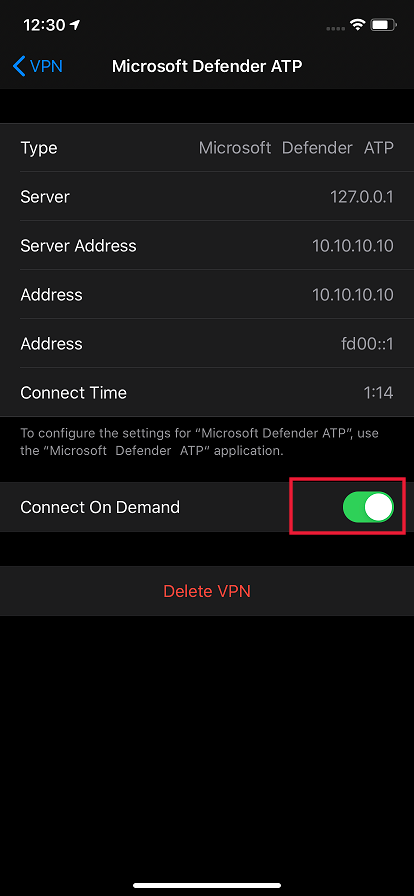

На устройстве iOS откройте приложение Параметры , выберите Общие , а затем — VPN.

Нажмите кнопку i для Microsoft Defender для конечной точки.

Отключите подключение по запросу , чтобы отключить VPN.

Примечание.

Веб-защита недоступна, если VPN отключена. Чтобы повторно включить защиту веб-сайта, откройте приложение Microsoft Defender для конечной точки на устройстве и выберите Запустить VPN.

Отключение веб-защиты

Веб-защита является одной из ключевых функций Defender для конечной точки, и ей требуется VPN-подключение для обеспечения этой возможности. Используемый VPN является локальным VPN/замыкания на себя, а не традиционным VPN, однако существует несколько причин, по которым клиенты могут не предпочесть VPN. Если вы не хотите настраивать VPN, можно отключить веб-защиту и развернуть Defender для конечной точки без этой функции. Другие функции Defender для конечной точки продолжают работать.

Эта конфигурация доступна как для зарегистрированных (MDM) устройств, так и для незарегистрированных устройств (MAM). Для клиентов с MDM администраторы могут настроить веб-защиту с помощью управляемых устройств в конфигурации приложения. Для клиентов без регистрации с помощью MAM администраторы могут настроить веб-защиту с помощью управляемых приложений в конфигурации приложений.

Настройка веб-защиты

Отключение веб-защиты с помощью MDM

Чтобы отключить веб-защиту зарегистрированных устройств, выполните следующие действия.

В Центре администрирования Microsoft Intune перейдите в раздел Политикиконфигурации приложений>.>Добавление>управляемых устройств.

Присвойте политике имя Platform > iOS/iPadOS.

Выберите Microsoft Defender для конечной точки в качестве целевого приложения.

На странице Параметры выберите Использовать конструктор конфигураций, а затем добавьте

WebProtectionв качестве ключа и задайте для его типа значения значениеString.- По умолчанию —

WebProtection = true. Администратор должен отключитьWebProtection = falseзащиту веб-сайта. - Defender для конечной точки отправляет пульс на портал Microsoft Defender каждый раз, когда пользователь открывает приложение.

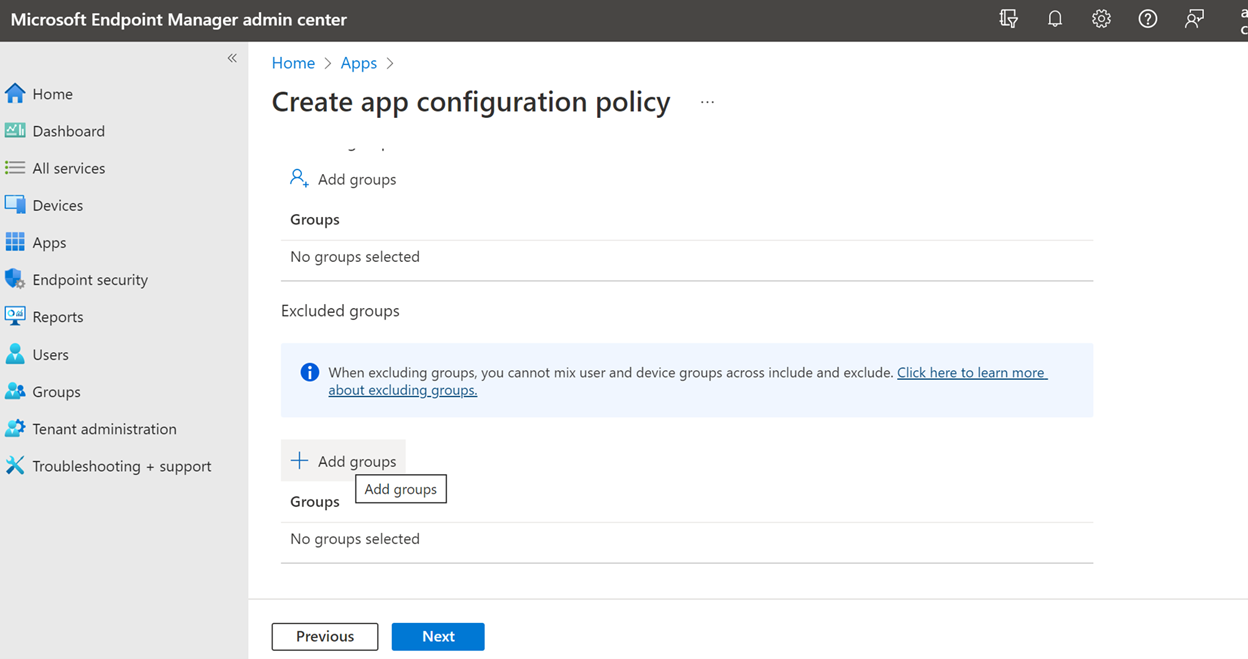

- Нажмите кнопку Далее, а затем назначьте этот профиль целевым устройствам или пользователям.

- По умолчанию —

Отключение веб-защиты с помощью MAM

Чтобы отключить веб-защиту незарегистрированных устройств, выполните следующие действия.

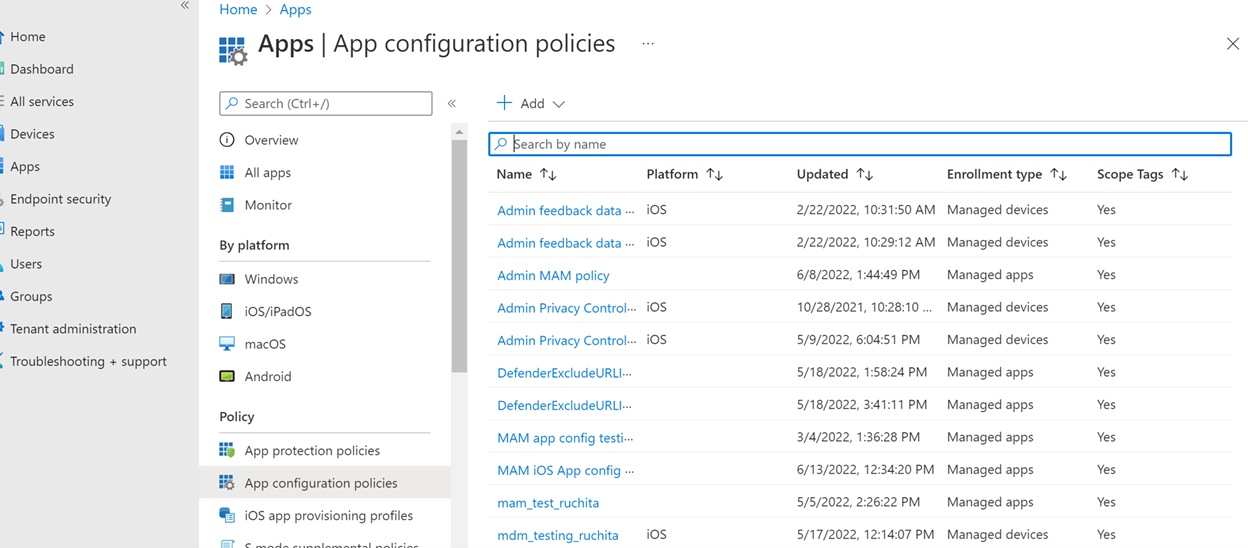

В центре администрирования Microsoft Intune перейдите в раздел Приложения> Политикиконфигурации приложений>Добавление>управляемых приложений.

Присвойте политике имя.

В разделе Выбор общедоступных приложений выберите Microsoft Defender для конечной точки в качестве целевого приложения.

На странице Параметры в разделе Общие параметры конфигурации добавьте

WebProtectionв качестве ключа и присвойте ей значениеfalse.- По умолчанию —

WebProtection = true. Администратор может отключитьWebProtection = falseвеб-защиту. - Defender для конечной точки отправляет пульс на портал Microsoft Defender каждый раз, когда пользователь открывает приложение.

- Нажмите кнопку Далее, а затем назначьте этот профиль целевым устройствам или пользователям.

- По умолчанию —

Примечание.

Ключ WebProtection не применим к фильтру управления в списке защищенных устройств. Если вы хотите отключить веб-защиту для защищенных устройств, можно удалить профиль фильтра управления.

Настройка защиты сети

Защита сети в Microsoft Defender для конечной точки включена по умолчанию. Администраторы могут выполнить следующие действия для настройки защиты сети. Эта конфигурация доступна как для зарегистрированных устройств с помощью конфигурации MDM, так и для незарегистрированных устройств с помощью конфигурации MAM.

Примечание.

Для защиты сети необходимо создать только одну политику с помощью MDM или MAM. Для инициализации защиты сети пользователь должен открыть приложение один раз.

Настройка защиты сети с помощью MDM

Чтобы настроить защиту сети с помощью конфигурации MDM для зарегистрированных устройств, выполните следующие действия.

В центре администрирования Microsoft Intune перейдите в раздел Приложения>Политики конфигурации приложений>Добавление>управляемых устройств.

Укажите имя и описание политики. В разделе Платформа выберите iOS/iPad.

В целевом приложении выберите Microsoft Defender для конечной точки.

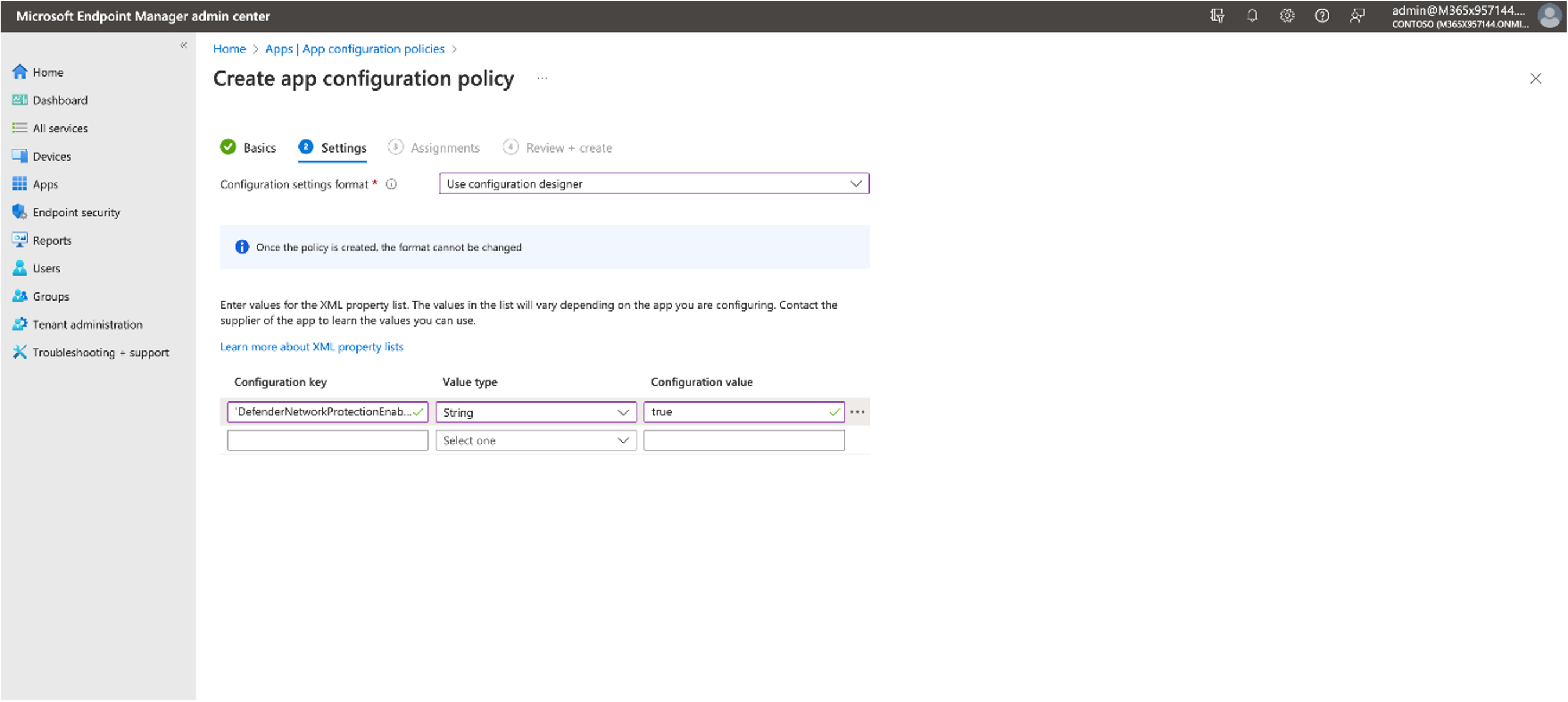

На странице Параметры выберите формат параметров конфигурации Использовать конструктор конфигураций.

Добавьте

DefenderNetworkProtectionEnableв качестве ключа конфигурации. Задайте для параметра типStringзначения значение , а для параметра — значениеfalse, чтобы отключить защиту сети. (Защита сети включена по умолчанию.)Для других конфигураций, связанных с защитой сети, добавьте следующие ключи, выберите соответствующий тип и значение.

Key Тип значения По умолчанию (true-enable, false-disable) Описание DefenderOpenNetworkDetectionInteger 2 1 — аудит; 0 — отключить; 2 . Включить (по умолчанию). Этот параметр управляется ИТ-Администратор для аудита, отключения или включения обнаружения открытой сети соответственно. В режиме аудита события отправляются только на портал Microsoft Defender без взаимодействия с пользователем. Для взаимодействия с конечными пользователями задайте для него значение Enable.DefenderEndUserTrustFlowEnableString false true — включить, false — отключить; Этот параметр используется ИТ-администраторами, чтобы включить или отключить взаимодействие с пользователем в приложении, чтобы доверять и не доверять небезопасным и подозрительным сетям. DefenderNetworkProtectionAutoRemediationString true true — включить; false — отключить. Этот параметр используется ИТ-администратором для включения или отключения оповещений об исправлении, отправляемых при выполнении пользователем действий по исправлению, таких как переход на более безопасные Wi-Fi точки доступа. Этот параметр применяется только к оповещениям, а не к событиям временная шкала устройства. Таким образом, это не применимо к обнаружению открытых Wi-Fi. DefenderNetworkProtectionPrivacyString true true — включить; false — отключить. Этот параметр управляется ИТ-администратором для включения или отключения конфиденциальности в защите сети. Если конфиденциальность отключена, отображается согласие пользователя на предоставление общего доступа к вредоносному Wi-Fi. Если конфиденциальность включена, согласие пользователя не отображается и данные приложения не собираются. В разделе Назначения администратор может выбрать группы пользователей для включения и исключения из политики.

Просмотрите и создайте политику конфигурации.

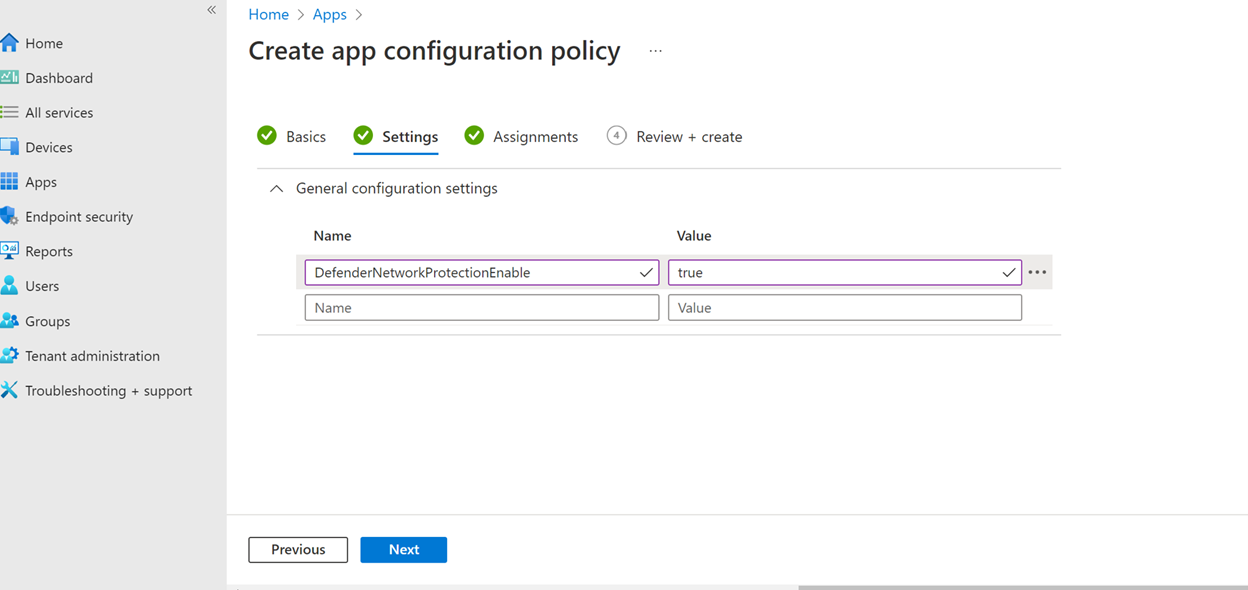

Настройка защиты сети с помощью MAM

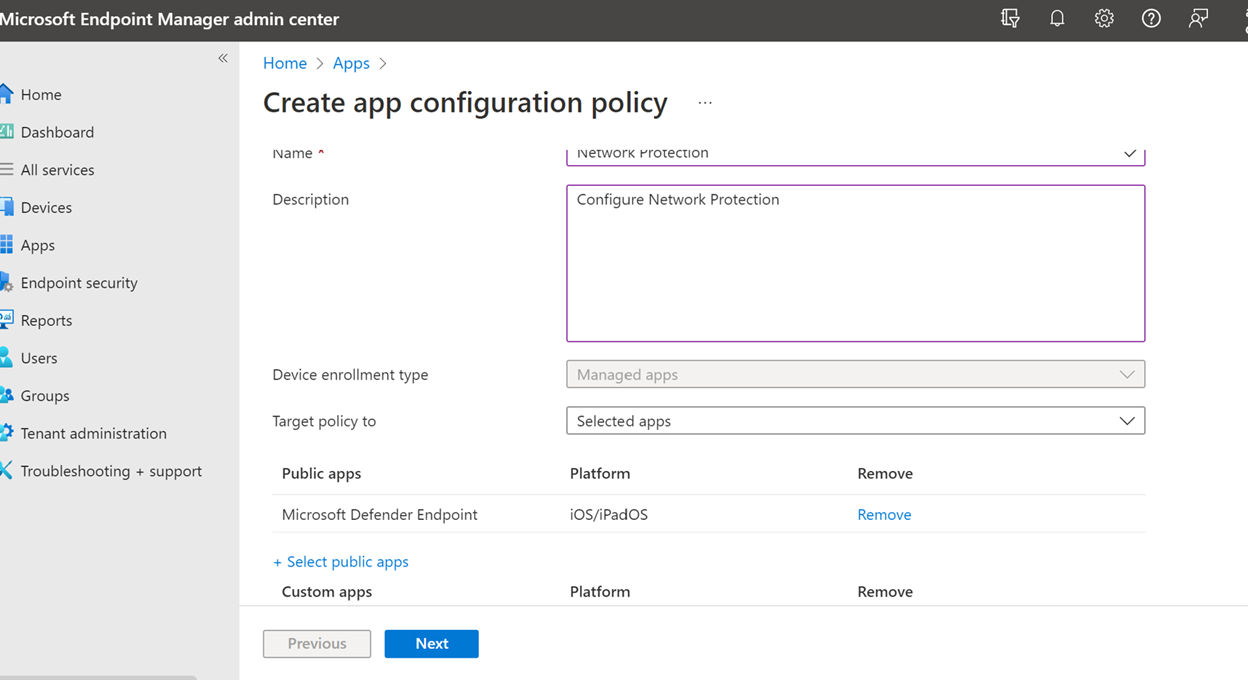

Используйте следующую процедуру, чтобы настроить конфигурацию MAM для незарегистрированных устройств для защиты сети (для настройки MAM требуется регистрация устройства Authenticator) на устройствах iOS.

В центре администрирования Microsoft Intune перейдите к разделу Политикиконфигурации>приложений>Добавление>управляемых приложений>Создание политики конфигурации приложений.

Укажите имя и описание для уникальной идентификации политики. Затем выберите Выбрать общедоступные приложения и выберите Microsoft Defender для платформы iOS/iPadOS.

На странице Параметры добавьте DefenderNetworkProtectionEnable в качестве ключа и значения , чтобы

falseотключить защиту сети. (Защита сети включена по умолчанию.)

Для других конфигураций, связанных с защитой сети, добавьте следующие ключи и соответствующее значение.

Key По умолчанию (true — включить, false — отключить) Описание DefenderOpenNetworkDetection2 1 — аудит; 0 — отключить; 2 . Включить (по умолчанию). Этот параметр управляется ИТ-администратором для включения, аудита или отключения обнаружения открытой сети. В режиме аудита события отправляются только на портал ATP без взаимодействия с пользователем. Для взаимодействия с пользователем задайте для конфигурации режим "Включить". DefenderEndUserTrustFlowEnablefalse true — включить; false — отключить. Этот параметр используется ИТ-администраторами, чтобы включить или отключить взаимодействие с пользователем в приложении, чтобы доверять и не доверять небезопасным и подозрительным сетям. DefenderNetworkProtectionAutoRemediationtrue true — включить; false — отключить. Этот параметр используется ИТ-администратором для включения или отключения оповещений об исправлении, отправляемых при выполнении пользователем действий по исправлению, таких как переход на более безопасные Wi-Fi точки доступа. Этот параметр применяется только к оповещениям, а не к событиям, временная шкала устройства. Таким образом, это не применимо к обнаружению открытых Wi-Fi. DefenderNetworkProtectionPrivacytrue true — включить; false — отключить. Этот параметр управляется ИТ-администратором для включения или отключения конфиденциальности в защите сети. Если конфиденциальность отключена, отображается согласие пользователя на предоставление общего доступа к вредоносной сети Wi-Fi. Если конфиденциальность включена, согласие пользователя не отображается и данные приложения не собираются. В разделе Назначения администратор может выбрать группы пользователей для включения и исключения из политики.

Просмотрите и создайте политику конфигурации.

Важно!

Начиная с 19 мая 2025 г. оповещения на портале Microsoft Defender больше не создаются при подключении пользователей к открытой беспроводной сети. Вместо этого это действие создает события, которые можно просматривать в временная шкала устройства. Благодаря этому изменению аналитики центра управления безопасностью (SOC) теперь могут просматривать подключение и отключение для открытия беспроводных сетей в качестве событий. Если включен ключ автоматического исправления, старые оповещения разрешаются автоматически после того, как изменения вступают в силу.

Вот ключевые моменты об этом изменении:

- Чтобы эти изменения вступили в силу, конечные пользователи должны обновить до последней версии Defender для конечной точки в iOS, доступной в мае 2025 г. В противном случае предыдущий опыт создания оповещений по-прежнему сохраняется. Если администратор включает ключ автоматического исправления, старые оповещения разрешаются автоматически после того, как изменения вступают в силу.

- Когда пользователь подключается или отключается к открытой беспроводной сети несколько раз в течение одного и того же 24-часового периода, в течение этого 24-часового периода создается только одно событие для подключения и отключения и отправляется на устройство временная шкала.

- Разрешить пользователям доверять сетям. После обновления события подключения и отключения для открытия беспроводных сетей, в том числе для доверенных пользователей, отправляются на устройство временная шкала в виде событий.

- Это изменение не влияет на клиентов GCC. Предыдущий опыт получения оповещений при подключении к открытым беспроводным сетям по-прежнему применяется к ним.

Сосуществование нескольких профилей VPN

Apple iOS не поддерживает одновременное использование нескольких ВИРТУАЛЬНЫх сетей на уровне устройства. Хотя на устройстве может существовать несколько профилей VPN, одновременно может быть активен только один VPN.

Настройка сигнала риска Microsoft Defender для конечной точки в политике защиты приложений (MAM)

Microsoft Defender для конечной точки в iOS включает сценарий политики защиты приложений. Пользователи могут установить последнюю версию приложения непосредственно из магазина приложений Apple. Убедитесь, что устройство зарегистрировано в Authenticator с той же учетной записью, которая используется для подключения в Defender для успешной регистрации MAM.

Microsoft Defender для конечной точки можно настроить для отправки сигналов об угрозах для использования в политиках защиты приложений (APP, также известном как MAM) в iOS/iPadOS. С помощью этой возможности можно использовать Microsoft Defender для конечной точки для защиты доступа к корпоративным данным с незарегистрированных устройств.

Выполните действия, описанные по следующей ссылке, чтобы настроить политики защиты приложений с помощью Microsoft Defender для конечной точки Настройка сигналов риска Defender в политике защиты приложений (MAM)

Дополнительные сведения о MAM или политике защиты приложений см. в разделе Параметры политики защиты приложений iOS.

Средства обеспечения конфиденциальности

Microsoft Defender для конечной точки в iOS включает элементы управления конфиденциальностью как для администраторов, так и для конечных пользователей. Сюда входят элементы управления для зарегистрированных (MDM) и незарегистрированных (MAM) устройств.

Если вы используете MDM, администраторы могут настроить элементы управления конфиденциальностью с помощью управляемых устройств в конфигурации приложения. Если вы используете MAM без регистрации, администраторы могут настроить элементы управления конфиденциальностью с помощью управляемых приложений в конфигурации приложений. Конечные пользователи также могут настроить параметры конфиденциальности в Microsoft Defender параметрах приложения.

Настройка конфиденциальности в отчете об оповещениях о фишинге

Теперь клиенты могут включить контроль конфиденциальности для фишингового отчета, отправленного Microsoft Defender для конечной точки в iOS, чтобы доменное имя не включало в состав фишингового оповещения каждый раз, когда фишинговый веб-сайт обнаруживается и блокируется Microsoft Defender для конечной точки.

Настройка элементов управления конфиденциальностью в MDM

Выполните следующие действия, чтобы включить конфиденциальность и не собирать доменное имя в составе отчета о фишинговых оповещениях для зарегистрированных устройств.

В Центре администрирования Microsoft Intune перейдите в раздел Политикиконфигурации приложений>.>Добавление>управляемых устройств.

Присвойте политике имя Platform > iOS/iPadOS, выберите тип профиля.

Выберите Microsoft Defender для конечной точки в качестве целевого приложения.

На странице Параметры выберите Использовать конструктор конфигураций , добавьте

DefenderExcludeURLInReportв качестве ключа и задайте для его типа значения значение Boolean.- Чтобы включить конфиденциальность и не собирать доменное имя, введите значение как

trueи назначьте эту политику пользователям. По умолчанию для этого значения задано значениеfalse. - Для пользователей с ключом, заданным как

true, фишинговое оповещение не содержит сведения о доменном имени при каждом обнаружении и блокировке вредоносного сайта Defender для конечной точки.

- Чтобы включить конфиденциальность и не собирать доменное имя, введите значение как

Нажмите кнопку Далее и назначьте этот профиль целевым устройствам или пользователям.

Настройка элементов управления конфиденциальностью в MAM

Выполните следующие действия, чтобы включить конфиденциальность и не собирать доменное имя в составе отчета об оповещениях о фишинге для незарегистрированных устройств.

В центре администрирования Microsoft Intune перейдите в раздел Приложения> Политикиконфигурации приложений>Добавление>управляемых приложений.

Присвойте политике имя.

В разделе Выбор общедоступных приложений выберите Microsoft Defender для конечной точки в качестве целевого приложения.

На странице Параметры в разделе Общие параметры конфигурации добавьте

DefenderExcludeURLInReportв качестве ключа и задайте для его значенияtrueзначение .- Чтобы включить конфиденциальность и не собирать доменное имя, введите значение как

trueи назначьте эту политику пользователям. По умолчанию для этого значения задано значениеfalse. - Для пользователей с ключом, заданным как

true, фишинговое оповещение не содержит сведения о доменном имени при каждом обнаружении и блокировке вредоносного сайта Defender для конечной точки.

- Чтобы включить конфиденциальность и не собирать доменное имя, введите значение как

Нажмите кнопку Далее и назначьте этот профиль целевым устройствам или пользователям.

Настройка элементов управления конфиденциальностью конечных пользователей в приложении Microsoft Defender

Эти элементы управления помогают конечному пользователю настроить сведения, которыми предоставляется доступ к его организации.

Для защищенных устройств элементы управления конечных пользователей не видны. Администратор определяет параметры и управляет ими. Однако для неконтролируемых устройств элемент управления отображается в разделе Конфиденциальность параметров>.

Пользователи видят переключатель "Небезопасные сведения о сайте". Этот переключатель отображается только в том случае, если администратор настроил DefenderExcludeURLInReport = true.

Если этот параметр включен администратором, пользователи могут указать, следует ли отправлять небезопасные сведения о сайте в свою организацию. По умолчанию задано значение false, что означает, что небезопасные сведения о сайте не отправляются. Если пользователь переключит его на true, отправляются небезопасные сведения о сайте.

Включение или отключение элементов управления конфиденциальностью не влияет на соответствие устройству проверка или условный доступ.

Примечание.

На защищенных устройствах с профилем конфигурации Microsoft Defender для конечной точки может получить доступ ко всему URL-адресу, и если он будет обнаружен как фишинговый, он заблокирован. На неконтролируемом устройстве Microsoft Defender для конечной точки имеет доступ только к доменному имени, и если домен не является фишинговым URL-адресом, он не будет заблокирован.

Необязательные разрешения

Microsoft Defender для конечной точки в iOS включает необязательные разрешения в потоке подключения. В настоящее время разрешения, необходимые Defender для конечной точки, являются обязательными в потоке подключения. С помощью этой функции администраторы могут развертывать Defender для конечной точки на устройствах BYOD без принудительного применения обязательного разрешения VPN во время подключения. Конечные пользователи могут подключить приложение без обязательных разрешений, а затем просматривать эти разрешения. В настоящее время эта функция доступна только для зарегистрированных устройств (MDM).

Настройка необязательных разрешений с помощью MDM

Администраторы могут выполнить следующие действия, чтобы включить дополнительное разрешение VPN для зарегистрированных устройств.

В Центре администрирования Microsoft Intune перейдите в раздел Политикиконфигурации приложений>.>Добавление>управляемых устройств.

Присвойте политике имя, выберите Платформа > iOS/iPadOS.

Выберите Microsoft Defender для конечной точки в качестве целевого приложения.

На странице Параметры выберите Использовать конструктор конфигураций , добавьте

DefenderOptionalVPNв качестве ключа и задайте для его типа значения значениеBoolean.- Чтобы включить дополнительное разрешение VPN, введите значение

trueкак и назначьте эту политику пользователям. По умолчанию для этого значения задано значениеfalse. - Для пользователей с ключом, заданным как

true, пользователи могут подключить приложение без предоставления разрешения VPN.

- Чтобы включить дополнительное разрешение VPN, введите значение

Нажмите кнопку Далее и назначьте этот профиль целевым устройствам или пользователям.

Настройка необязательных разрешений в качестве конечного пользователя

Пользователи устанавливают и открывают приложение Microsoft Defender, чтобы начать подключение.

- Если администратор настроил дополнительные разрешения, пользователь может пропустить разрешение VPN и завершить подключение.

- Даже если пользователь пропустил VPN, устройство может подключиться и будет отправлено пульс.

- Если VPN отключена, веб-защита не активна.

- Позже пользователь может включить веб-защиту из приложения, которое устанавливает конфигурацию VPN на устройстве.

Примечание.

Дополнительное разрешение отличается от отключения веб-защиты. Дополнительное разрешение VPN позволяет пропустить разрешение только во время подключения, но пользователь может позже просмотреть и включить его. Хотя отключение веб-защиты позволяет пользователям подключить приложение Defender для конечной точки без веб-защиты. Его не удастся включить позже.

Обнаружение джейлбрейка

Microsoft Defender для конечной точки позволяет обнаруживать неуправляемые и управляемые устройства со снятой защитой. Эти проверки джейлбрейка выполняются периодически. Если устройство обнаруживается как со снятой защитой, происходят следующие события:

- На портале Microsoft Defender сообщается оповещение о высоком риске. Если соответствие устройств и условный доступ настроены на основе оценки риска устройства, то устройство блокирует доступ к корпоративным данным.

- Данные пользователя в приложении очищаются. Когда пользователь открывает приложение после создания джейлбрейки, профиль VPN (только профиль VPN в Defender для конечной точки) также удаляется, и веб-защита не предоставляется. Профили VPN, предоставляемые Intune, не удаляются.

Настройка политики соответствия требованиям для устройств со снятой защитой

Чтобы защитить корпоративные данные от доступа на устройствах iOS со снятой защитой, рекомендуется настроить следующую политику соответствия требованиям для Intune.

Примечание.

Обнаружение джейлбрейка — это возможность, предоставляемая Microsoft Defender для конечной точки в iOS. Однако рекомендуется настроить эту политику в качестве дополнительного уровня защиты от сценариев джейлбрейка.

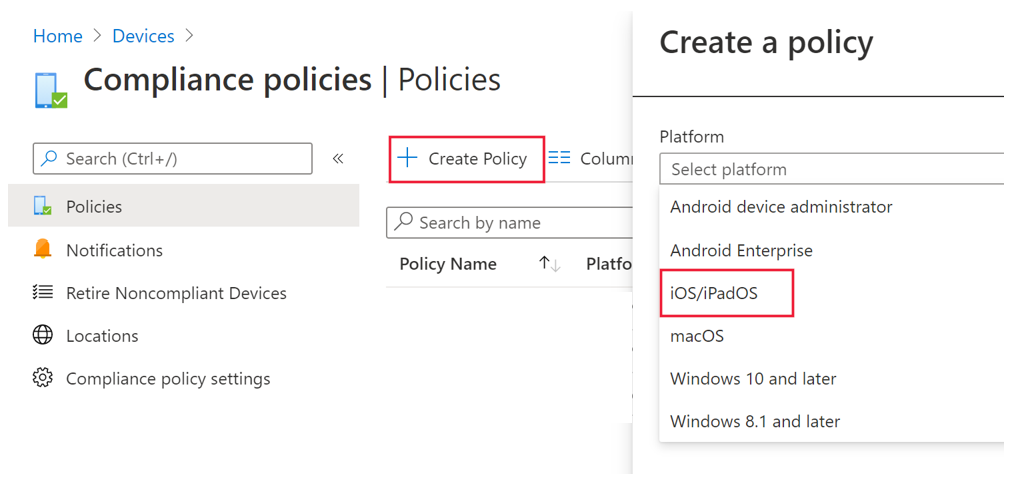

Выполните следующие действия, чтобы создать политику соответствия для устройств со снятой защитой.

В центре администрирования Microsoft Intune перейдите в раздел Политикисоответствия>устройств>Создание политики. Выберите "iOS/iPadOS" в качестве платформы и нажмите кнопку Создать.

Укажите имя политики, например Политику соответствия для джейлбрейка.

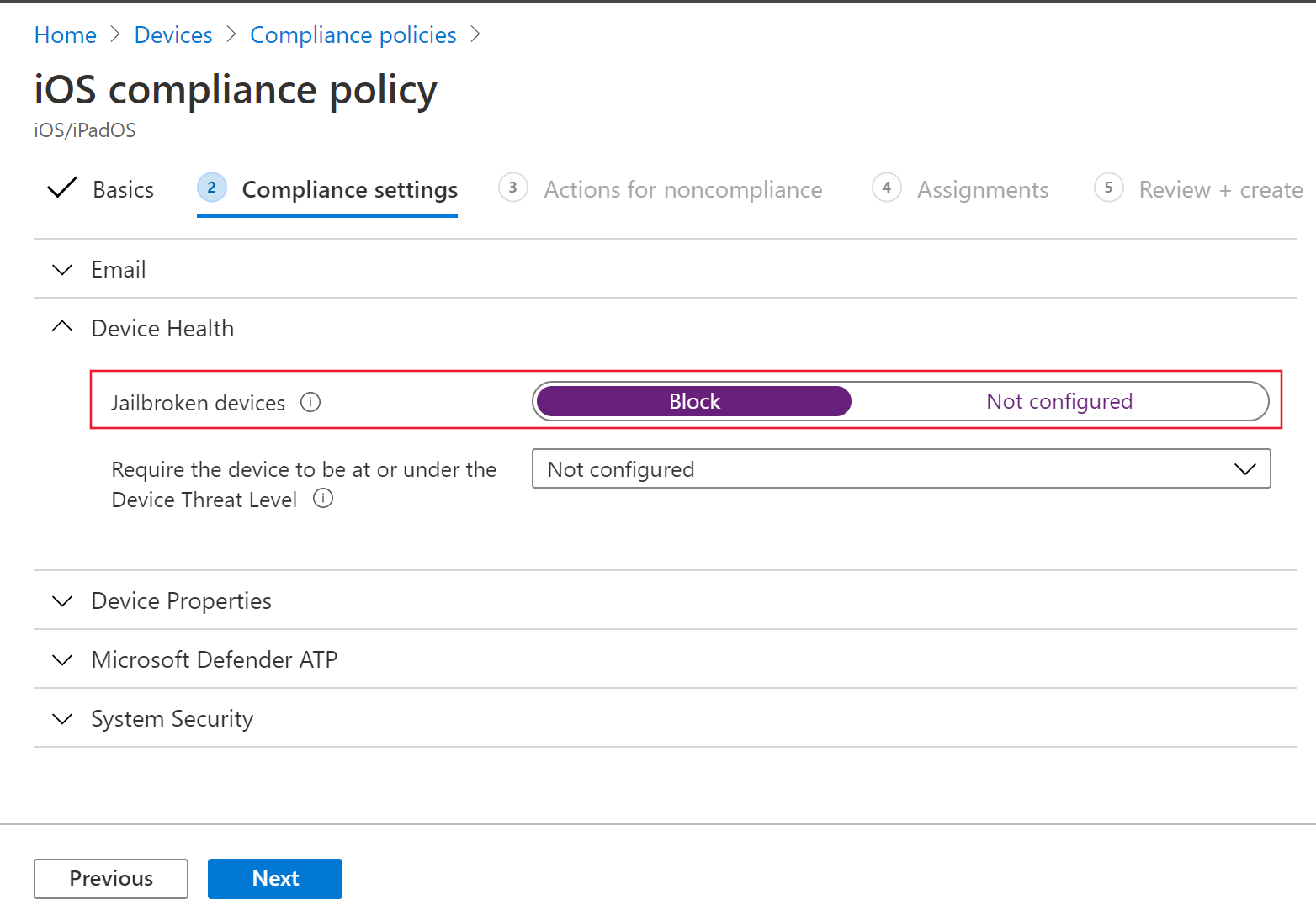

На странице параметров соответствия выберите, чтобы развернуть раздел Работоспособности устройств , и выберите

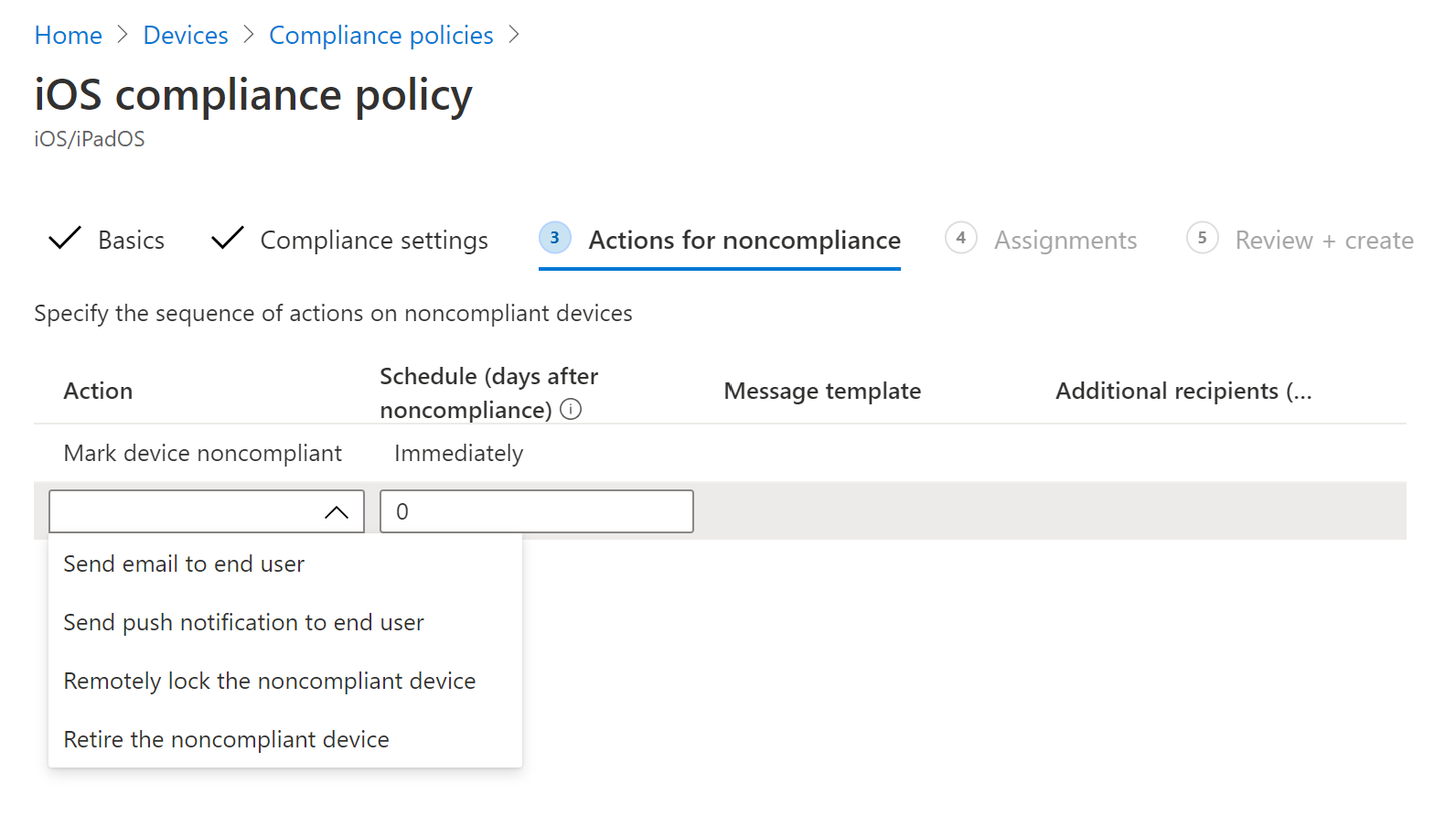

Blockв поле Устройства со снятой защитой .В разделе Действия для несоответствия выберите действия в соответствии со своими требованиями, а затем нажмите кнопку Далее.

В разделе Назначения выберите группы пользователей, которые нужно включить в эту политику, а затем нажмите кнопку Далее.

В разделе Просмотр и создание убедитесь, что все введенные сведения указаны правильно, а затем нажмите кнопку Создать.

Настройка пользовательских индикаторов

Defender для конечной точки в iOS позволяет администраторам настраивать пользовательские индикаторы на устройствах iOS. Дополнительные сведения о настройке пользовательских индикаторов см. в статье Обзор индикаторов.

Примечание.

Defender для конечной точки в iOS поддерживает создание пользовательских индикаторов только для URL-адресов и доменов. Пользовательские индикаторы на основе IP-адресов не поддерживаются в iOS.

IP-адрес

245.245.0.1является внутренним IP-адресом Defender и не должен включаться клиентами в пользовательские индикаторы, чтобы избежать проблем с функциональностью. Для iOS оповещения не создаются на портале Microsoft Defender при доступе к URL-адресу или домену, заданному в индикаторе.

MDE портале временная шкала не отображает URL-адрес настраиваемых блоков индикаторов URL-адресов для неконтролируемых устройств, а помечает скрытые для конфиденциальности.

Настройка оценки уязвимостей приложений

Для снижения киберрисков требуется комплексное управление уязвимостями на основе рисков для выявления, оценки, устранения и отслеживания всех крупнейших уязвимостей в наиболее важных ресурсах в одном решении. Посетите эту страницу, чтобы узнать больше о Управление уязвимостями Microsoft Defender в Microsoft Defender для конечной точки.

Defender для конечной точки в iOS поддерживает оценку уязвимостей ОС и приложений. Оценка уязвимостей версий iOS доступна как для зарегистрированных (MDM), так и для незарегистрированных (MAM) устройств. Оценка уязвимостей приложений выполняется только для зарегистрированных устройств (MDM). Администраторы могут выполнить следующие действия, чтобы настроить оценку уязвимостей приложений.

На защищенном устройстве

Убедитесь, что устройство настроено в защищенном режиме.

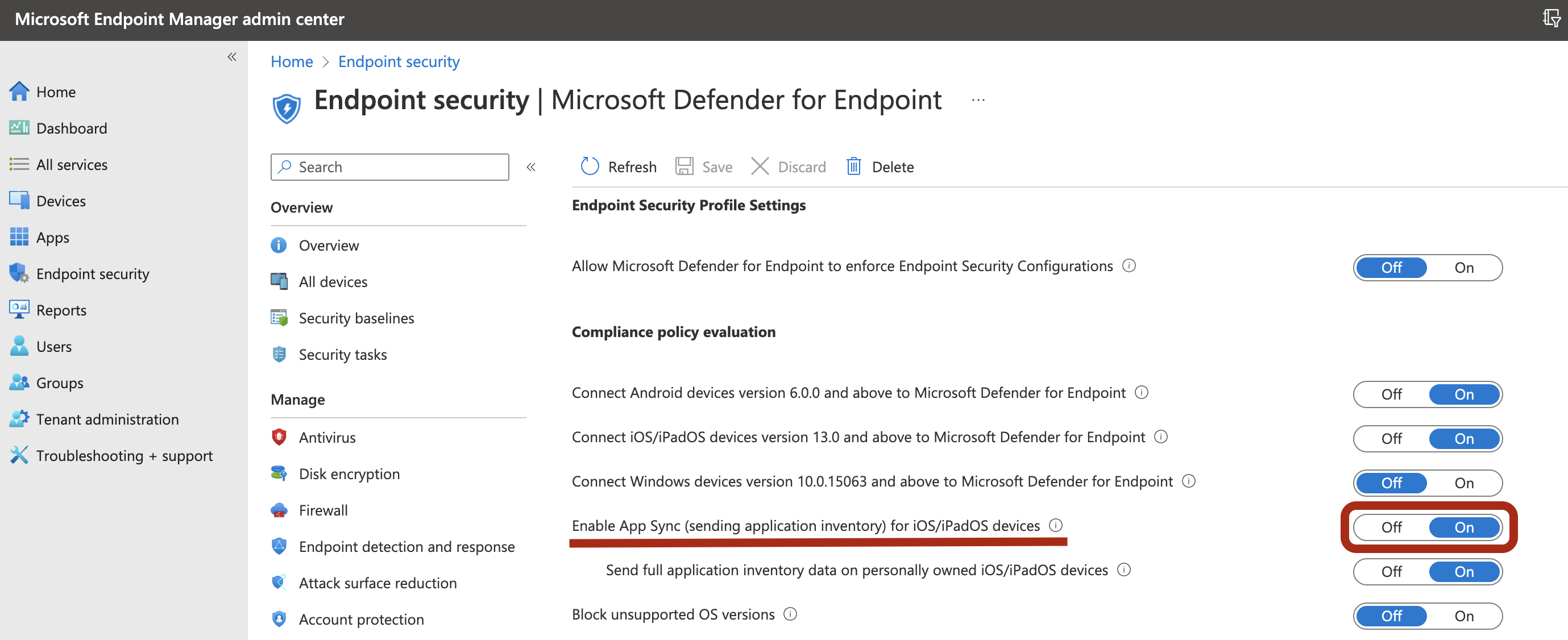

Чтобы включить эту функцию в Центре администрирования Microsoft Intune, перейдите в раздел Endpoint Security>Microsoft Defender для конечной точки>Enable App sync for iOS/iPadOS devices.

Примечание.

Чтобы получить список всех приложений, включая неуправляемые приложения, администратор должен включить параметр Отправить полные данные инвентаризации приложений на личных устройствах iOS/iPadOS на портале Intune Администратор для защищенных устройств, помеченных как "Личные". Для защищенных устройств, помеченных на портале Intune Администратор как корпоративные, администратору не нужно включать параметр Отправлять полные данные инвентаризации приложений на личные устройства iOS/iPadOS.

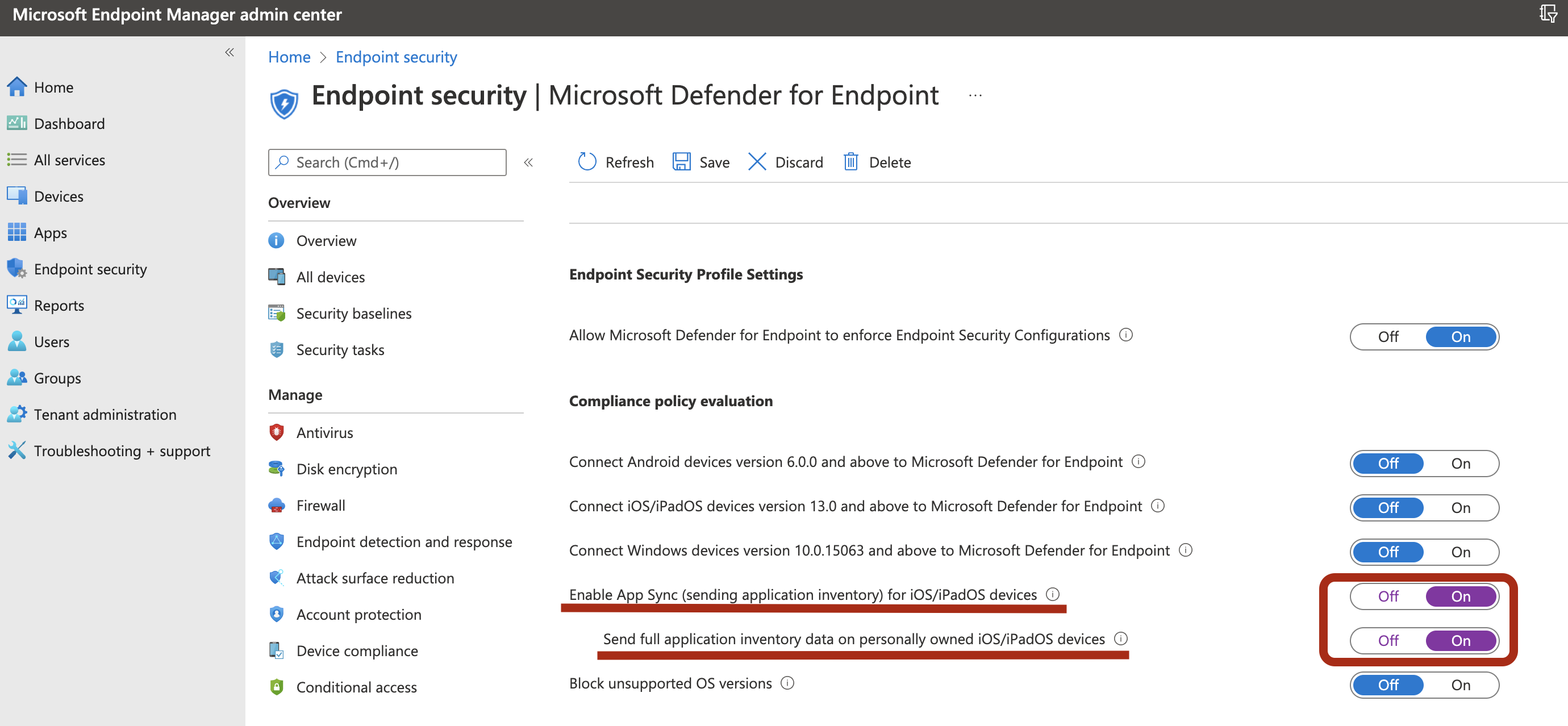

На неконтролируемом устройстве

Чтобы включить эту функцию в Центре администрирования Microsoft Intune, перейдите в раздел Endpoint Security>Microsoft Defender для конечной точки>Enable App sync for iOS/iPadOS devices.

Чтобы получить список всех приложений, включая неуправляемые приложения, включите переключатель Отправить полные данные инвентаризации приложений на личных устройствах iOS/iPadOS.

Чтобы настроить параметр конфиденциальности, выполните следующие действия.

Перейдите к разделу Политикиконфигурации приложений>>Добавление>управляемых устройств.

Присвойте политике имя Platform>iOS/iPadOS.

Выберите Microsoft Defender для конечной точки в качестве целевого приложения.

На странице Параметры выберите Использовать конструктор конфигураций и добавьте

DefenderTVMPrivacyModeв качестве ключа. Задайте для параметра тип значения значениеString.- Чтобы отключить конфиденциальность и собрать список установленных приложений, укажите значение

False, а затем назначьте эту политику пользователям. - По умолчанию это значение имеет значение

Trueдля неконтролируемых устройств. - Для пользователей с ключом

False, Defender для конечной точки отправляет список приложений, установленных на устройстве для оценки уязвимостей.

- Чтобы отключить конфиденциальность и собрать список установленных приложений, укажите значение

Нажмите кнопку Далее и назначьте этот профиль целевым устройствам или пользователям.

Включение и отключение элементов управления конфиденциальностью не влияет на соответствие устройству проверка или условный доступ.

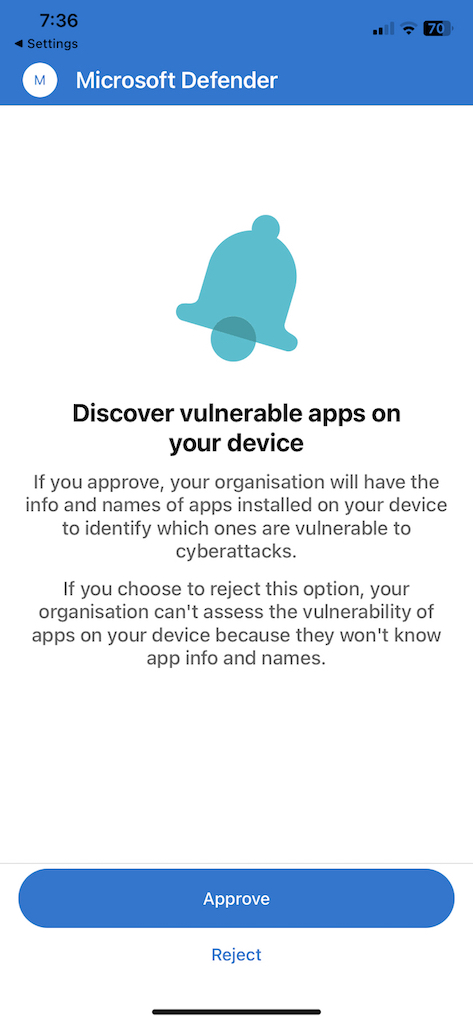

После применения конфигурации конечные пользователи должны открыть приложение, чтобы утвердить параметр конфиденциальности.

Экран утверждения конфиденциальности отображается только для неконтролируемых устройств.

Только если пользователь утвердит конфиденциальность, сведения о приложении отправляются в консоль Defender для конечной точки.

После развертывания клиентских версий на целевых устройствах iOS начинается обработка. Уязвимости, обнаруженные на этих устройствах, начинают отображаться на панели мониторинга Управление уязвимостями Defender. Обработка может занять несколько часов (максимум 24 часа). Это особенно актуально для всего списка приложений, которые будут отображаться в инвентаризации программного обеспечения.

Примечание.

Если вы используете решение проверки SSL на устройстве iOS, добавьте доменные имена securitycenter.windows.com (в коммерческих средах) и securitycenter.windows.us (в средах GCC), чтобы контроль угроз и уязвимостей функций.

Экран утверждения разрешения на конфиденциальность TVM будет отображаться только для устройств с поддержкой сенсорного ввода без присмотра и без поддержки сенсорного ввода. Даже для устройств с поддержкой сенсорного ввода не требуется утверждение только на защищенных устройствах , где issupervised настроен ключ

Отключение выхода

Defender для конечной точки в iOS поддерживает развертывание без кнопки выхода в приложении, чтобы запретить пользователям выйти из приложения Defender. Это важно, чтобы предотвратить изменение устройства пользователями.

Эта конфигурация доступна как для зарегистрированных (MDM) устройств, так и для незарегистрированных устройств (MAM). Администраторы могут выполнить следующие действия, чтобы настроить отключение выхода.

Настройка отключения выхода с помощью MDM

Для зарегистрированных устройств (MDM)

В Центре администрирования Microsoft Intune перейдите в раздел Политикиконфигурации приложений>>Добавление>управляемых устройств.

Присвойте политике имя и выберите Платформа>iOS/iPadOS.

Выберите

Microsoft Defender for Endpointв качестве целевого приложения.На странице Параметры выберите Использовать конструктор конфигураций и добавьте

DisableSignOutв качестве ключа. Задайте для параметра тип значения значениеString.- По умолчанию —

DisableSignOut = false. - Администратор может отключить

DisableSignOut = trueкнопку выхода в приложении. Пользователи не увидят кнопку выхода после нажатия политики.

- По умолчанию —

Нажмите кнопку Далее, а затем назначьте эту политику целевым устройствам или пользователям.

Настройка отключения выхода с помощью MAM

Для незарегистрированных устройств (MAM)

В центре администрирования Microsoft Intune перейдите в раздел Приложения>Политики конфигурации приложений>Добавление>управляемых приложений.

Присвойте политике имя.

В разделе Выбор общедоступных приложений выберите

Microsoft Defender for Endpointв качестве целевого приложения.На странице Параметры добавьте

DisableSignOutв качестве ключа и задайте для нее значениеtrue.- По умолчанию —

DisableSignOut = false. - Администратор может отключить

DisableSignOut = trueкнопку выхода в приложении. Пользователи не увидят кнопку выхода после нажатия политики.

- По умолчанию —

Нажмите кнопку Далее, а затем назначьте эту политику целевым устройствам или пользователям.

Маркировка устройств

Defender для конечной точки в iOS позволяет массово помечать мобильные устройства во время подключения, позволяя администраторам настраивать теги с помощью Intune. Администратор могут настраивать теги устройств с помощью Intune с помощью политик конфигурации и отправлять их на устройства пользователей. Когда пользователь устанавливает и активирует Defender, клиентское приложение передает теги устройств на портал Microsoft Defender. Теги устройств отображаются на устройствах в списке устройств.

Эта конфигурация доступна как для зарегистрированных (MDM) устройств, так и для незарегистрированных устройств (MAM). Администраторы могут выполнить следующие действия для настройки тегов устройств.

Примечание.

Настройка нескольких тегов устройств из Intune не поддерживается, так как только один тег устройства отражается при настройке. Однако несколько тегов устройств можно добавить вручную на портале Microsoft Defender.

Настройка тегов устройств с помощью MDM

Для зарегистрированных устройств (MDM)

В Центре администрирования Microsoft Intune перейдите в раздел Политикиконфигурации приложений>>Добавление>управляемых устройств.

Присвойте политике имя и выберите Платформа>iOS/iPadOS.

Выберите

Microsoft Defender for Endpointв качестве целевого приложения.На странице Параметры выберите Использовать конструктор конфигураций и добавьте

DefenderDeviceTagв качестве ключа. Задайте для параметра тип значения значениеString.- Администратор может назначить новый тег, добавив ключ

DefenderDeviceTagи задав значение для тега устройства. - Администратор может изменить существующий тег, изменив значение ключа

DefenderDeviceTag. - Администратор может удалить существующий тег, удалив ключ

DefenderDeviceTag.

- Администратор может назначить новый тег, добавив ключ

Нажмите кнопку Далее, а затем назначьте эту политику целевым устройствам или пользователям.

Настройка тегов устройств с помощью MAM

Для незарегистрированных устройств (MAM)

В центре администрирования Microsoft Intune перейдите в раздел Приложения Политики>конфигурации приложений>Добавление>управляемых приложений.

Присвойте политике имя.

В разделе Выбор общедоступных приложений выберите

Microsoft Defender for Endpointв качестве целевого приложения.На странице Параметры добавьте

DefenderDeviceTagв качестве ключа (в разделе Общие параметры конфигурации).- Администратор может назначить новый тег, добавив ключ

DefenderDeviceTagи задав значение для тега устройства. - Администратор может изменить существующий тег, изменив значение ключа

DefenderDeviceTag. - Администратор может удалить существующий тег, удалив ключ

DefenderDeviceTag.

- Администратор может назначить новый тег, добавив ключ

Нажмите кнопку Далее, а затем назначьте эту политику целевым устройствам или пользователям.

Примечание.

Приложение Microsoft Defender должно быть открыто, чтобы теги синхронизирулись с Intune и передавались на портал Microsoft Defender. На отражение тегов на портале может потребоваться до 18 часов.

Отключение уведомлений об обновлении ОС

Клиенты могут отключить уведомления об обновлении ОС в Defender для конечной точки в iOS. После установки ключа конфигурации в политиках конфигурации приложений Intune Defender для конечной точки не будет отправлять на устройство уведомления об обновлениях ОС. Однако при открытии приложения Microsoft Defender отображается карта работоспособности устройства и отображается состояние вашей ОС.

Эта конфигурация доступна как для зарегистрированных (MDM) устройств, так и для незарегистрированных устройств (MAM). Администраторы могут выполнить следующие действия, чтобы отключить уведомление об обновлении ОС.

Настройка уведомлений об обновлении ОС с помощью MDM

Для зарегистрированных устройств (MDM)

В Центре администрирования Microsoft Intune перейдите в раздел Политикиконфигурации приложений>>Добавление>управляемых устройств.

Присвойте политике имя, выберите Платформа>iOS/iPadOS.

Выберите

Microsoft Defender for Endpointв качестве целевого приложения.На странице Параметры выберите Использовать конструктор конфигураций и добавьте

SuppressOSUpdateNotificationв качестве ключа. Задайте для параметра тип значения значениеString.- По умолчанию —

SuppressOSUpdateNotification = false. - Администратор может отключить

SuppressOSUpdateNotification = trueуведомления об обновлении ОС. - Нажмите кнопку Далее и назначьте эту политику целевым устройствам или пользователям.

- По умолчанию —

Настройка уведомлений об обновлении ОС с помощью MAM

Для незарегистрированных устройств (MAM)

В центре администрирования Microsoft Intune перейдите в раздел Приложения>Политики конфигурации приложений>Добавление>управляемых приложений.

Присвойте политике имя.

В разделе Выбор общедоступных приложений выберите

Microsoft Defender for Endpointв качестве целевого приложения.На странице Параметры добавьте

SuppressOSUpdateNotificationв качестве ключа (в разделе Общие параметры конфигурации).- По умолчанию —

SuppressOSUpdateNotification = false. - Администратор может отключить

SuppressOSUpdateNotification = trueуведомления об обновлении ОС.

- По умолчанию —

Нажмите кнопку Далее и назначьте эту политику целевым устройствам или пользователям.

Настройка параметра отправки отзывов из приложения

Теперь клиенты могут настроить возможность отправки данных отзывов в Корпорацию Майкрософт в приложении Defender для конечной точки. Данные отзывов помогают корпорации Майкрософт улучшать продукты и устранять неполадки.

Примечание.

Для клиентов облака для государственных организаций США сбор данных отзывов по умолчанию отключен.

Чтобы настроить параметр отправки данных обратной связи в корпорацию Майкрософт, выполните следующие действия.

В Центре администрирования Microsoft Intune перейдите в раздел Политикиконфигурации приложений>.>Добавление>управляемых устройств.

Присвойте политике имя и выберите Platform > iOS/iPadOS в качестве типа профиля.

Выберите

Microsoft Defender for Endpointв качестве целевого приложения.На странице Параметры выберите Использовать конструктор конфигураций , добавьте

DefenderFeedbackDataв качестве ключа и задайте для его типа значения значениеBoolean.- Чтобы исключить возможность предоставления отзывов конечными пользователями, задайте значение

falseи назначьте эту политику пользователям. По умолчанию для этого значения задано значениеtrue. Для клиентов из государственных организаций США значение по умолчанию равно false. - Для пользователей с ключом, заданным как

true, существует возможность отправки данных отзывов в корпорацию Майкрософт в приложении (меню>Справка & отзыв>отправить отзыв в Майкрософт).

- Чтобы исключить возможность предоставления отзывов конечными пользователями, задайте значение

Нажмите кнопку Далее и назначьте этот профиль целевым устройствам или пользователям.

Сообщить о небезопасных сайтах

Фишинговые веб-сайты олицетворяют надежные веб-сайты, получая вашу личную или финансовую информацию. Посетите страницу Предоставление отзывов о защите сети , чтобы сообщить о веб-сайте, который может быть фишинговым.