Заметка

Доступ к этой странице требует авторизации. Вы можете попробовать войти в систему или изменить каталог.

Доступ к этой странице требует авторизации. Вы можете попробовать сменить директорию.

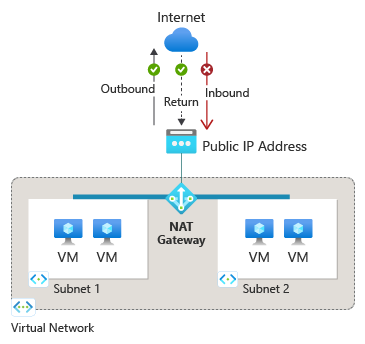

Шлюз NAT Azure — это полностью управляемая и высоко отказоустойчивая служба преобразования сетевых адресов (NAT). Шлюз Azure NAT позволяет всем экземплярам в подсети подключаться к Интернету, оставаясь полностью закрытым. Незапрошенные входящий трафик из Интернета не разрешены через шлюз NAT. Только пакеты, поступающие в качестве пакетов ответа для исходящего подключения, могут передаваться через шлюз NAT.

Шлюз NAT динамически выделяет порты SNAT для автоматического масштабирования исходящего подключения и минимизации риска исчерпания портов SNAT.

Это важно

Шлюз Azure NAT уровня "Стандартный" версии 2 в настоящее время находится в предварительной версии. Ознакомьтесь с Дополнительными условиями использования для предварительных версий Microsoft Azure, чтобы узнать юридические условия, применимые к функциям Azure, которые находятся в статусе бета, предварительного просмотра или иначе еще не выпущены в общий доступ.

Рисунок. Шлюз NAT Azure

Шлюз NAT Azure доступен в двух номерах SKU:

Стандарт Шлюз NAT SKU зональный (развернут в одной зоне доступности) и предоставляет масштабируемое исходящее подключение для подсетей в одной виртуальной сети.

StandardV2 Шлюз NAT SKU с зональной избыточностью, обладает более высокой пропускной способностью, чем Standard SKU, с поддержкой IPv6 и поддержкой журнала потоков.

Шлюз NAT StandardV2

Шлюз NAT StandardV2 предоставляет все те же функции шлюза NAT уровня "Стандартный", например динамическое выделение портов SNAT и безопасное исходящее подключение для подсетей в виртуальной сети. Кроме того, шлюз NAT StandardV2 является избыточным по зонам, что означает, что он обеспечивает исходящее подключение из всех зон в регионе вместо одной зоны, например шлюза NAT уровня "Стандартный".

Рис. Шлюз NAT StandardV2 охватывает несколько зон доступности в регионе.

Основные возможности шлюза NAT StandardV2

- Избыточность между зонами — работает во всех зонах доступности в регионе для поддержания подключения во время сбоя одной зоны.

- Поддержка IPv6 — поддерживает как общедоступные IP-адреса IPv4, так и IPv6 для исходящего подключения.

- Более высокая пропускная способность — каждый шлюз NAT StandardV2 может обеспечить до 100 Гбит/с пропускной способности данных по сравнению с 50 Гбит/с для шлюза NAT уровня "Стандартный".

- Поддержка журналов потоков — предоставляет сведения о трафике на основе IP-адресов, помогающие отслеживать и анализировать исходящие потоки трафика.

Дополнительные сведения о развертывании шлюза NAT StandardV2 см. в статье "Создание шлюза NAT StandardV2".

Основные ограничения шлюза NAT StandardV2

- Требуется общедоступный IP-адрес или префиксы SKU standardV2. Общедоступные IP-адреса SKU уровня "Стандартный" не поддерживаются шлюзом NAT StandardV2.

- Шлюз NAT стандартного номера SKU не может быть обновлен до шлюза NAT StandardV2. Сначала необходимо создать шлюз NAT SKU standardV2 и заменить шлюз NAT стандартного номера SKU на подсети.

- Следующие регионы не поддерживают шлюз NAT StandardV2:

- Canada East

- Центральная Индия

- Центральная Чили

- Центральная Индонезия

- Израиль северо-запад

- Западная Малайзия

- Qatar Central

- Центральная часть ОАЭ

- Terraform пока не поддерживает шлюз NAT StandardV2 и общедоступные IP-развертывания StandardV2.

- Шлюз NAT StandardV2 не поддерживается и не может быть присоединен к делегированным подсетям для следующих служб:

- Управляемый экземпляр SQL Azure

- Инстанции контейнеров Azure

- Гибкий сервер Базы данных Azure для PostgreSQL

- База данных Azure для MySQL — гибкий сервер

- База данных Azure для MySQL

- Фабрика данных Azure — перемещение данных

- Службы Microsoft Power Platform

- Azure Stream Analytics

- Веб-приложения Azure

- Частный резолвер DNS Azure

Известные проблемы шлюза NAT StandardV2

Исходящий трафик IPv6 с использованием правил исходящего трафика Load Balancer нарушается, когда шлюз NAT StandardV2 связан с подсетью. Если требуется исходящее подключение IPv4 и IPv6, используйте правила исходящего трафика подсистемы балансировки нагрузки для трафика IPv4 и IPv6 или используйте стандартный шлюз NAT для трафика IPv4 и правила исходящего трафика Load Balancer для трафика IPv6.

Присоединение шлюза NAT StandardV2 к пустой подсети, созданной до апреля 2025 г. без каких-либо виртуальных машин, может привести к тому, что виртуальная сеть перейдет в состояние сбоя. Чтобы вернуть виртуальную сеть в исправное состояние, удалите шлюз NAT StandardV2, создайте и добавьте виртуальную машину в подсеть, а затем повторно подключите шлюз NAT StandardV2.

Дополнительные сведения об известных проблемах и ограничениях шлюза NAT StandardV2 см. в статье "Известные проблемы и ограничения шлюза NAT StandardV2".

Стандартный шлюз NAT

Шлюз NAT уровня "Стандартный" обеспечивает исходящее подключение к Интернету и может быть связан с подсетями в одной виртуальной сети. Шлюз NAT уровня "Стандартный" работает из одной зоны доступности.

*Рис. Стандартный шлюз NAT в одной зоне доступности.

Преимущества шлюза NAT Azure

Простая настройка

Развертывания намеренно упрощаются с помощью шлюза NAT. Подключите шлюз NAT к подсети и общедоступному IP-адресу и сразу же подключите исходящий трафик к Интернету. Требуется нулевая конфигурация обслуживания и маршрутизации. Более общедоступные IP-адреса или подсети можно добавлять позже без влияния на существующую конфигурацию.

Ниже приведен пример настройки шлюза NAT.

Создайте незональный или зональный шлюз NAT.

Создайте шлюз NAT.

Назначьте общедоступный IP-адрес или префикс общедоступного IP-адреса.

Настройте подсеть для использования шлюза NAT.

При необходимости измените время ожидания простоя протокола управления передачей (TCP) (необязательно). Проверьте таймеры, прежде чем изменять значения по умолчанию.

Безопасность

Шлюз NAT основан на модели безопасности сети "Нулевое доверие" и по умолчанию является безопасным. При использовании шлюза NAT частные экземпляры в подсети не нуждаются в общедоступных IP-адресах для доступа к Интернету. Частные ресурсы могут обращаться к внешним источникам за пределами виртуальной сети по исходному сетевому адресу, переводя (SNAT) на статические общедоступные IP-адреса или префиксы шлюза NAT. Вы можете предоставить непрерывный набор IP-адресов для исходящего подключения с помощью префикса общедоступного IP-адреса. На основе этого предсказуемого списка IP-адресов можно настроить правила брандмауэра назначения.

Устойчивость

Шлюз NAT Azure — это полностью управляемая и распределенная служба. Это не зависит от отдельных вычислительных экземпляров, таких как виртуальные машины или одно физическое устройство шлюза. Шлюз NAT всегда содержит несколько доменов сбоя и может поддерживать несколько сбоев без сбоя службы. Программно-определяемая сеть обеспечивает высокую устойчивость шлюза NAT.

Масштабируемость

Шлюз NAT масштабируется после создания. Не требуется операция увеличения или масштабирования. Azure управляет операцией шлюза NAT.

Подключите шлюз NAT к подсети, чтобы обеспечить исходящее подключение для всех частных ресурсов в этой подсети. Все подсети в виртуальной сети могут использовать один и тот же ресурс шлюза NAT. Исходящее подключение можно масштабировать, назначив до 16 общедоступных IP-адресов или префикс общедоступного IP-адреса размером /28 для шлюза NAT. Если шлюз NAT связан с префиксом общедоступного IP-адреса, он автоматически масштабируется до количества IP-адресов, необходимых для исходящего трафика.

Производительность

Шлюз NAT Azure — это программно-определяемая сетевая служба. Каждый шлюз NAT может обрабатывать до 50 Гбит/с данных для исходящего и возвращаемого трафика.

Шлюз NAT не влияет на пропускную способность сети вычислительных ресурсов. Дополнительные сведения о производительности шлюза NAT.

Основы шлюза NAT Azure

Шлюз NAT Azure обеспечивает безопасное масштабируемое исходящее подключение для ресурсов в виртуальной сети. Это рекомендуемый метод для исходящего доступа к Интернету.

Исходящее соединение

Шлюз NAT — это рекомендуемый метод для исходящего подключения.

- Сведения о переносе исходящего доступа к шлюзу NAT из исходящего доступа по умолчанию или правил исходящего трафика Load Balancer см. в статье "Миграция исходящего доступа к шлюзу NAT Azure".

Примечание.

31 марта 2026 г. новые виртуальные сети по умолчанию будут использовать частные подсети, что означает, что исходящий доступ по умолчанию больше не будет предоставлен по умолчанию. Вместо этого рекомендуется использовать явную форму исходящего подключения, например шлюз NAT.

Шлюз NAT обеспечивает исходящее подключение на уровне подсети. Шлюз NAT заменяет назначение интернета по умолчанию подсети для обеспечения исходящего подключения.

Шлюз NAT не требует конфигураций маршрутизации в таблице маршрутов подсети. После подключения шлюза NAT к подсети он предоставляет исходящее подключение сразу.

Шлюз NAT позволяет создавать потоки из виртуальной сети в службы за пределами виртуальной сети. Возврат трафика из Интернета разрешен только в ответ на активный поток. Службы за пределами виртуальной сети не могут инициировать входящий трафик через шлюз NAT.

Шлюз NAT имеет приоритет над другими методами исходящего подключения, включая Load Balancer, общедоступные IP-адреса уровня экземпляра и брандмауэр Azure.

Шлюз NAT имеет приоритет над другими явными исходящими методами, настроенными в виртуальной сети для всех новых подключений. Исходящий поток трафика для существующих подключений не прерывается благодаря использованию других явных методов подключения.

Шлюз NAT не имеет одинаковых ограничений на исчерпание портов SNAT, как и правила исходящего трафика и исходящего трафика подсистемы балансировки нагрузки по умолчанию.

Шлюз NAT поддерживает только протоколы ПРОТОКОЛА TCP и пользовательской диаграммы данных (UDP). Протокол сообщений управления Интернетом (ICMP) не поддерживается.

- Экземпляры служб приложений Azure (веб-приложения, REST API и мобильные серверные части) через интеграцию виртуальной сети.

Подсеть имеет системный маршрут по умолчанию, который направляет трафик с назначением 0.0.0.0/0 в Интернет автоматически. После настройки шлюза NAT подсети виртуальные машины в подсети взаимодействуют с Интернетом с помощью общедоступного IP-адреса шлюза NAT.

При создании определяемого пользователем маршрута (UDR) в таблице маршрутов подсети для трафика 0.0.0.0/0 стандартный маршрут в интернет для этого трафика заменяется. UDR, который отправляет трафик 0.0.0.0/0/0 на виртуальное устройство или шлюз виртуальной сети (VPN-шлюз и ExpressRoute) в качестве типа следующего прыжка, вместо этого переопределяет подключение шлюза NAT к Интернету.

Как работает шлюз NAT

Конфигурация таблицы маршрутов не выполняется. Шлюз NAT работает на уровне подсети. После подключения шлюз NAT предоставляет исходящее подключение, не требуя конфигураций маршрутизации в таблице маршрутов подсети.

- UDR для следующего прыжка Виртуальный модуль или общедоступный IP-адрес шлюза шлюза виртуальной сети >> на уровне общедоступного IP-адреса шлюза >> виртуальной машины >> Load Balancer >> по умолчанию использует системный маршрут по умолчанию к Интернету.

Конфигурации шлюза NAT

Несколько подсетей в одной виртуальной сети могут использовать разные шлюзы NAT или один и тот же шлюз NAT.

Несколько шлюзов NAT нельзя подключить к одной подсети.

Шлюз NAT не может охватывать несколько виртуальных сетей. Однако шлюз NAT можно использовать для обеспечения исходящего подключения в модели концентратор-спица. Дополнительные сведения см. в руководстве по концентратору шлюза NAT и периферийным клиентам.

Шлюз NAT не может быть развернут в подсети шлюза.

Ресурс шлюза NAT может использовать до 16 IP-адресов в любом сочетании следующих типов:

Несколько шлюзов NAT нельзя подключить к одной подсети.

Шлюз NAT не может охватывать несколько виртуальных сетей. Однако шлюз NAT можно использовать для обеспечения исходящего подключения в модели концентратор-спица. Дополнительные сведения см. в руководстве по концентратору шлюза NAT и периферийным клиентам.

Шлюз NAT нельзя развернуть в подсети шлюза или подсети , содержащей управляемые экземпляры SQL.

Шлюз NAT не может быть связан с общедоступным IP-адресом IPv6 или префиксом общедоступного IP-адреса IPv6.

Шлюз NAT можно использовать с Load Balancer с помощью правил исходящего трафика для обеспечения исходящего подключения с двумя стеками. См. два исходящих подключения стека с помощью шлюза NAT и Load Balancer.

Шлюз NAT работает с любым сетевым интерфейсом виртуальной машины или конфигурацией IP-адресов. Шлюз NAT может использовать несколько IP-конфигураций SNAT в сетевом интерфейсе.

Шлюз NAT может быть связан с подсетью брандмауэра Azure в виртуальной сети концентратора и предоставлять исходящее подключение из периферийных виртуальных сетей, пиринговых к концентратору. Дополнительные сведения см. в статье "Интеграция брандмауэра Azure с шлюзом NAT".

Зоны доступности

Шлюз NAT стандартного номера SKU можно создать в определенной зоне доступности или поместить в нее.

Шлюз NAT уровня "Стандартный" можно изолировать в определенной зоне при создании сценариев изоляции зоны. После развертывания шлюза NAT невозможно изменить выбор зоны.

Стандартный шлюз NAT не помещается в зону по умолчанию. Незональный шлюз NAT помещается в зону для вас в Azure.

Шлюз NAT SKU StandardV2 является избыточным по зонам и работает во всех зонах доступности в регионе для поддержания подключения во время сбоя одной зоны.

Исходящий доступ по умолчанию

Чтобы обеспечить безопасное исходящее подключение к Интернету, рекомендуется включить частную подсеть , чтобы предотвратить создание исходящих IP-адресов по умолчанию и использовать явный метод исходящего подключения, например шлюза NAT.

Некоторые службы не работают на виртуальной машине в частной подсети без явного метода исходящего подключения, например активации Windows и обновлений Windows. Для активации или обновления операционных систем виртуальных машин, таких как Windows, требуется явный метод исходящего подключения, например шлюз NAT.

Сведения о переносе исходящего доступа к шлюзу NAT из исходящего доступа по умолчанию или правил исходящего трафика Load Balancer см. в статье "Миграция исходящего доступа к шлюзу NAT Azure".

Примечание.

31 марта 2026 г. новые виртуальные сети по умолчанию будут использовать частные подсети, что означает, что исходящий доступ по умолчанию больше не будет предоставлен, и этот явный исходящий метод должен быть включен для доступа к общедоступным конечным точкам в Интернете и в Microsoft. Вместо этого рекомендуется использовать явную форму исходящего подключения, например шлюз NAT.

Шлюз NAT и основные ресурсы

Шлюз NAT уровня "Стандартный" совместим со стандартными общедоступными IP-адресами или префиксами общедоступных IP-адресов. Шлюз NAT StandardV2 совместим только с общедоступными IP-адресами StandardV2 или префиксами общедоступных IP-адресов.

Шлюз NAT нельзя использовать с подсетями, где существуют основные ресурсы. Базовые ресурсы SKU, такие как базовый балансировщик нагрузки или базовые общедоступные IP-адреса, несовместимы с шлюзом NAT. Базовая подсистема балансировки нагрузки и базовый общедоступный IP-адрес можно обновить до уровня "Стандартный", чтобы работать с шлюзом NAT.

Дополнительные сведения об обновлении Load Balancer с уровня "Базовый" до уровня "Стандартный" см. в статье Об обновлении общедоступного базового Azure Load Balancer.

Дополнительные сведения об обновлении общедоступного IP-адреса с уровня "базовый" до "стандартный" см. в статье об обновлении общедоступного IP-адреса.

Дополнительные сведения об обновлении базового общедоступного IP-адреса, подключенного к виртуальной машине с базовой до стандартной, см. в статье Об обновлении базового общедоступного IP-адреса, подключенного к виртуальной машине.

Время ожидания подключения и таймеры

Шлюз NAT отправляет пакет сброса TCP (RST) для любого потока подключения, который он не распознает как существующее подключение. Поток подключения больше не существует, если достигнуто время ожидания простоя шлюза NAT или подключение было закрыто ранее.

Когда отправитель трафика в неисправном потоке подключения получает пакет TCP RST шлюза NAT, подключение больше не используется.

Порты SNAT недоступны для повторного использования в той же конечной точке назначения после закрытия подключения. Шлюз NAT помещает порты SNAT в состояние охлаждения, прежде чем их можно повторно использовать для подключения к той же конечной точке назначения.

Продолжительность таймера повторного использования порта SNAT для TCP-трафика (период охлаждения) зависит от способа закрытия соединения. Дополнительные сведения см. в разделе Таймеры повторного использования портов.

По умолчанию время ожидания в режиме простоя для TCP-подключения равно 4 минутам, но его можно увеличить до 120 минут. Любое действие с потоком также может привести к сбросу таймера ожидания, включая TCP keepalives. Дополнительные сведения см. в разделе Таймеры тайм-аута простоя.

Трафик UDP имеет время ожидания простоя в течение 4 минут, которые нельзя изменить.

Трафик UDP имеет таймер повторного использования порта в 65 секунд, в течение которых порт находится на удержании, прежде чем он будет доступен для повторного использования на той же конечной точке.

Соглашение о ценах и уровне обслуживания (SLA)

Шлюз NAT уровня "Стандартный" и "Стандартный" — это одна и та же цена. Цены на шлюз NAT Azure см. в разделе цен на шлюз NAT.

Дополнительные сведения об уровне обслуживания см. в статье об уровне обслуживания для шлюза NAT Azure.

Следующие шаги

Дополнительные сведения о создании и проверке шлюза NAT см. в кратком руководстве по созданию шлюза NAT с помощью портала Azure.

Дополнительные сведения о шлюзе Azure NAT см. в статье "Как улучшить исходящее подключение с помощью шлюза Azure NAT".

Дополнительные сведения о ресурсе шлюза NAT см. в разделе "Ресурс шлюза NAT".

Дополнительные сведения о шлюзе Azure NAT см. в следующем модуле:

Дополнительные сведения об параметрах архитектуры для шлюза NAT Azure см. в статье azure Well-Architected Framework для проверки шлюза NAT Azure.