Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

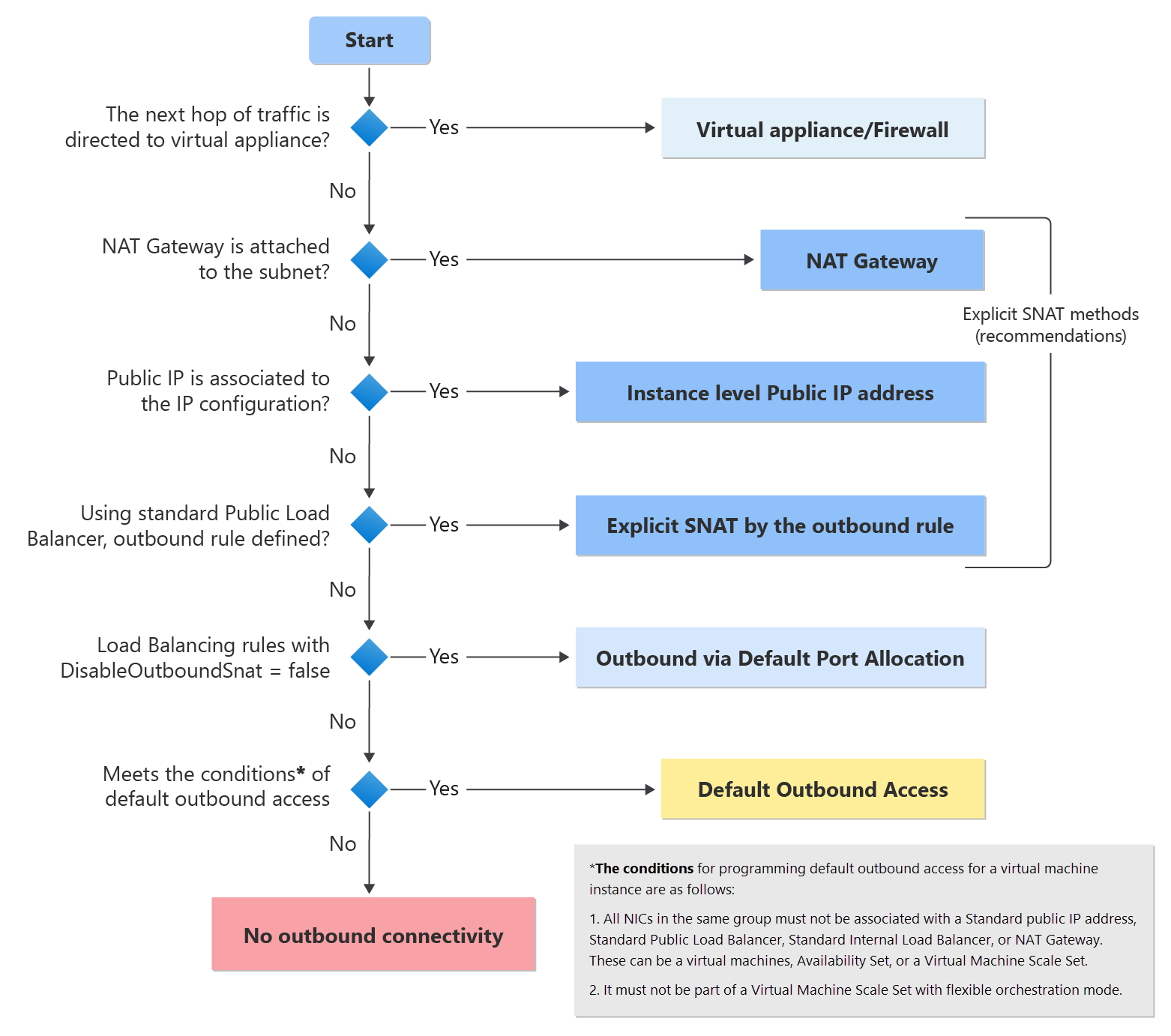

В Azure при развертывании виртуальной машины в виртуальной сети без явно определенного метода исходящего подключения Azure автоматически назначает его исходящий общедоступный IP-адрес. Этот IP-адрес обеспечивает исходящее подключение из ресурсов к Интернету и к другим общедоступным конечным точкам в Корпорации Майкрософт. Такой доступ называется исходящим доступом по умолчанию.

Примеры явного исходящего подключения для виртуальных машин:

- Развернуто в подсети, связанной с шлюзом NAT.

- Развернутый в серверном пуле стандартной подсистемы балансировки нагрузки с определенными правилами исходящего трафика.

- Развернутый в серверном пуле базовой общедоступной подсистемы балансировки нагрузки.

- Виртуальные машины с общедоступными IP-адресами, которые явно связаны с ними.

Как и когда предоставляется исходящий доступ по умолчанию

Если виртуальная машина развертывается без явного метода исходящего подключения, Azure назначает ему исходящий общедоступный IP-адрес по умолчанию. Этот IP-адрес, известный как IP-адрес исходящего доступа по умолчанию, принадлежит корпорации Майкрософт и может изменяться без уведомления. Кроме того, исходящее подключение по умолчанию зависит от неявного поведения платформы и может повлиять на изменения на уровне платформы. Для сценариев, требующих детерминированного исходящего поведения, рекомендуется использовать явную конфигурацию.

Примечание.

В некоторых случаях виртуальным машинам в нечастной подсети по-прежнему назначается исходящий IP-адрес по умолчанию, даже если настроен явный исходящий метод (например, шлюз NAT или UDR, направляющий трафик на NVA/межсетевой экран). Это не означает, что исходящие IP-адреса по умолчанию используются для исходящего трафика, если только эти явные методы не удаляются. Чтобы полностью удалить исходящие IP-адреса по умолчанию, подсеть должна быть закрыта, и виртуальные машины должны быть остановлены и освобождены.

Внимание

После 31 марта 2026 г. новые виртуальные сети по умолчанию будут использовать частные подсети, что означает, что явный исходящий метод должен быть включен для доступа к общедоступным конечным точкам в Интернете и в корпорации Майкрософт. Дополнительные сведения см. в официальном объявлении. Рекомендуется использовать одну из явных форм подключения, описанных в следующем разделе. Другие вопросы см. в разделе "Часто задаваемые вопросы: Изменение поведения по умолчанию для частных подсетей".

Почему рекомендуется отключать исходящий доступ по умолчанию?

Безопасность: доступ к Интернету по умолчанию противоречит принципам нулевого доверия.

Ясность. Явное подключение предпочтительнее для неявного доступа.

Стабильность: исходящий IP-адрес по умолчанию не принадлежит клиенту и может измениться; Обновления служб также могут повлиять на поведение исходящего трафика по умолчанию, оба из которых могут привести к сбоям.

Некоторые примеры конфигураций, которые не работают при использовании исходящего доступа по умолчанию:

- Несколько сетевых адаптеров на виртуальной машине могут давать несогласованные исходящие IP-адреса

- Масштабирование масштабируемых наборов виртуальных машин Azure может привести к изменению исходящих IP-адресов

- Исходящие IP-адреса не являются последовательными или непрерывными между экземплярами масштабируемого набора виртуальных машин.

Дополнительно,

- IP-адреса исходящего доступа по умолчанию не поддерживают фрагментированные пакеты

- IP-адреса исходящего доступа по умолчанию не поддерживают ICMP пинги

Как перейти к явному методу общедоступного подключения (и отключить исходящий доступ по умолчанию)?

Общие сведения о частных подсетях

- Создание подсети, которая должна быть закрытой, предотвращает использование исходящего доступа по умолчанию для подключения к общедоступным конечным точкам любой виртуальной машины в подсети.

- Виртуальные машины в частной подсети по-прежнему могут получить доступ к Интернету (или любым общедоступным конечным точкам в Корпорации Майкрософт) с помощью явного исходящего подключения.

Примечание.

Некоторые службы не работают на виртуальной машине в частной подсети без явного метода исходящего трафика (например, активация Windows и обновления Windows).

Настройка частных подсетей

Действия по настройке вручную на портале Azure (без мастера)

- Откройте портал Azure.

- Перейдите в виртуальные сети.

- Выберите виртуальную сеть, содержащую подсеть, которую вы хотите изменить.

- В меню слева выберите подсети.

- Выберите подсеть, которую вы хотите сделать частной.

- Найдите параметр исходящего доступа по умолчанию .

- Установите исходящий доступ по умолчанию в положение Отключен.

- Нажмите Сохранить.

Это явно задает свойство подсети:

defaultOutboundAccess = false

Что предотвращает назначение Azure исходящих общедоступных IP-адресов по умолчанию виртуальным машинам в этой подсети.

Ограничения частных подсетей

Для активации или обновления операционных систем виртуальных машин, таких как Windows, требуется явный метод исходящего подключения.

В конфигурациях с использованием определяемых пользователем маршрутов (UDR) все настроенные маршруты с разрывом типа

Internetследующего прыжка в частной подсети.Типичным примером является использование UDR для управления трафиком в вышестоящее сетевое виртуальное устройство или брандмауэр, за исключением определенных тегов службы Azure для обхода проверки. Это делается путем настройки маршрутов к этим тегам службы с типом следующего прыжка

Internet. В этом сценарии вы настроите следующее:Маршрут по умолчанию для назначения 0.0.0.0/0/0 с типом следующего прыжка виртуального устройства применяется в общем случае.

Один или несколько маршрутов настроены на назначения тега службы с типом следующего прыжка

Internet, чтобы обойти NVA и/или брандмауэр. Если не настроен явный метод исходящего подключения для источника подключения к этим назначениям, попытки подключения к этим назначениям завершаются ошибкой, так как исходящий доступ по умолчанию недоступен в частной подсети.

Это ограничение не применяется к использованию конечных точек службы, которые используют другой тип

VirtualNetworkServiceEndpointследующего прыжка. См. сведения о конечных точках службы виртуальной сети.

Виртуальные машины по-прежнему могут получить доступ к учетным записям хранения Azure в том же регионе в частной подсети без явного метода исходящего трафика. Группы безопасности сети (NSG) рекомендуется для управления исходящими соединениями.

Частные подсети не применимы к делегированным или управляемым подсетям, используемым для размещения служб PaaS. В этих сценариях исходящее подключение управляется отдельной службой. Дополнительные сведения см. в документации по конкретным службам.

Внимание

Если серверный пул подсистемы балансировки нагрузки настраивается IP-адресом, он использует исходящий доступ по умолчанию из-за текущей известной проблемы. Для защиты по умолчанию конфигурации и приложений с высокими требованиями для исходящего трафика свяжите шлюз NAT с виртуальными машинами в серверном пуле подсистемы балансировки нагрузки для безопасного трафика. Подробнее о существующих известных проблемах.

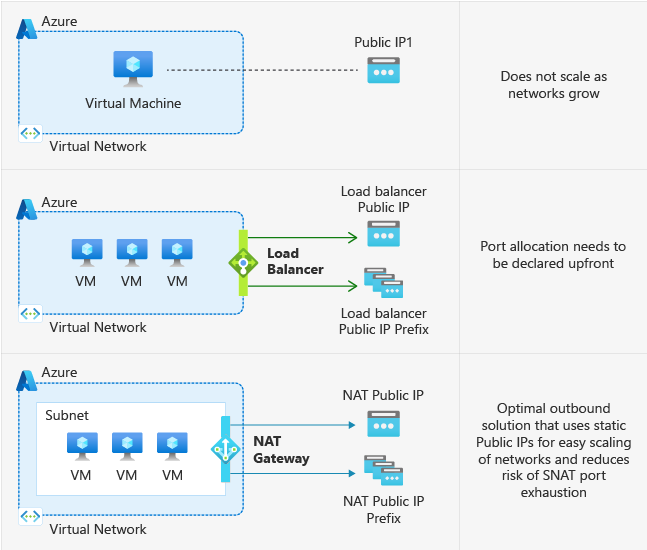

Добавление явного исходящего метода

- Свяжите шлюз NAT с подсетью виртуальной машины. Обратите внимание, что это рекомендуемый метод для большинства сценариев.

- Свяжите стандартную подсистему балансировки нагрузки с настроенными правилами для исходящего трафика.

- Свяжите общедоступный IP-адрес уровня "Стандартный" с любым сетевым интерфейсом виртуальной машины.

- Добавьте брандмауэр или сетевое виртуальное устройство (NVA) в виртуальную сеть и наведите на него трафик с помощью определяемого пользователем маршрута (UDR).

Использование гибкого режима оркестрации для масштабируемых наборов виртуальных машин

- Гибкие масштабируемые наборы по умолчанию защищены. Все экземпляры, созданные через гибкие наборы масштабирования, не имеют IP-адреса исходящего доступа по умолчанию, поэтому требуется явное указание метода исходящего трафика. Для получения дополнительных сведений см. раздел "Режим гибкой оркестрации для масштабируемых наборов виртуальных машин"

Часто задаваемые вопросы: сброс оповещения IP-адресов исходящего трафика по умолчанию

Почему я вижу предупреждение о наличии исходящего IP-адреса по умолчанию на моей виртуальной машине?

Существует параметр уровня сетевого адаптера (defaultOutboundConnectivityEnabled), который отслеживает, выделен ли исходящий IP-адрес по умолчанию для экземпляра виртуальной машины или масштабируемого набора виртуальных машин. Это используется для создания баннера портала Azure для виртуальной машины или масштабируемого набора виртуальных машин, который помечает это состояние. Существуют также конкретные рекомендации Azure Advisor с этой информацией для ваших подписок. Если вы хотите просмотреть, какие из виртуальных машин или масштабируемых наборов виртуальных машин назначены исходящим IP-адресом по умолчанию, выполните следующие действия.

- Введите "Advisor" в строку поиска на портале Azure, а затем выберите этот параметр, когда он появится.

- Выберите "Операционное превосходство"

- Найдите рекомендации "Добавить явный исходящий метод, чтобы отключить исходящий трафик по умолчанию" и/или "Добавить явный исходящий метод, чтобы отключить исходящий трафик по умолчанию для масштабируемых наборов виртуальных машин" (обратите внимание, что это два разных элемента).

- Если один из этих элементов существует, выберите соответствующее имя рекомендации, и вы увидите сетевые карты (NIC) всех экземпляров виртуальных машин или масштабируемых наборов ВМ, у которых по умолчанию включен выход на внешний интерфейс.

Как очистить это оповещение?

- Явный метод исходящего трафика должен использоваться для помеченной виртуальной машины или масштабируемого набора виртуальных машин. См. раздел выше для разных вариантов.

- Подсеть должна быть закрыта, чтобы предотвратить создание новых исходящих IP-адресов по умолчанию.

- Все применимые виртуальные машины в подсети с флагом должны быть остановлены и деаллоцированы, чтобы изменения отразились в параметре сетевого интерфейса, и флаг был сброшен. (Обратите внимание, что это также верно в обратном порядке; для того, чтобы компьютер получил исходящий IP-адрес по умолчанию после того, как параметр уровня подсети имеет значение false, требуется остановка или освобождение виртуальной машины.)

Я уже использую явный метод исходящего трафика, поэтому почему я по-прежнему вижу это оповещение?

В некоторых случаях виртуальным машинам в нечастной подсети по-прежнему назначается исходящий IP-адрес по умолчанию, даже если настроен явный исходящий метод (например, шлюз NAT или UDR, направляющий трафик на NVA/межсетевой экран). Это не означает, что исходящие IP-адреса по умолчанию используются для исходящего трафика, если только эти явные методы не удаляются. Чтобы полностью удалить исходящие IP-адреса по умолчанию (и удалить оповещение), подсеть должна быть закрыта, и виртуальные машины должны быть остановлены и освобождены.

Часто задаваемые вопросы: изменение стандартного поведения на частных подсетях

Что означает использование частных подсетей по умолчанию и как оно будет реализовано?

В версии API, выпущенной после 31 марта 2026 г., свойство defaultOutboundAccess для подсетей в новых виртуальных сетях по умолчанию будет иметь значение false. Это изменение делает подсети закрытыми по умолчанию и предотвращает создание исходящих IP-адресов по умолчанию для виртуальных машин в этих подсетях. Это поведение применяется ко всем методам конфигурации— шаблоны ARM, портал Azure, PowerShell и CLI. Более ранние версии шаблонов ARM (или таких инструментов, как Terraform, которые могут указывать старые версии), будут продолжать задавать defaultOutboundAccess как null, что неявно разрешает исходящий доступ.

Что происходит с существующими виртуальными сетями и виртуальными машинами? Что касается новых виртуальных машин, созданных в существующих виртуальных сетях?

Никакие изменения не вносятся в существующие виртуальные сети. Это означает, что существующие виртуальные машины и только что созданные виртуальные машины в этих виртуальных сетях продолжают создавать исходящие IP-адреса по умолчанию, если подсети не изменяются вручную, чтобы стать частными.

Что касается новых развертываний виртуальной сети? Моя инфраструктура имеет зависимость от исходящих IP-адресов по умолчанию и не готова к перемещению в частные подсети в настоящее время.

Вы по-прежнему можете настроить подсети как неприватные с помощью любого поддерживаемого метода (шаблоны ARM, портал, CLI, PowerShell). Это гарантирует совместимость инфраструктуры, использующих исходящие IP-адреса по умолчанию и еще не готовы перейти к частным подсетям. Обратите внимание, что если у вас уже включена приватная подсеть и вы хотите вернуться к использованию исходящего подключения по умолчанию для виртуальной машины, необходимо изменить подсеть, чтобы она не была приватной, а затем выполнить остановку и освободить виртуальную машину.

Следующие шаги

Дополнительные сведения об исходящих подключениях в Azure см. в следующем разделе: