Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье описываются ключевые компоненты ресурса шлюза NAT, которые позволяют обеспечить высокозащищенное, масштабируемое и устойчивое исходящее подключение. Шлюз NAT можно настроить в подписке через поддерживаемые клиенты. Эти клиенты включают портал Azure, Azure CLI, Azure PowerShell, шаблоны Resource Manager или соответствующие альтернативные варианты.

Номера SKU шлюза NAT

Шлюз NAT доступен в двух номерах SKU: StandardV2 и Standard.

Рис. 1. Номера SKU standard и StandardV2 шлюза NAT.

Номер SKU StandardV2 по умолчанию является избыточным по зонам. Он автоматически охватывает несколько зон доступности в регионе, обеспечивая непрерывное исходящее подключение, даже если одна зона становится недоступной.

Стандартный номер SKU — это зональный ресурс. Он развертывается в определенной зоне доступности и устойчив в этой зоне.

Шлюз NAT SKU standardV2 также поддерживает общедоступные IP-адреса IPv6, в то время как шлюз NAT стандартного номера SKU поддерживает только общедоступные IP-адреса IPv4.

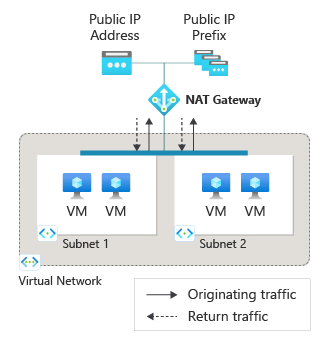

Архитектура шлюза NAT

Шлюз NAT Azure использует программно-определяемую сеть для работы в качестве полностью управляемой распределенной службы. По проектированию шлюз NAT охватывает несколько доменов сбоя, что позволяет ему противостоять нескольким сбоям без каких-либо последствий для службы. Шлюз NAT предоставляет преобразование сетевых адресов источника (SNAT) для частных экземпляров в связанных подсетях виртуальной сети Azure. Частные IP-адреса SNAT виртуальных машин к статическим общедоступным IP-адресам шлюза NAT для подключения к Интернету. Шлюз NAT также предоставляет преобразование сетевых адресов назначения (DNAT) для пакетов ответа только для исходящего подключения.

Рис. Шлюз NAT для исходящего трафика в Интернет

При настройке подсети в виртуальной сети шлюз NAT становится типом следующего прыжка подсети по умолчанию для всего исходящего трафика, направленного в Интернет. Дополнительные конфигурации маршрутизации не требуются. Шлюз NAT не предоставляет незапрошенные входящие подключения из Интернета. DNAT выполняется только для пакетов, поступающих в качестве ответа на исходящий пакет.

Subnets

Шлюз NAT Уровня "Стандартный" и "Стандартный" можно подключить к нескольким подсетям в виртуальной сети, чтобы обеспечить исходящее подключение к Интернету. При подключении шлюза NAT к подсети предполагается маршрут по умолчанию к Интернету. Шлюз NAT служит типом следующего прыжка для всего исходящего трафика, предназначенного для интернета.

Следующие конфигурации подсети нельзя использовать с шлюзом NAT.

У каждой подсети не может быть подключено несколько шлюзов NAT.

Шлюз NAT не может быть подключен к подсетям из разных виртуальных сетей.

Шлюз NAT нельзя использовать с подсетью шлюза. Подсеть шлюза — это назначенная подсеть для VPN-шлюза для отправки зашифрованного трафика между виртуальной сетью Azure и локальным расположением. Дополнительные сведения о подсети шлюза см. в подсети шлюза.

Статические общедоступные IP-адреса

Шлюз NAT может быть связан со статическими общедоступными IP-адресами или префиксами общедоступных IP-адресов. При назначении префикса общедоступного IP-адреса используется весь префикс общедоступного IP-адреса. Префикс общедоступного IP-адреса можно использовать напрямую или распространять общедоступные IP-адреса префикса между несколькими ресурсами шлюза NAT. Шлюз NAT отправляет весь трафик в диапазон IP-адресов префикса.

- Шлюз NAT StandardV2 поддерживает до 16 IPv4 и 16 общедоступных IP-адресов IPv6.

- Стандартный шлюз NAT нельзя использовать с общедоступными IP-адресами или префиксами IPv6. Он поддерживает до 16 общедоступных IP-адресов IPv4.

- Шлюз NAT нельзя использовать с основными общедоступными IP-адресами SKU.

| SKU шлюза NAT | IPv4 | IPv6 |

|---|---|---|

| StandardV2 | Да, поддерживает общедоступные IP-адреса и префиксы IPv4. | Да, поддерживает общедоступные IP-адреса и префиксы IPv6. |

| Стандарт | Да, поддерживает общедоступные IP-адреса и префиксы IPv4. | Нет, не поддерживает общедоступные IP-адреса и префиксы IPv6. |

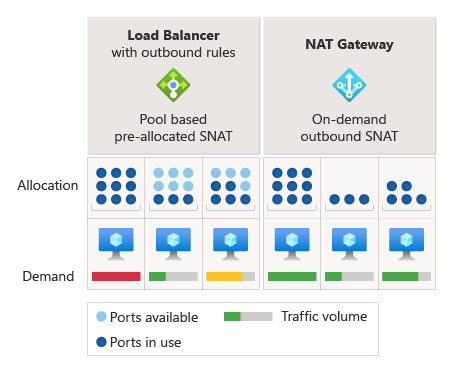

Порты SNAT

Инвентаризация портов SNAT предоставляется общедоступными IP-адресами, префиксами общедоступных IP-адресов или обоими подключенными к шлюзу NAT. Инвентаризация портов SNAT доступна по запросу всем экземплярам в подсети, подключенной к шлюзу NAT. Предварительное размещение портов SNAT на экземпляр не требуется.

Дополнительные сведения о портах SNAT и шлюзе NAT Azure см. в статье "Преобразование сетевых адресов источника" (SNAT) с помощью шлюза Azure NAT.

Если к одному ресурсу шлюза NAT подключено несколько подсетей в виртуальной сети, инвентаризация портов SNAT, предоставляемая шлюзом NAT, предоставляется совместно во всех подсетях.

Порты SNAT служат уникальными идентификаторами, чтобы различать разные потоки подключения друг от друга. Один и тот же порт SNAT можно использовать для подключения к разным конечным точкам назначения одновременно.

Разные порты SNAT используются для подключения к одной конечной точке назначения , чтобы различать разные потоки подключения друг от друга. Порты SNAT повторно используются для подключения к одному и тому же назначению, помещаются в таймер повторного использования, прежде чем их можно будет повторно использовать.

Рисунок: выделение портов SNAT

Один шлюз NAT может масштабироваться по количеству общедоступных IP-адресов, связанных с ним. Каждый общедоступный IP-адрес шлюза NAT предоставляет 64 512 портов SNAT для выполнения исходящих подключений. Шлюз NAT может масштабировать до более чем 1 миллиона портов SNAT. Tcp и UDP — это отдельные инвентаризации портов SNAT и не связаны с шлюзом NAT.

Зоны доступности

Шлюз NAT имеет два номера SKU — Standard и StandardV2. Чтобы обеспечить устойчивость архитектуры к зональным сбоям, разверните шлюз NAT StandardV2, так как он является ресурсом, избыточным по зонам. Когда зона доступности в регионе исчезает, новые подключения из оставшихся работоспособных зон.

Рис. Развертывание шлюза NAT уровня StandardV2 с несколькими зонами.

Стандартный шлюз NAT — это зональный ресурс, который означает, что он может быть развернут и работать из отдельных зон доступности. Если зона, связанная со шлюзом NAT уровня "Стандартный", выходит из строя, то влияют исходящие подключения для подсетей, связанных с шлюзом NAT.

Дополнительные сведения о зонах доступности и шлюзе NAT Azure см. в рекомендациях по проектированию зон доступности.

Рис. Развертывание единой зоны шлюза NAT уровня "Стандартный".

После развертывания шлюза NAT невозможно изменить выбор зоны.

Protocols

Шлюз NAT взаимодействует с заголовками транспорта IP и IP-адресов потоков UDP и TCP. Шлюз NAT не зависит от полезных данных уровня приложений. Другие IP-протоколы, такие как ICMP, не поддерживаются.

Сброс TCP

Пакет сброса TCP отправляется, когда шлюз NAT обнаруживает трафик в потоке подключения, который не существует. Пакет сброса TCP указывает на полученную конечную точку, которая была выпущена, и все будущие подключения к этому же TCP-подключению завершаются ошибкой. Сброс TCP является однонаправленным для шлюза NAT.

Поток подключения может не существовать, если:

Время ожидания простоя достигнуто после периода бездействия в потоке подключения, и подключение автоматически удаляется.

Отправитель, либо из сетевой стороны Azure, либо из общедоступной интернет-стороны, отправил трафик после удаления подключения.

Пакет сброса TCP отправляется только при обнаружении трафика в удаленном потоке подключения. Эта операция означает, что пакет сброса TCP может не отправляться сразу после удаления потока подключения.

Система отправляет пакет сброса TCP в ответ на обнаружение трафика в неисправном потоке подключения независимо от того, исходит ли трафик из сетевой стороны Azure или общедоступной интернет-стороны.

Время ожидания простоя TCP

Шлюз NAT предоставляет настраиваемый диапазон времени ожидания простоя от 4 минут до 120 минут для протоколов TCP. Протоколы UDP имеют неконфигурируемое время ожидания простоя в течение 4 минут.

При простое подключения шлюз NAT удерживается на порту SNAT до истечения времени ожидания простоя подключения. Так как временные таймеры времени ожидания ожидания tcp могут ненужно увеличить вероятность исчерпания портов SNAT, не рекомендуется увеличить длительность времени ожидания простоя TCP дольше, чем время ожидания по умолчанию в 4 минуты. Таймер простоя не влияет на поток, который никогда не проходит бездействия.

Для обновления длительных бездействующих подключений и обнаружения динамической активности конечных точек можно использовать протокол TCP. Дополнительные сведения вы найдете в следующих примерах для .NET. Сохранение TCP отображается как повторяющиеся пакеты управления доступом к конечным точкам, являются низкими затратами и невидимыми для уровня приложений.

Таймер времени ожидания простоя UDP не настраивается, следует использовать UDP keepalives, чтобы убедиться, что значение времени ожидания простоя не достигнуто, и что подключение поддерживается. В отличие от TCP-подключений, поддержка UDP в одной стороне подключения применяется только к потоку трафика в одном направлении. UDP keepalives должен быть включен на обеих сторонах потока трафика, чтобы сохранить поток трафика в живых.

Timers

Таймер повторного использования портов

Таймеры повторного использования портов определяют время после закрытия подключения, удерживаемого на исходном порту, прежде чем повторно использовать новое подключение для перехода к той же конечной точке шлюза NAT.

В следующей таблице содержатся сведения о том, когда TCP-порт становится доступным для повторного использования в той же конечной точке назначения шлюзом NAT.

| Timer | Description | Value |

|---|---|---|

| TCP FIN | После закрытия подключения пакетом TCP FIN активируется 65-секундный таймер, содержащий порт SNAT. Порт SNAT доступен для повторного использования после окончания таймера. | 65 секунд |

| TCP RST | После закрытия подключения пакетом TCP RST (сбросом), активируется 16-секундный таймер, удерживающий порт SNAT. Когда таймер заканчивается, порт доступен для повторного использования. | 16 секунд |

| Открытие половины TCP | Во время установки подключения, когда одна конечная точка подключения ожидает подтверждения из другой конечной точки, активируется 30-секундный таймер. Если трафик не обнаружен, подключение закрывается. После закрытия подключения исходный порт доступен для повторного использования в той же конечной точке назначения. | 30 секунд |

Для трафика UDP после закрытия подключения порт удерживается на 65 секунд, прежде чем он будет доступен для повторного использования.

Таймер времени ожидания простоя

| Timer | Description | Value |

|---|---|---|

| Время ожидания простоя TCP | TCP-подключения могут идти бездействия, если данные не передаются между любой конечной точкой в течение длительного периода времени. Таймер может быть настроен от 4 минут (по умолчанию) до 120 минут (2 часа) для ожидания простоя подключения. Трафик потока сбрасывает таймер времени ожидания простоя. | Конфигурируемый; 4 минуты (по умолчанию) — 120 минут |

| Время ожидания простоя UDP | Подключения UDP могут идти бездействия, если данные не передаются между любой конечной точкой в течение длительного периода времени. Таймер времени ожидания простоя UDP — 4 минуты и не настраивается. Трафик потока сбрасывает таймер времени ожидания простоя. | Не настраиваемая; 4 минуты |

Note

Эти параметры таймера могут быть изменены. Значения предоставляются для устранения неполадок, и в настоящее время не следует использовать зависимость от определенных таймеров.

Bandwidth

Существуют разные ограничения пропускной способности для каждого SKU шлюза NAT. Шлюз NAT SKU StandardV2 поддерживает до 100 Гбит/с пропускной способности данных на ресурс шлюза NAT. Шлюз NAT стандартного номера SKU предоставляет 50 Гбит/с пропускной способности, которая разделяется между исходящими и входящий (ответ) данными. Пропускная способность данных ограничена на 25 Гбит/с для исходящего трафика и 25 Гбит/с для входящих (ответных) данных на ресурс шлюза NAT уровня "Стандартный".

Performance

Шлюз NAT standard и StandardV2 поддерживают до 50 000 одновременных подключений на общедоступный IP-адрес к той же конечной точке назначения через Интернет для трафика TCP и UDP.

Каждый из них может поддерживать до 2 миллионов активных подключений одновременно. Количество подключений в шлюзе NAT учитывается на основе 5 кортежей (исходный IP-адрес, исходный порт, конечный IP-адрес, порт назначения и протокол). Если шлюз NAT превышает 2 миллиона подключений, доступность datapath снижается, а новые подключения завершаются сбоем.

Шлюз NAT StandardV2 может обрабатывать до 10 млн пакетов в секунду. Шлюз NAT уровня "Стандартный" может обрабатывать до 5 млн пакетов в секунду.

Limitations

Стандартные и основные общедоступные IP-адреса несовместимы с шлюзом NAT StandardV2. Вместо этого используйте общедоступные IP-адреса StandardV2.

- Сведения о создании общедоступного IP-адреса StandardV2 см. в статье "Создание общедоступного IP-адреса Azure"

Базовые подсистемы балансировки нагрузки несовместимы с шлюзом NAT. Используйте подсистемы балансировки нагрузки уровня "Стандартный" и "Стандартный" для шлюзов NAT уровня "Стандартный" и "Стандартный".

- Обновление подсистемы балансировки нагрузки с уровня "Базовый" до уровня "Стандартный" см. в статье Об обновлении общедоступной подсистемы балансировки нагрузки Azure

Базовые общедоступные IP-адреса несовместимы с шлюзом NAT уровня "Стандартный". Вместо этого используйте общедоступные IP-адреса уровня "Стандартный".

Чтобы обновить общедоступный IP-адрес с уровня "Базовый" до уровня "Стандартный", см. раздел "Обновление общедоступного ОБЩЕДОСТУПНОго IP-адреса уровня "Стандартный"

Шлюз NAT не поддерживает ICMP

Фрагментация IP-адресов недоступна для шлюза NAT.

Шлюз NAT не поддерживает общедоступные IP-адреса с типом конфигурации маршрутизации в Интернете. Список служб Azure, поддерживающих настройку маршрутизации в Интернете на общедоступных IP-адресах, см. в поддерживаемых службах маршрутизации через общедоступный Интернет.

Общедоступные IP-адреса с включенной защитой от атак DDoS не поддерживаются шлюзом NAT. Дополнительные сведения см. в разделе об ограничениях DDoS.

Шлюз NAT Azure не поддерживается в защищенной архитектуре виртуальной сети (vWAN).

Шлюз NAT стандартного номера SKU не может быть обновлен до шлюза NAT SKU StandardV2. Необходимо развернуть шлюз NAT SKU StandardV2 и заменить шлюз NAT стандартного SKU для обеспечения устойчивости зоны для архитектур с использованием зональных шлюзов NAT.

Общедоступные IP-адреса SKU уровня "Стандартный" нельзя использовать с шлюзом NAT StandardV2. Для использования шлюза NAT StandardV2 необходимо re-IP новые общедоступные IP-адреса номера SKU StandardV2.

Дополнительные известные ограничения шлюза NAT StandardV2 см. в разделе SKU шлюза NAT.

Дальнейшие шаги

Просмотрите шлюз Azure NAT.

Сведения о метриках и оповещениях для шлюза NAT.

Узнайте, как устранять неполадки шлюза NAT.