Устранение неполадок с доступом и разрешениями

Azure DevOps Services | Azure DevOps Server 2022 — Azure DevOps Server 2019

Из-за обширной структуры безопасности и разрешений Azure DevOps может потребоваться изучить, почему пользователь не имеет доступа к проекту, службе или функции, которые они ожидают. Найдите пошаговые инструкции по пониманию и устранению проблем, с которыми пользователь может столкнуться при подключении к проекту или доступе к службе Или функции Azure DevOps.

Прежде чем использовать это руководство, рекомендуется ознакомиться со следующим содержимым:

- Начало работы с разрешениями, доступом и группами безопасности

- Разрешения по умолчанию и краткий справочник по доступу.

Совет

При создании группы безопасности Azure DevOps пометьте ее четко, чтобы указать, предназначена ли она для ограничения доступа.

Разрешения можно задать на следующих уровнях:

- Уровень объекта

- Уровень проекта

- Уровень организации или коллекции проектов

- Роль безопасности

- Роль администратора команды

Распространенные проблемы с доступом и разрешениями

См. наиболее распространенные причины, по которым член проекта не может получить доступ к проекту, службе или функции:

| Проблема | Устранение неполадок |

|---|---|

| Уровень доступа не поддерживает доступ к службе или функции. | Чтобы определить, является ли это причиной, определите уровень доступа пользователя и состояние подписки. |

| Их членство в группе безопасности не поддерживает доступ к функции или явно запрещено разрешение на функцию. | Чтобы определить, является ли это причиной, трассировка разрешения. |

| Недавно пользователю было предоставлено разрешение, но клиенту требуется обновление, чтобы распознать изменения. | Обновите или переоцените разрешения пользователя. |

| Пользователь пытается выполнить функцию, предоставленную только администратору команды для определенной команды, однако они не предоставляют эту роль. | Чтобы добавить их в роль, см. статью "Добавить", удалить администратора команды. |

| Пользователь не включает функцию предварительной версии. | Откройте пользователем функции предварительной версии и определите состояние "вкл." для конкретной функции. Дополнительные сведения см. в разделе "Управление предварительными версиями функций". |

| Участник проекта был добавлен в группу безопасности ограниченной области, например группу "Пользователи с областью проекта". | Чтобы определить, является ли это причиной, найдите членство в группах безопасности пользователя. |

Менее распространенные проблемы с доступом и разрешениями

Менее распространенными причинами ограниченного доступа являются случаи, когда произошло одно из следующих событий:

| Проблема | Устранение неполадок |

|---|---|

| Администратор проекта отключил службу. В этом случае никто не имеет доступа к отключенной службе. | Чтобы определить, отключена ли служба, см . раздел "Включение или отключение службы Azure DevOps". |

| Администратор коллекции проектов отключил функцию предварительной версии, которая отключает ее для всех участников проекта в организации. | См. раздел "Управление предварительными версиями функций". |

| Правила групп, управляющие уровнем доступа пользователя или членством в проекте, ограничивают доступ. | См. статью "Определение уровня доступа пользователя" и состояния подписки. |

| Пользовательские правила были определены для рабочего процесса типа рабочего элемента. | См . правила, применяемые к типу рабочего элемента, ограничивающим операцию выбора. |

Определение уровня доступа пользователя и состояния подписки

Вы можете назначить пользователей или группы пользователей одному из следующих уровней доступа:

- Заинтересованное лицо

- Базовая

- План "Базовый" + планы тестирования

- Подписка Visual Studio

Дополнительные сведения об ограничении уровней доступа в Azure DevOps см. в статье "Поддерживаемые уровни доступа".

Чтобы использовать функции Azure DevOps, пользователи должны быть добавлены в группу безопасности с соответствующими разрешениями и иметь доступ к веб-порталу. Ограничения функций основаны на уровне доступа пользователя и группе безопасности.

Пользователи могут потерять доступ по следующим причинам:

| Причина потери доступа | Устранение неполадок |

|---|---|

| Срок действия подписки Visual Studio пользователя истек. | Между тем, этот пользователь может работать в качестве заинтересованных лиц или предоставить пользователю базовый доступ, пока пользователь не продлевает свою подписку. После входа пользователя Azure DevOps автоматически восстанавливает доступ. |

| Подписка Azure, используемая для выставления счетов, больше не активна. | Все покупки, сделанные с этой подпиской, затрагиваются, включая подписки Visual Studio. Чтобы устранить эту проблему, посетите портал учетной записи Azure. |

| Подписка Azure, используемая для выставления счетов, удалена из вашей организации. | Дополнительные сведения о связывании организации |

В противном случае в первый день календарного месяца пользователи, которые не входить в вашу организацию в течение самого длительного времени теряют доступ. Если у вашей организации есть пользователи, которым больше не нужен доступ, удалите их из вашей организации.

Дополнительные сведения о разрешениях см. в разделе "Разрешения и группы" и в руководстве по поиску разрешений.

Трассировка разрешения

Используйте трассировку разрешений, чтобы определить, почему разрешения пользователя не разрешают им доступ к определенной функции или функции. Узнайте, как пользователь или администратор могут исследовать наследование разрешений. Чтобы отследить разрешение на веб-портале, откройте страницу разрешений или безопасности соответствующего уровня. Дополнительные сведения см. в статье "Запрос на увеличение уровней разрешений".

Если у пользователя возникли проблемы с разрешениями, и вы используете группы безопасности по умолчанию или настраиваемые группы для разрешений, используйте трассировку, чтобы изучить, откуда приходят эти разрешения. Проблемы с разрешениями могут возникать из-за задержки изменений. Это может занять до 1 часа для членства в группах Microsoft Entra или изменений разрешений для распространения по всему Azure DevOps. Если у пользователя возникли проблемы, которые не устраняются немедленно, подождите день, чтобы узнать, устраните ли они проблемы. Дополнительные сведения об управлении пользователями и доступом см. в статье "Управление пользователями и доступом в Azure DevOps".

Если у пользователя возникли проблемы с разрешениями и вы используете группы безопасности по умолчанию или настраиваемые группы для разрешений, вы можете изучить, откуда эти разрешения приходят с помощью трассировки разрешений. Проблемы с разрешениями могут быть вызваны тем, что у пользователя нет необходимого уровня доступа.

Пользователи могут получать свои действующие разрешения напрямую или через группы.

Выполните следующие действия, чтобы администраторы могли понять, откуда именно эти разрешения приходят, и настроить их по мере необходимости.

Выберите "Пользователи>>разрешений проекта" и выберите пользователя.

Теперь у вас должно быть представление, определяющее, какие разрешения у них есть.

Чтобы отследить, почему у пользователя есть или нет указанных разрешений, выберите значок сведений рядом с разрешением.

![]()

Результирующая трассировка позволяет узнать, как они наследуют указанные разрешения. Затем вы можете настроить разрешения пользователя, изменив разрешения, предоставленные для групп, в которых они находятся.

Выберите "Безопасность параметров>проекта" и введите имя пользователя в поле фильтра.

Теперь у вас должно быть представление, определяющее, какие разрешения у них есть.

Трассировка того, почему у пользователя нет разрешений, указанных в списке. Наведите указатель мыши на разрешение и выберите "Почему".

Результирующая трассировка позволяет узнать, как они наследуют указанные разрешения. Затем вы можете настроить разрешения пользователя, изменив разрешения, предоставленные для групп, в которых они находятся.

Дополнительные сведения см. в разделе "Управление доступом к определенным функциям и функциям " или "Запросить увеличение уровней разрешений".

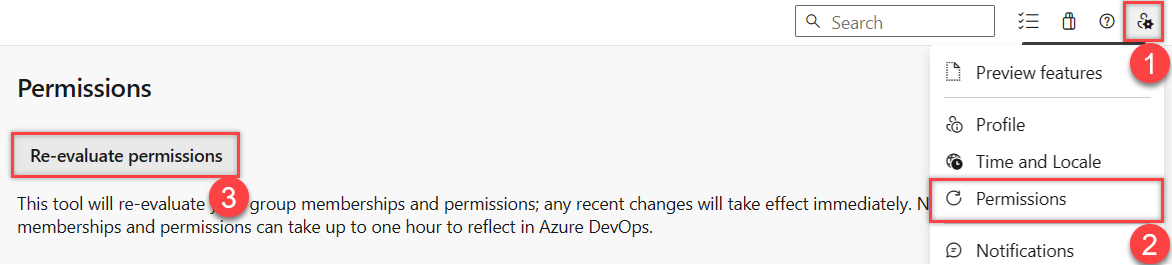

Обновление или повторное вычисление разрешений

См. следующий сценарий, в котором может потребоваться обновление или повторное вычисление разрешений.

Проблема

Пользователи добавляются в группу Azure DevOps или Microsoft Entra. Это действие предоставляет унаследованный доступ к организации или проекту. Но они не получают доступ немедленно. Пользователи должны ждать или выходить, закрывать браузер, а затем выполнять вход, чтобы обновить свои разрешения.

Пользователи добавляются в группу Azure DevOps. Это действие предоставляет унаследованный доступ к организации или проекту. Но они не получают доступ немедленно. Пользователи должны ждать или выходить, закрывать браузер, а затем выполнять вход, чтобы обновить свои разрешения.

Решение

Перейдите к ![]() параметрам пользователей>,>чтобы повторно оценить разрешения. Эта функция повторно оценивает членство в группах и разрешения, а затем все последние изменения вступили в силу немедленно.

параметрам пользователей>,>чтобы повторно оценить разрешения. Эта функция повторно оценивает членство в группах и разрешения, а затем все последние изменения вступили в силу немедленно.

Правила, применяемые к типу рабочего элемента, ограничивающим операции выбора

Перед настройкой процесса рекомендуется ознакомиться с настройкой и настройкой Досок Azure, которая содержит рекомендации по настройке Azure Boards в соответствии с вашими бизнес-потребностями.

Дополнительные сведения о правилах типов рабочих элементов, применяемых к ограничению операций, см. в следующих статье:

- Применение правил к состояниям рабочего процесса (процесс наследования)

- Примеры сценариев правил

- Определение путей к областям и назначение их команде

Скрытие параметров организации от пользователей

Если пользователь ограничен просмотром только своих проектов или не может получить доступ к параметрам организации, следующие сведения могут объяснить, почему. Чтобы ограничить доступ пользователей к параметрам организации, включите возможность ограничения видимости пользователей и совместной работы с определенными функциями предварительной версии проектов . Дополнительные сведения, включая информацию о важных вызовах, связанных с безопасностью, см. в разделах, посвященных управлению организацией, ограничению видимости пользователей для проектов и пр.

Примеры ограниченных пользователей включают заинтересованных лиц, гостевых пользователей Microsoft Entra или членов группы безопасности. После включения любой пользователь или группа, добавленная в группу "Пользователи с областью проекта", ограничена доступом к страницам параметров организации, за исключением обзора и проектов. Они могут получить доступ только к проектам, к которым они добавляются.

Примеры ограниченных пользователей включают заинтересованных лиц или членов группы безопасности. После включения любой пользователь или группа, добавленная в группу "Пользователи с областью проекта", ограничена доступом к страницам параметров организации, за исключением обзора и проектов. Они могут получить доступ только к проектам, к которым они добавляются.

Дополнительные сведения см. в статье "Управление организацией", ограничение видимости пользователей для проектов и многое другое.

Просмотр, добавление и управление разрешениями с помощью CLI

Вы можете просматривать, добавлять и управлять разрешениями на детальном уровне с помощью az devops security permission команд. Дополнительные сведения см. в разделе "Управление разрешениями" с помощью средства командной строки.

Группы правил с меньшими разрешениями

Типы правил группы ранжируются в следующем порядке: подписчик > базовый + тестовые планы основных > заинтересованных > лиц. Пользователи всегда получают самый высокий уровень доступа, доступный для них во всех правилах группы, включая все подписки Visual Studio (VS).

Примечание.

- Изменения, внесенные в средства чтения проектов с помощью правил группы, не сохраняются. Чтобы настроить средства чтения проектов, рассмотрите альтернативные методы, такие как прямое назначение или пользовательские группы безопасности.

- Регулярно просматривайте правила, перечисленные на вкладке "Правила группы" на странице "Пользователи". Изменения членства в группе идентификаторов Microsoft Entra будут отображаться в следующей повторной оценке правил группы, которые можно выполнять по запросу, при изменении правила группы или автоматически каждые 24 часа. Azure DevOps обновляет членство в группе Microsoft Entra каждый час, но для обновления динамического членства в группах может потребоваться до 24 часов.

В следующих примерах показано, как факторы обнаружения подписчиков в правила группы.

Пример 1. Правило группы дает мне больше доступа

Если у меня есть подписка VS Pro, и я в групповом правиле, которое дает мне базовые и тестовые планы - что происходит?

Ожидается: я получаю базовые и тестовые планы, так как правило группы дает мне больше, чем моя подписка. Назначение правила группы всегда обеспечивает больший доступ, а не ограничение доступа.

Пример 2. Правило группы дает мне тот же доступ

У меня есть подписка Visual Studio Test Pro, и я в групповом правиле, которое дает мне базовые и тестовые планы — что происходит?

Ожидается: я обнаружен в качестве подписчика Visual Studio Test Pro, так как доступ совпадает с правилом группы. Я уже платю за Visual Studio Test Pro, поэтому я не хочу платить еще раз.

Работа с GitHub

См. следующие сведения об устранении неполадок для развертывания кода в Azure DevOps с помощью GitHub.

Проблема

Вы не можете перенести остальную часть вашей команды в организацию и проект, несмотря на добавление их в качестве участников. Они получают сообщения электронной почты, но при входе они получают ошибку 401.

Решение

Вы можете войти в Azure DevOps с неправильным удостоверением. Выполните следующие действия:

Закройте все браузеры, включая браузеры, не работающие под управлением Azure DevOps.

Откройте частный или инкогнито сеанс просмотра.

Перейдите по следующему URL-адресу: https://aka.ms/vssignout

В сообщении отображается сообщение "Выйти из процесса". После выхода вы получите перенаправление

dev.azure.microsoft.comв .Снова войдите в Azure DevOps и выберите другое удостоверение.

Другие области, в которых могут применяться разрешения

- Разрешения пути к области

- Теги рабочих элементов

- Перемещение рабочих элементов из проекта

- Удаленные рабочие элементы

- Краткое руководство по разрешениям по умолчанию и доступу к Azure Boards

- Пользовательские правила

- Примеры сценариев настраиваемых правил

- Пользовательские невыполненные работы и доски

- Пользовательские элементы управления