Это важно

Начиная с 1 мая 2025 г. Azure AD B2C больше не будет доступен для приобретения для новых клиентов. Дополнительные сведения см. в разделе "Вопросы и ответы".

На этой странице приведены ответы на часто задаваемые вопросы о Azure Active Directory B2C (Azure AD B2C). Продолжайте проверять наличие обновлений.

Окончание продажи Azure AD B2C

Начиная с 1 мая 2025 г. Azure AD B2C больше не будет доступен для приобретения новых клиентов, но текущие клиенты Azure AD B2C могут продолжать использовать продукт. Интерфейс продукта, включая создание новых клиентов или потоков пользователей, останется неизменным; однако новые клиенты можно создавать только с помощью Azure AD B2C P1. Azure AD B2C P2 будет прекращена 15 марта 2026 г. для всех клиентов. Операционные обязательства, включая соглашения об уровне обслуживания (SLA), обновления безопасности и соответствие, также останутся неизменными. Мы продолжаем поддерживать Azure AD B2C по крайней мере до мая 2030 года. Дополнительные сведения, включая планы миграции, будут доступны. Для получения дополнительной информации и ознакомления с Microsoft Entra External ID обратитесь к представителю вашей учетной записи.

Что такое Внешняя идентификация Microsoft Entra?

Мы выпустили новый продукт Microsoft Entra External ID, который объединяет мощные решения для работы с людьми за пределами вашей организации. С помощью возможностей внешнего идентификатора можно разрешить внешним идентификаторам безопасно получать доступ к вашим приложениям и ресурсам. Независимо от того, работаете ли вы с внешними партнерами, потребителями или бизнес-клиентами, пользователи могут использовать свои собственные идентичности. Эти идентификации могут варьироваться от корпоративных или государственных учетных записей до поставщиков социальных идентификаций, таких как Google или Facebook. Дополнительные сведения см. в разделе "Общие сведения о внешнем идентификаторе Microsoft Entra"

Почему я не могу получить доступ к расширению Azure AD B2C на портале Azure?

Существует две распространенные причины, по которым расширение Microsoft Entra не работает для вас. Azure AD B2C требует, чтобы роль пользователя в каталоге была глобальным администратором. Обратитесь к администратору, если вы считаете, что у вас должен быть доступ. Если у вас есть права глобального администратора, убедитесь, что вы находитесь в каталоге Azure AD B2C, а не в каталоге Microsoft Entra. Вы можете просмотреть инструкции по созданию клиента Azure AD B2C.

Можно ли использовать функции Azure AD B2C в существующем клиенте Microsoft Entra на основе сотрудников?

Идентификатор Microsoft Entra и Azure AD B2C — это отдельные предложения продуктов. Чтобы использовать функции Azure AD B2C, создайте отдельный клиент Azure AD B2C из существующего клиента Microsoft Entra на основе сотрудников. Клиент Microsoft Entra представляет организацию. Клиент Azure AD B2C представляет коллекцию удостоверений, используемых с приложениями проверяющей стороны. Добавив новый поставщик OpenID Connect в поставщики удостоверений Azure AD B2C > или с настраиваемыми политиками, Azure AD B2C может объединиться с идентификатором Microsoft Entra, разрешая проверку подлинности сотрудников в организации.

Можно ли использовать Azure AD B2C для предоставления социального входа (Facebook и Google+) в Microsoft 365?

Azure AD B2C нельзя использовать для проверки подлинности пользователей для Microsoft 365. Идентификатор Microsoft Entra — это решение Майкрософт для управления доступом сотрудников к приложениям SaaS, и он имеет функции, предназначенные для этой цели, такие как лицензирование и условный доступ. Azure AD B2C предоставляет платформу управления удостоверениями и доступом для создания веб-приложений и мобильных приложений. Когда Azure AD B2C настроена на федеративную федерацию с клиентом Microsoft Entra, клиент Microsoft Entra управляет доступом сотрудников к приложениям, которые используют Azure AD B2C.

Что такое локальные учетные записи в Azure AD B2C? Как они отличаются от рабочих или учебных учетных записей в идентификаторе Microsoft Entra?

В клиенте Microsoft Entra пользователи, принадлежащие клиенту, входят в систему с адресом электронной почты формы <xyz>@<tenant domain>. Это <tenant domain> один из проверенных доменов в клиенте или начальном <...>.onmicrosoft.com домене. Этот тип учетной записи — это рабочая или учебная учетная запись.

В клиенте Azure AD B2C большинство приложений хотят, чтобы пользователь вход с помощью любого произвольного адреса электронной почты (например, , [email protected], [email protected]@contoso.comили [email protected]). Этот тип учетной записи является локальной учетной записью. Мы также поддерживаем произвольные имена пользователей в качестве локальных учетных записей (например, джо, боба, сара или джима). Вы можете выбрать один из этих двух типов локальных учетных записей при настройке поставщиков удостоверений для Azure AD B2C на портале Azure. В клиенте Azure AD B2C выберите поставщики удостоверений, выберите локальную учетную запись и выберите имя пользователя.

Учетные записи пользователей для приложений можно создавать с помощью потока пользователя регистрации, регистрации или входа в систему, API Microsoft Graph или портала Azure.

Сколько пользователей может разместить клиент Azure AD B2C?

По умолчанию каждый клиент может разместить в общей сложности 1,25 миллиона объектов (учетные записи пользователей и приложения), но это ограничение можно увеличить до 5,25 миллионов объектов при добавлении и проверке личного домена. Если вы хотите увеличить это ограничение, обратитесь к служба поддержки Майкрософт. Однако если вы создали арендатора до сентября 2022 года, это ограничение не повлияет на вас, и ваш арендатор сохранит размер, выделенный при создании, то есть 50 миллионов объектов.

Какие поставщики удостоверений социальных удостоверений сейчас поддерживают? Какие из них вы планируете поддерживать в будущем?

В настоящее время мы поддерживаем несколько поставщиков удостоверений социальных удостоверений, включая Amazon, Facebook, GitHub (предварительная версия), Google, LinkedIn, Учетная запись Майкрософт (MSA), QQ (предварительная версия), X, WeChat (предварительная версия) и Weibo (предварительная версия). Мы оцениваем добавление поддержки для других популярных поставщиков удостоверений социальных сетей на основе спроса клиентов.

Azure AD B2C также поддерживает пользовательские политики. Пользовательские политики позволяют создавать собственную политику для любого поставщика удостоверений, поддерживающего OpenID Connect или SAML. Приступая к работе с настраиваемыми политиками, ознакомьтесь с нашим начальным пакетом пользовательской политики.

Можно ли настроить области для сбора дополнительных сведений о потребителях из различных поставщиков удостоверений социальных сетей?

Нет. Области по умолчанию, используемые для нашего поддерживаемого набора поставщиков удостоверений социальных сетей:

- Facebook: электронная почта

- Google+: электронная почта

- Учетная запись Майкрософт: профиль электронной почты openid

- Amazon: профиль

- LinkedIn: r_emailaddress, r_basicprofile

Я использую ADFS в качестве поставщика удостоверений в Azure AD B2C. Когда я пытаюсь инициировать запрос на выход из Azure AD B2C, ADFS отображает ошибку *MSIS7084: при использовании перенаправления HTTP SAML или привязки HTTP POST*. Как решить эту проблему?

На сервере ADFS выполните следующую команду: Set-AdfsProperties -SignedSamlRequestsRequired $true Это приведет к принудительному подписи всех запросов к ADFS в Azure AD B2C.

Нужно ли запускать приложение в Azure, чтобы оно работало с Azure AD B2C?

Нет, вы можете разместить приложение в любом месте (в облаке или локальной среде). Все, что необходимо для взаимодействия с Azure AD B2C, — это возможность отправлять и получать HTTP-запросы на общедоступные конечные точки.

У меня несколько клиентов Azure AD B2C. Как управлять ими на портале Azure?

Перед открытием службы Azure AD B2C на портале Azure необходимо переключиться в каталог, который требуется управлять. Щелкните значок "Параметры" в верхнем меню, чтобы перейти к каталогу, который вы хотите управлять из меню каталогов и подписок .

Почему не удается создать клиент Azure AD B2C?

Возможно, у вас нет разрешения на создание клиента Azure AD B2C. Только пользователи с по крайней мере ролями создателя клиента могут создавать клиент.

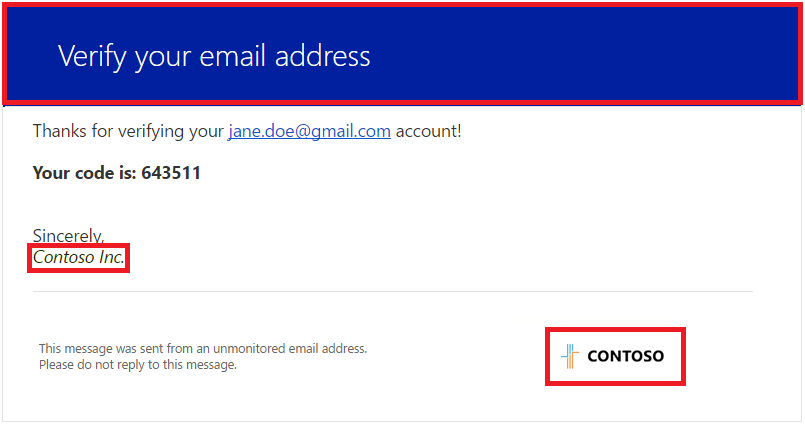

Как настроить сообщения электронной почты проверки (содержимое и поле From:), отправляемые Azure AD B2C?

Вы можете использовать функцию фирменной символики компании для настройки содержимого сообщений электронной почты проверки. В частности, эти два элемента электронной почты можно настроить:

Логотип баннера: показан в правом нижнем углу.

Цвет фона: показан в верхней части.

Подпись электронной почты содержит имя клиента Azure AD B2C, которое вы указали при создании клиента Azure AD B2C. Вы можете изменить имя с помощью следующих инструкций:

- Войдите на портал Azure в качестве глобального администратора.

- Откройте колонку Идентификатора Microsoft Entra.

- Выберите вкладку Свойства.

- Измените поле "Имя ".

- Выберите Сохранить в верхней части страницы.

В настоящее время вы не можете изменить поле "From:" в сообщении электронной почты.

Подсказка

С помощью настраиваемой политики Azure AD B2C можно настроить отправку электронной почты Azure AD B2C пользователям, включая поле "From:" в сообщении электронной почты. Для проверки пользовательской электронной почты требуется использование стороннего поставщика электронной почты, например Mailjet или SendGrid.

Как перенести существующие имена пользователей, пароли и профили из базы данных в Azure AD B2C?

Api Microsoft Graph можно использовать для записи средства миграции. Дополнительные сведения см. в руководстве по миграции пользователей .

Какой поток пользователя паролей используется для локальных учетных записей в Azure AD B2C?

Поток пользователя паролей Azure AD B2C для локальных учетных записей основан на политике идентификатора Microsoft Entra. Регистрация, регистрация или вход в Azure AD B2C и потоки пользователей сброса пароля используют "надежную" силу пароля и не истекают срок действия паролей. Дополнительные сведения см. в разделе "Политики паролей и ограничения" в идентификаторе Microsoft Entra.

Сведения о блокировках учетных записей и паролях см. в статье "Устранение атак учетных данных в Azure AD B2C".

Можно ли использовать Microsoft Entra Connect для переноса удостоверений потребителей, хранящихся в локальной среде Active Directory в Azure AD B2C?

Нет, Microsoft Entra Connect не предназначен для работы с Azure AD B2C. Рассмотрите возможность использования API Microsoft Graph для миграции пользователей. Дополнительные сведения см. в руководстве по миграции пользователей .

Может ли мое приложение открыть страницы Azure AD B2C в iFrame?

Эта функция доступна в общедоступной предварительной версии. Дополнительные сведения см. в разделе "Внедренный вход".

Работает ли Azure AD B2C с системами CRM, такими как Microsoft Dynamics?

Интеграция с Microsoft Dynamics 365 Portal доступна. Сведения о настройке портала Dynamics 365 для использования Azure AD B2C для проверки подлинности.

Работает ли Azure AD B2C с SharePoint в локальной среде 2016 или более ранней версии?

Azure AD B2C не предназначен для сценария совместного использования внешних партнеров SharePoint; Вместо этого см. раздел Microsoft Entra B2B .

Следует ли использовать Azure AD B2C или B2B для управления внешними удостоверениями?

Ознакомьтесь с решениями сравнения внешних удостоверений, чтобы узнать больше о применении соответствующих функций к сценариям внешних удостоверений.

Какие функции отчетов и аудита предоставляют Azure AD B2C? Совпадают ли они с идентификатором Microsoft Entra ID P1 или P2?

Нет, Azure AD B2C не поддерживает тот же набор отчетов, что и Microsoft Entra ID P1 или P2. Однако существует множество общих особенностей:

- Отчеты о входе предоставляют запись каждого входа с уменьшенными сведениями.

- Отчеты аудита включают как действия администратора, так и действия приложения.

- Отчеты об использовании включают количество пользователей, количество имен входа и объем MFA.

Почему счет azure AD B2C отображает расходы на телефон с именем "Microsoft Entra External ID?"

После новой модели выставления счетов для проверки подлинности SMS-телефона внешних удостоверений Azure AD вы можете заметить новое имя в счете. Ранее телефон MFA выставлялся как "Azure Active Directory B2C — базовая многофакторная проверка подлинности". Теперь вы увидите следующие имена на основе ценовой категории страны или региона:

- Внешний идентификатор Microsoft Entra — низкая стоимость проверки подлинности телефона 1 транзакция

- Внешний идентификатор Microsoft Entra — аутентификация по телефону с низкой себестоимостью на 1 транзакцию.

- Внешний идентификатор Microsoft Entra — аутентификация по телефону со средней высокой стоимостью 1 транзакция

- Внешний идентификатор Microsoft Entra — высокая стоимость проверки подлинности телефона 1 транзакция

Несмотря на то что новый счет упоминает внешний идентификатор Microsoft Entra, вы по-прежнему выставляется счет за Azure AD B2C на основе количества основных MAU.

Могут ли конечные пользователи использовать одноразовый пароль на основе времени (TOTP) с приложением authenticator для проверки подлинности в приложении Azure AD B2C?

Да. Конечные пользователи должны скачать любое приложение authenticator, которое поддерживает проверку TOTP, например приложение Microsoft Authenticator (рекомендуется). Дополнительные сведения см. в методах проверки.

Почему коды приложений для проверки подлинности TOTP не работают?

Если коды приложений TOTP authenticator не работают с мобильным телефоном или устройством Android или iPhone, время вашего устройства может быть неверным. В параметрах устройства выберите параметр для использования времени, предоставленного в сети, или для автоматического задания времени.

Как узнать, что надстройка Go-Local доступна в моей стране или регионе?

При создании клиента Azure AD B2C, если надстройка Go-Local доступна в вашей стране или регионе, вам будет предложено включить ее, если это необходимо.

По-прежнему ли я получаю 50 000 бесплатных MAUs в месяц в надстройке Go-Local при включении?

Нет. 50 000 бесплатных maus в месяц не применяется при включении надстройки Go-Local. Плата взимается с надстройки Go-Local из первого MAU. Однако вы будете продолжать наслаждаться бесплатными 50 000 MAUs в месяц на другие функции, доступные в ценах на Azure AD B2C Premium P1 или P2.

У меня есть существующий клиент Azure AD B2C в Японии или Австралии, у которых нет Go-Local надстройки. Как активировать эту надстройку?

Выполните действия, описанные в разделе "Активация Go-Local ad-on ", чтобы активировать надстройку Azure AD B2C Go-Local.

Можно ли локализовать пользовательский интерфейс страниц, обслуживаемых Azure AD B2C? Какие языки поддерживаются?

Да, см. настройку языка. Мы предоставляем переводы для 36 языков, и вы можете переопределить любую строку в соответствии с вашими потребностями.

Можно ли использовать собственные URL-адреса на страницах регистрации и входа, обслуживаемых Azure AD B2C? Например, можно ли изменить URL-адрес с contoso.b2clogin.com на login.contoso.com?

Да, вы можете использовать собственный домен. Дополнительные сведения см. в разделе "Личные домены Azure AD B2C".

Как удалить клиент Azure AD B2C?

Выполните следующие действия, чтобы удалить клиент Azure AD B2C.

Вы можете использовать новый интерфейс регистрации унифицированных приложений или устаревшие приложения (устаревшие версии). Узнайте больше о новом интерфейсе.

- Войдите на портал Azure с правами администратора подписки. Используйте ту же рабочую или учебную учетную запись либо учетную запись Майкрософт, которая использовалась для регистрации в Azure.

- Убедитесь, что вы используете каталог, содержащий арендатора Azure AD B2C. Щелкните значок "Параметры" на панели инструментов портала.

- В настройках портала на странице Каталоги и подписки найдите свой каталог Azure AD B2C в списке Имя каталога и выберите Переключить.

- В меню слева выберите Azure AD B2C. Или выберите все службы и найдите и выберите Azure AD B2C.

- Удалите все потоки пользователей (политики) в клиенте Azure AD B2C.

- Удалите всех поставщиков удостоверений в клиенте Azure AD B2C.

- Выберите регистрации приложений, а затем перейдите на вкладку "Все приложения ".

- Удалите все зарегистрированные приложения.

- Удалите приложение b2c-extensions-app.

- В разделе Управление выберите Пользователи.

- Выберите каждого пользователя в свою очередь (исключите пользователя администратора подписки , вошедшего в систему). Выберите "Удалить" в нижней части страницы и нажмите кнопку "Да " при появлении запроса.

- Выберите идентификатор Microsoft Entra в меню слева.

- В разделе "Управление" выберите "Свойства"

- В разделе Управление доступом для ресурсов Azure выберите Да, а затем нажмите Сохранить.

- Выйдите с портала Azure, а затем снова войдите, чтобы обновить доступ.

- Выберите идентификатор Microsoft Entra в меню слева.

- На странице "Обзор" выберите "Удалить клиент". Для завершения процесса следуйте инструкциям на экране.

Можно ли получить Azure AD B2C в составе Enterprise Mobility Suite?

Нет, Azure AD B2C — это служба Azure с оплатой по мере использования и не является частью Enterprise Mobility Suite.

Можно ли приобрести лицензирование Microsoft Entra ID P1 и Microsoft Entra ID P2 для моего клиента Azure AD B2C?

Нет, клиенты Azure AD B2C не используют лицензирование Microsoft Entra ID P1 или Microsoft Entra ID P2. Azure AD B2C использует лицензии Premium P1 или P2, которые больше не доступны для покупки по состоянию на 1 мая 2025 г. Они отличаются от лицензий Microsoft Entra ID P1 или P2 для клиента Microsoft Entra уровня "Стандартный". Клиенты Azure AD B2C изначально поддерживают некоторые функции, аналогичные функциям Microsoft Entra ID P1 или P2, как описано в поддерживаемых функциях идентификатора Microsoft Entra.

Можно ли использовать назначение на основе групп для корпоративных приложений Майкрософт в клиенте Azure AD B2C?

Нет, клиенты Azure AD B2C не поддерживают назначение на основе групп для корпоративных приложений Microsoft Entra Enterprise.

Доступна ли Azure AD B2C в Microsoft Azure для государственных организаций?

Нет, Azure AD B2C недоступна в Microsoft Azure для государственных организаций.

Я использую последовательные маркеры обновления для приложения, и я получаю ошибку invalid_grant при активации недавно приобретенных маркеров обновления в течение заданного срока действия. Почему это происходит?

При определении допустимости для последовательного маркера обновления B2C рассмотрит начальное время входа пользователя в приложении, чтобы также вычислить отклонение допустимости маркера. Если пользователь не вышел из приложения в течение очень длительного времени, это значение отклонений превысит срок действия маркера, поэтому по соображениям безопасности маркеры будут считаться недействительными. Поэтому ошибка. Сообщите пользователю, чтобы выполнить правильный выход и войти обратно в приложение, и это должно сбросить отклонение. Этот сценарий неприменим, если маркер обновления выполняется как бесконечный перекат.

Я отменил маркер обновления с помощью Microsoft Graph invalidateAllRefreshTokens или Microsoft Graph PowerShell, Revoke-MgUserSignInSession. Почему Azure AD B2C по-прежнему принимает старый маркер обновления?

В Azure AD B2C, если разница между временем между refreshTokensValidFromDateTime и refreshTokenIssuedTime менее чем или равно 5 минутам, маркер обновления по-прежнему считается допустимым. Однако если значение refreshTokenIssuedTime больше refreshTokensValidFromDateTime, чем значение, то маркер обновления отменяется.

Выполните следующие действия, чтобы проверить, является ли маркер обновления допустимым или отозванным:

RefreshTokenПолучите иAccessTokenактивируетеauthorization_code.Подождите 7 минут.

Чтобы выполнить команду, используйте командлет Microsoft Graph PowerShell Revoke-MgUserSignInSession или API Microsoft Graph

RevokeAllRefreshToken.Подождите 10 минут.

RefreshTokenПолучите снова.

Подсказка

С помощью настраиваемой политики Azure AD B2C можно уменьшить указанное выше время отклонения в течение 5 минут (300000 миллисекунд), изменив значение для InputParameter "TreatAsEqualIfWithinMillseconds" в соответствии с идентификатором преобразования утверждения "AssertRefreshTokenIssuedLaterThanValidFromDate". Это преобразование утверждений можно найти в файле TrustFrameworkBase.xml в последнем пакете пользовательской политики stater-pack.

Я использую несколько вкладок в веб-браузере для входа в несколько приложений, зарегистрированных в одном клиенте Azure AD B2C. Когда я пытаюсь выполнить единый выход, не все приложения выходят из системы. Почему это происходит?

В настоящее время Azure AD B2C не поддерживает единый выход для этого конкретного сценария. Это вызвано спором файлов cookie, так как все приложения работают одновременно с тем же файлом cookie.

Как сообщить о проблеме с Azure AD B2C?

В Azure AD B2C я отменяю все сеансы пользователя с помощью кнопки "Отмена сеансов" на портале Azure, но она не работает.

В настоящее время Azure AD B2C не поддерживает отзыв сеанса пользователя на портале Azure. Однако эту задачу можно достичь с помощью Microsoft Graph PowerShell или API Microsoft Graph.