Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Это важно

Начиная с 1 мая 2025 г. Azure AD B2C больше не будет доступен для приобретения для новых клиентов. Дополнительные сведения см. в разделе "Вопросы и ответы".

Прежде чем начать, используйте селектор типа политики в верхней части этой страницы, чтобы выбрать тип политики, которую вы настроите. Azure Active Directory B2C предлагает два метода определения способа взаимодействия пользователей с вашими приложениями: с помощью предопределенных потоков пользователей или полностью настраиваемых пользовательских политик. Действия, которые необходимо выполнить, отличаются для каждого метода.

Azure Active Directory B2C (Azure AD B2C) интегрируется непосредственно с многофакторной проверкой подлинности Microsoft Entra , чтобы можно было добавить второй уровень безопасности для регистрации и входа в приложения. Если вы уже создали потоки регистрации и входа, можно включить многофакторную проверку подлинности.

С помощью этой функции приложения могут обрабатывать несколько сценариев, таких как:

- Требование многофакторной проверки подлинности для доступа к одному приложению, но не требует доступа к другому. Например, клиент может войти в приложение автострахования с помощью социальной или локальной учетной записи, но должен проверить номер телефона перед доступом к приложению страхования дома, зарегистрированному в том же каталоге.

- Требование многофакторной проверки подлинности для доступа к приложению в целом, но не требует доступа к конфиденциальным частям в нем. Например, клиент может войти в банковское приложение с помощью социальной или локальной учетной записи и проверить баланс учетной записи, но должен проверить номер телефона перед попыткой проводной передачи.

Предпосылки

- Создайте поток пользователя, чтобы пользователи могли зарегистрироваться и входить в ваше приложение.

- Зарегистрируйте веб-приложение.

- Выполните действия, описанные в статье "Начало работы с настраиваемыми политиками в Active Directory B2C". В этом руководстве описано, как обновить пользовательские файлы политики для использования конфигурации клиента Azure AD B2C.

- Зарегистрируйте веб-приложение.

Методы проверки

При использовании условного доступа пользователи могут быть или не быть приглашёнными на MFA в зависимости от настроек, которые вы можете задать как администратор. Методы многофакторной проверки подлинности:

- Электронная почта . Во время входа пользователю отправляется электронное письмо проверки, содержащее одноразовый пароль (OTP). Пользователь предоставляет код OTP, отправленный в сообщение электронной почты приложению.

- SMS или телефонный звонок . Во время первой регистрации или входа пользователю предлагается указать и проверить номер телефона. Во время последующих входов пользователю будет предложено выбрать параметр "Отправить код " или "Вызвать меня ". В зависимости от выбора пользователя отправляется текстовое сообщение или телефонный звонок выполняется на проверенный номер телефона для идентификации пользователя. Пользователь либо предоставляет код OTP, отправленный с помощью текстового сообщения, либо утверждает телефонный звонок.

- Только телефонный звонок — работает так же, как и параметр SMS или телефонного звонка, но выполняется только телефонный звонок.

- SMS только — работает так же, как и параметр SMS или телефонного звонка, но отправляется только текстовое сообщение.

- Приложение Authenticator — TOTP — пользователь должен установить приложение аутентификации, которое поддерживает проверку одноразового пароля (TOTP), например приложение Microsoft Authenticator, на их собственном устройстве. Во время первой регистрации или входа пользователь сканирует QR-код или вводит код вручную с помощью приложения authenticator. Во время последующих входов пользователь вводит код TOTP, который отображается в приложении authenticator. Узнайте , как настроить приложение Microsoft Authenticator.

Это важно

Приложение Authenticator — TOTP обеспечивает более надежную безопасность, чем SMS/Phone и электронная почта является наименее безопасной. Многофакторная проверка подлинности на основе SMS/Phone взимается отдельно от обычной ценовой модели Azure AD B2C MAU.

Настройка многофакторной проверки подлинности

Войдите на портал Azure.

Если у вас есть доступ к нескольким клиентам, щелкните значок Настройки в верхнем меню, чтобы переключиться на клиент Azure AD B2C из меню Каталоги и подписки.

В меню слева выберите Azure AD B2C. Или выберите все службы и найдите и выберите Azure AD B2C.

Выберите потоки пользователей.

Выберите поток пользователя, для которого требуется включить MFA. Например, B2C_1_signinsignup.

Выберите Свойства.

В разделе многофакторной проверки подлинности выберите нужный тип метода. Затем в разделе "Принудительное применение MFA " выберите параметр:

Отключение — MFA никогда не применяется во время входа, и пользователям не предлагается регистрироваться в MFA во время регистрации или входа.

Always on - требуется многофакторная проверка подлинности независимо от настройки условного доступа. Во время регистрации пользователям предлагается зарегистрировать в MFA. Во время входа, если пользователи еще не зарегистрированы в MFA, им будет предложено зарегистрировать.

Условный — во время регистрации и входа пользователям предлагается зарегистрировать в MFA (как новых пользователей, так и существующих пользователей, которые не зарегистрированы в MFA). Во время входа MFA применяется только в том случае, если требуется активная оценка политики условного доступа:

- Если результатом является запрос MFA при отсутствии риска, MFA применяется. Если пользователь еще не зарегистрирован в MFA, им будет предложено зарегистрировать.

- Если результатом является проблема MFA из-за риска , и пользователь не зарегистрирован в MFA, вход блокируется.

Примечание.

- Благодаря общедоступной доступности условного доступа в Azure AD B2C пользователям теперь предлагается зарегистрировать метод MFA во время регистрации. Все потоки пользователей регистрации, созданные до общей доступности, не будут автоматически отражать это новое поведение, но вы можете включить это поведение, создав новые потоки пользователей.

- При выборе условного доступа необходимо также добавить условный доступ к потокам пользователей и указать приложения, к которым должна применяться политика.

- Многофакторная проверка подлинности по умолчанию отключена для потоков пользователей регистрации. Вы можете включить MFA в потоках пользователей с помощью регистрации телефона, но поскольку номер телефона используется в качестве основного идентификатора, одноразовый секретный код электронной почты является единственным вариантом, доступным для второго фактора проверки подлинности.

Выберите Сохранить. MFA теперь включен для этого пользовательского процесса.

Для проверки взаимодействия можно воспользоваться пользовательским потоком. Подтвердите следующий сценарий:

Учетная запись клиента создается в арендаторе до выполнения шага многофакторной аутентификации. На этом этапе клиенту предлагается указать номер телефона и проверить его. Если проверка выполнена успешно, номер телефона подключен к учетной записи для последующего использования. Даже если клиент отменяет подписку или прекращает участие, его могут попросить вновь подтвердить номер телефона при следующем входе с включенной функцией многофакторной аутентификации.

Чтобы включить многофакторную проверку подлинности, получите начальный пакет настраиваемой политики из GitHub следующим образом:

-

Скачайте файл .zip или клонируйте репозиторий из

https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpack, а затем обновите XML-файлы в начальном пакете SocialAndLocalAccountsWithMFA с именем клиента Azure AD B2C. SocialAndLocalAccountsWithMFA включает параметры социального и локального входа, а также параметры многофакторной проверки подлинности, за исключением параметра TOTP приложения Authenticator. - Чтобы использовать приложение Authenticator — TOTP-опция многофакторной аутентификации (MFA), скачайте файлы пользовательской политики из

https://github.com/azure-ad-b2c/samples/tree/master/policies/totp, а затем обновите XML-файлы с именем вашего клиента Azure AD B2C. Обязательно включитеTrustFrameworkExtensions.xmlTrustFrameworkLocalization.xmlTrustFrameworkBase.xmlи XML-файлы из начального пакета SocialAndLocalAccounts. - Обновите [макет страницы] до версии

2.1.14. Дополнительные сведения см. в разделе "Выбор макета страницы".

Регистрация пользователя в TOTP с помощью приложения authenticator (для конечных пользователей)

Если приложение Azure AD B2C использует параметр TOTP для MFA, конечные пользователи должны использовать приложение authenticator для создания кодов TOTP. Пользователи могут использовать приложение Microsoft Authenticator или любое другое приложение проверки подлинности, которое поддерживает проверку TOTP. Если вы используете приложение Microsoft Authenticator, системный администратор Azure AD B2C должен рекомендовать конечным пользователям настроить приложение Microsoft Authenticator, выполнив следующие действия.

- Скачайте и установите приложение Microsoft Authenticator на мобильном устройстве Android или iOS.

- Откройте приложение Azure AD B2C, требующее использования TOTP для MFA, например веб-приложения Contoso, а затем войдите или зарегистрируйтесь, введя необходимые сведения.

- Если вам будет предложено зарегистрировать учетную запись, отсканировав QR-код с помощью приложения authenticator, откройте приложение Microsoft Authenticator на телефоне и в правом верхнем углу выберите значок 3-пунктирного меню (для Android) или + значок меню (для iOS).

- Нажмите кнопку +Добавить учетную запись.

- Выберите другую учетную запись (Google, Facebook и т. д.) и проверьте QR-код, показанный в приложении Azure AD B2C, чтобы зарегистрировать свою учетную запись. Если вы не можете сканировать QR-код, вы можете добавить учетную запись вручную:

- В приложении Microsoft Authenticator на телефоне выберите ИЛИ ВВЕДИТЕ КОД ВРУЧНУЮ.

- В приложении Azure AD B2C выберите "По-прежнему возникли проблемы?". Отображаются имя учетной записи и секрет.

- Введите имя и секрет учетной записи в приложении Microsoft Authenticator, а затем нажмите кнопку FINISH.

- В приложении Azure AD B2C нажмите кнопку "Продолжить".

- В поле ввода введите код, отображаемый в приложении Microsoft Authenticator.

- Выберите Проверить.

- Во время последующего входа в приложение введите код, отображаемый в приложении Microsoft Authenticator.

Сведения о маркерах программного обеспечения OATH

Удаление регистрации аутентификатора TOTP пользователя (для системных администраторов)

В Azure AD B2C можно удалить регистрацию приложения-аутентификатора TOTP пользователя. Затем пользователь будет вынужден повторно зарегистрировать свою учетную запись, чтобы использовать проверку подлинности TOTP снова. Чтобы удалить регистрацию TOTP пользователя, можно использовать портал Azure или API Microsoft Graph.

Примечание.

- При удалении регистрации приложения аутентификации пользователя в Azure AD B2C учетная запись пользователя в приложении проверки подлинности TOTP на его устройстве не удаляется. Системный администратор должен направить пользователя на то, чтобы он вручную удалил свою учетную запись из приложения аутентификации TOTP на своем устройстве до повторной попытки регистрации.

- Если пользователь случайно удаляет свою учетную запись из приложения проверки подлинности TOTP, он должен уведомить системного администратора или владельца приложения, который может удалить регистрацию аутентификатора TOTP пользователя из Azure AD B2C, чтобы пользователь смог повторно зарегистрировать.

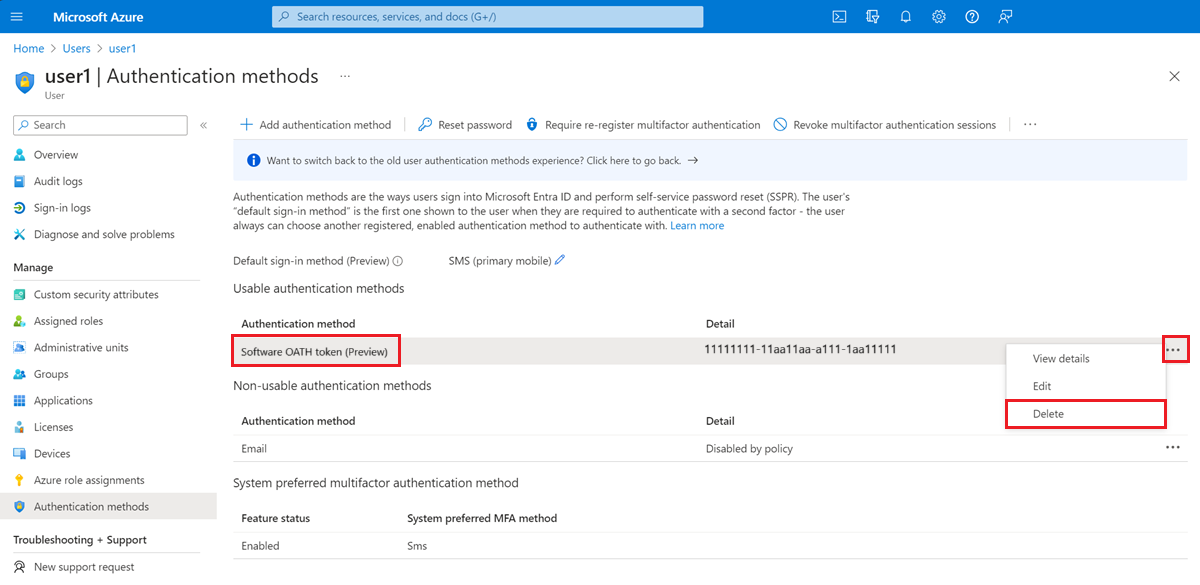

Удаление регистрации приложения TOTP Authenticator через портал Azure

- Войдите на портал Azure.

- Если у вас есть доступ к нескольким клиентам, щелкните значок Настройки в верхнем меню, чтобы переключиться на клиент Azure AD B2C из меню Каталоги и подписки.

- В меню слева выберите "Пользователи".

- Найдите и выберите пользователя, для которого требуется удалить регистрацию приложений TOTP authenticator.

- В меню слева выберите методы проверки подлинности.

- В разделе "Используемые методы аутентификации" найдите программный токен OATH, а затем выберите меню с тремя точками рядом с ним. Если этот интерфейс не отображается, выберите параметр "Переключиться на новые методы проверки подлинности пользователей! Щелкните здесь, чтобы использовать его сейчас" для перехода на новый интерфейс методов проверки подлинности.

- Выберите Удалить, а затем выберите Да для подтверждения.

Удаление регистрации приложений для проверки подлинности TOTP с помощью API Microsoft Graph

Узнайте, как удалить метод аутентификации с помощью программного OATH-токена пользователя с помощью API Microsoft Graph.

Ценовые категории SMS по странам или регионам

В следующей таблице приведены сведения о разных ценовых категориях служб проверки подлинности на основе SMS в разных странах или регионах. Подробную информацию о ценах см. в разделе Цены Azure AD B2C.

SMS является дополнительной функцией и требует связанной подписки. Если срок действия подписки истек или отменен, конечные пользователи больше не смогут проходить проверку подлинности с помощью SMS, что может заблокировать вход в систему в зависимости от политики MFA.

| Уровень | Страны или регионы |

|---|---|

| Низкая стоимость проверки подлинности телефона | Австралия, Бразилия, Бруней, Канада, Чили, Китай, Колумбия, Кипр, Северная Македония, Польша, Португалия, Южная Корея, Таиланд, Türkiye, Соединенные Штаты |

| Средняя низкая стоимость проверки подлинности телефона | Гренландия, Албания, Американская Самоа, Австрия, Багамские острова, Бахрейн, Босния и Герцеговина, Ботсвана, Коста-Рика, Чешская Республика, Дания, Эстония, Фарерские острова, Финляндия, Франция, Греция, Гонконг, Венгрия, Исландия, Ирландия, Италия, Япония, Латвия, Литва, Люксембург, Макао, Мальта, Мексика, Микронезия, Молдова, Намибия, Новая Зеландия, Никарагуа, Норвегия, Румыния, Сан-Томе и Принсипи, Сейшельские острова, Сингапурская Республика, Словакия, Соломоновы острова, Испания, Швеция, Швейцария, Тайвань, Соединенное Королевство, Американские Виргинские острова, Уругвай |

| Средне-высокая стоимость аутентификации телефона | Андорра, Ангола, Ангилья, Антарктика, Антигуа и Барбуда, Аргентина, Армения, Аруба, Барбадос, Бельгия, Бенин, Боливия, Бонэйр, Кюрасао, Саба, Синт-Эстатиус и Синт-Мартен, Британские Виргинские Острова, Болгария, Буркина-Фасо, Камерун, Каймановы острова, Центральноафриканская Республика, Острова Кука, Кот-д’Ивуар, Хорватия, Диего-Гарсия, Джибути, Доминиканская Республика, Эквадор, Сальвадор, Эритрея, Фолклендские острова, Фиджи, Французская Гвиана, Французская Полинезия, Гамбия, Грузия, Германия, Гибралтар, Гренада, Гваделупа, Гуам, Гвинея, Гайана, Гондурас, Индия, Кения, Кирибати, Лаос, Либерия, Малайзия, Маршалловы острова, Мартиника, Маврикий, Монако, Черногория, Монтсеррат, Нидерланды, Новая Каледония, Ниуэ, Оман, Палау, Панама, Парагвай, Перу, Пуэрто-Рико, Реюньон, Руанда, Остров Святой Елены, Вознесения и Тристан-да-Кунья, Сент-Китс и Невис, Сент-Люсия, Сен-Пьер и Микелон, Сент-Винсент и Гренадины, Сайпан, Самоа, Сан-Марино, Саудовская Аравия, Синт-Мартен, Словения, Южная Африка, Южный Судан, Суринам, Эсватини (Королевство Эсватини), Восточный Тимор, Токелау, Тонга, Теркс и Кайкос, Тувалу, Объединённые Арабские Эмираты, Вануату, Венесуэла, Вьетнам, Уоллис и Футуна |

| Высокая стоимость проверки подлинности телефона | Лихтенштейн, Бермуда, Кабо-Верде, Камбоджа, Демократическая Республика Конго, Доминика, Египет, Экваториальная Гвинея, Гана, Гватемала, Гвинея-Бисау, Израиль, Ямайка, Косово, Мальдивы, Мали, Мавритания, Марокко, Мозамбик, Папуа-Новая Гвинея, Филиппины, Катар, Сьерра-Леоне, Тринидад и Тобаго, Украина, Зимбабве, Афганистан, Алжир, Азербайджан, Бангладеш, Беларусь, Белиз, Бутан, Бурунди, Чад, Коморские Острова, Конго, Эфиопия, Габонская Республика, Гаити, Индонезия, Ирак, Иордания, Кувейт, Кыргызстан, Ливан, Ливия, Мадагаскар, Малави, Монголия, Мьянма, Науру, Непал, Нигер, Нигерия, Пакистан, Палестинская национальная администрация, Россия, Сенегал, Сербия, Сомали, Шри-Ланка, Судан, Таджикистан, Танзания, Тоголезская Республика, Тунис, Туркменистан, Уганда, Узбекистан, Йемен, Замбия |