Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье перечислены новые и обновленные функции и содержимое, интересующие ИТ-специалистов для Windows 10 Корпоративная LTSC 2019, по сравнению с Windows 10 Корпоративная LTSC 2016 (LTSB). Краткое описание канала обслуживания LTSC и связанной поддержки см. в статье Windows 10 Корпоративная LTSC.

Примечание.

Windows 10 Корпоративная LTSC 2019 был впервые доступен 13 ноября 2018 г. Функции Windows 10 Корпоративная LTSC 2019 эквивалентны Windows 10, версия 1809.

Windows 10 Корпоративная LTSC 2019 основан на Windows 10 Pro версии 1809, добавляя функции premium, предназначенные для удовлетворения потребностей крупных и средних организаций (включая крупные академические учреждения), таких как:

- Расширенная защита от современных угроз безопасности

- Полная гибкость развертывания ОС

- Варианты обновления и поддержки

- Комплексные возможности управления устройствами и приложениями и управления ими

Выпуск Windows 10 Корпоративная LTSC 2019 является важным выпуском для пользователей LTSC, так как он включает в себя накопительные улучшения, предоставляемые в Windows 10 версиях 1703, 1709, 1803 и 1809. Подробные сведения об этих улучшениях приведены ниже.

Важно.

Выпуск LTSC предназначен для устройств специального назначения. Поддержка LTSC приложениями и средствами, предназначенными для выпуска Windows 10 канала общедоступной доступности, может быть ограничена.

Microsoft Intune

Microsoft Intune поддерживает Windows 10 Корпоративная LTSC 2019 со следующим исключением:

- Круги обновлений не могут использоваться для обновлений компонентов, так как Windows 10 версии LTSC не получают обновления компонентов. Круги обновлений можно использовать для обновления качества для клиентов Windows 10 Корпоративная LTSC 2019.

Безопасность

Эта версия Windows 10 включает улучшения безопасности для защиты от угроз, защиты информации и защиты идентификации.

Защита от угроз

Microsoft Defender для конечной точки

Платформа Microsoft Defender для конечной точки включает в себя несколько основных компонентов безопасности. В этой версии Windows Defender для конечной точки включает в себя эффективную аналитику, интеграцию стека безопасности и централизованное управление для улучшения обнаружения, предотвращения, исследования, реагирования и управления.

Уменьшение числа возможных направлений атак

Сокращение направлений атак включает в себя системы защиты от вторжений на основе узла, такие как контролируемый доступ к папкам.

Эта функция помогает предотвратить изменение личных файлов программами-шантажистами и другими вредоносными программами. В некоторых случаях внесение изменений в такие общие папки, как Документы и Изображения, приложениями, которые вы часто используете, может блокироваться. Мы упростили добавление недавно заблокированных приложений, чтобы вы могли продолжать использовать свое устройство, не отключая функцию.

При блокировании приложения, оно будет появляться в списке недавно заблокированных приложений, который можно открыть, щелкнув Управление параметрами в разделе Защита от программ-шантажистов. Выберите Разрешить приложению через управляемый доступ к папкам. После запроса нажмите кнопку + и выберите Недавно заблокированные приложения. Выберите любые приложения, которые необходимо добавить в список разрешенных. Кроме того, к приложению можно перейти с этой страницы.

Брандмауэр Защитника Windows

Брандмауэр Защитника Windows теперь поддерживает процессы подсистема Windows для Linux (WSL). Вы можете добавить определенные правила для процесса WSL так же, как и для любого процесса Windows. Кроме того, брандмауэр Защитника Windows теперь поддерживает уведомления для процессов WSL. Например, когда средство Linux решит разрешить доступ к порту извне (например, SSH или веб-серверный NGINX), брандмауэр Защитника Windows предложит разрешить доступ так же, как и для процессов Windows, когда порт начинает принимать подключения. Это поведение впервые появилось в сборке 17627.

Device Guard в Защитнике Windows

Device Guard всегда был набором технологий, которые можно объединить для блокировки компьютера, в том числе:

- Защита на основе программного обеспечения, предоставляемая политиками целостности кода

- Аппаратная защита, обеспечиваемая целостностью кода, защищенной гипервизором (HVCI)

Но эти защиты также можно настроить отдельно. И, в отличие от HVCI, политики целостности кода не требуют защиты на основе виртуализации (VBS). Чтобы подчеркнуть уникальное значение этих средств защиты, политики целостности кода были переименованы в Элемент управления приложениями в Защитнике Windows.

Защита следующего поколения

Обнаружения угроз в конечных точках и реагирование на них

Улучшены обнаружение конечных точек и реагирование. Корпоративные клиенты теперь могут воспользоваться преимуществами всего стека безопасности Windows с Microsoft Defender обнаружения антивирусной программы и блоками Device Guard, которые отображаются на портале Microsoft Defender для конечной точки.

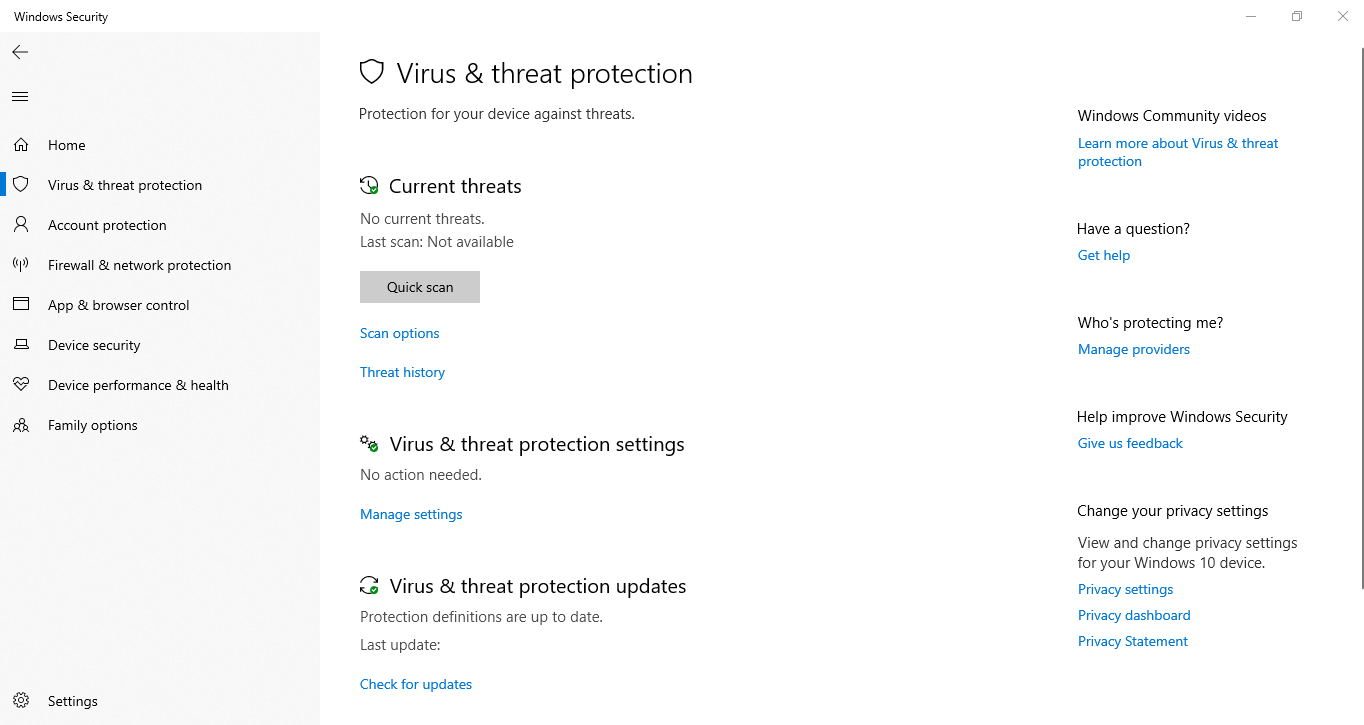

Защитник Windows теперь называется Microsoft Defender антивирусной программой и теперь разделяет состояние обнаружения между службами Microsoft 365 и взаимодействует с Microsoft Defender для конечной точки. Кроме того, были реализованы другие политики для повышения защиты на основе облака, и доступны новые каналы для защиты от чрезвычайных ситуаций. Дополнительные сведения см. в статьях Защита от вирусов и угроз и Использование технологий следующего поколения в антивирусной программе в Microsoft Defender с помощью облачной защиты.

Мы также расширили библиотеку документации для администраторов безопасности предприятия. В новой библиотеке доступна следующая информация:

- Развертывание и включение защиты от вирусов

- Управление обновлениями

- Отчеты

- Настройка функций

- Поиск и устранение неисправностей

Некоторые из основных аспектов новой библиотеки включают руководство по оценке для Microsoft Defender AV и руководство по развертыванию для Microsoft Defender AV в инфраструктуре виртуальных рабочих столов.

Новые возможности для Microsoft Defender AV в Windows 10 Корпоративная LTSC 2019:

- Обновленные параметры функции "Блокировка при первом появлении"

- Возможность указать уровень защиты облака

- Антивирусная защита в Microsoft Defender в приложении "Центр безопасности Защитника Windows"

Мы вложили значительные средства в защиту от программ-шантажистов, и мы продолжаем эти инвестиции с обновленным мониторингом поведения и постоянной защитой в режиме реального времени.

Обнаружение конечных точек и реагирование также улучшены. Новые возможности обнаружения включают:

Пользовательское обнаружение. С помощью настраиваемых средств обнаружения угроз можно создавать настраиваемые запросы для мониторинга событий в поведении любого типа, например подозрительных и возникающих угроз. Вы можете использовать расширенный поиск путем создания настраиваемых правил обнаружения.

Улучшены датчики памяти ОС и ядра, позволяющие обнаруживать злоумышленников, использующих атаки в памяти и на уровне ядра.

Обновлено обнаружение программ-шантажистов и других расширенных атак.

Возможность обнаружения за прошлые периоды гарантирует, что новые правила обнаружения применяются к хранимым данным до шести месяцев для обнаружения предыдущих атак, которые могли не быть замечены.

Реагирование на угрозы улучшается при обнаружении атаки, что позволяет немедленно принять меры со стороны групп безопасности для сдерживания бреша:

- Принятие ответных мер на компьютере — Быстрая реакция на обнаруженные атаки путем изолирования компьютеров или сбора пакета исследования.

- Принятие мер в ответ на файл — быстрая реакция на обнаруженные атаки путем путем остановки и помещения файла в карантин или блокировки файла.

Добавлены другие возможности, которые помогут вам получить целостное представление о расследованиях :

Аналитика угроз. Аналитика угроз — это набор интерактивных отчетов, публикуемых исследовательской группой Microsoft Defender для конечной точки сразу после выявления новых угроз и вспышек. Отчеты помогают группам по обеспечению безопасности оценить влияние на свою среду. Они также предоставляют рекомендуемые действия по сдерживанию, повышению устойчивости организации и предотвращению конкретных угроз.

Запрос данных с помощью расширенного поиска в Microsoft Defender для конечной точки

Использование автоматических расследований для анализа и устранения угроз

Изучение учетной записи пользователя — Определение учетных записей пользователей с наиболее активными оповещениями и изучение случаев потенциальной компрометации учетных данных.

Дерево процесса оповещения — Объединяет несколько обнаружений и событий в одном представлении, сокращая время разрешения случаев.

Получение оповещений с помощью REST API — Использование REST API для получения оповещений из Microsoft Defender для конечной точки.

К другим расширенным функциям безопасности относятся:

Проверка состояния работоспособности датчика — проверка способности конечной точки предоставить данные датчика и связаться со службой Microsoft Defender для конечной точки для устранения известных проблем.

Поддержка управляемого поставщика служб безопасности (MSSP) — Microsoft Defender для конечной точки добавляет поддержку для этого сценария, обеспечивая интеграцию MSSP. Интеграция позволяет поставщикам MSSP выполнять следующие действия: осуществлять доступ к порталу Центра безопасности Защитника Windows пользователя MSSP, получать уведомления об электронной почте, а также получать оповещения с помощью средств управления событиями и информацией о безопасности (SIEM).

Интеграция с Azure Defender— Microsoft Defender для конечной точки интегрируется с Azure Defender, чтобы обеспечить комплексное решение для защиты серверов. Благодаря этой интеграции Azure Defender может использовать Defender для конечной точки для улучшения обнаружения угроз на серверах Windows.

Интеграция с Microsoft Cloud App Security. Microsoft Cloud App Security использует Microsoft Defender для конечной точки сигналы для прямой видимости использования облачных приложений, включая использование неподдерживаемых облачных служб (теневых ИТ) из всех Defender для конечной точки отслеживаемые компьютеры.

Подключение Windows Server 2019 г. — Microsoft Defender для конечной точки теперь добавлена поддержка Windows Server 2019. Вы сможете подключать Windows Server 2019 таким же способом, как и клиентские компьютеры Windows 10.

Подключение предыдущих версий Windows — подключение поддерживаемых версий компьютеров с Windows, чтобы они могли отправлять данные датчиков на датчик Microsoft Defender для конечной точки.

Включение условного доступа для улучшения защиты пользователей, устройств и данных

Мы также добавили новую оценку для службы времени Windows в раздел Производительность устройств & работоспособности . Если мы обнаружим, что время вашего устройства неправильно синхронизировано с нашими серверами времени и служба синхронизации времени отключена, мы предоставим вам возможность снова включить его.

Мы продолжаем работать над тем, как другие установленные приложения безопасности отображаются в приложении Безопасность Windows. Появилась новая страница с именем Поставщики безопасности , которую можно найти в разделе Параметры приложения. Выберите Управление поставщиками , чтобы просмотреть список всех других поставщиков безопасности (включая антивирусную программу, брандмауэр и веб-защиту), которые выполняются на вашем устройстве. Здесь вы можете легко открыть приложения поставщиков или получить дополнительные сведения о том, как устранять проблемы, о которые вам сообщили через Безопасность Windows.

Это улучшение также означает, что вы увидите больше ссылок на другие приложения безопасности в Безопасность Windows. Например, если открыть раздел Брандмауэр & защиты сети , вы увидите приложения брандмауэра, работающие на вашем устройстве в каждом типе брандмауэра, включая доменные, частные и общедоступные сети.

Получите быстрый, но подробный обзор Microsoft Defender для конечной точки для Windows 10: Defender для конечной точки.

Защита информации

В Windows Information Protection и BitLocker добавлены улучшения.

Windows Information Protection

Windows Information Protection теперь работает с Microsoft Office и Azure Information Protection.

С помощью Microsoft Intune вы можете создать и развернуть политику Windows Information Protection (WIP), а также выбрать разрешенные приложения, уровень защиты с помощью WIP и способ поиска корпоративных данных в сети. Дополнительные сведения см. в статьях Создание политики Windows Information Protection (WIP) с помощью Microsoft Intune и Сопоставление и развертывание политик Windows Information Protection (WIP) и VPN с помощью Microsoft Intune.

Кроме того, теперь можно собирать журналы событий аудита с помощью поставщика служб конфигурации отчетов (CSP) или службы пересылки событий Windows (для компьютеров с Windows, подключенных к домену). Дополнительные сведения см. в статье Сбор журналов событий аудита windows Information Protection (WIP).

В этом выпуске реализована поддержка WIP с файлами по запросу, шифрование файлов, когда файл открыт в другом приложении, а также улучшена производительность. Дополнительные сведения см. в статье Файлы OneDrive по запросу для предприятия.

BitLocker

Минимальная длина ПИН-кода меняется с 6 символов на 4 (по умолчанию 6). Подробнее: Параметры групповой политики BitLocker.

Автоматическое принудительное включение для фиксированных жестких дисков

С помощью современной политики управления устройствами (MDM) BitLocker можно включить автоматически для стандартных Microsoft Entra ID присоединенных пользователей. В Windows 10 версии 1803 автоматическое шифрование BitLocker было включено для пользователей стандартного Entra ID, но для этого по-прежнему требовалось современное оборудование, прошедшее интерфейс тестирования безопасности оборудования (HSTI). Эта новая функция включает BitLocker через политику даже на устройствах, которые не проходят HSTI.

Это изменение является обновлением bitLocker CSP и используется Intune и другими.

Защита идентификации

Добавлены улучшения в Windows Hello для бизнеса и Credential Guard.

Windows Hello для бизнеса

Новые функции в Windows Hello обеспечивают более эффективную блокировку устройства, используя многофакторную разблокировку с новым расположением и сигналами о близости пользователей. С помощью сигналов Bluetooth можно настроить автоматическую блокировку устройства Windows 10, когда вы уходите от него, или запретить другим пользователям доступ к устройству, когда вас нет.

К новым функциям в Windows Hello для бизнеса относятся:

Теперь можно выполнить сброс забытого ПИН-кода без удаления данных организации или приложений на устройствах под управлением Microsoft Intune.

Для настольных компьютеров Windows пользователи могут сбросить забытый ПИН-код с помощью параметров Учетные >> записи входа. Дополнительные сведения см. в статье Что делать, если я забуду СВОЙ ПИН-код?

Windows Hello для бизнеса теперь поддерживает проверку подлинности FIDO 2.0 для Entra ID присоединенных Windows 10 устройств, а также расширенную поддержку общих устройств, как описано в разделе Конфигурация киоска.

Windows Hello теперь не требует пароля в S-режиме.

Поддержка S/MIME с Windows Hello для бизнеса и API-интерфейсов для решений по управлению жизненным циклом удостоверений сторонних производителей.

Windows Hello — это часть системы защиты учетных записей в Центре безопасности Защитника Windows. Защита учетных записей будет поощрять пользователей паролей к настройке Windows Hello распознавания лиц, отпечатков пальцев или ПИН-кода для более быстрого входа и уведомляет пользователей динамической блокировки о том, что динамическая блокировка перестала работать, так как bluetooth устройства отключена.

Вы можете настроить Windows Hello на экране блокировки для учетных записей Microsoft. Мы упростили пользователям учетных записей Майкрософт настройку Windows Hello на своих устройствах для более быстрого и безопасного входа. Ранее вам требовалось перейти в "Параметры" для поиска Windows Hello. Теперь вы можете настроить распознавание лиц Windows Hello, отпечаток пальца или ПИН-код напрямую на экране блокировки, щелкнув плитку Windows Hello в разделе "Параметры входа".

Новый общедоступный API для единого входа дополнительной учетной записи для определенного поставщика идентификаторов.

Проще настроить динамическую блокировку, а при отключении динамической блокировки устройства Bluetooth устройства добавлены оповещения WD SC.

Дополнительные сведения: Windows Hello и ключи безопасности FIDO2 обеспечивают безопасную и удобную проверку подлинности для общих устройств

Credential Guard

Credential Guard — это служба безопасности в Windows 10, созданная для защиты учетных данных домена Active Directory (AD), чтобы они не могли быть украдены или неправильно использованы вредоносными программами на компьютере пользователя. Это решение предназначено для защиты от известных угроз, таких как атаки с передачей хэша и сборщики учетных данных.

Credential Guard всегда был необязательным компонентом, но Windows 10 в S-режиме включает эту функцию по умолчанию, когда компьютер был Entra ID присоединен. Эта функция обеспечивает дополнительный уровень безопасности при подключении к ресурсам домена, которые обычно отсутствуют на устройствах с Windows 10 в S-режиме.

Примечание.

Credential Guard доступен только для устройств S-режима или выпусков Enterprise и Education.

Дополнительные сведения см. в статье Общие сведения об Credential Guard.

Другие улучшения безопасности

Базовые параметры безопасности Windows

Корпорация Майкрософт выпустила новые базовые параметры безопасности Windows для Windows Server и Windows 10. Базовый план безопасности — это группа рекомендуемых корпорацией Майкрософт параметров конфигурации с объяснением их влияния на безопасность. Подробнее: Набор средств обеспечения совместимости с правилами безопасности Microsoft 1.0(в этом разделе также можно скачать анализатор политик).

Уязвимость SMBLoris

Устранена проблема, известная как SMBLoris,которая могла приводить к отказу в обслуживании.

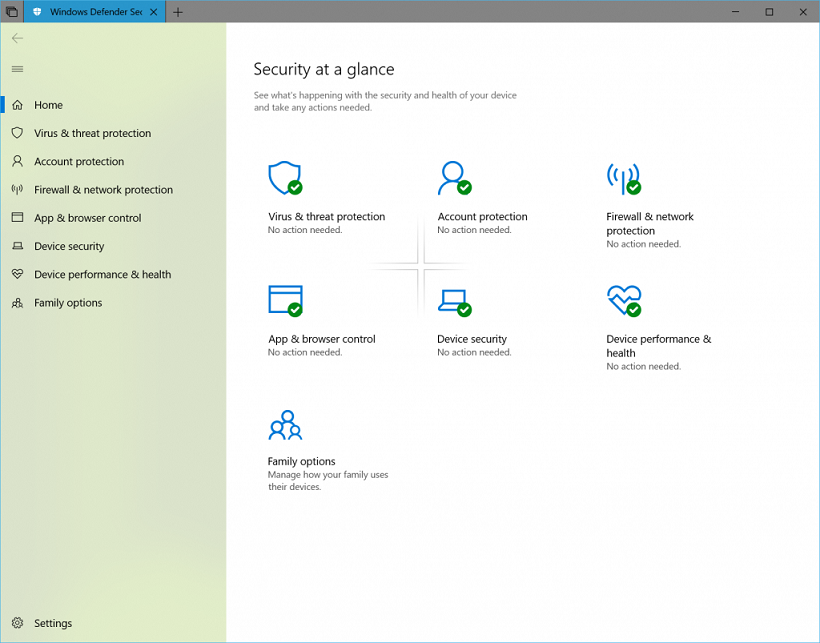

Центр обеспечения безопасности Windows

Центр безопасности Защитника Windows теперь называется Центр обеспечения безопасности Windows.

Вы по-прежнему можете получить доступ к приложению всеми обычными способами. WSC позволяет управлять всеми функциями безопасности, включая антивирусную программу "Microsoft Defender" и брандмауэр Защитника Windows.

Теперь, чтобы зарегистрировать антивирусный продукт, служба WSC запрашивает их запуск в качестве защищенного процесса. Продукты, которые еще не реализовали эту функцию, не будут отображаться в пользовательском интерфейсе центра Безопасность Windows, а антивирусная программа Microsoft Defender будет по-прежнему включена параллельно с этими продуктами.

В состав WSC теперь входят всем привычные элементы системы Fluent Design. Вы также заметите, что мы настроили интервал и заполнение вокруг приложения. Теперь размер категорий на главной странице будет динамически изменяться при необходимости освободить место для дополнительных сведений. Мы также обновили заголовок окна. В нем будет использоваться цвет элементов, если вы включили этот параметр в разделе Параметры цвета.

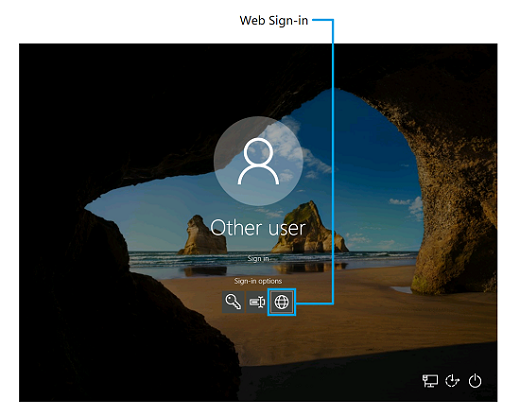

Параметры безопасности групповой политики

Параметр безопасности Интерактивный вход: отображение сведений о пользователе при блокировке сеанса обновлен для работы с параметром Конфиденциальность в параметрах>входа вучетные> записи параметров.

В Windows 10 Корпоративная LTSC 2019 появился новый параметр политики безопасности Интерактивный вход: не отображать имя пользователя при входе. Этот параметр политики безопасности определяет, отображается ли имя пользователя при входе в систему. Он работает с параметром Конфиденциальность в параметрах> параметровВхода учетных записей>. Этот параметр влияет только на плитку Другой пользователь.

Windows 10 в S-режиме

Мы продолжали работать над областью Текущие угрозы в антивирусной & защиты от угроз, в которой теперь отображаются все угрозы, требующие действий. Можно быстро принять соответствующие меры в отношении угроз на этом экране:

Развертывание

MBR2GPT.EXE

MBR2GPT.EXE — это новое средство командной строки, появилось в Windows 10 версии 1703, а также доступно в Windows 10 Корпоративная LTSC 2019 (и более поздних версиях). MBR2GPT преобразовывает диск из стиля раздела "Основная загрузочная запись" (MBR) в стиль раздела "Таблица разделов GPT" (GPT) без изменения или удаления данных на диске. Средство запускается из командной строки среды предустановки Windows (Windows PE), но также может выполняться из полной Windows 10 операционной системы.

Формат раздела GPT более новый и позволяет использовать более объемные и дополнительные разделы диска. Кроме того, он повышает надежность хранения данных, поддерживает другие типы разделов, ускоряет загрузку и завершение работы. Если вы хотите преобразовать системный диск на компьютере из MBR в GPT, необходимо также настроить компьютер на загрузку в режиме UEFI. Перед преобразованием системного диска убедитесь, что устройство поддерживает UEFI.

При загрузке в режиме UEFI включаются другие функции безопасности Windows 10: безопасная загрузка, драйвер для раннего запуска антивредоносной программы (ELAM), надежная загрузка Windows, измеряемая загрузка, Device Guard, Credential Guard и сетевая разблокировка BitLocker.

Дополнительные сведения см. в статье MBR2GPT.EXE.

DISM

Были добавлены следующие новые команды DISM для управления обновлениями компонентов.

DISM /Online /Initiate-OSUninstall: инициирует удаление ОС, чтобы вернуть компьютер к предыдущей установке Windows.DISM /Online /Remove-OSUninstall: удаляет возможность удаления ОС с компьютера.DISM /Online /Get-OSUninstallWindow: отображает число дней после обновления, в течение которого может быть выполнено удаление.DISM /Online /Set-OSUninstallWindow: задает количество дней после обновления, в течение которых может быть выполнено удаление.

Дополнительные сведения см. в разделе Параметры командной строки DISM для удаления операционной системы.

Программа установки Windows

Теперь вы можете запускать собственные настраиваемые действия и сценарии параллельно с программой установки Windows. Программа установки также переносит сценарии в следующую версию компонента, поэтому их можно добавить всего один раз.

Необходимые условия

- Windows 10 версии 1803 или Windows 10 Корпоративная LTSC 2019 или более поздней.

- Windows 10 Корпоративная или Pro

Дополнительные сведения см. в разделе Выполнение настраиваемых действий во время обновления компонентов.

Теперь также можно запустить скрипт, если пользователь откатит свою версию Windows с помощью параметра PostRollback.

/PostRollback<location> [\setuprollback.cmd] [/postrollback {system / admin}]

Дополнительные сведения см. в разделе Параметры командной строки программы установки Windows.

Доступны новые параметры командной строки для управления BitLocker:

Setup.exe /BitLocker AlwaysSuspend: всегда приостанавливайте BitLocker во время обновления.Setup.exe /BitLocker TryKeepActive: включите обновление без приостановки BitLocker, но если обновление не работает, приостановите BitLocker и завершите обновление.Setup.exe /BitLocker ForceKeepActive: включите обновление без приостановки BitLocker, но если обновление не работает, завершится сбоем обновления.

Дополнительные сведения см. в разделе Параметры Command-Line программы установки Windows.

Улучшения обновлений компонентов

Часть работы, которая совершалась в автономном режиме при обновлении Windows, перенесена на оперативный этап. Это изменение приводит к значительному сокращению времени в автономном режиме при установке обновлений.

SetupDiag

SetupDiag — это новое средство командной строки, которое помогает с определением причины сбоя обновления Windows 10.

SetupDiag выполняет поиск в файлах журнала программы установки Windows. При поиске файлов журнала SetupDiag использует набор правил для сопоставления известных проблем. В текущей версии SetupDiag файл rules.xml содержит 53 правил, которые извлекаются при запуске SetupDiag. Файл rules.xml будет обновляться по мере выхода новых версий SetupDiag.

Вход

Более быстрый вход на общий компьютер с Windows 10

Если у вас есть общие устройства, развернутые на рабочем месте, быстрый вход позволяет пользователям быстро войти в общий Windows 10 компьютер.

Включение быстрого входа

Настройте общее или гостевое устройство с помощью Windows 10, версия 1809 или Windows 10 Корпоративная LTSC 2019.

Настройте политики CSP политики и проверки подлинности и EnableFastFirstSignIn , чтобы включить быстрый вход.

Войдите в общий компьютер сот своей учетной записью.

Веб-вход в Windows 10

Ранее для входа в Windows можно было использовать только федеративные удостоверения ADFS или других поставщиков, поддерживающих протокол WS-Fed. Мы представляем "веб-вход" — новый способ входа на ваш компьютер с Windows. Веб-вход включает поддержку входа в Windows для федеративных поставщиков, не относящихся к ADFS (например, SAML).

Опробуйте веб-вход

Entra ID присоединиться к компьютеру Windows 10. (Веб-вход поддерживается только на компьютерах, присоединенных к Entra ID.

Настройте поставщик служб конфигурации политики, а также политики "Проверка подлинности" и EnableWebSignIn, чтобы включить веб-вход.

На экране блокировки выберите веб-вход в разделе "Параметры входа".

Выберите "Войти", чтобы продолжить.

Поддержка обновлений

Соответствие обновлений обеспечивает защиту и актуальность устройств Windows 10 в вашей организации.

Поддержка обновлений — это решение, созданное на основе журналов и аналитики OMS и предоставляющее информацию о состоянии установки ежемесячных исправлений и обновлений компонентов. Здесь представлены сведения о ходе развертывания существующих обновлений и состоянии будущих обновлений. Также предоставляется информация об устройствах, которые могут требовать внимания для устранения проблем.

Новые возможности в Поддержке обновлений позволяют контролировать состояние защиты Защитника Windows, сравнивать соответствие с другими представителями отрасли, а также оптимизировать полосу пропускания для развертывания обновлений.

Специальные возможности и конфиденциальность

Специальные возможности

Встроенные специальные возможности дополнены автоматически создаваемыми описаниями изображений. Дополнительные сведения о специальных возможностях см. в разделе Информация о специальных возможностях для ИТ-специалистов. Также см. раздел специальные возможности в разделе Новые возможности обновления Windows 10 за апрель 2018 г.

Конфиденциальность

На странице отзывов и параметров в разделе "Параметры конфиденциальности" теперь можно удалить диагностические данные, отправленные устройством в корпорацию Майкрософт. Вы также можете просмотреть этот диагностических данных с помощью приложения Просмотр диагностических данных.

Конфигурация

Конфигурация киоска

Новый Microsoft Edge на основе chromium имеет множество улучшений, предназначенных для киосков. Однако он не включен в выпуск LTSC Windows 10. Вы можете скачать и установить Microsoft Edge отдельно. Дополнительные сведения см. в статье Скачивание и развертывание Microsoft Edge для бизнеса.

Интернет-Обозреватель входит в выпуски LTSC Windows 10, так как его набор функций не меняется, и он будет по-прежнему получать исправления безопасности на протяжении всего срока существования выпуска LTSC Windows 10.

Если вы хотите воспользоваться преимуществами возможностей киоска в Microsoft Edge, рассмотрите режим киоска с каналом полугодового выпуска.

Совместное управление

Intune и политики Microsoft Configuration Manager добавлены для включения гибридной проверки подлинности, присоединенной к Entra ID. В этом выпуске в систему управления мобильными устройствами (MDM) добавлено более 150 новых политик в параметров, в том числе политика MDMWinsOverGP, для упрощения перехода к облачному управлению.

Дополнительные сведения см . в статье Новые возможности регистрации и управления MDM.

Период удаления ОС

Период удаления ОС — это время, в течение которого пользователи могут выполнить откат обновления Windows 10. В этом выпуске администраторы могут использовать Intune или DISM для настройки периода удаления ОС.

Microsoft Entra ID массовое соединение

С помощью новых мастеров в Designer конфигурации Windows можно создавать пакеты подготовки для регистрации устройств в Entra ID. Entra ID массовое присоединение доступно в мастерах настольных компьютеров, мобильных устройств, киосков и Surface Hub.

Windows: интересное

Добавлены следующие новые параметры групповой политики и управления мобильными устройствами (MDM), которые помогут вам настроить взаимодействие с пользователем в Центре внимания Windows:

- Отключение функции "Windows: интересное" в центре уведомлений

- Запрет использования данных диагностики для специализированных интерфейсов

- Отключение приветствия Windows

Дополнительные сведения см. в разделе Настройка Windows Spotlight на экране блокировки.

Расположение элементов на начальном экране и на панели задач

Ранее настраиваемую панель задач можно было развернуть только с помощью групповой политики или пакетов подготовки. Windows 10 Корпоративная LTSC 2019 добавляет поддержку настраиваемых панелей задач в MDM.

Появились дополнительные параметры политики MDM для макета начального экрана и панели задач. Новые параметры политики MDM:

Параметры для плитки Пользователя: Start/HideUserTile, Start/HideSwitchAccount, Start/HideSignOut, Start/HideLock и Start/HideChangeAccountSettings

Параметры power: Start/HidePowerButton, Start/HideHibernate, Start/HideRestart, Start/HideShutDown и Start/HideSleep

Другие новые параметры: Start/HideFrequentlyUsedApps, Start/HideRecentlyAddedApps, AllowPinnedFolder, ImportEdgeAssets, Start/HideRecentJumplists, Start/NoPinningToTaskbar, Settings/PageVisibilityList и Start/HideAppsList.

Центр обновления Windows

Программа предварительной оценки Windows для бизнеса

Недавно мы добавили возможность скачивать сборки Windows 10 Insider Preview с использованием корпоративных учетных данных в Microsoft Entra ID. Регистрируя устройства в Entra ID, вы повышаете видимость отзывов, отправленных пользователями в вашей организации, особенно о функциях, которые удовлетворяют конкретные бизнес-потребности. Подробные сведения см. в разделе Программа предварительной оценки Windows для бизнеса.

Теперь вы можете зарегистрировать домены Entra ID в программе предварительной оценки Windows. Подробнее: Программа предварительной оценки Windows для бизнеса.

Оптимизация доставки обновлений

Благодаря изменениям, внесенным в Windows 10 Корпоративная LTSC 2019, экспресс-обновления теперь полностью поддерживаются с Configuration Manager. Он также поддерживается с другими сторонними продуктами обновления и управления, которые реализуют эту новую функцию. Эта поддержка дополняет текущую экспресс-поддержку клиентский компонент Центра обновления Windows, клиентский компонент Центра обновления Windows клиентских политик и WSUS.

Примечание.

Перечисленные изменения можно применить к Windows 10 версии 1607, установив накопительный пакет обновления за апрель 2017 г.

Политики оптимизации доставки теперь позволяют настраивать другие ограничения, чтобы иметь больший контроль в различных сценариях.

Добавлены следующие политики:

- Разрешить выкладывание, когда устройство работает от аккумулятора и уровень его заряда соответствует установленному значению

- Включить одноранговое кэширование, когда устройство подключается через VPN

- Минимальный объем оперативной памяти (включительно), используемый для однорангового кэширования

- Минимальный размер накопителя, используемого для однорангового кэширования

- Минимальный размер файла данных для однорангового кэширования

Дополнительные сведения см. в разделе Настройка оптимизации доставки для обновлений Windows.

Удаленные встроенные приложения больше не будут переустанавливаться автоматически

Начиная с Windows 10 Корпоративная LTSC 2019, встроенные приложения, удаленные пользователем, не будут автоматически переустанавливать в процессе установки обновления компонентов.

Кроме того, приложения, отключенные администраторами на компьютерах Windows 10 Корпоративная LTSC 2019, останутся без подготовки после будущих установок обновлений компонентов. Это поведение не применяется к обновлению с Windows 10 Корпоративная LTSC 2016 (или более ранней версии) до Windows 10 Корпоративная LTSC 2019.

Управление

Новые возможности MDM

Windows 10 Корпоративная LTSC 2019 добавляет множество новых поставщиков служб конфигурации (CSP), которые предоставляют новые возможности для управления устройствами Windows 10 с помощью MDM или пакетов подготовки. Среди прочего, эти поставщики служб конфигурации позволяют настроить несколько сотен наиболее полезных параметров групповой политики с помощью MDM. Дополнительные сведения см. в разделе Политики CSP — политики на основе ADMX.

Ниже перечислены еще некоторые новые CSP:

DynamicManagement CSP позволяет управлять устройствами в зависимости от местоположения, сети или времени. Например, на управляемых устройствах могут быть отключены камеры на рабочем месте, служба сотовой связи может быть отключена за пределами страны или региона, чтобы избежать платы за роуминг, или беспроводная сеть может быть отключена, если устройство не находится в корпоративном здании или кампусе. После настройки эти параметры будут применяться, даже если устройство не может связаться с сервером управления при изменении расположения или сети. Поставщик служб динамического управления позволяет настраивать политики, которые изменяют способ управления устройством, а также задает условия, в которых происходит изменение.

CleanPC CSP позволяет удалять предустановленные и установленные пользователем приложения с возможностью сохранения данных пользователя.

BitLocker CSP используется для управления шифрованием компьютеров и устройств. Например, можно включить обязательное шифрование карт памяти в мобильных устройствах или дисков операционной системы.

NetworkProxy CSP позволяет настраивать прокси-сервер для соединений Wi-Fi и Ethernet.

Office CSP позволяет устанавливать на устройствах клиент Microsoft Office с помощью средства развертывания Office. Дополнительные сведения см. в разделе Параметры конфигурации для средства развертывания Office.

EnterpriseAppVManagement CSP используется для управления виртуальными приложениями на компьютерах с Windows 10 Корпоративная и Windows 10 для образовательных учреждений. Он обеспечивает потоковую передачу приложений, виртуализированных с помощью App-V, на компьютеры, даже если они находятся под управлением MDM.

Дополнительные сведения см. в статье Новые возможности регистрации и управления мобильными устройствами.

MDM расширена, включив устройства, присоединенные к домену, с Microsoft Entra ID регистрации. Групповую политику можно использовать с устройствами, присоединенными к Active Directory, для активации автоматической регистрации в MDM. Подробнее: Автоматическая регистрация устройства Windows 10 с помощью групповой политики.

Также добавлен ряд новых элементов конфигурации. Подробнее: Новые возможности регистрации в MDM и управления устройствами.

Поддержка управления мобильными приложениями для Windows 10

Версия управления мобильными приложениями (MAM) для Windows — это облегченное решение для управления доступом к данным организации и безопасностью на личных устройствах. Поддержка MAM встроена в Windows поверх Windows Information Protection (WIP), начиная с Windows 10 Корпоративная LTSC 2019.

Дополнительные сведения см. в статье Реализации поддержки управления мобильными приложениями в Windows на стороне сервера.

Диагностика MDM

В Windows 10 Корпоративная LTSC 2019 мы продолжаем работу по улучшению возможностей диагностики для современного управления. Благодаря автоматическому ведению журнала для мобильных устройств Windows автоматически собирает журналы при обнаружении ошибок в MDM, и вам больше не потребуется постоянно вести журналы на устройствах с ограниченными ресурсами памяти. Кроме того, мы представляем Анализатор сообщений (Майкрософт ) в качестве еще одного средства, помогающего персоналу поддержки быстро устранять проблемы, связанные с их первопричиной, экономя при этом время и затраты.

Виртуализация приложений (App-V) для Windows

В предыдущих версиях Microsoft Application Virtualization Sequencer (App-V Sequencer) приходилось вручную создавать среды виртуализации. Windows 10 Корпоративная LTSC 2019 представляет два новых командлета PowerShell: New-AppVSequencerVM и Connect-AppvSequencerVM. Эти командлеты автоматически создают среду виртуализации, включая подготовку виртуальной машины. Кроме того, программа App-V Sequencer была обновлена, позволяя выполнять последовательность или обновлять несколько приложений одновременно, автоматически записывая и сохраняя настройки в виде файла шаблона проекта App-V (.appvt) и позволяя использовать PowerShell или параметры групповой политики для автоматической очистки неопубликованных пакетов после перезапуска устройства.

Дополнительные сведения доступны в следующих статьях.

- Автоматическая подготовка среды последовательного выполнения задач с помощью Microsoft Application Virtualization Sequencer (App-V Sequencer)

- Одновременная автоматическая виртуализация нескольких приложений с помощью Microsoft Application Virtualization Sequencer (App-V Sequencer)

- Одновременное автоматическое обновление нескольких приложений с помощью Microsoft Application Virtualization Sequencer (App-V Sequencer)

- Автоматическая очистка неопубликованных пакетов в клиенте App-V

Данные диагностики Windows

Узнайте подробнее о диагностических данных, собираемых на базовом уровне, и некоторых примерах типов данных, собираемых на полном уровне.

- События и области диагностики Windows базового уровня для Windows 10 версии 1703

- Windows 10, диагностические данные версии 1703

Электронная таблица групповой политики

Узнайте о новых групповых политиках, добавленных в Windows 10 Корпоративная LTSC 2019.

Приложения смешанной реальности

В этой версии Windows 10 появился компонент Windows Mixed Reality. Организации, в которых используется WSUS, должны выполнить определенные действия для включения Windows Mixed Reality. Также можно запретить использование Windows Mixed Reality путем блокирования установки портала смешанной реальности. Подробнее: Включение или запрет приложений Windows Mixed Reality на предприятии.

Сеть

Сетевой стек

В этот выпуск вошло несколько усовершенствований сетевого стека. Некоторые из них также были доступны в Windows 10 версии 1703. Дополнительные сведения см. в разделе Основные функции сетевого стека в обновлении Creators Update для Windows 10.

Miracast over Infrastructure

В этой версии Windows 10 корпорация Майкрософт расширила возможность отправки потока Miracast по локальной сети, а не по прямой беспроводной связи. Эта функция основана на протоколе установления соединения Miracast по инфраструктуре (MS-MICE).

Принцип работы

Пользователь выполняет попытку подключения к приемнику Miracast, как и ранее. После заполнения списка приемников Miracast Windows 10 определяет, что приемник поддерживает подключение по инфраструктуре. Когда пользователь выбирает приемник Miracast, Windows 10 попытается разрешить имя узла устройства через стандартную DNS и многоадресную рассылку DNS (mDNS). Если имя не разрешается через один из методов DNS, Windows 10 возвращается к установке сеанса Miracast с помощью стандартного подключения Wi-Fi Direct.

Miracast over Infrastructure предлагает множество преимуществ

- Windows автоматически обнаруживает возможность отправки видеопотока по этому пути.

- Windows выбирает этот маршрут только в том случае, если подключение установлено через Ethernet или защищенную сеть Wi-Fi.

- Пользователям не нужно менять способ подключения к приемнику Miracast. Используется то же взаимодействие с пользователем, что и при стандартном подключении Miracast.

- Не требуется вносить изменения в текущее оборудование компьютера или драйверы адаптеров беспроводной сети.

- Решение хорошо подходит для более старого беспроводного оборудования, не оптимизированного для Miracast через Wi-Fi Direct.

- Используется существующее подключение, что сокращает необходимое для подключения время и обеспечивает стабильность потока.

Включение Miracast по инфраструктуре

Если у вас есть устройство, которое было обновлено до Windows 10 Корпоративная LTSC 2019, вы автоматически запустите эту новую функцию. Чтобы воспользоваться преимуществами этой среды, необходимо убедиться, что в развертывании существует следующее требование:

Устройство (ПК или Surface Hub) должно работать под управлением Windows 10 версии 1703, Windows 10 Корпоративная LTSC 2019 или более поздней ОС.

Компьютер с Windows или Surface Hub может выступать в качестве приемника Miracast по инфраструктуре. Устройство с Windows может выступать в качестве источника Miracast по инфраструктуре.

- В качестве приемника Miracast компьютер или Surface Hub должен быть подключен к корпоративной сети через Ethernet или безопасное Wi-Fi подключение. Например, с помощью WPA2-PSK или WPA2-Enterprise безопасности. Если Surface Hub подключен к открытой сети Wi-Fi, Miracast по инфраструктуре автоматически отключается.

- В качестве источника Miracast устройство должно быть подключено к той же сети предприятия через Ethernet или защищенную сеть Wi-Fi.

DNS-имя узла (имя устройства) устройства должно быть разрешаемым вашими DNS-серверами. Эту конфигурацию можно достичь, разрешив устройству автоматическую регистрацию через динамическую службу DNS или вручную создав запись A или AAAA для имени узла устройства.

Компьютеры с Windows 10 должны быть подключены к той же сети предприятия через Ethernet или защищенную сеть Wi-Fi.

Важно.

Miracast over Infrastructure не заменяет стандартный Miracast. Это дополнительная функциональность, предоставляющее преимущество пользователям, подключенным к корпоративной сети. Пользователи, которые являются гостями определенного расположения и не имеют доступа к корпоративной сети, будут продолжать подключаться с помощью метода прямого подключения Wi-Fi.

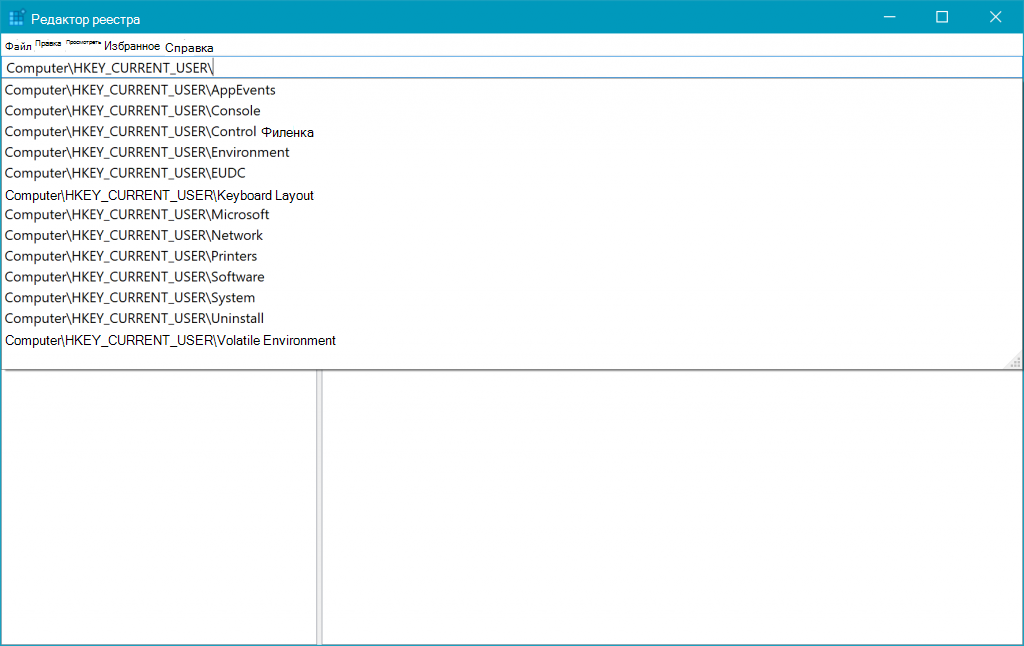

Улучшения редактора реестра

Мы добавили раскрывающийся список, который отображается во время ввода, чтобы помочь завершить следующую часть пути. Можно также нажать клавиши CTRL+BACKSPACE, чтобы удалить последнее слово, и CTRL+DELETE для удаления следующего слова.

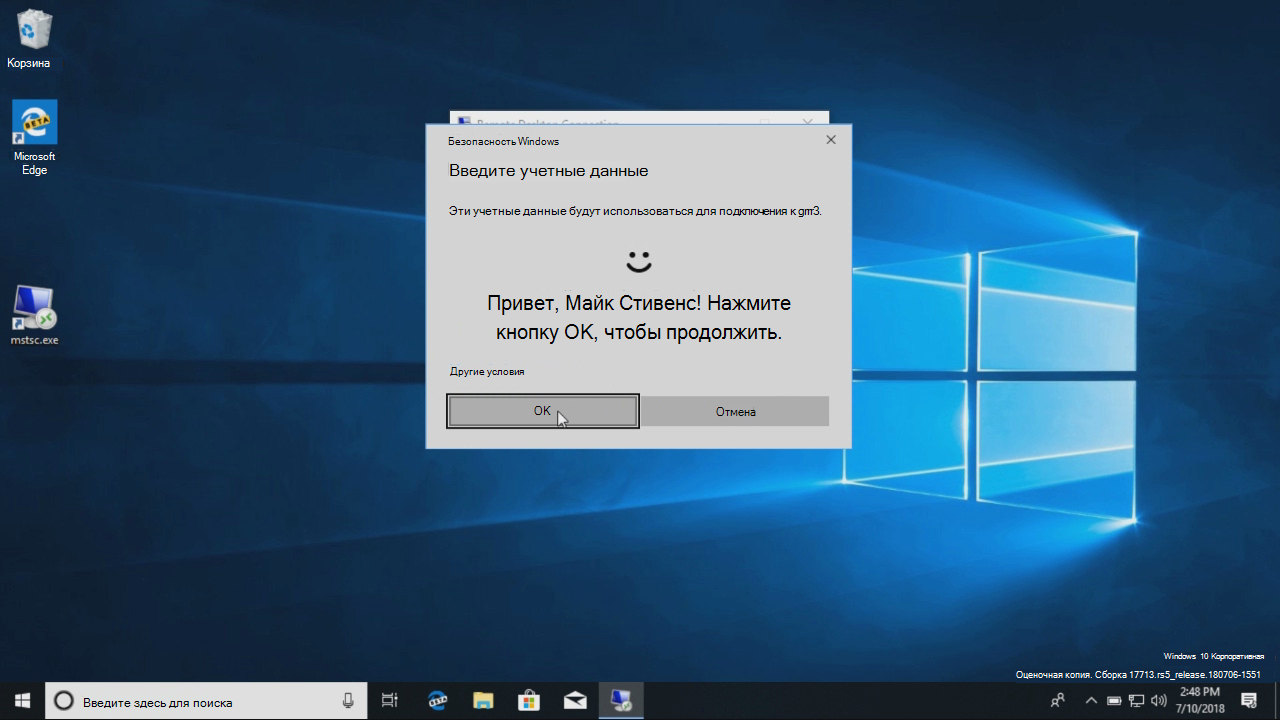

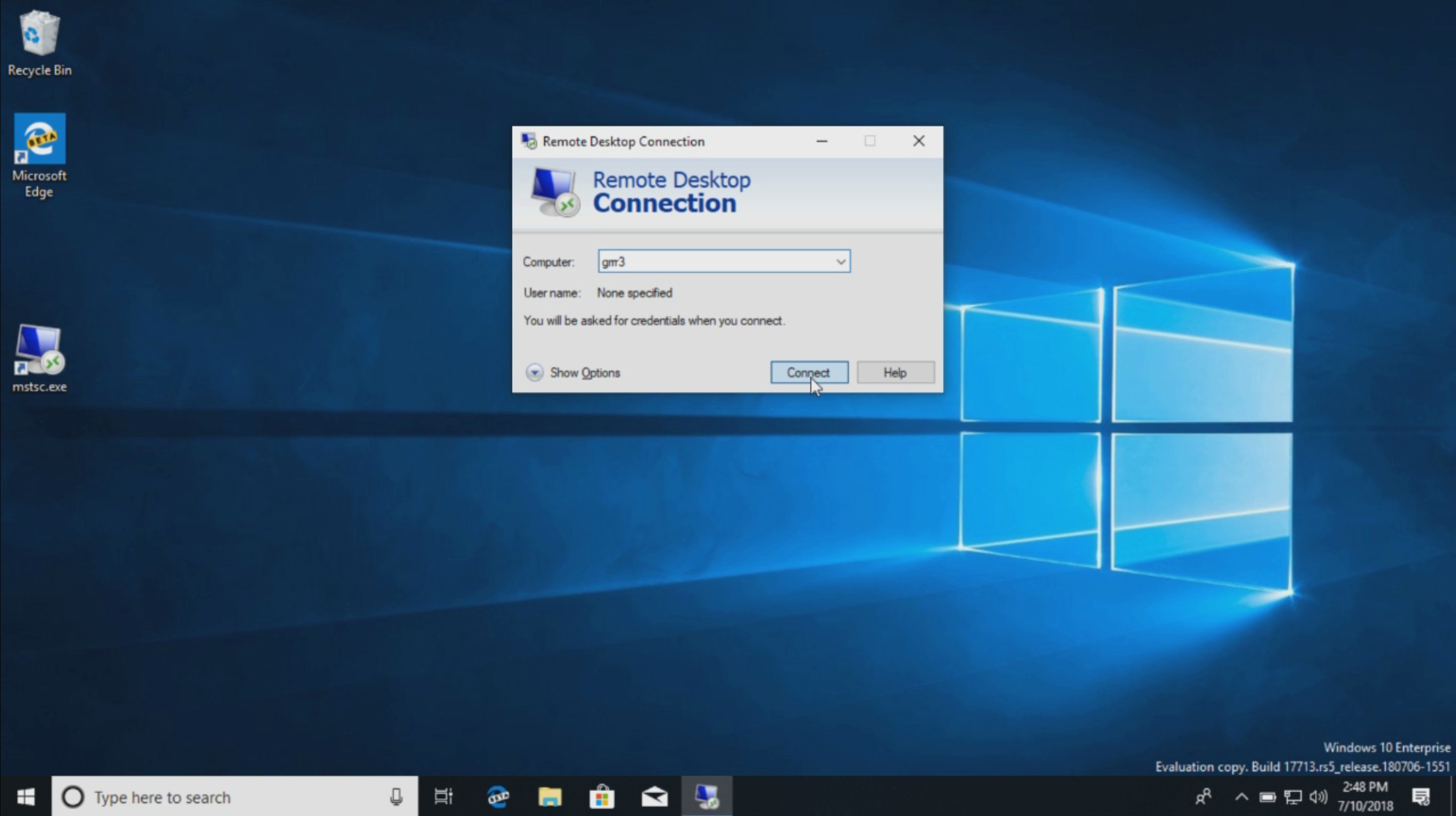

Удаленный рабочий стол с функцией биометрии

Microsoft Entra ID и пользователи Active Directory, использующие Windows Hello для бизнеса, могут использовать биометрические данные для проверки подлинности в сеансе удаленного рабочего стола.

Чтобы приступить к работе, войдите на устройство с помощью Windows Hello для бизнеса. Откройте подключение к удаленному рабочему столу (mstsc.exe), введите имя компьютера, к которому нужно подключиться, и нажмите кнопку Подключить.

Windows запоминает ваш вход с помощью Windows Hello для бизнеса и автоматически выбирает Windows Hello для бизнеса для проверки подлинности при подключении к сеансу RDP. Вы также можете выбрать дополнительные варианты, чтобы выбрать альтернативные учетные данные.

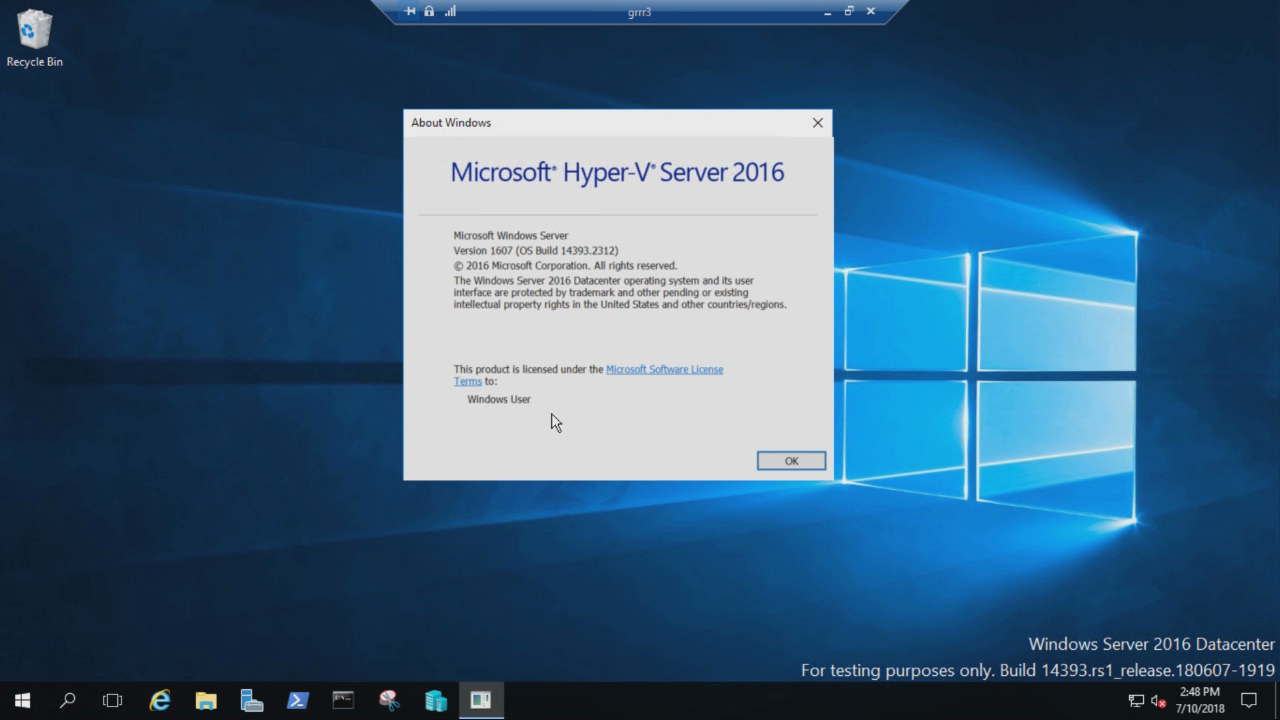

Windows использует распознавания лиц для проверки подлинности при подключении к сеансу RDP на сервере Windows Server 2016 Hyper-V. Вы можете продолжить использование Windows Hello для бизнеса в удаленном сеансе, но будет необходимо вводить PIN-код.

См. приведенный ниже пример.

См. также

Windows 10 Корпоративная LTSC: краткое описание канала обслуживания LTSC со ссылками на сведения о каждом выпуске.