Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Контролируемый доступ к папкам помогает защитить ценные данные от вредоносных приложений и угроз, таких как программы-шантажисты. Управляемый доступ к папкам доступен в следующих операционных системах:

- Входит в состав Windows 10 или более поздней версии.

- Входит в Windows Server 2019 года или более поздней версии.

- Доступно в Windows Server 2016 и Windows Server 2012 R2 в составе современного унифицированного решения Microsoft Defender для конечной точки.

Вы можете включить управляемый доступ к папкам с помощью любого из следующих методов, описанных в этой статье.

Совет

Исключения не работают, если вы используете защиту от потери данных (DLP). Выполните следующие действия для исследования.

- Скачайте и установите клиентский анализатор Defender для конечной точки.

- Выполните трассировку не менее пяти минут.

- В результирующем

MDEClientAnalyzerResult.zipвыходном файле извлеките содержимоеEventLogsпапки и найдите экземпляры в доступных.evtxфайлахDLP EAжурнала.

Предварительные условия

Поддерживаемые операционные системы

- Windows

Включение управляемого доступа к папкам в Центре администрирования Microsoft Intune

В центре администрирования Microsoft Intune по адресу перейдите к https://intune.microsoft.comразделу Управление безопасностью>конечныхточек Сокращение >зоны атак. Или, чтобы перейти непосредственно к безопасности конечных точек | Страница сокращения направлений атаки используйте https://intune.microsoft.com/#view/Microsoft_Intune_Workflows/SecurityManagementMenu/~/asr.

На вкладке Политики в области безопасность конечных точек | Страница сокращения направлений атаки выберите Создать политику.

Во всплывающем окне Создание профиля настройте следующие параметры:

- Платформа: выберите Windows.

- Профиль. Выберите Правила сокращения направлений атак.

Нажмите Создать.

Откроется мастер создания политики . На вкладке Основные сведения настройте следующие параметры:

- Имя. Укажите уникальное, описательное имя политики.

- Описание: введите необязательное описание.

Нажмите кнопку Далее.

На вкладке Параметры конфигурации прокрутите вниз до раздела Включить управляемый доступ к папкам и настройте следующие параметры:

В поле Не настроено выберите Режим аудита.

Мы рекомендуем сначала включить управляемый доступ к папкам в режиме аудита, чтобы узнать, как это работает в вашей организации. Вы можете настроить его в другой режим, например Включено, позже.

Защищенные папки с управляемым доступом к папкам. При необходимости добавьте защищенные папки. Файлы в этих папках не могут быть изменены или удалены ненадежными приложениями. Системные папки по умолчанию автоматически защищаются. Список системных папок по умолчанию можно просмотреть в приложении Безопасность Windows на устройстве Windows. Дополнительные сведения об этом параметре см. в разделе Policy CSP — Defender: ControlledFolderAccessProtectedFolders.

Управляемые приложения с разрешенным доступом к папкам. При необходимости добавьте приложения, которые являются доверенными для доступа к защищенным папкам. Microsoft Defender антивирусная программа автоматически определяет, какие приложения являются доверенными. Используйте этот параметр только для указания дополнительных приложений. Дополнительные сведения об этом параметре см. в разделе Policy CSP — Defender: ControlledFolderAccessAllowedApplications.

По завершении на вкладке Параметры конфигурации нажмите кнопку Далее.

На вкладке Теги области по умолчанию выбран тег область с именем Default, но его можно удалить и выбрать другие существующие теги область. По завершении нажмите кнопку Далее.

На вкладке Назначения щелкните в поле, выберите Все пользователи, щелкните поле еще раз, а затем выберите Все устройства. Убедитесь, что для параметра Тип целевого объекта задано значение Включить , а затем нажмите кнопку Далее.

На вкладке Просмотр и создание проверьте параметры и нажмите кнопку Сохранить.

Примечание.

Подстановочные знаки поддерживаются для приложений, но не для папок. Разрешенные приложения продолжают активировать события до тех пор, пока они не будут перезапущены.

Управление мобильными устройствами (MDM)

Используйте поставщик службы конфигурации (CSP) ./Vendor/MSFT/Policy/Config/ControlledFolderAccessProtectedFolders , чтобы разрешить приложениям вносить изменения в защищенные папки.

Microsoft Configuration Manager

В Microsoft Configuration Manager перейдите в раздел Активы и соответствие>Endpoint Protection>Exploit Guard в Защитнике Windows.

Выберите HomeCreate Exploit Guard Policy (Создать> политику Exploit Guard).

Введите имя и описание, выберите Контролируемый доступ к папкам и нажмите кнопку Далее.

Укажите, следует ли блокировать или выполнять аудит изменений, разрешать другие приложения или добавлять другие папки, а затем нажмите кнопку Далее.

Примечание.

Подстановочный знак поддерживается для приложений, но не для папок. Разрешенные приложения продолжают активировать события до тех пор, пока они не будут перезапущены.

Просмотрите параметры и нажмите кнопку Далее , чтобы создать политику.

После создания политики закройте.

Дополнительные сведения о Microsoft Configuration Manager и управляемом доступе к папкам см. в статье Политики и параметры управляемого доступа к папкам.

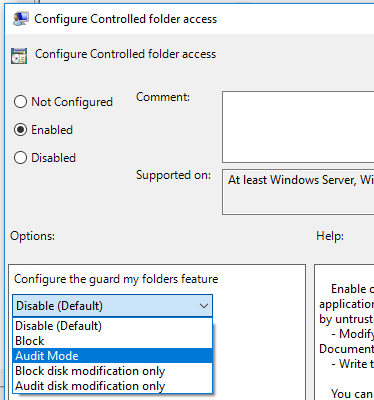

Групповая политика

На устройстве управления групповая политика откройте консоль управления групповая политика. Щелкните правой кнопкой мыши объект групповая политика, который требуется настроить, и выберите изменить.

В редакторе управления групповыми политиками перейдите к конфигурации компьютера и выберите Административные шаблоны.

Разверните дерево для компонентов > Windows Microsoft Defender доступа > к папкам с управляемым Microsoft Defender Exploit Guard>.

Дважды щелкните параметр Настроить управляемый доступ к папкам и задайте для параметра значение Включено. В разделе параметры необходимо указать один из следующих параметров:

- Включить — вредоносным и подозрительным приложениям запрещено вносить изменения в файлы в защищенных папках. Уведомление предоставляется в журнале событий Windows.

- Отключить (по умолчанию) — функция управляемого доступа к папкам не будет работать. Все приложения могут вносить изменения в файлы в защищенных папках.

- Режим аудита . Изменения допускаются, если вредоносное или подозрительное приложение пытается внести изменения в файл в защищенной папке. Однако он записывается в журнал событий Windows, где можно оценить влияние на организацию.

- Только блокировать изменение диска . Попытки ненадежных приложений записывать данные в секторы диска регистрируются в журнале событий Windows. Эти журналы можно найти в разделе Журналы >приложений и служб Microsoft > Windows > Defender > Операционный > идентификатор 1123.

- Только аудит изменения диска. Только попытки записи в защищенные секторы диска записываются в журнал событий Windows (в разделе Журналы> приложений и службMicrosoft>Windows>Defender>Operational>ID 1124). Попытки изменения или удаления файлов в защищенных папках не записываются.

Важно!

Чтобы полностью включить управляемый доступ к папкам, необходимо задать для параметра групповая политика значение Включено и выбрать Блокировать в раскрывающемся меню параметров.

PowerShell

Введите powershell в меню «Пуск», щелкните правой кнопкой мыши Windows PowerShell и выберите Запуск от имени администратора.

Выполните следующую команду:

Set-MpPreference -EnableControlledFolderAccess EnabledВы можете включить функцию в режиме аудита, указав

AuditModeвместоEnabled. ИспользуйтеDisabled, чтобы отключить эту функцию.

Подробные сведения о синтаксисе и параметрах см. в разделе EnableControlledFolderAccess.