Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Zero Trust — это стратегия безопасности для разработки и реализации следующих принципов безопасности:

| Явная проверка | Использование наименьших привилегий для доступа | Предполагайте наличие бреши в системе безопасности |

|---|---|---|

| Всегда выполняйте аутентификацию и авторизацию на основе всех доступных точек данных. | Ограничьте доступ пользователей с помощью JIT/JEA, адаптивных политик, основанных на уровне риска, и защиты данных. | Минимизируйте радиус поражения и сегментацию доступа. Используйте сквозное шифрование и аналитику для обеспечения видимости, обнаружения угроз и усиления защиты. |

В этой статье описывается, как использовать решение Microsoft Sentinel Zero Trust (TIC 3.0), которое помогает группам управления и соответствия требованиям отслеживать и реагировать на требования нулевого доверия в соответствии с инициативой TRUSTED INTERNET CONNECTIONS (TIC) 3.0.

Решения Microsoft Sentinel — это наборы пакетного содержимого, предварительно настроенные для определенного набора данных. Решение "Нулевое доверие" (TIC 3.0) включает рабочую книгу, правила аналитического анализа и план действий, которые обеспечивают автоматическую визуализацию принципов нулевого доверия, соответствующих структуре "Подключения к Интернету доверия", помогая организациям отслеживать конфигурации с течением времени.

Примечание.

Ознакомьтесь с полным представлением о состоянии нулевого доверия вашей организации с помощью инициативы "Нулевое доверие" в microsoft Exposure Management. Дополнительные сведения см. в статье "Быстрое модернизация состояния безопасности для нулевого доверия" | Microsoft Learn.

Решение "Нулевое доверие" и платформа TIC 3.0

Нулевое доверие и TIC 3.0 не совпадают, но они разделяют множество общих тем и вместе предоставляют общую историю. Решение Microsoft Sentinel для нулевого доверия (TIC 3.0) предлагает подробные переходы между Microsoft Sentinel и моделью "Нулевое доверие" с платформой TIC 3.0. Эти переходы помогают пользователям лучше понять пересечения между двумя.

Хотя решение Microsoft Sentinel для нулевого доверия (TIC 3.0) предоставляет рекомендации, корпорация Майкрософт не гарантирует и не подразумевает соответствие требованиям. Все требования, проверки и элементы управления доверенным подключением к Интернету (TIC) управляются агентством кибербезопасности и инфраструктуры безопасности.

Решение "Нулевое доверие" (TIC 3.0) обеспечивает видимость и ситуацию для требований к контролю, предоставляемых технологиями Майкрософт в преимущественно облачных средах. Взаимодействие с клиентами зависит от пользователя, а для некоторых областей может потребоваться дополнительная конфигурация и изменение запроса для операции.

Рекомендации не подразумевают охват соответствующих элементов управления, так как они часто являются одним из нескольких курсов действий для подхода к требованиям, которые уникальны для каждого клиента. Рекомендации следует рассматривать как отправную точку для планирования полного или частичного охвата соответствующих требований к контролю.

Решение Microsoft Sentinel для нулевого доверия (TIC 3.0) полезно для любого из следующих пользователей и вариантов использования:

- Специалистов по управлению безопасностью, рисками и соответствием для оценки позиций по соответствию и отчетности.

- Инженеры и архитекторы, которые должны разрабатывать рабочие нагрузки нулевого доверия и TIC 3.0.

- Аналитики безопасности для создания оповещений и автоматизации

- Поставщики управляемых служб безопасности (MSSPs), предоставляющие консультационные услуги

- Руководители по безопасности, которые должны проверять требования, анализировать отчеты, оценивать возможности

Предварительные условия

Перед установкой программы Zero Trust (TIC 3.0) убедитесь, что у вас есть следующие предварительные требования:

Подключение службы Майкрософт. Убедитесь, что в подписке Azure включены как Microsoft Sentinel, так и Microsoft Defender для облака.

Требования Microsoft Defender for Cloud: В Microsoft Defender for Cloud:

Добавьте необходимые нормативные стандарты на панель мониторинга. Обязательно добавьте как эталон безопасности Microsoft Cloud, так и оценки NIST SP 800-53 R5 на панель мониторинга Microsoft Defender для Cloud. Дополнительные сведения см. в разделе "Добавление стандарта нормативных требований к панели мониторинга" в документации по Microsoft Defender для облака.

Непрерывно экспортируйте данные Microsoft Defender для облака в рабочую область Log Analytics. Дополнительные сведения см. в разделе "Непрерывный экспорт Microsoft Defender для облака данных".

Необходимые разрешения пользователя. Чтобы установить решение TIC 3.0, необходимо иметь доступ к рабочей области Microsoft Sentinel с разрешениями средства чтения безопасности.

Решение Zero Trust (TIC 3.0) также улучшено за счет интеграции с другими службами Майкрософт, такими как:

- Microsoft Defender XDR

- Microsoft Information Protection

- Идентификатор Microsoft Entra

- Microsoft Defender для облака

- Microsoft Defender для конечных устройств

- Microsoft Defender для идентичности

- Microsoft Defender for Cloud Apps

- Microsoft Defender для Office 365

Установка решения Zero Trust (TIC 3.0)

Чтобы развернуть решение Zero Trust (TIC 3.0) из портала Azure:

В Microsoft Sentinel выберите Центр контента и найдите решение Нулевого доверия (TIC 3.0).

В правом нижнем углу выберите "Просмотреть сведения" и " Создать". Выберите подписку, группу ресурсов и рабочую область, в которой необходимо установить решение, а затем просмотрите связанное содержимое системы безопасности, которое будет развернуто.

Когда все будет готово, выберите Просмотр и создание, чтобы установить решение.

Для получения дополнительной информации см. "Развертывание готового содержимого и решений".

Пример сценария использования

В следующих разделах показано, как аналитик по операциям безопасности может использовать ресурсы, развернутые с решением TIC 3.0, для проверки требований, изучения запросов, настройки оповещений и реализации автоматизации.

После установкирешения TIC 3.0 используйте книгу, правила аналитики и сборник схем, развернутые в рабочей области Microsoft Sentinel для управления нулевым доверием в сети.

Визуализация данных нулевого доверия

Перейдите к рабочим книгам Microsoft Sentinel Workbooks>Zero Trust (TIC 3.0) и выберите "Просмотреть сохраненную рабочую книгу".

На странице рабочей книги Zero Trust (TIC 3.0) выберите возможности TIC 3.0, которые вы хотите просмотреть. Для этой процедуры выберите "Обнаружение вторжений".

Совет

Используйте переключатель "Руководство" в верхней части страницы для отображения или скрытия рекомендаций и панелей руководства. Убедитесь, что правильные сведения выбраны в параметрах Subscription, Workspace и TimeRange , чтобы просмотреть нужные данные.

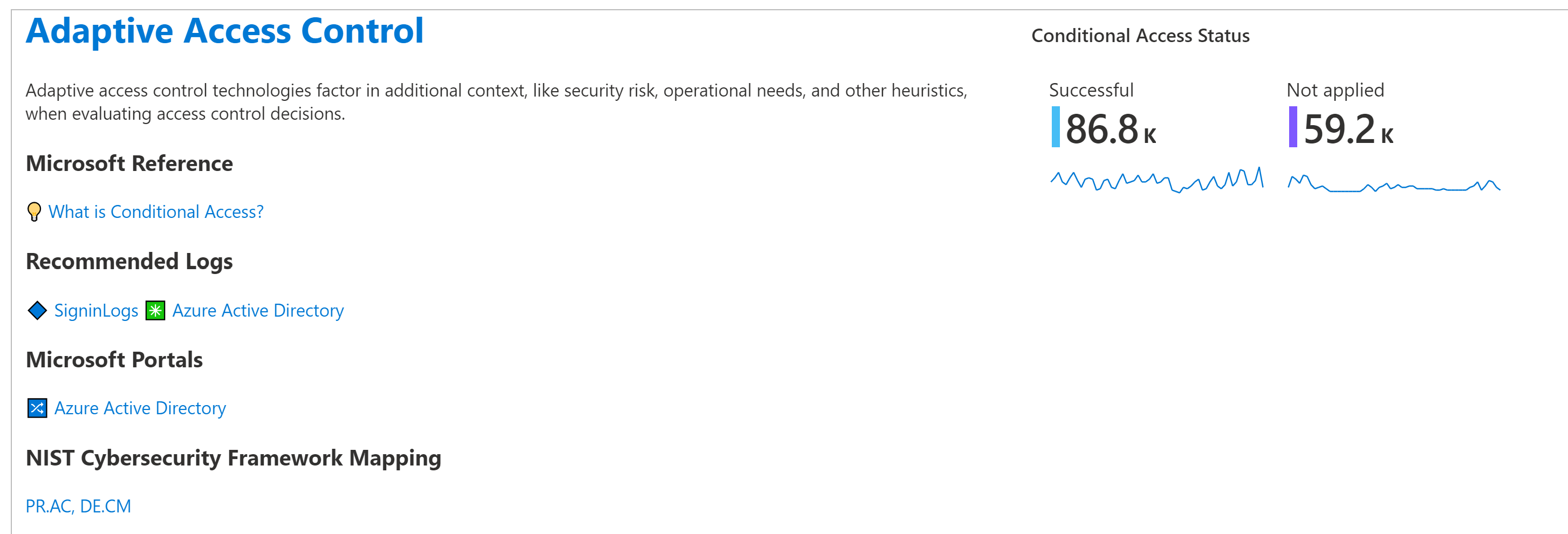

Выберите карточки элементов управления, которые нужно отобразить. Для этой процедуры выберите адаптивные контроль доступа, а затем продолжайте прокрутку, чтобы просмотреть отображаемую карточку.

Совет

Используйте переключатель "Направляющие " в левом верхнем углу для просмотра или скрытия рекомендаций и панелей руководства. Например, они могут оказаться полезными при первом доступе к книге, но ненужным после понимания соответствующих понятий.

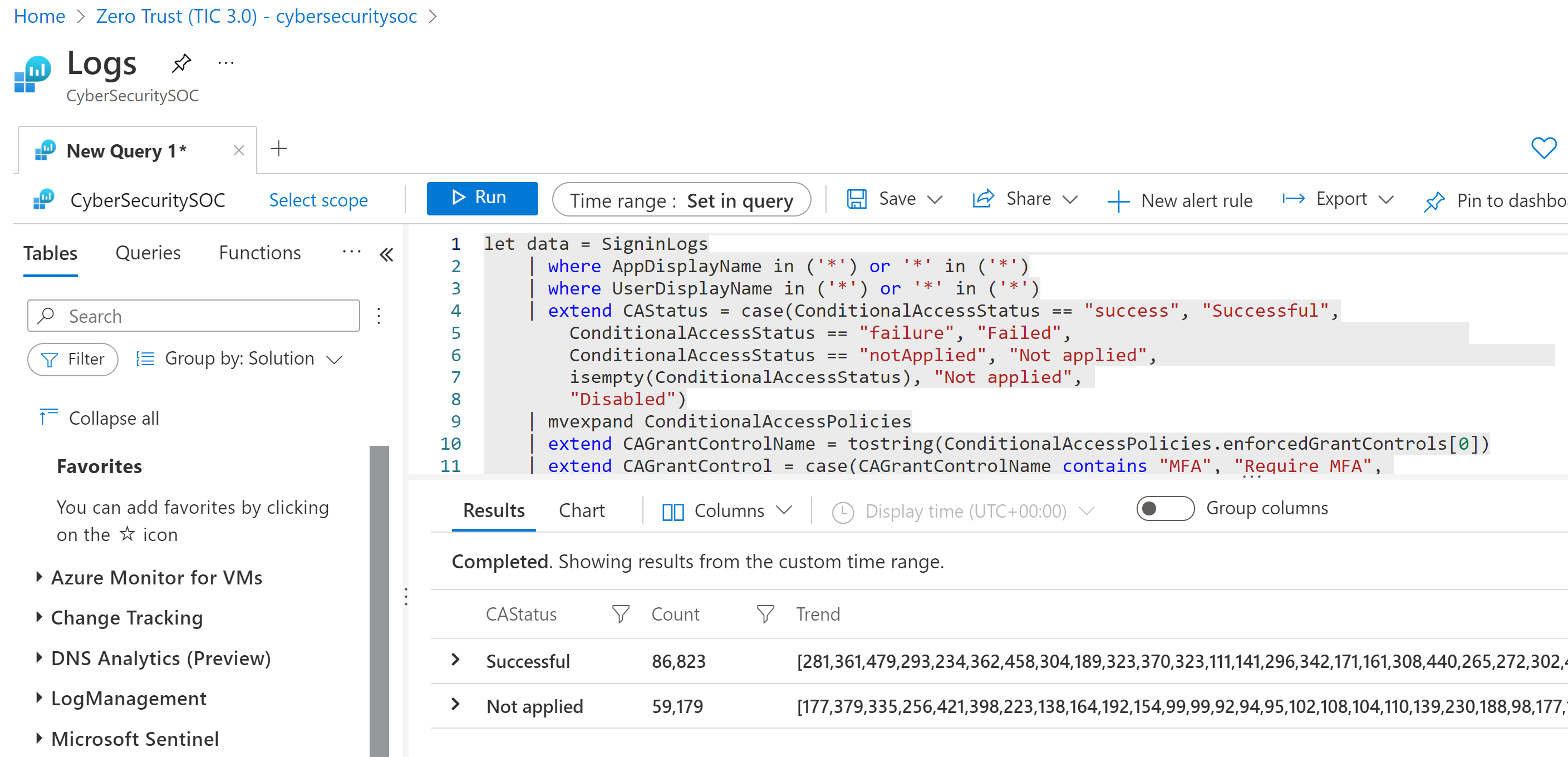

Изучите запросы. Например, в правом верхнем углу карточки адаптивного контроля доступа выберите меню с тремя точками Опции, а затем нажмите "Открыть последний выполненный запрос" в представлении Журналов.

Запрос открывается на странице журналов Microsoft Sentinel:

Настройка оповещений, связанных с Zero Trust

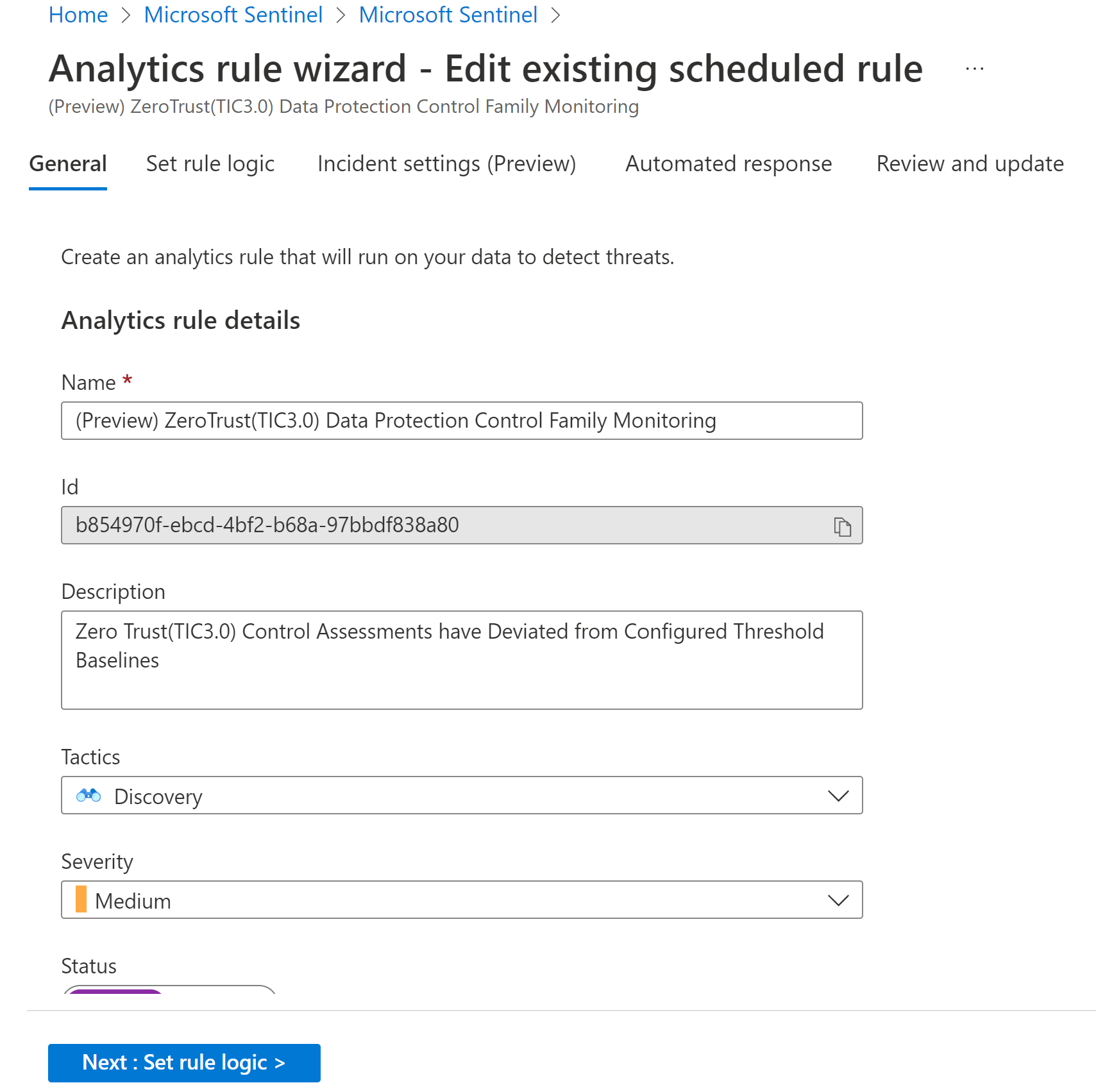

В Microsoft Sentinel перейдите в область Аналитики . Просмотрите встроенные правила аналитики, развернутые с помощью решения Zero Trust (TIC 3.0), выполнив поиск TIC3.0.

По умолчанию решение "Нулевое доверие" (TIC 3.0) устанавливает набор правил аналитики, которые настроены для мониторинга состояния "Нулевое доверие" (TIC 3.0) по семействам контролей, и вы можете настроить пороговые значения, чтобы уведомлять группы соответствия требованиям о изменениях в этом состоянии.

Например, если позиция устойчивости рабочей нагрузки ниже указанного процента за неделю, Microsoft Sentinel создаст оповещение для детализации соответствующего состояния политики (удовлетворительное/неудовлетворительное), определенных ресурсов, времени последней оценки и предоставления прямых ссылок на Microsoft Defender для облака для действий по исправлению.

Обновите правила по мере необходимости или настройте новый:

Дополнительные сведения см. в разделе Создание настраиваемых правил аналитики для обнаружения угроз.

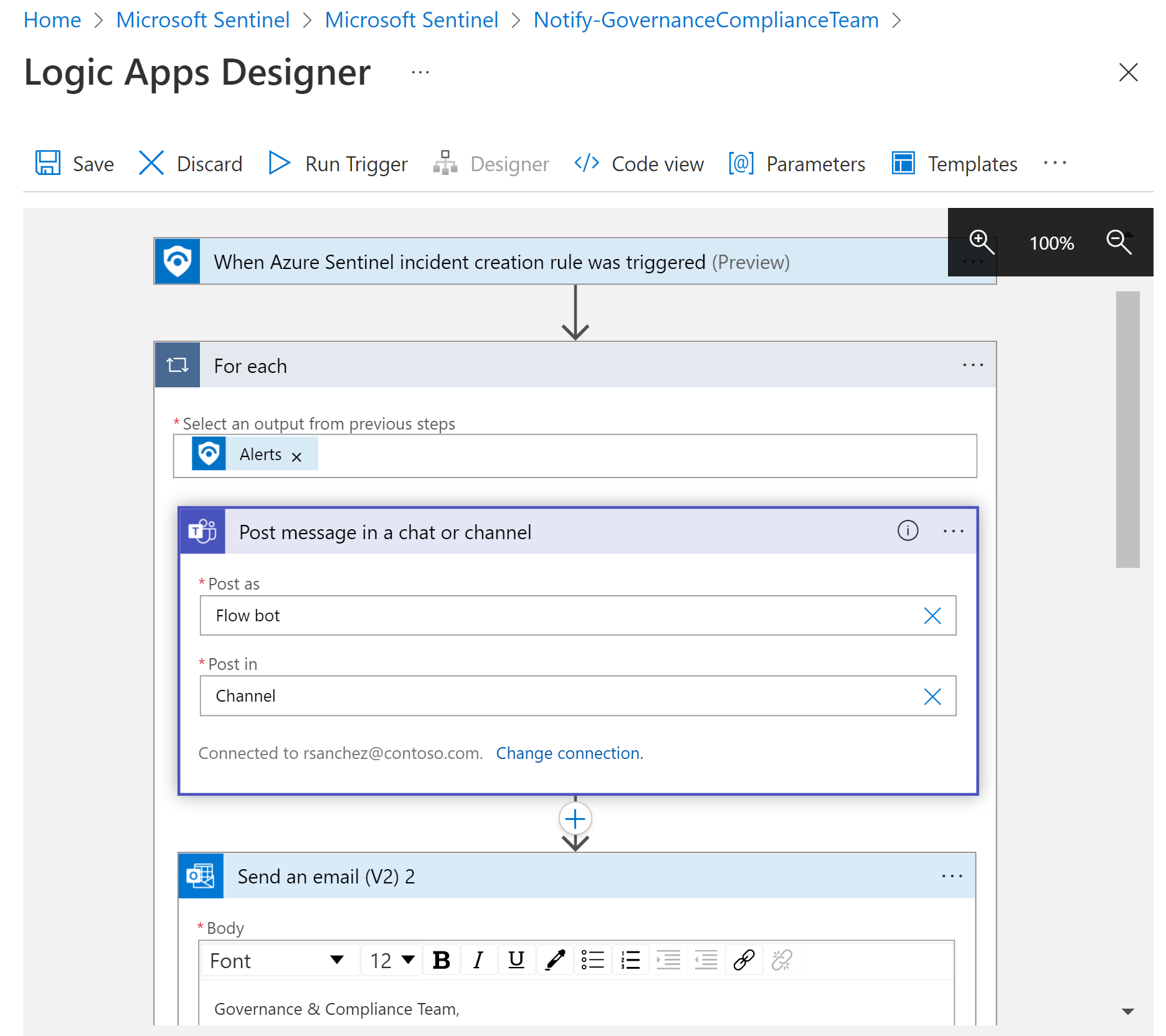

Ответьте с использованием SOAR

В Microsoft Sentinel перейдите на вкладку >" и найдите сборник схем Notify-GovernanceComplianceTeam.

Используйте этот сборник схем для автоматического отслеживания оповещений CMMC и уведомления группы по соответствию требованиям управления соответствующими сведениями с помощью сообщений электронной почты и Microsoft Teams. Измените сборник схем по мере необходимости:

Дополнительные сведения см. в разделе "Использование триггеров и действий" в сборниках схем Microsoft Sentinel.

Часто задаваемые вопросы

Поддерживаются ли пользовательские представления и отчеты?

Да. Вы можете настроить книгу нулевого доверия (TIC 3.0), чтобы просмотреть данные по подписке, рабочей области, времени, семейству элементов управления или параметрам уровня зрелости, а также экспортировать и распечатать книгу.

Дополнительные сведения см. в статье "Использование книг Azure Monitor для визуализации и мониторинга данных".

Требуются ли дополнительные продукты?

Требуются как Microsoft Sentinel, так и Microsoft Defender для облака.

Помимо этих служб, каждая карта управления основана на данных из нескольких служб в зависимости от типов данных и визуализаций, отображаемых на карточке. Более 25 служб Майкрософт предоставляют обогащение для решения Zero Trust (TIC 3.0).

Что делать с панелями без данных?

Панели без данных предоставляют отправную точку для выполнения требований к мерам контроля в рамках Zero Trust и TIC 3.0, включая рекомендации по выполнению соответствующих требований.

Поддерживаются ли несколько подписок, облаков и арендаторов?

Да. Параметры книги, Azure Lighthouse и Azure Arc можно использовать для использования решения TIC 3.0 во всех подписках, облаках и клиентах.

Дополнительные сведения см. в статье Об использовании книг Azure Monitor для визуализации и мониторинга данных и управления несколькими клиентами в Microsoft Sentinel в качестве MSSP.

Поддерживается ли интеграция партнеров?

Да. Книги и правила аналитики настраиваются для интеграции с партнерскими службами.

Дополнительные сведения см. в статье "Использование книг Azure Monitor для визуализации и мониторинга данных и сведений о пользовательском событии Surface в оповещениях".

Доступно ли это в государственных регионах?

Да. Решение "Нулевое доверие" (TIC 3.0) находится в общедоступной предварительной версии и развертывается в коммерческих или государственных регионах. Дополнительные сведения см. в статье о доступности облачных функций для коммерческих и государственных клиентов США.

Какие разрешения необходимы для использования этого содержимого?

Пользователи, обладающие ролью участника Microsoft Sentinel могут создавать и изменять книги, правила аналитики и другие ресурсы Microsoft Sentinel.

Пользователи Microsoft Sentinel Reader могут просматривать данные, инциденты, книги и другие ресурсы Microsoft Sentinel.

Дополнительные сведения см. в статье Разрешения в Microsoft Sentinel.

Дальнейшие действия

Дополнительные сведения см. в разделе:

- Начало работы с Microsoft Sentinel

- Визуализируйте и отслеживайте ваши данные с помощью рабочих тетрадей

- Модель нулевого доверия Майкрософт

- Центр развертывания нулевого доверия

Посмотрите наши видео:

- Демонстрация: решение Microsoft Sentinel Zero Trust (TIC 3.0)

- Microsoft Sentinel: TIC 3.0) Демонстрация книги

Ознакомьтесь с нашими блогами!

- Объявление о решении Microsoft Sentinel: Zero Trust (TIC3.0)

- Создание и мониторинг рабочих нагрузок TIC 3.0 для федеральных информационных систем с помощью Microsoft Sentinel

- Нулевое доверие: 7 стратегий внедрения от лидеров безопасности

- Реализация нулевого доверия с помощью Microsoft Azure: управление удостоверениями и доступом (6 частей серии)