Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Важно!

Управление внутренними рисками Microsoft Purview сопоставляет различные сигналы для выявления потенциальных вредоносных или непреднамеренных внутренних рисков, таких как кража IP-адресов, утечка данных и нарушения безопасности. Управление внутренними рисками позволяет клиентам создавать политики для управления безопасностью и соответствием требованиям. Созданные с учетом конфиденциальности по умолчанию, пользователи по умолчанию псевдонимизированы, а элементы управления доступом на основе ролей и журналы аудита позволяют обеспечить конфиденциальность на уровне пользователя.

Шаблоны политики

Шаблоны управления внутренними рисками — это предопределенные условия политики, определяющие типы индикаторов риска и модель оценки рисков, используемые политикой. Каждой политике должен быть назначен шаблон в рабочем процессе создания политики, прежде чем она будет создана. Управление внутренними рисками поддерживает до 100 политик для каждого шаблона политики. При создании политики внутренних рисков с помощью рабочего процесса политики выберите один из следующих шаблонов политик:

Совет

Приступая к работе с Microsoft Security Copilot изучить новые способы интеллектуальной и быстрой работы с использованием возможностей ИИ. Дополнительные сведения о Microsoft Security Copilot в Microsoft Purview.

Кража данных уходящими пользователями

Когда пользователи покидают вашу организацию, существуют определенные индикаторы риска, обычно связанные с потенциальной кражей данных путем ухода пользователей. В этом шаблоне политики используются индикаторы кражи для оценки рисков и основное внимание уделяется обнаружению и оповещениям в этой области риска. Кража данных для ушедших пользователей может включать скачивание файлов из SharePoint Online, печать файлов и копирование данных в личные облачные службы обмена сообщениями и хранилища рядом с датами увольнения и окончания работы. Если вы используете соединитель Microsoft HR или параметр для автоматического проверка для удаления учетной записи пользователя в Microsoft Entra для вашей организации, этот шаблон начинает оценку показателей риска, связанных с этими действиями, и их корреляции с состоянием занятости пользователей. Это могут быть облачные индикаторы для таких служб, как Box, Dropbox, Google Drive, Amazon S3 и Azure.

Важно!

При использовании этого шаблона вы можете настроить соединитель отдела кадров Microsoft 365 для периодического импорта сведений о дате увольнения и увольнения для пользователей в вашей организации. Пошаговые инструкции по настройке соединителя microsoft 365 HR см. в статье Импорт данных с помощью соединителя отдела кадров. Если вы решили не использовать соединитель отдела кадров, выберите параметр Учетная запись пользователя, удаленная из Microsoft Entra при настройке событий триггера в рабочем процессе политики.

Утечки данных

Защита данных и предотвращение утечек данных является постоянной проблемой для большинства организаций, особенно в условиях быстрого роста новых данных, создаваемых пользователями, устройствами и службами. Пользователи могут создавать, хранить и обмениваться информацией между службами и устройствами, что усложняет и усложняет управление утечками данных. Утечки данных могут включать случайное раскрытие информации за пределами вашей организации или кражу данных со злым умыслом. Этот шаблон оценивает в режиме реального времени обнаружение подозрительных скачивание данных SharePoint Online, общий доступ к файлам и папкам, печать файлов и копирование данных в личные облачные службы обмена сообщениями и хранилища.

При использовании шаблона утечки данных можно назначить политику защиты от потери данных, чтобы активировать индикаторы в политике внутренних рисков для оповещений с высоким уровнем серьезности в организации. Всякий раз, когда правило политики защиты от потери данных создает оповещение с высоким уровнем серьезности и добавляется в журнал аудита Office 365, политики внутренних рисков, созданные с помощью этого шаблона, автоматически проверяют оповещение DLP с высоким уровнем серьезности. Если оповещение содержит пользователя в области, определенного в политике управления внутренними рисками, оповещение обрабатывается политикой управления внутренними рисками как новое оповещение, и ему присваивается важность внутреннего риска и оценка риска. Вы также можете назначить выбранные индикаторы в качестве событий активации для политики. Такая гибкость и настройка помогают область политику только для действий, охватываемых индикаторами. Эта политика позволяет оценить это оповещение в контексте других действий, включенных в дело.

Этот шаблон также может включать облачные индикаторы для таких служб, как Box, Dropbox, Google Drive, Amazon S3 и Azure.

Рекомендации политики утечек данных

При создании или изменении политик защиты от потери данных для использования с политиками управления внутренними рисками учитывайте следующие рекомендации.

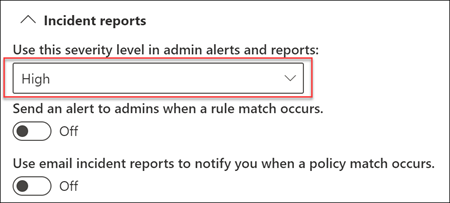

Назначьте приоритеты для событий кражи данных и будьте избирательны при назначении параметрам отчетов об инцидентахвысокой важности при настройке правил в политиках защиты от потери данных. Например, отправка конфиденциальных документов известному конкуренту должна быть определена как событие утечки с оповещением высокой важности. Чрезмерное назначение высокого уровня в параметрах отчетов об инцидентах в других правилах политики защиты от потери данных может повысить уровень шума в рабочем процессе оповещений управления внутренними рисками и затруднить правильную оценку этих оповещений для исследователей данных и аналитиков. Например, назначение оповещений с высоким уровнем важности для получения доступа к действиям типа "отказ в доступе" в политиках защиты от потери данных усложняет оценку действительно рискованного поведения и действий пользователя.

При использовании политики защиты от потери данных в качестве события активации убедитесь, что вы понимаете и правильно настраиваете пользователей, включенных в политики защиты от потери данных и управления внутренними рисками. Только пользователи, включенные в политики управления внутренними рисками с помощью шаблона утечки данных , обрабатывают оповещения политики защиты от потери данных с высоким уровнем серьезности. Кроме того, политика управления внутренними рисками анализирует только пользователей, включенных в правило для оповещения DLP с высоким уровнем серьезности. Не настраивайте пользователей, включенных в политики DLP и внутренних рисков, конфликтующим образом.

Например, если правила политики защиты от потери данных ограничены только пользователями в группе продаж, а политика внутренних рисков, созданная на основе шаблона Утечки данных, определила всех пользователей как область, политика внутренних рисков обрабатывает только оповещения DLP с высоким уровнем серьезности для пользователей в группе продаж. Политика внутренних рисков не получает оповещений DLP с высоким приоритетом для обработки пользователями, которые не определены в правилах защиты от потери данных в этом примере. И наоборот, если политика управления внутренними рисками, созданная на основе шаблонов утечки данных , ограничена только пользователями в группе продаж, а назначенная политика защиты от потери данных распространяется на всех пользователей, политика внутренних рисков обрабатывает только оповещения DLP с высоким уровнем серьезности для членов команды продаж. Политика управления внутренними рисками игнорирует оповещения DLP с высоким уровнем серьезности для всех пользователей, не в группе продаж.

Убедитесь, что параметр правила отчетов об инцидентах в политике защиты от потери данных, используемой для этого шаблона Управления внутренними рисками, настроен для оповещений уровня серьезности . Высокий уровень серьезности — это события активации, а оповещения управления внутренними рисками создаются не из правил в политиках защиты от потери данных с полем "Отчеты об инцидентах", заданным как "Низкий" или "Средний".

Примечание.

При создании политики защиты от потери данных с помощью встроенных шаблонов выберите параметр Создать или настроить расширенные правила защиты от потери данных , чтобы настроить параметр Отчеты об инцидентах для высокого уровня серьезности.

Каждой политике управления внутренними рисками, созданной на основе шаблона Утечки данных , может быть назначена только одна политика защиты от потери данных при использовании этого параметра события активации. Рассмотрите возможность создания выделенной политики защиты от потери данных, которая объединяет различные действия, которые требуется обнаружить и выполнять в качестве триггеров для политик внутренних рисков, использующих шаблон утечки данных .

Пошаговые инструкции по настройке политик защиты от потери данных для организации см. в статье Создание и развертывание политик защиты от потери данных.

Утечки данных приоритетными пользователями

Защита данных и предотвращение утечки данных для пользователей в вашей организации могут зависеть от их положения, уровня доступа к конфиденциальной информации или журнала рисков. Утечки данных включают случайное раскрытие конфиденциальной информации за пределами вашей организации или кражу данных со злым умыслом. При назначении политики защиты от потери данных (DLP) в качестве параметра события активации этот шаблон начинает оценку обнаружения подозрительных действий в режиме реального времени и приводит к повышению вероятности оповещений о внутренних рисках и оповещений с более высоким уровнем серьезности. Приоритетные пользователи определяются в группах приоритетных пользователей , настроенных в области параметров Управления внутренними рисками.

Как и в случае с шаблоном утечки данных , вы можете выбрать политику защиты от потери данных, чтобы активировать индикаторы в политике внутренних рисков для оповещений с высоким уровнем серьезности в вашей организации. Следуйте рекомендациям политики утечки данных для политик защиты от потери данных при создании политики с параметром защиты от потери данных при использовании этого шаблона. Вы также можете назначить выбранные индикаторы в качестве событий активации для политики. Такая гибкость и настройка помогают область политику только для действий, охватываемых индикаторами. Кроме того, необходимо назначить приоритетные группы пользователей, созданные вразделе Параметры управления внутренними>рисками>Приоритетные группы пользователей, политике.

Утечка данных рискованными пользователями

Когда пользователи испытывают стрессовые факторы занятости, они могут стать рискованными пользователями, что может увеличить вероятность инсайдерской активности риска. Этот шаблон начинает оценку активности пользователей при обнаружении индикатора, связанного с рискованным пользователем. Примерами могут быть уведомления об улучшении производительности, плохие проверки производительности, изменения состояния уровня задания, а также сообщения электронной почты и другие сообщения, которые могут сигнализировать о действиях с рисками. Утечка данных для рискованных пользователей может включать скачивание файлов из SharePoint Online и копирование данных в личные облачные службы обмена сообщениями и хранилища.

При использовании этого шаблона необходимо либо настроить соединитель отдела кадров, либо выбрать параметр для интеграции сигналов о рисках соответствия требованиям к обмену данными из сообщений пользователей, либо выполнить и то, и другое. Соединитель отдела кадров позволяет периодически импортировать уведомления об улучшении производительности, состояния плохой проверки производительности или сведения об изменении уровня задания для пользователей в вашей организации. Интеграция рисков соответствия требованиям к обмену данными импортирует сигналы для сообщений пользователей, которые могут содержать потенциально опасное, угрожающее или дискриминационное текстовое содержимое. Связанные оповещения, созданные в рамках соответствия требованиям к обмену данными, не нужно рассматривать, исправлять или изменять в состоянии для интеграции с политикой управления внутренними рисками.

Сведения о настройке соединителя отдела кадров см. в статье Импорт данных с помощью соединителя отдела кадров . Чтобы настроить интеграцию с соответствием требованиям к обмену данными, выберите этот параметр в рабочем процессе при настройке политики.

Неправильное использование данных пациента (предварительная версия)

Защита данных медицинских записей и предотвращение неправильного использования персональных данных пациентов является важной задачей для организаций в сфере здравоохранения. Это неправильное использование может включать утечку конфиденциальных данных неавторизованным лицам, мошеннические изменения записей пациентов или кражу медицинских записей пациентов. Предотвращение такого неправильного использования данных о пациентах помогает выполнить нормативные требования Закона о переносимости и подотчетности медицинского страхования (HIPAA) и Закона о информационных технологиях здравоохранения для экономического и клинического здравоохранения (HITECH). Оба этих закона устанавливают требования к защите информации о состоянии здоровья пациента (PHI).

Этот шаблон политики включает оценку рисков для внутренних пользователей, которые обнаруживают подозрительные действия, связанные с записями, размещенными в существующих системах электронной медицинской записи (EMR). Обнаружение фокусируется на несанкционированном доступе, просмотре, изменении и экспорте данных о пациентах. Необходимо настроить соединитель Microsoft Healthcare для поддержки обнаружения действий доступа, кражи или маскировки в системе EMR.

При использовании этого шаблона необходимо также настроить соединитель Microsoft HR для периодического импорта данных профиля организации для пользователей в организации. Пошаговые инструкции по настройке соединителя для импорта кадровых данных см. в статье Настройка соединителя для импорта данных отдела кадров Microsoft 365.

Рискованные агенты (предварительная версия)

Этот шаблон помогает обнаруживать действия агентов, размещенных в Microsoft Copilot Studio и Microsoft Foundry. Использование агентов в организации предоставляет новые возможности риска. Агенты взаимодействуют с другими пользователями, другими агентами и инструментами. Неправильно настроенные агенты могут отправлять конфиденциальные данные извне или передавать конфиденциальные данные по запросу пользователя.

Эта политика обнаруживает рискованные запросы, агенты, генерирующие конфиденциальные ответы, агенты, обращаюющиеся к конфиденциальным или приоритетным файлам SharePoint, агенты, обращаюющиеся к рискованным веб-сайтам, и агенты, совместно использующие файлы SharePoint с людьми за пределами организации. Он также отслеживает действия выше базового плана агента.

Этот шаблон политики применяется по умолчанию для всех организаций.

Рискованное использование ИИ

Использование средств и приложений ИИ во многих организациях открывает новые возможности для риска, которые может быть трудно определить и помочь в их устранении. Пользователи могут непреднамеренно или намеренно создавать запросы в средствах ИИ Майкрософт, которые могут содержать конфиденциальную информацию или рискованные намерения. Кроме того, средства ИИ могут неправильно использовать конфиденциальную информацию для предоставления ответов на запросы пользователей, которые могут подвергать вашу организацию повышенным рискам.

Чтобы защититься от этих рисков, эта политика может помочь обнаружить и включить оценку рисков для таких типов запросов и ответов в средствах ИИ в вашей организации. Обнаружение фокусируется на действиях пользователей в браузере на генерируемых веб-сайтах ИИ, запросах пользователей и ответах ИИ, содержащих конфиденциальную информацию в Microsoft 365 Copilot, Microsoft Copilot и агентах. Обнаружение рискованных действий этой политикой также способствует оценке рисков пользователей в адаптивной защите.

При использовании этого шаблона необходимо настроить расширение Microsoft Insider Risk (в браузере Microsoft Edge) или расширение Microsoft Purview (в браузере Chrome) на пользовательских устройствах. Мы также рекомендуем дополнительно настроить соединитель Отдела кадров Майкрософт для обнаружения уходящих пользователей и настроить политику соответствия требованиям к обмену данными , чтобы обнаруживать неприемлемое содержимое в сообщениях для более широкого охвата обнаружения. Эту политику также можно создать в виде политики одним щелчком в Управление состоянием безопасности данных Microsoft Purview (DSPM) для ИИ при выполнении рекомендаций По обнаружению рискованных взаимодействий в приложениях ИИ.

Рискованное использование браузера (предварительная версия)

Выявление пользователей, посещающих потенциально неприемлемые или неприемлемые веб-сайты на устройствах и сетях организации, является важной частью минимизации рисков безопасности, правовых и нормативных рисков. Пользователи, которые непреднамеренно или намеренно посещают такие веб-сайты, могут подвергать организацию юридическим действиям со стороны других пользователей, нарушать нормативные требования, повышать риски сетевой безопасности или подвергать опасности текущие и будущие бизнес-операции и возможности. Это неправильное использование часто определяется в политике допустимого использования для устройств пользователей и сетевых ресурсов организации, но часто трудно быстро определить и принять меры.

Чтобы защититься от этих рисков, эта политика обнаруживает и включает оценку рисков для просмотра веб-страниц, которые могут нарушить политику допустимого использования вашей организации, например посещение сайтов, представляющих угрозу (например, фишинговых сайтов) или содержащих содержимое для взрослых. Для автоматической классификации действий по просмотру веб-страниц пользователями, включенными в политику, доступно несколько типов категорий.

Этот шаблон политики имеет несколько предварительных требований. Дополнительные сведения см. в статье Сведения об обнаружении сигналов в браузере для управления внутренними рисками и их настройка.

Нарушения политики безопасности

Во многих организациях пользователи имеют разрешение на установку программного обеспечения на своих устройствах или изменение параметров устройства для выполнения задач. Непреднамеренно или со злонамеренным намерением пользователи могут установить вредоносные программы или отключить важные функции безопасности, которые помогают защитить информацию на своем устройстве или в сетевых ресурсах. Этот шаблон политики использует оповещения системы безопасности от Microsoft Defender для конечной точки, чтобы начать оценку этих действий, а также сосредоточиться на обнаружении и оповещениях в этой области риска. Используйте этот шаблон для предоставления аналитических сведений о нарушениях политики безопасности в сценариях, когда у пользователей может быть журнал нарушений политики безопасности, которые могут быть индикатором внутренних рисков.

Необходимо настроить Microsoft Defender для конечной точки в организации и включить интеграцию Defender для конечной точки для управления внутренними рисками в Центре безопасности Defender для импорта оповещений о нарушениях безопасности. Дополнительные сведения о настройке интеграции Defender для конечной точки для управления внутренними рисками см . в статье Настройка дополнительных функций в Defender для конечной точки.

Нарушения политики безопасности уходящими пользователями

Уход пользователей, независимо от того, покидают ли они положительные или отрицательные условия, может представлять более высокий риск нарушений политики безопасности. Чтобы защитить уходящих пользователей от непреднамеренных или вредоносных нарушений безопасности, в этом шаблоне политики используются оповещения Defender для конечной точки, позволяющие получать сведения о действиях, связанных с безопасностью. Эти действия включают установку пользователем вредоносного ПО или других потенциально вредоносных приложений и отключение функций безопасности на своих устройствах. Если вы используете соединитель Microsoft HR или параметр для автоматического проверка для удаления учетной записи пользователя в Microsoft Entra для вашей организации, этот шаблон начинает оценку показателей риска, связанных с этими действиями безопасности, и их корреляции с состоянием занятости пользователей.

Необходимо настроить Microsoft Defender для конечной точки в организации и включить интеграцию Defender для конечной точки для управления внутренними рисками в Центре безопасности Defender для импорта оповещений о нарушениях безопасности. Дополнительные сведения о настройке интеграции Defender для конечной точки для управления внутренними рисками см . в статье Настройка дополнительных функций в Defender для конечной точки.

Нарушения политики безопасности приоритетными пользователями

Защита от нарушений безопасности для пользователей в организации может зависеть от их положения, уровня доступа к конфиденциальной информации или журнала рисков. Так как нарушения безопасности со стороны приоритетных пользователей могут оказать значительное влияние на критически важные области вашей организации, этот шаблон политики начинает оценку по этим индикаторам и использует оповещения Microsoft Defender для конечной точки для предоставления аналитических сведений о действиях, связанных с безопасностью, для этих пользователей. Эти действия могут включать в себя приоритетных пользователей, устанавливающих вредоносные программы или другие потенциально опасные приложения и отключающих функции безопасности на своих устройствах. Приоритетные пользователи определяются в группах приоритетных пользователей, настроенных в области параметров Управления внутренними рисками.

Необходимо настроить Microsoft Defender для конечной точки в организации и включить интеграцию Defender для конечной точки для управления внутренними рисками в Центре безопасности Defender для импорта оповещений о нарушениях безопасности. Дополнительные сведения о настройке интеграции Defender для конечной точки для управления внутренними рисками см . в статье Настройка дополнительных функций в Defender для конечной точки. Кроме того, необходимо назначить приоритетные группы пользователей, созданные вразделе Параметры управления внутренними>рисками>Приоритетные группы пользователей, политике.

Нарушения политики безопасности пользователями, которые рискуют

Пользователи, которые испытывают стрессовые факторы на работе, могут быть подвержены более высокому риску непреднамеренных или вредоносных нарушений политики безопасности. Эти факторы стресса могут включать в себя включение в план повышения производительности, получение плохой оценки производительности или понижение. Этот шаблон политики запускает оценку рисков на основе этих индикаторов и действий, связанных с этими типами событий.

При использовании этого шаблона необходимо настроить соединитель отдела кадров или выбрать параметр для интеграции сигналов о рисках соответствия требованиям к обмену данными из сообщений пользователей или и того, и другого. Соединитель отдела кадров позволяет периодически импортировать уведомления об улучшении производительности, состояния плохой проверки производительности или сведения об изменении уровня задания для пользователей в вашей организации. Интеграция рисков соответствия требованиям к обмену данными импортирует сигналы для сообщений пользователей, которые могут содержать потенциально опасное, угрожающее или дискриминационное текстовое содержимое. Связанные оповещения, созданные в рамках соответствия требованиям к обмену данными, не нужно рассматривать, исправлять или изменять в состоянии для интеграции с политикой управления внутренними рисками. Сведения о настройке соединителя отдела кадров см. в статье Импорт данных с помощью соединителя отдела кадров . Чтобы настроить интеграцию с соответствием требованиям к обмену данными, выберите этот параметр в рабочем процессе при настройке политики.

Кроме того, необходимо настроить Microsoft Defender для конечной точки в организации и включить интеграцию Defender для конечной точки для управления внутренними рисками в Центре безопасности Defender для импорта оповещений о нарушениях безопасности. Дополнительные сведения о настройке интеграции Defender для конечной точки для управления внутренними рисками см . в статье Настройка дополнительных функций в Defender для конечной точки.

Необходимые условия шаблона политики и инициирующие события

В зависимости от шаблона, выбранного для политики управления внутренними рисками, события активации и предварительные требования к политике различаются. События активации — это предварительные требования, определяющие, активен ли пользователь для политики управления внутренними рисками. Если вы добавляете пользователя в политику управления внутренними рисками, но у пользователя нет события активации, политика не оценивает действия пользователя, если вы не добавите пользователя вручную на панель мониторинга "Пользователи". Необходимые условия политики — это элементы, необходимые для того, чтобы политика получала сигналы или действия, необходимые для оценки риска.

В следующей таблице перечислены события активации и предварительные требования для политик, созданных на основе каждого шаблона политики управления внутренними рисками.

| Шаблон политики | Инициирующие события политик | Предварительные условия |

|---|---|---|

| Утечки данных приоритетными пользователями | Действие политики утечки данных, которое создает оповещение высокой важности или встроенные события-триггеры кражи данных | Политика защиты от потери данных, настроенная для оповещений с высоким уровнем серьезности ИЛИ Настраиваемые индикаторы активации Группы приоритетных пользователей, настроенные в параметрах управления внутренними рисками |

| Утечка данных рискованными пользователями | — Улучшение производительности, низкая производительность или индикаторы изменения уровня задания из соединителя отдела кадров. - Сообщения, содержащие потенциально угрожающие, оскорбительные или дискриминационные формулировки |

Соединитель отдела кадров Microsoft 365, настроенный для индикаторов недовольства И/ИЛИ Интеграция соответствия требованиям к обмену данными и выделенная политика разочарования |

| Утечки данных | Действие политики утечки данных, которое создает оповещение высокой важности или встроенные события-триггеры кражи данных | Политика защиты от потери данных, настроенная для оповещений с высоким уровнем серьезности ИЛИ Настраиваемые индикаторы активации |

| Кража данных уходящими пользователями | Индикатор даты увольнения или прекращения работы соединителя отдела кадров или Microsoft Entra удаления учетной записи | (необязательно) Соединитель отдела кадров Microsoft 365, настроенный для индикаторов даты отставки и увольнения |

| Неправильное использование данных пациента | Уклонение защиты от элементов управления безопасностью из систем EMR Индикаторы соответствия адресов пользователей и пациентов из систем управления персоналом |

Индикаторы доступа к здравоохранению, выбранные в параметрах политики или внутренних рисков Соединитель отдела кадров Microsoft 365, настроенный для сопоставления адресов Настроенный соединитель Microsoft Healthcare или Epic |

| Рискованные агенты | — предоставление агенту рискованных запросов — Агент создает конфиденциальные ответы — доступ к конфиденциальным или приоритетным файлам SharePoint — Доступ к веб-сайтам, рискующим — Предоставление общего доступа к файлам SharePoint пользователям за пределами организации - Активность выше обычной активности агента в течение дня. |

агенты Copilot Studio Агенты Microsoft Foundry |

| Рискованное использование ИИ | На устройствах пользователя должно быть установлено расширение Microsoft Insider Risk (в браузере Microsoft Edge) или расширение Microsoft Purview (в браузере Chrome). По крайней мере один индикатор просмотра, выбранный в политике И (необязательно) Соединитель отдела кадров Microsoft 365, настроенный для индикаторов даты отставки и увольнения (необязательно) Политика соответствия требованиям к обмену данными, обнаруживающая недопустимое содержимое в сообщениях |

|

| Рискованное использование браузера | Действия браузера пользователей, связанные с безопасностью, которые соответствуют по крайней мере одному выбранному индикатору просмотра | Полный список предварительных требований см. в статье об обнаружении сигналов в браузере. |

| Нарушения политики безопасности уходящими пользователями | Индикаторы даты увольнения или прекращения работы соединителя отдела кадров или Microsoft Entra удаления учетной записи | (необязательно) Соединитель отдела кадров Microsoft 365, настроенный для индикаторов даты отставки и увольнения Активная подписка Microsoft Defender для конечной точки Настройка интеграции Microsoft Defender для конечной точки с порталом Microsoft Purview |

| Нарушения политики безопасности приоритетными пользователями | Уклонение от защиты от элементов управления безопасностью или нежелательное программное обеспечение, обнаруженное Microsoft Defender для конечной точки | Активная подписка Microsoft Defender для конечной точки Настройка интеграции Microsoft Defender для конечной точки с порталом Microsoft Purview Группы приоритетных пользователей, настроенные в параметрах управления внутренними рисками |

| Нарушения политики безопасности пользователями, которые рискуют | — Улучшение производительности, низкая производительность или индикаторы изменения уровня задания из соединителя отдела кадров. - Сообщения, содержащие потенциально угрожающие, оскорбительные или дискриминационные формулировки |

Соединитель отдела кадров Microsoft 365, настроенный для индикаторов рисков И/ИЛИ Интеграция соответствия требованиям к обмену данными и выделенная политика рискованных пользователей И Активная подписка Microsoft Defender для конечной точки Настройка интеграции Microsoft Defender для конечной точки с порталом Microsoft Purview |

| Нарушения политики безопасности | Уклонение от защиты от элементов управления безопасностью или нежелательное программное обеспечение, обнаруженное Microsoft Defender для конечной точки | Активная подписка Microsoft Defender для конечной точки Настройка интеграции Microsoft Defender для конечной точки с порталом Microsoft Purview |

Ограничения шаблона политики

Шаблоны политик управления внутренними рисками используют ограничения для управления объемом и скоростью обработки действий с рисками для включенных пользователей и для интеграции со вспомогательными службами Microsoft 365. Каждый шаблон политики поддерживает максимальное число включенных пользователей, которые могут активно получать оценки риска для политики. Политика может эффективно обрабатывать потенциально рискованные действия и сообщать о них. Включенные пользователи — это пользователи с событиями активации для политики.

Ограничение для каждой политики вычисляет общее число уникальных пользователей, получающих оценки риска для каждого типа шаблона политики. Если число пользователей для типа шаблона политики приближается к ограничению пользователей или превышает его, производительность политики снижается. Чтобы просмотреть текущее число пользователей для политики, перейдите на вкладку Политика и в столбце Пользователи в область. Эти максимальные ограничения применяются к пользователям во всех политиках с использованием заданного шаблона политики.

Сведения об ограничениях пользователей область для определенных шаблонов политик см. в разделе Ограничения в управлении внутренними рисками.

Интеграция с политиками сбора

В зависимости от конфигурации политики сбора могут повлиять на поведение политики управления внутренними рисками. При настройке и развертывании политики сбора приоритет имеет конфигурация политики сбора, если между политикой управления внутренними рисками, которая включает индикаторы устройств и политику сбора в организации, имеется несоответствие. Эта конфигурация означает, что если вы настроите политику управления внутренними рисками для мониторинга определенных действий для устройств, но настроите политику сбора для фильтрации этой активности устройства, действия устройства не собираются и недоступны для просмотра в разделе Управление внутренними рисками.