Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Этап 1. Подготовка |

Этап 2. Настройка |

Этап 3. Подключение |

|---|---|---|

| Вы здесь! |

Добро пожаловать на этап установки миграции в Defender для конечной точки. Этот этап включает в себя следующие шаги.

- Переустановите или включите антивирусную программу Microsoft Defender на конечных точках.

- Добавьте Defender для конечной точки в список исключений для существующего решения.

- Настройте Defender для конечной точки плана 1 или плана 2.

- Настройка групп устройств, коллекций устройств и подразделений.

Важно!

Если вы хотите параллельно запустить несколько решений безопасности, см. раздел Рекомендации по производительности, конфигурации и поддержке.

Возможно, вы уже настроили взаимные исключения безопасности для устройств, подключенных к Microsoft Defender для конечной точки. Если вам по-прежнему нужно настроить взаимные исключения, чтобы избежать конфликтов, см. раздел Добавление Microsoft Defender для конечной точки в список исключений для существующего решения.

Шаг 1. Переустановка или включение антивирусной программы Microsoft Defender на конечных точках

В некоторых версиях Windows антивирусная программа Microsoft Defender, скорее всего, была удалена или отключена при установке антивирусного или антивредоносного решения сторонних разработчиков. Когда конечные точки под управлением Windows подключены к Defender для конечной точки, антивирусная программа Microsoft Defender может работать в пассивном режиме вместе с антивирусным решением сторонних разработчиков. Дополнительные сведения см. в статье Антивирусная защита с помощью Defender для конечной точки.

При переключении на Defender для конечной точки может потребоваться выполнить определенные действия, чтобы переустановить или включить антивирусную программу Microsoft Defender. В следующей таблице описаны действия на клиентах и серверах Windows.

| Тип конечной точки | Действия |

|---|---|

| Клиенты Windows (например, конечные точки под управлением Windows 10 и Windows 11) | Как правило, вам не нужно предпринимать никаких действий для клиентов Windows, так как компонент Microsoft Defender антивирусной программы не может быть удален. Если вы используете решение для защиты от вредоносных программ сторонних разработчиков, Microsoft Defender Антивирусная программа, скорее всего, находится в состоянии автоматического отключения на этом этапе процесса миграции. Если клиентские конечные точки подключены к Defender для конечной точки, если эти конечные точки по-прежнему работают под управлением антивирусного решения сторонних разработчиков, Microsoft Defender антивирусная программа переходит в пассивный режим, а не в отключенном состоянии. Если антивирусное решение сторонних разработчиков будет удалено, Microsoft Defender антивирусная программа автоматически переходит в активный режим. |

| Серверы Windows | На Windows Server может потребоваться переустановить функцию антивирусной программы Microsoft Defender и вручную установить ее в пассивный режим. На серверах Windows при установке антивирусной программы или антивредоносного ПО сторонних разработчиков Microsoft Defender антивирусная программа не может работать вместе с антивирусным решением сторонних разработчиков. В таких случаях антивирусная программа Microsoft Defender отключается или удаляется вручную. Чтобы переустановить или включить антивирусную программу Microsoft Defender на Windows Server, выполните следующие задачи: - Повторное включение антивирусная программа Defender на Windows Server, если она была отключена - Повторное включение антивирусная программа Defender на Windows Server, если оно было удалено - Установите Microsoft Defender антивирусную программу в пассивный режим на Windows Server Если при переустановке или повторном включении антивирусной программы Microsoft Defender на Windows Server возникают проблемы, см. статью Устранение неполадок: Microsoft Defender антивирусная программа удаляется Windows Server. Если Microsoft Defender компоненты и установочные файлы антивирусной программы ранее были удалены из Windows Server операционных систем, следуйте инструкциям в разделе Настройка источника восстановления Windows для восстановления файлов установки компонентов. |

Совет

Дополнительные сведения о Microsoft Defender состояниях антивирусной программы с антивирусной защитой сторонних разработчиков см. в статье Совместимость антивирусной программы Microsoft Defender.

Вручную установите Microsoft Defender антивирусную программу в пассивный режим на Windows Server

Совет

Теперь вы можете запускать антивирусную программу Microsoft Defender в пассивном режиме на Windows Server 2012 R2 и 2016. Дополнительные сведения см. в разделах Подключение Windows Server 2012 R2 и Windows Server 2016 для Microsoft Defender для конечной точки.

Откройте редактор реестра и перейдите по адресу

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection.Измените (или создайте) запись DWORD с именем ForceDefenderPassiveMode и укажите следующие параметры:

Задайте для параметра DWORD значение 1.

В разделе Базовый выберите Шестнадцатеричный.

Примечание.

Чтобы проверить, настроен ли пассивный режим должным образом, найдите событие 5007 в оперативном журнале Microsoft-Windows-Защитника Windows (находится по адресу C:\Windows\System32\winevt\Logs) и убедитесь, что для разделов реестра ForceDefenderPassiveMode или PassiveMode задано значение 0x1.

Шаг 2. Добавление Microsoft Defender для конечной точки в список исключений для существующего решения

Этот шаг процесса настройки включает добавление Defender для конечной точки в список исключений для существующего решения для защиты конечных точек и любых других продуктов безопасности, которые использует ваша организация. Обязательно ознакомьтесь с документацией поставщика решений, чтобы добавить исключения.

Перейдите на вкладку для получения сведений об исключениях для этой операционной системы.

Конкретные исключения для настройки зависят от версии Windows, на которой работают конечные точки или устройства, и перечислены в следующей таблице.

| ОС | Исключения |

|---|---|

| Windows 11 Windows 10 версии 1803 или более поздней (см. сведения о выпуске Windows 10) Windows 10 версии 1703 или 1709 с установленными KB4493441 Windows Server 2025 г. ос Azure Stack HCI версии 23H2 и более поздних версий Windows Server 2022 Windows Server 2019 Windows Server, версия 1803 Windows Server 2016 с современным унифицированным решением Windows Server 2012 R2 с современным унифицированным решением |

Исключения EDR: C:\Program Files\Windows Defender Advanced Threat Protection\MsSense.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCncProxy.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseSampleUploader.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseIR.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCM.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseNdr.exeC:\Program Files\Windows Defender Advanced Threat Protection\Classification\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\Program Files\Windows Defender Advanced Threat Protection\SenseTVM.exe Путь к реестру: HKLM\SOFTWARE\Microsoft\Windows Advanced Threat Protection\* Исключения антивирусной программы: C:\Program Files\Windows Defender\MsMpEng.exeC:\Program Files\Windows Defender\NisSrv.exeC:\Program Files\Windows Defender\ConfigSecurityPolicy.exeC:\Program Files\Windows Defender\MpCmdRun.exeC:\Program Files\Windows Defender\MpDefenderCoreService.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\MsMpEng.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\NisSrv.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\ConfigSecurityPolicy.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\MpCopyAccelerator.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\MpCmdRun.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\MpDefenderCoreService.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\mpextms.exe Исключения защиты от потери данных конечных точек (защита от потери данных в конечной точке). C:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\MpDlpService.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\MpDlpCmd.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\MipDlp.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\DlpUserAgent.exe |

| Windows Server 2016 или Windows Server 2012 R2 с современным унифицированным решением | После обновления компонента EDR Sense с помощью KB5005292 требуются следующие дополнительные исключения: C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\MsSense.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCnCProxy.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseIR.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCE.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseSampleUploader.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCM.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseTVM.exe |

| Windows 8.1Windows 7Windows Server 2008 R2 с пакетом обновления 1 (SP1) | C:\Program Files\Microsoft Monitoring Agent\Agent\Health Service State\Monitoring Host Temporary Files 6\45\MsSenseS.exe ( Мониторинг временных файлов узла 6\45 может быть разными нумеруемых вложенных папок.) C:\Program Files\Microsoft Monitoring Agent\Agent\AgentControlPanel.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HealthService.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HSLockdown.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MOMPerfSnapshotHelper.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MonitoringHost.exeC:\Program Files\Microsoft Monitoring Agent\Agent\TestCloudConnection.exe |

Важно!

Рекомендуется поддерживать актуальность устройств и конечных точек организации. Убедитесь, что вы получаете последние обновления для Microsoft Defender для конечной точки и антивирусной Microsoft Defender, а также обновляйте операционные системы и приложения для повышения производительности вашей организации.

Шаг 3. Настройка Defender для конечной точки

В этой статье описывается настройка возможностей Defender для конечной точки перед подключением устройств.

- Если у вас есть Defender для конечной точки плана 1, выполните шаги 1–5 в следующей процедуре.

- Если у вас есть Defender для конечной точки плана 2, выполните шаги 1–7 в следующей процедуре.

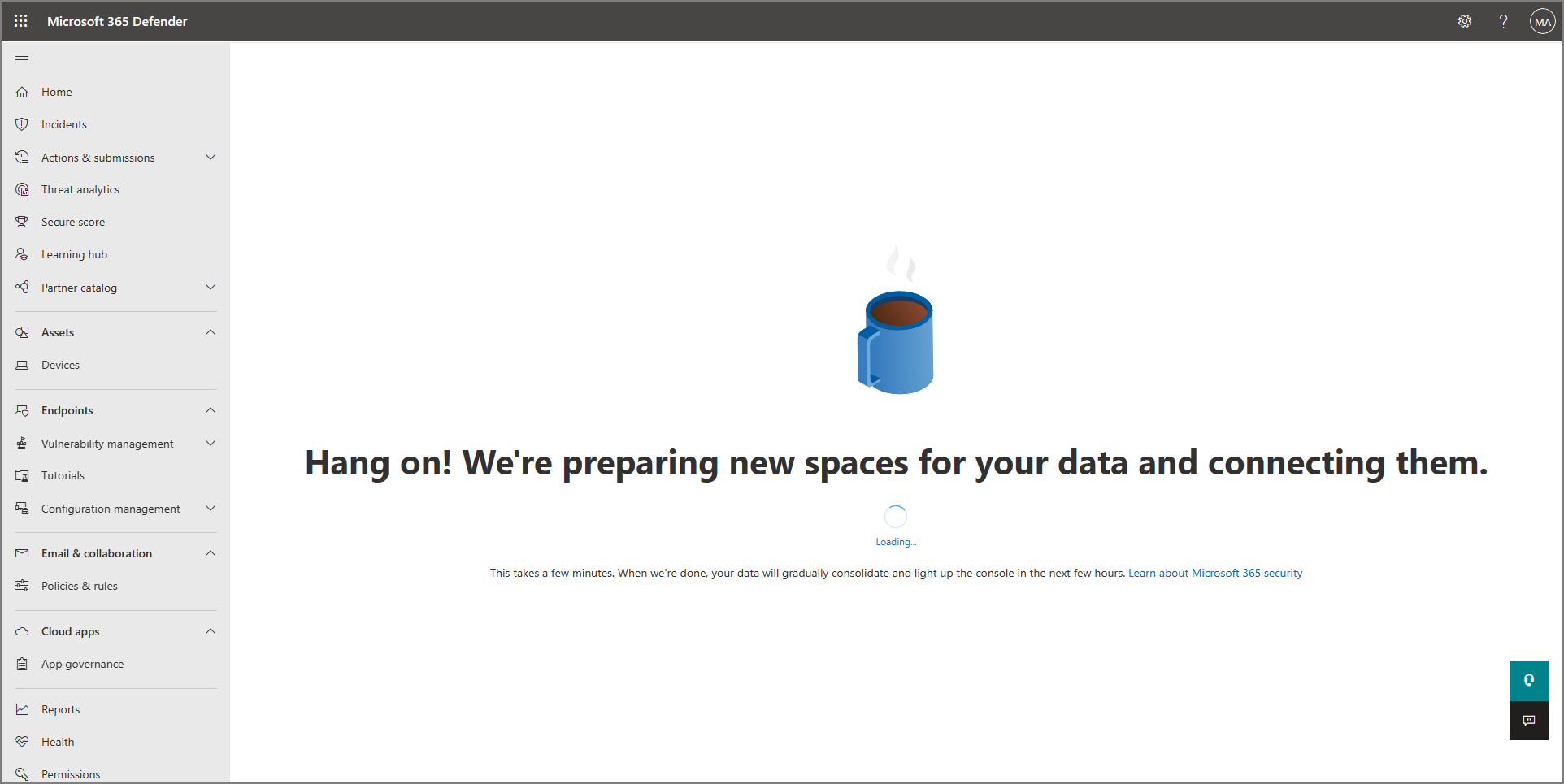

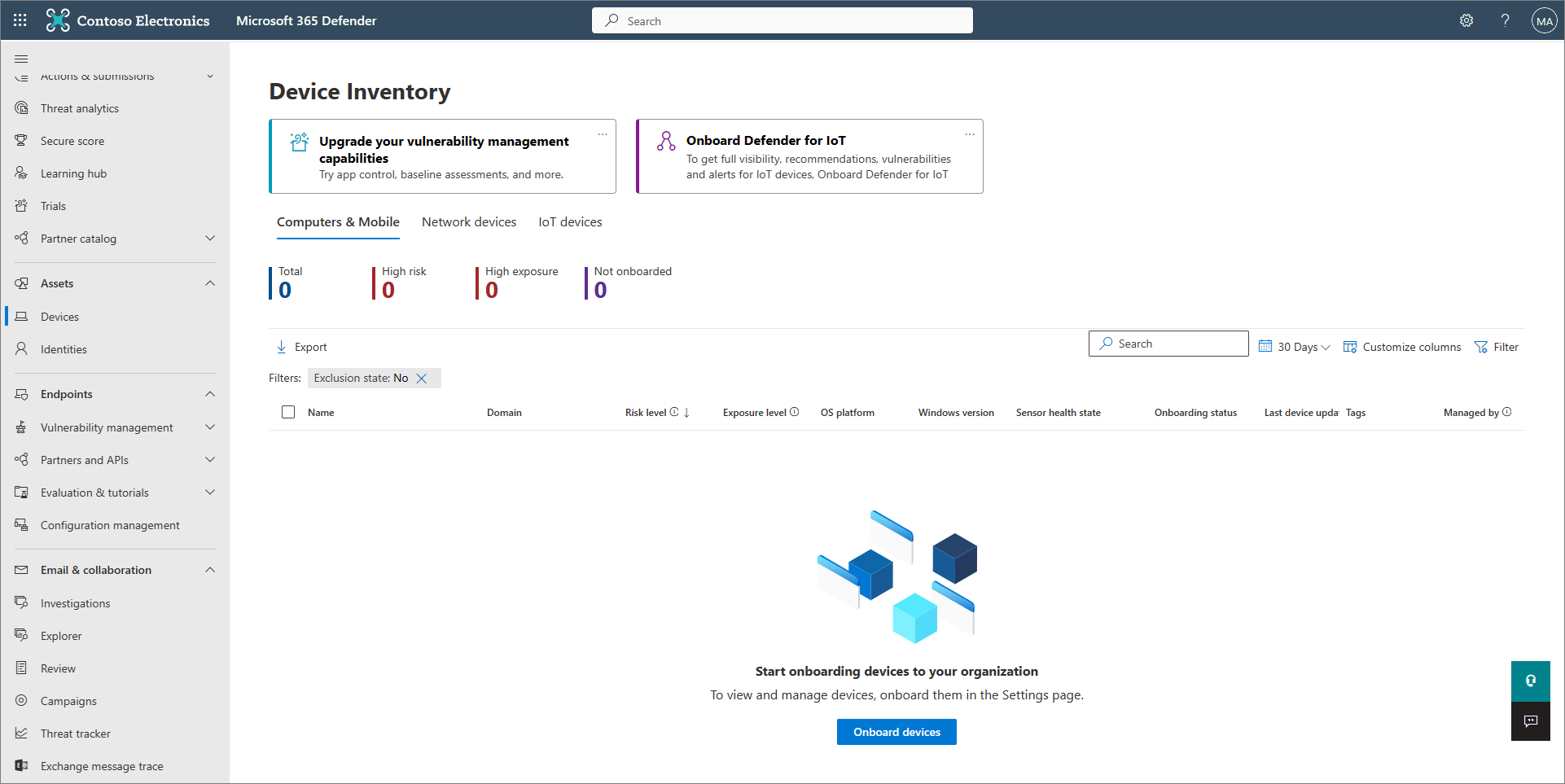

Убедитесь, что Defender для конечной точки подготовлен. Как администратор безопасности, перейдите на портал Microsoft Defender (https://security.microsoft.com) и войдите в систему. Затем в области навигации выберите Активы>Устройства.

В следующей таблице показано, как может выглядеть ваш экран и что это означает.

Включите защиту от незаконного изменения. Мы рекомендуем включить защиту от незаконного изменения для всей организации. Эту задачу можно выполнить на портале Microsoft Defender (https://security.microsoft.com).

На портале Microsoft Defender выберите Параметры Конечные>точки.

Перейдите в раздел Общие>дополнительные функции и установите переключатель для защиты от незаконного изменения в значение Включено.

Выберите Сохранить.

Если вы используете Microsoft Intune или microsoft Endpoint Configuration Manager для подключения устройств и настройки политик устройств, настройте интеграцию с Defender для конечной точки, выполнив следующие действия.

В Центре администрирования Microsoft Intune (https://intune.microsoft.com) перейдите в раздел Безопасность конечных точек.

В разделе Настройка выберите Microsoft Defender для конечной точки.

В разделе Параметры профиля безопасности конечных точек установите переключатель Разрешить Microsoft Defender для конечной точки для принудительного применения конфигураций безопасности конечных точек значение Включено.

В верхней части экрана нажмите кнопку Сохранить.

На портале Microsoft Defender (https://security.microsoft.com) выберите Параметры Конечные>точки.

Прокрутите вниз до пункта Управление конфигурацией и выберите Принудительное область.

Установите переключатель Использовать MDE для принудительного применения параметров конфигурации безопасности из MEM в значение Вкл., а затем выберите параметры как для клиента Windows, так и для Windows Server устройств.

Если вы планируете использовать Configuration Manager, установите переключатель Управление параметрами безопасности с помощью Configuration Manager значение Вкл. (Если вам нужна помощь по этому шагу, см. статью Сосуществование с конечной точкой Майкрософт Configuration Manager.)

Прокрутите вниз и нажмите кнопку Сохранить.

Настройте первоначальные возможности сокращения направлений атак. Как минимум, сразу включите стандартные правила защиты, перечисленные в следующей таблице:

правила защиты Standard Методы конфигурации Блокировка кражи учетных данных из подсистемы локального центра безопасности Windows (lsass.exe)

Блокировать злоупотребление эксплуатируемыми уязвимыми подписанными драйверами

Блокировка сохраняемости с помощью подписки на события инструментария управления Windows (WMI)Intune (профили конфигурации устройств или политики безопасности конечных точек)

Мобильные Управление устройствами (MDM) (используйте поставщик служб конфигурации (CSP) ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules, чтобы по отдельности включить и задать режим для каждого правила.)

групповая политика или PowerShell (только если вы не используете Intune, Configuration Manager или другую платформу управления корпоративного уровня).Настройте возможности защиты следующего поколения.

Возможность Методы конфигурации Intune 1. В Центре администрирования Intune выберите Устройства>Профили конфигурации, а затем выберите тип профиля, который требуется настроить. Если вы еще не создали тип профиля ограничения устройств или хотите создать новый профиль, см. статью Настройка параметров ограничения устройств в Microsoft Intune.

2. Выберите Свойства, а затем выберите Параметры конфигурации: Изменить

3. Разверните узел Microsoft Defender Антивирусная программа.

4. Включите облачную защиту.

5. В раскрывающемся списке Запрашивать пользователей перед отправкой примера выберите Отправить все примеры автоматически.

6. В раскрывающемся списке Обнаружение потенциально нежелательных приложений выберите Включить или Аудит.

7. Выберите Проверить и сохранить, а затем нажмите кнопку Сохранить.

СОВЕТ. Дополнительные сведения о профилях устройств Intune, включая создание и настройку их параметров, см. в статье Что такое профили устройств Microsoft Intune?.Диспетчер конфигураций См. статью Создание и развертывание политик защиты от вредоносных программ для Endpoint Protection в Configuration Manager.

При создании и настройке политик защиты от вредоносных программ обязательно просмотрите параметры защиты в режиме реального времени и включите блокировку при первом появлении.Расширенное управление групповыми политиками

или

Консоль управления групповыми политиками1. Перейдите в раздел Конфигурация> компьютераАдминистративные шаблоны>Компоненты> Windows Microsoft Defender Антивирусная программа.

2. Найдите политику "Отключить Microsoft Defender антивирусную программу".

3. Выберите Изменить параметр политики и убедитесь, что политика отключена. Это действие позволяет Microsoft Defender антивирусную программу. (В некоторых версиях Windows вместо Microsoft Defender антивирусной программы может отображаться антивирусная программа Defender Windows.)панель управления в Windows Следуйте указаниям, приведенным здесь: Включите антивирусную программу Microsoft Defender. (В некоторых версиях Windows вместо Microsoft Defender антивирусной программы может отображаться антивирусная программа Defender Windows.) Если у вас есть Defender для конечной точки плана 1, начальная настройка и настройка завершены. Если у вас есть Defender для конечной точки плана 2, перейдите к шагам 6–7.

Настройте политики обнаружения конечных точек и реагирования (EDR) в Центре администрирования Intune (https://intune.microsoft.com). Чтобы получить справку по этой задаче, см . статью Создание политик EDR.

Настройте возможности автоматического исследования и исправления на портале Microsoft Defender (https://security.microsoft.com). Чтобы получить справку по этой задаче, см. статью Настройка возможностей автоматического исследования и исправления в Microsoft Defender для конечной точки.

На этом этапе начальная настройка и настройка Defender для конечной точки плана 2 завершена.

Шаг 4. Добавление существующего решения в список исключений для Microsoft Defender антивирусной программы

На этом этапе процесса установки вы добавляете существующее решение в список исключений для Microsoft Defender Антивирусная программа. Вы можете выбрать один из нескольких способов добавления исключений в Microsoft Defender Антивирусная программа, как показано в следующей таблице:

| Метод | Действия |

|---|---|

| Intune | 1. Перейдите в центр администрирования Microsoft Intune и выполните вход. 2. ВыберитеПрофили конфигурацииустройств>, а затем выберите профиль, который требуется настроить. 3. В разделе Управление выберите Свойства. 4. Выберите Параметры конфигурации: Изменить. 5. Разверните узел Microsoft Defender Антивирусная программа, а затем разверните узел Microsoft Defender Исключения антивирусной программы. 6. Укажите файлы, папки и процессы, которые следует исключить из Microsoft Defender проверки антивирусной программы. Дополнительные сведения см. в разделе исключения антивирусной программы Microsoft Defender. 7. Выберите Проверить и сохранить, а затем нажмите кнопку Сохранить. |

| Microsoft Endpoint Configuration Manager | 1. С помощью консоли Configuration Manager перейдите в раздел Активы и политики> защиты отвредоносных программ EndpointProtection>, а затем выберите политику, которую требуется изменить. 2. Укажите параметры исключения для файлов, папок и процессов, которые следует исключить из Microsoft Defender антивирусной программы. |

| Объект групповой политики | 1. На компьютере управления групповая политика откройте консоль управления групповая политика. Щелкните правой кнопкой мыши объект групповая политика, который требуется настроить, и выберите команду Изменить. 2. В редакторе управления групповая политикаперейдите в раздел Конфигурация компьютера и выберите Административные шаблоны. 3. Разверните дерево для компонентов > Windows Microsoft Defender исключения антивирусной программы>. (В некоторых версиях Windows вместо Microsoft Defender антивирусной программы может отображаться антивирусная программа Defender Windows.) 4. Дважды щелкните параметр Исключения пути и добавьте исключения. 5. Задайте для параметра значение Включено. 6. В разделе Параметры выберите Показать.... 7. Укажите каждую папку в отдельной строке в столбце Имя значения . При указании файла обязательно введите полный путь к файлу, включая букву диска, путь к папке, имя файла и расширение. Введите 0 в столбце Значение . 8. Нажмите кнопку ОК. 9. Дважды щелкните параметр Исключения расширений и добавьте исключения. 10. Задайте для параметра значение Включено. 11. В разделе Параметры выберите Показать.... 12. Введите каждое расширение файла в отдельной строке в столбце Имя значения . Введите 0 в столбце Значение . 13. Нажмите кнопку ОК. |

| Объект локальной групповой политики | 1. На конечной точке или устройстве откройте редактор локальных групповая политика. 2. Перейдите в раздел Конфигурация> компьютераАдминистративные шаблоны>Компоненты> Windows Microsoft Defender Исключения антивирусной программы>. (В некоторых версиях Windows вместо Microsoft Defender антивирусной программы может отображаться антивирусная программа Defender Windows.) 3. Укажите путь и обработайте исключения. |

| Раздел реестра | 1. Экспортируйте следующий раздел реестра: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\exclusions.2. Импортируйте раздел реестра. Далее приведено два примера. — Локальный путь: regedit.exe /s c:\temp\MDAV_Exclusion.reg— Общая сетевая папка: regedit.exe /s \\FileServer\ShareName\MDAV_Exclusion.reg |

Учитывайте следующие моменты об исключениях

При добавлении исключений в Microsoft Defender проверки антивирусной программы следует добавить путь и обработать исключения.

- Исключения пути исключают определенные файлы и любой доступ к этим файлам.

- Исключения процесса исключают все, что касается процесса, но не исключают сам процесс.

- Выведите список исключений процесса, используя полный путь, а не только по имени. (Метод только для имен менее защищен.)

- Если вы перечислили каждый исполняемый файл (.exe) как исключение пути и исключение процесса, процесс и все, что он касается, будут исключены.

Шаг 5. Настройка групп устройств, коллекций устройств и подразделений

Группы устройств, коллекции устройств и организационные подразделения позволяют команде безопасности эффективно и эффективно управлять политиками безопасности и назначать их. В следующей таблице описаны каждая из этих групп и способы их настройки. Ваша организация может использовать не все три типа коллекций.

Примечание.

Создание группы устройств поддерживается в Defender для конечной точки плана 1 и плана 2.

| Тип коллекции | Действия |

|---|---|

|

Группы устройств (ранее называемые группами компьютеров) позволяют группе по операциям безопасности настраивать возможности безопасности, такие как автоматическое исследование и исправление. Группы устройств также полезны для назначения доступа к этим устройствам, чтобы команда по операциям безопасности могла при необходимости выполнить действия по исправлению. Группы устройств создаются при обнаружении и остановке атаки, оповещения, такие как "оповещение о первоначальном доступе", активируются и отображаются на портале Microsoft Defender. |

1. Перейдите на портал Microsoft Defender (https://security.microsoft.com). 2. В области навигации слева выберите Параметры>Конечные> точкиРазрешения>группы устройств. 3. Выберите + Добавить группу устройств. 4. Укажите имя и описание для группы устройств. 5. В списке Уровень автоматизации выберите параметр. (Рекомендуется полностью — устранять угрозы автоматически.) Дополнительные сведения о различных уровнях автоматизации см. в статье Устранение угроз. 6. Укажите условия для правила сопоставления, чтобы определить, какие устройства относятся к группе устройств. Например, можно выбрать домен, версии ОС или даже использовать теги устройств. 7. На вкладке Доступ пользователя укажите роли, которые должны иметь доступ к устройствам, включенным в группу устройств. 8. Нажмите кнопку Готово. |

|

Коллекции устройств позволяют команде по управлению безопасностью управлять приложениями, развертывать параметры соответствия или устанавливать обновления программного обеспечения на устройствах в организации. Коллекции устройств создаются с помощью Configuration Manager. |

Выполните действия, описанные в разделе Создание коллекции. |

|

Подразделения позволяют логически группировать такие объекты, как учетные записи пользователей, учетные записи служб или учетные записи компьютеров. Затем можно назначить администраторов определенным подразделениям и применить групповую политику для принудительного применения целевых параметров конфигурации. Подразделения определяются в Доменные службы Microsoft Entra. |

Выполните действия, описанные в статье Создание подразделения в управляемом домене Доменные службы Microsoft Entra. |

Следующее действие

Поздравляем! Вы завершили этап установки миграции в Defender для конечной точки!