Политика обнаружения конечных точек и реагирования для безопасности конечных точек в Intune

Интеграция Microsoft Defender для конечной точки с Intune позволяет использовать политики безопасности конечных точек для обнаружения конечных точек и реагирования (EDR) для управления параметрами EDR и подключения устройств к Microsoft Defender для конечной точки.

Возможности обнаружения конечных точек и реагирования Microsoft Defender для конечной точки обеспечивают расширенные обнаружения атак, практически в реальном времени и практически применимые к действиям. Аналитики систем безопасности могут эффективно определять приоритеты предупреждений, получать полную картину всех возможных брешей в системе безопасности, а также предпринимать действия по реагированию для устранения угроз.

Применимо к:

- Linux

- macOS

- Windows 10

- Windows 11

- Windows Server 2012 R2 и более поздних версий (при управлении Configuration Manager с помощью сценария присоединения клиента или сценария управления параметрами безопасности Microsoft Defender для конечной точки)

Сведения о политике Intune для обнаружения конечных точек и реагирования на нее

политики обнаружения конечных точек и реагирования на них Intune включают профили для конкретных платформ для управления установкой подключения Microsoft Defender для конечной точки. Каждый профиль содержит пакет подключения , который применяется к платформе устройства, на которую нацелена политика. Пакеты подключения — это способ настройки устройств для работы с Microsoft Defender для конечной точки. После подключения устройства можно начать использовать данные об угрозах с этого устройства.

Вы создаете политики EDR и управляете ими из узла обнаружения конечных точек и ответа, который находится в узле Безопасность конечной точкиЦентра администрирования Microsoft Intune.

При создании политики EDR для подключения устройств можно использовать параметр предварительно настроенной политики или создать политику, которая требует ручной настройки параметров, включая идентификацию пакета подключения:

Предварительно настроенная политика. Поддерживается только для устройств Windows. Этот параметр используется для быстрого развертывания предварительно настроенной политики подключения EDR на всех соответствующих устройствах. Параметр предварительно настроенной политики можно использовать для устройств, управляемых с помощью Intune, и для подключенных к клиенту устройств, управляемых с помощью Configuration Manager. При использовании предварительно настроенного параметра нельзя изменять параметры в политике до ее создания и первоначального развертывания. После развертывания можно изменить несколько параметров выбора. Дополнительные сведения см. в разделе Использование предварительно настроенной политики EDR этой статьи.

Создайте политику вручную. Поддерживается для всех платформ. Используйте этот параметр, чтобы создать политику подключения, можно развернуть на дискретных группах устройств. При использовании этого пути можно настроить любой из доступных параметров политики перед развертыванием в назначенных группах. Дополнительные сведения см. в статье Использование политики EDR, созданной вручную .

На основе целевой платформы политики EDR для устройств, которыми вы управляете, Intune развертывать группы устройств из Microsoft Entra ID или коллекции локальных устройств, которые синхронизируются из Configuration Manager с помощью сценария подключения клиента.

Совет

Помимо политики EDR можно использовать политику конфигурации устройств для подключения устройств к Microsoft Defender для конечной точки. Однако политики конфигурации устройств не поддерживают устройства, подключенные к клиенту.

Если для одних и тех же параметров устройств (например, подключения к Defender для конечной точки) используется множество политик либо политики типа конфигурация устройства или обнаружение и нейтрализация атак на конечные точки, то между политиками на устройствах могут возникать конфликты. Дополнительные сведения о конфликтах см. в разделе Управление конфликтами статьи Управление политиками безопасности.

Предварительные требования для политик EDR

Общие

Клиент для Microsoft Defender для конечной точки. Прежде чем создавать политики EDR, необходимо интегрировать клиент Microsoft Defender для конечной точки с клиентом Microsoft Intune (Intune подпиской). Дополнительные сведения см. в разделе:

- Используйте Microsoft Defender для конечной точки для получения рекомендаций по интеграции Microsoft Defender для конечной точки с Microsoft Intune.

- Подключите Microsoft Defender для конечной точки к Intune, чтобы настроить подключение между Intune и Microsoft Defender для конечной точки.

Поддержка клиентов Configuration Manager:

Настройка подключения клиента для устройств Configuration Manager. Чтобы поддерживать развертывание политики EDR на устройствах, управляемых Configuration Manager, настройте подключение клиента. Эта задача включает настройку Configuration Manager коллекций устройств для поддержки политик безопасности конечных точек из Intune.

Сведения о настройке подключения клиента, включая синхронизацию коллекций Configuration Manager с центром администрирования Microsoft Intune и предоставление им возможности работать с политиками для обеспечения безопасности конечных точек, см. в статье Настройка подключения клиента для поддержки политик защиты конечных точек.

Дополнительные сведения об использовании политик EDR с подключенными к клиенту устройствами см. в статье Настройка Configuration Manager для поддержки политики EDR в этой статье.

Управление доступом на основе ролей (RBAC)

Инструкции по назначению правильного уровня разрешений и прав для управления Intune политикой обнаружения конечных точек и реагирования см. в статье Assign-role-based-access-controls-for-endpoint-security-policy.

Сведения об узле обнаружения конечной точки и ответа

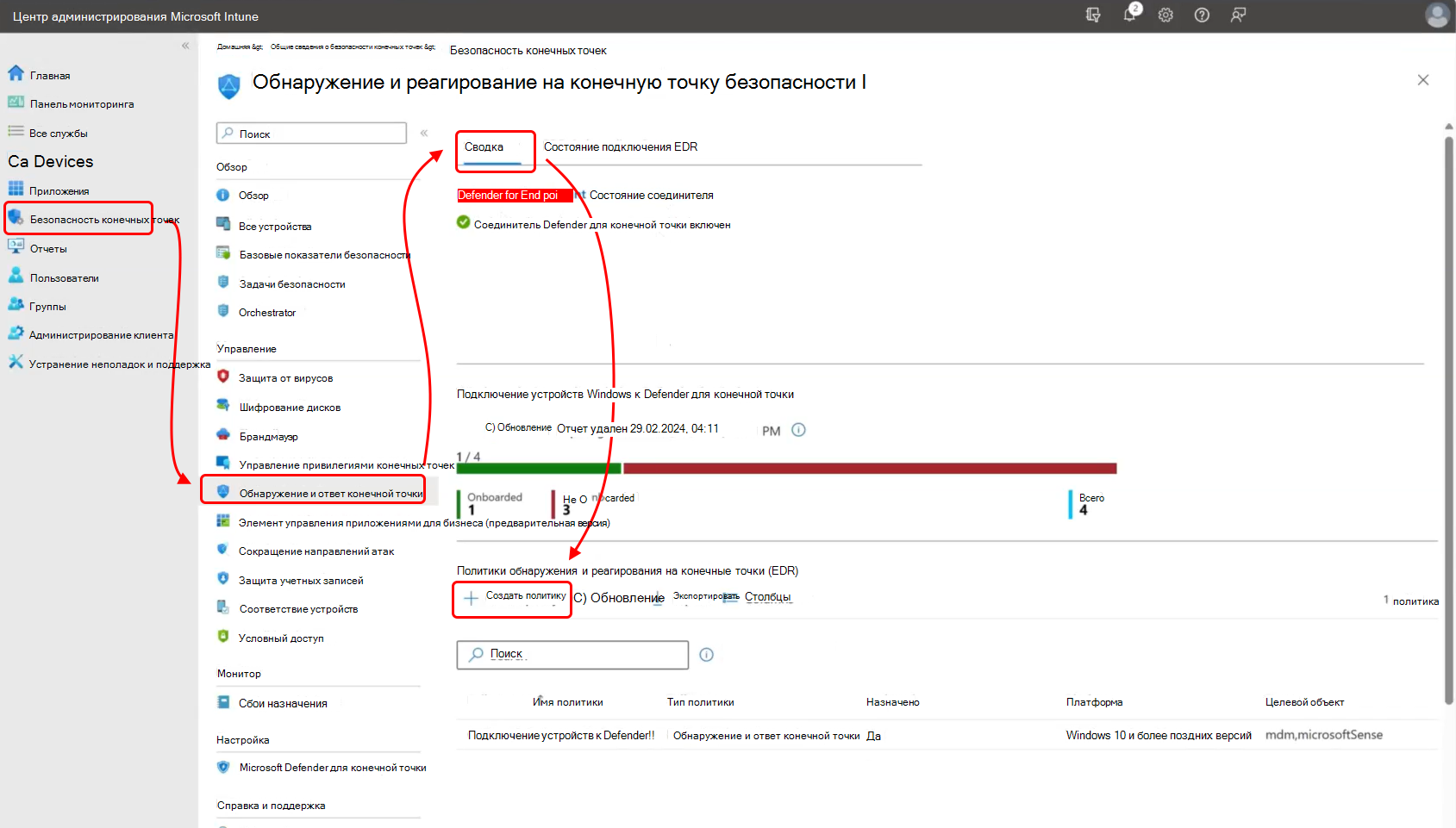

В Центре администрирования Microsoft Intune узел обнаружения конечных точек и ответа разделен на две вкладки:

Вкладка "Сводка":

На вкладке Сводка представлено общее представление всех политик EDR, настроенных вручную и политик, созданных с помощью параметра Развернуть предварительно настроенную политику.

Вкладка Сводка содержит следующие области:

Состояние соединителя Defender для конечной точки — в этом представлении отображается текущее состояние соединителя для клиента. Метка Состояние соединителя Defender для конечной точки также является ссылкой, которая открывает портал Defender. Это представление совпадает с представлением, приведенным на странице Обзор безопасности конечных точек.

Устройства Windows, подключенные к Defender для конечной точки. В этом представлении отображается состояние на уровне клиента для подключения обнаружения конечных точек и реагирования (EDR) с подсчетом количества устройств, которые подключены к Microsoft Defender для конечной точки.

Политики обнаружения конечных точек и реагирования (EDR). Здесь можно создать политики EDR, настроенные вручную, и просмотреть список всех политик EDR для клиента. Список политик включает как настроенные вручную политики, так и политики, созданные с помощью параметра Развернуть предварительно настроенную политику.

При выборе политики из списка открывается более глубокое представление о ней, где можно просмотреть ее конфигурацию и изменить ее сведения и конфигурацию. Если политика была предварительно настроена, параметры, которые можно изменить, ограничены.

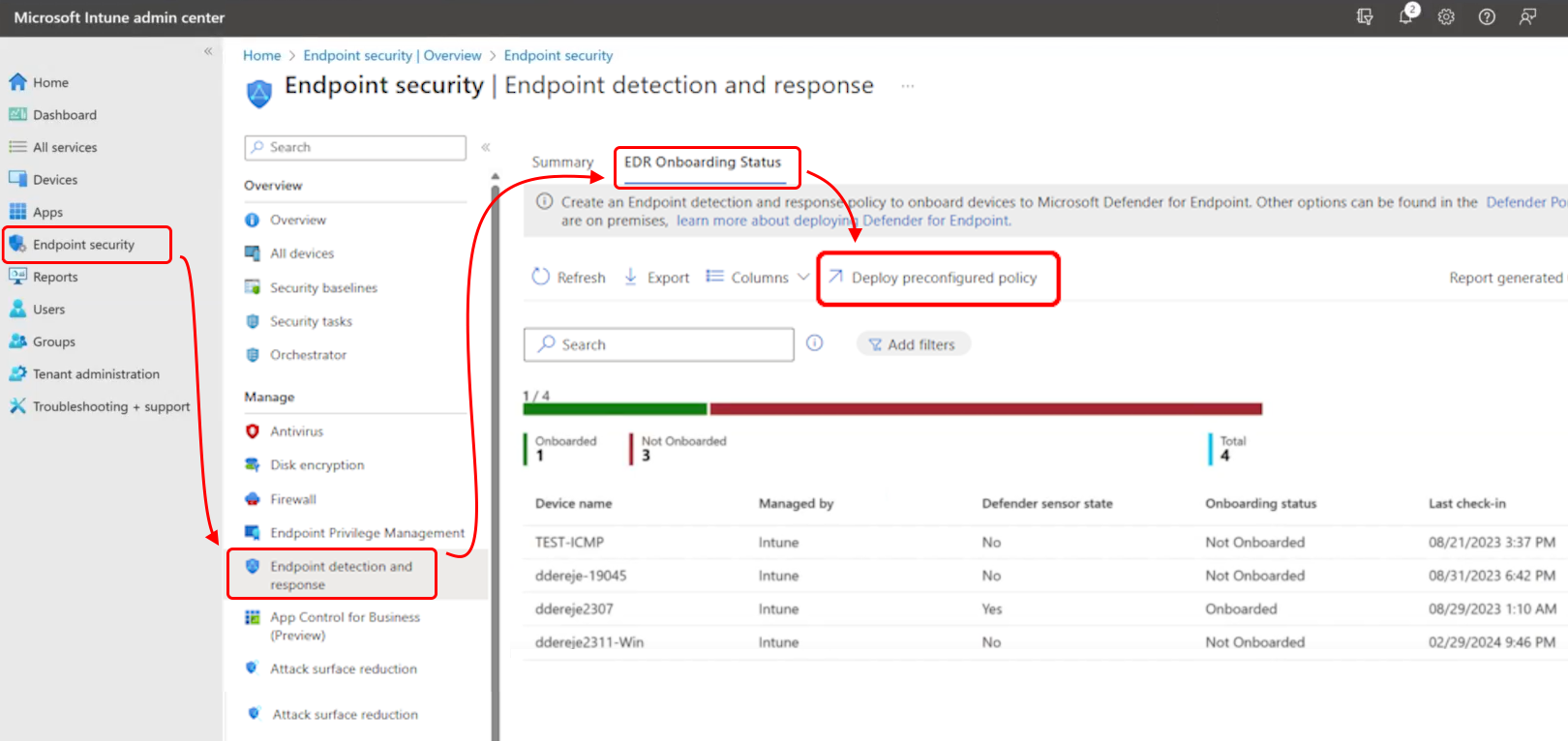

Вкладка Состояние подключения EDR:

На этой вкладке отображается сводка устройств, которые подключены или не подключены к Microsoft Defender для конечной точки и поддерживают детализацию отдельных устройств. В этой сводке содержатся устройства, управляемые Intune, и устройства, управляемые с помощью сценария подключения клиента и Configuration Manager.

На этой вкладке также можно создать и развернуть предварительно настроенную политику подключения для устройств Windows.

Вкладка состояния подключения EDR включает:

Развернуть предварительно настроенную политику. Этот параметр отображается в верхней части страницы над сводной диаграммой подключения и используется для создания предварительно настроенной политики для подключения устройств Windows к Microsoft Defender для конечной точки.

Сводная диаграмма состояния подключения EDR — на этой диаграмме отображается количество устройств, которые подключены к Microsoft Defender для конечной точки или не подключены к ней.

Список устройств — под сводной диаграммой представлен список устройств с подробными сведениями, включая:

- Имя устройства

- Управление устройством

- Состояние подключения EDR устройств

- Время и дата последнего проверка

- Последнее известное состояние датчика Defender устройств

Профили EDR

Устройства, управляемые Microsoft Intune

Linux . Чтобы управлять EDR для устройств Linux, выберите платформу Linux . Доступен следующий профиль:

Обнаружение конечных точек и реагирование. Intune развертывает политику на устройствах в назначенных группах. Этот профиль поддерживает использование с:

- Устройства, зарегистрированные с помощью Intune.

- Устройства, управляемые с помощью управления безопасностью для Microsoft Defender для конечной точки.

Шаблоны EDR для Linux включают два параметра для категории "Теги устройств" из Defender для конечной точки:

- Значение тега — можно задать только одно значение для каждого тега. Тип тега уникален и не должен повторяться в одном профиле.

- Тип тега — тег GROUP, помечает устройство указанным значением. Тег отображается в Центре администрирования на странице устройства и может использоваться для фильтрации и группировки устройств.

Дополнительные сведения о параметрах Defender для конечной точки, доступных для Linux, см. в статье Настройка параметров для Microsoft Defender для конечной точки в Linux в документации по Defender.

macOS . Чтобы управлять EDR для устройств macOS, выберите платформу macOS . Доступен следующий профиль:

Обнаружение конечных точек и реагирование. Intune развертывает политику на устройствах в назначенных группах. Этот профиль поддерживает использование с:

- Устройства, зарегистрированные с помощью Intune.

- Устройства, управляемые с помощью управления безопасностью для Microsoft Defender для конечной точки.

Шаблоны EDR для macOS включают два параметра для категории "Теги устройств " из Defender для конечной точки:

- Тип тега — тег GROUP, помечает устройство указанным значением. Тег отображается в Центре администрирования на странице устройства и может использоваться для фильтрации и группировки устройств.

- Значение тега — можно задать только одно значение для каждого тега. Тип тега уникален и не должен повторяться в одном профиле.

Дополнительные сведения о параметрах Defender для конечной точки, доступных для macOS, см. в статье Настройка параметров для Microsoft Defender для конечной точки в macOS в документации по Defender.

Windows . Чтобы управлять EDR для устройств Windows, выберите платформу Windows . Доступен следующий профиль:

Обнаружение конечных точек и реагирование. Intune развертывает политику на устройствах в назначенных группах. Этот профиль поддерживает использование с:

- Устройства, зарегистрированные с помощью Intune.

- Устройства, управляемые с помощью управления безопасностью для Microsoft Defender для конечной точки.

Примечание.

Начиная с 5 апреля 2022 г. платформа Windows 10 и более поздних версий была заменена платформой Windows 10, Windows 11 и Windows Server, которая теперь называется более просто Windows.

Платформа Windows поддерживает устройства, взаимодействующие через Microsoft Intune или Microsoft Defender для конечной точки. Эти профили также добавляют поддержку платформы Windows Server, которая не поддерживается через Microsoft Intune в собственном коде.

Профили для этой новой платформы используют формат параметров, приведенный в каталоге параметров. Каждый новый шаблон профиля для этой новой платформы содержит те же параметры, что и старый шаблон профиля, который он заменяет. Благодаря этому изменению вы больше не сможете создавать новые версии старых профилей. Существующие экземпляры старого профиля остаются доступными для использования и редактирования.

Параметры длятипа пакета конфигурации клиента Microsoft Defender для конечной точки:

- Применяется только к устройствам Windows

После настройки подключения "служба — служба" между Intune и Microsoft Defender для конечной точки для параметра Microsoft Defender для конечной точки типа пакета конфигурации клиента становится доступен параметр "Автоматически из соединителя".. Этот параметр недоступен, пока вы не настроите подключение.

При выборе параметра Автоматически из соединителя Intune автоматически получает пакет подключения (BLOB-объект) из развертывания Defender для конечной точки. Этот вариант заменяет необходимость вручную настраивать пакет подключения для этого профиля. Нет возможности автоматической настройки пакета offboard.

Устройства, управляемые Configuration Manager

Обнаружение и нейтрализация атак на конечные точки

Управление параметрами политики обнаружения конечных точек и реагирования для Configuration Manager устройств при использовании подключения клиента.

Платформа: Windows (ConfigMgr)

Профиль: обнаружение конечных точек и реагирование (ConfigMgr)

Требуемая версия Configuration Manager:

- Configuration Manager текущей версии ветви 2002 или более поздней с обновлением в консоли Configuration Manager исправление 2002 (KB4563473)

- Configuration Manager technical preview 2003 или более поздней версии

Поддерживаемые платформы устройств Configuration Manager:

- Windows 8.1 (x86, x64) начиная с Configuration Manager 2010

- Windows 10 и более поздних версий (x86, x64, ARM64)

- Windows 11 и более поздних версий (x86, x64, ARM64)

- Windows Server 2012 R2 (x64) начиная с Configuration Manager версии 2010

- Windows Server 2016 и более поздних версий(x64)

Важно!

22 октября 2022 г. Microsoft Intune прекратила поддержку устройств под управлением Windows 8.1. Техническая помощь и автоматические обновления на этих устройствах недоступны.

Если в настоящее время вы используете Windows 8.1, перейдите на устройства Windows 10/11. В Microsoft Intune есть встроенные функции безопасности и устройств, которые управляют клиентскими устройствами Windows 10/11.

Настройка Configuration Manager для поддержки политики EDR

Прежде чем развертывать политики EDR на Configuration Manager устройствах, выполните конфигурации, описанные в следующих разделах.

Эти конфигурации выполняются в консоли Configuration Manager и в развертывании Configuration Manager. Если вы не знакомы с Configuration Manager, запланируйте работу с администратором Configuration Manager для выполнения этих задач.

В следующих разделах рассматриваются необходимые задачи.

Совет

Дополнительные сведения об использовании Microsoft Defender для конечной точки с Configuration Manager см. в следующих статьях в содержимом Configuration Manager:

Задача 1. Установка обновления для Configuration Manager

Configuration Manager версии 2002 требуется обновление для поддержки использования политик обнаружения конечных точек и реагирования, развертываемых из Центра администрирования Microsoft Intune.

Сведения об обновлении:

- Исправление Configuration Manager 2002 (KB4563473)

Это обновление доступно как обновление в консоли для Configuration Manager 2002 г.

Чтобы установить это обновление, следуйте инструкциям из раздела Установка обновлений в консоли в документации по Configuration Manager.

После установки обновления вернитесь сюда, чтобы продолжить настройку среды для поддержки политики EDR из Центра администрирования Microsoft Intune.

Задача 2. Настройка подключения клиента и синхронизация коллекций

При подключении клиента вы указываете коллекции устройств из развертывания Configuration Manager для синхронизации с центром администрирования Microsoft Intune. После синхронизации коллекций используйте Центр администрирования для просмотра сведений об этих устройствах и развертывания политики EDR из Intune на них.

Дополнительные сведения о сценарии присоединения клиента см. в разделе Включение присоединения клиента в содержимом Configuration Manager.

Включение подключения клиента, если совместное управление не включено

Совет

Мастер настройки совместного управления используется в консоли Configuration Manager для включения подключения клиента, но включать совместное управление не требуется.

Если вы планируете включить совместное управление, ознакомьтесь с совместным управлением, его предварительными условиями и способами управления рабочими нагрузками, прежде чем продолжить. См. раздел Что такое совместное управление в документации по Configuration Manager.

Чтобы включить подключение клиента, если совместное управление не включено, необходимо войти в AzurePublicCloud для своей среды. Прежде чем продолжить, ознакомьтесь с разрешениями и ролями в документации по Configuration Manager, чтобы убедиться, что у вас есть учетная запись, которая может завершить процедуру.

- В консоли администрирования Configuration Manager перейдите в разделОбзор>администрирования>Облачные службы>Коуправления.

- На ленте выберите Настройка совместного управления для открытия мастера.

- На странице Подключение клиента выберите AzurePublicCloud для своей среды. Azure для государственных организаций облако не поддерживается.

- Выберите Войти и укажите учетную запись, которая имеет достаточные разрешения для вашей среды AzurePublicCloud .

Для устройств, которыми вы управляете с помощью Intune, поддерживаются следующие действия.

- Платформа: Windows — Intune развертывает политику на устройствах в группах Microsoft Entra.

- Профиль: обнаружение и ответ конечной точки

Использование предварительно настроенной политики EDR

Intune поддерживает использование предварительно настроенной политики EDR для устройств Windows, управляемых Intune и Configuration Manager через сценарий подключения клиента.

На странице Состояние подключения EDR политики обнаружения и реагирования конечных точек Intune выберите параметр Развернуть предварительно настроенную политику, чтобы Intune создать и развернуть предварительно настроенную политику для установки Microsoft Defender для конечной точки на соответствующих устройствах.

Этот параметр находится в верхней части страницы над отчетом Устройства Windows, подключенные к Defender для конечной точки:

Прежде чем выбрать этот параметр, необходимо успешно настроить соединитель Defender для конечной точки, который устанавливает подключение между Intune и Microsoft Defender для конечной точки. Политика использует соединитель для получения большого двоичного объекта Microsoft Defender для конечной точки подключения для использования для подключения устройств. Сведения о настройке этого соединителя см. в статье Подключение Microsoft Defender для конечной точки к Intune статьи Настройка Defender для конечной точки.

Если вы используете сценарий подключения клиента для поддержки устройств, управляемых Configuration Manager, настройте Configuration Manager для поддержки политики EDR из Центра администрирования Microsoft Intune. См . раздел Настройка подключения клиента для поддержки политик защиты конечных точек.

Создание предварительно настроенной политики EDR

При использовании параметра Развернуть предварительно настроенную политику нельзя изменить конфигурации политики по умолчанию для установки Microsoft Defender для конечной точки, область тегов или назначений. Однако после создания политики можно изменить некоторые сведения о ней, включая конфигурацию фильтров назначений.

Чтобы создать политику, выполните следующие действия:

В центре администрирования Microsoft Intune перейдите в разделОбнаружение и ответ> конечной точки безопасности> конечной точки, откройте вкладку >Состояние подключения EDR выберите Развернуть предварительно настроенную политику.

На странице Создание профиля укажите одно из следующих сочетаний, а затем выберите Создать:

Для устройств, управляемых Intune:

- Платформа = Windows

- Профиль = обнаружение и ответ конечной точки

Для устройств, управляемых с помощью сценария присоединения клиента:

- Platform = Windows (ConfigMgr)

- Profile = Обнаружение конечных точек и ответ (ConfigMgr)

Важно!

Для развертывания на подключенных к клиенту устройствах требуется включить и синхронизировать в клиенте коллекцию "Все клиенты рабочего стола" и "Сервер ".

На странице Основные сведения укажите имя для этой политики. При необходимости можно также добавить описание.

На странице Проверка и создание можно развернуть доступные категории, чтобы просмотреть конфигурацию политики, но вносить изменения нельзя. Intune использует только применимые параметры на основе выбранного сочетания платформы и профиля. Например, для устройств, управляемых Intune, политика предназначена для группы "Все устройства". Группа Все клиенты рабочего стола и сервер предназначена для подключенных к клиенту устройств.

Нажмите кнопку Сохранить , чтобы создать и развернуть предварительно настроенную политику.

Изменение предварительно настроенной политики EDR

После создания предварительно настроенной политики ее можно найти на вкладке Сводка для политики обнаружения конечных точек и ответа. Выбрав политику, можно изменить некоторые, но не все параметры политики. Например, для Intune устройств можно изменить следующие параметры:

- Базовый. Вы можете изменить следующие параметры:

- Имя

- Описание

- Параметр конфигурации. Следующие два параметра можно изменить с значения по умолчанию Не настроено:

- Общий доступ к примерам

- [Не рекомендуется] Частота отчетов телеметрии

- Назначения. Вы не можете изменить назначение группы, но можете добавить фильтры назначений.

Использование политики EDR, созданной вручную

На странице Сводка по EDR политики обнаружения и ответа конечных точек Intune можно выбрать Создать политику, чтобы начать процесс настройки политики EDR вручную для подключения устройств к Microsoft Defender для конечной точки.

Этот параметр находится в верхней части страницы над отчетом Устройства Windows, подключенные к Defender для конечной точки:

Создание политики EDR, настроенной вручную

Войдите в Центр администрирования Microsoft Intune.

Выберите Безопасность конечной точки>Обнаружение и нейтрализация атак на конечные точки>Создать политику.

Выберите платформу и профиль для политики. Следующие сведения определяют ваши варианты:

Intune — Intune развертывает политику на устройствах в назначенных группах. При создании политики выберите:

- Платформа: Linux, macOS или Windows

- Профиль: обнаружение и ответ конечной точки

Configuration Manager — Configuration Manager развертывает политику на устройствах в коллекциях Configuration Manager. При создании политики выберите:

- Платформа: Windows (ConfigMgr)

- Профиль: Обнаружение и нейтрализация атак на конечные точки (ConfigMgr)

Нажмите Создать.

На странице Основные сведения введите имя и описание профиля, а затем щелкните Далее.

На странице Параметры конфигурации выберите Auto from Connector (Автоматически) из соединителя для Microsoft Defender для конечной точки тип пакета конфигурации клиента. Настройте параметры частоты предоставления общего доступа к примерам и отчеты по телеметрии , которыми вы хотите управлять с помощью этого профиля.

Примечание.

Чтобы подключить или отключить подключение клиентов с помощью файла подключения на портале Microsoft Defender для конечной точки, выберите "Подключить" или "Отключить" и укажите содержимое файла подключения во входные данные непосредственно под выбранным элементом.

Завершив настройку параметров, нажмите Далее.

Если вы используете теги области, на странице Теги области выберите Выбрать теги область, чтобы открыть панель Выбор тегов для назначения область тегов профильу.

Нажмите кнопку Далее, чтобы продолжить.

На странице Назначения выберите группы или коллекции, которые получают эту политику. Выбор зависит от выбранной платформы и профиля:

- Для Intune выберите группы из Microsoft Entra.

- Для Configuration Manager выберите коллекции из Configuration Manager, которые синхронизированы с Центром администрирования Microsoft Intune и включены для политики Microsoft Defender для конечной точки.

Вы можете не назначать группы или коллекции в это время, а затем изменить политику, чтобы добавить назначение.

Затем выберите Далее.

На странице Просмотр и создание после завершения нажмите Создать.

Выбрав тип политики для созданного профиля, вы увидите новый профиль в списке.

Обновление состояния подключения для устройства

Организациям может потребоваться обновить сведения о подключении на устройстве с помощью Microsoft Intune.

Это обновление может потребоваться из-за изменения полезных данных подключения для Microsoft Defender для конечной точки или при указании службы поддержки Майкрософт.

Обновление сведений о подключении позволяет устройству начать использовать новые полезные данные подключения при следующем перезапуске.

Примечание.

Эти сведения не обязательно перемещают устройство между арендаторами без полного отключения устройства от исходного клиента. Чтобы выбрать варианты переноса устройств между Microsoft Defender для конечной точки организациями, обратитесь к служба поддержки Майкрософт.

Процесс обновления полезных данных

Скачайте новые полезные данные mobile Управление устройствами New onboarding из консоли Microsoft Defender для конечной точки.

Создайте новую группу для проверки эффективности новых политик.

Исключите новую группу из существующей политики EDR.

Создайте новую политику обнаружения конечных точек и реагирования, описанную в разделе Создание политик EDR.

При создании политики выберите Подключить из типа конфигурации пакета клиента и укажите содержимое файла подключения в консоли Microsoft Defender для конечной точки.

Назначьте политику новой группе, созданной для проверки.

Добавьте существующие устройства в группу проверки и убедитесь, что изменения работают должным образом.

Постепенно расширяйте развертывание, со временем выводя из эксплуатации исходную политику.

Примечание.

Если ранее для получения сведений о подключении использовался параметр Автоматически из соединителя , обратитесь в службу поддержки Майкрософт, чтобы подтвердить использование новых сведений о подключении.

Для организаций, обновляющих сведения о подключении по указанию службы поддержки Майкрософт, корпорация Майкрософт будет направлять вас, когда соединитель будет обновлен, чтобы использовать новые полезные данные подключения.

Отчеты о политике EDR и мониторинг

Вы можете просмотреть сведения о политиках EDR, используемых в узле развертывания конечной точки и ответа центра администрирования Microsoft Intune.

Для получения сведений о политике в Центре администрирования перейдите на вкладкуРазвертывание и ответ> конечной точки безопасности> конечной точкиСводка и выберите политику, для которой требуется просмотреть сведения о соответствии требованиям:

Для политик, предназначенных для платформ Linux, macOS или Windows (Intune), Intune отображает обзор соответствия политике. Вы также можете выбрать диаграмму, чтобы просмотреть список устройств, которые получили политику, и детализировать отдельные устройства для получения дополнительных сведений.

Для устройств Windows на диаграмме устройств Windows, подключенных к Defender для конечной точки, отображается количество устройств, которые успешно подключились к Microsoft Defender для конечной точки и которые еще не подключены.

Чтобы обеспечить полное представление устройств на этой диаграмме, разверните профиль подключения на всех устройствах. Устройства, подключенные к Microsoft Defender для конечной точки внешними средствами, такими как групповая политика или PowerShell, считаются устройствами без датчика Defender для конечной точки.

Для политик, предназначенных для платформы Windows (ConfigMgr) (Configuration Manager), Intune отображает обзор соответствия политике, которая не поддерживает детализацию для просмотра дополнительных сведений. Представление ограничено, так как Центр администрирования получает ограниченные сведения о состоянии от Configuration Manager, который управляет развертыванием политики на Configuration Manager устройствах.

Чтобы просмотреть сведения об отдельных устройствах, перейдитена вкладкуРазвертывание конечной точки безопасности> конечной точки и ответ >EDR Состояние подключения и выберите устройство из списка, чтобы просмотреть дополнительные сведения о конкретном устройстве.

Дальнейшие действия

- Настройка политик безопасности конечных точек.

- Дополнительные сведения об обнаружении конечных точек и реагировании на нее см. в документации по Microsoft Defender для конечной точки.