Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Используйте Microsoft Intune для настройки шифрования BitLocker на устройствах под управлением Windows и шифрования персональных данных (PDE) на устройствах с Windows 11 версии 22H2 или более поздней. В этой статье рассматриваются стандартные сценарии шифрования BitLocker и автоматического шифрования BitLocker.

Важно!

14 октября 2025 г. Windows 10 закончила поддержку и не будет получать обновления качества и компонентов. Windows 10 является допустимой версией в Intune. Устройства под управлением этой версии по-прежнему могут регистрироваться в Intune и использовать соответствующие функции, но функциональность не гарантируется и может отличаться.

Совет

Для некоторых параметров BitLocker требуется, чтобы устройство поддерживало доверенный платформенный модуль.

Сценарии шифрования BitLocker

Intune поддерживает два основных подхода к шифрованию BitLocker:

Standard шифрования BitLocker— пользователи могут видеть запросы и взаимодействовать с процессом шифрования. Обеспечивает гибкость при выборе типа шифрования и управлении ключами восстановления, направленным пользователем.

Автоматическое шифрование BitLocker — автоматическое шифрование без взаимодействия с пользователем или прав администратора, необходимых на устройстве. Идеально подходит для организаций, которые хотят обеспечить шифрование всех управляемых устройств без зависимости от действий пользователя.

Совет

Intune предоставляет встроенный отчет о шифровании, который содержит сведения о состоянии шифрования устройств на всех управляемых устройствах. После того как Intune зашифрует устройство под управлением Windows с помощью BitLocker, вы можете просматривать ключи восстановления BitLocker и управлять ими при просмотре отчета о шифровании.

Предварительные условия

Лицензирование и выпуски Windows

Сведения о выпусках Windows, поддерживающих управление BitLocker, см. в статье Требования к выпуску и лицензированию Windows в документации по Windows.

Элементы управления доступом на основе ролей

Чтобы управлять BitLocker в Intune, учетной записи должна быть назначена роль Intune управления доступом на основе ролей (RBAC), которая включает разрешение Удаленные задачи с правой кнопкой поворота BitLockerKeys (предварительная версия) значение Да.

Это разрешение можно добавить к собственным настраиваемым ролям RBAC или использовать одну из следующих встроенных ролей RBAC:

- Оператор службы технической поддержки

- Администратор безопасности конечных точек

Планирование восстановления

Прежде чем включить BitLocker, изучите и спланируйте варианты восстановления, которые соответствуют потребностям вашей организации. Дополнительные сведения см. в статье Общие сведения о восстановлении BitLocker в документации по безопасности Windows.

Типы политик для шифрования BitLocker

Выберите один из следующих Intune типов политик, чтобы настроить шифрование BitLocker:

Политика безопасности конечной точки (рекомендуется)

Безопасность конечных > точек Политика шифрования дисков предоставляет ориентированную на безопасность конфигурацию BitLocker:

- Профиль BitLocker — выделенные параметры для настройки шифрования BitLocker. Дополнительные сведения см. в разделе Поставщик служб CSP BitLocker.

- Профиль шифрования персональных данных . Настройте PDE для шифрования на уровне файлов, которое работает вместе с BitLocker для многоуровневой безопасности. Дополнительные сведения см. в разделе PDE CSP.

Политика конфигурации устройств

Конфигурация > устройства Профиль endpoint protection включает параметры BitLocker в рамках более широкой конфигурации защиты конечных точек. Просмотрите доступные параметры на странице BitLocker в профилях защиты конечных точек.

Примечание.

Ограничения каталога параметров. Каталог параметров не включает необходимые элементы управления проверкой подлинности запуска доверенного платформенного модуля, необходимые для надежного автоматического включения BitLocker. Используйте политики безопасности конечных точек или конфигурации устройств для сценариев BitLocker.

Настройка стандартного шифрования BitLocker

Standard шифрование BitLocker позволяет взаимодействовать с пользователем и обеспечивает гибкость при настройке шифрования.

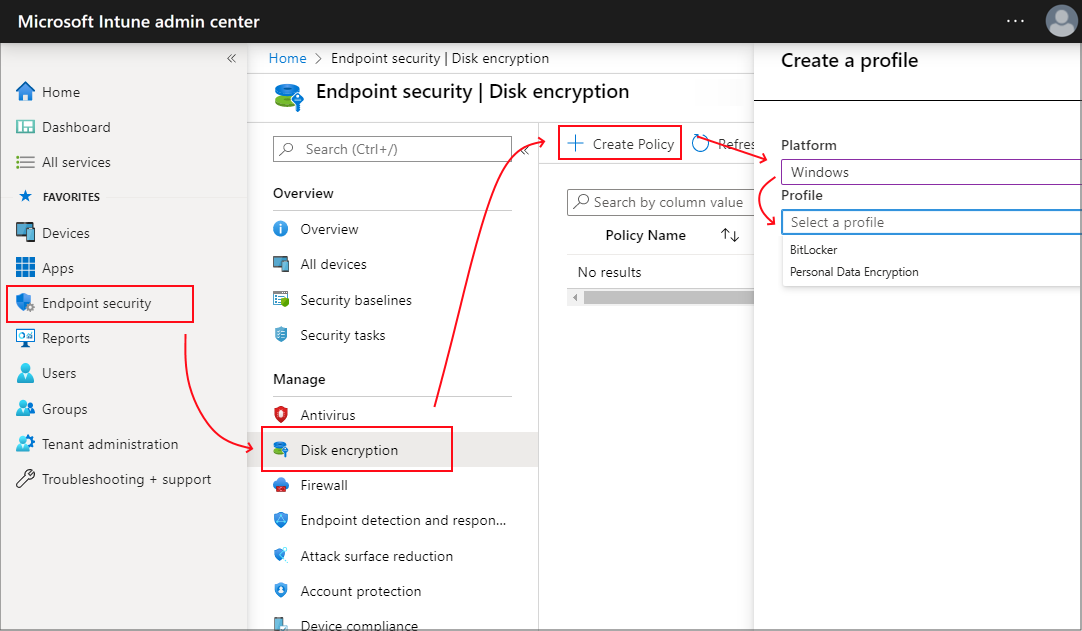

Создание политики безопасности конечной точки

Войдите в Центр администрирования Microsoft Intune.

Выберите Безопасность конечной точки>Шифрование диска>Создать политику.

Настройте следующие параметры:

- Платформа: Windows

- Профиль: выберите BitLocker или Шифрование персональных данных.

На странице Параметры конфигурации настройте параметры BitLocker в соответствии с бизнес-потребностями:

- Настройка методов шифрования для ОС, фиксированных и съемных дисков.

- Задайте параметры восстановления (требования к паролю и ключу).

- При необходимости настройте проверку подлинности запуска доверенного платформенного модуля.

Нажмите кнопку Далее.

На странице Область (теги) щелкните Выберите теги области, чтобы открыть панель "Выбор тегов", в которой можно назначить теги области для профиля.

Нажмите кнопку Далее, чтобы продолжить.

На странице Назначения выберите группы, которые получают этот профиль. Дополнительные сведения о назначении профилей см. в статье Назначение профилей пользователей и устройств.

Нажмите кнопку Далее.

На странице Просмотр и создание после завершения нажмите Создать. Выбрав тип политики для созданного профиля, вы увидите новый профиль в списке.

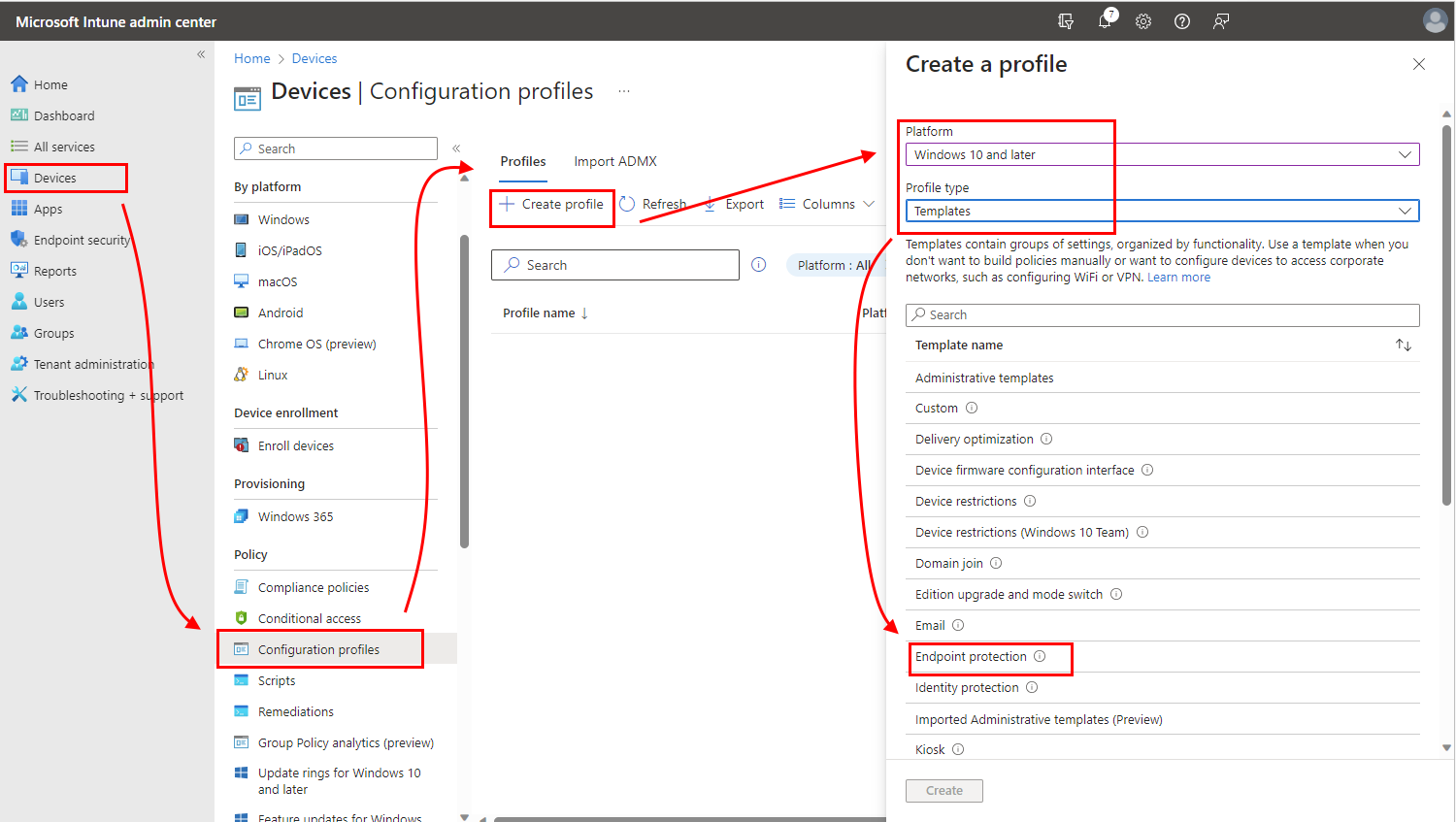

Создание политики конфигурации устройств

Совет

Следующая процедура настраивает BitLocker с помощью шаблона конфигурации устройства для защиты конечных точек. Чтобы настроить шифрование персональных данных, используйте каталог параметров конфигурации устройства и категорию PDE .

Войдите в Центр администрирования Microsoft Intune.

Выберите Устройства> Управлениеконфигурацией>устройств> На вкладке Политики выберите Создать.

Настройте следующие параметры:

- Платформа: Windows 10 и более поздних версий

- Тип профиля: выберите Шаблоны>Защита конечных точек, а затем щелкните Создать.

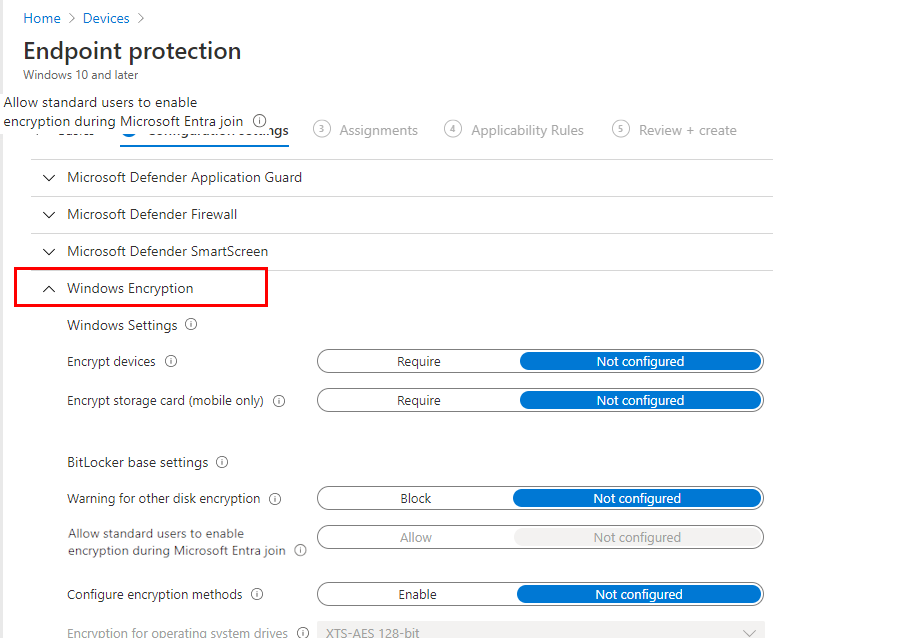

На странице Параметры конфигурации разверните узел Шифрование Windows и настройте параметры BitLocker в соответствии с бизнес-потребностями.

Если вы хотите включить BitLocker автоматически, дополнительные предварительные требования и конкретные конфигурации параметров, которые необходимо использовать, см. в статье Настройка автоматического шифрования BitLocker в этой статье.

Нажмите кнопку Далее, чтобы продолжить.

Выполните настройку других параметров по мере необходимости для вашей организации.

Завершите процесс создания политики, назначив ее соответствующим группам устройств и сохраните профиль.

Настройка автоматического шифрования BitLocker

Автоматическое шифрование BitLocker автоматически шифрует устройства без взаимодействия с пользователем, обеспечивая простое шифрование для управляемых сред.

Предварительные требования для автоматического шифрования

Требования к устройству

Устройство должно соответствовать следующим условиям для автоматического включения BitLocker:

Операционная система:

- Если пользователи входят в систему от имени администраторов: Windows 10 версии 1803 или более поздней или Windows 11

- Если пользователи входят в систему от имени Standard Пользователи: Windows 10 версии 1809 или более поздней или Windows 11

Конфигурация устройства:

- Microsoft Entra присоединено или Microsoft Entra гибридное присоединение

- TPM (доверенный платформенный модуль) 1.2 или более поздней версии

- Собственный режим BIOS UEFI

- Включена безопасная загрузка

- Среда восстановления Windows (WinRE), настроенная и доступная

Примечание.

Если BitLocker включен автоматически, система автоматически использует полное шифрование дисков на несовременных резервных устройствах, а шифрование места используется только на современных резервных устройствах. Тип шифрования зависит от возможностей оборудования и не может быть настроен для сценариев автоматического шифрования.

Дополнительные сведения о современном режиме ожидания см. в статье Что такое современный режим ожидания в документации по оборудованию Windows.

Важно!

Перед развертыванием автоматических политик BitLocker выполните тщательную оценку среды:

- Определение существующего программного обеспечения для шифрования. Используйте средства инвентаризации или обнаружения устройств для идентификации устройств с шифрованием сторонних производителей (McAfee, Symantec, Check Point и т. д.).

- Планирование стратегии миграции . Разработайте процедуры для безопасного удаления существующего шифрования перед развертыванием BitLocker.

- Тестирование в пилотных группах . Проверка автоматического поведения BitLocker на репрезентативных устройствах перед широким развертыванием.

- Подготовьте процедуры отката . Подготовьте планы восстановления и отката в случае конфликтов шифрования.

Автоматические политики BitLocker обходят предупреждения пользователей о существующем шифровании, что делает оценку перед развертыванием критически важной для предотвращения потери данных.

Обязательные параметры для автоматического шифрования

Настройте следующие параметры в зависимости от выбранного типа политики:

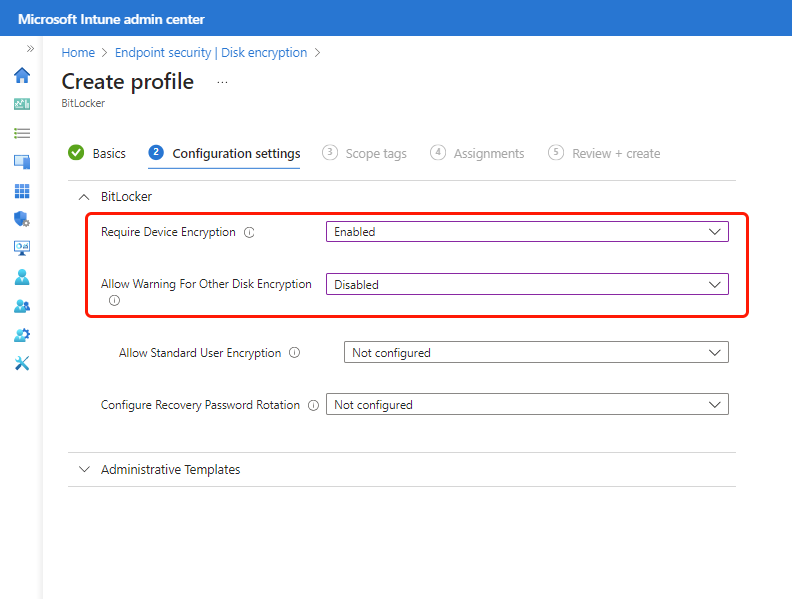

Политика безопасности конечной точки для автоматического использования BitLocker

Для политики шифрования дисков безопасности конечных точек настройте следующие параметры в профиле BitLocker:

Требовать шифрование = устройстваВключен

Разрешить предупреждение для другого шифрования = дискаНетрудоспособный

Предупреждение

Для параметра Разрешить предупреждение для другого шифрования дисков значение Отключено означает, что BitLocker продолжает шифрование, даже если обнаружено другое программное обеспечение для шифрования дисков. Это может привести к:

- Потеря данных из-за конфликтующих методов шифрования

- Нестабильность системы и сбои загрузки

- Сложные сценарии восстановления с несколькими уровнями шифрования

Перед развертыванием автоматических политик BitLocker убедитесь, что в вашей среде не установлено стороннее программное обеспечение для шифрования. Рассмотрите возможность использования отчетов инвентаризации устройств для идентификации устройств с существующим программным обеспечением шифрования.

Важно!

После установки параметра Разрешить предупреждение для другого шифрования диска значение Отключено становится доступным еще один параметр:

- Разрешить шифрование пользователей = Standardвключено

Этот параметр является обязательным, если устройства используются стандартными (неадминистраторными) пользователями. Это позволяет политике RequireDeviceEncryption работать, даже если текущий пользователь, выполнивший вход, является стандартным пользователем.

Помимо необходимых параметров, рассмотрите возможность настройки настройки смены паролей восстановления , чтобы включить автоматическую смену паролей восстановления.

Политика конфигурации устройств для автоматического использования BitLocker

Для политики Endpoint Protection конфигурации устройств настройте следующие параметры в шаблоне Endpoint Protection :

- Предупреждение для другого шифрования = дискаБлок

- Разрешить стандартным пользователям включать шифрование во время Microsoft Entra присоединения = Разрешить

- Создание пользователем ключа = восстановленияРазрешить или запретить 256-разрядный ключ восстановления

- Создание пользователем пароля = восстановленияРазрешить или требовать 48-значный пароль восстановления

Предупреждение

Установка параметра Предупреждение для другого шифрования дискав значение Блокировать подавляет предупреждения о существующем программном обеспечении для шифрования и позволяет BitLocker работать автоматически. Это создает те же риски, что и для политик безопасности конечных точек. Перед развертыванием убедитесь, что в вашей среде нет шифрования сторонних разработчиков.

Проверка подлинности запуска доверенного платформенного модуля для автоматического шифрования

Для автоматической работы BitLocker устройства не должны требовать ПИН-код или ключ запуска доверенного платформенного модуля, так как для них требуется взаимодействие с пользователем.

Настройка параметров доверенного платформенного модуля

Настройте параметры проверки подлинности запуска доверенного платформенного модуля, чтобы предотвратить взаимодействие с пользователем:

Политика безопасности конечных точек . В профиле BitLocker в разделе Диски операционной системы сначала установите для параметра Требовать дополнительную проверку подлинности при запуске значение Включено. После включения становятся доступны следующие параметры доверенного платформенного модуля:

- Настройка ПИН-кода = запуска доверенного платформенного модуляЗапретить запуск ПИН-кода с доверенным платформенный модуль

- Настройка ключа = запуска доверенного платформенного модуляНе разрешайте ключ запуска с TPM

- Настройка ключа запуска доверенного платформенного модуля и ПИН-кода = Не разрешайте ключ запуска и ПИН-код с доверенным платформенный платформенный модуль

- Настройка запуска = доверенного платформенного модуляРазрешить TPM или Требовать TPM

Политика конфигурации устройств . В шаблоне защиты конечных точек в разделе Шифрование Windows:

- Запуск = совместимого доверенного платформенного модуляРазрешить TPM или Требовать TPM

- ПИН-код = запуска совместимого доверенного платформенного модуляЗапретить запуск ПИН-кода с доверенным платформенный модуль

- Ключ = запуска совместимого доверенного платформенного модуляНе разрешайте ключ запуска с TPM

- Совместимый ключ запуска доверенного платформенного модуля и ПИН-код = Не разрешайте ключ запуска и ПИН-код с доверенным платформенный платформенный модуль

Предупреждение

Следите за политиками, которые позволяют использовать ПИН-код или ключ запуска доверенного платформенного модуля. Например, базовые показатели безопасности для Microsoft Defender по умолчанию могут включать ПИН-код и ключ запуска доверенного платформенного модуля, что блокирует автоматическое включение. Проверьте базовые конфигурации на наличие конфликтов и при необходимости перенастройте или исключите устройства.

Поведение типа шифрования

Тип шифрования (только полный диск и только используемое пространство) определяется следующими сведениями:

- Возможности оборудования — поддерживает ли устройство современный режим ожидания.

- Конфигурация автоматического шифрования — настроено ли автоматическое включение.

- Параметр SystemDrivesEncryptionType — если он настроен явно.

Заданное по умолчанию поведение

Если SystemDrivesEncryptionType не настроено:

- Современные резервные устройства с автоматическим шифрованием = шифрование только используемого пространства.

- Несовременные резервные устройства с автоматическим шифрованием = полное шифрование диска.

- Standard (нерабочее) шифрование = Пользователь может выбрать или определить политику.

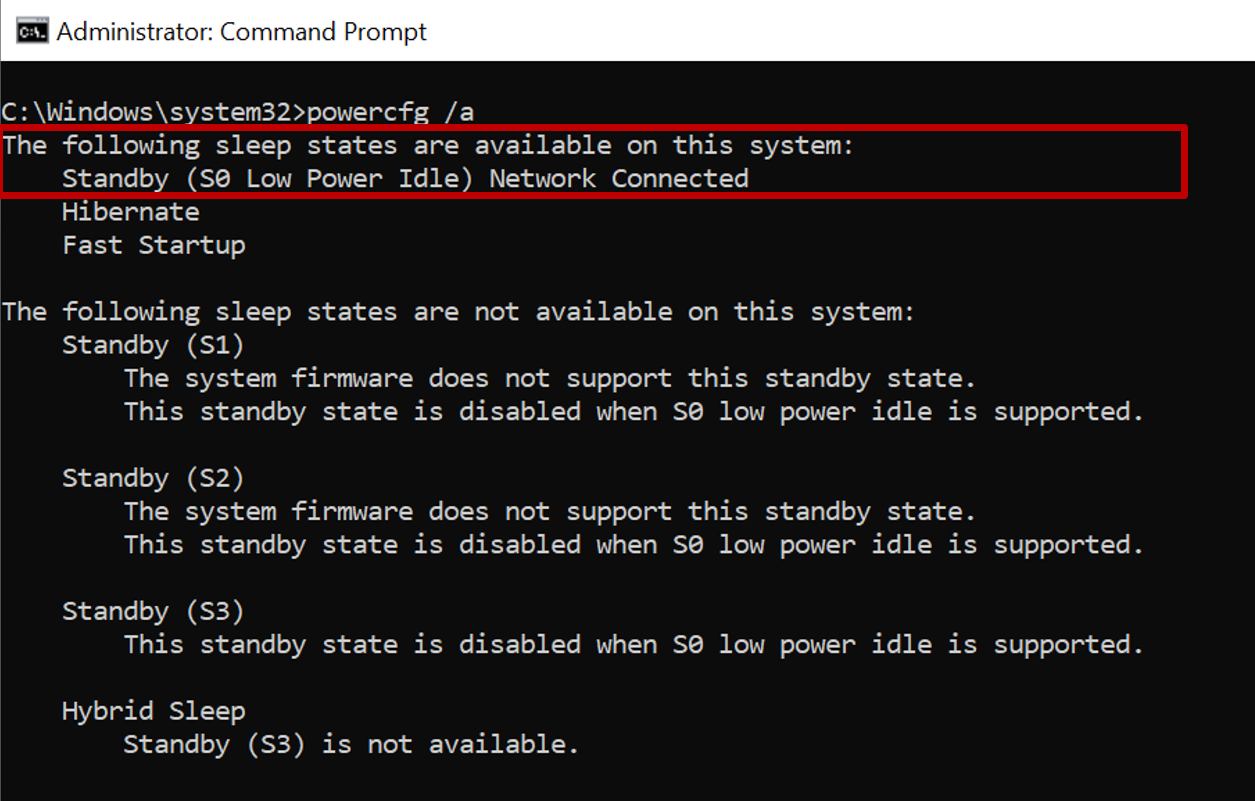

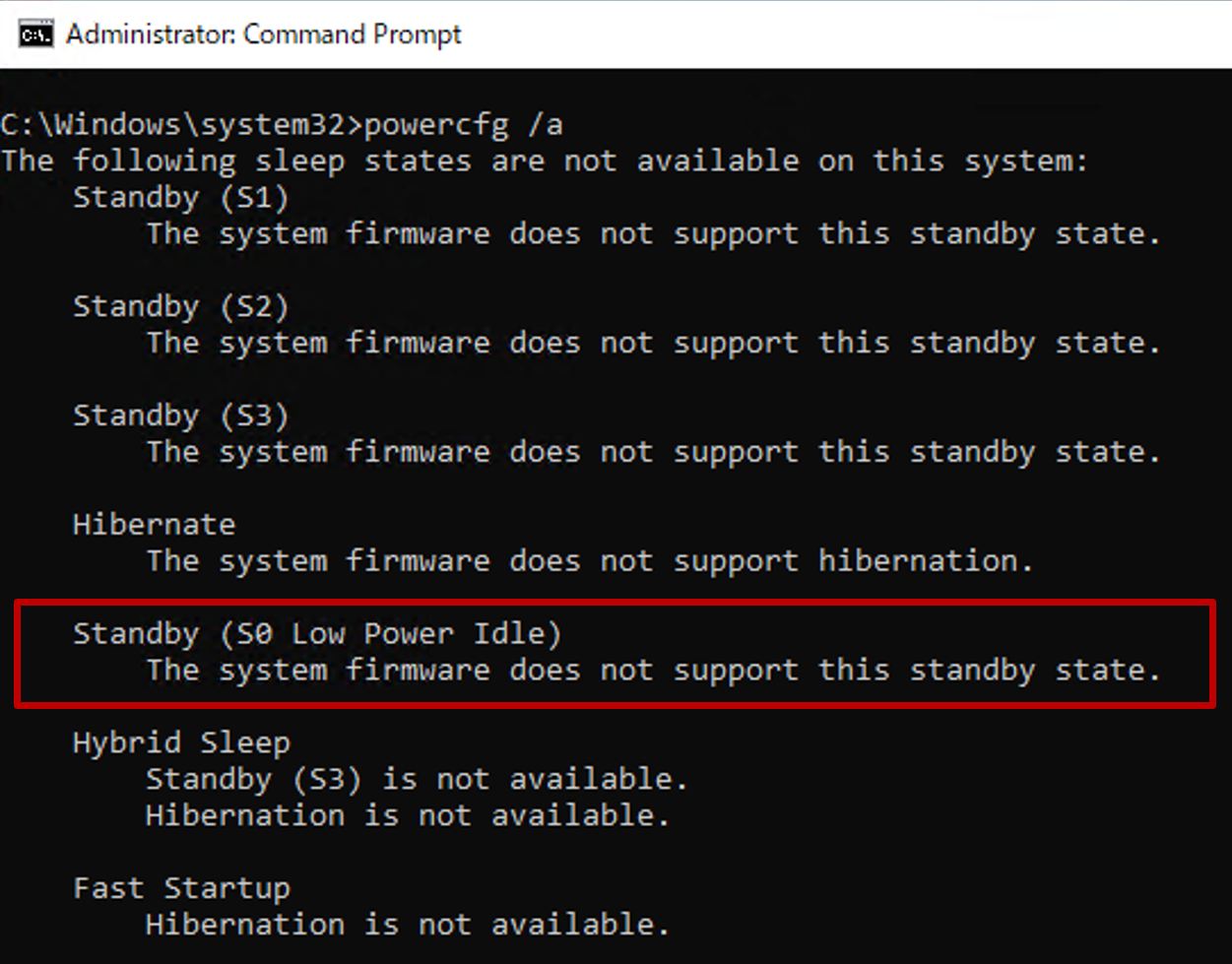

Проверка возможностей устройства

Чтобы проверка, поддерживает ли устройство современный режим ожидания, выполните команду из командной строки:

powercfg /a

Современная возможность резервного режима: отображается режим ожидания (S0 с низким уровнем энергопотребления). Подключено к сети . Не поддерживается современный режим ожидания. Отображается режим ожидания (S0 с низким уровнем энергопотребления в режиме простоя). Подключенная сеть не поддерживается.

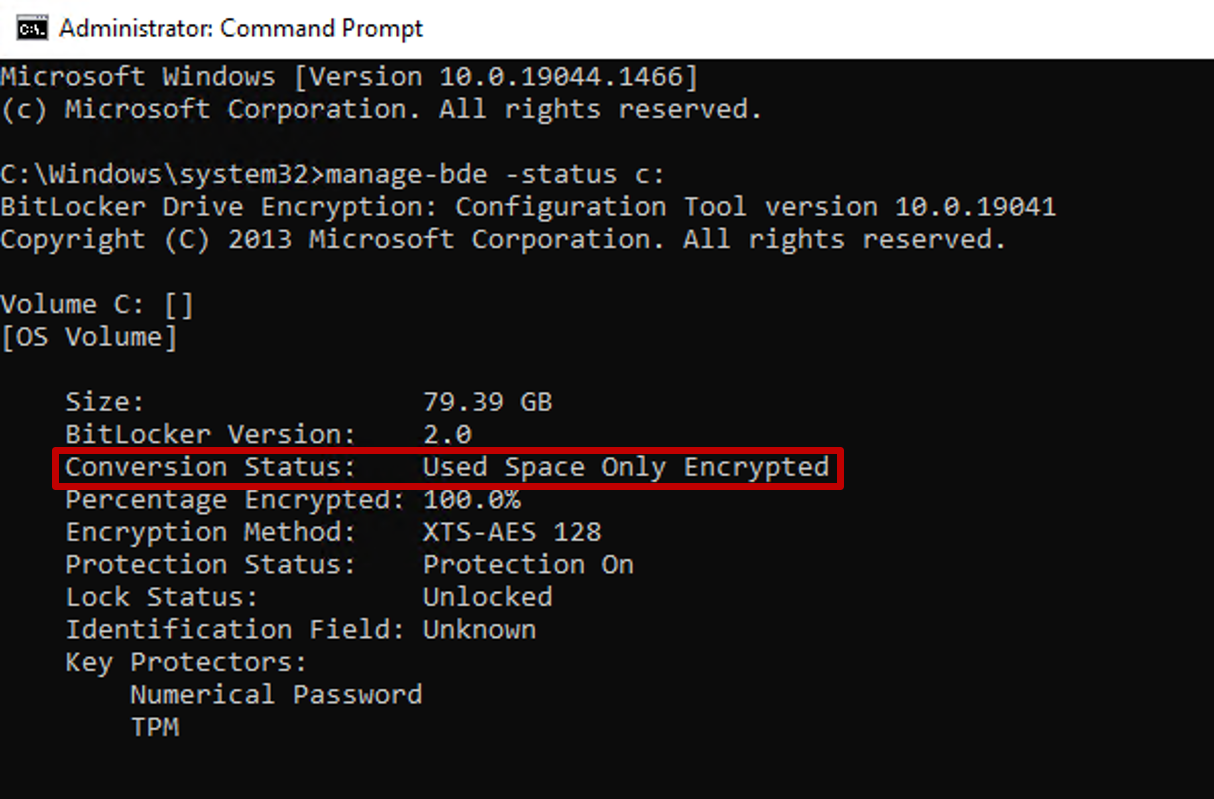

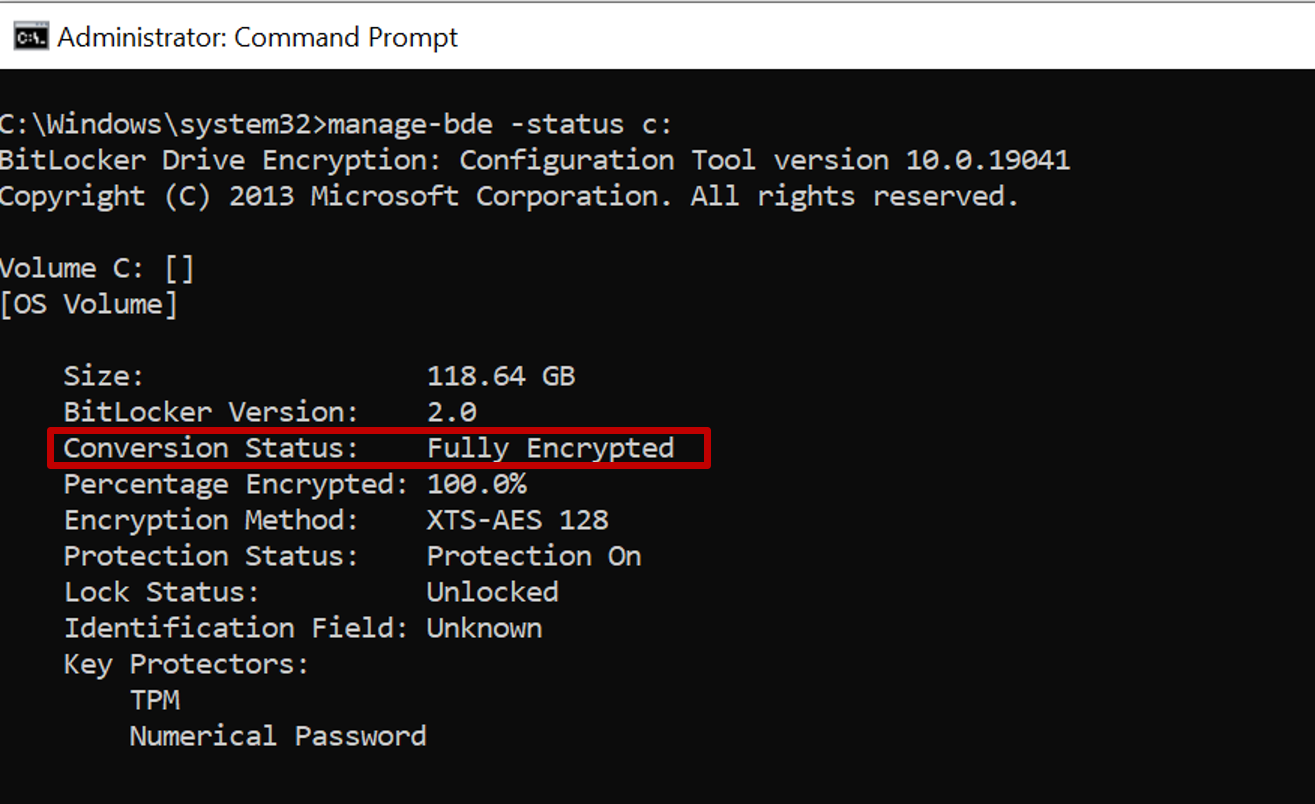

Проверка типа шифрования

Чтобы проверка текущий тип шифрования, выполните команду из командной строки с повышенными привилегиями:

manage-bde -status c:

В поле "Состояние преобразования" отображается значение Использованное пространство только зашифровано или Полностью зашифровано.

Сведения об устройствах, получающих политику BitLocker, см. в разделе Мониторинг шифрования дисков.

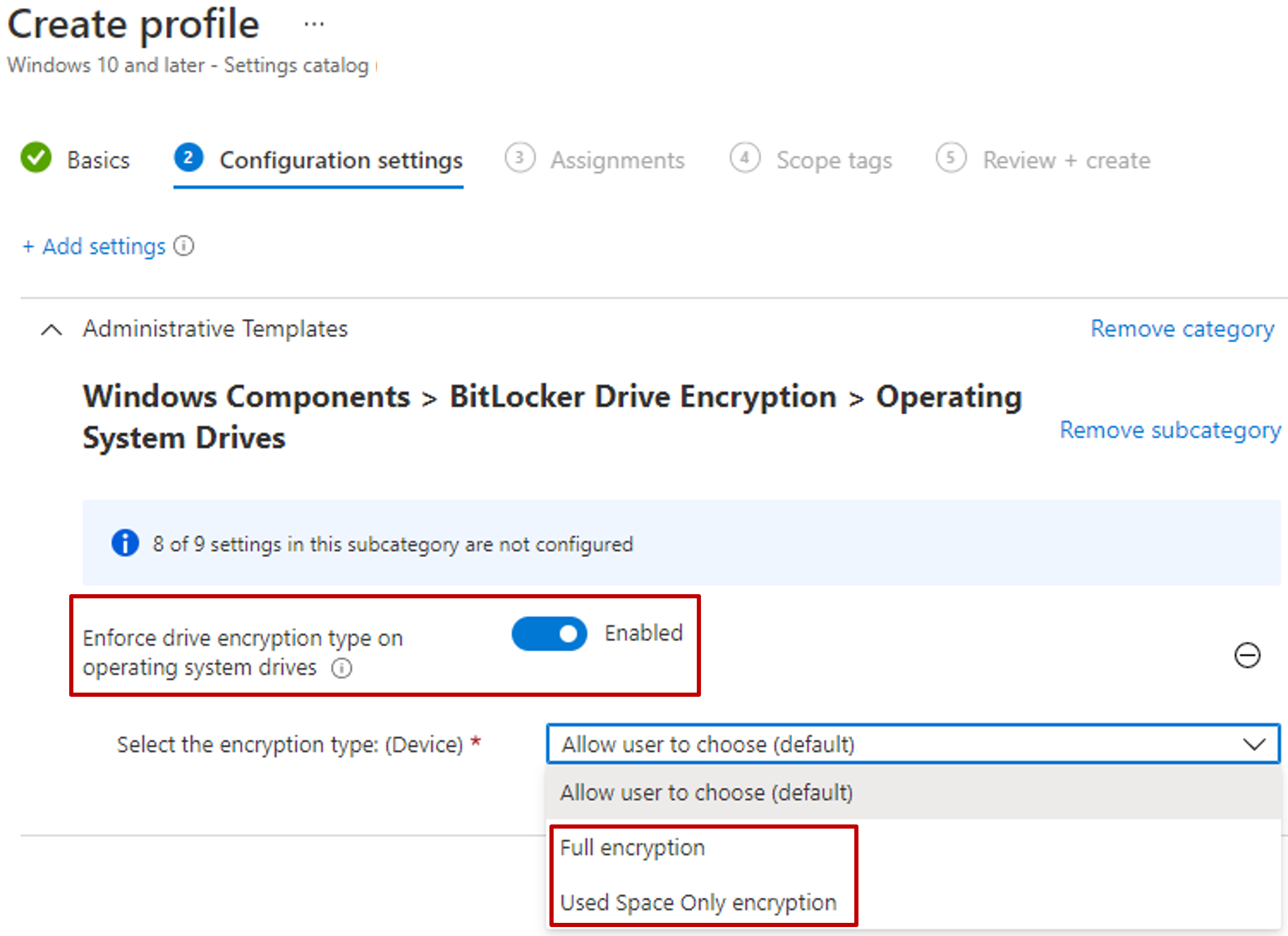

Управление типом шифрования с помощью каталога параметров

Чтобы изменить тип шифрования диска между полным шифрованием диска и шифрованием только используемого пространства, используйте параметр Применить тип шифрования диска на дисках операционной системы в каталоге параметров:

- Создание политики каталога параметров

- Перейдите к разделу Компоненты> WindowsBitLocker Дискиоперационной системы шифрования > диска

- Выберите и установите для параметра Применить тип шифрования диска на дисках операционной системызначение Включено , чтобы добавить Выберите тип шифрования: (Устройство). Затем настройте для параметра Выберите тип шифрования (устройство) для полного шифрования или шифрования только используемого пространства.

Шифрование персональных данных (PDE)

Шифрование персональных данных (PDE) обеспечивает шифрование на уровне файлов, которое дополняет BitLocker:

Шифрование персональных данных отличается от BitLocker тем, что шифрует файлы, а не целые тома и диски. PDE выполняется в дополнение к другим методам шифрования, таким как BitLocker. В отличие от BitLocker, который освобождает ключи шифрования данных при загрузке, PDE не освобождает ключи шифрования данных, пока пользователь не войдет в систему с помощью Windows Hello для бизнеса.

- PDE шифрует файлы , а не целые тома и диски.

- Работает вместе с BitLocker для многоуровневой безопасности. PDE не является заменой BitLocker.

- Требуется Windows Hello для бизнеса входа, чтобы освободить ключи шифрования.

- Доступно на Windows 11 22H2 или более поздней версии.

Дополнительные сведения см. в разделе PDE CSP.

Чтобы настроить PDE, используйте один из следующих вариантов:

- Политика безопасности конечных точек с профилем шифрования персональных данных .

- Каталог параметров с категорией PDE .

Мониторинг BitLocker и управление ими

Просмотр состояния шифрования

В Центре администрирования Microsoft Intune выберитеОтчет о шифрованиимонитора>устройств>.

Проверьте состояние шифрования устройств, которые получили политики BitLocker.

Доступ к ключам восстановления BitLocker и сведениям о соответствии устройств.

Управление ключами восстановления

Просмотр ключей восстановления для устройств, управляемых Intune

Intune предоставляет доступ к узлу Microsoft Entra для BitLocker, поэтому вы можете просматривать идентификаторы ключей BitLocker и ключи восстановления для устройств Windows из центра администрирования Microsoft Intune.

Чтобы просмотреть ключи восстановления, выполните приведенные ниже действия.

- Войдите в Центр администрирования Microsoft Intune.

- Выберите Устройства>Все устройства.

- Выберите устройство из списка и затем в разделе Монитор выберите Ключи восстановления.

- Выберите Показать ключ восстановления. При этом создается запись журнала аудита в действии KeyManagement.

Если ключи доступны в Microsoft Entra ID, отображаются следующие сведения:

- Идентификатор ключа BitLocker

- Ключ восстановления BitLocker

- Тип диска

Если ключи не находятся в Microsoft Entra ID, Intune отображается не найден ключ BitLocker для этого устройства.

Примечание.

Microsoft Entra ID поддерживает не более 200 ключей восстановления BitLocker на устройство. Если вы достигнете этого предела, автоматическое шифрование завершается ошибкой из-за сбоя резервной копии ключей восстановления перед началом шифрования на устройстве.

Необходимые разрешения. ИТ-администраторам требуется microsoft.directory/bitlockerKeys/key/read разрешение в Microsoft Entra ID для просмотра ключей восстановления BitLocker устройства. Это разрешение входит в следующие Microsoft Entra роли:

- Администратор облачных устройств

- Администратор службы поддержки

- Глобальный администратор

Дополнительные сведения о разрешениях Microsoft Entra ролей см. в разделе Microsoft Entra встроенных ролей.

Ведение журнала аудита. Аудит выполняется для всех обращений к ключам восстановления BitLocker. Дополнительные сведения см. в разделе журналы аудита портал Azure.

Важно!

При удалении объекта Intune для подключенного к Microsoft Entra устройства, защищенного BitLocker, удаление активирует синхронизацию Intune устройства и удаляет ключевые предохранители для тома операционной системы. Это оставляет BitLocker в приостановленном состоянии на этом томе.

Просмотр ключей восстановления для устройств, подключенных к клиенту

При использовании сценария присоединения клиента Microsoft Intune могут отображать данные ключа восстановления для подключенных к клиенту устройств.

Требования:

- Configuration Manager сайты должны работать под управлением версии 2107 или более поздней

- Для сайтов под управлением версии 2107 установите накопительный пакет обновления KB11121541 для поддержки устройств, присоединенных к Microsoft Entra.

- Ваша учетная запись Intune должна иметь Intune разрешения RBAC для просмотра ключей BitLocker.

- Должен быть связан с локальным пользователем с Configuration Manager ролью коллекции и разрешением на чтение ключа восстановления BitLocker.

Дополнительные сведения см. в разделе Настройка администрирования на основе ролей для Configuration Manager.

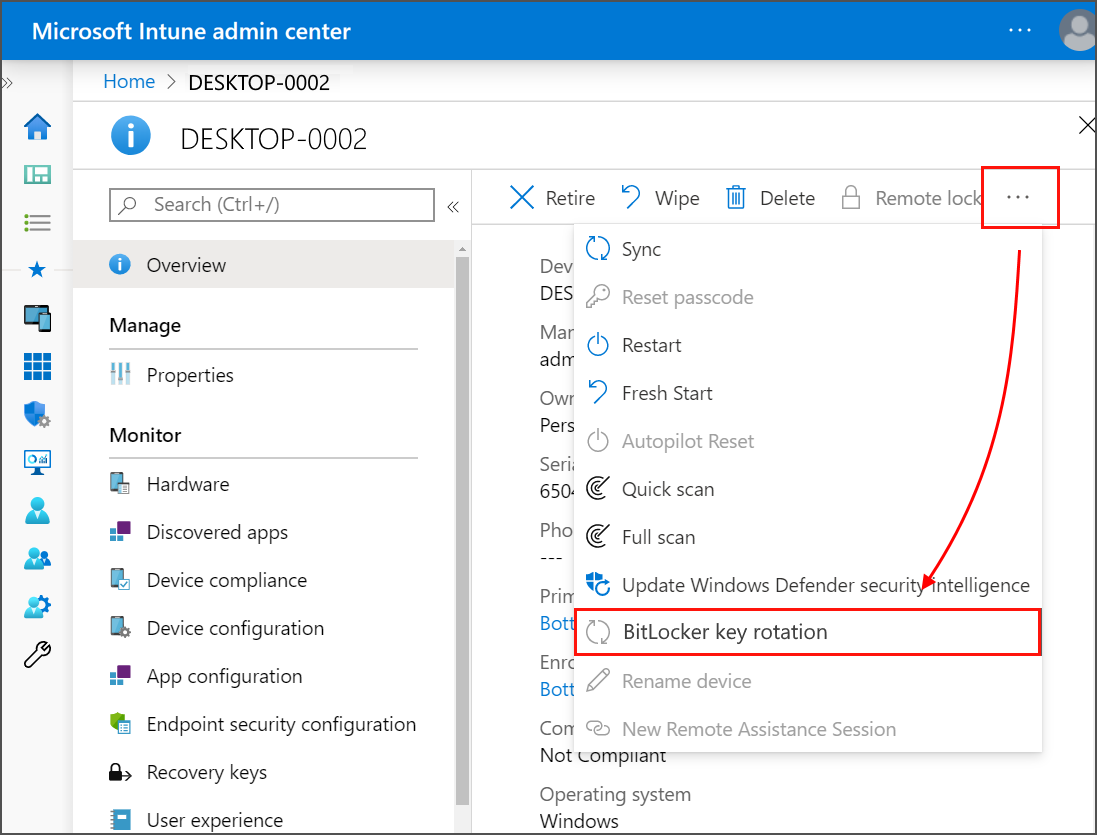

Смена ключей восстановления BitLocker

Действие устройства Intune можно использовать для удаленной смены ключей восстановления BitLocker для управляемых устройств Windows 10 версии 1909 или выше и Windows 11.

Предварительные требования для смены ключей:

Устройства должны работать под управлением Windows 10 версии 1909 или выше либо Windows 11

Microsoft Entra присоединенных и гибридных устройствах должна быть включена смена ключей с помощью политики BitLocker:

- Смена = пароля восстановления на основе клиентаВключение смены на Microsoft Entra присоединенных устройствах или включение ротации на Microsoft Entra ID и гибридных устройствах

- Сохранение сведений о восстановлении BitLocker в Microsoft Entra ID = Enabled

- Хранение сведений о восстановлении в Microsoft Entra ID перед включением BitLocker = Required

Чтобы сменить ключ восстановления BitLocker, выполните следующие действия:

Войдите в Центр администрирования Microsoft Intune.

Выберите Устройства>Все устройства.

Выберите устройство из списка.

Выберите удаленное действие Смена ключа BitLocker . Если он не отображается, щелкните многоточие (...), а затем выберите Смена ключа BitLocker.

Дополнительные сведения о развертываниях BitLocker и требованиях см. в таблице сравнения развертываний BitLocker.

Самостоятельное восстановление

Чтобы помочь конечным пользователям получить ключи восстановления без вызова службы поддержки, Intune включает сценарии самообслуживания с помощью приложения Корпоративный портал и других методов.

Варианты самостоятельного доступа:

- приложение Корпоративный портал: пользователи могут получить доступ к ключам восстановления BitLocker через приложение Корпоративный портал

- Портал моей учетной записи: доступно на account.microsoft.com для устройств, присоединенных к Microsoft Entra

- Microsoft Entra ID: прямой доступ для устройств, присоединенных к Microsoft Entra

Административные элементы управления для самостоятельного доступа:

Переключатель на уровне клиента. Определяет, могут ли пользователи, не являющиеся администраторами, самостоятельно восстанавливать ключи BitLocker.

- По умолчанию: Нет (позволяет всем пользователям восстановить свои ключи)

- Да: запрещает пользователям без прав администратора просматривать ключи BitLocker для собственных устройств.

- Настройка в Microsoft Entra параметрах устройства

Интеграция условного доступа. Используйте политики условного доступа для требования устройств, соответствующих требованиям, для доступа к ключу восстановления BitLocker:

- Настройка требовать соответствующее устройство в политике условного доступа

- Несоответствующие устройства не могут получить доступ к ключам восстановления BitLocker

- Ключи восстановления BitLocker обрабатываются как корпоративные ресурсы, подлежащие условному доступу

Ведение журнала аудита для самостоятельного использования: регистрируются все доступы к ключам восстановления пользователей:

- Вход в журналы аудита Microsoft Entra в категории "Управление ключами"

- Тип действия: чтение ключа BitLocker

- Включает имя участника-пользователя и идентификатор ключа

- Дополнительные сведения см. в разделе журналы аудита Microsoft Entra.

Устранение неполадок

Распространенные проблемы при автоматическом включении BitLocker

Проблема. BitLocker требует взаимодействия с пользователем, несмотря на автоматическую настройку

- Решение. Убедитесь, что ПИН-код запуска доверенного платформенного модуля или параметры ключа не включены. Проверьте наличие конфликтующих базовых политик безопасности.

Проблема. Устройства не соответствуют предварительным требованиям для автоматического включения

- Решение. Убедитесь, что устройства соответствуют всем предварительным требованиям устройства, включая версию доверенного платформенного модуля, режим UEFI и состояние присоединения Microsoft Entra.

Проблема: BitLocker не удается зашифроваться автоматически

- Решение. Проверьте журналы событий Windows на наличие ошибок, связанных с BitLocker. Убедитесь, что включена безопасная загрузка и правильно настроена WinRE.

Проблема. Конфликты политик предотвращают автоматическое включение

- Решение. Используйте обнаружение конфликтов политик в Intune для выявления конфликтующих параметров между политиками.

Устранение неполадок с ключами восстановления

При автоматическом включении BitLocker резервные копии ключей восстановления автоматически создаются до Microsoft Entra ID при шифровании. Проверять:

- Устройства успешно Microsoft Entra присоединены (требуется для автоматического резервного копирования)

- Отсутствие конфликтов политик препятствует автоматическому резервному копированию

- Депонирования ключа восстановления работает через отчет о шифровании

Дальнейшие действия

- Управление политикой FileVault для устройств macOS

- Мониторинг шифрования диска

- Устранение неполадок с политикой BitLocker

- Известные проблемы с политиками BitLocker

- Таблица сравнения развертываний BitLocker

- Управление BitLocker для предприятий в документации по безопасности Windows

- Общие сведения о шифровании персональных данных

- Сценарии самообслуживания для конечных пользователей с помощью приложения Корпоративный портал