Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье содержатся рекомендации по устранению неполадок шифрования BitLocker на стороне клиента. Хотя отчет о шифровании Microsoft Intune может помочь вам определить и устранить распространенные проблемы с шифрованием, некоторые данные о состоянии поставщика служб конфигурации BitLocker (CSP) могут не сообщаться. В этих сценариях потребуется получить доступ к устройству для дальнейшего изучения.

Процесс шифрования BitLocker

В следующих шагах описывается поток событий, который должен привести к успешному шифрованию устройства Windows 10, которое ранее не было зашифровано с помощью BitLocker.

- Администратор настраивает политику BitLocker в Intune с нужными параметрами и предназначен для группы пользователей или группы устройств.

- Политика сохраняется в клиенте в службе Intune.

- Клиент windows 10 Mobile Управление устройствами (MDM) синхронизируется со службой Intune и обрабатывает параметры политики BitLocker.

- Запланированная задача обновления политики MDM BitLocker выполняется на устройстве, которое реплицирует параметры политики BitLocker в полный раздел реестра шифрования томов (FVE).

- Шифрование BitLocker инициируется на дисках.

В отчете о шифровании отображаются сведения о состоянии шифрования для каждого целевого устройства в Intune. Подробные инструкции по устранению неполадок см. в разделе "Устранение неполадок BitLocker с помощью отчета о шифровании Intune".

Запуск ручной синхронизации

Если вы определили, что в отчете шифрования нет практических сведений, вам потребуется собрать данные с затронутого устройства, чтобы завершить расследование.

Когда у вас есть доступ к устройству, сначала необходимо инициировать синхронизацию со службой Intune вручную перед сбором данных. На устройстве Windows выберите "Параметры учетных>записей доступа к рабочим или учебным<>заведениям>" "Выбрать сведения о рабочей или учебной учетной записи".>> Затем в разделе "Состояние синхронизации устройства" выберите "Синхронизация".

После завершения синхронизации перейдите к следующим разделам.

Сбор данных журнала событий

В следующих разделах объясняется, как собирать данные из разных журналов, чтобы помочь устранить неполадки с состоянием шифрования и политиками. Перед сбором данных журнала убедитесь, что вы завершите синхронизацию вручную.

Журнал событий агента управления мобильными устройствами (MDM)

Журнал событий MDM полезен, чтобы определить, возникла ли проблема при обработке политики Intune или применении параметров CSP. Агент OMA DM подключается к службе Intune и пытается обработать политики, предназначенные для пользователя или устройства. В этом журнале отображаются успешное выполнение и сбои обработки политик Intune.

Соберите или просмотрите следующие сведения:

Администратор LOG>DeviceManagement-Enterprise-Diagnostics-Provider

- Расположение: щелкните правой кнопкой мыши меню> "Пуск"Просмотр событий> Applications и журналы>служб Microsoft>Windows>DeviceManagement-Enterprise-Diagnostics-Provider Admin>

- Расположение файловой системы: C:\Windows\System32\winevt\Logs\Microsoft-Windows-DeviceManagement-Enterprise-Diagnostics-Provider%4Admin.evtx

Чтобы отфильтровать этот журнал, щелкните правой кнопкой мыши журнал событий и выберите фильтр текущего журнала>критического/ошибки/предупреждения. Затем выполните поиск по отфильтрованным журналам для BitLocker (нажмите клавишу F3 и введите текст).

Ошибки в параметрах BitLocker будут соответствовать формату CSP BitLocker, поэтому вы увидите такие записи:

./Device/Provider/MSFT/BitLocker/RequireDeviceEncryption

or

./Vendor/MSFT/BitLocker/ConfigureRecoveryPasswordRotation

Примечание.

Вы также можете включить ведение журнала отладки для этого журнала событий с помощью Просмотр событий для устранения неполадок.

Журнал событий управления API BitLocker

Это основной журнал событий Для BitLocker. Если агент MDM успешно обработал политику и нет ошибок в журнале событий администратора DeviceManagement-Enterprise-Diagnostics-Provider, это следующий журнал для изучения.

Управление BITLocker-API LOG>

- Расположение: щелкните правой кнопкой мыши меню >"Пуск"Просмотр событий> Applications и журналы>служб Microsoft>Windows>BitLocker-API

- Расположение файловой системы: C:\Windows\System32\winevt\Logs\Microsoft-Windows-BitLocker%4BitLocker Management.evtx

Как правило, ошибки регистрируются здесь, если отсутствуют аппаратные или программные требования, необходимые политике, например доверенный модуль платформы (TPM) или среда восстановления Windows (WinRE).

Ошибка. Не удалось включить автоматическое шифрование

Как показано в следующем примере, конфликтующие параметры политики, которые не могут быть реализованы во время автоматического шифрования и манифеста, так как конфликты групповой политики также регистрируются:

Не удалось включить автоматическое шифрование.

Ошибка. Шифрование BitLocker нельзя применить к этому диску из-за конфликтующих параметров групповой политики. Если доступ на запись к дискам, не защищенным BitLocker, запрещен, использование USB-ключа запуска не требуется. Прежде чем пытаться включить BitLocker, системный администратор устранит эти конфликты политик.

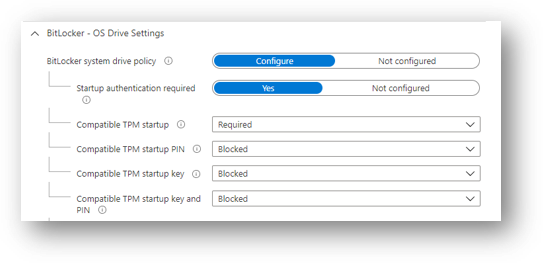

Решение. Настройте совместимый ПИН-код запуска доверенного платформенного модуля для заблокированного. Это позволит устранить конфликтующие параметры групповой политики при использовании автоматического шифрования.

Необходимо задать для ключа запуска ПИН-кода и доверенного платформенного модуля значение "Заблокировано ", если требуется автоматическое шифрование. Настройка ПИН-кода запуска доверенного платформенного модуля и ключа запуска для разрешенного и другого ключа запуска и параметра PIN-кода для блокировки взаимодействия с пользователем и приведет к конфликтующей ошибке групповой политики в журнале событий BitLocker-AP. Кроме того, если вы настроите ПИН-код запуска доверенного платформенного модуля или ключ запуска, чтобы требовать взаимодействия с пользователем, это приведет к сбою автоматического шифрования.

Настройка любого из совместимых параметров доверенного платформенного модуля для required приведет к сбою автоматического шифрования.

Ошибка: TPM недоступна

Еще одна распространенная ошибка в журнале BitLocker-API заключается в том, что TPM недоступен. В следующем примере показано, что TPM является требованием автоматического шифрования:

Не удалось включить автоматическое шифрование. TPM недоступна.

Ошибка. На этом компьютере не удается найти совместимое устройство безопасности доверенного платформенного модуля (TPM).

Решение. Убедитесь, что на устройстве доступен TPM, и если он присутствует, проверьте состояние с помощью TPM.msc или командлета PowerShell get-tpm.

Ошибка: не разрешенная шина DMA

Если в журнале BitLocker-API отображается следующее состояние, это означает, что Windows обнаружила подключенное устройство прямого доступа к памяти (DMA), которое может привести к угрозе DMA.

Обнаружена недопустимая шина или устройства DMA, поддерживающий DMA.

Решение. Чтобы устранить эту проблему, сначала убедитесь, что устройство не имеет внешних портов DMA с исходным производителем оборудования (OEM). Затем выполните следующие действия, чтобы добавить устройство в список разрешенных данных. Примечание. Только добавьте устройство DMA в разрешенный список, если это внутренний интерфейс или шина DMA.

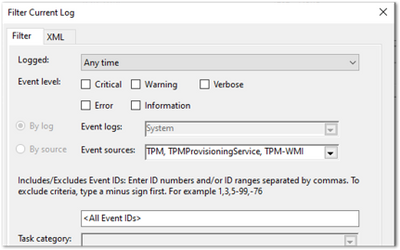

Системный журнал событий

Если у вас возникли проблемы, связанные с оборудованием, например проблемы с TPM, ошибки будут отображаться в системном журнале событий для TPM из источника TPMProvisioningService или TPM-WMI.

Событие LOG>System

- Расположение: щелкните правой кнопкой мыши меню> "Пуск"Просмотр событий> Windows Logs System>

- Расположение файловой системы: C:\Windows\System32\winevt\Logs\System.evtx

Отфильтруйте эти источники событий, чтобы определить все проблемы, связанные с оборудованием, которые устройство может столкнуться с TPM и проверить наличие обновлений встроенного ПО изготовителя оборудования.

Журнал операционных событий планировщика задач

Журнал операционных событий планировщика задач полезен для устранения неполадок, когда политика была получена из Intune (была обработана в DeviceManagement-Enterprise), но шифрование BitLocker не было успешно инициировано. Обновление политики MDM BitLocker — это запланированная задача, которая должна успешно выполняться при синхронизации агента MDM со службой Intune.

Включите и запустите операционный журнал в следующих сценариях:

- Политика BitLocker отображается в журнале событий администратора DeviceManagement-Enterprise-Diagnostics-Provider, в диагностика MDM и реестре.

- Нет ошибок (политика была успешно выбрана из Intune).

- Ничего не регистрируется в журнале событий BitLocker-API, чтобы показать, что шифрование даже было предприняно.

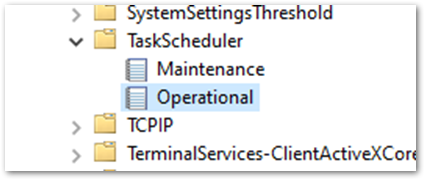

Рабочее событие планировщика задач LOG>

- Расположение: Просмотр событий> Applications и журналы>служб Microsoft>Windows>TaskScheduler

- Расположение файловой системы: C:\Windows\System32\winevt\Logs\Microsoft-Windows-TaskScheduler%4Operational.evtx

Включение и запуск журнала операционных событий

Внимание

Перед ведением журнала событий вручную необходимо включить этот журнал событий, так как журнал определит все проблемы, связанные с выполнением запланированной задачи обновления политики MdM BitLocker.

Чтобы включить этот журнал, щелкните правой кнопкой мыши меню> "Пуск"Просмотр событий> Applications and Services>Microsoft>Windows>TaskScheduler>Operational.

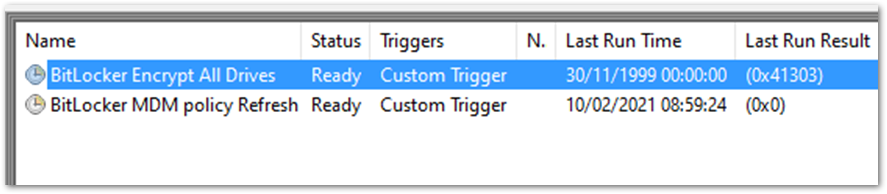

Затем введите планировщик задач в поле поиска Windows и выберите планировщик>задач Microsoft>Windows>BitLocker. Щелкните правой кнопкой мыши обновление политики MDM BitLocker и выберите "Выполнить".

По завершении выполнения проверьте столбец результата последнего запуска для любых кодов ошибок и проверьте журнал событий расписания задач для ошибок.

В приведенном выше примере 0x0 успешно запущен. Ошибка 0x41303 это означает, что задача никогда ранее не выполнялась.

Примечание.

Дополнительные сведения об сообщениях об ошибках планировщика задач см. в разделе "Ошибка планировщика задач" и "Константы успеха".

Проверка параметров BitLocker

В следующих разделах описаны различные средства, которые можно использовать для проверки параметров шифрования и состояния.

Отчет о диагностике MDM

Вы можете создать отчет журналов MDM для диагностики проблем регистрации или управления устройствами на устройствах Windows 10, управляемых Intune. Отчет диагностики MDM содержит полезные сведения о зарегистрированном устройстве Intune и политиках, развернутых в нем.

Руководство по этому процессу см. в видеоролике YouTube о создании диагностического отчета Intune MDM на устройствах Windows

- Расположение файловой системы: C:\Users\Public\Documents\MDMDiagnostics

Сборка и выпуск ОС

Первый шаг в понимании того, почему политика шифрования не применяется правильно, заключается в том, чтобы проверить, поддерживает ли версия ОС Windows и выпуск настроенные параметры. Некоторые поставщики СЛУЖБ были представлены в определенных версиях Windows и будут работать только в определенном выпуске. Например, основная часть параметров CSP BitLocker появилась в Windows 10 версии 1703, но эти параметры не поддерживаются в Windows 10 Pro до Windows 10 версии 1809.

Кроме того, существуют такие параметры, как AllowStandardUserEncryption (добавлено в версии 1809), ConfigureRecoveryPasswordRotation (добавлено в версии 1909), RotateRecoveryPasswords (добавлено в версии 1909) и Status (добавлено в версии 1903).

Исследование с помощью EntDMID

EntDMID — это уникальный идентификатор устройства для регистрации Intune. В Центре администрирования Microsoft Intune можно использовать EntDMID для поиска по представлению "Все устройства" и идентификации определенного устройства. Это также важный фрагмент информации для поддержки Майкрософт, чтобы обеспечить дальнейшее устранение неполадок на стороне службы, если требуется случай поддержки.

Вы также можете использовать диагностический отчет MDM для определения успешности отправки политики на устройство с настроенными администраторами параметров. С помощью CSP BitLocker в качестве ссылки можно расшифровать параметры, которые были выбраны при синхронизации со службой Intune. Отчет можно использовать для определения того, нацелена ли политика на устройство и использовать документацию по CSP BitLocker, чтобы определить, какие параметры настроены.

MSINFO32

MSINFO32 — это информационное средство, содержащее данные устройства, которое можно использовать для определения соответствия требованиям BitLocker. Необходимые предварительные требования зависят от параметров политики BitLocker и необходимых результатов. Например, для автоматического шифрования TPM 2.0 требуется TPM и единый расширяемый интерфейс встроенного ПО (UEFI).

- Расположение. В поле поиска введите msinfo32, щелкните правой кнопкой мыши Сведения о системе в результатах поиска и выберите "Запуск от имени администратора".

- Расположение файловой системы: C:\Windows\System32\Msinfo32.exe.

Однако если этот элемент не соответствует предварительным требованиям, это не обязательно означает, что вы не можете зашифровать устройство с помощью политики Intune.

- Если политика BitLocker настроена для автоматического шифрования и устройство использует TPM 2.0, важно убедиться, что режим BIOS является UEFI. Если TPM равен 1.2, то наличие режима BIOS в UEFI не является обязательным.

- Безопасная загрузка, защита от DMA и конфигурация PCR7 не требуются для автоматического шифрования, но могут быть выделены в службе поддержки шифрования устройств. Это позволяет обеспечить поддержку автоматического шифрования.

- Политики BitLocker, настроенные не требуют доверенного платформенного модуля и имеют взаимодействие с пользователем, а не шифровать автоматически, также не будут иметь необходимых компонентов для регистрации MSINFO32.

Доверенный платформенный модуль. MSC-файл

TPM.msc — это файл оснастки консоли управления Майкрософт (MMC). TPM.msc можно использовать для определения того, имеет ли устройство TPM, для идентификации версии и готовности к использованию.

- Расположение: в поле поиска введите tpm.msc, а затем щелкните правой кнопкой мыши и выберите "Запустить от имени администратора".

- Расположение файловой системы: оснастка MMC C:\Windows\System32\mmc.exe.

TPM не является обязательным условием для BitLocker, но настоятельно рекомендуется из-за повышенной безопасности, которая предоставляется. Однако TPM требуется для автоматического и автоматического шифрования. Если вы пытаетесь зашифровать автоматически с помощью Intune и есть ошибки доверенного платформенного модуля в журналах событий BitLocker-API и системных событий, TPM.msc поможет вам понять проблему.

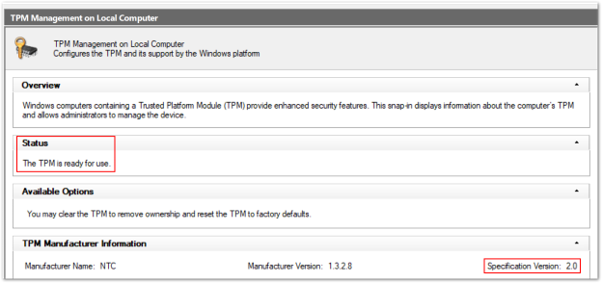

В следующем примере показано работоспособное состояние доверенного платформенного модуля 2.0. Обратите внимание на спецификацию версии 2.0 в правом нижнем углу и что состояние готово для использования.

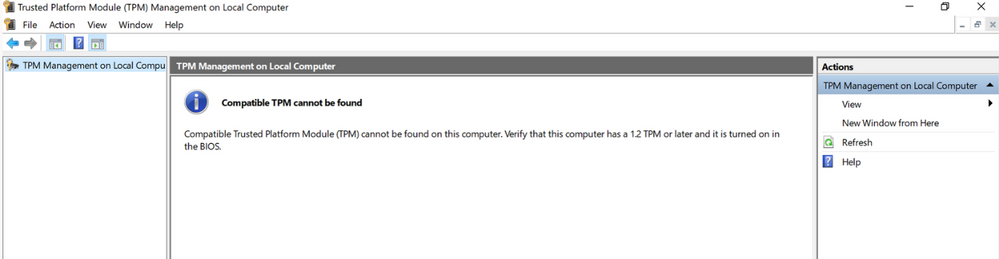

В этом примере показано неработоспособное состояние при отключении доверенного платформенного модуля в BIOS:

Настройка политики для требования доверенного платформенного модуля и ожидание шифрования BitLocker при отсутствии или неработоспособном использовании доверенного платформенного модуля является одной из наиболее распространенных проблем.

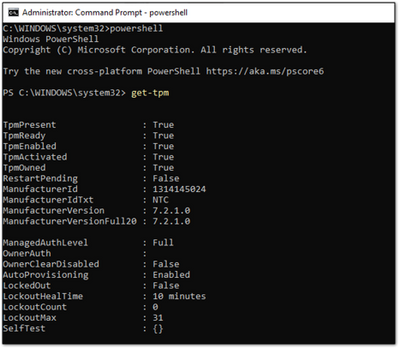

Командлет Get-Tpm

Командлет — это упрощенная команда в среде Windows PowerShell. Помимо выполнения TPM.msc, можно проверить TPM с помощью командлета Get-Tpm. Вам потребуется запустить этот командлет с правами администратора.

- Расположение. В поле поиска введите cmd, а затем щелкните правой кнопкой мыши и выберите команду "Запустить от имени администратора>PowerShell>get-tpm".

В приведенном выше примере видно, что TPM присутствует и активен в окне PowerShell. Значения равны True. Если для значений задано значение False, это указывает на проблему с TPM. BitLocker не сможет использовать TPM, пока он не будет присутствовать, готов, включен, активирован и принадлежит.

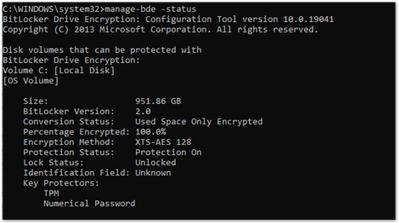

Средство командной строки manage-bde

Manage-bde — это средство командной строки шифрования BitLocker, включенное в Windows. Он предназначен для администрирования после включения BitLocker.

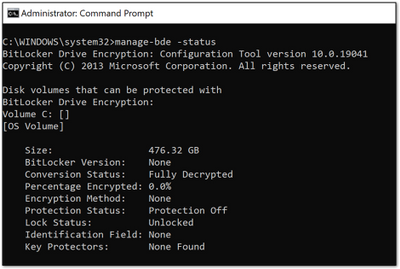

- Расположение: в поле поиска введите cmd, щелкните правой кнопкой мыши и выберите "Запуск от имени администратора", а затем введите состояние manage-bde-status.

- Расположение файловой системы: C:\Windows\System32\manage-bde.exe.

Для обнаружения следующих сведений об устройстве можно использовать manage-bde:

- Шифруется ли он? Если отчеты в Центре администрирования Microsoft Intune указывают, что устройство не зашифровано, это средство командной строки может определить состояние шифрования.

- Какой метод шифрования использовался? Вы можете сравнить сведения из средства с методом шифрования в политике, чтобы убедиться, что они совпадают. Например, если политика Intune настроена на XTS-AES 256-разрядной версии и устройство шифруется с помощью XTS-AES 128-разрядной версии, это приведет к ошибкам в отчетах о политиках Центра администрирования Microsoft Intune.

- Какие специальные средства защиты используются? Существует несколько сочетаний средств защиты. Зная, какой предохранитель используется на устройстве, поможет вам понять, была ли политика применена правильно.

В следующем примере устройство не шифруется:

Расположения реестра BitLocker

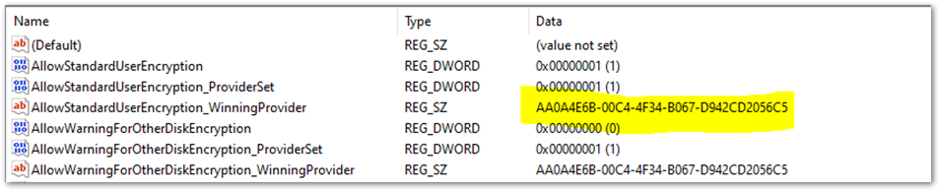

Это первое место в реестре, когда вы хотите расшифровать параметры политики, выбранные Intune:

- Расположение: щелкните правой кнопкой мыши запуск> и введите regedit, чтобы открыть редактор реестра.

- Расположение файловой системы по умолчанию: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\current\device\BitLocker

Раздел реестра агента MDM поможет определить глобальный уникальный идентификатор (GUID) в PolicyManager, который содержит фактические параметры политики BitLocker.

Идентификатор GUID выделен в приведенном выше примере. Вы можете включить GUID (он будет отличаться для каждого клиента) в следующем подразделе реестра для устранения неполадок параметров политики BitLocker:

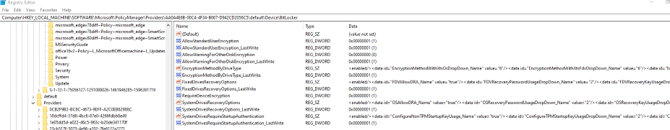

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\Providers<GUID>\default\Device\BitLocker

В этом отчете показаны параметры политики BitLocker, которые были выбраны агентом MDM (клиентом OMADM). Это те же параметры, которые вы увидите в отчете диагностики MDM, поэтому это альтернативный способ определения параметров, которые клиент выбрал.

Пример раздела реестра EncryptionMethodByDriveType:

<enabled/><data id="EncryptionMethodWithXtsOsDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsFdvDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsRdvDropDown_Name" value="3"/>

Пример SystemDrivesRecoveryOptions:

<enabled/><data id="OSAllowDRA_Name" value="true"/><data id="OSRecoveryPasswordUsageDropDown_Name" value="2"/><data id="OSRecoveryKeyUsageDropDown_Name" value="2"/><data id="OSHideRecoveryPage_Name" value="false"/><data id="OSActiveDirectoryBackup_Name" value="true"/><data id="OSActiveDirectoryBackupDropDown_Name" value="1"/><data id="OSRequireActiveDirectoryBackup_Name" value="true"/>

Раздел реестра BitLocker

Параметры в разделе реестра поставщика политик будут дублироваться в основной раздел реестра BitLocker. Вы можете сравнить параметры, чтобы убедиться, что они соответствуют параметрам политики в пользовательском интерфейсе( пользовательском интерфейсе), журнале MDM, MDM диагностика и разделе реестра политик.

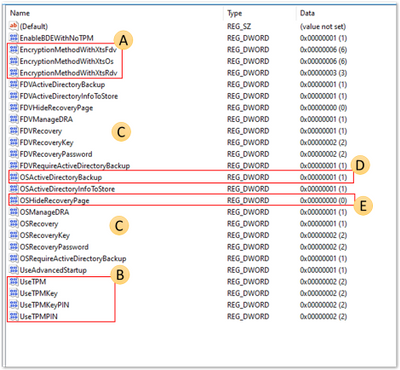

- Расположение раздела реестра: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE

Это пример раздела реестра FVE:

- Ответ. EncryptionMethodWithXtsOs, EncryptionMethodWithXtsFdv и EncryptionMethodWithXtsRdv имеют следующие возможные значения:

- 3 = AES-CBC 128

- 4 = AES-CBC 256

- 6 = XTS-AES 128

- 7 = XTS-AES 256

- B: UseTPM, UseTPMKey, UseTPMKeyPIN, USeTPMPIN имеют значение 2, что означает, что все они имеют разрешение.

- В. Обратите внимание, что большинство ключей разделены на группы параметров диска операционной системы (ОС), фиксированного диска (FDV) и съемных дисков (FDVR).

- D: OSActiveDirectoryBackup имеет значение 1 и включено.

- E: OSHideRecoveryPage равно 0 и не включен.

Используйте документацию по CSP BitLocker, чтобы декодировать все имена параметров в реестре.

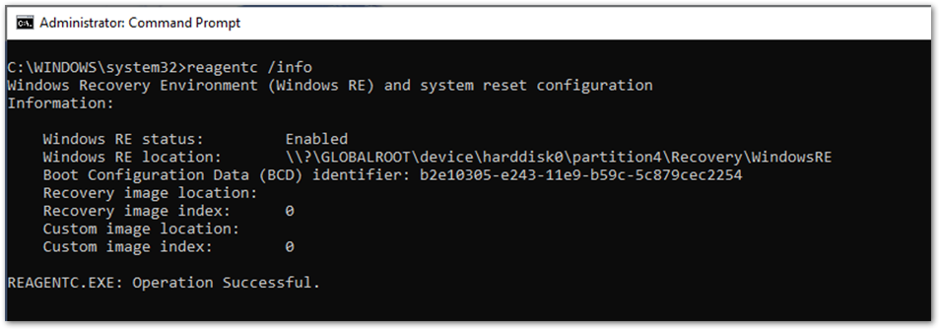

средство командной строки REAgentC.exe

REAgentC.exe — это исполняемое средство командной строки, которое можно использовать для настройки среды восстановления Windows (Windows RE). WinRE является обязательным условием для включения BitLocker в определенных сценариях, таких как автоматическое или автоматическое шифрование.

- Расположение: щелкните правой кнопкой мыши запуск,> введите cmd. Затем щелкните правой кнопкой мыши cmd и выберите "Запуск от имени администратора>reagentc/info".

- Расположение файловой системы: C:\Windows\System32\ReAgentC.exe.

Совет

Если сообщения об ошибках отображаются в API BitLocker о том, что WinRe не включен, выполните команду reagentc /info на устройстве, чтобы определить состояние WinRE.

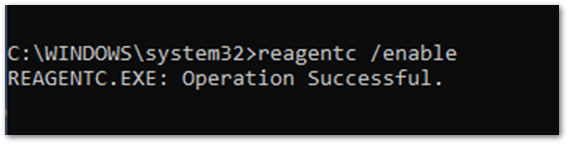

Если состояние WinRE отключено, выполните команду reagentc /enable от имени администратора, чтобы включить ее вручную:

Итоги

Если BitLocker не удается включить на устройстве с Windows 10 с помощью политики Intune, в большинстве случаев необходимые компоненты оборудования или программного обеспечения не применяются. Изучение журнала BitLocker-API поможет определить, какие предварительные требования не удовлетворены. Ниже перечислены наиболее распространенные проблемы.

- TPM отсутствует

- WinRE не включен

- UEFI BIOS не включен для устройств TPM 2.0

Неправильное настройка политики также может привести к сбоям шифрования. Не все устройства Windows могут автоматически шифроваться так, чтобы думать о пользователях и устройствах, предназначенных для вас.

Настройка ключа запуска или ПИН-кода для политики, предназначенной для автоматического шифрования, не будет работать из-за взаимодействия пользователя, необходимого при включении BitLocker. Помните об этом при настройке политики BitLocker в Intune.

Убедитесь, что параметры политики были выбраны устройством, чтобы определить, успешно ли выполнена целевая ориентация.

Можно определить параметры политики с помощью MDM диагностика, разделов реестра и журнала корпоративных событий управления устройствами, чтобы проверить, успешно ли применены параметры. Документация по CSP BitLocker поможет расшифровать эти параметры, чтобы понять, совпадают ли они с настроенными в политике параметрами.