Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Восстановление BitLocker — это процесс, с помощью которого можно восстановить доступ к диску, защищенному BitLocker, если диск не разблокируется с помощью механизма разблокировки по умолчанию.

В этой статье описаны сценарии, запускающие восстановление BitLocker, настройка устройств для сохранения сведений о восстановлении и параметры восстановления доступа к заблокированному диску.

Сценарии восстановления BitLocker

В следующем списке приведены примеры распространенных событий, которые приводят к переходу устройства в режим восстановления BitLocker при запуске Windows.

Слишком много раз ввод неправильного ПИН-кода

Отключение поддержки чтения USB-устройства в среде предварительной загрузки из встроенного ПО BIOS или UEFI при использовании usb-ключей вместо доверенного платформенного модуля

Наличие компакт-диска или DVD-диска перед жестким диском в порядке загрузки BIOS (как правило, с виртуальными машинами)

Закрепление или отстыковка портативного компьютера

Изменения в таблице разделов NTFS на диске

Изменения в диспетчере загрузки

Использование загрузки PXE

Отключение, отключение, отключение или очистка доверенного платформенного модуля

Сбой самотестировщика доверенного платформенного модуля

Обновление материнской платы до новой с помощью нового доверенного платформенного модуля

Обновление критически важных компонентов раннего запуска, таких как обновление встроенного ПО BIOS или UEFI

Скрытие доверенного платформенного модуля из операционной системы

Изменение регистров конфигурации платформы (PCR), используемых профилем проверки доверенного платформенного модуля

Перемещение диска, защищенного BitLocker, на новый компьютер

На устройствах с TPM 1.2 изменение порядка загрузки BIOS или встроенного ПО

Превышено максимально допустимое число неудачных попыток входа

Примечание.

Чтобы воспользоваться преимуществами этой функции, необходимо настроить параметр политики Интерактивный вход: пороговое значение блокировки учетной записи компьютера, расположенное в разделе Конфигурация> компьютераПараметры>безопасности Параметры безопасности Локальные>политики>Параметры безопасности. Кроме того, используйте параметр политики Exchange ActiveSyncMaxFailedPasswordAttempts или поставщик службы конфигурации DeviceLock (CSP).

В рамках процесса восстановления BitLocker рекомендуется определить, что вызвало переход устройства в режим восстановления. Анализ первопричин может помочь предотвратить возникновение проблемы в будущем. Например, если вы определили, что злоумышленник изменил устройство, получив физический доступ, можно реализовать новые политики безопасности для отслеживания физического присутствия.

В запланированных сценариях, таких как известное обновление оборудования или встроенного ПО, можно избежать инициации восстановления, временно приостановив защиту BitLocker. При приостановке BitLocker диск остается полностью зашифрованным, и администратор может быстро возобновить защиту BitLocker после завершения запланированной задачи. При использовании приостановки и возобновления также повторно выполняется повторное выполнение ключа шифрования без необходимости ввода ключа восстановления.

Примечание.

В случае приостановки BitLocker автоматически возобновляет защиту при перезагрузке устройства, если только не указано количество перезагрузок с помощью PowerShell или средства командной manage-bde.exe строки. Дополнительные сведения о приостановке BitLocker см. в руководстве по операциям BitLocker.

Совет

Восстановление описывается в контексте незапланированного или нежелательного поведения. Однако восстановление также может быть вызвано как предполагаемый рабочий сценарий, например для управления доступом. При повторном развертывании устройств в других отделах или сотрудниках организации BitLocker можно принудительно выполнить восстановление, прежде чем устройство будет доставлено новому пользователю.

восстановление Windows RE и BitLocker

Среда восстановления Windows (Windows RE) может использоваться для восстановления доступа к диску, защищенному BitLocker. Если устройство не может загрузиться после двух сбоев, восстановление запуска запускается автоматически.

При автоматическом запуске восстановления при запуске из-за сбоев загрузки выполняется восстановление файлов операционной системы и драйвера только при условии, что журналы загрузки или любая доступная точка аварийного дампа для определенного поврежденного файла. На устройствах, поддерживающих определенные измерения доверенного платформенного модуля для PCR[7], доверенный модуль проверяет, что Windows RE является доверенной операционной средой, и разблокирует все диски, защищенные BitLocker, если Windows RE не были изменены. Если среда Windows RE была изменена, например TPM отключена, диски остаются заблокированными до предоставления ключа восстановления BitLocker. Если восстановление при запуске не удается запустить автоматически и вместо этого Windows RE запускается вручную с диска восстановления, необходимо предоставить ключ восстановления BitLocker, чтобы разблокировать диски, защищенные BitLocker.

Windows RE также запросит ключ восстановления BitLocker при запуске удаления всех сбросов с Windows RE на устройстве, на котором используется предохранитель TPM + ПИН-код или пароль для диска ОС. Если вы запускаете восстановление BitLocker на устройстве без клавиатуры с защитой только TPM, Windows RE, а не диспетчер загрузки, запросит ключ восстановления BitLocker. После ввода ключа вы сможете получить доступ к средствам устранения неполадок Windows RE или запустить Windows в обычном режиме.

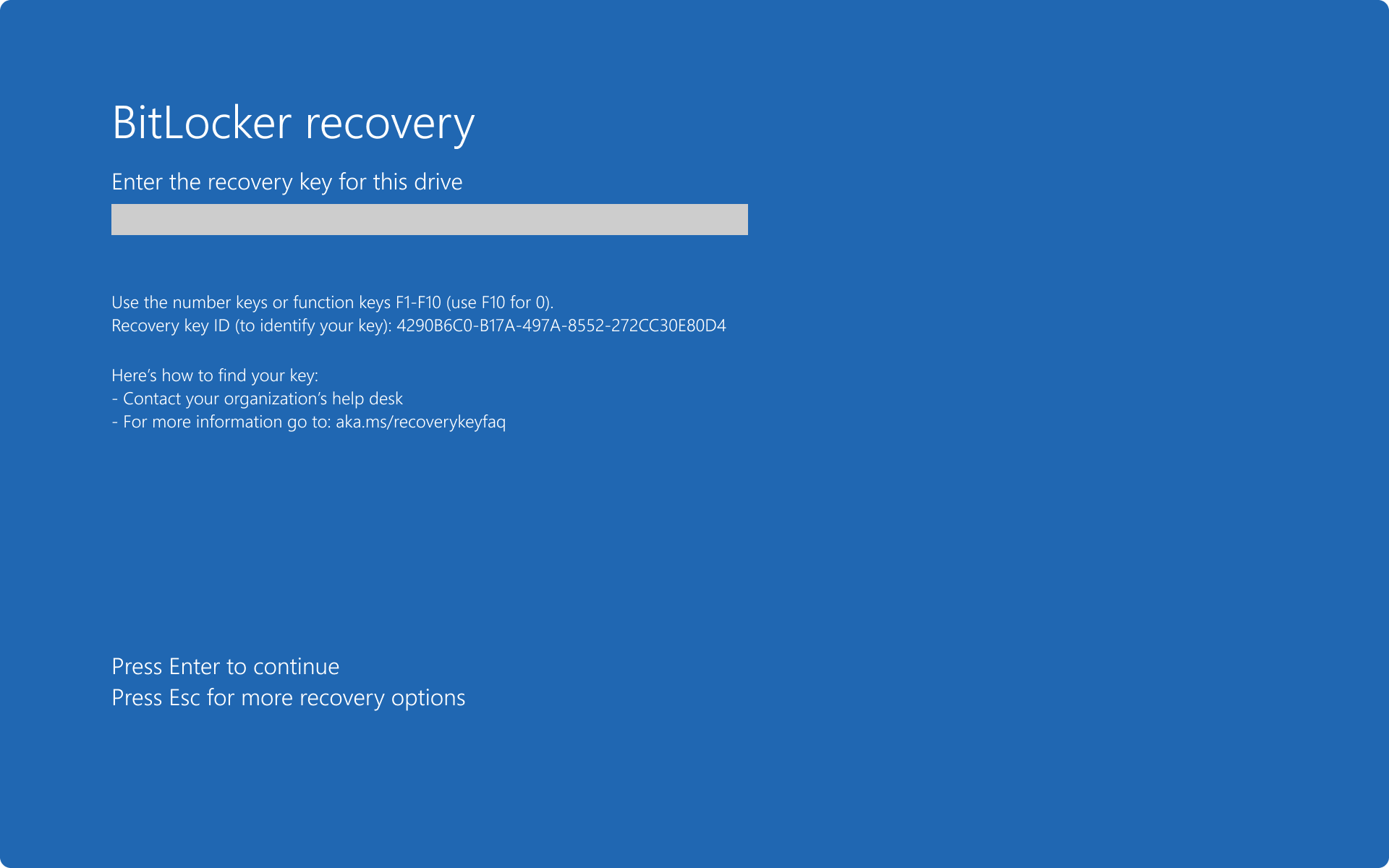

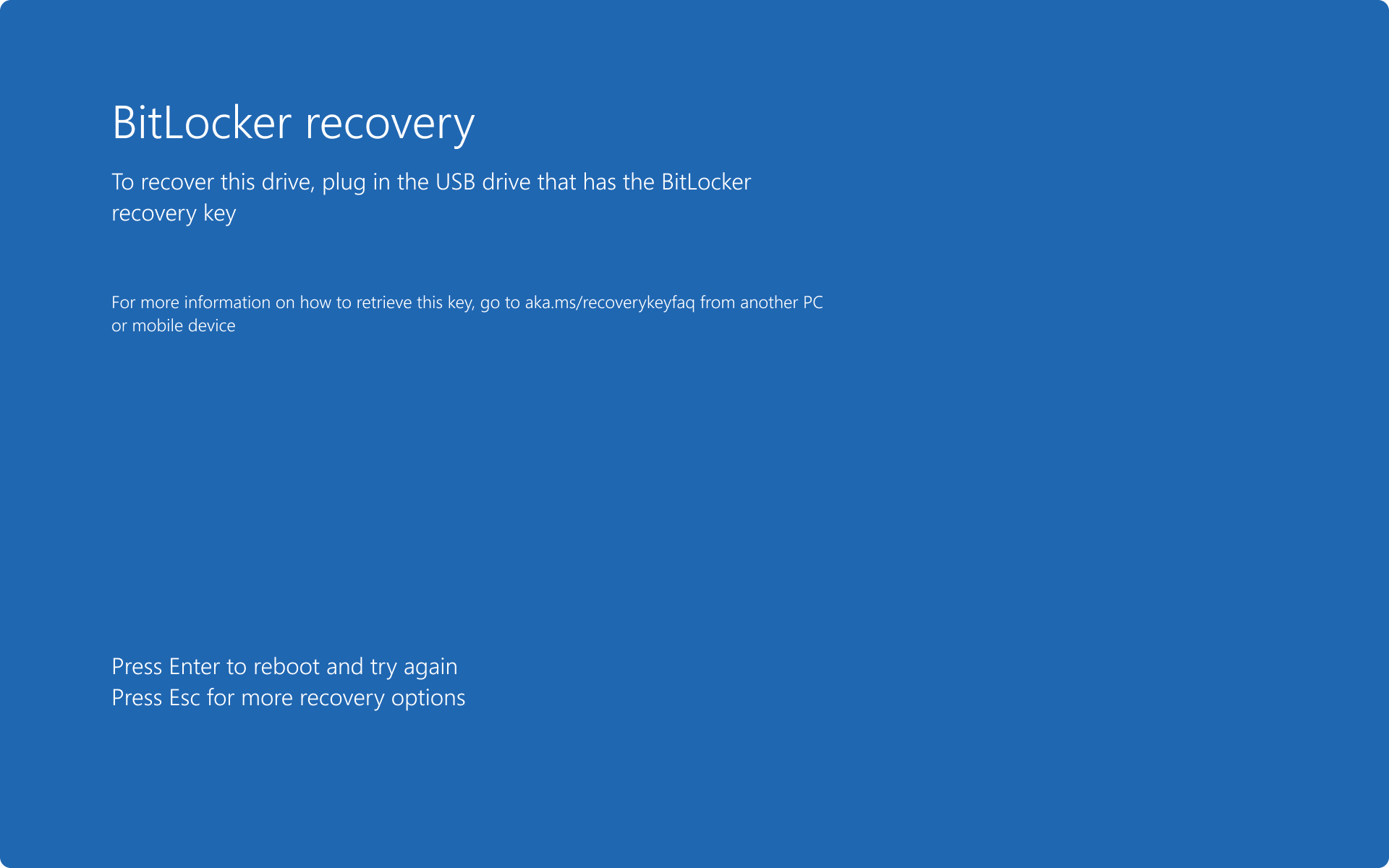

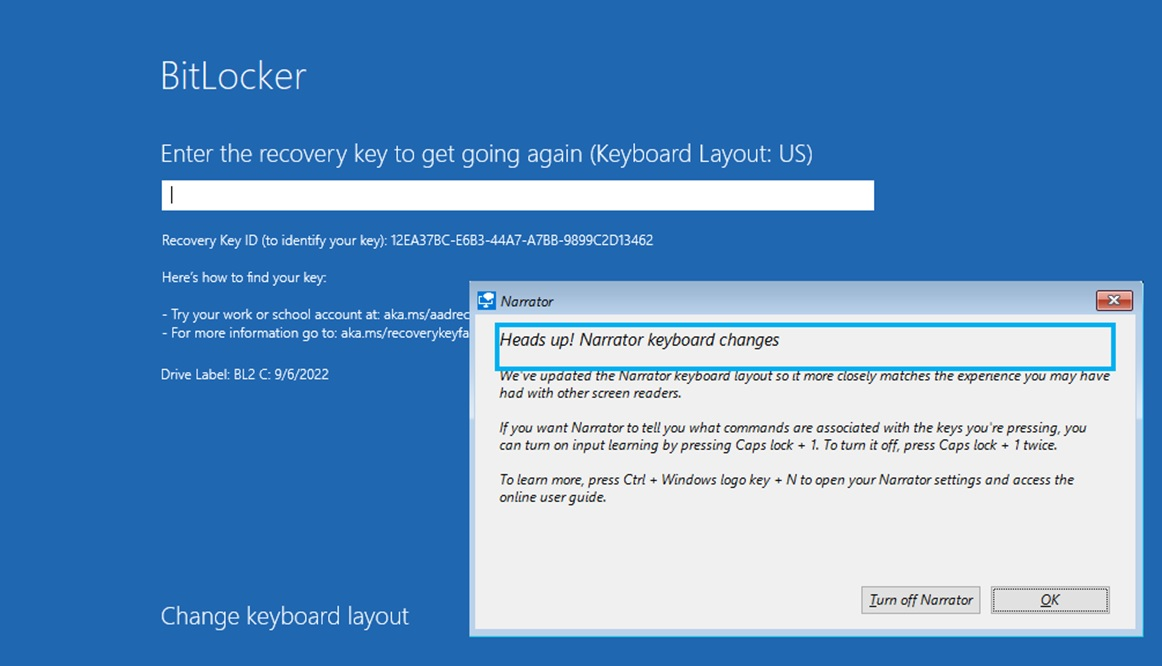

Экран восстановления BitLocker, отображаемый Windows RE, содержит специальные возможности, такие как экранный диктор и экранная клавиатура, которые помогут вам ввести клавишу восстановления BitLocker:

- Чтобы активировать экранный диктор во время восстановления BitLocker в Windows RE, нажмите клавишу WIN + CTRL + ВВОД

- Чтобы активировать экранную клавиатуру, коснитесь элемента управления текстовым вводом.

Если ключ восстановления BitLocker запрашивается диспетчером загрузки Windows, эти средства могут быть недоступны.

Параметры восстановления BitLocker

В сценарии восстановления могут быть доступны следующие параметры восстановления доступа к диску в зависимости от параметров политики, применяемых к устройствам:

- Пароль восстановления: 48-значный номер, используемый для разблокировки тома в режиме восстановления. Пароль восстановления можно сохранить в виде текстового файла, распечатать или сохранить в Microsoft Entra ID или Active Directory. Пользователь может указать пароль восстановления, если он доступен

-

Ключ восстановления: ключ шифрования, хранящийся на съемных носителях, который можно использовать для восстановления данных, зашифрованных на томе BitLocker. Имя файла имеет формат

<protector_id>.bek. Для диска ОС ключ восстановления можно использовать для получения доступа к устройству, если BitLocker обнаруживает условие, которое не позволяет разблокировать диск при запуске устройства. Ключ восстановления также можно использовать для получения доступа к фиксированным дискам с данными и съемным дискам, зашифрованным с помощью BitLocker, если по какой-либо причине пароль забыт или устройство не может получить доступ к диску.

- Пакет ключей: ключ расшифровки, который можно использовать со средством восстановления BitLocker для восстановления критически важных частей диска и восстановления данных. С помощью пакета ключей и пароля восстановления или ключа восстановления можно расшифровать части поврежденного диска, защищенного BitLocker. Каждый пакет ключей работает только для диска с соответствующим идентификатором диска. Пакет ключей не создается автоматически и может быть сохранен в файле или в доменные службы Active Directory. Пакет ключей не может храниться в Microsoft Entra ID

- Сертификат агента восстановления данных. Агент восстановления данных (DRA) — это тип сертификата, который связан с субъектом безопасности Active Directory и может использоваться для доступа к любым зашифрованным дискам BitLocker, настроенным с соответствующим открытым ключом. Dra могут использовать свои учетные данные для разблокировки диска. Если диск является диском ОС, диск должен быть подключен как диск данных на другом устройстве, чтобы DRA разблокировал его.

Совет

Пароль восстановления и ключ восстановления могут быть предоставлены пользователями в панель управления апплете (для данных и съемных дисков) или на экране восстановления перед загрузки. Рекомендуется настроить параметры политики для настройки экрана восстановления перед загрузкой, например путем добавления настраиваемого сообщения, URL-адреса и контактных данных службы поддержки. Дополнительные сведения см. в статье Экран восстановления BitLocker перед загрузки.

При планировании процесса восстановления BitLocker сначала ознакомьтесь с текущими рекомендациями организации по восстановлению конфиденциальной информации. Пример:

| ☑️ | Вопрос |

|---|---|

| 🔲 | Как организация обрабатывает потерянные или забытые пароли? |

| 🔲 | Как организация выполняет сброс ПИН-кода интеллектуального карта? |

| 🔲 | Разрешено ли пользователям сохранять или извлекать сведения о восстановлении для принадлежащих им устройств? |

| 🔲 | Сколько вы хотите, чтобы пользователи участвовали в процессе настройки BitLocker? Вы хотите, чтобы пользователи взаимодействовали с процессом, молчали или и то, и другое? |

| 🔲 | Где хранить ключи восстановления BitLocker? |

| 🔲 | Включить смену паролей восстановления? |

Ответы на вопросы помогают определить лучший процесс восстановления BitLocker для организации и соответствующим образом настроить параметры политики BitLocker. Например, если в организации есть процесс сброса паролей, аналогичный процесс можно использовать для восстановления BitLocker. Если пользователям запрещено сохранять или извлекать сведения о восстановлении, организация может использовать агенты восстановления (DRA) или автоматически создавать резервные копии данных.

Следующие параметры политики определяют методы восстановления, которые можно использовать для восстановления доступа к диску, защищенному BitLocker.

- Выберите способы восстановления дисков операционной системы с защитой BitLocker

- Выберите способы восстановления фиксированных дисков с защитой BitLocker

- Выберите, как можно восстановить съемные диски с защитой BitLocker

Совет

В каждой из этих политик выберите Сохранить сведения о восстановлении BitLocker, чтобы доменные службы Active Directory, а затем выберите сведения о восстановлении BitLocker для хранения в AD DS. Используйте параметр Не включать BitLocker до тех пор, пока сведения о восстановлении не будут сохранены в AD DS, чтобы запретить пользователям включать BitLocker, если только резервное копирование сведений о восстановлении BitLocker для диска Microsoft Entra ID или AD DS не будет выполнено.

Пароль восстановления BitLocker

Чтобы восстановить BitLocker, пользователь может использовать пароль восстановления, если он доступен. Пароль восстановления BitLocker уникален для устройства, на который он был создан, и его можно сохранить разными способами. В зависимости от настроенных параметров политики пароль восстановления может быть следующим:

- Сохранено в Microsoft Entra ID для Microsoft Entra присоединено

- Сохранено в AD DS для устройств, присоединенных к Active Directory

- Сохранено в текстовом файле

- Напечатано

Доступ к паролю восстановления позволяет владельцу разблокировать том, защищенный BitLocker, и получить доступ ко всем его данным. Поэтому для организации важно установить процедуры для управления доступом к паролям восстановления и обеспечить их безопасное хранение отдельно от устройств, которые они защищают.

Примечание.

Ключ восстановления BitLocker можно сохранить в учетной записи Майкрософт пользователя. Этот параметр доступен для устройств, не являющихся членами домена и использующих учетную запись Майкрософт. Хранение пароля восстановления в учетной записи Майкрософт — это рекомендуемый по умолчанию метод хранения ключей восстановления для устройств, которые не Microsoft Entra присоединены или присоединены к Active Directory.

Резервное копирование пароля восстановления должно быть настроено до включения BitLocker, но также может выполняться после шифрования, как описано в руководстве по операциям BitLocker.

Предпочтительная методология резервного копирования в организации заключается в автоматическом хранении сведений о восстановлении BitLocker в центральном расположении. В зависимости от требований организации сведения о восстановлении могут храниться в Microsoft Entra ID, AD DS или файловых ресурсах.

Рекомендуется использовать следующие методы резервного копирования BitLocker:

- Для устройств, присоединенных к Microsoft Entra, сохраните ключ восстановления в Microsoft Entra ID

- Для устройств, присоединенных к Active Directory, сохраните ключ восстановления в AD DS.

Примечание.

Нет автоматического способа хранения ключа восстановления для съемных запоминающих устройств в Microsoft Entra ID или AD DS. Однако для этого можно использовать PowerShell или manage.bde.exe команду . Дополнительные сведения и примеры см. в руководстве по операциям BitLocker.

Агенты восстановления данных

DrA можно использовать для восстановления дисков ОС, фиксированных дисков данных и съемных дисков с данными. Однако при использовании для восстановления дисков ОС диск операционной системы должен быть подключен к другому устройству в качестве диска данных , чтобы DRA мог разблокировать диск. Агенты восстановления данных добавляются на диск при его шифровании и могут быть обновлены после шифрования.

Преимущество использования DRA вместо восстановления пароля или ключа заключается в том, что DRA выступает в качестве ключа master для BitLocker. С помощью DRA можно восстановить любой том, защищенный политикой, без необходимости находить определенный пароль или ключ для каждого отдельного тома.

Чтобы настроить dra для устройств, присоединенных к домену Active Directory, необходимо выполнить следующие действия.

- Получите сертификат DRA. Следующие атрибуты использования ключей и расширенные атрибуты использования ключа проверяются BitLocker перед использованием сертификата.

- Если атрибут использования ключа присутствует, он должен быть следующим:

CERT_DATA_ENCIPHERMENT_KEY_USAGECERT_KEY_AGREEMENT_KEY_USAGECERT_KEY_ENCIPHERMENT_KEY_USAGE

- Если атрибут расширенного использования ключа (EKU) присутствует, он должен иметь один из следующих значений:

- Как указано в параметре политики или по умолчанию

1.3.6.1.4.1.311.67.1.1 - Любой идентификатор объекта EKU, поддерживаемый центром сертификации (ЦС)

- Как указано в параметре политики или по умолчанию

- Если атрибут использования ключа присутствует, он должен быть следующим:

- Добавьте DRA через групповую политику с помощью пути:Политики>конфигурации> компьютераПараметры>Windows Параметры безопасности Политики открытых>ключей>BitLocker Drive Encryption

- Настройте параметр политики Укажите уникальные идентификаторы для организации , чтобы связать уникальный идентификатор с новым диском, включенным с помощью BitLocker. Поле идентификации — это строка, которая используется для уникальной идентификации подразделения или организации. Поля идентификации необходимы для управления агентами восстановления данных на дисках, защищенных BitLocker. BitLocker управляет ИАО только в том случае, если на диске присутствует поле идентификации и совпадает со значением, настроенным на устройстве.

- Настройте следующие параметры политики, чтобы разрешить восстановление с помощью DRA для каждого типа диска:

Сведения о восстановлении BitLocker, хранящиеся в Microsoft Entra ID

Сведения о восстановлении BitLocker для Microsoft Entra присоединенных устройств можно хранить в Microsoft Entra ID. Преимущество хранения паролей восстановления BitLocker в Microsoft Entra ID заключается в том, что пользователи могут легко получать пароли для устройств, назначенных им, из Интернета, не обращаясь в службу поддержки.

Доступ к паролям восстановления также можно делегировать службе поддержки, чтобы упростить сценарии поддержки.

Сведения о пароле восстановления BitLocker, хранящиеся в Microsoft Entra ID, являются типом bitlockerRecoveryKey ресурса. Ресурс можно получить из Центр администрирования Microsoft Entra, центра администрирования Microsoft Intune (для устройств, зарегистрированных в Microsoft Intune), с помощью PowerShell или Microsoft Graph. Дополнительные сведения см. в разделе Тип ресурса bitlockerRecoveryKey.

Сведения о восстановлении BitLocker, хранящиеся в AD DS

Сведения о восстановлении BitLocker для устройства, присоединенного к домену Active Directory, можно хранить в AD DS. Сведения хранятся в дочернем объекте самого объекта компьютера. Каждый объект восстановления BitLocker содержит пароль восстановления и другие сведения о восстановлении. Под каждым объектом компьютера может существовать несколько объектов восстановления BitLocker, так как с томом с поддержкой BitLocker может быть несколько паролей восстановления.

Имя объекта восстановления BitLocker включает глобальный уникальный идентификатор (GUID) и сведения о дате и времени для фиксированной длины 63 символов. Синтаксис : <Object Creation Date and Time><Recovery GUID>.

Примечание.

Active Directory ведет журнал всех паролей восстановления для объекта компьютера. Старые ключи восстановления не удаляются из AD DS автоматически, если не удаляется объект компьютера.

Общее имя (cn) для объекта восстановления BitLocker — ms-FVE-RecoveryInformation. Каждый ms-FVE-RecoveryInformation объект имеет следующие атрибуты:

| Имя атрибута | Описание |

|---|---|

ms-FVE-RecoveryPassword |

Пароль восстановления из 48 цифр, используемый для восстановления тома диска, зашифрованного BitLocker. |

ms-FVE-RecoveryGuid |

GUID, связанный с паролем восстановления BitLocker. В режиме восстановления BitLocker идентификатор GUID отображается пользователю, чтобы можно было найти правильный пароль восстановления для разблокировки тома. Guid также включается в имя объекта восстановления. |

ms-FVE-VolumeGuid |

GUID, связанный с томом диска, поддерживаемым BitLocker. Хотя пароль (хранящийся в ms-FVE-RecoveryGuid) уникален для каждого пароля восстановления, идентификатор тома является уникальным для каждого тома, зашифрованного BitLocker. |

ms-FVE-KeyPackage |

Ключ шифрования BitLocker тома, защищенный соответствующим паролем восстановления. С помощью этого пакета ключей и пароля восстановления (хранящегося в ms-FVE-RecoveryPassword), части тома, защищенного BitLocker, можно расшифровать, если диск поврежден. Каждый пакет ключей работает только для тома с соответствующим идентификатором тома (хранится в ms-FVE-VolumeGuid). Средство восстановления BitLocker можно использовать для использования пакета ключей. |

Дополнительные сведения об атрибутах BitLocker, хранящихся в AD DS, см. в следующих статьях:

Пакет ключей BitLocker не сохраняется по умолчанию. Чтобы сохранить пакет вместе с паролем восстановления в AD DS, в политике, которая управляет методом восстановления, необходимо выбрать параметр политики Резервное копирование пароля восстановления и пакета ключей . Пакет ключей также можно экспортировать из рабочего тома.

Если сведения о восстановлении не создаются в AD DS или вы хотите сохранить пакет ключей в альтернативном расположении, используйте следующую команду, чтобы создать пакет ключей для тома:

manage-bde.exe -KeyPackage C: -id <id> -path <path>

Файл с форматом BitLocker Key Package {<id>}.KPG имени создается по указанному пути.

Примечание.

Чтобы экспортировать новый пакет ключей из разблокированного, защищенного BitLocker тома, локальный администратор должен получить доступ к рабочему тому, прежде чем произойдет повреждение тома.

Дальнейшие действия

Узнайте, как получить сведения о восстановлении BitLocker для устройств, присоединенных к Microsoft Entra, Microsoft Entra с гибридным присоединением и присоединенных к Active Directory устройств, а также как восстановить доступ к заблокированным дискам.