Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Первичный маркер обновления (PRT) — это ключевой артефакт проверки подлинности Microsoft Entra в поддерживаемых версиях Windows, iOS/macOS, Android и Linux. PRT — это безопасный артефакт, специально выданный первопартнёрским брокерам токенов Майкрософт для обеспечения единого входа (SSO) в приложениях, используемых на этих устройствах. В этой статье объясняется, как выдается, используется и защищается PRT, улучшая вашу безопасность и обеспечивая единый вход (SSO) в нескольких приложениях.

В этой статье предполагается, что вы уже понимаете различные состояния устройства, доступные в идентификаторе Microsoft Entra ID, и как работает единый вход в Windows. Дополнительные сведения об устройствах в идентификаторе Microsoft Entra см. в разделе Что такое управление устройствами в идентификаторе Microsoft Entra ID?.

Ключевые термины и компоненты

Следующие компоненты Windows играют ключевую роль в запросе и использовании первичного маркера обновления (PRT):

| Термин | Описание |

|---|---|

| брокер | Брокер удостоверений — это служба, которая выступает в качестве посредника между поставщиками удостоверений (IdP) и поставщиками услуг (SP), упрощая проверку подлинности и авторизацию. Диспетчер веб-учетных записей — пример брокера удостоверений. |

| Поставщик облачной проверки подлинности (CloudAP) | CloudAP — это современное средство аутентификации для входа в Windows, которое проверяет пользователей при авторизации на устройстве с Windows 10 или более поздней версии. CloudAP предоставляет платформу плагинов, которую поставщики удостоверений могут использовать для обеспечения аутентификации в Windows с помощью учетных данных этого поставщика удостоверений. |

| Диспетчер веб-учетных записей (WAM) | WAM — это токен брокер по умолчанию на устройствах с Windows 10 или более новой версии. WAM также предоставляет платформу подключаемых модулей, на основе которой поставщики удостоверений могут создавать и включать единый вход для своих приложений, использующих этого поставщика удостоверений. |

| Подключаемый модуль Microsoft Entra CloudAP | Конкретный подключаемый модуль Microsoft Entra, созданный на платформе CloudAP, который проверяет учетные данные пользователя с идентификатором Microsoft Entra во время входа в Windows. |

| Плагин WAM Microsoft Entra | Плагин Microsoft Entra на платформе WAM, обеспечивающий единый вход в приложения, использующие Microsoft Entra ID для аутентификации. |

| Dsreg | Определенный компонент Microsoft Entra в Windows 10 или более поздней версии, который обрабатывает процесс регистрации устройства для всех состояний устройства. |

| Доверенный модуль платформы (TPM) | TPM — это аппаратный компонент, встроенный в устройство, предоставляющее аппаратные функции безопасности для секретов пользователей и устройств. Дополнительные сведения см. в статье Общие сведения о технологии доверенного платформенного модуля. |

Для чего используется PRT?

- Единый Sign-On (SSO) — после того как пользователь вошел в свое устройство, PRT предоставляет доступ к Microsoft 365, Azure и другим облачным приложениям, не требуя повторного ввода учетных данных. Приложения, такие как Office, Microsoft Edge и Teams, используют PRT через брокер для автоматической проверки подлинности пользователей, улучшения взаимодействия с пользователем, снижения потребности в нескольких входах и повышения производительности.

- Получение токенов — PRT используется для запроса токенов доступа и токенов обновления для различных служб (например: Outlook, Teams, SharePoint и т. д.) с помощью Диспетчера веб-учетных записей Windows (WAM) или брокерских плагинов на других платформах.

- Соответствие условному доступу — оно включает утверждения устройств и пользователей, которые оцениваются идентификатором Microsoft Entra для применения политик условного доступа (например, требования к соответствующим устройствам, MFA и т. д.).

Какие типы PRT?

На высоком уровне существует два различных типа артефактов PRT.

- Зарегистрированные устройства PRT привязаны к устройству с соответствующей идентификацией Microsoft Entra.

- Незарегистрированные PRT устройства привязаны к устройству, не имеющему удостоверения Microsoft Entra, которое связано с парой криптографических ключей, созданных клиентом на устройстве.

Клиенты всегда пытаются использовать "зарегистрированные PRT устройства" каждый раз, когда это возможно. PRT соответствуют политикам регистрации устройств только в том случае, если они выданы для зарегистрированных устройств. Незарегистрированные PRT устройства используются в сценариях, когда устройство не имеет удостоверения Microsoft Entra, например при входе пользователя в браузер на личном устройстве или при входе пользователя в приложение, которое не поддерживает регистрацию устройств.

Могу ли я увидеть, что находится в PRT?

PRT — это непрозрачный большой двоичный объект, отправленный из Microsoft Entra, содержимое которого не известно ни одному клиентскому компоненту. Вы не можете видеть, что находится внутри PRT.

Как выдается PRT?

Для зарегистрированных устройств PRT PRT выдается пользователям на зарегистрированных устройствах. Более подробные сведения о регистрации устройств см. в статье Windows Hello для бизнеса и регистрация устройств. Во время регистрации устройства компонент dsreg создает два набора пар криптографических ключей:

- ключ устройства (dkpub/dkpriv);

- Транспортный ключ (tkpub/tkpriv).

PRT можно выдавать только при наличии брокера идентификатора Microsoft Entra. Брокер — это компонент, распределенный со следующими приложениями: Корпоративный портал Intune на macOS и Linux, Authenticator в iOS, Authenticator, Link to Windows и Корпоративный портал в Android. На Mac требуется управление мобильными устройствами (MDM) для активации брокера вместе с профилем расширения единого входа: подключаемого модуля Apple SSO.

Если устройство имеет рабочий и действующий модуль TPM/безопасное аппаратное хранилище, то закрытые ключи привязаны к защищенному хранилищу устройства на поддерживаемых платформах. Публичные ключи отправляются в Microsoft Entra ID при регистрации устройства, чтобы проверить состояние устройства во время PRT-запросов.

PRT выдается во время проверки подлинности пользователя на устройстве Windows 10 и более поздних версий в двух сценариях:

- Присоединение к Microsoft Entra или гибридное присоединение к Microsoft Entra: PRT выдается во время входа в систему Windows, когда пользователь входит с учетными данными своей организации. PRT выдается со всеми поддерживаемыми Windows 10 или более поздних версий учетными данными, например, паролем и Windows Hello для бизнеса. В этом сценарии подключаемый модуль Microsoft Entra CloudAP является основным центром для PRT

-

Зарегистрированное устройство Microsoft Entra: PRT выдается, когда пользователь добавляет вторую рабочую учетную запись на устройство с Windows 10 или более поздней версии. Пользователи могут добавлять учетную запись в Windows 10 или более поздней версии двумя способами:

- Добавив учетную запись с помощью запроса Разрешить организации управлять моим устройством после входа в приложение (например, Outlook).

- Добавив учетную запись из раздела Параметры>Учетные записи>Доступ к учетной записи места работы или учебного заведения>Подключение.

В сценариях зарегистрированных устройств Microsoft Entra плагин Microsoft Entra WAM является основным авторитетом для PRT, так как вход в Windows не осуществляется с этой учетной записью Microsoft Entra.

Поведение браузера

Браузеры получают доступ к PRT несколькими способами в зависимости от операционной системы:

Windows — переместит PRT из брокера в следующие браузеры:

Microsoft Edge

Firefox

Хром

Список поддерживаемых браузеров доступен здесь: поддерживаемые браузеры

Примечание.

Клиенты, которые активируют федерацию Entra с поставщиками удостоверений, не относящимися к Microsoft, должны настроить этих поставщиков для поддержки протокола WS-Trust, чтобы обеспечить выдачу PRT на устройствах с Windows 10 или более поздними версиями. Без WS-Trust для федеративных случаев PRT нельзя выдавать пользователям на гибридных устройствах Microsoft Entra или подключенных к Microsoft Entra устройствах.

Примечание.

Для ADFS usernamemixed требуются конечные точки. Если Smartcard/certificate используется во время входа в Windows, то certificatemixed конечные точки необходимо настроить в ADFS.

windowstransport должен быть включен только в качестве конечных точек, обращённых к интрасети, и не должен использоваться в качестве конечных точек для экстрасети через прокси веб-приложения.

Примечание.

Политики условного доступа Microsoft Entra не оцениваются при выдаче PRT.

Примечание.

Мы не поддерживаем поставщиков учетных данных, отличных от Майкрософт, для выдачи и продления PRT Microsoft Entra.

Как используется PRT?

PRT используют два ключевых компонента в Windows:

- Подключаемый модуль Microsoft Entra CloudAP: во время входа в Windows подключаемый модуль Microsoft Entra CloudAP запрашивает PRT из Microsoft Entra ID, используя учетные данные, предоставленные пользователем. Он также кэширует PRT, чтобы включить кэшированный вход, если у пользователя нет доступа к Интернету.

-

Плагин Microsoft Entra WAM: когда пользователи пытаются получить доступ к приложениям, плагин Microsoft Entra WAM использует PRT для включения единого входа в Windows 10 и более поздних версиях. Плагин WAM Microsoft Entra использует PRT для запроса токенов обновления и доступа для приложений, использующих WAM для запросов токенов. Он также позволяет выполнять единый вход в браузерах, внедряя PRT в запросы браузера. Единый вход в браузере в Windows 10 или более поздней версии поддерживается в Microsoft Edge (встроенно), Chrome (с помощью расширения Аккаунты Windows 10) и Mozilla Firefox версии 91+ (параметр Firefox Windows SSO).

Примечание.

В случаях, когда у пользователя есть две учетные записи из одного клиента Microsoft Entra, вошедшего в приложение браузера, проверка подлинности устройства, предоставляемая PRT основной учетной записи, автоматически применяется ко второй учетной записи. В результате вторая учетная запись также удовлетворяет требованиям политики условного доступа, основанной на устройствах, в тенанте.

Какое время существования PRT?

После выдачи PRT действителен в течение 90 дней и постоянно обновляется до тех пор, пока пользователь активно использует устройство. Организации могут требовать повторной аутентификации пользователей для доступа к ресурсам с помощью управления частотой сеанса входа

Как производится обновление PRT?

Платформа Windows

PRT обновляется двумя разными способами:

- Плагин Microsoft Entra CloudAP каждые 4 часа: Плагин CloudAP обновляет PRT каждые 4 часа во время входа в систему Windows. Если в течение этого времени у пользователя нет подключения к Интернету, подключаемый модуль CloudAP обновит PRT после подключения устройства к Интернету и нового входа в Windows.

-

Подключаемый модуль Microsoft Entra WAM при запросах маркера приложения: подключаемый модуль WAM обеспечивает единый вход на устройствах под управлением Windows 10 или более новых версий, позволяя фоновые запросы маркеров для приложений. Плагин WAM может обновить PRT во время этих запросах токенов двумя способами.

- Приложение тихо запрашивает WAM для получения маркера доступа, но для этого приложения нет токена обновления. В этом случае WAM использует PRT, чтобы запросить токен для приложения и получает новый PRT в ответ.

- Приложение запрашивает WAM для токена доступа, но PRT является недопустимым или идентификатор Microsoft Entra ID требует дополнительной авторизации (например, многофакторная аутентификация Microsoft Entra). В этом сценарии WAM инициирует интерактивный вход, требующий от пользователя повторной проверки подлинности или предоставления дополнительной проверки подлинности, а новый PRT выдан при успешной проверке подлинности.

В среде ADFS прямая линия видимости контроллера домена не требуется для продления PRT. Для продления PRT требуются только конечные точки /adfs/services/trust/2005/usernamemixed и /adfs/services/trust/13/usernamemixed, включенные на прокси-сервере с использованием протокола WS-Trust.

Конечные точки транспорта Windows необходимы для проверки пароля только при его изменении, но не для обновления PRT.

Основные рекомендации

- На устройствах, присоединенных к Microsoft Entra и гибридно присоединенных к Microsoft Entra, подключаемый модуль CloudAP является основным авторитетом для PRT. Если PRT обновляется во время запроса токена на основе WAM, PRT отправляется обратно в подключаемый модуль CloudAP, который проверяет допустимость PRT с Microsoft Entra ID до его принятия.

Примечание.

Политики условного доступа Microsoft Entra не оцениваются при продлении PRT.

Как защищен PRT?

PRT защищен путем привязки его к устройству, в которое пользователь вошел в систему. При наличии и поддержке будет использоваться аппаратная привязка.

Идентификатор Microsoft Entra и Windows 10 или более поздней версии обеспечивают защиту PRT с помощью следующих методов:

- Во время первого входа: во время первого входа prT выдается путем подписывания запросов с помощью криптографического шифрования ключа устройства, созданного во время регистрации устройства. На устройстве с действующим и работающим модулем TPM, ключ устройства защищён этим модулем, что предотвращает любой вредоносный доступ. PrT не выдается, если соответствующая подпись ключа устройства не может быть проверена.

- Во время запросов маркера и продления: при выпуске PRT Microsoft Entra ID также выдает зашифрованный ключ сеанса устройству. Он зашифрован с помощью открытого транспортного ключа (tkpub), который создается и отправляется в Microsoft Entra ID в качестве части регистрации устройства. Этот сеансовый ключ может быть расшифрован только частным ключом транспортировки (tkpriv), защищенным модулем TPM. Ключ сеанса — это ключ проверки владения (POP) для любых запросов, отправленных в Microsoft Entra ID. Ключ сессии также защищен модулем TPM, и другие компоненты ОС не могут получить к нему доступ. Запросы токенов или запросы на обновление PRT надежно подписаны этим сеансовым ключом при помощи TPM и, следовательно, не могут быть изменены. Microsoft Entra запрещает любые запросы с устройства, которое не подписано соответствующим ключом сеанса.

Обеспечивая безопасность этих ключей с помощью доверенного платформенного модуля (TPM), мы улучшаем защиту PRT от злоумышленников, пытающихся украсть ключи или повторно воспроизвести PRT. Таким образом, использование доверенного платформенного модуля значительно повышает безопасность устройств, присоединенных к Microsoft Entra, гибридно присоединенных устройств Microsoft Entra и зарегистрированных устройств Microsoft Entra в отношении кражи учетных данных. Для обеспечения производительности и надежности TPM 2.0 является рекомендуемой версией для всех сценариев регистрации устройств Microsoft Entra в Windows 10 или более поздней версии. После обновления Windows 10 1903 идентификатор Microsoft Entra ID не использует TPM 1.2 для любого из указанных выше ключей из-за проблем с надежностью.

Как защищены токены приложений?

Общие сведения о том, как маркеры защищены в целом, см. в разделе "Защита маркеров в идентификаторе Microsoft Entra ID"

- Когда приложение запрашивает токен через WAM, Microsoft Entra ID выдает токен доступа и в некоторых видах запросов токен обновления. Однако WAM возвращает токен доступа только приложению и защищает токен обновления.

- Если это токен обновления для пользователя с единой системой входа (SSO), то этот токен обновления привязан к устройству с использованием ключа сеанса (такого же, как PRT) или ключа устройства.

- Если это маркер обновления для пользователя, не использующего SSO, то этот маркер обновления не привязан к устройству.

- Все токены обновления шифруются средством защиты данных DPAPI.

Как защищены файлы cookie браузера

Когда PRT получает требование MFA?

PRT может получить утверждение многофакторной проверки подлинности в определенных сценариях. Когда PRT на основе MFA используется для запроса токенов для приложений, к этим токенам передается утверждение MFA. Эта возможность упрощает работу пользователей, предотвращая необходимое прохождение MFA в каждом приложении. PRT может получить MFA-запрос следующими способами:

-

Войдите с помощью Windows Hello для бизнеса: Windows Hello для бизнеса заменяет пароли и использует криптографические ключи для обеспечения строгой двухфакторной проверки подлинности. Windows Hello для бизнеса относится к конкретному пользователю на устройстве, и для его настройки требуется многофакторная аутентификация. Когда пользователь входит в систему с помощью Windows Hello для бизнеса, PRT пользователя получает подтверждение MFA. Этот сценарий также относится к пользователям, выполняющих вход при помощи смарт-карт, если проверка подлинности смарт-карты создает утверждение MFA из ADFS.

- Так как Windows Hello для бизнеса считается многофакторной аутентификацией, утверждение MFA обновляется при обновлении PRT, поэтому срок действия MFA будет постоянно продлеваться при входе пользователей с помощью Windows Hello для бизнеса.

-

MFA во время интерактивного входа WAM: во время запроса токена через WAM, если пользователю требуется выполнить MFA для доступа к приложению, PRT, который обновляется во время этого взаимодействия, отмечается с утверждением MFA.

- В этом случае утверждение многофакторной аутентификации (MFA) не обновляется постоянно, поэтому длительность MFA зависит от срока службы, заданного в каталоге.

- Когда для доступа к приложению используется предыдущий PRT и RT, PRT и RT считаются первым подтверждением проверки подлинности. Требуется новый RT с вторым подтверждением и заявлением MFA. Этот процесс также выдаёт новый PRT и RT.

- Windows 10 и более поздние версии поддерживают разделенный список PRT для каждой учетной записи. Таким образом, существует PRT для каждого из следующих: Windows Hello для бизнеса, пароля или смарт-карты. Секционирование гарантирует, что утверждения MFA будут изолированы в зависимости от используемых учетных данных и не смешиваются во время запросов токенов.

Примечание.

При использовании пароля для входа в Windows 10 или более новую версию присоединенного устройства Microsoft Entra или гибридного присоединенного устройства Microsoft Entra может потребоваться MFA во время интерактивного входа с использованием WAM после изменения ключа сеанса, связанного с PRT, в зависимости от того, прошел ли пользователь процесс 2FA в рамках этого сеанса.

Как аннулируется PRT?

PRT становится недействительным в следующих случаях:

- Недопустимый пользователь: если пользователь удален или отключен в идентификаторе Microsoft Entra, его PRT недопустим и не может использоваться для получения маркеров для приложений. Если удаленный или отключенный пользователь уже входил в устройство ранее, он сможет зайти в систему, используя данные кэшированного входа, до тех пор, пока CloudAP не узнает о их недействительном состоянии. После того как CloudAP определит, что пользователь является недопустимым, он блокирует последующие входы в систему. Недопустимый пользователь автоматически блокирует вход на новые устройства, которые не кэшируют свои учетные данные.

- Недопустимое устройство: если устройство удалено или отключено в идентификаторе Microsoft Entra, PRT, полученное на этом устройстве, является недействительным и не может использоваться для получения маркеров для других приложений. Если пользователь уже вошел в систему на недопустимом устройстве, он может и дальше это делать. Но все токены на устройстве недействительны, и у пользователя нет SSO к каким-либо ресурсам с этого устройства.

-

Изменение пароля: Если пользователь получил PRT с паролем, PRT аннулируется Microsoft Entra ID при изменении пользователем пароля. В результате изменения пароля пользователь получает новый PRT. Это аннулирование может произойти двумя разными способами:

- Если пользователь входит в Систему Windows с новым паролем, CloudAP удаляет старый PRT и запрашивает идентификатор Microsoft Entra для выдачи нового prT с новым паролем. Если у пользователя нет подключения к Интернету, новый пароль не может быть проверен, Windows может потребовать, чтобы пользователь ввел свой старый пароль.

- Если пользователь вошёл в систему, используя старый пароль, или изменил пароль после входа в Windows, старый PRT используется для всех запросов токенов, основанных на WAM. В этом сценарии пользователю предлагается повторно пройти аутентификацию во время запроса на получение токена WAM, после чего выдаётся новый PRT.

- Проблемы доверенного платформенного модуля: Иногда TPM устройства может сбоить или отказать, что приводит к недоступности ключей, защищенных TPM. В этом случае устройство не может получить PRT или запрашивать токены с помощью существующего PRT, так как он не способен доказать владение криптографическими ключами. В результате любой существующий PRT недействителен идентификатором Microsoft Entra. Когда Windows 10 обнаруживает сбой, он инициирует поток восстановления для повторной регистрации устройства с помощью новых криптографических ключей. При гибридном присоединении Microsoft Entra, как и при начальной регистрации, восстановление происходит в фоновом режиме без участия пользователя. Для присоединенных к Microsoft Entra устройств или зарегистрированных устройств Microsoft Entra необходимо выполнить восстановление пользователем, у которого есть права администратора на устройстве. В этом сценарии поток восстановления инициируется запросом Windows, который позволяет пользователю успешно восстановить устройство.

Подробно о потоках

На следующих диаграммах представлены основные сведения о процессе выдачи, обновления и использования PRT для запроса токена доступа для приложения. Кроме того, эти шаги также описывают, как ранее упомянутые механизмы безопасности применяются во время этих взаимодействий.

Ниже приведены подробные потоки, относящиеся к операционной системе Windows.

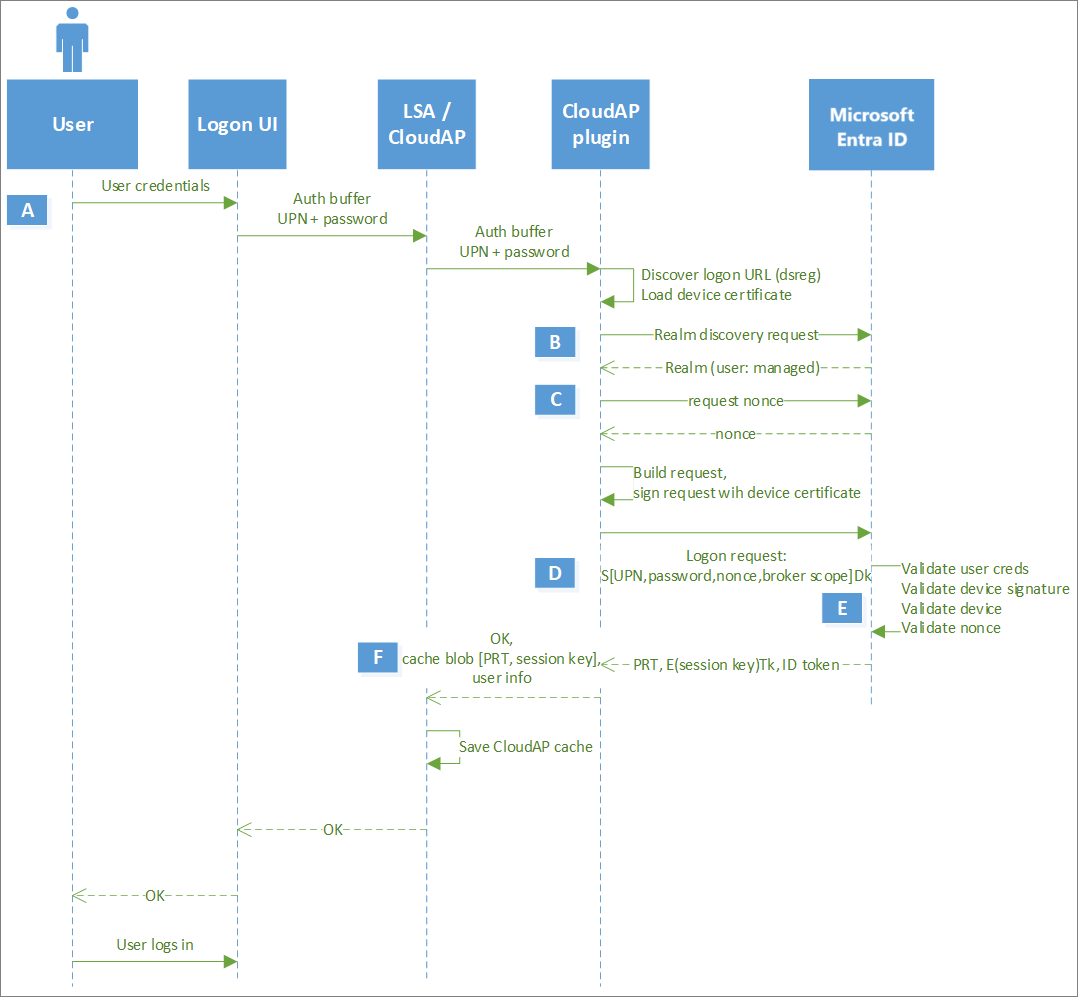

Выдача PRT во время первого входа (Windows)

Примечание.

На устройствах, присоединенных к Microsoft Entra, выдача PRT (шаги A-F) выполняется синхронно, прежде чем пользователь сможет войти в Windows. На гибридных устройствах, присоединенных к Microsoft Entra, локальная служба Active Directory является основным центром. Таким образом, пользователь может войти в гибридную систему Microsoft Entra, присоединенную к Windows, после того как он может получить TGT для входа, а выдача PRT происходит асинхронно. Этот сценарий не применяется к зарегистрированным устройствам Microsoft Entra, так как вход не использует учетные данные Microsoft Entra.

Примечание.

В гибридной среде Windows, присоединенной к Microsoft Entra, выдача PRT происходит асинхронно. Выдача PRT может завершиться ошибкой из-за проблем с федеративным провайдером. Этот сбой может привести к проблемам входа при попытке пользователей получить доступ к облачным ресурсам. Важно проанализировать этот сценарий вместе с поставщиком федерации.

| Этап | Описание |

|---|---|

| А | Пользователь вводит свой пароль в пользовательском интерфейсе входа. LogonUI передает учетные данные в буфер проверки подлинности в LSA, который в свою очередь внутренне передает его в CloudAP. CloudAP перенаправляет этот запрос в плагин CloudAP. |

| Б | Подключаемый модуль CloudAP инициирует запрос на обнаружение области для идентификации поставщика удостоверений для пользователя. Если у арендатора пользователя настроен поставщик федерации, идентификатор Microsoft Entra возвращает конечную точку MEX (Metadata Exchange) поставщика федерации. Если нет, идентификатор Microsoft Entra возвращает информацию о том, что пользователем управляет, что означает, что пользователь может аутентифицироваться с помощью идентификатора Microsoft Entra. |

| С | Если пользователь находится под управлением, CloudAP получает одноразовый код из Microsoft Entra ID. Если пользователь является членом федерации, модуль CloudAP запрашивает токен SAML (языка разметки утверждения безопасности) от поставщика федерации, используя учетные данные пользователя. Nonce запрашивается перед отправкой токена SAML в Microsoft Entra ID. |

| Д | Подключаемый модуль CloudAP создает запрос аутентификации с учетными данными пользователя, nonce и областью брокера, подписывает запрос ключом устройства (dkpriv) и отправляет его в Microsoft Entra ID. В федеративной среде подключаемый модуль CloudAP использует токен SAML, возвращаемый поставщиком федерации, вместо учетных данных пользователя. |

| Е | Идентификатор Microsoft Entra проверяет учетные данные пользователя, nonce и подпись устройства, подтверждает, что устройство действительно для арендатора, и выдает зашифрованный PRT. Наряду с PRT идентификатор Microsoft Entra также выдает симметричный ключ, называемый ключ сеанса, зашифрованный идентификатором Microsoft Entra с помощью ключа транспорта (tkpub). Кроме того, сеансовый ключ также внедряется в маркер PRT. Сеансовый ключ действует как ключ подтверждения владения (PoP) для последующих запросов с использованием PRT. |

| Ф | Подключаемый модуль CloudAP передает зашифрованный PRT-токен и сеансовый ключ в CloudAP. CloudAP запрашивает у TPM расшифровать ключ сеанса, используя ключ транспорта (tkpriv), и повторно зашифровать его с помощью собственного ключа TPM. CloudAP сохраняет зашифрованный сеансовый ключ в своём кэше вместе с PRT. |

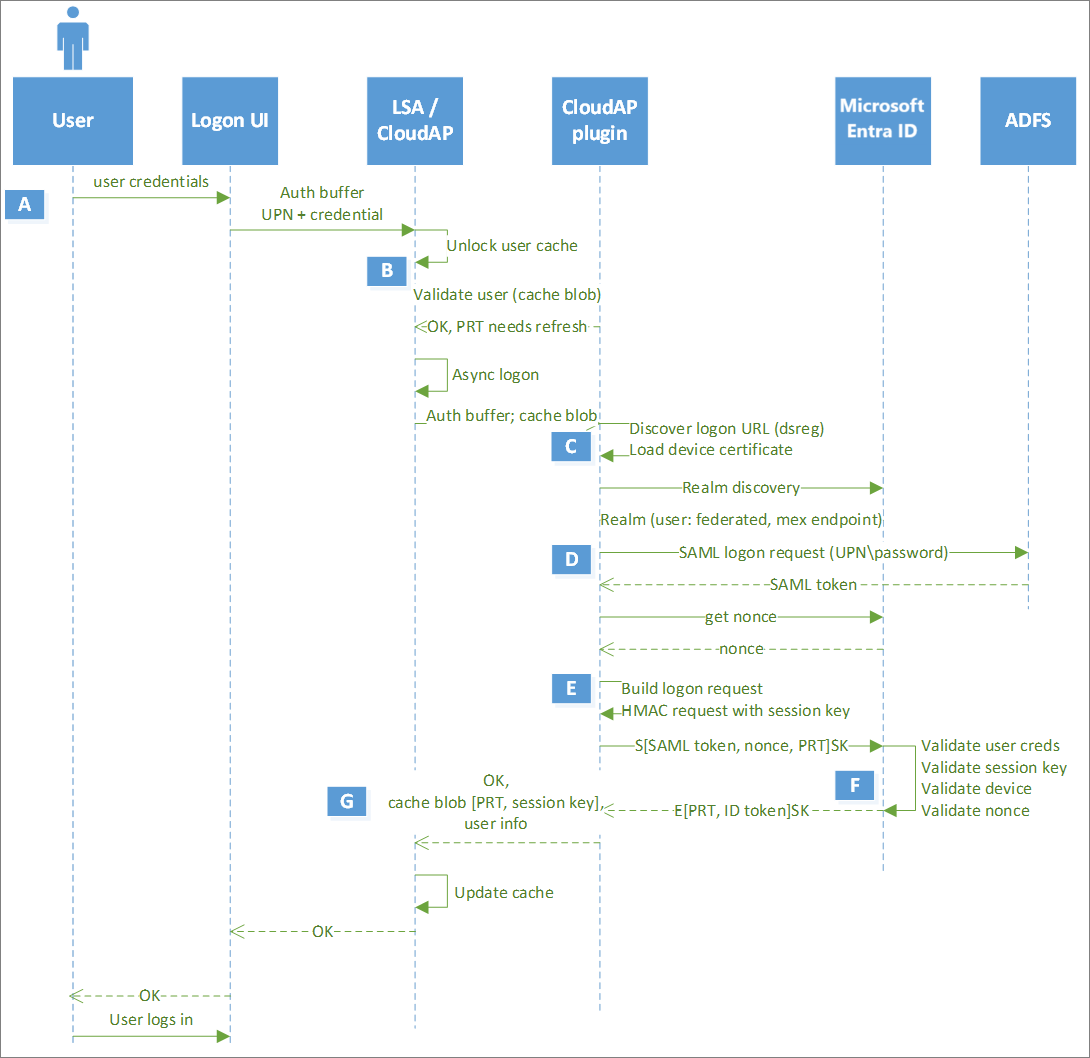

Продление PRT в последующих входах (Windows)

| Этап | Описание |

|---|---|

| А | Пользователь вводит свой пароль в пользовательском интерфейсе входа. LogonUI передает учетные данные в буфер проверки подлинности в LSA, который в свою очередь внутренне передает его в CloudAP. CloudAP перенаправляет этот запрос в плагин CloudAP. |

| Б | Если пользователь ранее вошел в сеанс, Windows инициирует кэшированный вход и проверяет учетные данные для входа пользователя. Каждые 4 часа плагин CloudAP инициирует асинхронное обновление PRT. |

| С | Подключаемый модуль CloudAP инициирует запрос на обнаружение области для идентификации поставщика удостоверений для пользователя. Если у клиента пользователя настроен поставщик федерации, идентификатор Microsoft Entra возвращает конечную точку обмена метаданными поставщика федерации (MEX). Если нет, идентификатор Microsoft Entra возвращает информацию о том, что пользователем управляет, что означает, что пользователь может аутентифицироваться с помощью идентификатора Microsoft Entra. |

| Д | Если пользователь является частью федерации, подключаемый модуль CloudAP запрашивает у поставщика федерации токен SAML с использованием учетных данных пользователя. Nonce запрашивается перед отправкой токена SAML в Microsoft Entra ID. Если пользователь управляется, CloudAP будет напрямую получать значение nonce из Microsoft Entra ID. |

| Е | Подключаемый модуль CloudAP создает запрос проверки подлинности с учетными данными пользователя, nonce и существующим PRT, подписывает запрос ключом сеанса и отправляет его в Microsoft Entra ID. В федеративной среде подключаемый модуль CloudAP использует токен SAML, возвращаемый поставщиком федерации, вместо учетных данных пользователя. |

| Ф | Идентификатор Microsoft Entra проверяет подпись ключа сеанса, сравнивая его с ключом сеанса, внедренным в PRT, проверяет несоответствие и проверяет, является ли устройство действительным в клиенте и выдает новый PRT. Как видно ранее, PRT снова сопровождается сеансовым ключом, зашифрованным Ключом транспорта (tkpub). |

| Г | Подключаемый модуль CloudAP передает зашифрованный PRT-токен и сеансовый ключ в CloudAP. CloudAP запрашивает TPM расшифровать ключ сеанса с помощью ключа транспорта (tkpriv) и заново зашифровать его, используя ключ самого TPM. CloudAP сохраняет зашифрованный сеансовый ключ в своём кэше вместе с PRT. |

Примечание.

PRT можно обновить внешне, без необходимости в VPN-подключении, когда usernamemixed конечные точки включены для внешнего доступа.

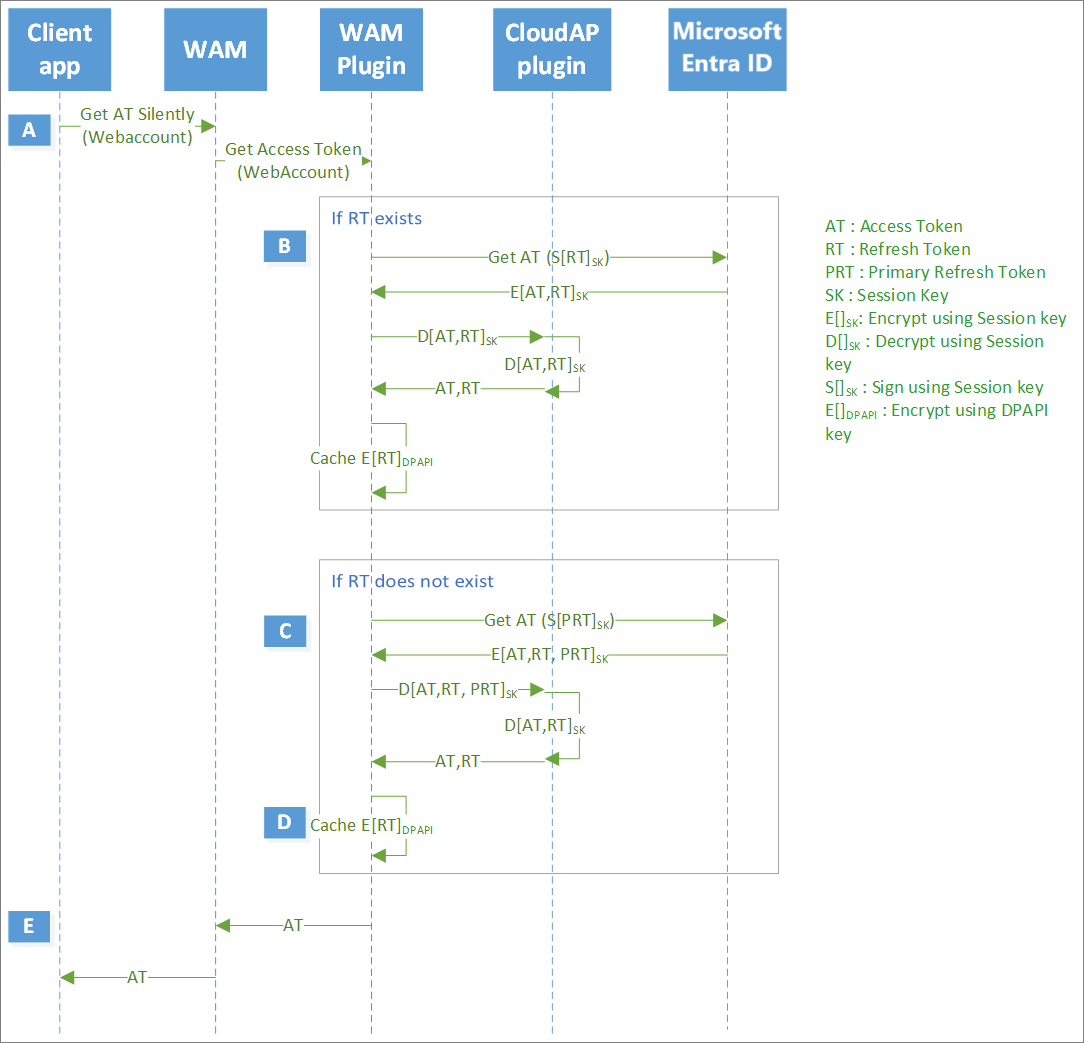

Использование PRT при запросах токенов приложений (Windows)

| Этап | Описание |

|---|---|

| А | Приложение, например Microsoft Outlook, инициирует запрос токена в систему WAM. WAM, в свою очередь, обращается к подключаемому модулю Microsoft Entra WAM для обработки запроса токена. |

| Б | Если токен обновления для приложения уже доступен, плагин Microsoft Entra WAM использует его для запроса токена доступа. Чтобы обеспечить подтверждение привязки устройства, подключаемый модуль WAM подписывает запрос с помощью сеансового ключа. Идентификатор Microsoft Entra проверяет ключ сеанса и выдает зашифрованные ключом сеанса токен доступа и новый токен обновления для приложения. Подключаемый модуль WAM запрашивает подключаемый модуль CloudAP для расшифровки токенов, который, в свою очередь, запрашивает TPM для расшифровки с использованием сеансового ключа, в результате чего подключаемый модуль WAM получает оба токена. Затем подключаемый модуль WAM предоставляет только токен доступа к приложению, в то время как он повторно шифрует токен обновления с помощью DPAPI и сохраняет его в собственном кэше. |

| С | Если токен обновления для приложения недоступен, плагин Microsoft Entra WAM использует PRT для запроса токена доступа. Чтобы подтвердить обладание, подключаемый модуль WAM подписывает запрос, содержащий маркер PRT, сеансовым ключом. Идентификатор Microsoft Entra проверяет подпись ключа сеанса, сравнивая её с ключом сеанса, встроенным в PRT, проверяет, является ли устройство действительным, и выдает токен доступа и токен обновления для приложения. Кроме того, Microsoft Entra ID может выдавать новый PRT (на основе цикла обновления), все они зашифрованы ключом сеанса. |

| Д | Подключаемый модуль WAM запрашивает подключаемый модуль CloudAP для расшифровки токенов, который, в свою очередь, запрашивает TPM для расшифровки с использованием сеансового ключа, в результате чего подключаемый модуль WAM получает оба токена. Затем плагин WAM предоставляет приложению только маркер доступа, а чтобы повторно зашифровать маркер обновления, он использует DPAPI и сохраняет его в своем собственном кэше. Подключаемый модуль WAM будет использовать маркер обновления в дальнейшем для этого приложения. Подключаемый модуль WAM также возвращает новый PRT в подключаемый модуль CloudAP, который проверяет PRT в Microsoft Entra ID, прежде чем обновлять его в собственном кэше. Подключаемый модуль CloudAP будет использовать новый PRT в дальнейшем. |

| Е | WAM предоставляет недавно выданный токен доступа вызывающему приложению. |

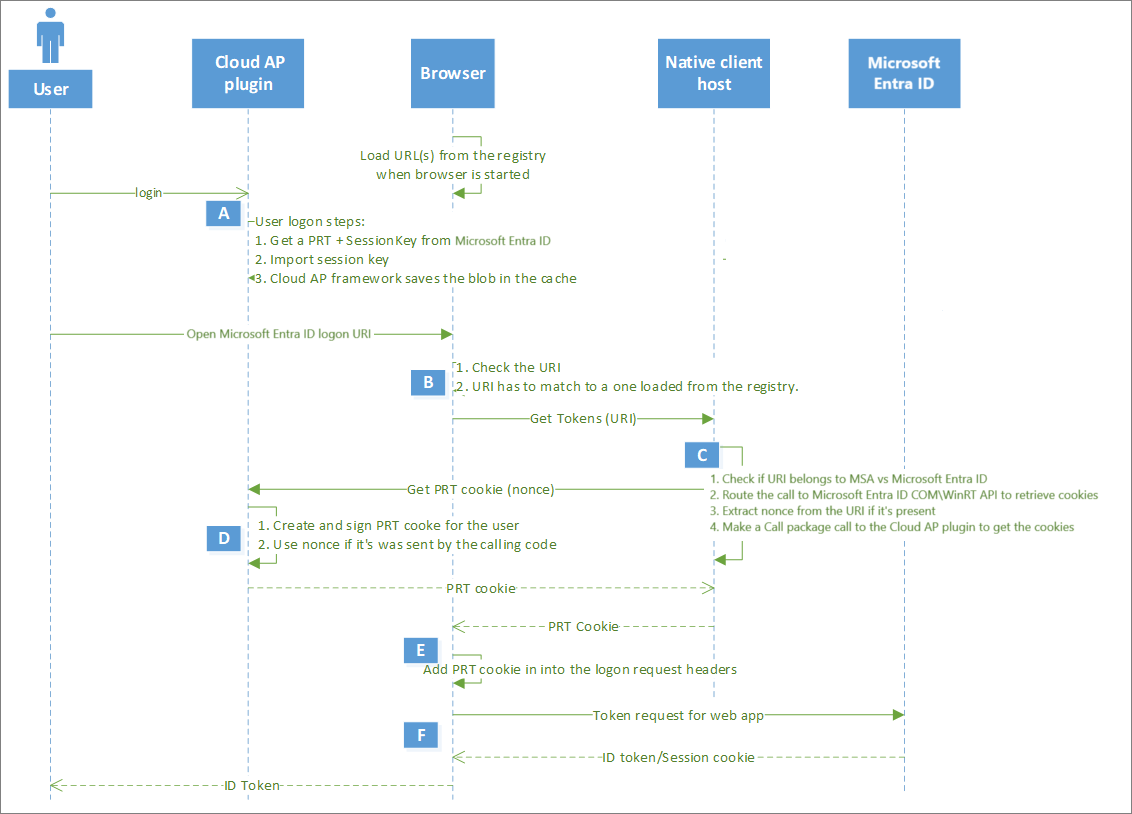

SSO в браузере с использованием PRT (Windows)

| Этап | Описание |

|---|---|

| А | Пользователь входит в систему Windows, используя свои учетные данные для получения PRT. Когда пользователь открывает браузер, он (или расширение) загружает URL-адреса из реестра. |

| Б | Когда пользователь открывает URL-адрес для входа в Microsoft Entra, браузер или расширение проверяет этот URL-адрес с теми, которые получены из реестра. Если они совпадают, браузер вызывает хост нативного клиента для получения токена. |

| С | Узел собственного клиента проверяет, принадлежат ли URL-адреса поставщикам удостоверений Майкрософт (учетная запись Майкрософт или Microsoft Entra ID), извлекает nonce из URL-адреса и вызывает подключаемый модуль CloudAP для получения куки-файла PRT. |

| Д | Подключаемый модуль CloudAP создает файл cookie PRT, подписывает его с помощью ключа сеанса, привязанного к TPM, и отправляет его обратно на собственный узел клиента. |

| Е | Хост нативного клиента возвращает этот cookie PRT в браузер, который включает его в заголовок запроса под названием x-ms-RefreshTokenCredential и инициирует запрос токенов у Microsoft Entra ID. |

| Ф | Идентификатор Microsoft Entra проверяет подпись ключа сеанса в файле cookie PRT, проверяет одноразовый идентификатор, удостоверяется, что устройство является допустимым в арендаторе, и выдает токен идентификатора для веб-страницы, а также зашифрованный файл cookie сеанса для браузера. |

Примечание.

Поток единого входа в браузере, описанный в предыдущих шагах, не применяется для сеансов в частных режимах, таких как InPrivate в Microsoft Edge, Incognito в Google Chrome (при использовании расширения учетных записей Microsoft) или в частном режиме в Mozilla Firefox v91+.

Следующие шаги

Дополнительные сведения об устранении неполадок, связанных с PRT, см. в статье Об устранении неполадок гибридного присоединения Microsoft Entra для устройств на Windows 10 или более новых и Windows Server 2016.