Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

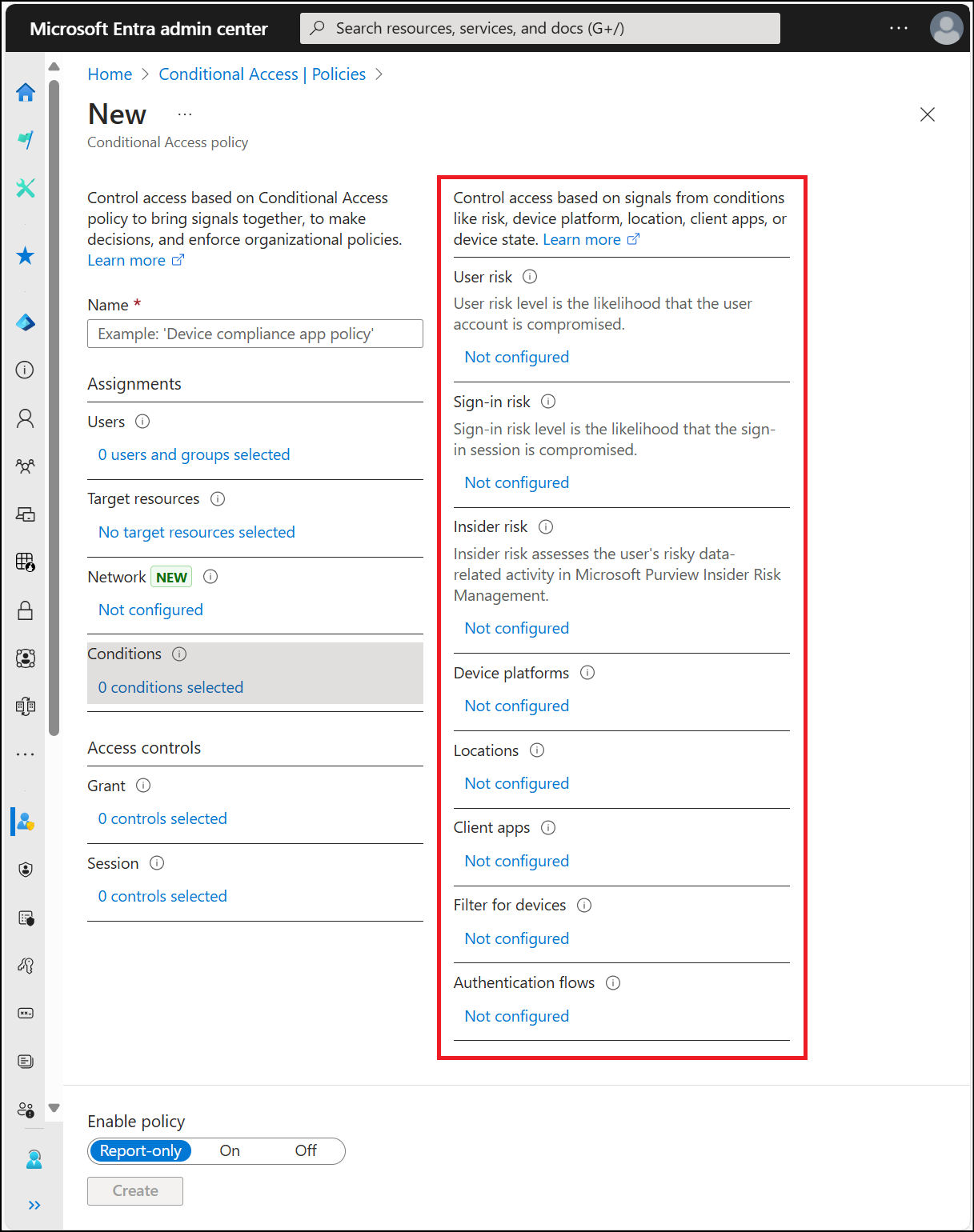

В политике условного доступа администратор может использовать один или несколько сигналов для улучшения своих решений политики.

Для создания детализированных и специальных политик условного доступа можно сочетать несколько условий.

Когда пользователи получают доступ к конфиденциальному приложению, администратор может учитывать несколько условий в своих решениях о доступе, например:

- Сведения о риске входа от защиты удостоверений личности

- Сетевое расположение

- Сведения об устройстве

Риск пользователя

Администраторы с доступом к функции ID Protection могут оценивать риски пользователей в рамках политики условного доступа. Риск для пользователя представляет вероятность компрометации данного удостоверения или учетной записи. Дополнительные сведения о риске пользователей приведены в статьях Что такое риск и практическое руководство. Настройка и включение политик риска.

Риск при входе

Администраторы с доступом к ID Protection могут оценивать риск входа в систему в рамках политики условного доступа. Риск входа представляет вероятность того, что заданный запрос проверки подлинности не был сделан владельцем удостоверения. Дополнительные сведения о риске входа приведены в статьях Что такое риск и Практическое руководство. Настройка и включение политик риска.

Инсайдерские риски

Администраторы с доступом к Адаптивной защите Microsoft Purview могут включать сигналы риска от Microsoft Purview в решения политики условного доступа. Внутренний риск учитывает ваше управление данными, безопасность данных, а также конфигурации управления рисками и соблюдение требований в Microsoft Purview. Эти сигналы основаны на контекстных факторах, таких как:

- Действия пользователя

- Исторические шаблоны

- Обнаружение аномалий

Это условие позволяет администраторам использовать политики условного доступа для выполнения таких действий, как блокировка доступа, требование более строгих методов проверки подлинности или требование принятия условий использования.

Эта функция включает в себя включение параметров, которые специально устраняют потенциальные риски, возникающие в организации. Настроив условный доступ с учётом внутреннего риска, администраторы могут настраивать разрешения доступа на основе контекстных факторов, таких как поведение пользователя, исторические шаблоны и обнаружение аномалий.

Дополнительные сведения см. в статье "Настройка и включение политики на основе внутренних рисков".

Платформы устройств

Условный доступ определяет платформу устройства с помощью сведений, предоставляемых устройством, например строк агента пользователя. Так как строки агента пользователя можно изменять, эти сведения не проверяются. Использование платформы устройств должно быть совмещено с политиками соответствия устройств Microsoft Intune или как часть заявления о блокировке. По умолчанию политика применяется ко всем платформам устройств.

Условный доступ поддерживает следующие платформы устройств:

- Андроид

- iOS

- Виндоус

- macOS

- Линукс

Если вы блокируете устаревшую проверку подлинности с помощью условия Другие клиенты, можно также задать условие платформы устройства.

Выбор платформ устройств macOS или Linux не поддерживается при выборе Требовать одобренное клиентское приложение или Требовать политику защиты приложений как единственного управляющего элемента, или при выборе Требовать все выбранные управляющие элементы.

Внимание

Корпорация Майкрософт рекомендует использовать политику условного доступа для неподдерживаемых платформ устройств. Например, чтобы заблокировать доступ к корпоративным ресурсам из Chrome OS или любых других неподдерживаемых клиентов, настройте политику с условием платформ устройств, которое включает любое устройство, исключает поддерживаемые платформы устройств, и с контролем доступа, установленным на "Блокировать доступ".

Местоположения

Условие, касающееся местоположений, изменилось.

Клиентские приложения

По умолчанию все созданные политики условного доступа применяются ко всем типам клиентских приложений, даже если условие клиентских приложений не настроено.

Примечание.

Обновление условий работы клиентских приложений произошло в августе 2020 г. Если у вас есть политики условного доступа, они остаются неизменными. Однако, если вы выбираете существующую политику, переключатель Configure удаляется, и выбираются клиентские приложения, к которым применяется политика.

Внимание

Входы в систему из клиентов устаревшей аутентификации не поддерживают многофакторную аутентификацию (MFA) и не передают сведения о состоянии устройства, поэтому они блокируются управляющими действиями условного доступа, такими как требование MFA или соответствие устройства. Если у вас есть учетные записи, которые должны использовать устаревшую проверку подлинности, необходимо либо исключить эти учетные записи из политики, либо настроить политику на применение только к современным клиентам проверки подлинности.

Если для переключателя Настроить задано значение Да, он применяется к отмеченным элементам, если он имеет значение Нет, он применяется ко всем клиентским приложениям, включая современные и устаревшие клиенты проверки подлинности. Этот переключатель не отображается в политиках, созданных до августа 2020 г.

- Современные клиенты проверки подлинности

- Браузер

- К ним относятся веб-приложения, использующие такие протоколы, как SAML, WS-Federation, OpenID Connect или службы, зарегистрированные как конфиденциальный клиент OAuth.

- Мобильные приложения и настольные клиенты

- Этот вариант включает такие приложения, как приложения Office для настольных компьютеров и телефонов.

- Браузер

- Устаревшие клиенты проверки подлинности

- Клиенты Exchange ActiveSync

- Сюда входят все варианты использования протокола Exchange ActiveSync (EAS). Если политика блокирует использование Exchange ActiveSync, затронутый пользователь получает одно сообщение по карантину. Эта электронная почта содержит сведения о том, почему они заблокированы и содержат инструкции по исправлению, если это возможно.

- Администраторы могут применять политику только к поддерживаемым платформам (например, iOS, Android и Windows) с помощью API условного доступа Microsoft Graph.

- Другие клиенты

- Этот параметр включает клиенты, использующие стандартные или устаревшие протоколы проверки подлинности, которые не поддерживают современную проверку подлинности.

- SMTP — используется клиентом POP и IMAP для отправки сообщений электронной почты.

- Автообнаружение — используется клиентами Outlook и EAS для поиска почтовых ящиков в Exchange Online и подключения к ним.

- PowerShell в Exchange Online — используется для удаленного подключения к Exchange Online с помощью PowerShell. Если вы заблокируете обычную аутентификацию для PowerShell в Exchange Online, для подключения понадобится использовать модуль PowerShell Exchange Online. Инструкции см. в статье Подключение к PowerShell Exchange Online с помощью многофакторной проверки подлинности.

- Веб-службы Exchange (EWS) — интерфейс программирования, используемый приложениями Outlook, Outlook для Mac и сторонними приложениями.

- IMAP4 — используется клиентами электронной почты IMAP.

- MAPI через HTTP (MAPI/HTTP) — используется в Outlook 2010 и более поздних версиях.

- Автономная адресная книга (OAB) — копия коллекций списков адресов, которые скачиваются и используются в Outlook.

- Outlook Anywhere (RPC через HTTP) — используется в Outlook 2016 и более ранних версиях.

- Служба Outlook — используется приложениями "Почта" и "Календарь" для Windows 10.

- POP3 — используется клиентами электронной почты POP.

- Веб-службы отчетов — используются для получения данных отчетов в Exchange Online.

- Этот параметр включает клиенты, использующие стандартные или устаревшие протоколы проверки подлинности, которые не поддерживают современную проверку подлинности.

- Клиенты Exchange ActiveSync

Эти условия обычно используются для:

- Требовать управляемое устройство

- Блокировать устаревшую аутентификацию

- Блокировать веб-приложения, но разрешать мобильные или классические приложения

Поддерживаемые браузеры

Этот параметр работает со всеми браузерами. Но чтобы выполнить условия политики устройств, например требование соответствия, поддерживаются следующие операционные системы и браузеры. Операционные системы и браузеры, вышедшие из основной поддержки, не отображаются в этом списке.

| Операционные системы | Браузеры |

|---|---|

| Windows 10 + | Microsoft Edge, Chrome, Firefox 91+ |

| Windows Server 2022 | Microsoft Edge, Chrome |

| Windows Server 2019 | Microsoft Edge, Chrome |

| iOS | Microsoft Edge, Safari (см. примечания) |

| Андроид | Microsoft Edge, Chrome |

| macOS | Microsoft Edge, Chrome, Firefox 133+, Safari |

| Рабочий стол Linux | Microsoft Edge |

Эти браузеры поддерживают аутентификацию устройств, позволяя идентифицировать устройство и проверить, соответствует ли оно политике. Если браузер работает в режиме конфиденциальности или файлы cookie отключены, проверка устройства завершится ошибкой.

Примечание.

Microsoft Edge 85+ требует, чтобы пользователь вошел в учетную запись браузера, чтобы правильно передать идентификацию устройства. В противном случае он ведет себя как Chrome без расширения Microsoft единого входа. Этот вход может не происходить автоматически в сценарии присоединения гибридных устройств.

Safari поддерживается для условного доступа на основе устройств на управляемом устройстве, но он не может удовлетворить условия требовать утвержденных клиентских приложений или требовать выполнения политики защиты приложений. Управляемый браузер, такой как Microsoft Edge, удовлетворяет утвержденным требованиям к клиентскому приложению и политике защиты приложений. В iOS с решениями MDM, отличных от Майкрософт, только браузер Microsoft Edge поддерживает политику устройств.

Firefox 91+ поддерживается для условного доступа на основе устройств, но должен быть включен параметр "Разрешить единый вход Windows для учётных записей Microsoft, учётных записей на работе и в учебных заведениях".

Chrome 111+ поддерживается для условного доступа на основе устройств, но необходимо включить параметр CloudApAuthEnabled.

Устройства macOS, использующие подключаемый модуль Enterprise SSO, требуют расширения Microsoft Single Sign On для поддержки SSO и условного доступа на устройствах в Google Chrome.

Устройства macOS с помощью браузера Firefox должны работать под управлением macOS версии 10.15 или более поздней версии и иметь подключаемый модуль единого входа Microsoft Enterprise Enterprise, установленный и настроен соответствующим образом.

Почему в браузере отображается запрос на сертификат

На устройствах Windows 7, iOS, Android и macOS определяются с помощью сертификата клиента. Этот сертификат подготавливается при регистрации устройства. Когда пользователь впервые подписывается через браузер, пользователю предлагается выбрать сертификат. Конечный пользователь должен выбрать этот сертификат, прежде чем работать с браузером.

Поддержка Chrome

Виндоус

Для поддержки Chrome в Windows 10 Creators Update (версия 1703) или более поздней версии установите расширение Microsoft Единый вход или включите Chrome CloudAPAuthEnabled. Эти конфигурации необходимы, если для политики условного доступа требуются сведения о конкретных устройствах для платформ Windows.

Чтобы автоматически включить политику CloudAPAuthEnabled в Chrome, создайте следующий раздел реестра:

- Путь:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome. - Имя:

CloudAPAuthEnabled - Значение:

0x00000001 - ТипСобственности:

DWORD

Чтобы автоматически развернуть расширение Microsoft Единый вход в браузерах Chrome, создайте следующий раздел реестра с помощью политики ExtensionInstallForcelist в Chrome:

- Путь:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome\ExtensionInstallForcelist. - Имя:

1 - Тип:

REG_SZ (String) - Данные:

ppnbnpeolgkicgegkbkbjmhlideopiji;https://clients2.google.com/service/update2/crx

Для поддержки Chrome в Windows 8.1 и 7 создайте следующий ключ реестра:

- Путь:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Chrome\AutoSelectCertificateForUrls. - Имя:

1 - Тип:

REG_SZ (String) - Данные:

{"pattern":"https://device.login.microsoftonline.com","filter":{"ISSUER":{"CN":"MS-Organization-Access"}}}

macOS

Устройства macOS, использующие подключаемый модуль Enterprise SSO, требуют расширения Microsoft Single Sign On для поддержки SSO и условного доступа на устройствах в Google Chrome.

Для развертываний на основе MDM google Chrome и управления расширениями см. инструкции по настройке браузера Chrome в Mac и ExtensionInstallForcelist.

Поддерживаемые мобильные приложения и настольные клиенты

Администраторы могут выбирать мобильные приложения и классические клиенты в качестве клиентского приложения.

Этот параметр влияет на попытки доступа, сделанные из следующих мобильных приложений и классических клиентов:

| Клиентские приложения | Целевая служба | Платформа |

|---|---|---|

| Приложение Dynamics CRM | Dynamics CRM | Windows 10, Windows 8.1, iOS и Android |

| Приложения Почта, Календарь и Люди, Outlook 2016, Outlook 2013 (с современной аутентификацией) | Exchange Online | Windows 10 |

| MFA и политика местоположения для приложений Правила, основанные на устройствах, не поддерживаются. | Любая служба приложения "Мои приложения" | Android и iOS |

| Microsoft Teams Services. Это клиентское приложение контролирует все службы, которые поддерживают Microsoft Teams, и все их клиентские приложения: для Windows Desktop, iOS, Android, WP, а также веб-клиент. | Microsoft Teams | Windows 10, Windows 8.1, Windows 7, iOS, Android и macOS |

| Приложения Office 2016, Office 2013 (с современной аутентификацией), клиент синхронизации OneDrive | SharePoint | Windows 8.1, Windows 7 |

| Приложения Office 2016, приложения Universal Office, Office 2013 (с современной аутентификацией), клиент синхронизации OneDrive | SharePoint Online | Windows 10 |

| Office 2016 (только Word, Excel, PowerPoint, OneNote). | SharePoint | macOS |

| Office 2019 | SharePoint | Windows 10, macOS |

| Приложения Office Mobile | SharePoint | Android, iOS |

| Приложение Office Yammer | Yammer | Windows 10, iOS, Android |

| Outlook 2019 | SharePoint | Windows 10, macOS |

| Outlook 2016 (Office для macOS) | Exchange Online | macOS |

| Outlook 2016, Outlook 2013 (с современной проверкой подлинности), Skype для бизнеса (с современной проверкой подлинности) | Exchange Online | Windows 8.1, Windows 7 |

| Приложение Outlook Mobile | Exchange Online | Android, iOS |

| Приложение Power BI | Служба Power BI | Windows 10, Windows 8.1, Windows 7, Android и iOS |

| Skype для бизнеса | Exchange Online | Android, iOS |

| Приложение Azure DevOps Services (прежнее название — Visual Studio Team Services или VSTS) | Azure DevOps Services (ранее Visual Studio Team Services или VSTS) | Windows 10, Windows 8.1, Windows 7, iOS и Android |

Клиенты Exchange ActiveSync

- Администраторы могут выбирать только клиенты Exchange ActiveSync при назначении политики пользователям или группам. Выбор всех пользователей, всех гостевых и внешних пользователей или ролей каталога приводит к тому, что политика будет применяться ко всем пользователям.

- Когда администраторы создают политику, назначенную клиентам Exchange ActiveSync, Exchange Online должна быть единственным облачным приложением, назначенным политике.

- Администраторы могут сузить область этой политики на определенные платформы с помощью условия платформ устройств.

Если для управления доступом, назначенного политике, требуется утвержденное клиентское приложение, пользователь будет перенаправлен на установку и использование Outlook Mobile Client. Если требуется многофакторная проверка подлинности, условия использования или пользовательские элементы управления, затронутые пользователи блокируются, так как обычная проверка подлинности не поддерживает эти элементы управления.

Дополнительные сведения см. в следующих статьях:

- Блокировка устаревших методов аутентификации с помощью условного доступа

- Требования утвержденных клиентских приложений с условным доступом

Другие клиенты

Выберите вариант Другие клиенты, чтобы указать условие, которое влияет на приложения, использующие обычную проверку подлинности с протоколами электронной почты IMAP, MAPI, POP, SMTP, и приложения Office более ранних версий, которые не используют современные методы проверки подлинности.

Состояние устройства (устаревший)

Это условие устарело. Клиенты должны использовать условие фильтра для устройств в политике условного доступа для удовлетворения сценариев, ранее достигнутых с помощью условия состояния устройства.

Внимание

Состояние устройства и фильтры для устройств нельзя использовать совместно в политике условного доступа. Фильтры для устройств обеспечивают более детализированный таргетинг, включая поддержку таргетирования сведений о состоянии устройства с помощью свойства trustType и isCompliant.

Фильтр для устройств

Когда администраторы настраивают фильтр для устройств в качестве условия, они могут включать или исключать устройства на основе фильтра с помощью выражения правила в свойствах устройства. Выражение правила для фильтра устройств можно создать с помощью построителя правил или синтаксиса правил. Этот интерфейс аналогичен тому, который используется для правил для динамических групп членства. Дополнительные сведения см. в статье "Условный доступ: фильтрация для устройств".

Потоки проверки подлинности (предварительная версия)

Потоки аутентификации определяют, как ваша организация использует определенные протоколы аутентификации и авторизации и гранты. Эти потоки могут обеспечить простой интерфейс для устройств, которые могут не использовать локальные устройства ввода, такие как общие устройства или цифровые подписи. Используйте этот элемент управления для настройки методов передачи, таких как поток кода устройства или передача аутентификации.