Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

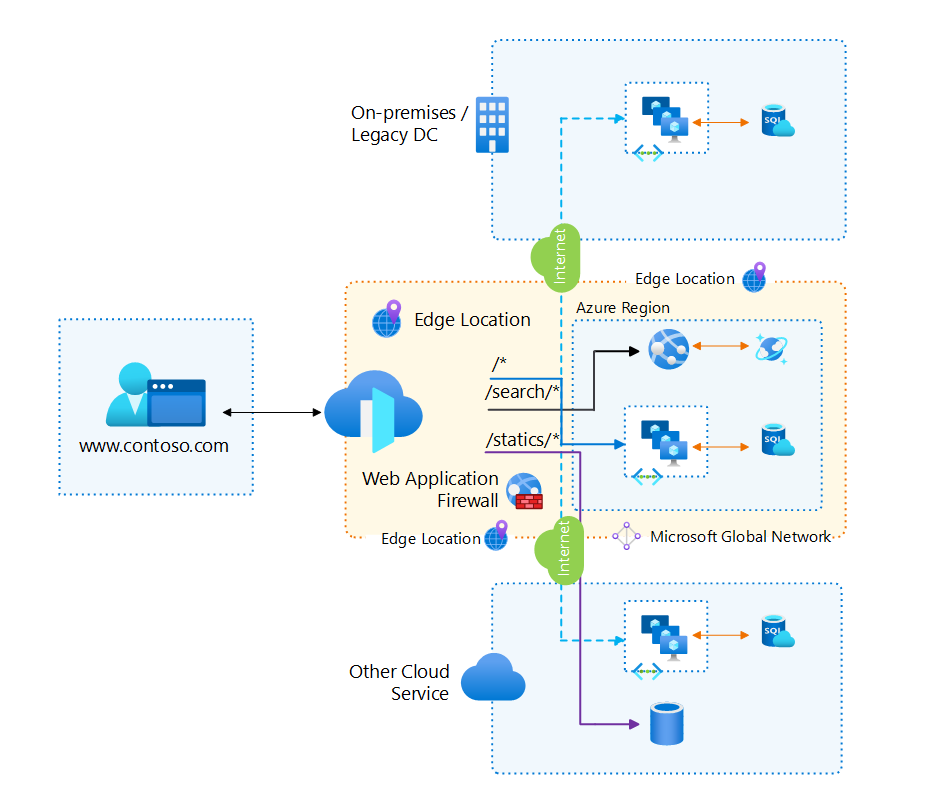

Azure Front Door — это глобальная подсистема балансировки нагрузки и сеть доставки содержимого (CDN), которая направляет трафик HTTP и HTTPS. Azure Front Door предоставляет и распределяет трафик, ближайший к пользователям приложения.

В этой статье предполагается, что в качестве архитектора вы рассмотрели параметры балансировки нагрузки и выбрали Azure Front Door в качестве подсистемы балансировки нагрузки для рабочей нагрузки. Кроме того, предполагается, что приложение развертывается в нескольких регионах в активно-активной или пассивной модели. В этой статье приведены рекомендации по архитектуре, связанные с принципами столпов Well-Architected фреймворка Azure.

Важный

Как использовать это руководство

Каждый раздел содержит проектировочный контрольный список , который представляет важные архитектурные аспекты и стратегии проектирования, адаптированные к области технологий.

В этой статье также содержатся рекомендации по возможностям технологий, которые помогают реализовать эти стратегии. Рекомендации не представляют исчерпывающий список всех конфигураций, доступных для Azure Front Door и его зависимостей. Вместо этого они перечисляют ключевые рекомендации, сопоставленные с перспективами проектирования. Используйте рекомендации для создания подтверждения концепции или оптимизации существующих сред.

Базовая архитектура, демонстрирующая ключевые рекомендации: критически важная базовая архитектура с сетевыми контролями.

Область технологий

В этом обзоре рассматриваются взаимосвязанные решения для следующих ресурсов Azure:

- Azure Front Door (служба балансировки нагрузки от Microsoft)

Надёжность

Цель компонента надежности заключается в обеспечении непрерывной функциональности путем создания достаточной устойчивости и возможности быстрого восстановления после сбоев.

Принципы проектирования надежности обеспечивают высокоуровневую стратегию проектирования, применяемую для отдельных компонентов, системных потоков и системы в целом.

Контрольный список для проектирования

Начните создавать стратегию проектирования, основываясь на контрольном списке проверки проектирования для надежности. Определите, насколько это соответствует вашим бизнес-требованиям, учитывая уровни сервиса и возможности CDN. Расширьте стратегию, чтобы включить дополнительные подходы по мере необходимости.

Выбор стратегии развертывания. Основными подходами к развертыванию являются активно-активный и активно-пассивный. Активно-активное развертывание означает, что несколько сред или меток, которые выполняют рабочую нагрузку, обслуживают трафик. Активно-пассивное развертывание означает, что только основной регион обрабатывает весь трафик, но при необходимости выполняет отработку отказа во вторичный регион. В развертывании с несколькими регионами метки или экземпляры приложений выполняются в разных регионах для повышения доступности с помощью глобальной подсистемы балансировки нагрузки, например Azure Front Door, которая распределяет трафик. Поэтому важно настроить подсистему балансировки нагрузки для соответствующего подхода к развертыванию.

Azure Front Door поддерживает несколько методов маршрутизации, которые можно настроить для распределения трафика в модели "активный— активный" или "активный- пассивный".

Предыдущие модели имеют множество вариантов. Например, можно развернуть активно-пассивную модель с резервом тёплого запуска. В этом случае вторичная размещенная служба развертывается с минимальными возможными вычислениями и размерами данных и выполняется без загрузки. В случае отказа вычислительные и данные ресурсы масштабируются, чтобы справиться с нагрузкой из основного региона. Дополнительные сведения см. в статье Ключевые стратегии проектирования для многорегионного проектирования.

Для некоторых приложений необходимо, чтобы пользовательские подключения оставались на том же сервере-источнике во время сеанса пользователя. С точки зрения надежности мы не рекомендуем сохранять подключения пользователей на одном сервере-источнике. Избегайте привязки сеанса как можно больше.

Использовать одно и то же имя узла на каждом уровне. Чтобы обеспечить правильную работу файлов cookie или перенаправления URL-адресов, сохраните исходное имя узла HTTP при использовании обратного прокси-сервера, например Azure Front Door, перед веб-приложением.

Осуществить шаблон мониторинга конечных точек работоспособности. Приложение должно предоставлять конечные точки работоспособности, которые агрегируют состояние критически важных служб и зависимостей, необходимых приложению для обслуживания запросов. Пробы работоспособности Azure Front Door используют конечную точку для обнаружения работоспособности серверов-источников. Дополнительные сведения см. в шаблон мониторинга конечных точек работоспособности.

кэширование статического содержимого. Функция доставки содержимого в Azure Front Door имеет сотни пограничных расположений и может помочь противостоять всплескам трафика и распределенным атакам типа "отказ в обслуживании" (DDoS). Эти возможности помогают повысить надежность.

Рассмотрим избыточный вариант управления трафиком. Azure Front Door — это глобально распределенная служба, которая выполняется как единичный экземпляр в среде. Azure Front Door — это потенциальная точка сбоя в системе. Если служба выходит из строя, клиенты не могут получить доступ к приложению во время простоя.

Избыточные реализации могут быть сложными и дорогостоящими. Рассмотрите их только для критически важных рабочих нагрузок, которые имеют очень низкую устойчивость к сбоям. Тщательно рассмотрим компромиссы.

- Если вам крайне необходима избыточность маршрутизации, ознакомьтесь с глобальной избыточностью маршрутизации.

- Если требуется избыточность данных только для обслуживания кэшированного содержимого, см. Глобальная доставка содержимого.

Рекомендации

| Рекомендация | Выгода |

|---|---|

| Выберите метод маршрутизации , поддерживающий стратегию развертывания. Взвешанный метод, который распределяет трафик на основе настроенного коэффициента веса, поддерживает активные и активные модели. Значение на основе приоритета, которое настраивает основной регион для получения всего трафика и отправки трафика в дополнительный регион в качестве резервной копии поддерживает активные пассивные модели. Объедините предыдущие методы с конфигурациями чувствительности к задержке, чтобы источник с наименьшей задержкой получал трафик. |

Вы можете выбрать лучший исходный ресурс, используя ряд шагов принятия решений и ваш проект. Выбранный источник обслуживает трафик в допустимом диапазоне задержки в указанном соотношении весов. |

| Поддержка избыточности путем нескольких источников в одной или нескольких группах источников. Всегда есть избыточные экземпляры приложения и убедитесь, что каждый экземпляр предоставляет источник. Эти источники можно поместить в одну или несколько групп источников. |

Несколько источников поддерживают избыточность путем распределения трафика между несколькими экземплярами приложения. Если один экземпляр недоступен, другие источники по-прежнему могут получать трафик. |

|

Настройте проверки работоспособности на источнике. Настройте Azure Front Door для проведения проверок работоспособности, чтобы определить, доступен ли источник и готов ли он к получению запросов. Дополнительные сведения см. в рекомендации по пробам работоспособности. |

Активированные пробы работоспособности являются частью реализации шаблона мониторинга состояния. Проверки состояния гарантируют, что Azure Front Door направляет трафик только в те экземпляры, которые находятся в состоянии обрабатывать запросы. |

| Задайте время ожидания для перенаправления запросов в источник и избегайте длительных запросов. Настройте параметр времени ожидания в соответствии с потребностями конечных точек. Если вы этого не сделали, Azure Front Door может закрыть подключение, прежде чем источник отправляет ответ. Вы также можете снизить время ожидания по умолчанию для Azure Front Door, если все ваши источники имеют более короткое время ожидания. Дополнительные сведения см. в разделе Устранение неполадок не отвечающих запросов. |

Длительные запросы потребляют системные ресурсы. Тайм-ауты помогают предотвращать проблемы с производительностью и доступностью, завершая запросы, которые занимают больше времени, чем ожидалось. |

| Используйте то же имя хоста в Azure Front Door и на вашем источнике. Azure Front Door может переписывать заголовок хоста входящих запросов, что полезно, когда у вас несколько пользовательских доменных имен, которые направляются к одному источнику. Однако перезапись заголовка узла может привести к проблемам с файлами cookie запроса и перенаправлением URL-адресов. Дополнительные сведения см. в статье [Сохранение исходного имени узла HTTP](/azure/architecture/best-practices/host-name-preservation) между обратным прокси-сервером и его исходным веб-приложением. |

Задайте то же имя узла, чтобы предотвратить сбой при сопоставлении сеансов, проверке подлинности и авторизации. |

| Определите, требуется ли приложению привязка сеансов. Если у вас высокие требования к надежности, рекомендуем отключить синхронизацию сеансов. | При привязке сеансов подключения пользователей остаются на одном узле во время сеанса пользователя. В некоторых ситуациях один источник может быть перегружен запросами, а другие источники неактивны. Если этот источник становится недоступным, взаимодействие с пользователем может быть нарушено. |

| Воспользуйтесь преимуществами правил ограничения скорости , включенных в брандмауэр веб-приложения (WAF). | Ограничить запросы, чтобы клиенты не отправляли слишком много трафика в приложение. Ограничение скорости может помочь избежать проблем, таких как повторный шторм. |

Безопасность

Цель компонента "Безопасность" — обеспечить конфиденциальность, целостность и доступность гарантии для рабочей нагрузки.

Принципы проектирования безопасности обеспечивают высокоуровневую стратегию проектирования для достижения этих целей, применяя подходы к техническому проектированию в ограничении трафика через Azure Front Door.

Контрольный список для проектирования

Начните стратегию дизайна на основе контрольного списка обзора дизайна для безопасности. Выявление уязвимостей и элементов управления для улучшения состояния безопасности. Расширьте стратегию, чтобы включить дополнительные подходы по мере необходимости.

Просмотрите базовые уровни безопасности для Azure Front Door.

Защитить серверы-источники. Azure Front Door — это интерфейсная часть и является единственной точкой входящего трафика в приложение.

Azure Front Door использует Приватный канал Azure для доступа к источнику приложения. Приватный канал создает сегментацию, чтобы источники не должны предоставлять общедоступные IP-адреса и конечные точки. Дополнительные сведения см. в статье Secure your origin with Private Link in Azure Front Door Premium.

Настройте серверные службы, чтобы принимать только запросы с тем же именем узла, что и Azure Front Door.

Разрешить доступ только авторизованным пользователям кплоскости управления. Используйте Azure Front Door и управление доступом на основе ролей (RBAC), чтобы ограничить доступ только для удостоверений, которым он необходим.

Блокировать распространенные угрозы на периметре. WAF интегрирован с Azure Front Door. Включите правила WAF на интерфейсе для защиты приложений от распространенных эксплойтов и уязвимостей на пограничной сети ближе к источнику атаки. Рассмотрите возможность геофильтрации, чтобы ограничить доступ к веб-приложению по странам или регионам.

Для получения дополнительной информации см. «Брандмауэр веб-приложений Azure» в Azure Front Door.

Защита от непредвиденного трафика. Архитектура Azure Front Door обеспечивает встроенную защиту от атак DDoS для защиты конечных точек приложений от атак DDoS. Если вам нужно предоставить другие общедоступные IP-адреса из приложения, попробуйте добавить стандартный план защиты от атак DDoS Azure для этих адресов для расширенных возможностей защиты и обнаружения.

Существуют также наборы правил WAF, которые обнаруживают трафик бота или неожиданно большие объемы трафика, которые могут быть потенциально вредоносными.

Защитить данные при передаче. Включите сквозную безопасность транспортного уровня (TLS), перенаправление HTTP в HTTPS и управляемые сертификаты TLS при необходимости. Дополнительные сведения см. в разделе "Лучшие методы работы с протоколом TLS" дляAzure Front Door.

Отслеживайте аномальные действия. Регулярно просматривайте логи, чтобы проверить наличие атак и ложных срабатываний. Отправьте журналы WAF из Azure Front Door в централизованную систему управления информацией и событиями безопасности (SIEM), например Microsoft Sentinel, для обнаружения шаблонов угроз и включения мер предотвращения в проектирование рабочей нагрузки.

Рекомендации

| Рекомендация | Выгода |

|---|---|

| Включите наборы правил WAF, которые обнаруживают и блокируют потенциально вредоносный трафик. Эта функция доступна на уровне "Премиум". Рекомендуется использовать следующие наборы правил: - по умолчанию - Защита от ботов - ограничения IP-адресов - геофильтрации ограничение скорости - |

Наборы правил по умолчанию часто обновляются на основе топ-10 типов атак OWASP и сведений из Microsoft Threat Intelligence. Специализированные наборы правил обнаруживают определенные варианты использования. Например, правила бота классифицируют ботов как хорошие, плохие или неизвестные на основе IP-адресов клиента. Они также блокируют плохие боты и известные IP-адреса и ограничивают трафик на основе географического расположения вызывающих. С помощью сочетания наборов правил можно обнаруживать и блокировать атаки с различными намерениями. |

|

Создание исключений для управляемых наборов правил. Проверьте политику WAF в режиме обнаружения в течение нескольких недель и внесите коррективы в ложные срабатывания перед развертыванием. |

Уменьшите ложные срабатывания и разрешите законные запросы для вашего приложения. |

| Отправьте заголовок узла в источник. | Серверные службы должны учитывать имя узла, чтобы они могли создавать правила для приема трафика только из этого узла. |

Обеспечьте защиту соединений из Azure Front Door к вашим источникам.

Включить подключение к приватному соединению с поддерживаемыми источниками. Если ваш источник не поддерживает подключение с помощью Private Link, используйте теги службы и заголовок X-Azure-FDID, чтобы проверить, что источник запроса — ваш профиль Azure Front Door. |

Убедитесь, что весь трафик проходит через Azure Front Door и получает преимущества безопасности, такие как защита от атак DDoS и проверка WAF. |

| Включите сквозное шифрование TLS, перенаправление с HTTP на HTTPS и управляемые сертификаты TLS при необходимости. Ознакомьтесь с рекомендациями по протоколу TLS для Azure Front Door. Используйте TLS версии 1.2 в качестве минимально допустимой версии с шифрами, соответствующими приложению. Управляемые сертификаты Azure Front Door должны быть вашим выбором по умолчанию для упрощения операций. Однако если вы хотите управлять жизненным циклом сертификатов, используйте собственные сертификаты в пользовательского домена Azure Front Door конечных точек и сохраните их в Key Vault. |

TLS гарантирует, что обмен данными между браузером, Azure Front Door и источниками шифруется, чтобы предотвратить изменение. Key Vault предлагает поддержку управляемых сертификатов и простое продление и смену сертификатов. |

Оптимизация затрат

Оптимизация затрат фокусируется на обнаружении шаблонов расходов, придании приоритета инвестициям в критически важные области и оптимизации расходов в других в соответствии с бюджетом организации при выполнении бизнес-требований.

Принципы проектирования оптимизации затрат обеспечивают высокоуровневую стратегию проектирования для достижения этих целей и обеспечения компромиссов в техническом проектировании, связанном с Azure Front Door и его средой.

Контрольный список для дизайна

Начните стратегию проектирования на основе контрольного списка для обзорных проверок проектирования по оптимизации затрат на инвестиции. Настройте структуру, чтобы рабочая нагрузка соответствовала бюджету, выделенному для рабочей нагрузки. Проект должен использовать правильные возможности Azure, отслеживать инвестиции и находить возможности для оптимизации с течением времени.

Просмотрите уровни обслуживания и цены. Используйте калькулятор цен , чтобы оценить реалистичные затраты для каждого уровня Azure Front Door. Сравните особенности и пригодность различных уровней для вашего сценария. Например, только уровень "Премиум" поддерживает подключение к источнику через приватный канал.

Стандартный SKU является более рентабельным и подходит для сценариев умеренного трафика. В категории SKU "Премиум" вы платите более высокую цену за единицу, но получаете доступ к преимуществам безопасности и расширенным функциям, таким как управляемые правила в WAF и Private Link. Рассмотрите компромиссы по надежности и безопасности на основе ваших бизнес-требований.

Рассмотрим затраты на пропускную способность. Затраты на пропускную способность Azure Front Door зависят от выбранного уровня и типа передачи данных. Чтобы узнать о выставлении счетов за Azure Front Door, см. в статье Общие сведения о выставлении счетов Azure Front Door.

Azure Front Door предоставляет встроенные отчеты для оплачиваемых метрик. Чтобы оценить затраты на пропускную способность и определить области для оптимизации, см. в отчетах Azure Front Door .

Оптимизация входящих запросов. Azure Front Door выставляет счета за входящие запросы. Ограничения можно задать в конфигурации конструктора.

Уменьшите количество запросов с помощью шаблонов конструктора, таких как серверная часть для интерфейсных и агрегирование шлюза. Эти шаблоны могут повысить эффективность операций.

Правила WAF ограничивают входящий трафик, который может оптимизировать затраты. Например, используйте ограничение скорости, чтобы предотвратить ненормально высокий уровень трафика или использовать геофильтрация, чтобы разрешить доступ только из определенных регионов или стран.

Использовать ресурсыэффективно. Azure Front Door использует метод маршрутизации, который помогает оптимизировать ресурсы. Если рабочая нагрузка не является крайне чувствительной к задержкам, равномерно распределяйте трафик по всем средам, чтобы эффективно использовать развернутые ресурсы.

Конечные точки Azure Front Door могут обслуживать множество файлов. Одним из способов снижения затрат на пропускную способность является использование сжатия.

Используйте кэширование в Azure Front Door для содержимого, которое часто не изменяется. Так как содержимое обслуживается из кэша, вы экономите затраты на пропускную способность, которые возникают при пересылке запроса в источники.

рассмотрите возможность использования общего экземпляра, предоставленного организацией. Затраты, связанные с централизованным обслуживанием, разделяются между рабочими нагрузками. Однако рассмотрите компромисс с надежностью. Для критически важных приложений с высоким уровнем доступности рекомендуется автономный экземпляр.

Обратите внимание на количество зарегистрированных данных. Затраты, связанные с пропускной способностью и хранилищем, могут начисляться, если некоторые запросы не нужны или если данные журнала хранятся в течение длительного периода времени.

Рекомендации

| Рекомендация | Выгода |

|---|---|

| использовать кэширование для конечных точек, поддерживающих его. | Кэширование оптимизирует затраты на передачу данных, так как уменьшает количество вызовов из экземпляра Azure Front Door в источник. |

|

рассмотрите возможность включения сжатия файлов. Для этой конфигурации приложение должно поддерживать сжатие и кэширование. |

Сжатие уменьшает потребление пропускной способности и повышает производительность. |

| Отключите проверки работоспособности в группах источников, которые содержат один источник. Если у вас есть только один источник, настроенный в группе источников Azure Front Door, эти вызовы не нужны. |

Вы можете сэкономить на затратах на пропускную способность, отключив запросы проверки работоспособности, которые не требуются для принятия решений по маршрутизации. |

Операционное превосходство

Операционное совершенство в основном сосредоточено на процедурах, касающихся практик разработки , наблюдаемости и управления релизами.

Принципы проектирования операционной эффективности обеспечивают высокоуровневую стратегию проектирования для достижения этих целей в соответствии с операционными требованиями рабочей нагрузки.

Контрольный список дизайна

Начните свою стратегию проектирования, опираясь на контрольный список для проверки дизайна с целью достижения операционного превосходства, чтобы определить процессы наблюдения, тестирования и развертывания, связанные с Azure Front Door.

Используйте технологии инфраструктуры как кода (IaC). Используйте технологии IaC, такие как Bicep и шаблоны Azure Resource Manager для развертывания ресурса Azure Front Door. Эти декларативные подходы обеспечивают согласованность и простое обслуживание. Например, с помощью технологий IaC можно легко внедрять новые версии набора правил. Всегда используйте последнюю версию API.

Упростите конфигурации. Используйте Azure Front Door для упрощения управления конфигурациями. Например, предположим, что архитектура поддерживает микрослужбы. Azure Front Door поддерживает возможности перенаправления, чтобы использовать перенаправление на основе путей для отдельных целевых служб. Другим применением является конфигурация доменов с подстановочными символами.

Обработка прогрессивного воздействия. Azure Front Door предоставляет несколько методов маршрутизации. Для подхода балансировки нагрузки можно использовать канареечное развертывание для отправки определенного процента трафика к источнику. Этот подход помогает протестировать новые функции и выпуски в управляемой среде перед их развертыванием.

Собирайте и анализируйте операционные данные в рамкахмониторинга рабочей нагрузки. Сбор соответствующих логов и метрик Azure Front Door с помощью журналов Azure Monitor. Эти данные помогают устранять неполадки, понимать поведение пользователей и оптимизировать операции.

передайте управление сертификатами в Azure. Облегчить рабочее бремя, связанное с сменой сертификации и продлением.

Рекомендации

| Рекомендация | Выгода |

|---|---|

| используйте перенаправление HTTP на HTTPS для обеспечения совместимости с будущими версиями. | При включении перенаправления Azure Front Door автоматически перенаправляет клиентов, использующих старый протокол, чтобы использовать HTTPS для безопасного взаимодействия. |

|

Захватите журналы и метрики. Включите журналы действий ресурсов, журналы доступа, журналы проб работоспособности и журналы WAF. Настройте оповещения. |

Поток входящего трафика является важной частью мониторинга приложения. Вы хотите отслеживать запросы и улучшать производительность и безопасность. Вам нужны данные для отладки конфигурации Azure Front Door. С помощью оповещений вы можете получать мгновенные уведомления о любых критически важных операционных проблемах. |

| Просмотрите встроенные аналитические отчёты . | Целостное представление профиля Azure Front Door помогает улучшить отчеты о трафике и безопасности с помощью метрик WAF. |

| использовать управляемые сертификаты TLS по возможности. | Azure Front Door может выдавать сертификаты и управлять ими. Эта функция устраняет необходимость продления сертификатов и снижает риск сбоя из-за недопустимого или истекающего сертификата TLS. |

| Использовать подстановочные TLS сертификаты. | Вам не нужно изменять конфигурацию, чтобы добавить или указать каждый поддомен отдельно. |

Эффективность производительности

Эффективность производительности составляет около поддержания взаимодействия с пользователем даже при увеличении нагрузки путем управления емкостью. Стратегия включает масштабирование ресурсов, определение и оптимизацию потенциальных узких мест, а также оптимизацию для пиковой производительности.

Принципы проектирования производственной эффективности обеспечивают высокоуровневую стратегию проектирования для достижения целевых показателей производительности в условиях предполагаемого использования.

Контрольный список по дизайну

Запустите стратегию проектирования на основе контрольного списка обзора дизайна для эффективности производительности. Определите базовые показатели, основанные на ключевых показателях производительности Azure Front Door.

Планирование емкости путем анализа ожидаемых шаблонов трафика. Проводите тщательное тестирование, чтобы понять, как приложение выполняется при разных нагрузках. Рассмотрим такие факторы, как одновременные транзакции, ставки запросов и передача данных.

Основывайте ваш выбор SKU на этом планировании. Стандартный SKU является более экономичным и подходит для сценариев с умеренной нагрузкой. Если вы ожидаете более высокие нагрузки, мы рекомендуем номер SKU уровня "Премиум".

Анализировать данные о производительности, регулярно просматривая метрики производительности. отчеты Azure Front Door предоставляют аналитические сведения о различных метриках, которые служат индикаторами производительности на уровне технологии.

Используйте отчеты Azure Front Door, чтобы задать реалистичные целевые показатели производительности для рабочей нагрузки. Учитывайте такие факторы, как время отклика, пропускная способность и скорость ошибок. Выравнивайте целевые показатели с бизнес-требованиями и ожиданиями пользователей.

Оптимизация передачи данных.

Используйте кэширование для уменьшения задержки в обслуживании статического содержимого, например изображений, таблиц стилей и файлов JavaScript или содержимого, которое часто не изменяется.

Оптимизируйте приложение для кэширования. Используйте заголовки срока действия кэша в приложении, которые определяют, сколько времени содержимое должно кэшироваться клиентами и прокси-серверами. Более длительный срок действия кэша означает менее частые запросы к исходному серверу, что приводит к снижению трафика и снижению задержки.

Уменьшите размер файлов, передаваемых по сети. Меньшие файлы приводят к более быстрому времени загрузки и улучшению пользовательского интерфейса.

Свести к минимуму количество внутренних запросов в приложении.

Например, на веб-странице отображаются профили пользователей, последние заказы, балансы и другие связанные сведения. Вместо того, чтобы создавать отдельные запросы для каждого набора сведений, используйте шаблоны конструктора для структурирования приложения таким образом, чтобы несколько запросов агрегировались в один запрос.

Обновите клиенты, чтобы использовать протокол HTTP/2, который может объединить несколько запросов в одно TCP-подключение.

Используйте WebSockets для поддержки полного дуплексного взаимодействия в режиме реального времени, а не для выполнения повторяющихся HTTP-запросов или опроса.

Агрегируя запросы, вы отправляете меньше данных между интерфейсом и серверной частью и устанавливаете меньше подключений между клиентом и серверной частью, что снижает затраты. Кроме того, Azure Front Door обрабатывает меньше запросов, что предотвращает перегрузку.

Оптимизируйте использование зондов работоспособности. Получайте информацию о состоянии системы из проб состояния только при изменении состояния источников. Баланс между точностью мониторинга и минимизацией ненужного трафика.

Пробы работоспособности обычно используются для оценки работоспособности нескольких источников в группе. Если у вас есть только один источник, настроенный в группе источников Azure Front Door, отключите пробы работоспособности, чтобы уменьшить ненужный трафик на сервере-источнике. Так как существует только один экземпляр, состояние пробы работоспособности не влияет на маршрутизацию.

Проверьте метод маршрутизации источника. Azure Front Door предоставляет различные методы маршрутизации, включая маршрутизацию на основе задержки, приоритета, веса и привязки сессий к источнику. Эти методы значительно влияют на производительность приложения. Дополнительные сведения о лучшем варианте маршрутизации трафика для вашего сценария см. в статье методы маршрутизации трафика в источник.

просмотрите расположение серверов-источников. Расположение серверов-источников влияет на скорость реагирования приложения. Серверы-источники должны быть ближе к пользователям. Azure Front Door гарантирует, что пользователи из определенного расположения получают доступ к ближайшей точке входа Azure Front Door. Преимущества производительности включают более быстрое взаимодействие с пользователем, более эффективное использование маршрутизации на основе задержки с помощью Azure Front Door и свести к минимуму время передачи данных с помощью кэширования, которое хранит содержимое ближе к пользователям.

Для получения дополнительной информации см. отчет о трафике по местоположению .

Рекомендации

| Рекомендация | Выгода |

|---|---|

|

Включить кэширование. Можно оптимизировать строки запросов для кэширования. Для чисто статического содержимого игнорируйте строки запроса, чтобы максимально увеличить использование кэша. Если приложение использует строки запросов, попробуйте включить их в ключ кэша. Включение строк запроса в ключ кэша позволяет Azure Front Door обслуживать кэшированные ответы или другие ответы на основе конфигурации. |

Azure Front Door предлагает надежное сетевое решение для доставки содержимого, которое кэширует содержимое на границе сети. Кэширование снижает нагрузку на исходных серверах и уменьшает перемещение данных по сети, что помогает снижать использование пропускной способности. |

| Использовать сжатие файлов при доступе к скачиваемому содержимому. | Сжатие в Azure Front Door помогает доставлять содержимое в оптимальном формате, характеризуется меньшим объемом и быстрее предоставляет содержимое пользователям. |

Используйте запросы HEAD вместо запросов GET при настройке проверок работоспособности в Azure Front Door. Проверка состояния считывает только код состояния, а не содержимое. |

HEAD запросы позволяют запрашивать изменение состояния без получения всего содержимого. |

| Оцените, следует ли включить сопоставление сеансов при отправке запросов от одного пользователя на один и тот же сервер-источник. С точки зрения надежности мы не рекомендуем этот подход. Если этот параметр используется, приложение должно корректно восстановиться без нарушения сеансов пользователя. Существует также компромисс по балансировке нагрузки, так как она ограничивает гибкость распределения трафика между несколькими источниками равномерно. |

Оптимизируйте производительность и сохраняйте непрерывность сеансов пользователей, особенно если приложения используют сведения о состоянии локально. |

Политики Azure

Azure предоставляет широкий набор встроенных политик, связанных с Azure Front Door и его зависимостями. Некоторые из предыдущих рекомендаций можно проверять с помощью политик Azure. Например, можно проверить, можно ли:

- Вам нужна подписка уровня "Премиум" для поддержки управляемых правил WAF и Private Link в профилях Azure Front Door.

- Необходимо использовать минимальную версию TLS, которая является версией 1.2.

- Вам требуется безопасное, частное подключение между службами Azure Front Door Premium и Azure PaaS.

- Необходимо включить журналы ресурсов. WAF должен иметь включенную проверку тела запроса.

- Необходимо использовать политики для принудительного применения набора правил WAF. Например, следует включить защиту бота и включить правила ограничения скорости.

Для комплексного управления ознакомьтесь со встроенными определениями для сети доставки содержимого Azure, а также других политик Azure Front Door, перечисленных в встроенных определениях политик Azure .

Рекомендации помощника по Azure

Помощник по Azure — это персонализированный облачный консультант, который поможет вам следовать рекомендациям по оптимизации развертываний Azure. Рекомендации помощника соответствуют столпам Well-Architected Framework.

Дополнительные сведения см. в рекомендациях Azure Advisor.

Дальнейшие действия

Рассмотрим следующие статьи как ресурсы, демонстрирующие рекомендации, выделенные в этой статье.

- Используйте следующие эталонные архитектуры в качестве примеров применения рекомендаций этой статьи к рабочей нагрузке:

- Создайте опыт реализации с помощью следующей документации по продукту: