Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Область применения: ✔️ Front Door Premium

Приватный канал Azure обеспечивает доступ к службам PaaS Azure и к службам, размещенным в Azure, через частную конечную точку виртуальной сети. Трафик между вашей виртуальной сетью и службой проходит через магистральную сеть Майкрософт, что позволяет избежать рисков общедоступного Интернета.

Azure Front Door Premium может подключаться к вашему источнику с помощью Private Link. Ваш источник может быть размещен в виртуальной сети или как PaaS-сервис, например, в виде веб-приложения Azure или службы хранения Azure. "Private Link устраняет необходимость в публичном доступе к источнику."

Как работает Приватный канал

При включении Private Link к начальному узлу в Azure Front Door Premium, Front Door создает частную конечную точку от вашего имени в управляемой Azure Front Door региональной частной сети. Вы получаете запрос частной конечной точки Azure Front Door от источника, ожидающий утверждения.

Прежде чем трафик начнет передаваться в источник в частном порядке, необходимо утвердить подключение к частной конечной точке. Подключения к частным конечным точкам можно утверждать с помощью портала Azure, Azure CLI или Azure PowerShell. Дополнительные сведения см. в статье Управление подключением к частной конечной точке.

После включения источника для Private Link и утверждения подключения к приватной конечной точке установка подключения может занять несколько минут. В это время запросы к источнику получают сообщение об ошибке Azure Front Door. Сообщение об ошибке исчезает после установки подключения.

После утверждения запроса выделенная частная конечная точка назначается для маршрутизации трафика из управляемой виртуальной сети Azure Front Door. Трафик от клиентов достигает глобальных точек присутствия (POP) Azure Front Door и затем направляется по магистральной сети Microsoft к региональному кластеру Front Door, который содержит управляемую виртуальную сеть с выделенной частной конечной точкой. Затем трафик направляется к вашему источнику через платформу Private Link по магистральной сети Microsoft. Таким образом, входящий трафик к вашему источнику надежно защищается с момента его поступления в Azure Front Door.

Поддерживаемые источники

Поддержка прямого подключения к частной конечной точке в настоящее время ограничена следующими типами источников.

Примечание.

Эта функция не поддерживается в слотах службы приложений Azure и статическом веб-приложении Azure.

Доступность по регионам

Приватный канал Azure Front Door доступен в следующих регионах:

| Американский континент | Европа | Африка | Азиатско-Тихоокеанский регион | Ближний Восток |

|---|---|---|---|---|

| Юг Бразилии | Центральная Франция | Северная часть ЮАР | Восточная Австралия | Север ОАЭ (предварительная версия) |

| Центральная Канада | Центрально-Западная Германия | Центральная Индия | ||

| Центральная часть США | Северная Европа | Восточная Япония | ||

| Восточная часть США | Восточная Норвегия; | Республика Корея, центральный регион | ||

| Восточная часть США 2 | южная часть Соединенного Королевства | Восточная Азия | ||

| Центрально-южная часть США | Западная Европа | Юго-Восточная Азия | ||

| Западная часть США 2 | Центральная Швеция | Китай Восток 3 | ||

| Запад США 3 | Северный Китай 3 | |||

| Правительство США (Аризона) | ||||

| US Gov (Техас) | ||||

| Правительство США Вирджинии | ||||

| Северо-восток США | ||||

| NatWest США | ||||

| Сек Вост США | ||||

| Западный регион US Sec |

Функция Приватного канала Azure Front Door не зависит от региона, но для минимальной задержки всегда следует выбирать ближайший к источнику регион Azure при включении конечной точки Приватного канала Azure Front Door. Если регион источника не поддерживается в списке регионов Front Door Private Link, выберите следующий ближайший регион. Вы можете использовать статистику сетевой задержки Azure для определения следующего ближайшего региона с наименьшей задержкой. Мы в процессе включения поддержки для большего числа регионов. После поддержки нового региона вы можете следовать этим инструкциям , чтобы постепенно переместить трафик в новый регион.

Сопоставление частной конечной точки с профилем Azure Front Door

Создание частной конечной точки

В одном профиле Azure Front Door, если создаются два или более источников с поддержкой приватного канала с одинаковым набором идентификатора ресурса, идентификатора группы и региона, то для всех таких источников создается только одна частная конечная точка. Подключения к серверной части можно включить с помощью этой частной конечной точки. Эта настройка означает, что необходимо утвердить частную конечную точку только один раз, так как создается только одна частная конечная точка. Если вы создаете больше источников с поддержкой Private Link, используя тот же набор расположения Private Link, идентификатора ресурса и идентификатора группы, вам не требуется утверждать дополнительные частные конечные точки.

Предупреждение

Избегайте настройки нескольких источников с поддержкой приватного канала, указывающих на один ресурс (с одинаковым идентификатором ресурса, идентификатором группы и регионом), если каждый источник использует другой порт HTTP или HTTPS. Эта настройка может привести к проблемам маршрутизации между Front Door и источником из-за ограничения платформы.

Отдельная частная конечная точка

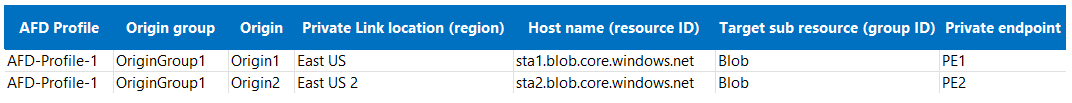

Например, одна частная конечная точка создается для всех разных источников в разных группах источников, но в одном профиле Azure Front Door, как показано в следующей таблице:

Несколько частных конечных точек

Новая частная конечная точка создается в следующем сценарии:

Если регион, идентификатор ресурса или идентификатор группы изменены, Azure Front Door считает, что расположение приватного канала и имя узла изменились, в результате чего создаются дополнительные частные конечные точки, и каждый из них должен быть утвержден.

Включение Private Link для начальных точек в разных профилях Azure Front Door создаст дополнительные частные конечные точки, и для каждой из них потребуется одобрение.

Удаление частной конечной точки

При удалении профиля Azure Front Door частные конечные точки, связанные с профилем, также удаляются.

Отдельная частная конечная точка

Если AFD-Profile-1 удаляется, то частная конечная точка PE1 во всех источниках также удаляется.

Несколько частных конечных точек

Если AFD-Profile-1 удаляется, все частные конечные точки с PE1 по PE4 удаляются.

Удаление профиля Azure Front Door не влияет на частные конечные точки, созданные для другого профиля Azure Front Door.

Например:

- Если AFD-Profile-2 удаляется, удаляется только PE5.

- Если AFD-Profile-3 удаляется, удаляется только PE6.

- Если AFD-Profile-4 удаляется, удаляется только PE7.

- Если AFD-Profile-5 удаляется, удаляется только PE8.

Часто задаваемые вопросы

- Поддерживает ли эта функция подключение приватного канала от клиента к Azure Front Door?

- Нет. Эта функция поддерживает только подключение приватного канала из Azure Front Door к источнику.

- Как повысить надежность при использовании Private Link с Azure Front Door?

Чтобы повысить избыточность на уровне источника, убедитесь, что у вас несколько источников с поддержкой приватного канала в одной группе источников, чтобы Azure Front Door могли распределять трафик между несколькими экземплярами приложения. Если один экземпляр недоступен, другие источники по-прежнему могут получать трафик.

Для маршрутизации трафика Приватного канала запросы направляются из POP Azure Front Door в управляемую виртуальную сеть Front Door, размещенную в региональных кластерах Front Door. Чтобы обеспечить избыточность в случае недоступности регионального кластера, рекомендуется настроить несколько источников (каждый из которых имеет другой регион приватного канала) в одной группе источников Azure Front Door. Таким образом, даже если один региональный кластер недоступен, другие источники по-прежнему могут получать трафик через другой региональный кластер. Ниже показано, как будет выглядеть группа источников с уровнем происхождения и уровнем избыточности региона.

- Можно ли смешивать общедоступные и частные источники в той же группе источников?

- Нет. Azure Front Door не позволяет смешивать общедоступные и частные источники в той же группе источников. Это может привести к ошибкам конфигурации или проблемам с маршрутизацией трафика. Сохраните все общедоступные источники в одной группе источников и всех частных источниках в отдельной группе источников.

- Почему отображается сообщение об ошибке "Группа источников может иметь только источники с частными ссылками или источниками без закрытых ссылок. Они не могут иметь смесь обоих при активировании Private Link одновременно для нескольких общедоступных источников.

- Эта ошибка может возникать при включении приватного канала для нескольких общедоступных источников в одной группе источников одновременно. Хотя оба источника предназначены для частных, операция обновления обрабатывает источники последовательно, а не одновременно. При обновлении первого источника второй источник по-прежнему технически открыт, создавая временное смешанное состояние, что приводит к ошибке.

- Чтобы избежать этой ошибки, включите приватный канал для одного источника за раз:

- Удалите источники из группы источников, пока не останется только один источник.

- Активируйте Private Link для этого источника и утвердите его Private Endpoint.

- После утверждения добавьте второй источник и включите для него Private Link.

- Почему при попытке получить доступ к данным частной конечной точки возникает ошибка, дважды щелкнув частную конечную точку на портале Azure?

- При утверждении подключения к частной конечной точке или после утверждения подключения к частной конечной точке при двойном щелчке по частной конечной точке появится сообщение об ошибке с сообщением "У вас нет доступа. Скопируйте сведения об ошибке и отправьте их администратору, чтобы получить доступ к этой странице". Ожидается, что частная конечная точка размещается в подписке, управляемой Azure Front Door.

- Каковы ограничения скорости для трафика приватного канала и как обрабатывать сценарии с высоким трафиком?

Для защиты платформы каждый региональный кластер Front Door имеет ограничение в 7200 RPS (запросов в секунду) на профиль Front Door. Запросы, превышающие 7200 RPS в регионе, будут ограничены скоростью "429 слишком много запросов".

При подключении или ожидании трафика более 7200 RPS рекомендуется развертывать несколько точек происхождения (каждый с разным регионом Private Link), чтобы трафик распределялся по нескольким региональным кластерам Front Door. Рекомендуется, чтобы каждый источник был отдельным экземпляром вашего приложения для увеличения резервирования на уровне источников. Но если вы не можете поддерживать отдельные экземпляры, вы по-прежнему можете настроить несколько источников на уровне Front Door с каждым источником, указывающим на одно и то же имя узла, но регионы сохраняются разными. Таким образом Front Door перенаправит трафик в один экземпляр, но через разные региональные кластеры.

- Для источников с поддержкой приватного канала пробы работоспособности также следуют тому же сетевому пути, что и фактический трафик?

- Да.

Связанный контент

- Подключение Azure Front Door Premium к источнику веб-приложения с помощью приватного канала

- Подключение Azure Front Door Premium к источнику учетной записи хранения с помощью приватного канала

- Подключение Azure Front Door Premium к внутреннему источнику подсистемы балансировки нагрузки с помощью приватного канала

- Подключение Azure Front Door Premium к статическому веб-сайту на основе хранилища с помощью Private Link

- Подключение Azure Front Door Premium к источнику шлюза приложений с помощью приватного канала

- Подключение Azure Front Door Premium к источнику управления API с помощью приватного канала

- Подключение Azure Front Door Premium к источнику приложений контейнеров Azure с помощью приватного канала