Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

This article helps you connect to your Azure virtual network (VNet) from the Azure VPN Client for Linux using VPN Gateway point-to-site (P2S) Certificate authentication. Для VPN-клиента Azure для Linux требуется тип туннеля OpenVPN.

Хотя возможно, что VPN-клиент Azure для Linux может работать в других дистрибутивах и выпусках Linux, VPN-клиент Azure для Linux поддерживается только в следующих выпусках:

- Ubuntu 20.04

- Ubuntu 22.04

Прежде чем начать

Убедитесь, что вы находитесь в правильной статье. В следующей таблице приведены статьи о конфигурации, доступные для VPN-клиентов P2S VPN-шлюза Azure. Шаги различаются в зависимости от типа проверки подлинности, типа туннеля и клиентской ОС.

| Метод аутентификации | Тип туннеля | ОС клиента | VPN-клиент |

|---|---|---|---|

| Сертификат | |||

| IKEv2, SSTP | Windows | Собственный VPN-клиент | |

| IKEv2 | macOS | Собственный VPN-клиент | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

VPN-клиент Azure Клиент OpenVPN версии 2.x Клиент OpenVPN версии 3.x |

|

| OpenVPN | macOS | Клиент OpenVPN | |

| OpenVPN | iOS | Клиент OpenVPN | |

| OpenVPN | Linux |

VPN-клиент Azure Клиент OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | VPN-клиент Azure | |

| OpenVPN | macOS | VPN-клиент Azure | |

| OpenVPN | Linux | VPN-клиент Azure |

Предварительные условия

В этой статье предполагается, что вы уже выполнили следующие предварительные требования:

- VPN-шлюз настроен для проверки подлинности сертификата типа "точка — сеть" и типа туннеля OpenVPN. См. Настройка параметров сервера для подключений к VPN-шлюзу P2S — аутентификация на основе сертификата для получения инструкций.

- Файлы конфигурации профиля VPN-клиента уже создаются и доступны. Инструкции см. в разделе "Создание файлов конфигурации профиля VPN-клиента".

Требования к подключению

Чтобы подключиться к Azure с помощью VPN-клиента Azure и проверки подлинности сертификата, для каждого подключающегося клиента требуются следующие элементы:

- Программное обеспечение VPN-клиента Azure должно быть установлено и настроено на каждом клиенте.

- Клиент должен иметь правильные сертификаты, установленные локально.

Рабочий процесс

Рабочий процесс для этой статьи:

- Создание и установка сертификатов клиента.

- Найдите и просмотрите файлы конфигурации профиля VPN-клиента, содержащиеся в созданном пакете конфигурации профиля VPN-клиента.

- Скачайте и настройте VPN-клиент Azure для Linux.

- Подключитесь к Azure.

Создание сертификатов

Для проверки подлинности сертификата сертификат должен быть установлен на каждом клиентском компьютере. Сертификат клиента, который вы хотите использовать, должен экспортироваться с закрытым ключом и содержать все сертификаты в пути сертификации. Кроме того, для некоторых конфигураций также потребуется установить сведения о корневом сертификате.

Создайте данные открытого сертификата клиента и закрытый ключ в формате PEM с помощью следующих команд. Чтобы выполнить команды, необходимо иметь общедоступный корневой сертификат caCert.pem и закрытый ключ корневого сертификата caKey.pem. Дополнительные сведения см. в разделе "Создание и экспорт сертификатов " Linux — OpenSSL".

Примечание.

Корпорация Майкрософт рекомендует использовать самый безопасный поток проверки подлинности. Поток проверки подлинности, описанный в этой процедуре, требует очень высокой степени доверия к приложению и несет риски, которые отсутствуют в других потоках. Этот поток следует использовать только в том случае, если другие более безопасные потоки, такие как идентификации с управлением, не являются приемлемыми.

export PASSWORD="password"

export USERNAME=$(hostnamectl --static)

# Generate a private key

openssl genrsa -out "${USERNAME}Key.pem" 2048

# Generate a CSR

openssl req -new -key "${USERNAME}Key.pem" -out "${USERNAME}Req.pem" -subj "/CN=${USERNAME}"

# Sign the CSR using the CA certificate and key

openssl x509 -req -days 365 -in "${USERNAME}Req.pem" -CA caCert.pem -CAkey caKey.pem -CAcreateserial -out "${USERNAME}Cert.pem" -extfile <(echo -e "subjectAltName=DNS:${USERNAME}\nextendedKeyUsage=clientAuth")

Просмотр файлов конфигурации профиля VPN-клиента

При создании и скачивании пакета конфигурации профиля VPN-клиента все необходимые параметры конфигурации для VPN-клиентов содержатся в ZIP-файле конфигурации профиля VPN-клиента. Файлы конфигурации профиля VPN-клиента относятся к конфигурации VPN-шлюза P2S для виртуальной сети. Если после создания файлов есть какие-либо изменения в конфигурации VPN P2S, например изменения типа VPN-протокола или типа проверки подлинности, необходимо создать новые файлы конфигурации профиля VPN-клиента и применить новую конфигурацию ко всем VPN-клиентам, которые требуется подключить.

Найдите и распакуйте пакет конфигурации профиля VPN-клиента, который вы создали и скачали (перечислены в предварительных требованиях). Откройте папку AzureVPN . В этой папке вы увидите файл azurevpnconfig_cert.xml или файл azurevpnconfig.xml в зависимости от того, включает ли конфигурация P2S несколько типов проверки подлинности. Файл .xml содержит параметры, используемые для настройки профиля VPN-клиента.

Если вы не видите файл или у вас нет папки AzureVPN, убедитесь, что VPN-шлюз настроен для использования типа туннеля OpenVPN и выбрана проверка подлинности сертификата.

Загрузка VPN-клиента Azure

Добавьте список репозитория Майкрософт и установите VPN-клиент Azure для Linux с помощью следующих команд:

# install curl utility

sudo apt-get install curl

# Install Microsoft's public key

curl -sSl https://packages.microsoft.com/keys/microsoft.asc | sudo tee /etc/apt/trusted.gpg.d/microsoft.asc

# Install the production repo list for focal

# For Ubuntu 20.04

curl https://packages.microsoft.com/config/ubuntu/20.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-ubuntu-focal-prod.list

# Install the production repo list for jammy

# For Ubuntu 22.04

curl https://packages.microsoft.com/config/ubuntu/22.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-ubuntu-jammy-prod.list

sudo apt-get update

sudo apt-get install microsoft-azurevpnclient

Дополнительные сведения о репозитории см. в репозитории программного обеспечения Linux для продуктов Майкрософт.

Настройка профиля VPN-клиента Azure

Откройте VPN-клиент Azure.

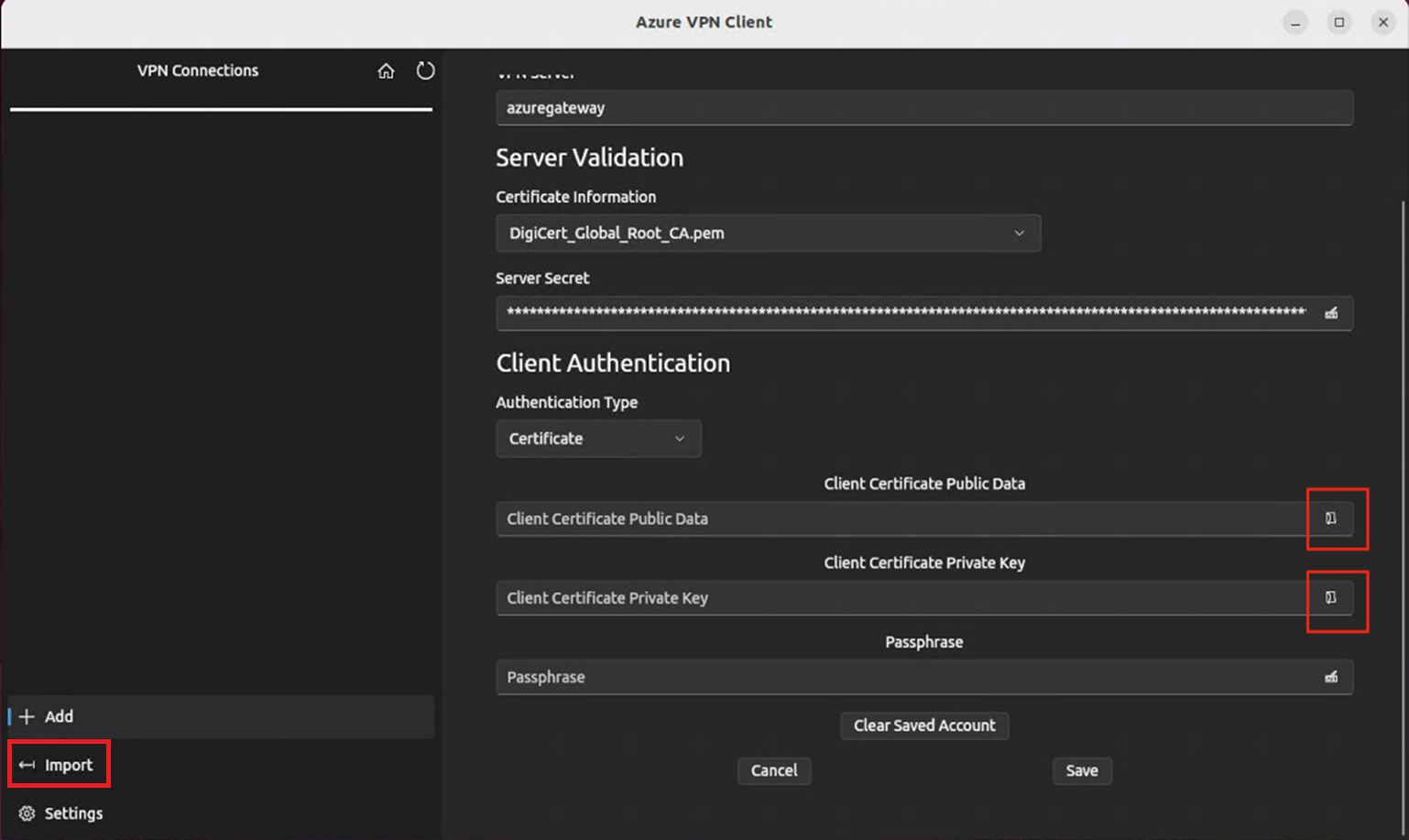

В нижней левой части страницы VPN-клиента Linux выберите "Импорт".

В окне перейдите к файлу azurevpnconfig.xml или azurevpnconfig_cert.xml, выберите его, а затем нажмите кнопку "Открыть".

Чтобы добавить общедоступные данные сертификата клиента, используйте средство выбора файлов и найдите связанные pem-файлы .

Чтобы добавить закрытый ключ сертификата клиента, используйте средство выбора и выберите путь к файлам сертификатов в текстовых полях для закрытого ключа с расширением PEM.

После проверки импорта (импорт без ошибок) нажмите кнопку "Сохранить".

На панели слева найдите созданный профиль VPN-подключения. Нажмите Подключиться.

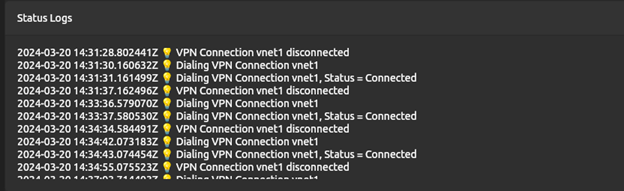

Когда клиент успешно подключен, состояние отображается как подключено с зеленым значком.

Вы можете просмотреть сводку журналов подключений в журналах состояния на главном экране VPN-клиента.

Удаление VPN-клиента Azure

Если вы хотите удалить VPN-клиент Azure, используйте следующую команду в терминале:

sudo apt remove microsoft-azurevpnclient

Следующие шаги

Для дополнительных шагов смотрите статью "Создание VPN-шлюза P2S VPN-подключения".