Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье объясняется, как использовать проверку подлинности на основе удостоверений ( локальную или в Azure) для включения доступа на основе удостоверений к общим папкам Azure через SMB. Как и в случае с файловыми серверами Windows, вы можете предоставлять разрешения учетной записи на уровне общего ресурса, папки или файла. Дополнительная плата за обслуживание не взимается для включения аутентификации на основе идентификации в учетной записи хранения.

Проверка подлинности на основе удостоверений на данный момент не поддерживается в ресурсах NFS. Однако он доступен через SMB для клиентов Windows и Linux.

По соображениям безопасности рекомендуется использовать аутентификацию на основе удостоверений личности для доступа к общим файловым ресурсам, а не использовать ключ учетной записи хранения.

Внимание

Никогда не делитесь ключами учетной записи хранения. Вместо этого используйте проверку подлинности на основе удостоверений.

Применимо к

| Модель управления | Модель выставления счетов | Уровень медиа | Избыточность | Малый и средний бизнес (SMB) | Сетевая файловая система (NFS) |

|---|---|---|---|---|---|

| Microsoft.Storage | Настроенная версия 2 | HDD (стандартный) | Локальное (LRS) |

|

|

| Microsoft.Storage | Настроенная версия 2 | HDD (стандартный) | Зона (ZRS) |

|

|

| Microsoft.Storage | Настроенная версия 2 | HDD (стандартный) | Джио (GRS) |

|

|

| Microsoft.Storage | Настроенная версия 2 | HDD (стандартный) | GeoZone (GZRS) |

|

|

| Microsoft.Storage | Настроенная версия v1 | SSD (премиум) | Локальное (LRS) |

|

|

| Microsoft.Storage | Настроенная версия v1 | SSD (премиум) | Зона (ZRS) |

|

|

| Microsoft.Storage | Оплата по мере использования | HDD (стандартный) | Локальное (LRS) |

|

|

| Microsoft.Storage | Оплата по мере использования | HDD (стандартный) | Зона (ZRS) |

|

|

| Microsoft.Storage | Оплата по мере использования | HDD (стандартный) | Джио (GRS) |

|

|

| Microsoft.Storage | Оплата по мере использования | HDD (стандартный) | GeoZone (GZRS) |

|

|

Принцип работы

Файловые ресурсы Azure используют протокол Kerberos для аутентификации с источником удостоверений. Если удостоверение, связанное с пользователем или приложением, запущенным на клиенте, пытается получить доступ к данным в общих папках Azure, запрос отправляется источнику идентификации для аутентификации удостоверения. Если проверка подлинности выполнена успешно, источник идентификации возвращает билет Kerberos. Затем клиент отправляет запрос, включающий билет Kerberos, и Azure Files использует этот билет для авторизации запроса. Служба Azure Files получает только билет Kerberos, а не учетные данные доступа пользователя.

Распространенные варианты использования

Аутентификация на основе удостоверений с помощью общих папок Azure SMB может быть полезной в различных сценариях.

Замена локальных файловых серверов

Замена разбросанных по местам файловых серверов — это проблема, с которой сталкивается каждая организация во время модернизации их IT-инфраструктуры. Использование аутентификации на основе удостоверений с Azure Files обеспечивает беспрепятственную миграцию, позволяя конечным пользователям продолжать доступ к данным с теми же учетными данными.

Перенос приложений в Azure по методу lift-and-shift

При подъеме и перемещении приложений в облако, скорее всего, потребуется сохранить ту же модель проверки подлинности для доступа к общей папке. Проверка подлинности на основе идентификационных данных устраняет необходимость менять службу каталогов и ускоряет внедрение облачных технологий.

Резервное копирование и аварийное восстановление (DR)

Если вы храните основные файлы в локальной среде, Azure Files является идеальным решением для резервного копирования и аварийного восстановления для обеспечения непрерывности бизнес-процессов. Облачные ресурсы Azure можно использовать для резервного копирования файловых серверов с сохранением дискреционных списков управления доступом (DACL) Windows. Для сценариев аварийного восстановления можно настроить опцию аутентификации для поддержки надлежащего внедрения управления доступом при переключении при отказе.

Выберите источник идентификации для учетной записи хранения

Прежде чем включить проверку подлинности на основе удостоверений в учетной записи хранения, необходимо знать, какой источник удостоверений вы собираетесь использовать. Скорее всего, у вас уже есть один, так как большинство компаний и организаций имеют определенный тип среды домена. Чтобы убедиться, обратитесь к администратору Active Directory (AD) или ИТ-администратору. Если у вас еще нет источника идентификации, его нужно будет настроить, прежде чем включить проверку подлинности на основе идентификации.

Поддерживаемые сценарии проверки подлинности

Проверку подлинности на основе удостоверений можно включить через SMB, используя один из трех источников удостоверений: локальные доменные службы Active Directory (AD DS), доменные службы Microsoft Entra или Microsoft Entra Kerberos (только гибридные удостоверения). Вы можете использовать только один источник удостоверений для аутентификации доступа к файлам для каждой учетной записи хранения, которая применяется ко всем файловым хранилищам в учетной записи.

Локальные доменные службы AD DS: Локальные клиенты и виртуальные машины AD DS могут получить доступ к общим папкам Azure с помощью учетных данных локальной службы Active Directory. Локальная среда AD DS должна быть синхронизирована с идентификатором Microsoft Entra ID с помощью локального приложения Microsoft Entra Connect или облачной синхронизации Microsoft Entra Connect, упрощенного агента, который можно установить из Центра администрирования Microsoft Entra. Чтобы использовать этот метод проверки подлинности, клиент должен быть присоединен к домену или иметь беспрепятственный доступ к сети для подключения к AD DS. Полный список необходимых компонентов см. в списке необходимых компонентов.

Microsoft Entra Kerberos для гибридных удостоверений. Идентификатор Microsoft Entra можно использовать для проверки подлинности гибридных удостоверений пользователей, позволяя конечным пользователям получать доступ к общим папкам Azure без необходимости подключения к контроллерам домена. Для этого параметра требуется существующее развертывание AD DS, которое затем синхронизируется с вашим клиентом Microsoft Entra, чтобы Microsoft Entra ID смог аутентифицировать ваши гибридные удостоверения. В настоящее время облачные удостоверения не поддерживаются данным методом. Полный список необходимых компонентов см. в списке необходимых компонентов.

Доменные службы Microsoft Entra: облачные виртуальные машины, присоединенные к доменным службам Microsoft Entra, могут получить доступ к общим папкам Azure с учетными данными Microsoft Entra. В этом решении Microsoft Entra ID работает в традиционном домене Windows Server AD, который является дочерним доменом арендатора Microsoft Entra. Доменные службы Microsoft Entra в настоящее время являются единственным вариантом проверки подлинности удостоверений, доступных только для облака. Полный список необходимых компонентов см. в списке необходимых компонентов.

Используйте следующие рекомендации, чтобы определить, какой источник идентификации следует выбрать.

Если у вашей организации уже есть локальная служба AD и она не готова перемещать удостоверения в облако, и если ваши клиенты, виртуальные машины и приложения присоединены к домену или имеют беспрепятственное сетевое подключение к этим контроллерам домена, выберите AD DS.

Если некоторые или все клиенты не имеют единого сетевого подключения к AD DS или если вы храните профили FSLogix в общих папках Azure для виртуальных машин, присоединенных к Microsoft Entra, выберите Microsoft Entra Kerberos.

Если у вас есть локальный Active Directory, но вы планируете переместить приложения в облако и хотите, чтобы удостоверения существовали как в локальной среде, так и в облаке, выберите Microsoft Entra Kerberos.

Если у вас нет существующего источника удостоверений, если требуется пройти проверку подлинности только облачных удостоверений или если вы уже используете доменные службы Microsoft Entra, выберите доменные службы Microsoft Entra. Если у вас еще нет службы домена, развернута в Azure, вы заметите новую строку расходов в вашем счете Azure за эту услугу.

Включение источника удостоверений

После выбора источника идентификации необходимо включить его для учетной записи хранения.

AD DS

Для проверки подлинности AD DS можно разместить контроллеры домена AD на виртуальных машинах Azure или локально. В любом случае ваши клиенты должны иметь беспрепятственное сетевое подключение к контроллеру домена, поэтому они должны находиться в корпоративной сети или виртуальной сети (VNET) вашей доменной службы. Мы рекомендуем присоединять клиентские машины или виртуальные машины к домену, чтобы пользователи не должны были вводить свои учетные данные каждый раз при доступе к ресурсу.

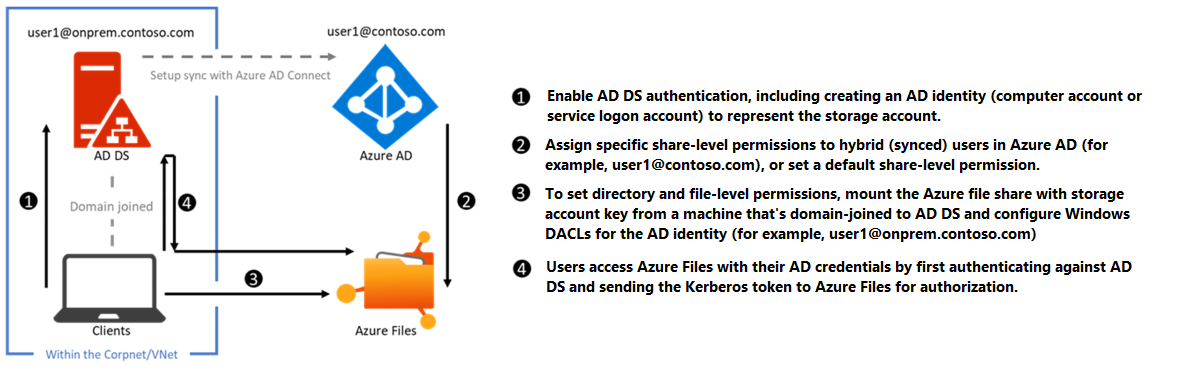

На следующей схеме показана локальная проверка подлинности AD DS в общих папках Azure по протоколу SMB. Локальные AD DS должны быть синхронизированы с Microsoft Entra ID с помощью Microsoft Entra Connect Sync или облачной синхронизации Microsoft Entra Connect. Для доступа к общей папке Azure можно пройти проверку подлинности и авторизацию только гибридных удостоверений пользователей, которые существуют как в локальной службе AD DS, так и Microsoft Entra ID. Это связано с тем, что разрешение общего уровня настроено для удостоверения, представленного в идентификаторе Microsoft Entra, в то время как разрешение на уровне каталога и файла выполняется с использованием AD DS. Убедитесь, что вы правильно настроили разрешения для одного и того же гибридного пользователя.

Чтобы включить проверку подлинности AD DS, сначала ознакомьтесь с обзором локальной службы аутентификации доменных служб Active Directory по протоколу SMB для общих папок Azure, а затем см раздел Включение проверки подлинности AD DS для общих папок Azure.

Microsoft Entra Kerberos для гибридных идентичностей

Включение и настройка Microsoft Entra ID для аутентификации удостоверений гибридных пользователей позволяет пользователям Microsoft Entra получать доступ к файловым ресурсам Azure с использованием аутентификации Kerberos. Эта конфигурация использует Microsoft Entra ID для выдачи билетов Kerberos, обеспечивающих доступ к общей папке с помощью стандартного в отрасли протокола SMB. Это означает, что конечные пользователи могут получить доступ к общим папкам Azure, не требуя сетевого подключения к контроллерам домена из гибридного соединения Microsoft Entra и присоединенных к Microsoft Entra виртуальных машин. Однако для настройки разрешений на уровне каталога и файлов для пользователей и групп требуется неодновременное сетевое подключение к локальному контроллеру домена.

Внимание

Проверка подлинности Microsoft Entra Kerberos поддерживает только гибридные удостоверения пользователей; он не поддерживает удостоверения, доступные только для облака. Требуется традиционное развертывание AD DS, и оно должно быть синхронизировано с Microsoft Entra ID с помощью Microsoft Entra Connect Sync или облачной синхронизации Microsoft Entra Connect. Клиенты должны быть присоединены к Microsoft Entra или гибридно присоединены к Microsoft Entra. Microsoft Entra Kerberos не поддерживается для клиентов, присоединенных к доменным службам Microsoft Entra или присоединенных только к AD.

Сведения о включении проверки подлинности Microsoft Entra Kerberos для гибридных удостоверений см. в Enable Microsoft Entra Kerberos authentication for hybrid identities on Azure Files.

Эту функцию можно также использовать для хранения профилей FSLogix в общих папках Azure для виртуальных машин, присоединенных к Microsoft Entra. Дополнительные сведения см. в разделе "Создание контейнера профиля с Azure Files и Microsoft Entra ID".

Доменные службы Microsoft Entra

Для проверки подлинности доменных служб Microsoft Entra необходимо включить доменные службы Microsoft Entra и подключить к домену виртуальные машины, на которых планируется получить доступ к файловым данным. Виртуальная машина, присоединенная к домену, должна находиться в той же виртуальной сети, что и размещенный домен доменных служб Microsoft Entra.

На следующей схеме представлен рабочий процесс проверки подлинности доменных служб Microsoft Entra в общих папках Azure по протоколу SMB. Он соответствует аналогичной схеме локальной проверки подлинности AD DS, но существует два основных различия.

Для представления учетной записи хранения не требуется создать удостоверение в доменных службах Microsoft Entra. Это выполняется процессом включения в фоновом режиме.

Все пользователи, которые существуют в Microsoft Entra ID, могут быть аутентифицированы и авторизованы. Пользователи могут быть исключительно облачными или гибридными. Синхронизация с идентификатором Microsoft Entra с доменными службами Microsoft Entra управляется платформой, не требуя настройки пользователя. Однако клиент должен быть присоединен к домену, размещенному в службах доменов Microsoft Entra. Устройство не может быть присоединено к Microsoft Entra или зарегистрировано. Доменные службы Microsoft Entra не поддерживают присоединение к домену устройств, не связанных с Azure (например, пользовательские ноутбуки, рабочие станции, виртуальные машины в других облаках и т. д.), домен которого размещен службами доменных технологий Microsoft Entra. Однако можно подключить общую папку из клиента, не присоединенного к домену, предоставив явные учетные данные, такие как DOMAINNAME\username или используя полное доменное имя (username@FQDN).

Чтобы включить проверку подлинности доменных служб Microsoft Entra, см. статью «Включение проверки подлинности доменных служб Microsoft Entra на Azure Files».

Глоссарий

Полезно понять некоторые ключевые термины, связанные с проверкой подлинности на основе удостоверений для общих папок Azure:

Проверка подлинности Kerberos

Kerberos — это протокол проверки подлинности, используемый для подтверждения личности пользователя или узла. Дополнительные сведения о протоколе Kerberos см. в разделе Обзор проверки подлинности Kerberos.

Протокол SMB (Server Message Block)

SMB — это стандартный протокол обмена файлами по сети. Дополнительные сведения о SMB см. в разделе Протокол SMB Майкрософт и обзор протокола CIFS.

Идентификатор Microsoft Entra

Идентификатор Microsoft Entra (прежнее название — Azure AD) — это мультитенантная облачная служба каталогов и службы управления удостоверениями Майкрософт. Идентификатор Microsoft Entra объединяет основные службы каталогов, управление доступом к приложениям и защиту идентификации в одном решении.

Доменные службы Microsoft Entra

Доменные службы Microsoft Entra предоставляют управляемые доменные службы, такие как присоединение к домену, групповые политики, LDAP и проверка подлинности Kerberos/NTLM. Эти службы полностью совместимы с доменными службами Active Directory. Для получения дополнительной информации см. Microsoft Entra Domain Services.

Локальные доменные службы Active Directory (AD DS)

AD DS обычно используется предприятиями в локальных средах или на облачных виртуальных машинах, а учетные данные AD DS используются для управления доступом. Дополнительные сведения см. в обзоре доменных служб Active Directory.

Гибридные идентичности

Гибридные удостоверения пользователей — это удостоверения в AD DS, которые синхронизируются с идентификатором Microsoft Entra ID с помощью локального приложения Синхронизации Microsoft Entra Connect или облачной синхронизации Microsoft Entra Connect, упрощенного агента, который можно установить из Центра администрирования Microsoft Entra.