Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье содержатся рекомендации по сетевому подключению к платформе при репликации виртуальных машин Azure из одного региона в другой с помощью Azure Site Recovery.

Перед началом работы

Узнайте, как Site Recovery обеспечивает аварийное восстановление для этого сценария.

Типичная сетевая инфраструктура

На следующей схеме показана типичная среда Azure для приложений, работающих на виртуальных машинах Azure:

Если вы используете Azure ExpressRoute или VPN-подключение из локальной сети в Azure, среда выглядит следующим образом:

Как правило, сети защищены с помощью брандмауэров и групп безопасности сети (NSG). Теги служб должны использоваться для управления сетевым подключением. Группы безопасности сети должны разрешить нескольким тегам служб управлять исходящими подключениями.

Important

Использование прокси-сервера с проверкой подлинности для управления сетевым подключением не поддерживается Site Recovery, и репликация не может быть включена.

Note

- Фильтрация на основе IP-адресов не должна выполняться для управления исходящим подключением.

- IP-адреса Azure Site Recovery не следует добавлять в таблицу маршрутизации Azure для управления исходящим подключением.

Исходящие подключения для URL

Если вы используете прокси-сервер брандмауэра на основе URL-адресов для управления исходящими подключениями, разрешите доступ к следующим URL-адресам Site Recovery:

| URL | Details |

|---|---|

| *.blob.core.windows.net | Требуется, чтобы данные можно было записать в учетную запись хранения кэша в исходном регионе из виртуальной машины. Если вы знаете все учетные записи хранения кэша для виртуальных машин, вы можете разрешить доступ к определенным URL-адресам учетной записи хранения (например, cache1.blob.core.windows.net и cache2.blob.core.windows.net) вместо *.blob.core.windows.net |

| login.microsoftonline.com | Требуется для авторизации и проверки подлинности по URL-адресам службы Site Recovery. |

| *.hypervrecoverymanager.windowsazure.com | Требуется, чтобы связь службы Site Recovery происходила с виртуальной машины. |

| *.servicebus.windows.net | Требуется, чтобы данные мониторинга и диагностики Site Recovery могли быть записаны на виртуальной машине. |

| *.vault.azure.net | Разрешает доступ для включения репликации для виртуальных машин с поддержкой ADE через портал |

| *.automation.ext.azure.com | Позволяет включить автоматическое обновление агента мобильности для реплицированного элемента с помощью портала |

Исходящее подключение с помощью тегов службы

Помимо управления URL-адресами, можно также использовать теги служб для управления подключением. Для этого необходимо сначала создать группу безопасности сети в Azure. После создания необходимо использовать существующие теги службы и создать правило NSG, чтобы разрешить доступ к службам Azure Site Recovery.

Преимущества использования тегов служб для управления подключением, по сравнению с контролем подключения с помощью IP-адресов, заключается в том, что нет жесткой зависимости от определенного IP-адреса, чтобы оставаться подключенными к нашим службам. В таком сценарии, если IP-адрес одной из наших служб изменяется, то текущая репликация не влияет на компьютеры. В то время как зависимость от жестко закодированных IP-адресов приводит к тому, что состояние репликации становится критически важным и ставит под угрозу системы. Кроме того, теги служб обеспечивают лучшую безопасность, стабильность и устойчивость, чем жесткие закодированные IP-адреса.

При использовании сетевой группы безопасности (NSG) для управления исходящим соединением необходимо разрешить эти теги службы.

- Для учетных записей хранения в исходном регионе:

- Создайте правило NSG на основе тега службы хранилища для исходного региона.

- Разрешите эти адреса, чтобы данные могли быть записаны в учетную запись хранения кэша с виртуальной машины.

- Создание правила NSG на основе тега службы Microsoft Entra для предоставления доступа ко всем IP-адресам, соответствующим идентификатору Microsoft Entra

- Создайте правило NSG на основе тега службы Event Hub для целевого региона, позволяющего доступ к мониторингу Site Recovery.

- Создайте правило NSG на основе тегов службы Azure Site Recovery для предоставления доступа к службе Site Recovery в любом регионе.

- Создайте правило NSG на основе тегов службы AzureKeyVault. Это необходимо только для активации репликации виртуальных машин с поддержкой ADE с помощью портала.

- Создайте правило NSG на основе тега службы GuestAndHybridManagement. Это требуется только для включения автоматического апгрейда агента перемещения для реплицированного элемента через портал.

- Рекомендуется создать необходимые правила NSG в тестовой NSG и убедиться, что перед созданием правил в рабочей NSG не возникает никаких проблем.

Пример конфигурации NSG

В этом примере показано, как настроить правила NSG для репликации виртуальной машины.

- Если вы используете правила NSG для управления исходящим подключением, используйте правила "Разрешить исходящий трафик HTTPS" порт:443 для всех необходимых диапазонов IP-адресов.

- В примере предполагается, что расположение источника виртуальной машины — "Восточная часть США", а целевое расположение — "Центральная часть США".

Правила NSG — восточная часть США

Создайте правило безопасности HTTPS (443) исходящего трафика для storage.EastUS в NSG, как показано на следующем снимке экрана:

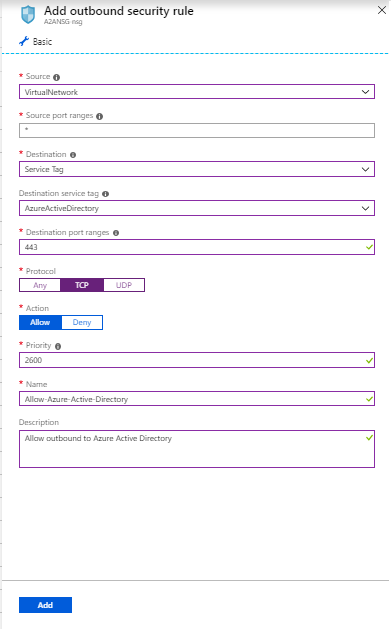

Создайте исходящее правило безопасности HTTPS (443) для "AzureActiveDirectory" на NSG, как показано на следующем снимке экрана.

Подобно правилам безопасности, создайте исходящее правило безопасности HTTPS (443) для EventHub.CentralUS в NSG, который соответствует целевому расположению. Это позволяет получить доступ к мониторингу Site Recovery.

Создайте правило безопасности ДЛЯ исходящего трафика HTTPS (443) для Azure Site Recovery в NSG. Это позволяет получить доступ к службе Site Recovery в любом регионе.

Правила NSG — центральная часть США

Эти правила необходимы для активации репликации из целевого региона в исходный регион после аварийного переключения.

Создайте правило безопасности HTTPS (443) исходящего трафика для хранилища.CentralUS в NSG.

Сформируйте исходящее правило безопасности HTTPS (443) для AzureActiveDirectory в NSG.

Подобно правилам безопасности, создайте исходящее правило безопасности HTTPS (443) для "EventHub.EastUS" в NSG, соответствующем исходному расположению. Это позволяет получить доступ к мониторингу Site Recovery.

Создайте правило безопасности на исходящий трафик HTTPS (443) для Azure Site Recovery в NSG. Это позволяет получить доступ к службе Site Recovery в любом регионе.

Конфигурация виртуального сетевого устройства

Если вы используете сетевые виртуальные устройства (NVA) для управления исходящим сетевым трафиком с виртуальных машин, то работа устройства может замедляться, если весь трафик репликации проходит через NVA. Рекомендуется создать конечную точку сетевой службы в виртуальной сети для хранилища, чтобы трафик репликации не перешел в NVA.

Создание конечной точки сетевой службы для хранилища

Вы можете создать конечную точку сетевой службы в виртуальной сети для хранилища, чтобы трафик репликации не покидал границы Azure.

Выберите виртуальную сеть Azure и выберите конечные точки службы.

Откроется вкладка "Добавить и добавить конечные точки службы ".

Выберите Microsoft.Storage в разделе "Служба " и обязательные подсети в поле "Подсети" и нажмите кнопку "Добавить".

Note

Если вы используете учетную запись хранения с кэшем или целевую учетную запись хранения с включенным брандмауэром, убедитесь, что вы разрешаете доступ для доверенных служб Майкрософт. Кроме того, убедитесь, что вы разрешаете доступ по крайней мере к одной подсети исходной виртуальной сети.

Принудительное туннелирование

Вы можете переопределить системный маршрут Azure по умолчанию для префикса адреса 0.0.0.0/0 с помощью настраиваемого маршрута и перенаправить трафик виртуальной машины на локальное сетевое виртуальное устройство (NVA), но эта конфигурация не рекомендуется для репликации Site Recovery. Если вы используете настраиваемые маршруты, необходимо создать конечную точку службы виртуальной сети в виртуальной сети для хранилища, чтобы трафик репликации не покидал границу Azure.

Дальнейшие шаги

- Запустите защиту рабочих нагрузок, реплицируя виртуальные машины Azure.

- Узнайте больше о хранении IP-адресов для переключения на резервную виртуальную машину Azure.

- Дополнительные сведения о аварийном восстановлении виртуальных машин Azure с помощью ExpressRoute.